セキュアプライベートアクセスをクラスターとして展開する

Secure Private Access オンプレミス ソリューションは、高可用性、高スループット、およびスケーラビリティを実現するクラスターとして展開できます。 大規模な展開(たとえば、5000 人以上のユーザー)の場合、複数の個別の Secure Private Access ノードを展開してワークロードを分散し、スケーラビリティを強化できます。

セキュアプライベートアクセスノードを作成する

-

新しい Secure Private Access サイトを作成します。 詳細については、「 セキュア プライベート アクセス サイトの設定」を参照してください。

-

必要な数のクラスター ノードを Secure Private Access サイトに追加します。 詳細については、「 既存のサイトに参加して安全なプライベート アクセスを設定する」を参照してください。

-

各 Secure Private Access ノードで、同じサーバー証明書を構成します。 証明書のサブジェクト共通名またはサブジェクト代替名は、ロード バランサーの FQDN と一致する必要があります。

-

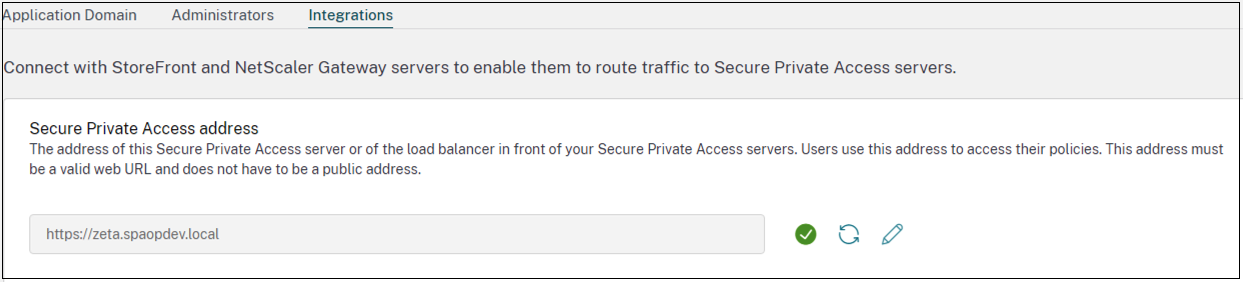

Secure Private Access で最初のノードを構成するときに、ロード バランサー名を使用します。 後続のノードを追加するには、[統合] タブでデータベース アドレスを指定し、データベース スクリプトを手動で実行します。 スクリプトを使用してデータベースをアップグレードする方法の詳細については、「 スクリプトを使用してデータベースをアップグレードする」を参照してください。

ロードバランサの構成

Secure Private Access クラスターのセットアップには、特定の負荷分散構成要件はありません。 NetScaler をロードバランサーとして使用している場合は、次の点に注意してください。

- StoreFront へのアクセスに使用される FQDN は、サブジェクト別名 (SAN) として DNS フィールドに含まれます。 ロード バランサーを使用している場合は、個々のサーバーの FQDN とロード バランサーの FQDN の両方を含めます。 これは SSL 証明書に適用されます。 セキュア プライベート アクセスの場合、ロード バランサーを構成するだけで十分です。 詳細については、「 NetScaler による負荷分散」を参照してください。 セキュア プライベート アクセスを構成する前に、StoreFront ストアを構成する必要があります。 ロード バランサーを使用する場合は、ロード バランサー名を使用してベース URL を構成し、安全な通信のために HTTPS を使用します。 詳細については、「 HTTPS による StoreFront のセキュリティ保護」を参照してください。

- セキュア プライベート アクセス サービスは HTTPS として実行することをお勧めしますが、これは必須要件ではありません。 セキュア プライベート アクセス サービスも HTTP として展開できます。

- SSL オフロードまたは SSL ブリッジがサポートされているため、任意のロード バランサ構成を使用できます。 SSL ブリッジを使用する場合は、各 Secure Private Access ノードで同じサーバー証明書を構成するようにしてください。 また、証明書のサブジェクト共通名またはサブジェクト代替名 (SAN) は、ロード バランサーの FQDN と一致する必要があります。 また、ロード バランサ サービスで SAN を構成する必要があります。

- 正しい SSL 証明書が IIS サーバーと NetScaler にバインドされています。

- 安全な暗号が使用されます。

- セキュア プライベート アクセス サービス (管理とランタイムの両方) はステートレスであるため、永続性は必要ありません。

-

ロード バランサー (NetScaler など) には、バックエンド サーバー用のデフォルトの組み込みモニター (プローブ) があります。 Secure Private Access オンプレミス サーバーにカスタム HTTP ベースのモニター (プローブ) を構成する必要がある場合は、次のエンドポイントを使用できます。

/secureAccess/health予想される応答:

Http status code: 200 OK Payload: {"status":"OK","details":{"duration":"00:00:00.0084206","status":"OK"}} <!--NeedCopy-->NetScaler ロードバランサーの構成の詳細については、「 基本的なロードバランシングのセットアップ」を参照してください。

セキュアプライベートアクセスのモニターを作成する

次の CLI コマンドを使用して、Secure Private Access のモニターを作成します。

add lb monitor SPAHealth HTTP -respCode 200 -httpRequest "GET /secureAccess/health" -secure YES

モニターを作成したら、証明書をモニターにバインドします。

NetScaler UI を使用してモニターを作成する方法の詳細については、「 モニターの作成」を参照してください。