シナリオ1

このシナリオでは、特定のデバイスの種類に対してApp Protectionを無効にする方法について説明します。

以下は、「Win10Desktop」というデリバリーグループでiPhoneユーザーのApp Protectionを無効にする手順です:

-

Smart Accessポリシーを作成します:

- Citrix ADC管理UIにサインインします。

-

左側のナビゲーションメニューで、[Citrix Gateway]>[Virtual Servers]に移動します。

後でブローカーアクセスポリシーを構成するために必要になるため、VPN仮想サーバー名を書き留めておきます。

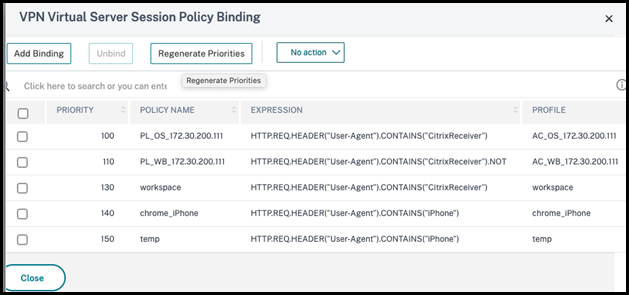

- [VPN Virtual Server] をクリックします。ページの一番下までスクロールし、[Session policies]をクリックします。セッションポリシーの一覧が表示されます。

-

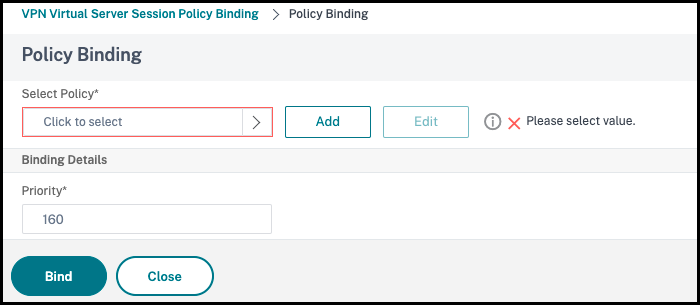

[Add Binding] をクリックします。

-

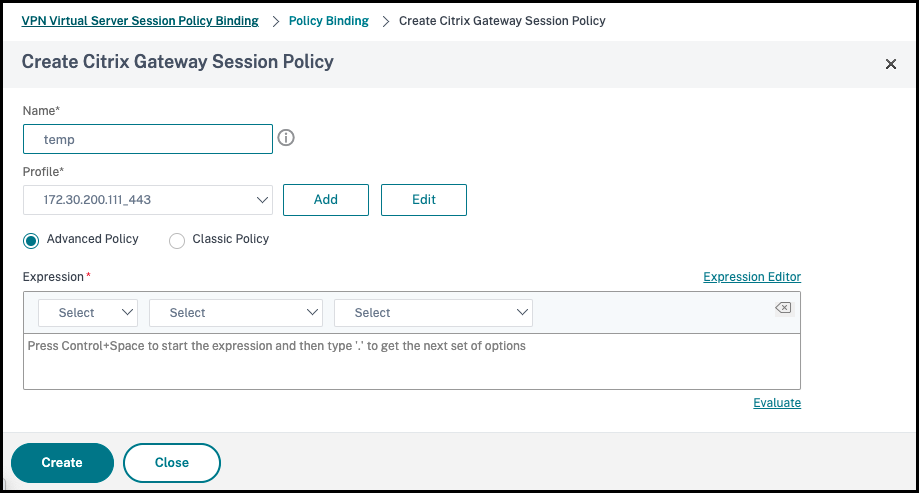

[Add to create a session policy] をクリックします。

-

セッションポリシーの名前を入力します。このシナリオではtempです。

-

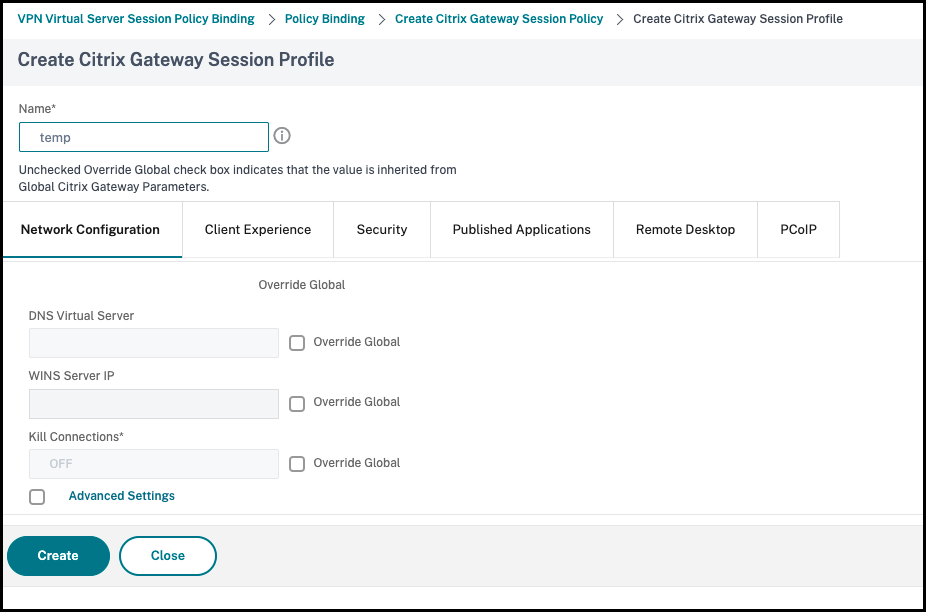

[Profile]の横にある [Add] をクリックして、プロファイル名を指定します。[Create] をクリックします。

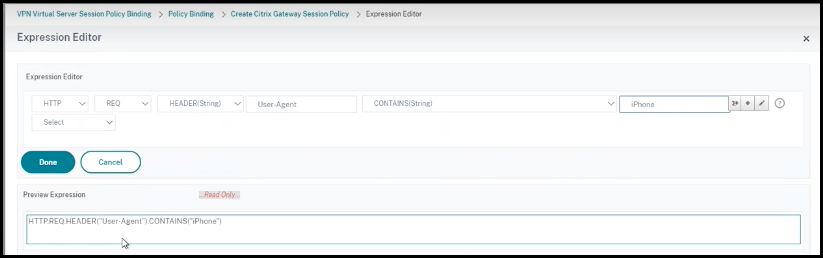

- [Session policy]ウィンドウから [Expression Editor] をクリックします。

-

ユーザーエージェント文字列で「iPhone」を確認するには、次の式を作成します:

HTTP.REQ.HEADER("User-Agent").CONTAINS("iPhone") <!--NeedCopy-->

- [Bind] をクリックして、セッションポリシーを作成します。

-

ブローカーアクセスポリシー規則を作成する:

Access Gateway経由で

Win10DesktopにアクセスするiPhoneユーザーにポリシーを適用するには、次の手順を実行します:-

Delivery Controller (DDC) で、以下のコマンドを実行します:

Get-BrokerAccessPolicyRule <!--NeedCopy-->これには、DDCで定義されているすべてのブローカーアクセスポリシーがリストされています。このシナリオでは、「

Win10Desktop」というデリバリーグループのブローカーアクセスポリシーは、「Win10Desktop_AG」と「Win10Desktop_Direct」です。次の手順のために、デリバリーグループのデスクトップグループUIDを書き留めておきます。 -

Win10Desktop用のブローカーアクセスポリシー規則を作成し、コマンドを使用してAccess Gatewayを経由してくるiPhoneユーザーをフィルター処理します:New-BrokerAccessPolicyRule -Name Win10Desktop_AG_iPhone -DesktopGroupUid <Uid_of_desktopGroup> -AllowedConnections ViaAG -AllowedProtocols HDX, RDP -AllowedUsers AnyAuthenticated -AllowRestart $true -AppProtectionKeyLoggingRequired $false -AppProtectionScreenCaptureRequired $false -Enabled $true -IncludedSmartAccessFilterEnabled $true <!--NeedCopy-->Uid_of_desktopGroupは、手順1でGetBrokerAccessPolicy規則を実行して取得したデリバリーグループのDesktopGroupUIDです。

-

Access Gatewayを経由してくるiPhoneユーザーの

Win10DesktopのApp Protectionを無効にするには、手順1で作成したスマートアクセスタグ 「temp」を参照します。次のコマンドを使用してスマートアクセスポリシーを作成します:Set-BrokerAccessPolicyRule Win10Desktop_AG_iPhone -IncludedSmartAccessTags Primary_HDX_Proxy:temp -AppProtectionScreenCaptureRequired $false -AppProtectionKeyLoggingRequired $false <!--NeedCopy-->Primary_HDX_Proxyは、先ほどの「手順1、スマートアクセスポリシーを作成する」で出てきたVPN仮想サーバー名です。

-

残りの

Win10desktopユーザーに対してApp Protectionポリシーを有効にするには、次のコマンドを使用します:Set-BrokerAccessPolicyRule Win10Desktop_AG -AppProtectionScreenCaptureRequired $true -AppProtectionKeyLoggingRequired $true <!--NeedCopy-->

-

-

確認

iPhoneの場合:Citrix WorkspaceアプリがiPhoneですでに開いている場合はサインアウトします。Access Gateway経由で外部からCitrix Workspaceアプリにサインインします。StoreFrontに必要なリソースが表示され、App Protectionが無効になっているはずです。

iPhone以外のデバイスの場合:Citrix Workspaceアプリがデバイスですでに開いている場合はサインアウトします。Access Gateway経由で外部からCitrix Workspaceアプリにサインインします。StoreFrontに必要なリソースが表示され、App Protectionが無効になっているはずです。