인증서 및 인증

XenMobile 작동 중에 다음과 같은 다양한 구성 요소가 인증에 관여합니다.

-

XenMobile Server: XenMobile Server는 등록 보안 및 등록 환경을 정의하는 위치입니다. 사용자 등록에 대한 옵션은 다음과 같습니다.

- 등록을 모두에게 공개할지 초대 전용으로 할지 여부.

- 2단계 인증을 요구할지 3단계 인증을 요구할지 여부. XenMobile의 클라이언트 속성을 통해 Citrix PIN 인증을 사용하도록 설정하고 PIN의 복잡성과 만료 시간을 구성합니다.

- Citrix ADC: Citrix ADC는 Micro VPN SSL 세션을 종료할 수 있는 기능을 제공합니다. 또한 Citrix ADC는 네트워크 전송 중 보안 기능을 제공하며 사용자가 앱에 액세스할 때마다 사용되는 인증 환경을 정의할 수 있게 해 줍니다.

-

Secure Hub: 등록 작업에서 Secure Hub와 XenMobile Server가 함께 작동합니다. Secure Hub는 장치에서 Citrix ADC와 통신하는 엔터티입니다. 세션이 만료되면 Secure Hub가 Citrix ADC로부터 인증 티켓을 받아 MDX 앱에 해당 티켓을 전달합니다. Citrix는 인증서 고정을 권장하며, 이 방식은 메시지 가로채기(man-in-the-middle) 공격을 방지해 줍니다. 자세한 내용은 Secure Hub 문서에서 인증서 고정 섹션을 참조하십시오.

또한 Secure Hub를 통해 MDX 보안 컨테이너를 쉽게 사용할 수 있습니다. Secure Hub는 정책을 푸시하고 앱이 시간 초과되면 Citrix ADC를 통해 세션을 만들며 MDX 시간 초과 및 인증 환경을 정의합니다. 또한 Secure Hub는 탈옥 감지, 지오로케이션 확인 및 사용자가 적용한 모든 정책을 관리합니다.

- MDX 정책: MDX 정책은 장치에서 데이터 저장소를 만듭니다. MDX 정책은 Micro VPN 연결을 다시 Citrix ADC로 리디렉션하고 오프라인 모드 제한과 시간 초과 같은 클라이언트 정책을 적용합니다.

1단계 인증 및 2단계 인증 방법의 개요를 비롯한 인증 구성에 대한 자세한 내용은 배포 안내서에서 인증 문서를 참조하십시오.

XenMobile의 인증서를 사용하여 보안 연결을 만들고 사용자를 인증할 수 있습니다. 이 문서의 나머지 부분에서 인증서에 대해 설명합니다. 다른 구성 세부 정보에 대해서는 다음과 같은 문서를 참조하십시오.

- 도메인 인증 또는 도메인 및 보안 토큰 인증

- 클라이언트 인증서 인증 또는 인증서와 도메인 인증

- PKI 엔터티

- 자격 증명 공급자

- APNs 인증서

- Citrix Files의 SSO(Single Sign-on)용 SAML

- Microsoft Azure Active Directory 서버 설정

- Wi-Fi 서버 인증을 위한 인증서를 장치로 보내려면: Wi-Fi 장치 정책

- 내부 루트 인증 기관(CA) 인증서와 같이 인증에 사용되지 않는 독특한 인증서 또는 특정 정책을 푸시하려면 자격 증명 장치 정책을 수행합니다.

인증서

XenMobile은 서버로 전달되는 통신을 보호하기 위해 자체 서명된 SSL(Secure Sockets Layer) 인증서를 설치 중에 생성합니다. 이 SSL 인증서를 잘 알려진 CA의 신뢰할 수 있는 SSL 인증서로 교체해야 합니다.

또한 XenMobile은 자체 PKI(공개 키 인프라) 서비스를 사용하거나 클라이언트 인증서에 대한 CA로부터 인증서를 가져옵니다. 모든 Citrix 제품은 와일드카드 인증서와 SAN(주체 대체 이름) 인증서를 지원합니다. 대부분의 배포에서 와일드카드 또는 SAN 인증서 두 개만 있으면 됩니다.

클라이언트 인증서 인증에는 모바일 앱을 위한 추가 보안 계층이 제공되기 때문에 사용자가 HDX 앱에 원활하게 액세스할 수 있습니다. 클라이언트 인증서 인증이 구성된 경우 사용자가 XenMobile 지원 앱에 액세스하려면 SSO(Single Sign-on)용 Citrix PIN을 입력해야 합니다. 또한 Citrix PIN은 사용자 인증 환경을 간소화합니다. Citrix PIN은 클라이언트 인증서를 보호하거나 Active Directory 자격 증명을 장치에 로컬로 저장하는 데 사용됩니다.

XenMobile에서 iOS 장치를 등록하고 관리하려면 Apple에서 APNs(Apple 푸시 알림 서비스) 인증서를 설정하고 만드십시오. 단계에 대해서는 APNs 인증서를 참조하십시오.

다음 표에서는 각 XenMobile 구성 요소에 대한 인증서 형식 및 유형을 보여 줍니다.

| XenMobile 구성 요소 | 인증서 형식 | 필요한 인증서 유형 |

|---|---|---|

| Citrix Gateway | PEM(BASE64), PFX(PKCS #12) | SSL, 루트(Citrix Gateway가 PFX를 자동으로 PEM으로 변환함) |

| XenMobile Server | .p12(Windows 기반 컴퓨터의 경우 .pfx) | SSL, SAML, APNs(XenMobile이 설치 프로세스 중에 전체 PKI도 생성함) 중요: XenMobile Server는 .pem 확장의 인증서를 지원하지 않습니다. .pem 인증서를 사용하려면 .pem 파일을 인증서와 키로 분할하고 각각을 XenMobile Server로 가져옵니다. |

| StoreFront | PFX(PKCS #12) | SSL, 루트 |

XenMobile은 비트 길이가 4096, 2048 및 1024인 SSL 수신기 인증서 및 클라이언트 인증서를 지원합니다. 1024비트 인증서는 공격 받기 쉽습니다.

Citrix Gateway 및 XenMobile Server의 경우 Verisign, DigiCert, Thawte 등과 같은 공용 CA로부터 서버 인증서를 받는 것이 좋습니다. Citrix Gateway 또는 XenMobile 구성 유틸리티에서 CSR(인증서 서명 요청)을 만들 수 있습니다. CSR을 만든 후 CA에 제출하여 서명을 받을 수 있습니다. CA가 서명된 인증서를 반환하면 해당 인증서를 Citrix Gateway 또는 XenMobile에 설치할 수 있습니다.

중요: iOS, iPadOS 및 macOS의 신뢰할 수 있는 인증서에 대한 요구 사항

Apple은 TLS 서버 인증서에 대한 새로운 요구 사항을 도입했습니다. 모든 인증서가 새로운 Apple 요구 사항을 따르는지 확인하십시오. Apple 게시물 https://support.apple.com/en-us/HT210176를 참조하십시오.

Apple은 TLS 서버 인증서의 최대 허용 수명을 줄이는 중입니다. 이 변경 사항은 2020년 9월 이후에 발급된 서버 인증서에만 영향을 줍니다. Apple 게시물 https://support.apple.com/en-us/HT211025를 참조하십시오.

XenMobile에서 인증서 업로드

업로드하는 인증서에는 인증서 콘텐츠를 포함하여 인증서 테이블의 항목이 포함됩니다. 인증서가 필요한 PKI 통합 구성 요소를 구성할 때 컨텍스트에 종속적인 조건을 충족하는 서버 인증서를 선택하십시오. 예를 들어 Microsoft 인증 기관(CA)과 통합되도록 XenMobile을 구성한다고 가정합니다. Microsoft CA에 대한 연결은 클라이언트 인증서를 사용하여 인증되어야 합니다.

이 섹션에서는 인증서를 업로드하는 일반적인 절차를 제공합니다. 클라이언트 인증서 만들기, 업로드 및 구성에 대한 자세한 내용은 클라이언트 인증서 인증 또는 인증서와 도메인 인증을 참조하십시오.

개인 키 요구 사항

XenMobile은 지정된 인증서에 대한 개인 키를 소유하거나 소유하지 않을 수 있습니다. 마찬가지로 XenMobile에서 사용자가 업로드한 인증서에 개인 키를 요구하거나 요구하지 않을 수 있습니다.

인증서 업로드

다음과 같은 두 가지 옵션으로 인증서를 업로드할 수 있습니다.

- 인증서를 콘솔에 개별적으로 업로드합니다.

- REST API로 iOS 장치에 인증서를 일괄 업로드합니다.

콘솔에 인증서를 업로드할 때 주요 옵션 두 가지가 있습니다.

- 키 저장소 가져오기를 클릭합니다. PKCS #12 형식을 업로드하려는 경우가 아니라면 계속해서 설치하려는 키 저장소의 항목을 식별합니다.

- 클릭하여 인증서를 가져옵니다.

CA가 요청에 서명하기 위해 사용하는 CA 인증서(개인 키 포함 안 함)를 업로드할 수 있습니다. 또한 클라이언트 인증을 위해 SSL 클라이언트 인증서(개인 키 포함)를 업로드할 수 있습니다.

Microsoft CA 엔터티를 구성할 때 CA 인증서를 지정합니다. CA 인증서인 모든 서버 인증서 목록에서 CA 인증서를 선택합니다. 마찬가지로, 클라이언트 인증을 구성할 때 XenMobile에 개인 키가 있는 모든 서버 인증서의 목록에서 선택할 수 있습니다.

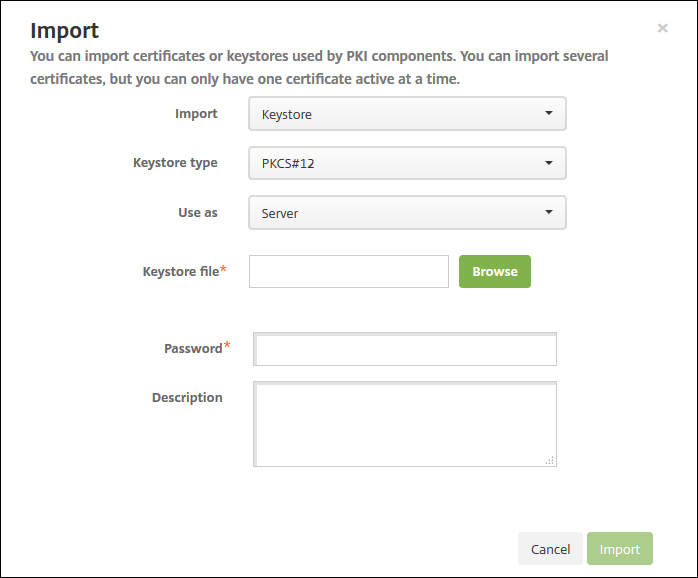

키 저장소를 가져오려면

보안 인증서 저장소인 키 저장소는 여러 항목을 포함할 수 있도록 설계되어 있습니다. 따라서 키 저장소에서 로드할 경우 로드할 항목을 식별하는 항목 별칭을 지정하라는 메시지가 나타납니다. 별칭을 지정하지 않으면 저장소의 첫 번째 항목이 로드됩니다. PKCS #12 파일은 대개 항목 하나만 포함하기 때문에 PKCS #12를 키 저장소 유형으로 선택하면 별칭 필드가 나타나지 않습니다.

-

XenMobile 콘솔에서 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭합니다. 설정 페이지가 나타납니다.

-

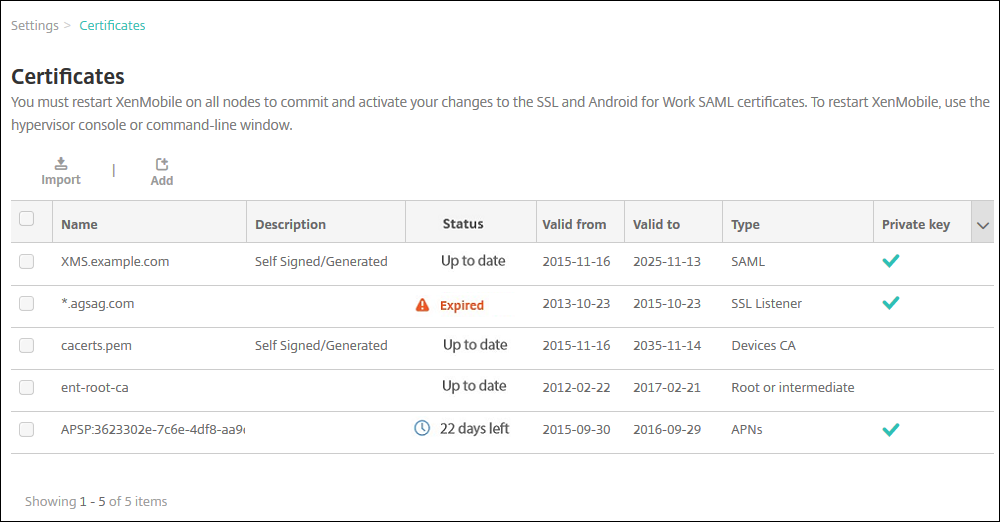

인증서를 클릭합니다. 인증서 페이지가 나타납니다.

-

가져오기를 클릭합니다. 가져오기 대화 상자가 나타납니다.

-

다음 설정을 구성합니다.

- 가져오기: 목록에서 키 저장소를 클릭합니다. 가져오기 대화 상자가 변경되어 사용 가능한 키 저장소 옵션이 나타납니다.

- 키 저장소 유형: 목록에서 PKCS #12를 클릭합니다.

-

용도: 목록에서 인증서 사용 방법을 클릭합니다. 사용 가능한 옵션은 다음과 같습니다.

- 서버. 서버 인증서는 XenMobile 웹 콘솔에 업로드되어 XenMobile Server에서 기능적으로 사용되는 인증서입니다. 여기에는 CA 인증서, RA 인증서 및 클라이언트 인증용 인증서와 인프라의 다른 구성 요소가 포함됩니다. 또한 서버 인증서를 장치에 배포할 인증서의 저장소로 사용할 수 있습니다. 이 용도는 특히 장치에서 신뢰를 형성하는 데 사용되는 CA에 적용됩니다.

- SAML. SAML(Security Assertion Markup Language) 인증을 사용하면 서버, 웹 사이트 및 앱에 대한 SSO 액세스를 제공할 수 있습니다.

- APNs. Apple의 APNs 인증서를 사용하면 Apple Push Network를 통해 모바일 장치를 관리할 수 있습니다.

- SSL 수신기. SSL(Secure Sockets Layer) 수신기는 XenMobile에 SSL 암호화 활동을 알립니다.

- 키 저장소 파일: 찾아보기로 가져올 .p12(또는 Windows 기반 컴퓨터의 경우 .pfx) 파일 형식의 키 저장소를 찾습니다.

- 암호: 인증서에 할당된 암호를 입력합니다.

- 설명: 필요한 경우 서로 다른 키 저장소를 구분하는 데 도움이 되는 설명을 입력합니다.

-

가져오기를 클릭합니다. 키 저장소가 인증서 테이블에 추가됩니다.

인증서를 가져오려면

파일 또는 키 저장소 항목에서 인증서를 가져오면 XenMobile이 입력에서 인증서 체인을 구성합니다. XenMobile은 해당 체인의 모든 인증서를 가져와 각 인증서에 대한 서버 인증서 항목을 만듭니다. 이 작업은 파일 또는 키 저장소 항목의 인증서가 체인을 형성하는 경우에만 작동합니다. 예를 들어 체인의 각 후속 인증서가 이전 인증서의 발급자여야 합니다.

필요한 경우 가져온 인증서에 대한 설명을 추가할 수 있습니다. 설명은 체인의 첫 번째 인증서에만 첨부됩니다. 나중에 나머지 인증서의 설명을 업데이트할 수 있습니다.

-

XenMobile 콘솔에서 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭한 다음 인증서를 클릭합니다.

-

인증서 페이지에서 가져오기를 클릭합니다. 가져오기 대화 상자가 나타납니다.

-

가져오기 대화 상자의 가져오기에서 인증서가 선택되어 있지 않은 경우 인증서를 클릭합니다.

-

가져오기 대화 상자가 변경되어 사용 가능한 인증서 옵션이 나타납니다. 용도에서 키 저장소를 사용할 방법을 선택합니다. 사용 가능한 옵션은 다음과 같습니다.

- 서버. 서버 인증서는 XenMobile 웹 콘솔에 업로드되어 XenMobile Server에서 기능적으로 사용되는 인증서입니다. 여기에는 CA 인증서, RA 인증서 및 클라이언트 인증용 인증서와 인프라의 다른 구성 요소가 포함됩니다. 또한 서버 인증서를 장치에 배포할 인증서의 저장소로 사용할 수 있습니다. 이 옵션은 특히 장치에서 신뢰를 형성하는 데 사용되는 CA에 적용됩니다.

- SAML. SAML(Security Assertion Markup Language) 인증을 사용하면 서버, 웹 사이트 및 앱에 대한 SSO(Single Sign-On) 액세스를 제공할 수 있습니다.

- SSL 수신기. SSL(Secure Sockets Layer) 수신기는 XenMobile에 SSL 암호화 활동을 알립니다.

-

찾아보기로 가져올 .p12(또는 Windows 기반 컴퓨터의 경우 .pfx) 파일 형식의 키 저장소를 찾습니다.

-

찾아보기로 인증서에 대한 선택적인 개인 키 파일을 찾습니다. 개인 키는 인증서의 암호화 및 암호 해독에 사용됩니다.

-

필요한 경우 서로 다른 인증서를 구분할 때 도움이 되도록 인증서에 대한 설명을 입력합니다.

-

가져오기를 클릭합니다. 인증서가 인증서 테이블에 추가됩니다.

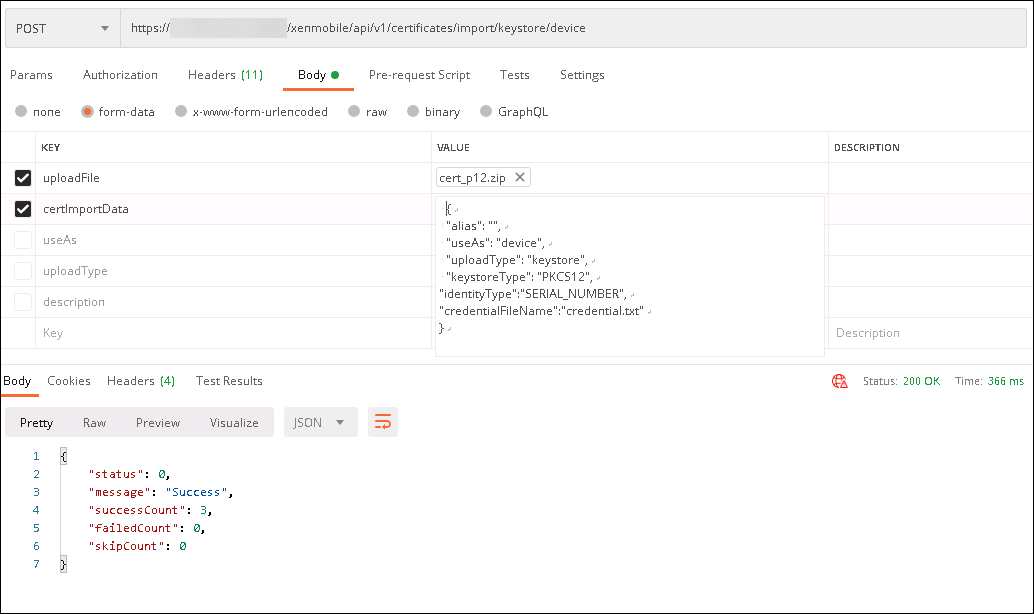

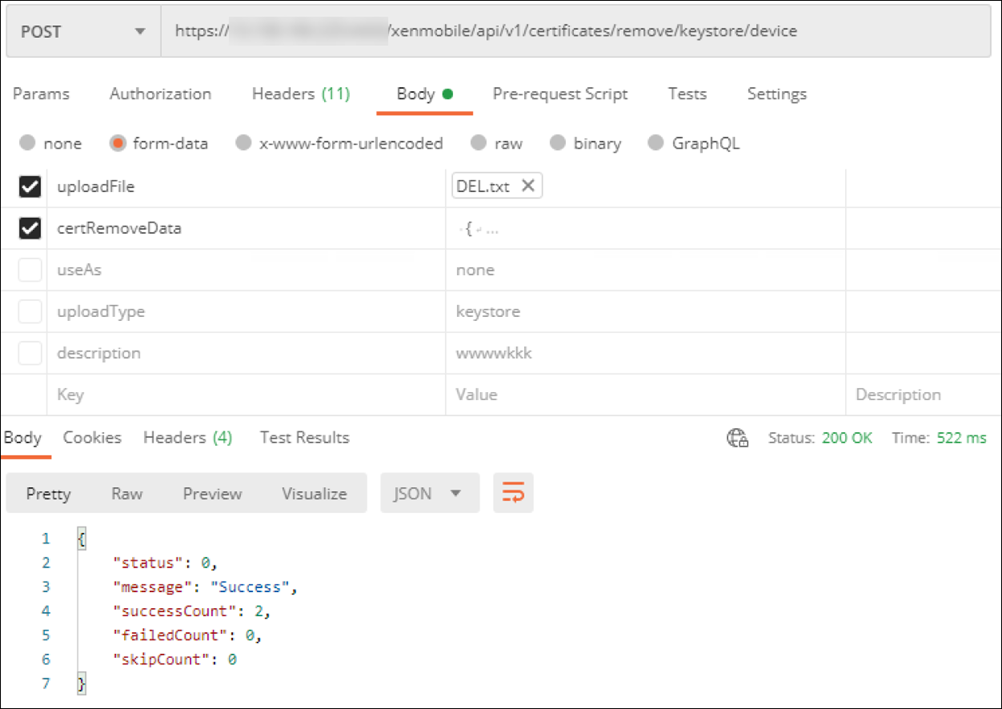

REST API로 iOS 장치에 인증서를 일괄 업로드합니다

한 번에 인증서 하나를 업로드하는 것이 실용적이지 않다면 REST API를 사용하여 iOS 장치에 일괄 업로드할 수 있습니다. 이 방식은 .p12 형식의 인증서를 지원합니다. REST API에 대한 자세한 정보는 REST API를 참조하십시오.

-

device_identity_value.p12형식으로 각 인증서 파일의 이름을 변경합니다.device_identity_value는 각 장치의 IMEI, 일련 번호 또는 MEID일 수 있습니다.일례로, 일련 번호를 인증 방식으로 사용하기로 선택합니다. 한 장치의 일련 번호가

A12BC3D4EFGH이므로 해당 장치에 설치될 것으로 예상되는 인증서 파일에A12BC3D4EFGH.p12라는 이름을 지정합니다. -

.p12 인증서의 암호를 저장할 텍스트 파일을 만듭니다. 해당 파일의 새 줄에 각 장치의 장치 식별자와 암호를 입력합니다.

device_identity_value=password형식을 사용합니다. 다음을 참조하십시오.A12BC3D4EFGH.p12=password1! A12BC3D4EFIJ.p12=password2@ A12BC3D4EFKL.p12=password3# <!--NeedCopy--> - 생성한 모든 인증서와 텍스트 파일을 .zip 파일에 담습니다.

- REST API 클라이언트를 실행하고 XenMobile에 로그인한 다음 인증 토큰을 가져옵니다.

-

인증서를 가져와서 다음 내용을 본문에 입력합니다.

{ "alias": "", "useAs": "device", "uploadType": "keystore", "keystoreType": "PKCS12", "identityType":"SERIAL_NUMBER", # identity type can be "SERIAL_NUMBER","IMEI","MEID" "credentialFileName":"credential.txt" # The credential file name in .zip } <!--NeedCopy-->

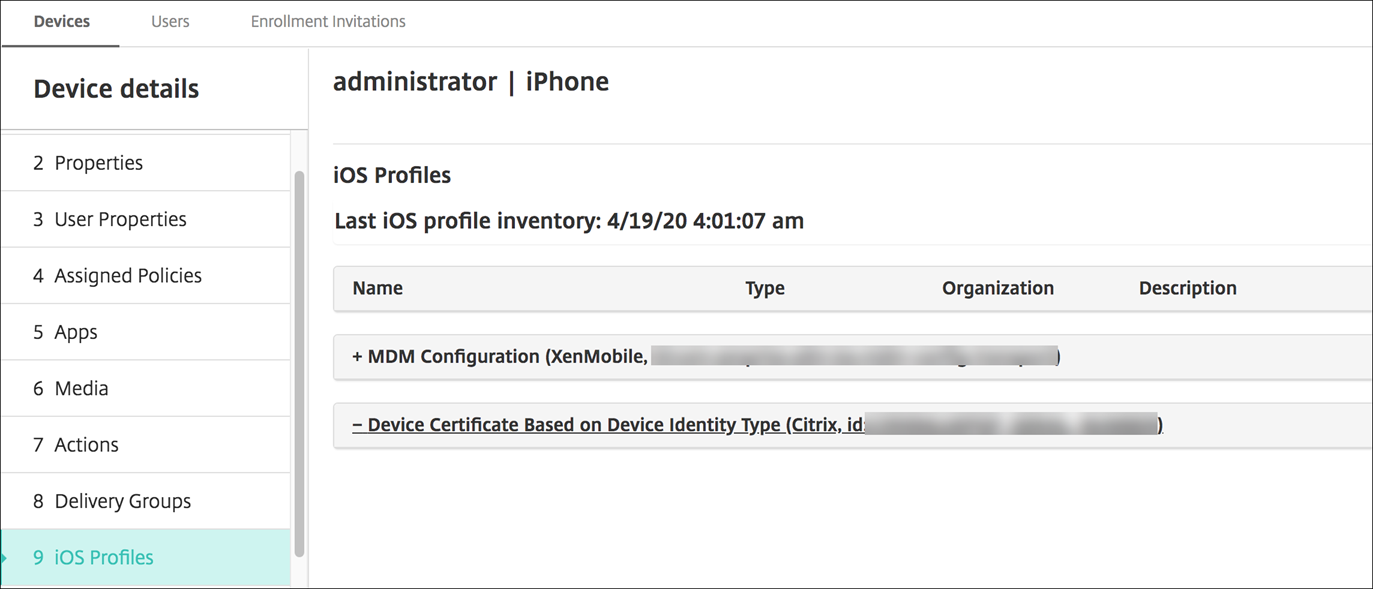

- 인증서 유형이 IKEv2 항상 켜짐이고 장치 인증 방식이 장치 ID 기반 장치 인증서인 VPN 정책을 만듭니다. 인증서 파일 이름에 사용한 장치 ID 유형을 선택합니다. VPN 장치 정책을 참조하십시오.

-

iOS 장치를 등록하고 VPN 정책이 배포되기를 기다립니다. 장치의 MDM 구성을 확인하여 인증서 설치를 확인합니다. XenMobile 콘솔에서도 장치 세부 정보를 확인할 수 있습니다.

삭제할 각 인증서에 나열된 device_identity_value로 텍스트 파일을 만들어서 인증서를 일괄 삭제할 수도 있습니다. REST API에서 삭제 API를 호출하고 다음 요청을 사용하여 device_identity_value를 적절한 식별자로 대체합니다.

```

{

"identityType"="device_identity_value"

}

<!--NeedCopy--> ```

인증서 업데이트

XenMobile은 특정 시점에 공개 키당 하나의 인증서만 시스템에 존재하도록 허용합니다. 이미 가져온 인증서와 동일한 키 쌍의 인증서를 가져오려고 하면 기존 항목을 바꾸거나 항목을 삭제할 수 있습니다.

인증서를 가장 효과적으로 업데이트하려면 XenMobile 콘솔에서 다음을 수행하십시오. 콘솔의 오른쪽 맨 위에 있는 기어 아이콘을 클릭하여 설정 페이지를 연 다음 인증서를 클릭합니다. 가져오기 대화 상자에서 새 인증서를 가져옵니다.

서버 인증서를 업데이트할 경우 이전 인증서를 사용하는 구성 요소가 자동으로 새 인증서를 사용하도록 전환됩니다. 마찬가지로, 장치에 서버 인증서를 배포한 경우 인증서가 다음 번 배포에서 자동으로 업데이트됩니다.

인증서 갱신

XenMobile Server는 PKI: 루트 CA, 장치 CA 및 서버 CA에 대해 내부적으로 다음과 같은 인증 기관을 사용합니다. 이러한 CA는 논리적 그룹으로 분류되며 그룹 이름이 제공됩니다. 새 XenMobile Server 인스턴스를 프로비저닝하면 세 개의 CA가 생성되고 그룹 이름 “default(기본)”가 지정됩니다.

XenMobile Server 콘솔 또는 공용 REST API를 사용하여 지원되는 iOS, macOS 및 Android 장치에 대한 CA를 갱신할 수 있습니다. 등록된 Windows 장치의 경우 새 장치 CA를 받으려면 사용자가 장치를 재등록해야 합니다.

XenMobile Server에서 내부 PKI CA를 갱신하거나 다시 생성하고 이러한 인증 기관에서 발급한 장치 인증서를 갱신하는 데 다음과 같은 API를 사용할 수 있습니다.

- 새 그룹 CA(인증 기관)를 만듭니다.

- 새 CA를 활성화하고 이전 CA를 비활성화합니다.

- 구성된 장치 목록에서 장치 인증서를 갱신합니다. 이미 등록된 장치는 중단 없이 계속 작동합니다. 장치가 서버에 다시 연결되면 장치 인증서가 발급됩니다.

- 여전히 이전 CA를 사용 중인 장치의 목록을 반환합니다.

- 모든 장치가 새 CA를 사용하게 되면 이전 CA를 삭제합니다.

자세한 내용은 Public API for REST Services(REST 서비스에 대한 공용 API) PDF에서 다음 섹션을 참조하십시오.

- 섹션 3.16.58, Renew Device Certificate(장치 인증서 갱신)

- 섹션 3.23, Internal PKI CA Groups(내부 PKI CA 그룹)

장치 관리 콘솔에는 장치에서 등록 인증서를 갱신하는 데 사용된 보안 조치인 인증서 갱신이 포함됩니다.

사전 요구 사항

- 기본적으로 이 인증서 새로 고침 기능은 사용되지 않도록 설정됩니다. 인증서 새로 고침 기능을 활성화하려면 refresh.internal.ca 서버 속성 값을 True로 설정하십시오.

중요:

Citrix ADC에 SSL 오프로드가 설정된 경우 새 인증서를 생성할 때 새 cacert.perm으로 부하 분산 장치를 업데이트해야 합니다. Citrix Gateway 설정에 대한 자세한 내용은 NetScaler VIP에 대해 SSL 오프로드 모드 사용을 참조하십시오.

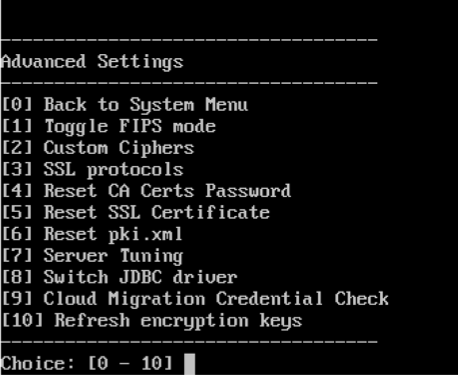

클러스터 노드에 대한 서버 CA 인증서 암호를 재설정하는 CLI 옵션

한 XenMobile Server 노드에서 서버 CA 인증서를 생성한 후 XenMobile CLI를 사용하여 다른 클러스터 노드의 인증서 암호를 재설정합니다. CLI 기본 메뉴에서 시스템 > 고급 설정 > CA 인증서 암호 재설정을 선택합니다. 새 CA 인증서가 없는 경우 암호를 재설정하면 XenMobile이 암호를 재설정하지 않습니다.

XenMobile 인증서 관리

특히 만료 날짜와 관련 암호에 대해, XenMobile 배포에서 사용하는 인증서를 기록해 두는 것이 좋습니다. 이 섹션에서는 XenMobile에서 인증서를 보다 쉽게 관리할 수 있도록 도와 줍니다.

환경에 다음과 같은 인증서 중 일부 또는 전체가 포함될 수 있습니다.

- XenMobile Server

- MDM FQDN에 대한 SSL 인증서

- SAML 인증서(Citrix Files용)

- 이전 인증서 및 다른 모든 내부 리소스(StoreFront/프록시 등)에 대한 루트 및 중간 CA 인증서

- iOS 장치 관리용 APN 인증서

- XenMobile Server Secure Hub 알림을 위한 내부 APNs 인증서

- PKI 연결을 위한 PKI 사용자 인증서

- MDX Toolkit

- Apple Developer 인증서

- Apple 프로비전 프로필(응용 프로그램별)

- Apple APNs 인증서(Citrix Secure Mail용)

- Android 키 저장소 파일

MAM SDK는 앱을 래핑하지 않으므로 인증서가 필요하지 않습니다.

- Citrix ADC

- MDM FQDN에 대한 SSL 인증서

- Gateway FQDN에 대한 SSL 인증서

- ShareFile SZC FQDN에 대한 SSL 인증서

- Exchange 부하 분산에 대한 SSL 인증서(오프로드 구성)

- StoreFront 부하 분산에 대한 SSL 인증서

- 이전 인증서에 대한 루트 및 중간 CA 인증서

XenMobile 인증서 만료 정책

인증서가 만료되도록 허용하는 경우 인증서가 무효화됩니다. 더 이상 환경에서 보안 트랜잭션을 실행할 수 없으며 XenMobile 리소스에 액세스할 수 없습니다.

참고:

만료 날짜 전에 CA(인증 기관)에서 SSL 인증서를 갱신하라는 메시지를 표시합니다.

Citrix Secure Mail용 APNs 인증서

APNs(Apple 푸시 알림 서비스) 인증서는 매년 만료됩니다. 인증서가 만료되기 전에 APNs SSL 인증서를 만들고 Citrix 포털에서 업데이트하십시오. 인증서가 만료되면 Secure Mail 푸시 알림에서 불일치가 발생합니다. 또한 더 이상 앱에 대한 푸시 알림을 보낼 수 없습니다.

iOS 장치 관리용 APNs 인증서

XenMobile에서 iOS 장치를 등록하고 관리하려면 Apple에서 APNs 인증서를 설정하고 만드십시오. 인증서가 만료되면 사용자가 XenMobile에 등록할 수 없으며 사용자의 iOS 장치를 관리할 수 없게 됩니다. 자세한 내용은 APNs 인증서를 참조하십시오.

Apple Push Certificates Portal에 로그온하여 APNs 인증서 상태 및 만료 날짜를 확인할 수 있습니다. 인증서를 만든 동일 사용자로 로그온해야 합니다.

또한 만료 날짜 30일 전과 10일 전에 Apple로부터 전자 메일 알림을 받게 됩니다. 알림에는 다음 정보가 포함되어 있습니다.

The following Apple Push Notification Service certificate, created for Apple ID CustomerID will expire on Date. Revoking or allowing this certificate to expire will require existing devices to be re-enrolled with a new push certificate.

Please contact your vendor to generate a new request (a signed CSR), then visit https://identity.apple.com/pushcert to renew your Apple Push Notification Service certificate.

Thank You,

Apple Push Notification Service

<!--NeedCopy-->

MDX Toolkit(iOS 배포 인증서)

물리적 iOS 장치에서 실행되는 앱(Apple App Store의 앱 제외)은 다음과 같은 서명 요구 사항을 충족해야 합니다.

- 프로비전 프로필로 앱을 서명합니다.

- 해당하는 배포 인증서로 앱을 서명합니다.

유효한 iOS 배포 인증서가 있는지 확인하려면 다음을 수행하십시오.

- Apple Enterprise Developer 포털에서 MDX Toolkit으로 래핑할 각 앱에 대한 명시적 앱 ID를 만듭니다. 사용할 수 있는 앱 ID의 예는 다음과 같습니다.

com.CompanyName.ProductName. - Apple Enterprise Developer 포털에서 Provisioning Profiles(프로비전 프로필) > Distribution(배포)으로 이동하고 사내 프로비전 프로필을 만듭니다. 이전 단계에서 만든 각 앱 ID에 대해 이 단계를 반복합니다.

- 모든 프로비전 프로필을 다운로드합니다. 자세한 내용은 iOS 모바일 앱 래핑을 참조하십시오.

모든 XenMobile Server 인증서가 유효한지 확인하려면 다음을 수행하십시오.

- XenMobile 콘솔에서 설정 >인증서를 클릭합니다.

- APNs, SSL 수신기, 루트 및 중간 인증서를 비롯한 모든 인증서가 유효한지 확인합니다.

Android 키 저장소

키 저장소는 Android 앱에 서명하는 데 사용된 인증서가 들어 있는 파일입니다. 키 유효 기간이 만료되면 사용자가 더 이상 새 버전의 앱으로 원활하게 업그레이드할 수 없습니다.

Citrix ADC

Citrix ADC에서 인증서 만료를 처리하는 방법에 대한 자세한 내용은 Citrix Support Knowledge Center에서 How to handle certificate expiry on NetScaler(NetScaler에서 인증서 만료를 처리하는 방법)를 참조하십시오.

만료된 Citrix ADC 인증서를 통해서는 사용자가 스토어에 등록 및 액세스할 수 없습니다. 또한 만료된 인증서로 인해 Secure Mail 사용 시 Exchange Server에 연결할 수 없습니다. 또한 사용자가 HDX 앱을 나열하고 열 수 없습니다(만료된 인증서에 따라 다름).

Expiry Monitor 및 Command Center를 사용하면 Citrix ADC 인증서를 추적할 수 있습니다. 인증서 만료 시 Center로부터 알림을 받게 됩니다. 이러한 도구를 사용하여 다음과 같은 Citrix ADC 인증서를 모니터링할 수 있습니다.

- MDM FQDN에 대한 SSL 인증서

- Gateway FQDN에 대한 SSL 인증서

- ShareFile SZC FQDN에 대한 SSL 인증서

- Exchange 부하 분산에 대한 SSL 인증서(오프로드 구성)

- StoreFront 부하 분산에 대한 SSL 인증서

- 이전 인증서에 대한 루트 및 중간 CA 인증서