LDAP-Authentifizierung

Wie bei anderen Arten von Authentifizierungsrichtlinien umfasst eine LDAP-Authentifizierungsrichtlinie (Lightweight Directory Access Protocol) einen Ausdruck und eine Aktion. Nachdem Sie eine Authentifizierungsrichtlinie erstellt haben, binden Sie sie an einen virtuellen Authentifizierungsserver und weisen ihm eine Priorität zu. Wenn Sie es binden, bezeichnen Sie es auch als primäre oder sekundäre Richtlinie. Zusätzlich zu den Standardauthentifizierungsfunktionen kann LDAP auch andere Active Directory-Server (AD) nach Benutzerkonten für Benutzer durchsuchen, die nicht lokal existieren. Diese Funktion wird als Empfehlungsunterstützung oder Empfehlungsjagd bezeichnet.

Normalerweise konfigurieren Sie den NetScaler ADC so, dass er die IP-Adresse des Authentifizierungsservers während der Authentifizierung verwendet. Mit LDAP-Authentifizierungsservern können Sie den ADC auch so konfigurieren, dass er den FQDN des LDAP-Servers anstelle seiner IP-Adresse verwendet, um Benutzer zu authentifizieren. Die Verwendung eines FQDN kann eine ansonsten viel komplexere Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration in Umgebungen vereinfachen, in denen sich der Authentifizierungsserver möglicherweise an einer von mehreren IP-Adressen befindet, aber immer einen einzigen FQDN verwendet. Um die Authentifizierung mithilfe des FQDN eines Servers anstelle seiner IP-Adresse zu konfigurieren, folgen Sie dem normalen Konfigurationsprozess, außer wenn Sie die Authentifizierungsaktion erstellen. Beim Erstellen der Aktion verwenden Sie den ServerName-Parameter anstelle des ServerIP-Parameters und ersetzen den FQDN des Servers durch seine IP-Adresse.

Bevor Sie entscheiden, ob Sie den ADC so konfigurieren, dass er die IP oder den FQDN Ihres LDAP-Servers zur Authentifizierung von Benutzern verwendet, sollten Sie bedenken, dass die Konfiguration von Authentifizierung, Autorisierung und Überwachung zur Authentifizierung bei einem FQDN anstelle einer IP-Adresse einen zusätzlichen Schritt zum Authentifizierungsprozess darstellt. Jedes Mal, wenn der ADC einen Benutzer authentifiziert, muss er den FQDN auflösen. Wenn sehr viele Benutzer versuchen, sich gleichzeitig zu authentifizieren, verlangsamen die daraus resultierenden DNS-Lookups möglicherweise den Authentifizierungsprozess.

Die LDAP-Empfehlungsunterstützung ist standardmäßig deaktiviert und kann nicht global aktiviert werden. Es muss explizit für jede LDAP-Aktion aktiviert sein. Stellen Sie sicher, dass der AD-Server dieselben akzeptiert binddn credentials, die mit dem verweisenden Server (GC) verwendet werden. Um die Empfehlungsunterstützung zu aktivieren, konfigurieren Sie eine LDAP-Aktion, um Verweisen zu folgen, und geben Sie die maximale Anzahl von Empfehlungen an, die folgen sollen.

Wenn die Empfehlungsunterstützung aktiviert ist und der NetScaler ADC eine LDAP_REFERRAL-Antwort auf eine Anforderung erhält, folgt Authentifizierung, Autorisierung und Überwachung der Verweisung an den in der Empfehlung enthaltenen Active Directory-Server (AD) und führt das Update auf diesem Server durch. Zunächst sucht Authentifizierung, Autorisierung und Überwachung den Empfehlungsserver in DNS und stellt eine Verbindung zu diesem Server her. Wenn die Empfehlungsrichtlinie SSL/TLS erfordert, stellt sie eine Verbindung über SSL/TLS her. Es bindet dann an den neuen Server mit dem binddn credentials, den es mit dem vorherigen Server verwendet hat, und führt den Vorgang aus, der die Empfehlung generiert hat. Diese Funktion ist für den Benutzer transparent.

Die Portnummern für LDAP-Verbindungen lauten:

- 389 für unsichere LDAP-Verbindungen (für Nur-Text-LDAP)

- 636 für sichere LDAP-Verbindungen (für SSL LDAP)

- 3268 für unsichere LDAP-Verbindungen von Microsoft (für Global Catalog Server im Klartext)

- 3269 für sichere LDAP-Verbindungen von Microsoft (für SSL Global Catalog Server)

Die folgende Tabelle enthält Beispiele für Benutzerattributfelder für LDAP-Server:

| LDAP-Server | Benutzer-Attribut | Case sensitiv |

|---|---|---|

| Microsoft Active Directory-Server | sAMAccountName | Nein |

| Novell eDirectory | ou | Ja |

| IBM Verzeichnisserver | uid | Ja |

| Lotus-Domino | CN | Ja |

| Sun ONE Verzeichnis (ehemals iPlanet) | uid oder cn | Ja |

Diese Tabelle enthält Beispiele für den Basis-DN:

| LDAP-Server | Basis-DN |

|---|---|

| Microsoft Active Directory-Server | DC =citrix, DC = lokal |

| Novell eDirectory | ou=Benutzer, ou=dev |

| IBM Verzeichnisserver | cn=users |

| Lotus-Domino | OU=Stadt, O=Citrix, C=US |

| Sun ONE Verzeichnis (ehemals iPlanet) | ou = Menschen, dc =citrix, dc = com |

Die folgende Tabelle enthält Beispiele für Bind-DN:

| LDAP-Server | Bind DN |

|---|---|

| Microsoft Active Directory-Server | CN=Administrator, CN=Benutzer, DC=citrix, DC = lokal |

| Novell eDirectory | cn=admin, o=citrix

|

| IBM Verzeichnisserver | LDAP_dn |

| Lotus-Domino | CN=Notes Administrator, O=Citrix, C=US |

| Sun ONE Verzeichnis (ehemals iPlanet) | uid=admin,ou=Administrators, ou=TopologyManagement,o=NetscapeRoot |

Weitere Informationen zum Einrichten von Authentifizierungsrichtlinien im Allgemeinen finden Sie unter Authentifizierungsrichtlinien. Weitere Informationen zu NetScaler ADC-Ausdrücken, die in der Richtlinienregel verwendet werden, finden Sie unter Richtlinien und Ausdrücke.

So erstellen Sie einen LDAP-Authentifizierungsserver mit der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

add authentication ldapAction <name> {-serverIP} <ip\_addr|ipv6\_addr|> | {-serverName <string>}}

Beispiel

add authentication ldapAction ldap_server -serverip 1.1.1.1 -serverName ldap_test

So erstellen Sie einen LDAP-Authentifizierungsserver mit der GUI

-

Navigieren Sie zu System > Authentifizierung > Grundlegende Richtlinien > LDAP > Server > Hinzufügen.

-

Konfigurieren Sie auf der Seite Create Authentication LDAP Server die Parameter für den LDAP-Server.

-

Klicken Sie auf Erstellen.

So aktivieren Sie eine Authentifizierungsrichtlinie mithilfe der CLI

add authentication ldappolicy <name> <rule> [<reqAction>]

Beispiel:

add authentication ldappolicy ldap-service-policy ns_true ldap_Server

So erstellen Sie eine LDAP-Authentifizierungsrichtlinie mit der GUI

-

Navigieren Sie zu System > Authentifizierung > Grundlegende Richtlinien > LDAP > Richtlinien > Hinzufügen.

-

Konfigurieren Sie auf der Seite LDAP-Authentifizierungsrichtlinie erstellen die Parameter für die LDAP-Richtlinie.

-

Klicken Sie auf Erstellen.

Hinweis

Sie können LDAP-Server/-Richtlinien über die Registerkarte Sicherheit konfigurieren. Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Grundlegende Richtlinien > LDAP > Server/Richtlinien.

So aktivieren Sie die LDAP-Empfehlungsunterstützung mithilfe der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

set authentication ldapAction <name> -followReferrals ON

set authentication ldapAction <name> -maxLDAPReferrals <integer>

<!--NeedCopy-->

Beispiel

set authentication ldapAction ldapAction-1 -followReferrals ON

set authentication ldapAction ldapAction-1 -maxLDAPReferrals 2

<!--NeedCopy-->

Schlüsselbasierte Authentifizierungsunterstützung für die LDAP-Benutzer

Mit der schlüsselbasierten Authentifizierung können Sie jetzt die Liste der öffentlichen Schlüssel abrufen, die auf dem Benutzerobjekt im LDAP-Server über SSH gespeichert sind. Die NetScaler ADC-Appliance muss während des rollenbasierten Authentifizierungsprozesses (RBA) öffentliche SSH-Schlüssel vom LDAP-Server extrahieren. Der abgerufene öffentliche Schlüssel, der mit SSH kompatibel ist, muss es Ihnen ermöglichen, sich über die RBA-Methode anzumelden.

Ein neues Attribut “sshPublicKey” wird in den Befehlen “add authentication ldapAction” und “set authentication ldapAction” eingeführt. Wenn Sie dieses Attribut verwenden, können Sie die folgenden Vorteile erhalten:

- Kann den abgerufenen öffentlichen Schlüssel speichern, und die LDAP-Aktion verwendet dieses Attribut, um SSH-Schlüsselinformationen vom LDAP-Server abzurufen.

- Kann Attributnamen von bis zu 24 KB extrahieren.

Hinweis

Der externe Authentifizierungsserver wie LDAP wird nur zum Abrufen von SSH-Schlüsselinformationen verwendet. Es wird nicht für den Authentifizierungszweck verwendet.

Es folgt ein Beispiel für den Ablauf von Ereignissen durch SSH:

- Der SSH-Daemon sendet eine AAA_AUTHENTICATE-Anforderung mit leerem Kennwortfeld an den Authentifizierungs-, Autorisierungs- und Überwachungs-Daemonport

- Wenn LDAP für das Speichern des öffentlichen SSH-Schlüssels konfiguriert ist, antworten Authentifizierung, Autorisierung und Überwachung mit dem Attribut “sshPublicKey” zusammen mit anderen Attributen.

- Der SSH-Daemon überprüft diese Schlüssel mit den Clientschlüsseln.

- Der SSH-Daemon übergibt den Benutzernamen in der Anforderungsnutzlast, und Authentifizierung, Autorisierung und Überwachung geben die für diesen Benutzer spezifischen Schlüssel zusammen mit generischen Schlüsseln zurück.

Um das sshPublicKey -Attribut zu konfigurieren, geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

-

Mit dem Add-Vorgang können Sie das Attribut “sshPublicKey” während der Konfiguration des Befehls

ldapActionhinzufügen.add authentication ldapAction <name> {-serverIP <ip_addr|ipv6_addr|*> | {-serverName <string>}} [-serverPort <port>] … [-Attribute1 <string>] … [-Attribute16 <string>][-sshPublicKey <string>][-authentication off] <!--NeedCopy--> -

Mit dem set-Vorgang können Sie das “sshPublicKey” -Attribut für einen bereits hinzugefügten ldapAction-Befehl konfigurieren.

set authentication ldapAction <name> [-sshPublicKey <string>][-authentication off] <!--NeedCopy-->

Unterstützung von Namenswert-Attributen für LDAP-Authentifizierung

Sie können jetzt die Attribute der LDAP-Authentifizierung mit einem eindeutigen Namen zusammen mit Werten konfigurieren. Die Namen werden im LDAP-Aktionsparameter konfiguriert, und die Werte werden durch Abfrage des Namens abgerufen. Durch die Verwendung dieser Funktion kann ein NetScaler ADC Appliance-Administrator nun die folgenden Vorteile erzielen:

- Minimiert den Aufwand für Administratoren, indem sie sich das Attribut nach Namen merken (nicht nur nach Wert)

- Verbessert die Suche, um den mit einem Namen verknüpften Attributwert abzufragen

- Bietet eine Option zum Extrahieren mehrerer Attribute

Um diese Funktion an der Eingabeaufforderung der NetScaler ADC Appliance zu konfigurieren, geben Sie Folgendes ein:

add authentication ldapAction <name> [-Attributes <string>]

<!--NeedCopy-->

Beispiel

add authentication ldapAction ldapAct1 -attributes "company, mail"

<!--NeedCopy-->

Unterstützung für die Validierung der End-to-End-LDAP-Authentifizierung

Die NetScaler ADC Appliance kann jetzt die End-to-End-LDAP-Authentifizierung über die GUI validieren. Um diese Funktion zu überprüfen, wird eine neue “Test” -Schaltfläche in der GUI eingeführt. Ein NetScaler ADC Appliance-Administrator kann diese Funktion verwenden, um die folgenden Vorteile zu erzielen:

- Konsolidiert den gesamten Fluss (Paket-Engine — NetScaler ADC AAA-Daemon — externer Server) für eine bessere Analyse

- Verkürzt die Zeit bei der Überprüfung und Behebung von Problemen im Zusammenhang mit einzelnen Szenarien

Sie haben zwei Möglichkeiten, die Testergebnisse der LDAP-End-to-End-Authentifizierung über die grafische Benutzeroberfläche zu konfigurieren und anzuzeigen.

Von der Systemoption

- Navigieren Sie zu System > Authentifizierung > Grundlegende Richtlinien > LDAP, und klicken Sie auf die Registerkarte Server .

- Wählen Sie die verfügbare LDAP-Aktion aus der Liste aus.

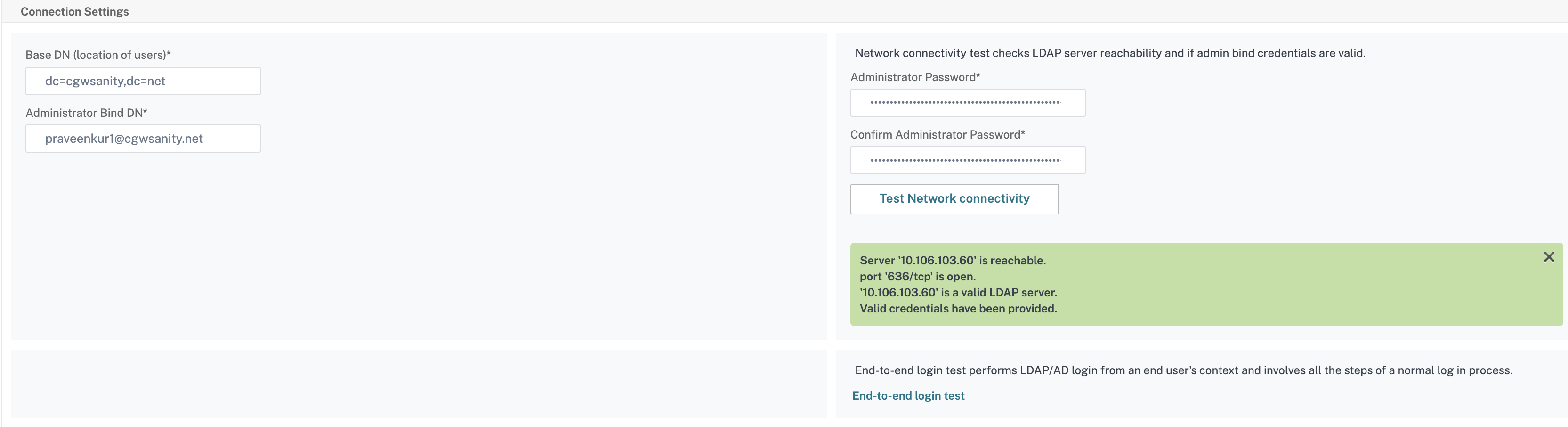

- Scrollen Sie auf der Seite Configure Authentication LDAP Server nach unten zum Abschnitt Verbindungseinstellungen .

-

Klicken Sie auf Netzwerkkonnektivität testen , um die LDAP-Serververbindung Sie können eine Popup-Meldung über eine erfolgreiche Verbindung zum LDAP-Server mit TCP-Portdetails und der Authentizität gültiger Anmeldeinformationen anzeigen.

- Um die End-to-End-LDAP-Authentifizierung anzuzeigen, klicken Sie auf den Link Ende-zu-Ende-Anmeldetest .

- Klicken Sie auf der Seite Ende-zu-Ende-Anmeldetestauf Testen.

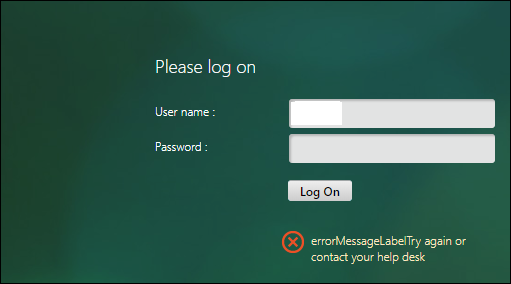

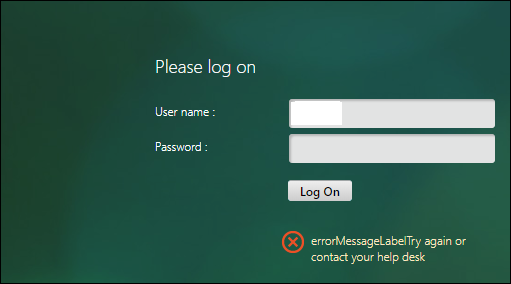

- Geben Sie auf der Authentifizierungsseite die gültigen Anmeldeinformationen für die Anmeldung ein. Der Erfolgsbildschirm wird angezeigt.

- Wenn die Authentifizierung fehlschlägt, wird der Fehlerbildschirm angezeigt.

Über die Option Authentifizierung

- Navigieren Sie zu Authentifizierung > Dashboardund wählen Sie die verfügbare LDAP-Aktion aus der Liste aus.

- Auf der Seite Configure Authentication LDAP Server haben Sie im Abschnitt Verbindungseinstellungen zwei Optionen.

- Um die LDAP-Server-Verbindung zu überprüfen, klicken Sie auf LDAP-Erreichbarkeit testen . Sie können eine Popup-Meldung über eine erfolgreiche Verbindung zum LDAP-Server mit TCP-Portdetails und der Authentizität gültiger Anmeldeinformationen anzeigen.

- Um den End-to-End-LDAP-Authentifizierungsstatus anzuzeigen, klicken Sie auf den Link Endbenutzerverbindung testen .

-

Klicken Sie auf der Seite Endbenutzerverbindungtesten auf Test.

- Geben Sie auf der Authentifizierungsseite die gültigen Anmeldeinformationen für die Anmeldung ein. Der Erfolgsbildschirm wird angezeigt.

- Wenn die Authentifizierung fehlschlägt, wird der Fehlerbildschirm angezeigt.

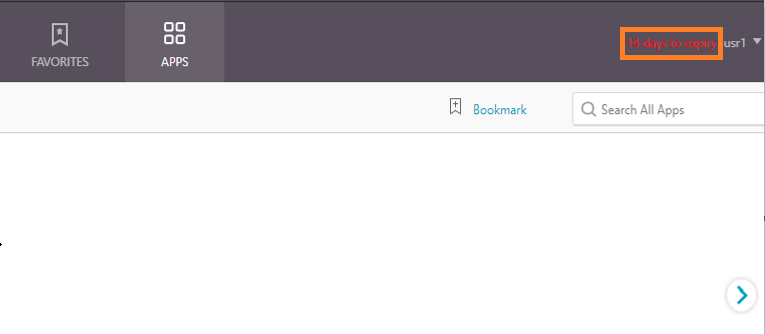

Benachrichtigung 14 Tage vor Kennwortablauf für LDAP-Authentifizierung

Die NetScaler ADC Appliance unterstützt jetzt eine 14-tägige Benachrichtigung zum Ablauf des Kennworts für die LDAP-basierte Authentifizierung. Mit dieser Funktion können Administratoren die Endbenutzer über den Ablauf des Kennworts informieren. Der Schwellenwert wird in Tagen angegeben. Die 14-tägige Benachrichtigung über den Ablauf des Kennworts ist ein Vorläufer des Self-Service-Kennwort-Reset (SSPR).

Hinweis

Der Höchstwert oder Schwellenwert für die Benachrichtigung über den Ablauf des Kennworts in Tagen beträgt 255 Tage.

Vorteile der Benachrichtigung über Ablauf des Kennworts

- Ermöglichen Sie Benutzern, ihre Kennwörter selbst zurückzusetzen, und bieten Sie Administratoren eine flexible Möglichkeit, den Endbenutzer innerhalb von Tagen über den Ablauf ihres Kennworts zu informieren.

- Eliminiert die Abhängigkeit von Endbenutzern, ihre Kennwort-Ablauftage zu verfolgen

- Sendet Benachrichtigungen an die VPN-Portalseite an die Benutzer (basierend auf der Anzahl der Tage), um ihr Kennwort vor Ablauf zu ändern.

Hinweis

Diese Funktion gilt nur für LDAP-basierte Authentifizierungsschemata, nicht für RADIUS oder TACACS.

Grundlegendes zur 14-tägigen Kennwort-Benachrichtigung

Die NetScaler ADC Appliance ruft zwei Attribute (Max-Pwd-Age and Pwd-Last-Set) vom LDAP-Authentifizierungsserver ab.

- Max-Pwd-Alter. Dieses Attribut gibt die maximale Zeit in Intervallen von 100 Nanosekunden an, bis das Kennwort gültig ist. Der Wert wird als große Ganzzahl gespeichert, die die Anzahl der 100-Nanosekunden-Intervalle ab dem Zeitpunkt darstellt, an dem das Kennwort vor Ablauf des Kennworts festgelegt wurde.

- Pwd-Letzter Satz. Dieses Attribut bestimmt das Datum und die Uhrzeit, zu der das Kennwort für ein Konto zuletzt geändert wurde.

Durch das Abrufen der beiden Attribute vom LDAP-Authentifizierungsserver bestimmt die NetScaler ADC Appliance die verbleibende Zeit, bis das Kennwort für einen bestimmten Benutzer abläuft. Diese Informationen werden gesammelt, wenn Benutzeranmeldeinformationen auf dem Authentifizierungsserver überprüft werden und eine Benachrichtigung an den Benutzer zurückgesendet wird.

Ein neuer Parameter “pwdExpiryNotification” wird für den Befehl set aaa parameter eingeführt. Mithilfe dieses Parameters kann ein Administrator die Anzahl der verbleibenden Tage bis zum Ablauf des Kennworts verfolgen. Die NetScaler ADC Appliance kann jetzt den Endbenutzer über den Ablauf seines Kennworts informieren.

Hinweis

Derzeit funktioniert diese Funktion nur für Authentifizierungsserver mit Microsoft AD-Servern mit LDAP-Implementierung. Die Unterstützung für OpenLDAP-basierte Server wird später ins Visier genommen.

Es folgt ein Beispiel für den Ablauf der Ereignisse zum Festlegen einer 14-tägigen Benachrichtigung über den Ablauf des Kennworts:

- Ein Administrator legt mithilfe der NetScaler ADC Appliance eine Zeit (14 Tage) für den Ablauf des Kennworts fest.

- Der Benutzer sendet eine HTTP- oder HTTPS-Anforderung, um auf eine Ressource auf dem Backend-Server zuzugreifen.

- Vor dem Bereitstellen des Zugriffs überprüft die NetScaler ADC Appliance die Benutzeranmeldeinformationen mit den auf dem LDAP-Authentifizierungsserver konfigurierten Informationen.

- Zusammen mit dieser Abfrage an den Authentifizierungsserver führt die NetScaler ADC Appliance die Anforderung aus, die Details der beiden Attribute abzurufen (

Max-Pwd-Age and Pwd-Last-Set). - Abhängig von der verbleibenden Zeit bis zum Ablauf des Kennworts wird eine Ablaufbenachrichtigung angezeigt.

- Der Benutzer ergreift dann geeignete Maßnahmen, um das Kennwort zu aktualisieren.

So konfigurieren Sie eine 14-tägige Ablaufbenachrichtigung mithilfe der Befehlszeilenschnittstelle

Hinweis

Die 14-tägige Ablaufbenachrichtigung kann für clientlose VPN- und Voll-VPN-Anwendungsfälle und nicht für ICA-Proxy konfiguriert werden.

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

set aaa parameter –pwdExpiryNotificationDays <positive_integer>

show aaa parameter

<!--NeedCopy-->

Beispiel

> set aaa parameter -pwdExpiryNotificationDays 14

Done

> show aaa parameter Configured AAA parameters EnableStaticPageCaching: YES EnableEnhancedAuthFeedback: NO DefaultAuthType: LOCAL MaxAAAUsers: Unlimited AAAD nat ip: None EnableSessionStickiness : NO aaaSessionLoglevel : INFORMATIONAL AAAD Log Level : INFORMATIONAL Dynamic address: OFF

GUI mode: ON

Max Saml Deflate Size: 1024 Password Expiry Notification Days: 14

<!--NeedCopy-->

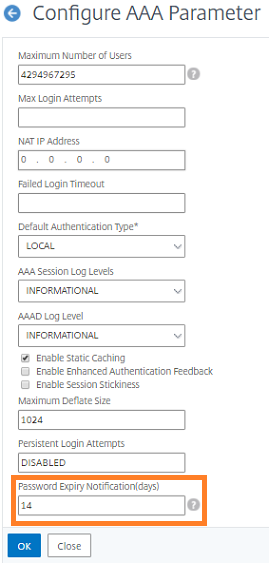

So konfigurieren Sie 14-Tage-Ablaufbenachrichtigung mit der GUI

- Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Authentifizierungseinstellungen.

- Klicke auf AAA-Authentifizierungseinstellungen ändern.

-

Geben Sie auf der Seite AAA-Parameter konfigurieren die Tage im Feld Kennwortablaufbenachrichtigung (Tage) an.

-

Klicken Sie auf OK. Oben rechts auf der VPN-Portalseite wird eine Benachrichtigung angezeigt.

In diesem Artikel

- So erstellen Sie einen LDAP-Authentifizierungsserver mit der CLI

- So erstellen Sie einen LDAP-Authentifizierungsserver mit der GUI

- So erstellen Sie eine LDAP-Authentifizierungsrichtlinie mit der GUI

- So aktivieren Sie die LDAP-Empfehlungsunterstützung mithilfe der CLI

- Schlüsselbasierte Authentifizierungsunterstützung für die LDAP-Benutzer

- Unterstützung von Namenswert-Attributen für LDAP-Authentifizierung

- Unterstützung für die Validierung der End-to-End-LDAP-Authentifizierung

- Benachrichtigung 14 Tage vor Kennwortablauf für LDAP-Authentifizierung