Beheben Sie Probleme mit der Authentifizierung, Autorisierung und Überwachung

Beheben von Authentifizierungsproblemen in NetScaler ADC und NetScaler Gateway mit dem Modul aaad.debug

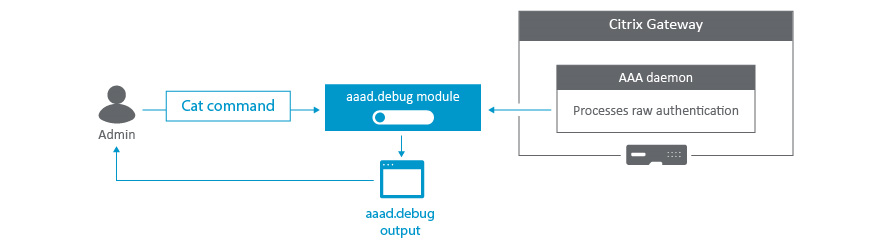

Die Authentifizierung in Citrix Gateway wird vom Authentifizierungs-, Autorisierungs- und Auditing-Daemon (AAA) abgewickelt. Die unformatierten Authentifizierungsereignisse, die der AAA-Daemon verarbeitet, können anhand der Ausgabe des aaad.debug-Moduls überwacht werden und dienen als wertvolles Tool zur Fehlerbehebung. aaad.debug ist eine Pipe im Gegensatz zu einer Flatfile und zeigt die Ergebnisse nicht an und protokolliert sie nicht. Daher kann der Befehl cat verwendet werden, um die Ausgabe von aaad.debug anzuzeigen. Der Prozess der Verwendung von nsaaad.debug zur Behebung eines Authentifizierungsproblems wird üblicherweise als „Debuggen von aaad“ bezeichnet.

Dieser Prozess ist nützlich, um Authentifizierungsprobleme zu beheben, wie z. B.:

- Allgemeine Authentifizierungsfehler

- Fehler beim Benutzernamen/Kennwort

- Fehler bei der Konfiguration der Authentifizierungsrichtlinie

- Diskrepanzen bei der Gruppenextraktion

Hinweis: Dieser Vorgang gilt für Citrix Gateway und Citrix ADC Appliance.

Behebung von Authentifizierungsproblemen

Gehen Sie wie folgt vor, um Probleme bei der Authentifizierung mit dem Modul aaad.debug zu beheben:

-

Stellen Sie mit einem Secure Shell (SSH) -Client wie PuTTY eine Verbindung zur Citrix Gateway-Befehlszeilenschnittstelle her.

- Führen Sie den folgenden Befehl aus, um zur Shell-Eingabeaufforderung zu wechseln:

shell - Führen Sie den folgenden Befehl aus, um in das Verzeichnis /tmp zu wechseln:

cd /tmp - Führen Sie den folgenden Befehl aus, um den Debugging-Vorgang zu starten:

cat aaad.debug - Führen Sie den Authentifizierungsprozess durch, der eine Fehlerbehebung erfordert, z. B. einen Benutzeranmeldeversuch.

- Überwachen Sie die Ausgabe des Befehls cat aaad.debug, um den Authentifizierungsprozess zu interpretieren und Fehler zu beheben.

- Beenden Sie den Debugging-Vorgang, indem Sie Strg+Z drücken.

- Führen Sie den folgenden Befehl aus, um die Ausgabe von

aaad.debugin eine Datei aufzuzeichnen:cat aaad.debug | tee /var/tmp/<debuglogname>, wobei/var/tmpder erforderliche Verzeichnispfad und der<debuglogname.log>erforderliche Logname stehen.

Der folgende Abschnitt enthält Beispiele dafür, wie das Modul aaad.debug verwendet werden kann, um einen Authentifizierungsfehler zu beheben und zu interpretieren.

Falsches Kennwort

Im folgenden Beispiel gibt der Benutzer ein falsches RADIUS-Kennwort ein.

process_radius Got RADIUS event

process_radius Received BAD_ACCESS_REJECT for: <username>

process_radius Sending reject.

send_reject_with_code Rejecting with error code 4001

<!--NeedCopy-->

Ungültiger Nutzername

Im folgenden Beispiel gibt der Benutzer einen falschen LDAP-Benutzernamen ein.

/home/build/rs_121/usr.src/netscaler/aaad/ldap_drv.c[450]: receive_ldap_user_search_event 1-140: Admin authentication(Bind) succeeded, now attempting to search the user testusernew

/home/build/rs_121/usr.src/netscaler/aaad/ldap_drv.c[453]: receive_ldap_user_search_event 1-140: Number of entires in LDAP server response = 0

/home/build/rs_121/usr.src/netscaler/aaad/ldap_drv.c[459]: receive_ldap_user_search_event 1-140: ldap_first_entry returned null, user testusernew not found

/home/build/rs_121/usr.src/netscaler/aaad/naaad.c[4781]: send_reject_with_code 1-140: Not trying cascade again 4009

/home/build/rs_121/usr.src/netscaler/aaad/naaad.c[4783]: send_reject_with_code 1-140: sending reject to kernel for : testusernew

/home/build/rs_121/usr.src/netscaler/aaad/naaad.c[4801]: send_reject_with_code 1-140: Rejecting with error code 4009

<!--NeedCopy-->

Bestimmung der Ergebnisse der Gruppenextraktion

Im folgenden Beispiel können die Ergebnisse der Gruppenextraktion bestimmt werden. Viele Probleme mit dem AAA-Gruppenzugriff führen dazu, dass der Benutzer nicht die richtigen Sitzungsrichtlinien für die ihm zugewiesene Gruppe in einer Citrix Gateway-Appliance abruft. Zu den häufigsten Gründen hierfür gehören die falsche Schreibweise von AD oder des Radius-Gruppennamens in der Appliance und Benutzer, die kein Mitglied der Sicherheitsgruppe in AD oder auf dem Radius-Server sind.

/usr/home/build/rs_80_48/usr.src/usr.bin/nsaaad/../../netscaler/aaad/ldap_drv.c[40]:

start_ldap_auth attempting to auth scottli @ 10.12.33.216

/usr/home/build/rs_80_48/usr.src/usr.bin/nsaaad/../../netscaler/aaad/ldap_drv.c[291]:

/usr/home/build/rs_80_48/usr.src/usr.bin/nsaaad/../../netscaler/aaad/ldap_drv.c[551]: recieve_ldap_user_search_event built group string for scottli of:Domain Admins

<!--NeedCopy-->

Fehlercodes des aaad.debug-Moduls

In der folgenden Tabelle sind die verschiedenen Fehlercodes des aaad.debug-Moduls, die Ursache des Fehlers und die Lösung aufgeführt.

| Fehlercodes des aaad.debug-Moduls | Fehlermeldung | Ursache des Fehlers | Auflösung |

|---|---|---|---|

| 4001 | Falsche Anmeldeinformationen/Kennwort. Versuchen Sie es erneut. | Falsche Anmeldeinformationen wurden angegeben | Geben Sie die richtigen Anmeldeinformationen ein |

| 4002 | Nicht erlaubt | Dies ist ein All-Catch-Fehler. Tritt auf, wenn der ldapbind-Vorgang aus anderen Gründen als falschen Benutzeranmeldeinformationen fehlschlägt. | Stellen Sie sicher, dass der Bindvorgang zulässig ist |

| 4003 | Verbindung zum Server nicht möglich. Versuchen Sie in ein paar Minuten erneut, eine Verbindung herzustellen. | Server-Timeout | Erhöhen Sie den LDAP/Radius-Server-Timeout-Wert auf Citrix ADC (Authentifizierung > LDAP/Radius > Server > Timeout-Wert). Der Standardwert für das Timeout beträgt 3 Sekunden. |

| 4004 | Systemfehler | Interner Citrix ADC/Citrix Gateway-Fehler oder Laufzeitfehler in der Appliance-Bibliothek | Suchen Sie nach der Ursache des Systemfehlers und beheben Sie ihn |

| 4005 | Socket-Fehler | Socket-Fehler bei der Kommunikation mit dem Authentifizierungsserver | Stellen Sie sicher, dass der LDAP/RADIUS-Server oder andere Authentifizierungsserver die in der auf Citrix ADC konfigurierten Authentifizierungsaktion genannten Ports abhören können. Ein häufiges Fehlerszenario kann beispielsweise sein, dass ein ldapprofile auf Citrix ADC für die Verwendung von Port 636 /SSL konfiguriert ist, derselbe Port jedoch nicht auf dem AD geöffnet ist. |

| 4006 | Falscher Nutzername | Ein falscher (Format-) Benutzername wurde an nsaaad übergeben, wie ein leerer Benutzername | Geben Sie den richtigen Benutzernamen ein |

| 4007 | Falsches Kennwort | Falsches (Format-) Kennwort an nsaaad übergeben | Geben Sie das richtige Kennwort ein |

| 4008 | Kennwörter stimmen nicht überein | Kennwörter stimmen nicht überein | Geben Sie das richtige Kennwort ein |

| 4009 | Benutzer wurde nicht gefunden | Kein solcher Benutzer | Melden Sie sich mit einem gültigen Benutzer an, der in AD vorhanden ist |

| 4010 | Sie sind derzeit nicht berechtigt, sich anzumelden | Eingeschränkte Anmeldezeiten | Melden Sie sich außerhalb der eingeschränkten Zeiten an |

| 4011 | Ihr AD-Konto ist deaktiviert | Konto deaktiviert | Aktivieren Sie Ihr AD-Konto |

| 4012 | Ihr Kennwort ist abgelaufen | Kennwort ist abgelaufen | Kennwort zurücksetzen |

| 4013 | Sie sind nicht berechtigt, sich anzumelden | Keine Einwahlberechtigung (RADIUS-spezifisch). Dies passiert normalerweise, wenn ein Benutzer nicht autorisiert ist, sich auf einem Server zu authentifizieren. | Die Einstellung der Netzwerkzugriffsberechtigung muss geändert werden |

| 4014 | Ihr Kennwort konnte nicht geändert werden | Fehler beim Ändern des Kennworts. Dies kann viele Gründe haben. Ein solcher Grund könnte der Versuch sein, das Kennwort über den Nicht-SSL-Port zu ändern, der in ldapprofile auf Citrix ADC bereitgestellt wird. | Stellen Sie sicher, dass der sichere Port und der Sec-Typ zum Ändern des Kennworts verwendet werden |

| 4015 | Ihr Konto ist vorübergehend gesperrt | Das AD-Konto des Benutzers ist gesperrt | Entsperren Sie Ihr AD-Konto |

| 4016 | Ihr Kennwort konnte nicht aktualisiert werden. Das Kennwort muss den Anforderungen der Domain an Länge, Komplexität und Historie entsprechen. | Die Anforderungen an das Benutzerkennwort wurden beim Ändern des Kennworts nicht erfüllt | Erfüllen Sie die erforderlichen Anforderungen, während Sie das Kennwort ändern |

| 4017 | NAC-Prozess | Microsoft Intune-spezifisch. Citrix Gateway kann das Gerät nicht verifizieren, entweder aufgrund eines API-Fehlers oder eines Verbindungsfehlers. | Stellen Sie sicher, dass von Microsoft Intune verwaltete Geräte für Citrix Gateway erreichbar sind |

| 4018 | NAC-Nichteinhaltung | Microsoft Intune gibt den Status zurück, der besagt, dass dieses Gerät kein kompatibles Gerät ist | Stellen Sie sicher, dass von Microsoft Intune verwaltete Geräte mit Citrix Gateway kompatibel sind |

| 4019 | NAC nicht verwaltet | Microsoft Intune gibt den Status zurück, der besagt, dass es sich nicht um ein verwaltetes Gerät handelt. | Stellen Sie sicher, dass Microsoft Intune-spezifische Konfigurationen vorhanden sind |

| 4020 | Authentifizierung wird nicht unterstützt | Dieser Fehler tritt bei einer Fehlkonfiguration auf. Beispielsweise wird der Authentifizierungstyp von Citrix ADC nicht unterstützt oder wenn die Authentifizierungsprofilkonfiguration auf der Citrix ADC Appliance falsch ist oder wenn eine Kontoführungsaktion (Radius) zur Authentifizierung versucht wird. | Aktivieren Sie das Kontrollkästchen Authentifizierung für den Authentifizierungsserver auf Citrix ADC, falls es deaktiviert ist. Verwenden Sie die entsprechende Authentifizierungsaktion auf Citrix ADC. |

| 4021 | Benutzerkonto ist abgelaufen | Das Benutzerkonto ist abgelaufen | Erneuern Sie Ihr Benutzerkonto |

| 4022 | Benutzerkonto ist von Citrix ADC gesperrt | Das Benutzerkonto ist von Citrix ADC gesperrt | Entsperren Sie das Konto mit dem Befehl unlock aaa user <> |

| 4023 | Maximales OTP-Gerätelimit erreicht | Gerätelimit für den Empfang von OTP erreicht | Versuchen Sie entweder, die Registrierung der nicht benötigten OTP-Geräte aufzuheben, oder fahren Sie mit den bereits registrierten fort |

Lokalisieren Sie Fehlermeldungen, die vom NetScaler ADC nFactor-System generiert wurden

In diesem Thema werden Informationen zur Lokalisierung von Fehlermeldungen erfasst, die vom Citrix ADC nFactor-System generiert wurden. Diese Meldungen enthalten die erweiterten Authentifizierungsfehlerzeichenfolgen, die im Rahmen des erweiterten Authentifizierungsfeedbacks abgerufen werden.

Die Standard-Fehlerzeichenfolgen, die vom nFactor-Subsystem gesendet werden, sind in /var/netscaler/logon/logonPoint/receiver/js/localization/en/ctxs.strings.js für die englische Sprache beschrieben. Fehlerzeichenfolgen für andere Sprachen finden Sie in den entsprechenden Verzeichnissen in /var/netscaler/logon/logonPoint/receiver/js/localization/.

Sie müssen ein Portaldesign erstellen, das auf der RFWeb-Benutzeroberfläche basiert, um Fehlermeldungen zu lokalisieren.

Geben Sie in der Befehlszeile Folgendes ein:

add portaltheme custom_error_theme -basetheme RfWebUI

bind authentication vserver av1 -portaltheme custom_error_theme

<!--NeedCopy-->

Nachdem diese Befehle ausgeführt wurden, wird ein neues Verzeichnis in /var/netscaler/logon/themes/<name>erstellt. Dieses Verzeichnis enthält eine Datei mit dem Namen „strings.en.json“. Diese Datei ist zunächst eine leere JSON-Datei. Der Administrator kann Name-Wert-Paare hinzufügen, die aus alten und neuen Fehlerzeichenfolgen bestehen.

Zum Beispiel { „Keine aktive Richtlinie während der Authentifizierung“: „Keine aktive Richtlinie während der Authentifizierung, bitte kontaktieren Sie den Administrator“ }

Im vorherigen Beispiel ist der Text auf der linken Seite die vorhandene Fehlermeldung, die von nFactor gesendet wird. Der Text auf der rechten Seite ist der Ersatz dafür. Der Administrator kann nach Bedarf weitere Nachrichten hinzufügen.

Verbessertes Authentifizierungsfeedback

Um während des Authentifizierungsprozesses erweiterte Fehlermeldungen zu erhalten, muss die Funktion EnhancedAuthenticationFeedback aktiviert sein.

Geben Sie in der Befehlszeile Folgendes ein:

set aaa parameter –enableEnhancedAuthFeedback YES

<!--NeedCopy-->