Authentifizierungsrichtlinien

Wenn sich Benutzer bei Citrix ADC oder Citrix Gateway anmelden, werden sie gemäß einer von Ihnen erstellten Richtlinie authentifiziert. Eine Authentifizierungsrichtlinie umfasst einen Ausdruck und eine Aktion. Authentifizierungsrichtlinien verwenden NetScaler ADC Ausdrücke.

Nachdem Sie eine Authentifizierungsaktion und eine Authentifizierungsrichtlinie erstellt haben, binden Sie sie an einen virtuellen Authentifizierungsserver und weisen Sie ihr eine Priorität zu. Wenn Sie es binden, benennen Sie es auch als primäre oder sekundäre Richtlinie. Primäre Richtlinien werden vor sekundären Richtlinien bewertet. In Konfigurationen, die beide Richtlinientypen verwenden, sind primäre Richtlinien normalerweise spezifischere Richtlinien, während sekundäre Richtlinien normalerweise allgemeinere Richtlinien sind. Es ist für die Authentifizierung aller Benutzerkonten vorgesehen, die die spezifischeren Kriterien nicht erfüllen. Die Richtlinie definiert den Authentifizierungstyp. Eine einzige Authentifizierungsrichtlinie kann für einfache Authentifizierungsanforderungen verwendet werden und ist normalerweise auf globaler Ebene gebunden. Sie können auch den Standardauthentifizierungstyp verwenden, der lokal ist. Wenn Sie die lokale Authentifizierung konfigurieren, müssen Sie auch Benutzer und Gruppen auf Citrix ADC konfigurieren.

Sie können mehrere Authentifizierungsrichtlinien konfigurieren und binden, um ein detailliertes Authentifizierungsverfahren und virtuelle Server zu erstellen. Sie können beispielsweise die Kaskadierung und die Zwei-Faktor-Authentifizierung konfigurieren, indem Sie mehrere Richtlinien konfigurieren. Sie können auch die Priorität der Authentifizierungsrichtlinien festlegen, um zu bestimmen, welche Server und in welcher Reihenfolge Citrix ADC die Benutzeranmeldeinformationen überprüft. Eine Authentifizierungsrichtlinie beinhaltet einen Ausdruck und eine Aktion. Wenn Sie beispielsweise den Ausdruck auf True festlegen, wird bei der Benutzeranmeldung durch die Aktion die Benutzeranmeldung auf true ausgewertet, und Benutzer haben Zugriff auf Netzwerkressourcen.

Nachdem Sie eine Authentifizierungsrichtlinie erstellt haben, binden Sie die Richtlinie entweder auf globaler Ebene oder an virtuelle Server. Wenn Sie mindestens eine Authentifizierungsrichtlinie an einen virtuellen Server binden, werden alle Authentifizierungsrichtlinien, die Sie an die globale Ebene gebunden haben, nicht verwendet, wenn sich Benutzer am virtuellen Server anmelden, es sei denn, der globale Authentifizierungstyp hat eine höhere Priorität als die an den virtuellen Server gebundene Richtlinie.

Wenn sich ein Benutzer bei Citrix ADC anmeldet, wird die Authentifizierung in der folgenden Reihenfolge ausgewertet:

- Der virtuelle Server wird auf gebundene Authentifizierungsrichtlinien überprüft.

- Wenn Authentifizierungsrichtlinien nicht an den virtuellen Server gebunden sind, sucht Citrix ADC nach globalen Authentifizierungsrichtlinien.

- Wenn eine Authentifizierungsrichtlinie nicht an einen virtuellen Server oder global gebunden ist, wird der Benutzer über den Standardauthentifizierungstyp authentifiziert.

Wenn Sie LDAP- und RADIUS-Authentifizierungsrichtlinien konfigurieren und die Richtlinien für die Zwei-Faktor-Authentifizierung global binden möchten, können Sie die Richtlinie im Konfigurationsdienstprogramm auswählen und dann auswählen, ob es sich bei der Richtlinie um den primären oder sekundären Authentifizierungstyp handelt. Sie können auch eine Gruppenextraktionsrichtlinie konfigurieren.

Hinweis:

Citrix ADC oder das Citrix Gateway kodiert nur UTF-8-Zeichen für die Authentifizierung und ist nicht mit Servern kompatibel, die ISO-8859-1-Zeichen verwenden.

Auf der GUI

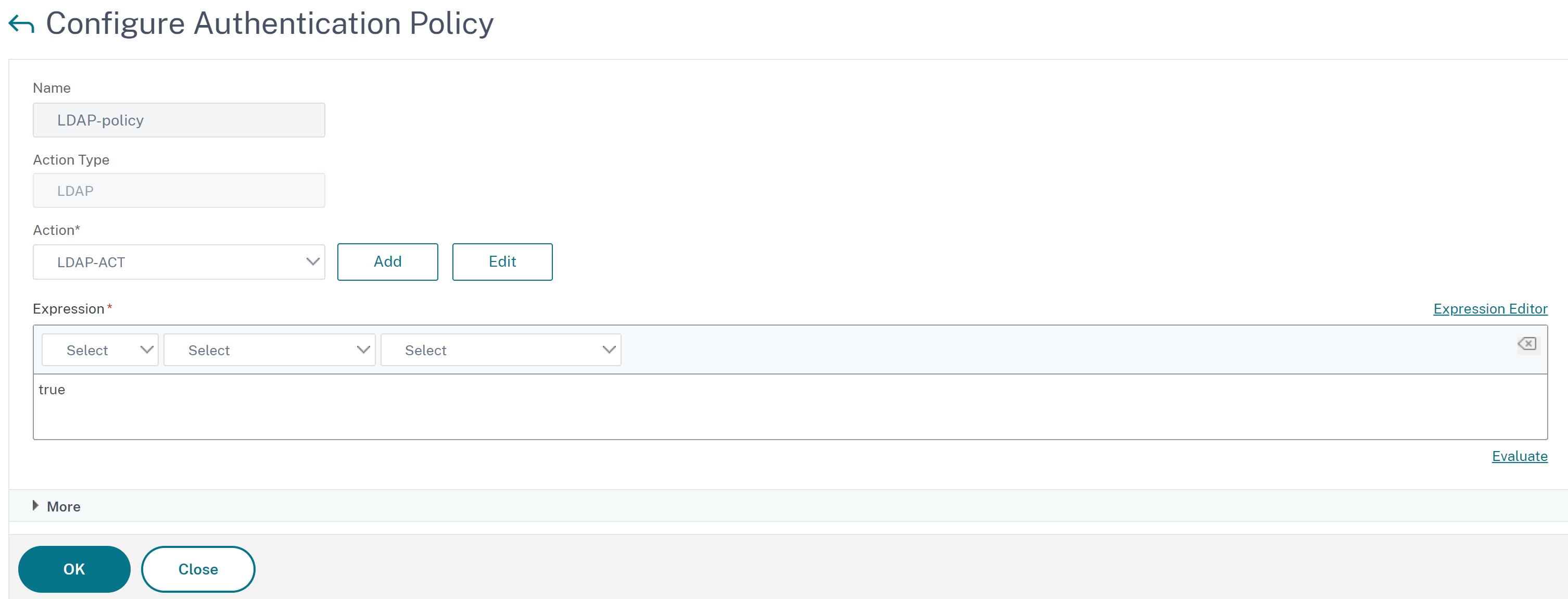

Erstellen oder ändern Sie eine erweiterte Authentifizierungsrichtlinie

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinie.

-

Führen Sie auf der Seite Authentifizierungsrichtlinien eine der folgenden Aufgaben aus:

- Um eine Authentifizierungsrichtlinie zu erstellen, klicken Sie auf Hinzufügen. Die Seite Create Authentication Policy wird angezeigt.

- Aktualisieren Sie die erforderlichen Felder und klicken Sie auf Erstellen.

-

Um eine Authentifizierungsrichtlinie zu ändern, wählen Sie die Aktion aus, und klicken Sie dann auf Bearbeiten. Die Seite Authentifizierungsrichtlinie konfigurieren wird angezeigt. Ändern Sie die erforderlichen Felder und klicken Sie auf OK.

- Name: Name der erweiterten Authentifizierungsrichtlinie.

- Aktionstyp: Typ der Authentifizierungsaktion, für die die Richtlinie erstellt wird.

- Aktion: Name der Authentifizierungsaktion (LDAP, RADIUS, SAML), die ausgeführt werden soll, wenn die Richtlinie übereinstimmt. Wenn die Dropdownliste keine Authentifizierungsaktion enthält, klicken Sie auf Hinzufügen.

- Ausdruck: Name der benannten Regel oder des Ausdrucks von Citrix ADC, mit dem die Richtlinie bestimmt, ob versucht werden soll, den Benutzer beim virtuellen Authentifizierungsserver zu authentifizieren. Weitere Informationen zu erweiterten Richtlinienausdrücken finden Sie unter Erweiterte Richtlinienausdrücke.

- Protokollaktion: Name der Nachrichtenprotokollaktion, die verwendet werden soll, wenn eine Anfrage dieser Richtlinie entspricht.

Eine Authentifizierungsrichtlinie entfernen

Wenn Sie einen Authentifizierungsserver geändert oder aus Ihrem Netzwerk entfernt haben, entfernen Sie die entsprechende Authentifizierungsrichtlinie von Citrix ADC.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinie.

-

Wählen Sie auf der Seite Authentifizierungsrichtlinien die Richtlinie aus, die Sie entfernen möchten, und klicken Sie auf Löschen.

-

Klicken Sie auf Ja, um Ihre Aktion zu bestätigen.

Binden Sie die Authentifizierungsrichtlinie

Sie müssen erweiterte Authentifizierungsrichtlinien an einen virtuellen Authentifizierungsserver binden und den virtuellen Authentifizierungsserver mithilfe eines Authentifizierungsprofils mit einem virtuellen VPN-Server verknüpfen.

-

Erstellen Sie einen virtuellen Authentifizierungsserver.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Virtuelle Server.

-

Klicken Sie auf der Seite Virtuelle Authentifizierungsserver auf Hinzufügen. Aktualisieren Sie die erforderlichen Felder und klicken Sie auf OK.

-

Wenn ein virtueller Authentifizierungsserver vorhanden ist, wählen Sie den entsprechenden Server auf der Seite Virtuelle Authentifizierungsserver aus.

-

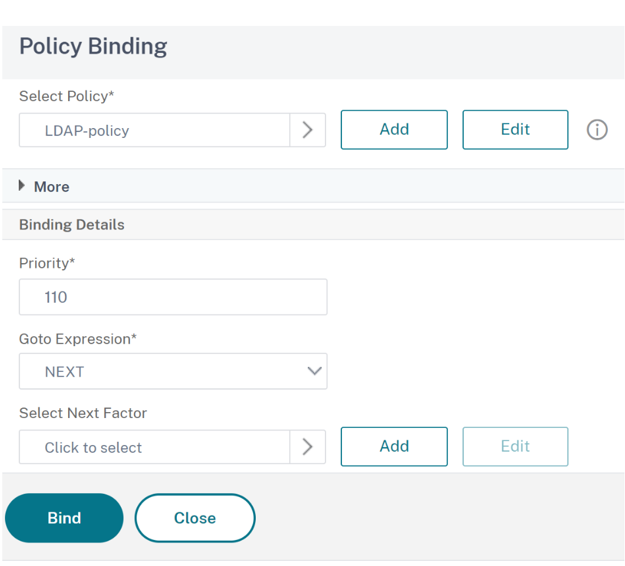

Wählen Sie im Abschnitt Erweiterte Authentifizierungsrichtlinien die Authentifizierungsrichtlinie aus.

-

Wählen Sie auf der Seite Richtlinienbindung die Richtlinie aus und klicken Sie auf Hinzufügen. Geben Sie die Bindungsdetails wie Priorität, GoTo-Ausdruck und den nächsten Faktor ein, und klicken Sie dann auf Binden.

-

-

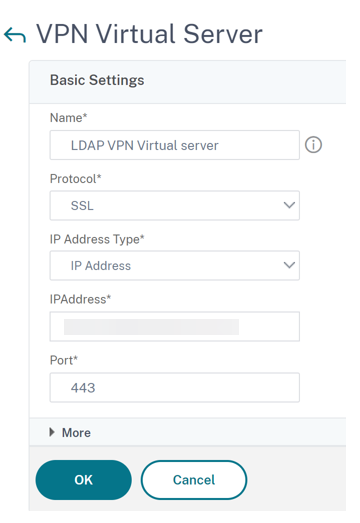

Erstellen Sie einen virtuellen VPN-Server.

-

Navigieren Sie zu Citrix Gateway > Virtuelle Server.

-

Klicken Sie auf der Seite NetScaler Gateway Virtual Servers auf Hinzufügen.

-

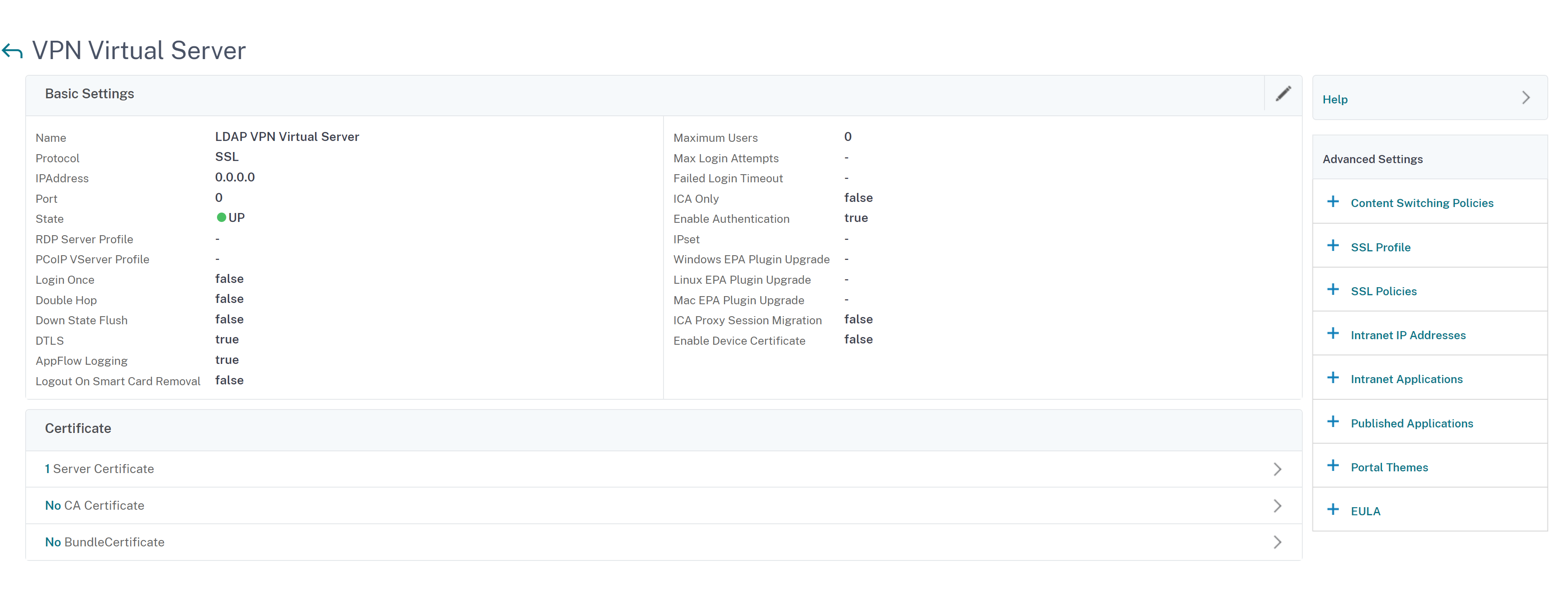

Aktualisieren Sie auf der Seite VPN Virtual Server die erforderlichen Felder und klicken Sie auf OK.

-

-

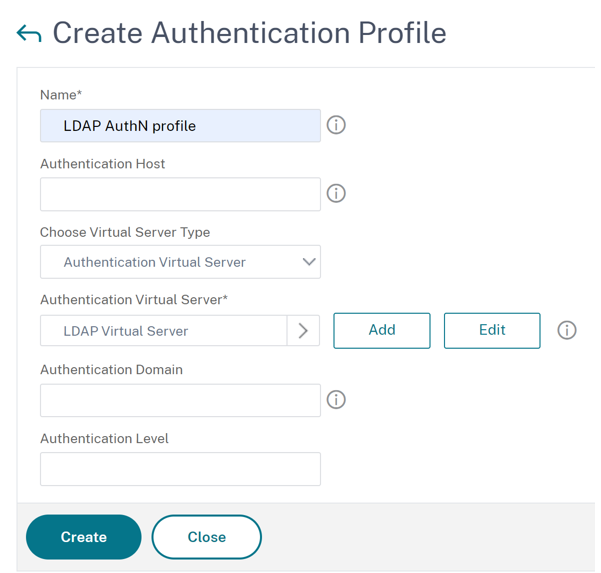

Erstellen Sie ein Authentifizierungsprofil.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Authentifizierungsprofil.

-

Klicken Sie auf der Seite Authentifizierungsprofil auf Hinzufügen.

-

Aktualisieren Sie die erforderlichen Felder und klicken Sie auf Erstellen.

-

-

Verknüpfen Sie den virtuellen Authentifizierungsserver mithilfe des Authentifizierungsprofils mit dem virtuellen VPN-Server.

-

Navigieren Sie zu Citrix Gateway > Citrix Gateway Virtual Servers und wählen Sie den virtuellen VPN-Server aus. Die Seite VPN Virtual Server wird angezeigt.

-

Wählen Sie im Abschnitt Authentifizierungsprofil das Authentifizierungsprofil aus der Dropdownliste aus und klicken Sie auf OK.

-

Alternativ können Sie auf der Seite VPN Virtual Server zum Abschnitt Erweiterte Einstellungen navigieren, auf + Authentifizierungsprofil klicken, das Authentifizierungsprofil aus der Dropdownliste auswählen und auf OK klicken.

-

Klicken Sie auf Fertig.

-

Über die Befehlszeilenschnittstelle

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

add authentication policy <name> -rule <expression> -action <string>

show authentication policy <name>

bind authentication vserver <name> -policy <policyname> [-priority <priority>][-secondary]

show authentication vserver <name>

<!--NeedCopy-->

Beispiel:

add authentication policy Authn-Pol-1 true

show authentication policy Authn-Pol-1

Name: Authn-Pol-1 Rule: true Request action: LOCAL

bind authentication vserver Auth-Vserver-2 -policy Authn-Pol-1

show authentication vserver Auth-Vserver-2

Auth-Vserver-2 (10.102.29.77:443) - SSL Type: CONTENT State: UP Client Idle

Timeout: 180 sec Down state flush: DISABLED

Disable Primary Vserver On Down : DISABLED

Authentication : ON

Current AAA Users: 0

Authentication Domain: myCompany.employee.com

Primary authentication policy name: Authn-Pol-1 Priority: 0

<!--NeedCopy-->

Ändern Sie eine Authentifizierungsrichtlinie

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um eine vorhandene Authentifizierungsrichtlinie zu ändern:

set authentication policy <name> [-rule <expression>] [-action <string>] [-undefAction <string>] [-comment <string>] [-logAction <string>]

<!--NeedCopy-->

Beispiel

set authentication policy Authn-Pol-1 -rule true

<!--NeedCopy-->

Eine Authentifizierungsrichtlinie entfernen

Geben Sie an der Eingabeaufforderung den folgenden Befehl ein, um eine Authentifizierungsrichtlinie zu entfernen:

rm authentication policy <name>

<!--NeedCopy-->

Beispiel

rm authentication localPolicy Authn-Pol-1

<!--NeedCopy-->

Binden Sie die Authentifizierungsrichtlinie

Erstellen Sie für erweiterte Richtlinien ein Authentifizierungsprofil und ordnen Sie das Profil einem virtuellen Authentifizierungsserver zu. Sobald das Authentifizierungsprofil erstellt wurde, ordnen Sie das Authentifizierungsprofil einem virtuellen VPN-Server zu.

Erstellen Sie ein Authentifizierungsprofil und legen Sie einen virtuellen Authentifizierungsserver für das Profil fest:

add authentication authnProfile <name> {-authnVsName <string>} {-AuthenticationHost <string>}{-AuthenticationDomain <string>}[-AuthenticationLevel <positive_integer>]

<!--NeedCopy-->

Beispiel

add authentication authnProfile Authn-Prof-1 -authnVsName Auth-Vserver-2 -AuthenticationDomain "myCompany.employee.com"

<!--NeedCopy-->

Erstellen Sie einen virtuellen VPN-Server und fügen Sie das entsprechende Authentifizierungsprofil hinzu:

Beispiel

add vpn vserver VPN-Vserver-2 ssl -authentication ON -authnprofile Authn-Prof-1

<!--NeedCopy-->

Hinzufügen einer Authentifizierungsaktion

Wenn Sie die LOCAL-Authentifizierung nicht verwenden, müssen Sie eine explizite Authentifizierungsaktion hinzufügen. Geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

add authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Beispiel

add authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Konfigurieren Sie eine Authentifizierungsaktion

Um eine vorhandene Authentifizierungsaktion zu konfigurieren, geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

set authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Beispiel

set authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Eine Authentifizierungsaktion entfernen

Um eine vorhandene RADIUS-Aktion zu entfernen, geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

rm authentication radiusAction <name>

<!--NeedCopy-->

Beispiel

rm authentication tacacsaction Authn-Act-1

<!--NeedCopy-->

Die NoAuth Authentifizierung

Citrix ADC unterstützt die NoAuth-Authentifizierungsfunktion, mit der der Kunde einen DefaultAuthenticationGroup-Parameter im Befehl noAuthActionkonfigurieren kann, wenn ein Benutzer diese Richtlinie ausführt. Der Administrator kann überprüfen, ob diese Gruppe in der Benutzergruppe vorhanden ist, um die Navigation des Benutzers durch die NoAuth-Richtlinie zu bestimmen.

So konfigurieren Sie eine NoAuth-Authentifizierung

Geben Sie an der Eingabeaufforderung;

add authentication noAuthAction <name> [-defaultAuthenticationGroup <string>]

<!--NeedCopy-->

Beispiel

add authentication noAuthAction noauthact –defaultAuthenticationGroup mynoauthgroup

<!--NeedCopy-->

Standardtypen für globale Authentifizierung

Als Sie Citrix ADC installiert und den Citrix Gateway-Assistenten ausgeführt haben, haben Sie die Authentifizierung im Assistenten konfiguriert. Diese Authentifizierungsrichtlinie ist automatisch an die globale Ebene von NetScaler Gateway gebunden. Der Authentifizierungstyp, den Sie im Citrix Gateway-Assistenten konfigurieren, ist der Standardauthentifizierungstyp. Sie können den Standardautorisierungstyp ändern, indem Sie den NetScaler Gateway-Assistenten erneut ausführen, oder Sie können die globalen Authentifizierungseinstellungen im Konfigurationsdienstprogramm ändern.

Wenn Sie weitere Authentifizierungstypen hinzufügen müssen, können Sie Authentifizierungsrichtlinien auf NetScaler Gateway konfigurieren und die Richtlinien mithilfe des Konfigurationsdienstprogramms an NetScaler Gateway binden. Wenn Sie die Authentifizierung global konfigurieren, definieren Sie die Art der Authentifizierung, konfigurieren die Einstellungen und legen die maximale Anzahl von Benutzern fest, die authentifiziert werden können.

Nachdem Sie die Richtlinie konfiguriert und gebunden haben, können Sie die Priorität festlegen, um zu definieren, welcher Authentifizierungstyp Vorrang hat. Beispielsweise konfigurieren Sie LDAP- und RADIUS-Authentifizierungsrichtlinien. Wenn die LDAP-Richtlinie eine Prioritätsnummer von 10 hat und die RADIUS-Richtlinie eine Prioritätsnummer von 15 hat, hat die LDAP-Richtlinie Vorrang, unabhängig davon, wo Sie die einzelnen Richtlinien binden. Dies wird als kaskadierende Authentifizierung bezeichnet.

Sie können Anmeldeseiten aus dem In-Memory-Cache von NetScaler Gateway oder vom HTTP-Server bereitstellen, der auf NetScaler Gateway ausgeführt wird. Wenn Sie die Anmeldeseite aus dem In-Memory-Cache bereitstellen möchten, erfolgt die Bereitstellung der Anmeldeseite von NetScaler Gateway schneller als vom HTTP-Server. Wenn Sie die Anmeldeseite aus dem In-Memory-Cache bereitstellen, wird die Wartezeit reduziert, wenn sich viele Benutzer gleichzeitig anmelden. Sie können die Bereitstellung von Anmeldeseiten aus dem Cache nur als Teil einer globalen Authentifizierungsrichtlinie konfigurieren.

Sie können auch die IP-Adresse der Netzwerkadressübersetzung (NAT) konfigurieren, bei der es sich um eine bestimmte IP-Adresse für die Authentifizierung handelt. Diese IP-Adresse ist für die Authentifizierung eindeutig und nicht das NetScaler Gateway-Subnetz, zugeordnete oder virtuelle IP-Adressen. Dies ist eine optionale Einstellung.

Hinweis:

Sie können den NetScaler Gateway-Assistenten nicht zum Konfigurieren der SAML-Authentifizierung verwenden.

Sie können den Schnellkonfigurations-Assistenten verwenden, um die LDAP-, RADIUS- und Clientzertifikatauthentifizierung zu konfigurieren. Wenn Sie den Assistenten ausführen, können Sie aus einem vorhandenen LDAP- oder RADIUS-Server auswählen, der auf NetScaler Gateway konfiguriert ist. Sie können die Einstellungen auch für LDAP oder RADIUS konfigurieren. Wenn Sie die Zwei-Faktor-Authentifizierung verwenden, wird empfohlen, LDAP als primären Authentifizierungstyp zu verwenden.

Konfigurieren der globalen Standardauthentifizierung

- Erweitern Sie in der GUI auf der Registerkarte Konfiguration im Navigationsbereich NetScaler Gateway, und klicken Sie dann auf Globale Einstellungen.

- Klicken Sie im Detailbereich unter Einstellungen auf Authentifizierungseinstellungen ändern.

- Geben Sie im Feld Maximale Anzahl an Benutzerndie Anzahl der Benutzer ein, die mit diesem Authentifizierungstyp authentifiziert werden können.

- Geben Sie im Feld NAT-IP-Adressedie eindeutige IP-Adresse für die Authentifizierung ein.

- Wählen Sie Statisches Caching aktivieren aus, um Anmeldeseiten schneller bereitzustellen .

- Wählen Sie Erweitertes Authentifizierungsfeedback aktivieren aus, um Benutzern eine Nachricht zu senden, falls die Authentifizierung fehlschlägt Die Nachricht, die Benutzer erhalten, enthält die Kennwortfehler, das deaktivierte oder gesperrte Konto oder der Benutzer wurde nicht gefunden, um nur einige zu nennen.

- Wählen Sie unter Standard-Authentifizierungstypden Authentifizierungstyp aus.

- Konfigurieren Sie die Einstellungen für Ihren Authentifizierungstyp, und klicken Sie dann auf OK.

Unterstützung für das Abrufen aktueller Anmeldeversuche für einen Benutzer

Citrix ADC bietet eine Option zum Abrufen des Werts aktueller Anmeldeversuche für einen Benutzer anhand eines Ausdrucks aaa.user.login_attempts. Dieser Ausdruck akzeptiert entweder ein Argument (Benutzername) oder kein Argument. Wenn es kein Argument gibt, holt der Ausdruck den Benutzernamen aus dem aaa_session oder aaa_info.

Sie können den aaa.user.login_attempts Ausdruck mit Authentifizierungsrichtlinien für die weitere Verarbeitung verwenden.

So konfigurieren Sie die Anzahl der Anmeldeversuche pro Benutzer

Geben Sie in der Befehlszeile Folgendes ein:

add expression er aaa.user.login_attempts

Hinweis:

Der

aaa.user.login_attemptsAusdruck funktioniert nicht, wenn der Parameter Persistent Login Attempts aktiviert ist. Einzelheiten zum Parameter Persistent Login Attempts finden Sie unter Sperren des Systembenutzerkontos .

Die folgenden CLI-Beispiele beschreiben die Anmeldeversuchskonfigurationen für verschiedene Szenarien:

-

Virtueller Authentifizierungsserver

set authentication vserver av_vs -maxLoginAttempts 5 -failedLoginTimeout 100Einzelheiten zum virtuellen Authentifizierungsserver und seinen unterstützten Parametern finden Sie unter Virtueller Authentifizierungsserver .

-

Virtueller VPN-Server

set vpn vserver vpn_vs -maxLoginAttempts 5 -failedLoginTimeout 100Einzelheiten zum virtuellen Citrix Gateway Gateway-Server finden Sie im Abschnitt Virtuelle Server .

-

Ein Systembenutzerkonto sperren

set aaa parameter -maxloginAttempts 3 -failedLoginTimeout 10Einzelheiten zur Sperrung des Systembenutzerkontos finden Sie unter Sperren des Systembenutzerkontos für den Verwaltungszugriff .

Parameter-Beschreibungen:

-

maxLoginAttempts: Maximale Anzahl zulässiger Anmeldeversuche, bevor ein Benutzer gesperrt wird. -

failedLoginTimeout: Anzahl der Sekunden, die erlaubt sind, bevor die Anmeldung fehlschlägt. Der Benutzer muss den Anmeldevorgang neu starten.

-