Konfigurieren des Endpoint Analysis-Scans nach der Authentifizierung als Faktor bei der NetScaler ADC nFactor-Authentifizierung

Auf Citrix Gateway kann Endpoint Analysis (EPA) so konfiguriert werden, dass überprüft wird, ob ein Benutzergerät bestimmte Sicherheitsanforderungen erfüllt, und dem Benutzer entsprechend den Zugriff auf interne Ressourcen ermöglicht. Das Endpoint Analysis-Plug-In wird auf dem Benutzergerät heruntergeladen und installiert, wenn sich Benutzer zum ersten Mal bei NetScaler Gateway anmelden. Wenn ein Benutzer das Endpoint Analysis-Plug-In nicht auf dem Benutzergerät installiert oder den Scan überspringt, kann sich der Benutzer nicht mit dem Citrix Gateway-Plug-In anmelden. Optional können Benutzer in eine Quarantänegruppe aufgenommen werden, in der der Benutzer eingeschränkten Zugriff auf interne Netzwerkressourcen erhält.

Zuvor wurde Post-EPA als Teil der Sitzungsrichtlinie konfiguriert. Jetzt kann es mit nFactor verknüpft werden, was mehr Flexibilität bietet, wann es durchgeführt werden kann.

In diesem Thema wird der EPA-Scan als abschließende Überprüfung einer nFactor- oder Multifaktor-Authentifizierung verwendet.

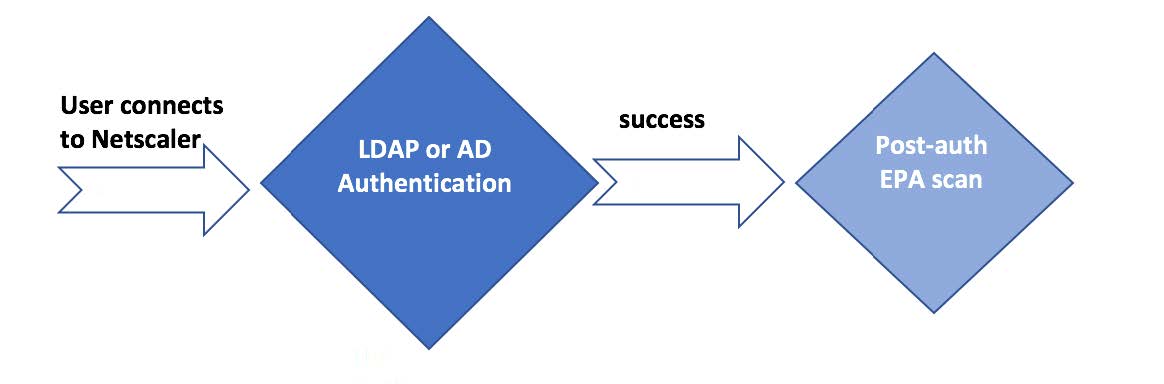

Der Benutzer versucht, eine Verbindung zur virtuellen IP-Adresse von Citrix Gateway herzustellen. Eine einfache Anmeldeseite mit Benutzername und Kennwortfeld wird dem Benutzer zur Eingabe der Anmeldeinformationen angezeigt. Mit diesen Anmeldeinformationen erfolgt die LDAP- oder AD-basierte Authentifizierung im Backend. Bei Erfolg wird dem Benutzer eine Popup-Meldung angezeigt, um den EPA-Scan zu autorisieren. Nach der Autorisierung durch den Benutzer wird ein EPA-Scan durchgeführt. Basierend auf dem Erfolg oder Misserfolg der Client-Einstellungen des Benutzers erhält der Benutzer Zugriff.

Voraussetzungen

Es wird davon ausgegangen, dass die folgende Konfiguration vorhanden ist.

- Konfigurationen für virtuelle VPN-Server/Gateway und virtuelle Authentifizierungsserver

- LDAP-Serverkonfigurationen und zugehörige Richtlinien

Hinweis: Das Setup kann auch über den nFactor Visualizer erstellt werden, der in NetScaler ADC Version 13.0 und höher verfügbar ist.

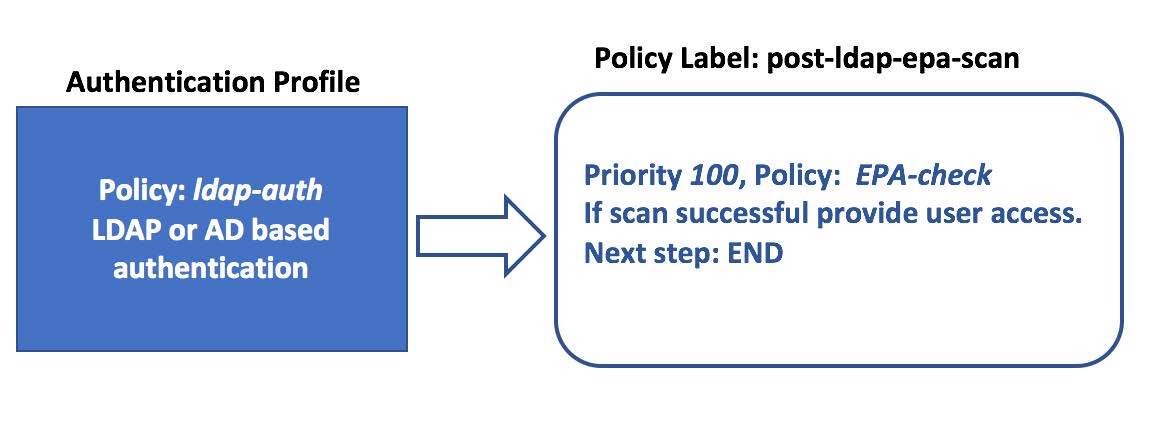

Die folgende Abbildung zeigt die Zuordnung von Richtlinien und Richtlinienlabel. Dies ist der Ansatz für die Konfiguration, jedoch von rechts nach links.

Führen Sie Folgendes mit der CLI aus

-

Erstellen Sie eine Aktion, um einen EPA-Scan durchzuführen, und verknüpfen Sie ihn mit einer EPA-Scanrichtlinie.

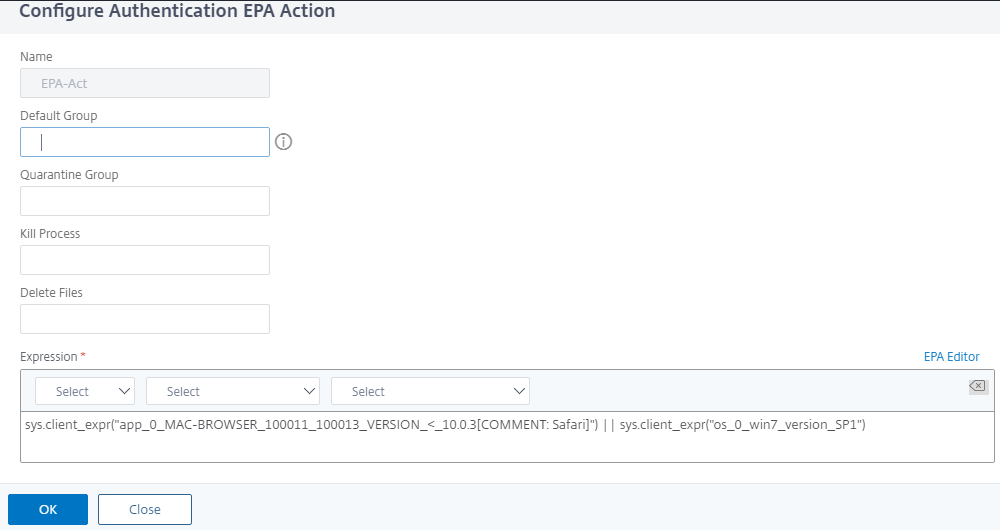

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr ("app_0_MAC-BROWSER_1001_VERSION_<=_10.0.3")||sys.client_expr("os_0_win7_sp_1")" <!--NeedCopy-->Der obige Ausdruck scannt, ob macOS-Benutzer eine Browserversion unter 10.0.3 haben oder ob Windows 7-Benutzer Service Pack 1 installiert haben.

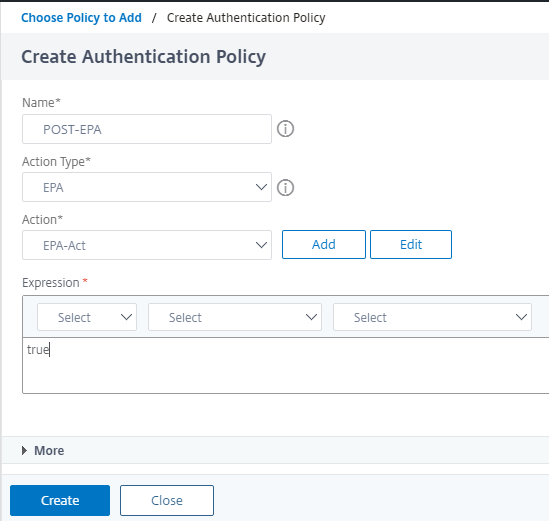

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

Konfigurieren Sie das Policy-Label post-ldap-epa-scan, das die Richtlinie für den EPA-Scan hostet.

add authentication policylabel post-ldap-epa-scan -loginSchema LSCHEMA_INT <!--NeedCopy-->Hinweis: LSCHEMA_INT ist ein eingebautes Schema ohne Schema (Noschema), was bedeutet, dass dem Benutzer in diesem Schritt keine zusätzliche Webseite präsentiert wird.

-

Verknüpfen Sie die in Schritt 1 konfigurierte Policy Label mit der in Schritt 2 konfigurierten Richtlinienbezeichnung.

bind authentication policylabel post-ldap-epa-scan -policyName EPA-check - priority 100 -gotoPriorityExpression END <!--NeedCopy--> -

Konfigurieren Sie die ldap-Auth-Richtlinie und verknüpfen Sie sie mit einer LDAP-Richtlinie, die für die Authentifizierung bei einem bestimmten LDAP-Server konfiguriert ist.

add authentication Policy ldap-auth -rule true -action ldap_server1 <!--NeedCopy-->wobei ldap_server1 die LDAP-Richtlinie und ldap-auth der Richtlinienname ist

-

Ordnen Sie die ldap-Auth-Richtlinie dem virtuellen Server für Authentifizierung, Autorisierung und Überwachung zu, wobei der nächste Schritt auf das Richtlinienlabel nach ldap-epa-Scan verweist, um den EPA-Scan durchzuführen.

bind authentication vserver MFA_AAA_vserver -policy ldap-auth -priority 100 -nextFactor post-ldap-epa-scan -gotoPriorityExpression NEXT <!--NeedCopy-->Hinweis: Der EPA-Scan vor der Authentifizierung wird immer als erster Schritt der nFactor-Authentifizierung durchgeführt. Der EPA-Scan nach der Authentifizierung wird immer als letzter Schritt der nFactor-Authentifizierung durchgeführt. EPA-Scans können nicht zwischen einer nFactor-Authentifizierung durchgeführt werden.

Konfiguration mit dem nFactor Visualizer

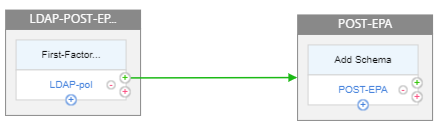

Die obige Konfiguration kann auch mit nFactor Visualizer durchgeführt werden, einer Funktion, die in Firmware 13.0 und höher verfügbar ist.

-

Navigieren Sie zu Sicherheit > AAA-Application Traffic > nFactor Visualizer > nFactor Flow und klicken Sie auf Hinzufügen.

-

Klicken Sie auf +, um den nFactor-Flow hinzuzufügen.

-

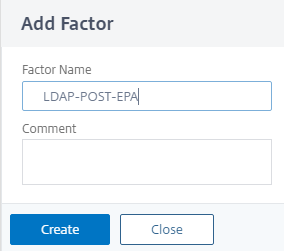

Fügen Sie einen Faktor hinzu. Der eingegebene Name ist der Name des nFactor-Flows.

-

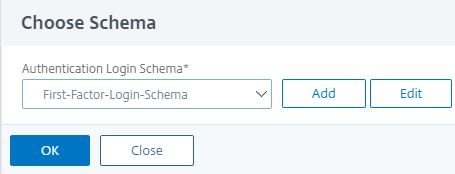

Klicken Sie auf Schema hinzufügen, um ein Schema für den ersten Faktor hinzuzufügen, und klicken Sie dann auf Hinzufügen.

-

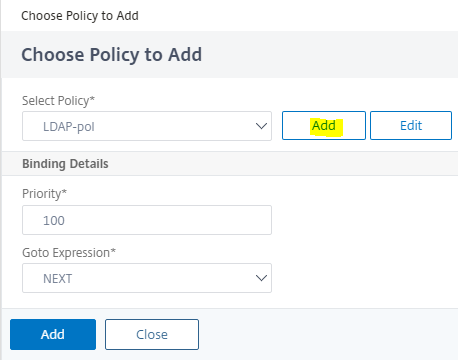

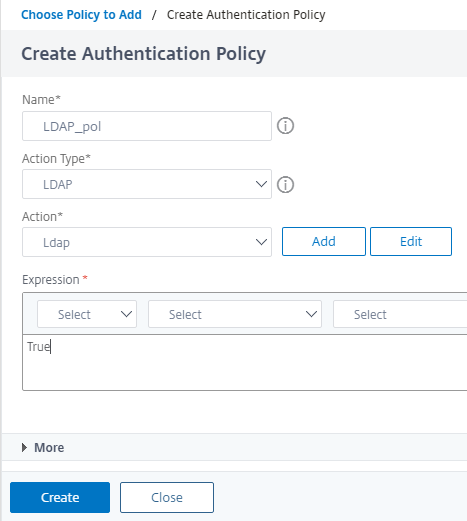

Klicken Sie auf Richtlinie hinzufügen, um die LDAP-Richtlinie hinzuzufügen. Wenn die LDAP-Richtlinie bereits erstellt wurde, können Sie dieselbe auswählen.

Hinweis: Sie können eine LDAP-Richtlinie erstellen. Klicken Sie auf Hinzufügen und wählen Sie im Feld Aktion die Option LDAPaus. Weitere Informationen zum Hinzufügen eines LDAP-Servers finden Sie unter https://support.citrix.com/article/CTX123782)

-

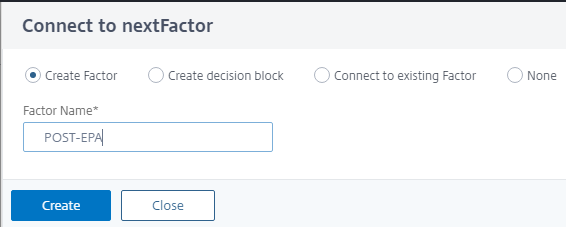

Klicken Sie auf +, um den EPA-Faktor hinzuzufügen.

-

Lassen Sie den Abschnitt Schema hinzufügen leer, wenn für diesen Faktor standardmäßig kein Schema angewendet werden soll. Klicken Sie auf Richtlinie hinzufügen, um die EPA-Richtlinie und -Aktion nach der Authentifizierung hinzuzufügen.

EPA-Maßnahme:

EPA-Richtlinie:

Klicken Sie auf Erstellen.

-

Binden Sie diesen Flow nach Abschluss des nFactor-Flows an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.