Konfigurieren des Endpoint Analysis-Scans vor der Authentifizierung als Faktor bei der nFactor-Authentifizierung

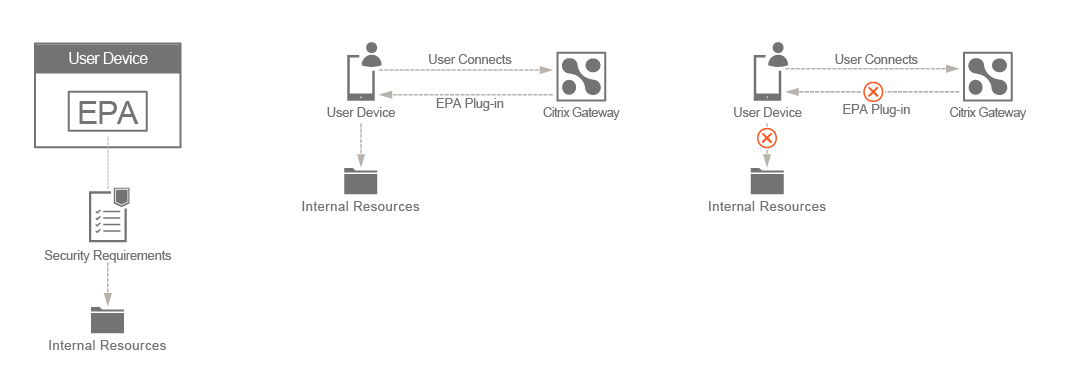

Auf NetScaler Gateway kann Endpoint Analysis (EPA) so konfiguriert werden, dass überprüft wird, ob ein Benutzergerät bestimmte Sicherheitsanforderungen erfüllt, und dem Benutzer dementsprechend den Zugriff auf interne Ressourcen ermöglicht. Das Endpoint Analysis-Plug-In wird auf dem Benutzergerät heruntergeladen und installiert, wenn sich Benutzer zum ersten Mal bei NetScaler Gateway anmelden. Wenn ein Benutzer das Endpoint Analysis Plug-in nicht auf dem Benutzergerät installiert oder den Scan überspringt, kann sich der Benutzer nicht mit dem NetScaler Gateway-Plug-in anmelden. Optional kann der Benutzer in eine Quarantänegruppe versetzt werden, in der der Benutzer eingeschränkten Zugriff auf interne Netzwerkressourcen erhält.

In diesem Thema wird der EPA-Scan als erste Überprüfung in einer nFactor- oder Multifaktor-Authentifizierung verwendet.

Der Benutzer stellt eine Verbindung zur virtuellen IP-Adresse von NetScaler Gateway her. Ein EPA-Scan wird eingeleitet. Wenn der EPA-Scan erfolgreich ist, wird der Benutzer mit der Anmeldeseite mit Benutzernamen- und Kennwortfeldern für die RADIUS- oder OTP-basierte Authentifizierung gerendert. Andernfalls wird der Benutzer mit einer Anmeldeseite gerendert, aber dieses Mal wird der Benutzer mithilfe einer LDAP- oder AD-basierten Authentifizierung (Active Directory) authentifiziert. Aufgrund des Erfolgs oder Misserfolgs der vom Benutzer bereitgestellten Anmeldeinformationen erhält der Benutzer Zugriff.

Implementierung dieser Logik nach EPA:

-

Wenn der EPA-Scan erfolgreich ist, wird der Benutzer zu einer Standardbenutzergruppe platziert oder markiert.

-

Wenn der EPA-Scan ein Fehler ist, wird der Benutzer einer Quarantänegruppe zugestellt oder markiert.

-

Die nächste Authentifizierungsmethode (RADIUS oder LDAP) wird basierend auf der Benutzergruppenzugehörigkeit gewählt, wie in den ersten beiden Schritten festgelegt.

Voraussetzungen

Stellen Sie sicher, dass die folgende Konfiguration vorhanden ist.

- Virtueller VPN-Server oder Gateway und Authentifizierung virtueller Serverkonfigurationen

- Authentifizierung, Autorisierung und Überwachung von Benutzergruppen (für standardmäßige und isolierte Benutzergruppen) und zugehörige Richtlinien

- LDAP- und RADIUS-Serverkonfigurationen und zugehörige Richtlinien

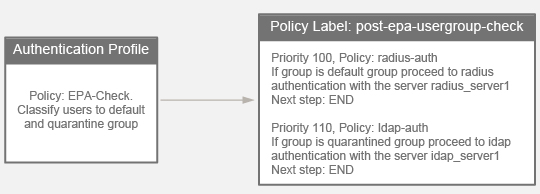

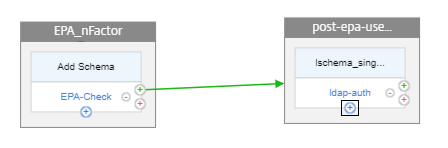

Die folgende Abbildung zeigt die Zuordnung von Richtlinien und Policy Label. Dies ist der Ansatz für die Konfiguration, jedoch von rechts nach links.

Hinweis: Das Setup kann auch über den nFactor Visualizer erstellt werden, der in NetScaler ADC Version 13.0 und höher verfügbar ist.

Führen Sie Folgendes mit der CLI aus

-

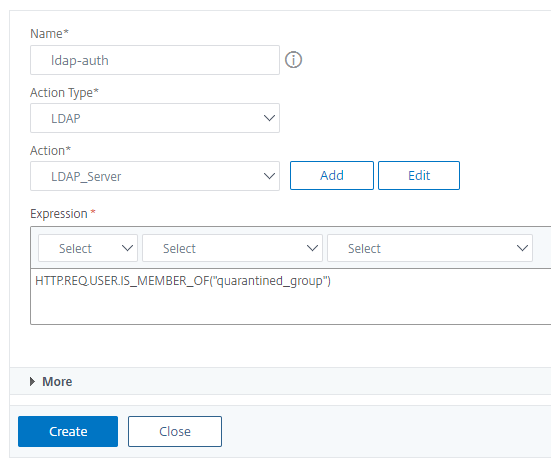

Konfigurieren Sie eine LDAP-Authentifizierungsrichtlinie, um die Mitgliedschaft in Quarantined_group zu überprüfen, und ordnen Sie sie einer LDAP-Richtlinie zu, die für die Authentifizierung mit einem bestimmten LDAP-Server konfiguriert ist. Im folgenden Beispielbefehl

ldap-authist der Name der Authentifizierungsrichtlinie undldap_server1der Name für die erstellte LDAP-Aktion.add authentication Policy ldap-auth -rule "AAA.USER.IS_MEMBER_OF ("quarantined_group")" -action ldap_server1 <!--NeedCopy--> -

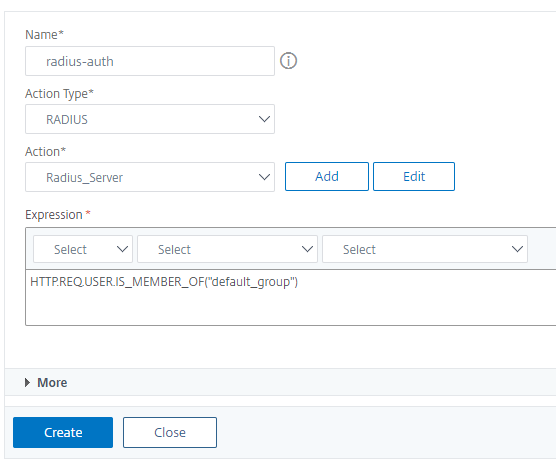

Konfigurieren Sie die Richtlinie RADIUS-Auth, um die Mitgliedschaft default_group zu überprüfen, und ordnen Sie sie einer RADIUS-Richtlinie zu, die für die Authentifizierung mit einem bestimmten RADIUS-Server konfiguriert ist. Im folgenden Beispielbefehl

radius-authist der Name der Authentifizierungsrichtlinie undradius_server1der Name für die erstellte RADIUS-Aktion.add authentication Policy radius-auth -rule "AAA.USER.IS_MEMBER_OF("default_group")" -action radius_server1 <!--NeedCopy--> -

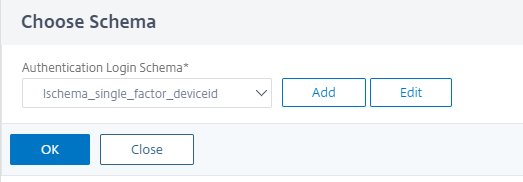

Konfigurieren Sie die Richtlinienbezeichnung post-epa-usergroup-check mit einem Anmeldeschema, um Benutzernamen und Kennwort für einzelne Faktoren zu erfassen.

add authentication policylabel post-epa-usergroup-check -loginSchema lschema_single_factor_deviceid <!--NeedCopy-->Hinweis: Wenn Sie das eingebaute Schema lschema_single_factor_deviceid nicht verwenden möchten, können Sie es gemäß Ihren Anforderungen durch das Schema ersetzen.

-

Verknüpfen Sie die in Schritt 1 und 2 konfigurierten Richtlinien mit der in Schritt 3 konfigurierten Policy Label.

bind authentication policylabel post-epa-usergroup-check -policyName radius-auth -priority 100 -gotoPriorityExpression END bind authentication policylabel post-epa-usergroup-check -policyName ldap-auth -priority 110 -gotoPriorityExpression END <!--NeedCopy-->Hinweis: END zeigt das Ende des Authentifizierungsmechanismus für dieses Bein an.

-

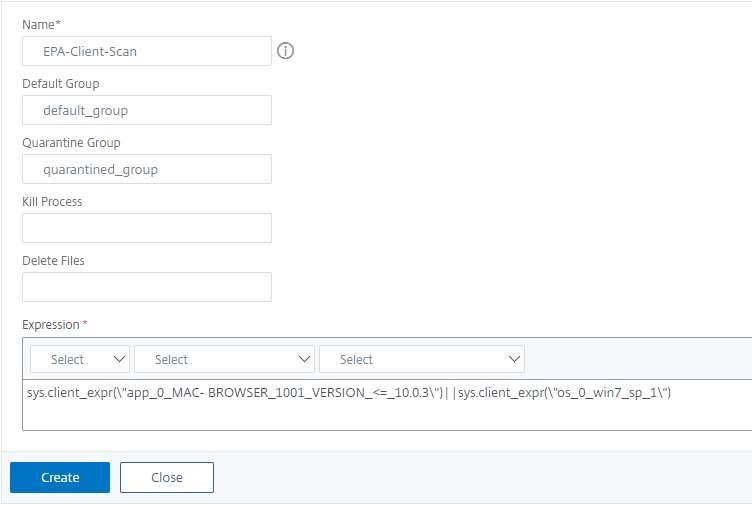

Erstellen Sie eine Aktion, um einen EPA-Scan durchzuführen, und verknüpfen Sie ihn mit einer EPA-Scanrichtlinie.

add authentication epaAction EPA-client-scan -csecexpr "sys.client_expr("app_0_MAC- BROWSER_1001_VERSION_<=_10.0.3")||sys.client_expr("os_0_win7_sp_1")" -defaultEPAGroup default_group -quarantineGroup quarantined_group <!--NeedCopy-->Die default_group und quarantined_group sind vorkonfigurierte Benutzergruppen. Der Ausdruck in Schritt 5 scannt, ob macOS-Benutzer eine Browserversion unter 10.0.3 haben oder ob Windows 7-Benutzer Service Pack 1 installiert haben.

add authentication Policy EPA-check -rule true -action EPA-client-scan <!--NeedCopy--> -

Ordnen Sie eine EPA-Scanrichtlinie dem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zu, wobei der nächste Schritt auf die Richtlinienbezeichnung nach der EPA-Benutzergruppenprüfung verweist. Dies dient dazu, den nächsten Schritt der Authentifizierung durchzuführen.

bind authentication vserver MFA_AAA_vserver -policy EPA-check -priority 100 - nextFactor post-epa-usergroup-check -gotoPriorityExpression NEXT <!--NeedCopy-->

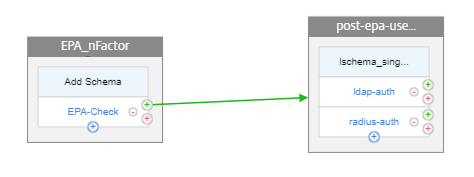

Konfiguration mit dem nFactor Visualizer

-

Navigieren Sie zu Security > AAA-Application Traffic > nFactor Visualizer > nFactor Flow und klicken Sie auf Add.

-

Klicken Sie auf +, um den nFactor-Flow hinzuzufügen.

-

Fügen Sie einen Faktor hinzu. Der eingegebene Name ist der Name des nFactor-Flows.

Hinweis: Für den ersten Faktor ist kein Schema erforderlich.

-

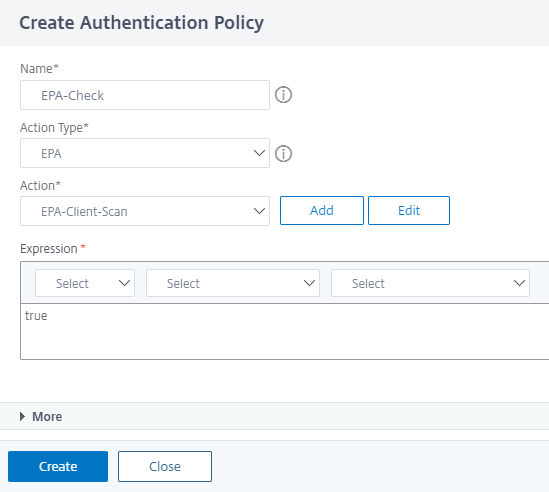

Klicken Sie auf Richtlinie hinzufügen und dann auf Hinzufügen, um eine Authentifizierungsrichtlinie für die EPA-Prüfung zu erstellen.

-

Klicken Sie im Feld Aktion auf Hinzufügen, um die EPA-Aktion hinzuzufügen.

Weitere Informationen zur EPA finden Sie unter Konfigurieren des erweiterten Endpoint Analysis-Scans.

-

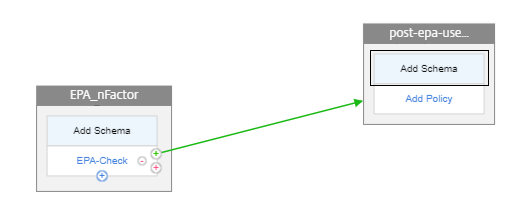

Klicken Sie auf das grüne +-Zeichen im Block EPA_NFactor, um den nächsten Faktor für die Überprüfung der EPA-Benutzergruppe nach Abschluss hinzuzufügen.

-

Klicken Sie auf Schema hinzufügen, um das Schema für den zweiten Faktor hinzuzufügen. Wählen Sie das Schema lschema_single_factor_deviceid aus.

-

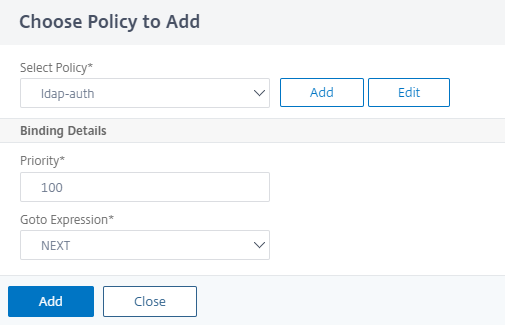

Klicken Sie auf Richtlinie hinzufügen, um die Richtlinie für die LDAP-Authentifizierung auszuwählen.

Die Richtlinie für LDAP prüft, ob der Benutzer Teil der isolierten Gruppe ist. Weitere Informationen zum Erstellen der LDAP-Authentifizierung finden Sie unter Konfigurieren der LDAP-Authentifizierung.

-

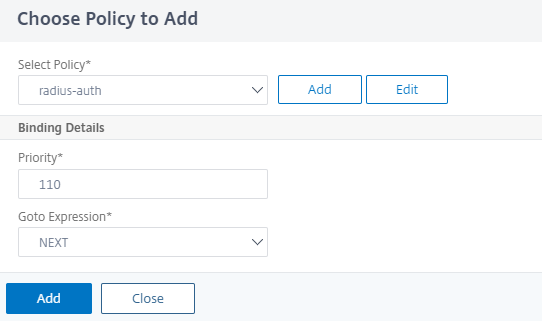

Klicken Sie auf das blaue +-Zeichen im Block EPA_NFactor, um die zweite Authentifizierung hinzuzufügen.

-

Klicken Sie auf Hinzufügen, um die Richtlinie für die RADIUS-Authentifizierung auszuwählen. Weitere Informationen zum Erstellen der RADIUS-Authentifizierung finden Sie unter Konfigurieren der RADIUS-Authentifizierung.

Die Richtlinie für den LDAP prüft, ob der Benutzer Teil der Standardgruppe ist.

-

Klicken Sie auf Fertig.

-

Binden Sie diesen Flow nach Abschluss des nFactor-Flows an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver. Klicken Sie auf An Authentifizierungsserver binden und dann auf Erstellen.

Bindung des nFactor-Flows aufheben

-

Wählen Sie den nFactor-Flow aus und klicken Sie auf Bindungen anzeigen.

-

Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie auf Unbind.