Offload der Kerberos-Authentifizierung von physischen Servern

Die Citrix ADC Appliance kann Authentifizierungsaufgaben von Servern auslagern. Anstatt die physischen Server die Anforderungen von Clients authentifizieren, authentifiziert der Citrix ADC alle Clientanforderungen, bevor er sie an einen der an ihn gebundenen physischen Server weiterleitet. Die Benutzerauthentifizierung basiert auf Active Directory Token.

Es gibt keine Authentifizierung zwischen Citrix ADC und dem physischen Server, und die Authentifizierungsabladung ist für die Endbenutzer transparent. Nach der ersten Anmeldung an einem Windows-Computer muss der Endbenutzer keine zusätzlichen Authentifizierungsinformationen in einem Pop-up oder auf einer Anmeldeseite eingeben.

In der aktuellen Version der Citrix ADC Appliance ist die Kerberos-Authentifizierung nur für die Authentifizierung, Autorisierung und Überwachung virtueller Server zur Datenverkehrsverwaltung verfügbar. Die Kerberos-Authentifizierung wird für SSL-VPN in der Citrix Gateway Advanced Edition-Appliance oder für die Citrix ADC Appliance-Verwaltung nicht unterstützt.

Die Kerberos-Authentifizierung erfordert eine Konfiguration auf der Citrix ADC Appliance und in Clientbrowsern.

So konfigurieren Sie die Kerberos-Authentifizierung auf der Citrix ADC Appliance

-

Erstellen Sie ein Benutzerkonto in Active Directory. Überprüfen Sie beim Erstellen eines Benutzerkontos die folgenden Optionen im Abschnitt Benutzereigenschaften:

- Stellen Sie sicher, dass Sie die Option Kennwort bei der nächsten Anmeldung ändern nicht auswählen.

- Stellen Sie sicher, dass Sie die Option Kennwort nicht ablaufen auswählen.

-

Geben Sie auf dem AD-Server an der CLI-Eingabeaufforderung Folgendes ein:

- ktpass -princ HTTP/kerberos.crete.lab.net@crete.lab.net -ptype KRB5_NT_PRINCIPAL -mapuser kerbuser@crete.lab.net -mapop set -pass <password> -out C:\kerbtabfile.txt

Hinweis:

Stellen Sie sicher, dass Sie den obigen Befehl in einer einzigen Zeile eingeben. Die Ausgabe des obigen Befehls wird in die Datei C:KerbTabFile.txt geschrieben.

-

Laden Sie die Datei kerbtabfile.txt in das Verzeichnis /etc der Citrix ADC Appliance mit einem Secure Copy (SCP) -Client hoch.

-

Führen Sie den folgenden Befehl aus, um der Citrix ADC Appliance einen DNS-Server hinzuzufügen.

- add dns nameserver 1.2.3.4

Die Citrix ADC Appliance kann Kerberos-Anforderungen ohne den DNS-Server nicht verarbeiten. Stellen Sie sicher, dass Sie denselben DNS-Server verwenden, der in der Microsoft Windows-Domäne verwendet wird.

-

Wechseln Sie zur Befehlszeilenschnittstelle von Citrix ADC.

-

Führen Sie den folgenden Befehl aus, um einen Kerberos-Authentifizierungsserver zu erstellen:

- add authentication negotiateAction KerberosServer -domain “crete.lab.net” -domainUser kerbuser -domainUserPasswd <password> -keytab /var/mykcd.keytab

Hinweis

Wenn keytab nicht verfügbar ist, können Sie die Parameter domain, domainUser und -domainUserPasswd angeben.

-

Führen Sie den folgenden Befehl aus, um eine Verhandlungsrichtlinie zu erstellen:

add authentication negotiatePolicy Kerberos-Policy "REQ.IP.DESTIP == 192.168.17.200" KerberosServer<!--NeedCopy-->

-

Führen Sie den folgenden Befehl aus, um einen virtuellen Authentifizierungsserver zu erstellen.

add authentication vserver Kerb-Auth SSL 192.168.17.201 443 -AuthenticationDomain crete.lab.net<!--NeedCopy-->

-

Führen Sie den folgenden Befehl aus, um die Kerberos-Richtlinie an den virtuellen Authentifizierungsserver zu binden:

bind authentication vserver Kerb-Auth -policy Kerberos-Policy -priority 100<!--NeedCopy-->

-

Führen Sie den folgenden Befehl aus, um ein SSL-Zertifikat an den virtuellen Authentifizierungsserver zu binden. Sie können eines der Testzertifikate verwenden, das Sie über die GUI Citrix ADC Appliance installieren können. Führen Sie den folgenden Befehl aus, um das Beispielzertifikat ServerTestCert zu verwenden.

bind ssl vserver Kerb-Auth -certkeyName ServerTestCert<!--NeedCopy-->

-

Erstellen Sie einen virtuellen HTTP-Lastausgleichsserver mit der IP-Adresse 192.168.17.200.

Stellen Sie sicher, dass Sie über die Befehlszeilenschnittstelle für NetScaler 9.3-Releases einen virtuellen Server erstellen, wenn sie älter als 9.3.47.8 sind.

-

Führen Sie den folgenden Befehl aus, um einen virtuellen Authentifizierungsserver zu konfigurieren:

set lb vserver <name>-authn401 ON -authnVsName Kerb-Auth<!--NeedCopy-->

-

Geben Sie den Hostnamen Example in die Adressleiste des Webbrowsers ein.

Der Webbrowser zeigt ein Authentifizierungsdialogfeld an, da die Kerberos-Authentifizierung nicht im Browser eingerichtet ist.

Hinweis:

Die Kerberos-Authentifizierung erfordert eine bestimmte Konfiguration auf dem Client. Stellen Sie sicher, dass der Client den Hostnamen auflösen kann. Dies führt dazu, dass der Webbrowser eine Verbindung zu einem virtuellen HTTP-Server herstellt.

-

Konfigurieren Sie Kerberos im Webbrowser des Clientcomputers.

- Informationen zur Konfiguration in Internet Explorer finden Sie unter Konfigurieren von Internet Explorer für die Kerberos-Authentifizierung.

- Informationen zur Konfiguration in Mozilla Firefox finden Sie unter Konfigurieren von Internet Explorer für die Kerberos-Authentifizierung.

-

Überprüfen Sie, ob Sie ohne Authentifizierung auf den physischen Backend-Server zugreifen können.

So konfigurieren Sie Internet Explorer für die Kerberos-Authentifizierung

- Wählen Sie im Menü Extras die Option Internetoptionen aus.

- Aktivieren Sie die Registerkarte Sicherheit.

- Wählen Sie Lokales Intranet im Abschnitt “Wählen Sie eine Zone”, um Sicherheitseinstellungen zu ändern.

- Klicken Sie auf Sites.

- Klicken Sie auf Erweitert.

- Geben Sie die URL an, Beispiel, und klicken Sie auf Hinzufügen.

- Starten Sie Internet Explorerneu.

So konfigurieren Sie Mozilla Firefox für die Kerberos-Authentifizierung

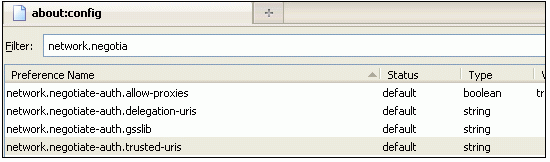

- Geben Sie about:config in die Adressleiste des Browsers ein.

- Klicken Sie auf den Warnhinweis.

- Geben Sie Network.Negotiate-auth.trusted-uris in das Feld Filter ein.

-

Doppelklicken Sie auf Network.Negotiate-auth.trusted-uris. Ein Beispielbildschirm wird unten gezeigt.

- Geben Sie im Dialogfeld Zeichenfolgenwert eingeben www.crete.lab.net ein.

- Starten Sie Firefox neu.