Aktivieren von SSO für Basic-, Digest- und NTLM-Authentifizierung

Ab Citrix ADC Feature Release 13.0 Build 64.35 und höher sind die folgenden SSO-Typen global deaktiviert.

- Basic-Authentifizierung

- Digest-Zugriffs-Authentifizierung

- NTLM ohne NTLM2 Schlüssel oder Negotiate Sign

Die Single Sign-On (SSO) -Konfiguration in Citrix ADC und Citrix Gateway kann auf globaler Ebene und auch pro Traffic-Ebene aktiviert werden. Standardmäßig ist die SSO-Konfiguration AUS, und ein Administrator kann das SSO pro Datenverkehr oder global aktivieren. Aus Sicherheitsgründen empfiehlt Citrix Administratoren, SSO global auszuschalten und pro Traffic-Basis zu aktivieren. Diese Verbesserung soll die SSO-Konfiguration sicherer machen, indem bestimmte Arten von SSO-Methoden global deaktiviert werden.

Die StoreFront SSO-Konfiguration ist nur für 13.0 Build 64.35 betroffen (deaktiviert). Die Konfiguration wird in den zukünftigen 13.0-Builds nicht beeinträchtigt.

Nicht betroffene SSO-Typen

Die folgenden SSO Typen sind von dieser Verbesserung nicht betroffen.

- Kerberos-Authentifizierung

- SAML-Authentifizierung

- Formularbasierte Authentifizierung

- OAuth Bearer-Authentifizierung

- NTLM mit Negotiate NTLM2-Schlüssel oder Negotiate-Zeichen

Beeinträchtigte Single Sign-On-Konfigurationen

Im Folgenden sind die betroffenen (deaktivierten) SSO-Konfigurationen aufgeführt.

Globale Konfigurationen

set tmsessionparam -SSO ON

set vpnparameter -SSO ON

add tmsessionaction tm_act -SSO ON

add vpn sessionaction tm_act -SSO ON

Sie können SSO als Ganzes aktivieren/deaktivieren und können einzelne SSO-Typen nicht ändern.

Zu beantragende Sicherheitsmaßnahmen

Im Rahmen der Sicherheitsmaßnahmen sind sicherheitsrelevante SSO-Typen in der globalen Konfiguration deaktiviert, sind jedoch nur über eine Traffic-Aktionskonfiguration zulässig. Wenn also ein Back-End-Server Basic, Digest oder NTLM ohne Negotiate NTLM2 Key oder Negotiate Sign erwartet, kann der Administrator SSO nur über die folgende Konfiguration zulassen.

Traffic-Aktion

add vpn trafficaction tf_act http -SSO ON

add tm trafficaction tf_act -SSO ON

Verkehrsrichtlinie

add tm trafficpolicy <name> <rule> tf_act

add vpn trafficpolicy <name> <rule> tf-act

Der Administrator muss eine entsprechende Regel für die Verkehrsrichtlinie konfiguriert haben, um sicherzustellen, dass SSO nur für vertrauenswürdige Backend-Server aktiviert ist.

AAA-TM

Szenarien basierend auf globaler Konfiguration:

set tmsessionparam -SSO ON

Workaround:

add tm trafficaction tf_act -SSO ON

add tm trafficpolicy tf_pol true tf_act

Binden Sie die folgende Verkehrsrichtlinie an alle virtuellen LB-Server, auf denen SSO erwartet wird:

bind lb vserver <LB VS Name> -policy tf_pol -priority 65345

Szenarien basierend auf der Konfiguration der Sitzungsrichtlinien:

add tmsessionaction tm_act -SSO ON

add tmsession policy <name> <rule> tm_act

add tm trafficaction tf_act -SSO ON

add tm trafficpolicy tf_pol <same rule as session Policy> tf_act

Punkte der Hinweis:

- Der Citrix ADC AAA-Benutzer/die Gruppe für die vorhergehende Sitzungsrichtlinie muss durch eine Verkehrsrichtlinie ersetzt werden.

- Binden Sie die folgende Richtlinie an die virtuellen Lastausgleichsserver für die vorangegangene Sitzungsrichtlinie,

bind lb vserver [LB VS Name] -policy tf_pol -priority 65345 - Wenn eine Verkehrsrichtlinie mit anderer Priorität konfiguriert ist, ist der vorhergehende Befehl nicht gut.

Der folgende Abschnitt befasst sich mit Szenarien, die auf Konflikten mit mehreren Verkehrsrichtlinien im Zusammenhang mit einem Traffic basieren:

Für einen bestimmten TM-Verkehr wird nur eine TM-Verkehrsrichtlinie angewendet. Aufgrund der globalen Einstellung von SSO-Funktionsänderungen ist die Anwendung einer zusätzlichen TM-Verkehrsrichtlinie mit niedriger Priorität möglicherweise nicht anwendbar, wenn eine TM-Verkehrsrichtlinie mit hoher Priorität (die keine erforderliche SSO-Konfiguration hat) bereits angewendet wird. Im folgenden Abschnitt wird die Methode beschrieben, mit der sichergestellt wird, dass solche Fälle behandelt werden.

Bedenken Sie, dass die folgenden drei Verkehrsrichtlinien mit höherer Priorität auf virtuellen Lastausgleichsserver (LB) angewendet werden:

add tm trafficaction tf_act1 <Addition config>

add tm trafficaction tf_act2 <Addition config>

add tm trafficaction tf_act3 <Addition config>

add tm trafficpolicy tf_pol1 <rule1> tf_act1

add tm trafficpolicy tf_pol2 <rule2> tf_act2

add tm trafficpolicy tf_pol3 <rule3> tf_act3

bind lb vserver <LB VS Name> -policy tf_pol1 -priority 100

bind lb vserver <LB VS Name> -policy tf_pol2 -priority 200

bind lb vserver <LB VS Name> -policy tf_pol3 -priority 300

Fehleranfällige Methode - Um die globale SSO-Konfiguration zu lösen, fügen Sie die folgende Konfiguration hinzu:

add tm trafficaction tf_act_default -SSO ON

add tm trafficpolicy tf_pol_default true tf_act_default

bind lb vserver <LB VS Name> -policy tf_pol_default -priority 65345

Hinweis: Die vorhergehende Änderung kann SSO für Traffic, der trifft, <tf_pol1/tf_pol2/tf_pol3> wie für diese Traffic- und Verkehrsrichtlinie unterbrechen <tf_pol_default> wird nicht angewendet.

Richtige Methode - Um dies zu mindern, muss die SSO-Eigenschaft für jede der entsprechenden Verkehrsaktionen einzeln angewendet werden:

Zum Beispiel muss im vorhergehenden Szenario die folgende Konfiguration zusammen mit angewendet werden, damit SSO für den Datenverkehr auf tf_pol1/tf_pol3 trifft <tf_pol_default>.

add tm trafficaction tf_act1 <Addition config> -SSO ON

add tm trafficaction tf_act3 <Addition config> -SSO ON

Citrix Gateway -Fälle

Szenarien basierend auf globaler Konfiguration:

set vpnparameter -SSO ON

Workaround:

add vpn trafficaction vpn_tf_act http -SSO ON

add vpn trafficpolicy vpn_tf_pol true vpn_tf_act

Binden Sie die folgende Verkehrsrichtlinie an alle virtuellen VPN-Server, auf denen SSO erwartet wird:

bind vpn vserver vpn_vs -policy vpn_tf_pol -priority 65345

Szenarien basierend auf der Konfiguration der Sitzungsrichtlinien:

add vpn sessionaction vpn_sess_act -SSO ON

add vpnsession policy <name> <rule> vpn_sess_act

Zu beachtenswerte Punkte:

-

Der Citrix ADC AAA-Benutzer/die Gruppe für die vorhergehende Sitzungsrichtlinie muss durch eine Verkehrsrichtlinie ersetzt werden.

-

Binden Sie die folgende Richtlinie an die virtuellen LB-Server für die vorangehende Sitzungsrichtlinie

bind lb virtual server [LB VS Name] -policy tf_pol -priority 65345. -

Wenn eine Verkehrsrichtlinie mit anderer Priorität konfiguriert ist, ist der vorhergehende Befehl nicht gut. Der folgende Abschnitt befasst sich mit Szenarien, die auf Konflikten mit mehreren Verkehrsrichtlinien im Zusammenhang mit dem Datenverkehr basieren.

Funktionale Szenarien, die auf Konflikten mit mehreren Verkehrsrichtlinien basieren, die mit einem Datenverkehr verbunden sind:

Für einen bestimmten Citrix Gateway Verkehr wird nur eine VPN-Verkehrsrichtlinie angewendet. Aufgrund der globalen Einstellung von SSO-Funktionsänderungen ist die Anwendung einer zusätzlichen VPN-Verkehrsrichtlinie mit niedriger Priorität möglicherweise nicht anwendbar, wenn es andere VPN-Verkehrsrichtlinien mit hoher Priorität gibt, die keine erforderliche SSO-Konfiguration haben.

Im folgenden Abschnitt wird die Methode beschrieben, mit der sichergestellt wird, dass solche Fälle behandelt werden:

Bedenken Sie, dass es drei Verkehrsrichtlinien mit höherer Priorität gibt, die auf einen virtuellen VPN-Server angewendet werden

add vpn trafficaction tf_act1 <Addition config>

add vpn trafficaction tf_act2 <Addition config>

add vpn trafficaction tf_act3 <Addition config>

add vpn trafficpolicy tf_pol1 <rule1> tf_act1

add vpn trafficpolicy tf_pol2 <rule2> tf_act2

add vpn trafficpolicy tf_pol3 <rule3> tf_act3

bind vpn vserver <VPN VS Name> -policy tf_pol1 -priority 100

bind vpn vserver <VPN VS Name> -policy tf_pol2 -priority 200

bind vpn vserver <VPN VS Name> -policy tf_pol3 -priority 300

Fehleranfällige Methode: Um die globale SSO-Konfiguration zu lösen, fügen Sie die folgende Konfiguration hinzu:

add vpn trafficaction tf_act_default -SSO ON

add vpn trafficpolicy tf_pol_default true tf_act_default

bind vpn vserver <VPN VS Name> -policy tf_pol_default -priority 65345

Hinweis: Die vorhergehende Änderung kann SSO für den Traffic, der trifft, <tf_pol1/tf_pol2/tf_pol3> wie für diesen Traffic und die Verkehrsrichtlinie unterbrechen <tf_pol_default> wird nicht angewendet.

Richtige Methode: Um dies zu mindern, muss die SSO-Eigenschaft für jede der entsprechenden Verkehrsaktionen einzeln angewendet werden.

Zum Beispiel im vorherigen Szenario muss die folgende Konfiguration zusammen mit angewendet werden, damit SSO für Datenverkehr auf tf_pol1/tf_pol3 trifft <tf_pol_default>.

add vpn trafficaction tf_act1 [Additional config] -SSO ON

add vpn trafficaction tf_act3 [Additional config] -SSO ON

SSO mit GUI konfigurieren

-

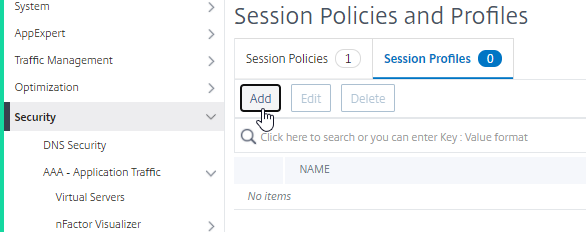

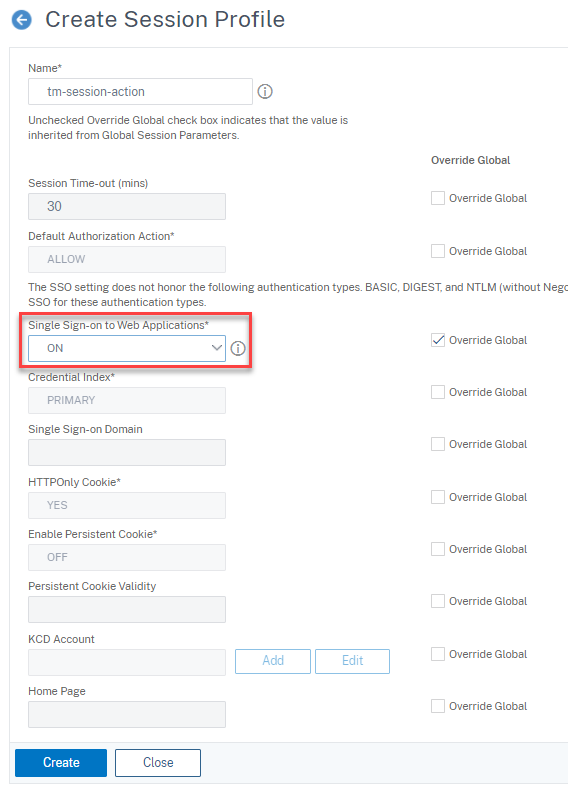

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Sitzung, wählen Sie die Registerkarte Sitzungsprofile aus, und klicken Sie auf Hinzufügen.

-

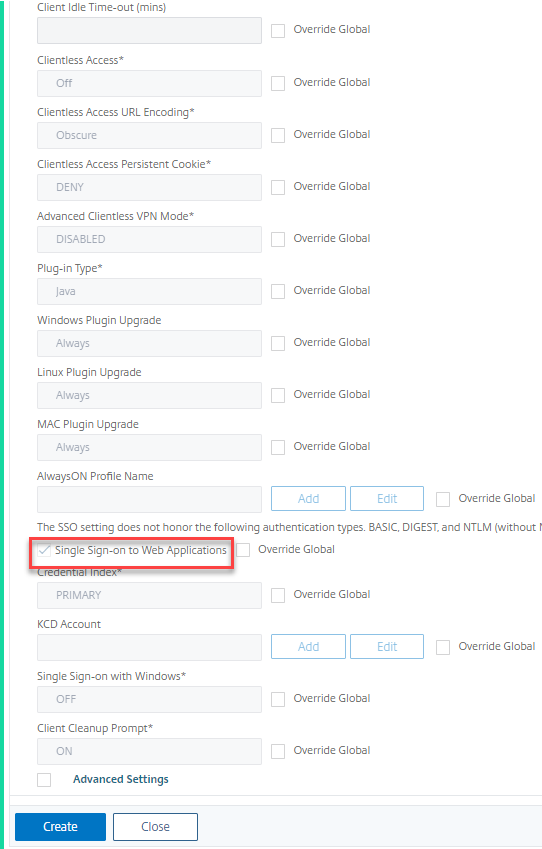

Geben Sie einen Namen für das Sitzungsprofil ein, klicken Sie neben dem Feld Single Sign-on to Web Applications auf Global überschreiben, und klicken Sie auf Erstellen.

-

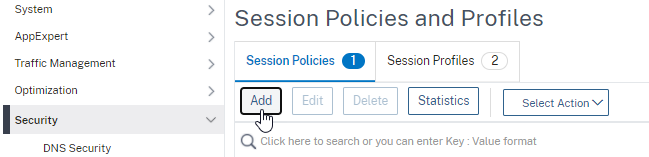

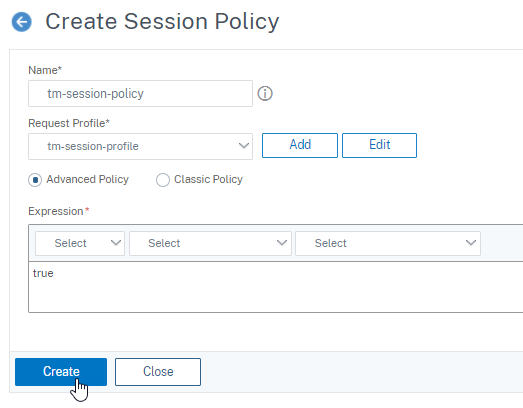

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Sitzung, wählen Sie die Registerkarte Sitzungsrichtlinien aus, und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen für die Sitzungsrichtlinie ein, geben Sie “Wahr” in das Feld Ausdruck ein und klicken Sie auf Erstellen.

-

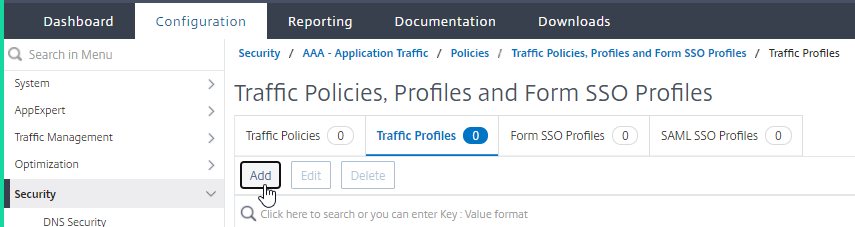

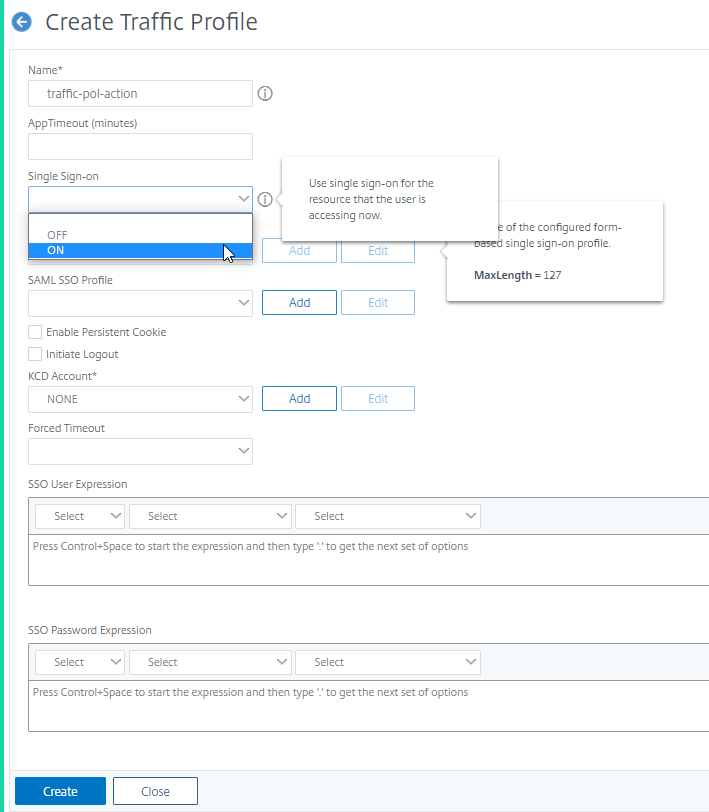

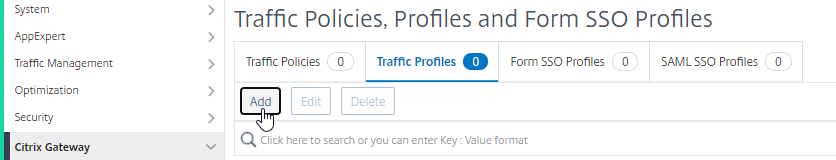

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Datenverkehr, wählen Sie die Registerkarte Verkehrsprofile aus, und klicken Sie auf Hinzufügen.

-

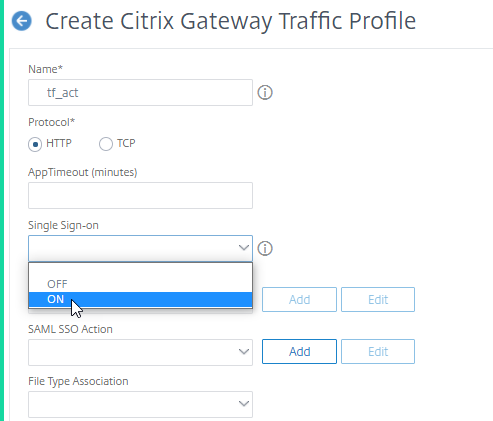

Geben Sie einen Namen für das Verkehrsprofil ein, wählen Sie im Dropdownmenü Single Sign-On aus und klicken Sie auf Erstellen.

-

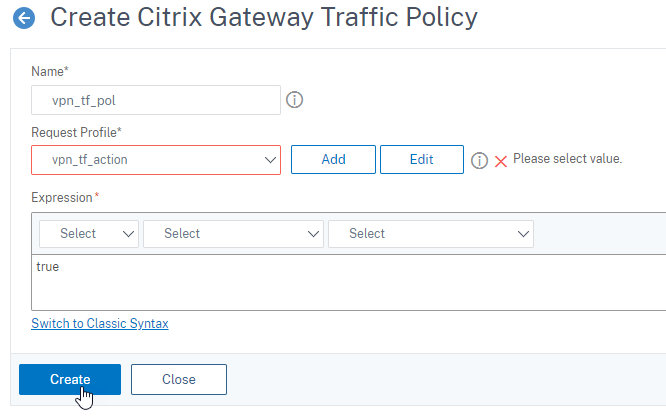

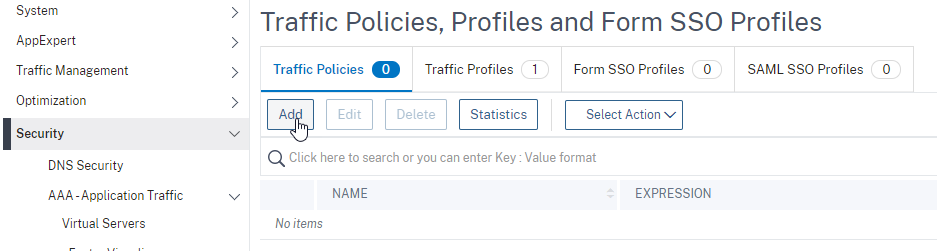

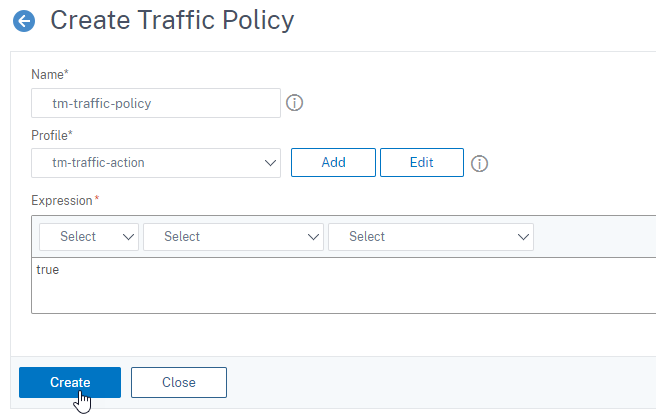

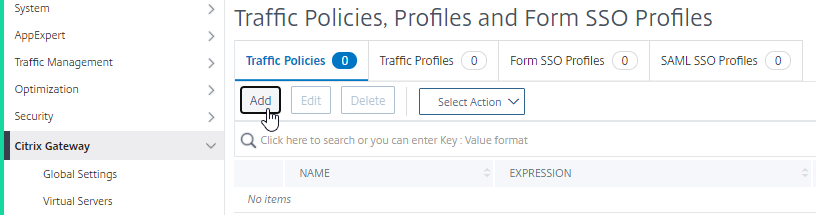

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Policies > Traffic, wählen Sie die Registerkarte Traffic Policies aus, und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen für die Verkehrsrichtlinie ein, geben Sie “Wahr” in das Feld Ausdruck ein und klicken Sie auf Erstellen.

-

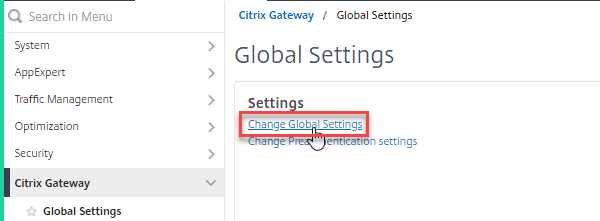

Navigieren Sie zu Citrix Gateway > Globale Einstellungenund klicken Sie auf Globale Einstellungen ändern.

-

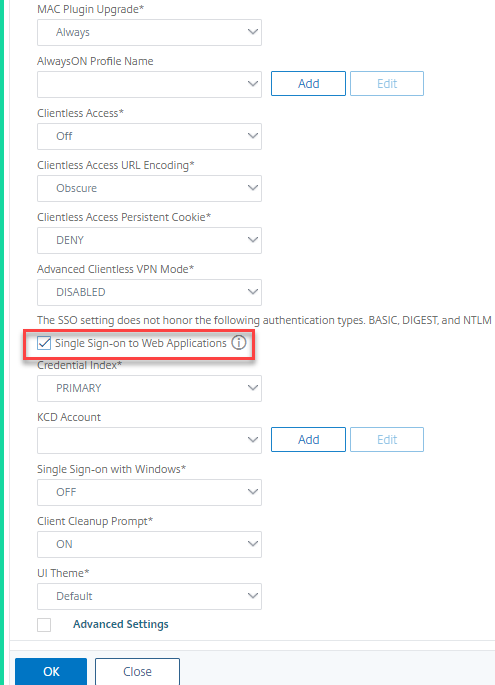

wählen Sie auf der Seite Global Citrix Gateway Settings die Registerkarte Client Experience, und aktivieren Sie das Kontrollkästchen Single Sign-on to Web Applications.

-

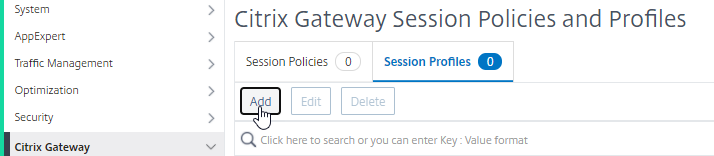

Navigieren Sie zu Citrix Gateway > Richtlinien > Sitzung, wählen Sie die Registerkarte Sitzungsprofile aus, und klicken Sie auf Hinzufügen.

-

Wählen Sie auf der Seite Citrix Gateway -Sitzungsprofil erstellen die Registerkarte Client Experience, und aktivieren Sie das Kontrollkästchen Single Sign-on to Web Applications.

-

Navigieren Sie zu Citrix Gateway > Richtlinien > Datenverkehr, wählen Sie die Registerkarte Verkehrsprofile aus, und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen für das Verkehrsprofil ein, wählen Sie im Dropdownmenü Single Sign-On aus und klicken Sie auf Erstellen.

-

Navigieren Sie zu Citrix Gateway > Richtlinien > Traffic, wählen Sie die Registerkarte Traffic Policies aus und klicken Sie auf Hinzufügen.

-

Geben Sie auf der Seite Citrix Gateway Verkehrsrichtlinie erstellen den Namen für die Verkehrsrichtlinie ein, geben Sie “True” in das Feld Ausdruck ein und klicken Sie auf Create.