-

-

Engine-Einstellungen

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

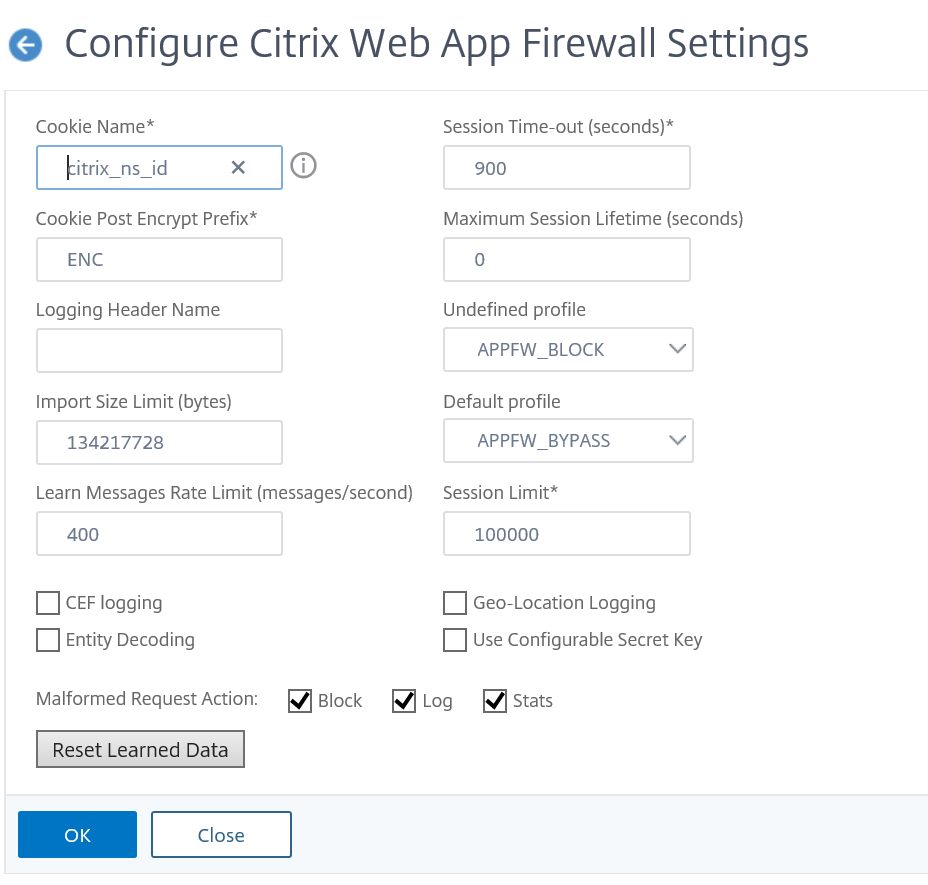

Motoreinstellungen

Die Engine-Einstellungen wirken sich auf alle Anfragen und Antworten aus, die die Citrix Web App Firewall verarbeitet. Im Folgenden sind die Einstellungen aufgeführt:

- Cookie-Name— Der Name des Cookies, das die Citrix ADC-Sitzungs-ID speichert.

- Sitzungs-Timeout— Die maximal zulässige Inaktivitätsdauer. Wenn eine Benutzersitzung für diesen Zeitraum keine Aktivität zeigt, wird die Sitzung beendet und der Benutzer muss sie wiederherstellen, indem er eine bestimmte Startseite aufruft.

- Präfix für nachverschlüsselte Cookies— Die Zeichenfolge, die dem verschlüsselten Teil aller verschlüsselten Cookies vorangeht.

- Maximale Sitzungsdauer— Die maximale Zeit in Sekunden, für die eine Sitzung live bleiben darf. Nach Ablauf dieses Zeitraums wird die Sitzung beendet und der Benutzer muss sie wiederherstellen, indem er eine bestimmte Startseite aufruft. Diese Einstellung darf nicht kleiner als das Sitzungs-Timeout sein. Um diese Einstellung zu deaktivieren, sodass es keine maximale Sitzungsdauer gibt, setzen Sie den Wert auf Null (0).

- Name des Logging-Headers— Der Name des HTTP-Headers, der die Client-IP für die Protokollierung enthält.

- Undefiniertes Profil— Das Profil, das angewendet wird, wenn die entsprechende politische Aktion als undefiniert bewertet wird.

- Standardprofil— Das Profil wird auf Verbindungen angewendet, die keiner Richtlinie entsprechen.

- Importgrößenbeschränkung— Die maximale Bytezahl aller in die Appliance importierten Dateien, einschließlich Signaturen, WSDLs, Schemas, HTML- und XML-Fehlerseiten. Wenn während eines Imports die Größe des importierten Objekts dazu führt, dass die Gesamtzahl aller importierten Dateien den konfigurierten Grenzwert überschreitet, schlägt der Importvorgang fehl. Und die Appliance zeigt die folgende Fehlermeldung an: “FEHLER: Import fehlgeschlagen — Überschreitung der konfigurierten Gesamtgrößenbeschränkung für die importierten Objekte“.

- Begrenzung der Lernnachrichtenrate— Die maximale Anzahl von Anfragen und Antworten pro Sekunde, die die Lernmaschine verarbeiten soll. Zusätzliche Anfragen oder Antworten, die dieses Limit überschreiten, werden nicht an die Learning Engine gesendet.

- Entitätsdekodierung— Dekodieren Sie HTML-Entitäten, wenn Sie Web App Firewall-Prüfungen ausführen.

- Fehlerhafte Anfrage protokollieren— Aktiviert die Protokollierung von falsch formatierten HTTP-Anfragen.

- Konfigurierbaren geheimen Schlüssel verwenden— Verwenden Sie einen konfigurierbaren geheimen Schlüssel für Web App Firewall-Operationen. Dieser geheime Schlüssel wird zum Signieren und Überprüfen von Daten verwendet. Wenn „useConfigurableSecretKey“ aktiviert ist, müssen Sie den im Parameter „set ns encryptionParams“ aktivierten Schlüssel verwenden.

- Gelernte Daten zurücksetzen— Löscht alle gelernten Daten aus der Web App Firewall. Startet den Lernprozess neu, indem neue Daten gesammelt werden.

Zwei Einstellungen, Gelernte Daten zurücksetzen und Automatische Signaturen, sind an verschiedenen Stellen, je nachdem, ob Sie die Citrix Web App Firewall über die Befehlszeilenschnittstelle oder die Citrix ADC GUI konfigurieren. Wenn Sie die Befehlszeilenschnittstelle verwenden, konfigurieren Sie “Gelernte Daten zurücksetzen” mithilfe des Befehls “appfw learning data”. Dies benötigt keine Parameter und hat keine anderen Funktionen. Sie können die automatische Aktualisierung der Signatur im Befehl set appfw settings konfigurieren. Der Parameter -SignatureAutoUpdate aktiviert oder deaktiviert die automatische Aktualisierung der Signaturen, und -SignatureUrl konfiguriert die URL, die die aktualisierte Signaturdatei hostet.

Wenn Sie die Citrix ADC GUI verwenden, konfigurieren Sie Gelernte Daten zurücksetzen unter Sicherheit > Citrix Web App Firewall > Engine-Einstellungen. Die Option Gelernte Daten zurücksetzen befindet sich unten im Dialogfeld. Sie konfigurieren die automatische Aktualisierung von Signaturen für jeden Signatursatz unter Sicherheit > Citrix Web App Firewall > Signaturen, indem Sie die Signaturdatei auswählen, mit der rechten Maustaste klicken und Einstellungen für automatische Updatesauswählen.

Normalerweise sind die Standardwerte für die Web App Firewall-Einstellungen korrekt. Wenn die Standardeinstellungen jedoch zu Konflikten mit anderen Servern oder zu einer vorzeitigen Unterbrechung der Verbindung Ihrer Benutzer führen, müssen Sie sie ändern.

Das Sitzungslimit der Web App Firewall kann mit dem folgenden Befehl konfiguriert werden:

> set appfw settings -sessionLimit 500000

Done

Default value:100000 Max value:500000 per PE

<!--NeedCopy-->

So konfigurieren Sie die Engine-Einstellungen mithilfe der Befehlszeilenschnittstelle

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

set appfw settings [-sessionCookieName <name>] [-sessionTimeout <positiveInteger> ] [-sessionLifetime <positiveInteger>][-clientIPLoggingHeader <headerName> ] [-undefaction <profileName>] [-defaultProfile <profileName>] [-importSizeLimit <positiveInteger>] [-logMalformedReq ( ON | OFF )] [-signatureAutoUpdate ( ON | OFF )] [-signatureUrl <expression>] [-cookiePostEncryptPrefix <string>] [-entityDecoding ( ON | OFF )] [-useConfigurableSecretKey ( ON | OFF )][-learnRateLimit <positiveInteger>]save ns config

Beispiel

set appfw settings -sessionCookieName citrix-appfw-id -sessionTimeout 3600

-sessionLifetime 14400 -clientIPLoggingHeader NS-AppFW-Client-IP -undefaction APPFW_RESET

-defaultProfile APPFW_RESET -importSizeLimit 4096

save ns config

<!--NeedCopy-->

So konfigurieren Sie Engine-Einstellungen mit der Citrix ADC GUI

- Navigieren Sie zu Sicherheit > Citrix Web App Firewall

- Klicken Sie im Detailbereich unter Einstellungen aufEngine-Einstellungenändern.

- Stellen Sie im Dialogfeld Einstellungen der Web App Firewall Engine die folgenden Parameter ein:

- Name des Cookies

- Sitzungs-Timeout

- Präfix „Cookie Post Encrypt“

- Maximale Sitzungsdauer

- Name des Logging-Headers

- Undefiniertes Profil

- Standardprofil

- Größenbeschränkung importieren

- Ratenlimit für Lernnachrichten

- Entitätsdekodierung

- Fehlerhafte Anfrage protokollieren

- Geheimen Schlüssel verwenden

- Erlernen Sie das Nachrichtenratenlimit

- Automatische Aktualisierung von Signaturen

-

Klicken Sie auf OK.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.