-

Bereitstellen einer NetScaler ADC VPX- Instanz

-

Optimieren der Leistung von NetScaler ADC VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

Installieren einer NetScaler ADC VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler ADC VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler ADC VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler ADC VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler ADC VPX-Instanz auf der Linux-KVM-Plattform

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler ADC VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf AWS Outposts

-

Konfigurieren einer NetScaler ADC VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler ADC VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler ADC VPX-Instanz auf Microsoft Azure

-

Netzwerkarchitektur für NetScaler ADC VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler ADC VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler ADC VPX-Instanz für beschleunigte Azure-Netzwerke konfigurieren

-

HA-INC-Knoten über die Citrix Hochverfügbarkeitsvorlage mit Azure ILB konfigurieren

-

NetScaler ADC VPX-Instanz auf der Azure VMware-Lösung installieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

NetScaler ADC VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellung und Konfigurationen von NetScaler ADC automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Lokal NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Konfigurieren von erweiterten Richtlinienausdrücken: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datumsangaben, Zeiten und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Zusammenfassende Beispiele für Standardsyntaxausdrücke und -richtlinien

-

Tutorial Beispiele für Standardsyntaxrichtlinien für Rewrite

-

Migration von Apache mod_rewrite-Regeln auf die Standardsyntax

-

-

-

-

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Unterstützung für NetScaler ADC-Konfiguration in einem Cluster

-

Verwalten des NetScaler ADC Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

-

Konfigurieren von NetScaler ADC als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler ADC-Appliance im Proxymodus

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Citrix Virtual Apps für den Lastausgleich konfigurieren

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Layer-4-Lastausgleich auf der NetScaler ADC-Appliance konfigurieren

-

SSL-Offload und Beschleunigung

-

Unterstützung des TLSv1.3-Protokolls wie in RFC 8446 definiert

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler ADC-Appliance verwalten

-

NetScaler ADC in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

URL-Kategorisierung

Die URL-Kategorisierung beschränkt den Benutzerzugriff auf bestimmte Websites und Website-Kategorien. Als abonnierter Dienst in Zusammenarbeit mit ermöglicht die Funktion Unternehmenskunden NetSTAR, den Webverkehr mithilfe einer kommerziellen Kategorisierungsdatenbank zu filtern. Die NetSTAR-Datenbank enthält eine große Anzahl (Milliarden) von URLs, die in verschiedene Kategorien eingeteilt sind, z. B. soziale Netzwerke, Glücksspiele, Inhalte für Erwachsene, neue Medien und Shopping. Zusätzlich zur Kategorisierung hat jede URL eine Reputationsbewertung, die basierend auf dem historischen Risikoprofil der Website auf dem neuesten Stand gehalten wird. Wir können NetSTAR-Daten verwenden, um den Datenverkehr zu filtern, indem wir erweiterte Richtlinien basierend auf Kategorien, Kategoriegruppen (wie Terrorismus, illegale Drogen) oder Reputationsbewertungen für Websites konfigurieren.

Sie könnten beispielsweise den Zugriff auf gefährliche Websites blockieren, z. B. Websites, von denen bekannt ist, dass sie mit Malware infiziert sind. Sie können auch selektiv den Zugriff auf Inhalte wie Inhalte für Erwachsene oder Unterhaltungsstreaming-Medien für Unternehmensbenutzer einschränken. Sie können auch die Transaktionsdetails des Benutzers und die Details des ausgehenden Datenverkehrs erfassen, um die Analyse des Webverkehrs auf dem Citrix ADM-Server zu überwachen.

Citrix ADC lädt Daten vom vorkonfigurierten NetSTAR-Gerät nsv10.netstar-inc.com hoch oder lädt sie herunter und incompasshybridpc.netstar-inc.com wird standardmäßig als Cloudhost für Cloudkategorisierungsanfragen verwendet. Diese URLs müssen über die Firewall zugänglich sein, damit die URL-Filterung ordnungsgemäß funktioniert. Die Appliance verwendet ihre NSIP-Adresse als Quell-IP-Adresse und 443 als Zielport für die Kommunikation.

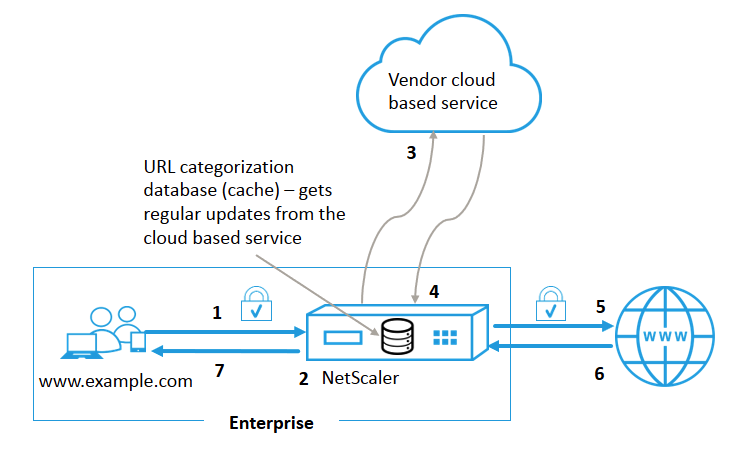

Funktionsweise der URL-Kategorisierung

Die folgende Abbildung zeigt, wie ein Citrix ADC URL-Kategorisierungsdienst in eine kommerzielle URL-Kategorisierungsdatenbank und Cloud-Dienste für häufige Updates integriert ist.

Die Komponenten interagieren wie folgt:

-

Ein Client sendet eine internetgebundene URL-Anfrage.

-

Der SSL-Forward-Proxy wendet eine Richtliniendurchsetzung auf die Anforderung an, die auf den Kategoriedetails wie Kategorie, Kategoriegruppe und Site-Reputationsbewertung basiert. Die Kategoriedetails werden aus der Datenbank zur URL-Kategorisierung abgerufen. Wenn die Datenbank die Kategoriedetails zurückgibt, springt der Prozess zu Schritt 5.

-

Wenn in der Datenbank die Kategorisierungsdetails fehlen, wird die Anforderung an einen Cloud-basierten Suchdienst gesendet, der von einem Anbieter der URL-Kategorisierung verwaltet wird. Die Appliance wartet jedoch nicht auf eine Antwort, stattdessen wird die URL als nicht kategorisiert gekennzeichnet und eine Richtliniendurchsetzung wird durchgeführt (weiter zu Schritt 5). Die Appliance überwacht weiterhin das Feedback der Cloud-Abfrage und aktualisiert den Cache, sodass zukünftige Anfragen vom Cloud-Lookup profitieren können.

-

Die ADC-Appliance erhält die URL-Kategoriedetails (Kategorie, Kategoriegruppe und Reputationsbewertung) vom Cloud-basierten Dienst und speichert sie in der Kategorisierungsdatenbank.

-

Die Richtlinie erlaubt die URL und die Anfrage wird an den Original-Server gesendet. Andernfalls verwirft die Appliance, leitet sie um oder antwortet mit einer benutzerdefinierten HTML-Seite.

-

Der Original-Server antwortet mit den angeforderten Daten an die ADC-Appliance.

-

Die Appliance sendet die Antwort an den Client.

Anwendungsfall: Internetnutzung unter Einhaltung von Unternehmensrichtlinien für Unternehmen

Sie können die URL-Filter-Funktion verwenden, um Compliance-Richtlinien zu erkennen und zu implementieren, um Websites zu blockieren, die gegen die Unternehmenskonformität verstoßen. Zum Beispiel Websites wie Erwachsene, Streaming-Medien und soziale Netzwerke, die als nicht produktiv angesehen werden können oder in einem Unternehmensnetzwerk überschüssige Internetbandbreite verbrauchen. Die Sperrung des Zugriffs auf diese Websites kann die Produktivität der Mitarbeiter verbessern, die Betriebskosten für die Bandbreitennutzung senken und den Gemeinkosten des Netzwerkverbrauchs reduzieren.

Voraussetzungen

Die Funktion zur URL-Kategorisierung funktioniert auf einer Citrix ADC-Plattform nur, wenn sie über einen optionalen Abonnementdienst mit URL-Filterfunktionen und Bedrohungsinformationen für SSL-Forward-Proxy verfügt Mit dem Abonnement können Kunden die neuesten Bedrohungskategorisierungen für Websites herunterladen und diese Kategorien dann für den SSL-Forward-Proxy durchsetzen. Bevor Sie die Funktion aktivieren und konfigurieren, müssen Sie die folgenden Lizenzen installieren:

-

CNS_WEBF_SSERVER_Retail.lic

-

CNS_XXXX_SERVER_PLT_Retail.lic

Wobei XXXXX der Plattformtyp ist, zum Beispiel: V25000

Richtlinienausdrücke für Resp

In der folgenden Tabelle sind die verschiedenen Richtlinienausdrücke aufgeführt, mit denen Sie überprüfen können, ob eine eingehende URL zulässig, umgeleitet oder gesperrt sein muss.

-

<text>. URL_CATEGORIZE (<min_reputation>, <max_reputation>)- Gibt ein URL_CATEGORY-Objekt zurück. Wenn<min_reputation>größer als 0 ist, enthält das zurückgegebene Objekt keine Kategorie mit einer niedrigeren Reputation als<min_reputation>. Wenn<max_reputation>größer als 0 ist, enthält das zurückgegebene Objekt keine Kategorie mit einer höheren Reputation als<max_reputation>. Wenn die Kategorie nicht rechtzeitig aufgelöst wird, wird der undef-Wert zurückgegeben. -

<url_category>. CATEGORY()- Gibt die Kategorie für dieses Objekt zurück. Wenn die URL keine Kategorie hat oder wenn die URL fehlerhaft ist, ist der zurückgegebene Wert “Unbekannt”. -

<url_category>. CATEGORY_GROUP()- Gibt eine Zeichenfolge zurück, die die Kategoriegruppe des Objekts identifiziert. Bei dieser Gruppierung handelt es sich um eine übergeordnete Gruppierung von Kategorien, die bei Vorgängen nützlich ist, die weniger detaillierte Informationen über die URL-Kategorie benötigen. Wenn die URL keine Kategorie hat oder wenn die URL fehlerhaft ist, ist der zurückgegebene Wert “Unbekannt”. -

<url_category>. REPUTATION()- Gibt den Reputationswert als Zahl von 0 bis 5 zurück, wobei 5 den riskantesten Ruf angibt. Wenn es die Kategorie “Unbekannt” gibt, ist der Reputationswert 1.

Policy-Typen:

- Richtlinie zum Auswählen von Anfragen für URLs, die in der Suchmaschinenkategorie enthalten sind -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ(“Search Engine”) - Richtlinie zur Auswahl von Anfragen für URLs, die in der Kategorie “Erwachsene” enthalten sind -

add responder policy p1 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY_GROUP().EQ(“Adult”)’ - Richtlinie zur Auswahl von Anfragen für Suchmaschinen-URLs mit einem Reputationswert von weniger als 4 —

add responder policy p2 ‘HTTP.REQ.HOSTNAME.APPEND (HTTP.REQ.URL).URL_CATEGORIZE(4,0).HAS_CATEGORY(“Search Engine”) - Richtlinie zur Auswahl von Anfragen für Suchmaschinen und Einkaufs-URLs -

add responder policy p3 ‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0).CATEGORY().EQ (“good_categories”) - Richtlinie zur Auswahl von Anfragen für Suchmaschinen-URLs mit einer Reputationsbewertung von mindestens 4 -

add responder policy p5 ‘CLIENT.SSL.DETECTED_DOMAIN.URL_CATEGORIZE(4,0). CATEGORY().EQ(“Search Engines”) - Richtlinie, um Anfragen für URLs auszuwählen, die sich in der Suchmaschinenkategorie befinden, und diese mit einem URL-Satz zu vergleichen -

‘HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URL_CATEGORIZE(0,0). CATEGORY().EQ(“Search Engine”) && HTTP.REQ.HOSTNAME.APPEND(HTTP.REQ.URL).URLSET_MATCHES_ANY(“u1”)’

Responder-Richtlinientypen

In einer Funktion zur URL-Kategorisierung werden zwei Arten von Richtlinien verwendet, und jeder dieser Richtlinientypen wird in der folgenden Tabelle erläutert:

| Richtlinientyp | Beschreibung |

|---|---|

| URL-Kategorie | Kategorisieren Sie den Webverkehr und blockieren, erlauben oder leiten Sie den Datenverkehr basierend auf den Bewertungsergebnissen |

| URL-Reputationsbewertung | Bestimmt den Reputationswert der Website und ermöglicht Ihnen, den Zugriff basierend auf dem vom Administrator festgelegten Schwellenwert für die Reputationsbewertung zu steuern. |

Konfigurieren der URL Kategorisierung

Gehen Sie wie folgt vor, um die URL-Kategorisierung auf einer Citrix ADC-Appliance zu konfigurieren:

- URL-Filterung aktivieren.

- Konfigurieren Sie einen Proxyserver für den Webverkehr.

- Konfigurieren Sie das SSL-Abfangen für den Webverkehr im expliziten Modus.

- Konfigurieren Sie gemeinsamen Speicher, um den Cache-Speicher zu begrenzen

- Konfigurieren der URL-Kategorisierungsparameter

- Konfigurieren der URL-Kategorisierung mithilfe des Citrix SSL-Forward-Proxy-Assistenten.

- Konfigurieren Sie die URL-Kategorisierungsparameter mithilfe des SSL-Weiterleitungsproxy-Assistenten

- Konfigurieren des Seeddatenbankpfads und des Cloud-Servernamens

Schritt 1: URL-Filterung aktivieren

Um die URL-Kategorisierung zu aktivieren, aktivieren Sie die URL-Filterfunktion und Modi für die URL-Kategorisierung.

So aktivieren Sie die URL-Kategorisierung mithilfe der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

enable ns feature URLFiltering

disable ns feature URLFiltering

Schritt 2: Konfigurieren eines Proxyservers für den Webverkehr im expliziten Modus

Die Citrix ADC-Appliance unterstützt transparente und explizite virtuelle Proxyserver. Gehen Sie wie folgt vor, um einen virtuellen Proxyserver für SSL-Datenverkehr im expliziten Modus zu konfigurieren:

- Fügen Sie einen Proxyserver hinzu.

- Binden einer SSL-Richtlinie an den Proxyserver.

So fügen Sie einen Proxyserver mit der CLI hinzu

Geben Sie an der Eingabeaufforderung Folgendes ein:

add cs vserver <name> [-td <positive_integer>] <serviceType> [-cltTimeout <secs>]

Beispiel:

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

Binden einer SSL-Richtlinie mithilfe der CLI an einen virtuellen Proxyserver

bind ssl vserver <vServerName> -policyName <string> [-priority <positive_integer>]

Schritt 3: SSL-Abfangen für den HTTPS-Verkehr konfigurieren

Gehen Sie wie folgt vor, um das SSL-Abfangen für den HTTPS-Verkehr zu konfigurieren:

- Binden Sie ein CA-Zertifikatsschlüsselpaar an den virtuellen Proxyserver.

- Konfigurieren Sie das standardmäßige SSL-Profil mit SSL-Parametern.

- Binden Sie ein Front-End-SSL-Profil an den virtuellen Proxyserver und aktivieren Sie das SSL-Abfangen im Front-End-SSL-Profil.

So binden Sie ein CA-Zertifikatsschlüsselpaar mithilfe der CLI an den virtuellen Proxyserver

Geben Sie an der Eingabeaufforderung Folgendes ein:

bind ssl vserver <vServerName> -certkeyName <certificate-KeyPairName> -CA –skipCAName

So konfigurieren Sie das Standard-SSL-Profil mithilfe der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl profile <name> -denySSLReneg <denySSLReneg> -sslInterception (ENABLED | DISABLED) -ssliMaxSessPerServer positive_integer>

Binden Sie ein Front-End-SSL-Profil mithilfe der CLI an einen virtuellen Proxyserver

Geben Sie an der Eingabeaufforderung Folgendes ein:

set ssl vserver <vServer name> -sslProfile ssl_profile_interception

Schritt 4: Konfigurieren Sie Shared Memory, um den Cache-Speicher

So konfigurieren Sie Shared Memory zur Begrenzung des Cache-Speichers mithilfe der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set cache parameter [-memLimit <megaBytes>]

Wobei das für das Caching konfigurierte Speicherlimit auf 10 MB festgelegt ist.

Schritt 5: Konfigurieren der URL-Kategorisierungsparameter

So konfigurieren Sie die URL-Kategorisierungsparameter mithilfe der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>]

Beispiel:

set urlfiltering parameter –urlfilt_hours_betweenDB_updates 20

Schritt 6: Konfigurieren der URL-Kategorisierung mithilfe des Citrix SSL-Forward-Proxy-Assistenten

- Melden Sie sich bei der Citrix ADC-Appliance an und navigieren Sie zur Seite Sicherheit > SSL Forward Proxy .

- Führen Sie im Detailbereich eine der folgenden Aktionen aus:

- Klicken Sie auf SSL Forward Proxy Wizard, um eine neue Konfiguration

- Wählen Sie eine vorhandene Konfiguration aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt “ URL-Filter “ auf Bearbeiten.

- Wählen Sie das Kontrollkästchen URL-Kategorisierung, um die Funktion zu aktivieren

- Wählen Sie eine URL-Kategorisierungsrichtlinie aus und klickenSie auf

- Klicken Sie auf Weiter und dann Fertig.

Weitere Informationen zur URL-Kategorisierungsrichtlinie finden Sie unter Erstellen einer URL-Kategorisierungsrichtlinie.

Schritt 7: Konfigurieren von URL-Kategorisierungsparametern mit einem SSL-Forward-Proxy-Assistenten

- Melden Sie sich bei der Citrix ADC-Appliance an und navigieren Sie zu Sicherheit > URL-Filter.

- Klicken Sie auf der Seite “ URL-Filter “ auf den Link URL-Filtereinstellungen ändern .

- Geben Sie auf der Seite Konfigurieren von URL-Filterparametern die folgenden Parameter an.

- Stunden zwischen DB-Aktualisierungen. Stunden des URL-Filters zwischen Datenbankaktualisierungen Minimalwert: 0 und Maximalwert: 720.

- Tageszeit zur Aktualisierung der DB. Uhrzeit des URL-Filters zum Aktualisieren der Datenbank.

- Cloud-Host. Der URL-Pfad des Cloud-Servers.

- Seed-DB-Pfad. Der URL-Pfad des Seed-Datenbank-Suchservers.

- Klicken Sie auf OK und Schließen.

Beispiel-Konfiguration:

enable ns feature LB CS SSL IC RESPONDER AppFlow URLFiltering

enable ns mode FR L3 Edge USNIP PMTUD

set ssl profile ns_default_ssl_profile_frontend -denySSLReneg NONSECURE -sslInterception ENABLED -ssliMaxSessPerServer 100

add ssl certKey swg_ca_cert -cert ns_swg_ca.crt -key ns_swg_ca.key

set cache parameter -memLimit 100

add cs vserver starcs PROXY 10.102.107.121 80 -cltTimeout 180

add responder action act1 respondwith ""HTTP/1.1 200 OK\r\n\r\n" + http.req.url.url_categorize(0,0).reputation + "\n""

add responder policy p1 "HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq("Shopping/Retail") || HTTP.REQ.URL.URL_CATEGORIZE(0,0).CATEGORY.eq("Search Engines & Portals

")" act1

bind cs vserver starcs_PROXY -policyName p1 -priority 10 -gotoPriorityExpression END -type REQUEST

add dns nameServer 10.140.50.5

set ssl parameter -denySSLReneg NONSECURE -defaultProfile ENABLED -sigDigestType RSA-MD5 RSA-SHA1 RSA-SHA224 RSA-SHA256 RSA-SHA384 RSA-SHA512 -ssliErrorCache ENABLED

-ssliMaxErrorCacheMem 100000000

add ssl policy pol1 -rule "client.ssl.origin_server_cert.subject. URL_CATEGORIZE(0,0).CATEGORY.eq("Search Engines & Portals")"" -action INTERCEPT

add ssl policy pol3 -rule "client.ssl.origin_server_cert.subject.ne("citrix")" -action INTERCEPT

add ssl policy swg_pol -rule "client.ssl.client_hello.SNI.URL_CATEGORIZE(0,0).CATEGORY.ne("Uncategorized")" -action INTERCEPT

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00

<!--NeedCopy-->

Konfigurieren des Seeddatenbankpfads und des Cloud-Servernamens

Sie können jetzt den Seed-Datenbankpfad und den Namen des Cloud-Lookup-Servers für die manuelle Einstellung des Cloud-Lookup-Servernamens und des Seed-Datenbankpfads konfigurieren. Zu diesem Zweck werden zwei neue Parameter, “CloudHost” und “SeedDBPath”, zum URL-Filterparameter hinzugefügt.

Geben Sie an der Eingabeaufforderung Folgendes ein:

set urlfiltering parameter [-HoursBetweenDBUpdates <positive_integer>] [-TimeOfDayToUpdateDB <HH:MM>] [-LocalDatabaseThreads <positive_integer>] [-CloudHost <string>] [-SeedDBPath <string>]

Beispiel:

set urlfiltering parameter -HoursBetweenDBUpdates 3 -TimeOfDayToUpdateDB 03:00 –CloudHost localhost –SeedDBPath /mypath

Die Kommunikation zwischen einer Citrix ADC-Appliance und NetSTAR erfordert möglicherweise einen Domänennamenserver. Sie können mit einer einfachen Konsolen- oder Telnet-Verbindung von der Appliance aus testen.

Beispiel:

root@ns# telnet nsv10.netstar-inc.com 443

Trying 1.1.1.1...

Connected to nsv10.netstar-inc.com.

Escape character is '^]'.

root@ns# telnet incompasshybridpc.netstar-inc.com 443

Trying 10.10.10.10...

Connected to incompasshybridpc.netstar-inc.com.

Escape character is '^]'.

<!--NeedCopy-->

Konfigurieren des Überwachungsprotokolls

Mit der Überwachungsprotokollierung können Sie einen Zustand oder eine Situation in jeder Phase des URL-Kategorisierungsprozesses überprüfen. Wenn eine Citrix ADC-Appliance eine eingehende URL empfängt und die Responder Policy über einen URL-Filterausdruck verfügt, sammelt die Überwachungsprotokollfunktion URL-Set-Informationen in der URL. Es speichert die Informationen als Protokollmeldungen für jedes Ziel, das von der Überwachungsprotokollierung zugelassen ist.

-

Quell-IP-Adresse (die IP-Adresse des Clients, der die Anfrage gestellt hat).

-

Ziel-IP-Adresse (die IP-Adresse des angeforderten Servers).

-

Angeforderte URL mit dem Schema, dem Host und dem Domainnamen (http://www.example.com).

-

URL-Kategorie, die das URL-Filterframework zurückgibt.

-

URL-Kategoriegruppe, die vom URL-Filterframework zurückgegeben wurde

-

Die vom URL-Filter-Framework zurückgegebene URL-Reputationsnummer

-

Von der Richtlinie durchgeführte Auditprotokollaktion.

Um die Überwachungsprotokollierung für eine Funktion der URL-Liste zu konfigurieren, müssen Sie die folgenden Aufgaben ausführen:

- Überwachungsprotokoll aktivieren.

- Aktion “Überwachungsprotokollmeldung erstellen”

- Legen Sie die Richtlinie für URL-Listen-Responder mit Auditprotokoll-Nachrichtenaktion fest.

Weitere Informationen finden Sie unter Thema Überwachungsprotokollierung .

Speichern von Fehler mit SYSLOG-Messaging

In jeder Phase des URL-Filtervorgangs verwendet die ADC-Appliance bei einem Fehler auf Systemebene den Überwachungsprotokollmechanismus, um Protokolle in der Datei ns.log zu speichern. Die Fehler werden als Textnachrichten im SYSLOG-Format gespeichert, sodass ein Administrator sie später in einer chronologischen Reihenfolge des Ereignisses anzeigen kann. Diese Protokolle werden auch zur Archivierung an einen externen SYSLOG-Server gesendet. Weitere Informationen finden Sie im Artikel CTX229399.

Wenn beispielsweise ein Fehler auftritt, wenn Sie das URL-Filter-SDK initialisieren, wird die Fehlermeldung im folgenden Nachrichtenformat gespeichert.

Oct 3 15:43:40 <local0.err> ns URLFiltering[1349]: Error initializing NetStar SDK (SDK error=-1). (status=1).

Die Citrix ADC-Appliance speichert die Fehlermeldungen in vier verschiedenen Fehlerkategorien:

-

Fehler beim Herunterladen. Wenn beim Versuch, die Kategorisierungsdatenbank herunterzuladen, ein Fehler auftritt.

-

Scheitern der Integration. Wenn ein Fehler auftritt, wenn Sie ein Update in die vorhandene Kategorisierungsdatenbank integrieren.

-

Fehler bei der Initialisierung. Wenn bei der Initialisierung der Funktion zur URL-Kategorisierung ein Fehler auftritt, legen Sie Kategorisierungsparameter fest oder beenden Sie einen Kategorisierungsdienst.

-

Fehler beim Abrufen. Wenn ein Fehler auftritt, wenn die Appliance die Kategorisierungsdetails der Anforderung abruft.

Konfigurieren von SNMP-Traps für NetStar-Ereignisse

Die Funktion “URL-Filter” generiert SNMP-Traps, wenn die folgenden Bedingungen eintreten:

- NetStar-Datenbank-Update schlägt fehl oder ist erfolgreich.

- Die NetStar SDK-Initialisierung schlägt fehl oder ist erfolgreich.

Die Appliance verfügt über eine Reihe von bedingten Einheiten, die als SNMP-Alarme bezeichnet werden Wenn eine Bedingung im SNMP-Alarm erfüllt ist, generiert die Appliance Traps und sendet sie an ein bestimmtes Trap-Ziel. Wenn beispielsweise die NetStar SDK-Initialisierung fehlschlägt, wird eine SNMP-OID 1.3.6.1.4.1.5951.1.1.0.183 generiert und an das Trap-Ziel gesendet.

Damit die Appliance Traps generiert, müssen Sie zunächst SNMP-Alarme aktivieren und konfigurieren. Anschließend geben Sie das Trap-Ziel an, an das die Appliance die generierten Trap-Nachrichten sendet.

Aktivieren eines SNMP-Alarms

Die Citrix ADC-Appliance generiert Traps nur für aktivierte SNMP-Alarme. Einige Alarme sind standardmäßig aktiviert, aber Sie können sie deaktivieren.

Wenn Sie einen SNMP-Alarm aktivieren, generiert die URL-Filterfunktion Trap-Meldungen, wenn ein Erfolgs- oder Miserfolgsereignis eintritt. Einige Alarme sind standardmäßig aktiviert.

So aktivieren Sie einen SNMP-Alarm mit der Befehlszeilenschnittstelle:

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um die Parameter festzulegen und die Konfiguration zu überprüfen:

enable snmp alarm <trapName>

show snmp alarm <trapName>

So aktivieren Sie einen SNMP-Alarm mithilfe der Citrix ADC GUI

- Navigieren Sie zu System > SNMP > Alarme, und wählen Sie den Alarm aus.

- Klicken Sie auf Aktionen und wählen Sie Aktivieren

Konfigurieren des SNMP-Alarms mithilfe der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um die Parameter festzulegen und die Konfiguration zu überprüfen:

set snmp alarm <trapName> [-thresholdValue <positive_integer> [-normalValue <positive_integer>]] [-time <secs>] [-state ( ENABLED | DISABLED )] [-severity <severity>] [-logging ( ENABLED | DISABLED )]

Beispiel:

set snmp alarm URL-FIL-DB-UPDATE-STATUS –state ENABLED

set snmp alarm URL-FIL-INIT-SDK –state ENABLED

Konfigurieren von SNMP-Alarmen mit der GUI

Navigieren Sie zu System > SNMP > Alarme, wählen Sie einen Alarm aus und konfigurieren Sie die Alarmparameter.

Weitere Informationen zu SNMP-Traps finden Sie unter SNMP

Teilen

Teilen

In diesem Artikel

- Funktionsweise der URL-Kategorisierung

- Anwendungsfall: Internetnutzung unter Einhaltung von Unternehmensrichtlinien für Unternehmen

- Voraussetzungen

- Richtlinienausdrücke für Resp

- Responder-Richtlinientypen

- Konfigurieren der URL Kategorisierung

- Konfigurieren des Überwachungsprotokolls

- Speichern von Fehler mit SYSLOG-Messaging

- Konfigurieren von SNMP-Traps für NetStar-Ereignisse

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.