-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Erweiterte Richtlinienausdrücke mithilfe der API-Spezifikation

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

Authentifizierung und Autorisierung für Systembenutzer

-

Benutzern, Benutzergruppen und Befehlsrichtlinien konfigurieren

-

SSH Schlüsselbasierte Authentifizierung für NetScaler Administratoren

-

Zwei-Faktor-Authentifizierung für Systembenutzer

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Zwei-Faktor-Authentifizierung für Systembenutzer und externe Benutzer

Die Zwei-Faktor-Authentifizierung ist ein Sicherheitsmechanismus, bei dem eine NetScaler-Appliance einen Systembenutzer auf zwei Authentifizierungsebenen authentifiziert. Die Appliance gewährt dem Benutzer erst Zugriff, nachdem die Kennwörter auf beiden Authentifizierungsebenen erfolgreich validiert wurden. Wenn ein Benutzer lokal authentifiziert ist, muss das Benutzerprofil in der NetScaler-Datenbank erstellt werden. Wenn der Benutzer extern authentifiziert wird, müssen der Benutzername und das Kennwort mit der auf dem externen Authentifizierungsserver registrierten Benutzeridentität übereinstimmen.

Hinweis

Die Zwei-Faktor-Authentifizierungsfunktion funktioniert nur ab NetScaler 12.1 Build 51.16.

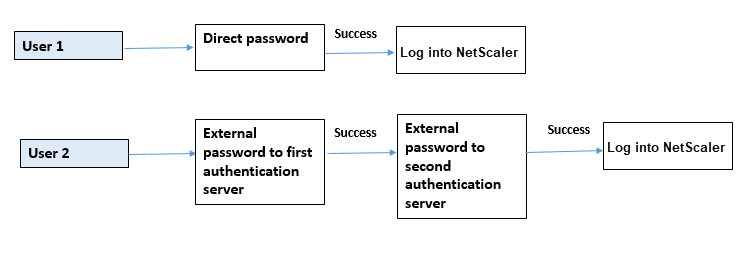

So funktioniert die Zwei-Faktor-Authentifizierung

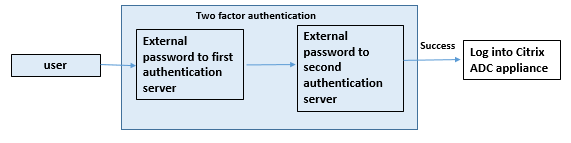

Stellen Sie sich einen Benutzer vor, der versucht, sich bei einer NetScaler-Appliance anzumelden. Der angeforderte Anwendungsserver sendet den Benutzernamen und das Kennwort an den ersten externen Authentifizierungsserver (RADIUS, TACACS, LDAP oder AD). Sobald der Benutzername und das Kennwort validiert sind, wird der Benutzer zu einer zweiten Authentifizierungsebene aufgefordert. Der Benutzer kann jetzt das zweite Kennwort eingeben. Nur wenn beide Kennwörter korrekt sind, darf der Benutzer auf die NetScaler-Appliance zugreifen. Das folgende Diagramm veranschaulicht, wie die Zwei-Faktor-Authentifizierung für eine NetScaler-Appliance funktioniert.

Im Folgenden sind die verschiedenen Anwendungsfälle für die Konfiguration der Zwei-Faktor-Authentifizierung für externe Benutzer und Systembenutzer aufgeführt.

Sie können die Zwei-Faktor-Authentifizierung auf einer NetScaler-Appliance auf verschiedene Arten konfigurieren. Im Folgenden sind die verschiedenen Konfigurationsszenarien für die Zwei-Faktor-Authentifizierung auf einer NetScaler-Appliance aufgeführt.

- Zwei-Faktor-Authentifizierung (2FA) für NetScaler, GUI, CLI, API und SSH.

- Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer deaktiviert.

- Die externe Authentifizierung ist mit richtlinienbasierter lokaler Authentifizierung für Systembenutzer aktiviert.

- Die externe Authentifizierung ist für Systembenutzer mit aktivierter lokaler Authentifizierung deaktiviert.

- Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer aktiviert.

- Externe Authentifizierung für ausgewählte LDAP-Benutzer aktiviert

Anwendungsfall 1: Zwei-Faktor-Authentifizierung (2FA) über NetScaler-, GUI-, CLI-, API- und SSH-Schnittstellen

Die Zwei-Faktor-Authentifizierung ist aktiviert und für den gesamten NetScaler-Verwaltungszugriff für GUI, API und SSH verfügbar.

Anwendungsfall 2: Unterstützung der Zwei-Faktor-Authentifizierung auf externen Authentifizierungsservern wie LDAP, RADIUS, Active Directory und TACACS

Sie können die Zwei-Faktor-Authentifizierung auf den folgenden externen Authentifizierungsservern für die Benutzerauthentifizierung der ersten und zweiten Ebene konfigurieren.

- RADIUS

- LDAP

- Active Directory

- TACACS

Anwendungsfall 3: Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer deaktiviert

Sie beginnen den Authentifizierungsprozess, indem Sie die externe Authentifizierungsoption aktivieren und die lokale Authentifizierung für Systembenutzer deaktivieren.

Führen Sie die folgenden Schritte über die Befehlszeilenschnittstelle aus:

- Authentifizierungsaktion für die LDAP-Richtlinie hinzufügen

- Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

- Authentifizierungsaktion für die RADIUS-Richtlinie hinzufügen

- Fügen Sie eine Authentifizierungsrichtlinie für die RADIUS-Richtlinie hinzu

- Authentifizierungs-Anmeldeschema hinzufügen

- Fügen Sie das Label für die Authentifizierungsrichtlinie hinzu und binden Sie es an den RADIUS-Server

- Globale Authentifizierung des Bind-Systems für die LDAP-Richtlinie

- Deaktivieren Sie die lokale Authentifizierung im Systemparameter

Authentifizierungsaktion für den LDAP-Server hinzufügen (Authentifizierung der ersten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication ldapaction <ldap action name> -serverip <IP> -ldapbase <> -ldapbinddn <binddn name> -ldapbinddnpassword <password>-ldaploginname <loginname> -groupattrname <grp attribute name> -subAttributename <string>-ssoNameAttribute <string>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name -ssoNameAttribute name

Authentifizierungsrichtlinie für den LDAP-Server hinzufügen (Authentifizierung der ersten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <ldap policy name> -rule true -action <ldap action name>

Beispiel:

add authentication policy pol1 -rule true -action ldapact1

Authentifizierungsaktion für RADIUS-Server hinzufügen (Authentifizierung der zweiten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication radiusaction <rad action name> -serverip <rad server ip> -radkey <key> -radVendorID <ID >-radattributetype <rad attribute type>

Beispiel:

add authentication radiusaction radact1 -serverip 1.1.1.1 -radkey 123 -radVendorID 1234 -radAttributeType 2

Authentifizierungsrichtlinie für RADIUS-Server hinzufügen (Authentifizierung der zweiten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <radius policy name> -rule true -action <rad action name>

Beispiel:

add authentication policy radpol11 -rule true -action radact1

Authentifizierungs-Anmeldeschema hinzufügen

Sie können das Anmeldeschema “SingleAuth.xml” für Systembenutzer verwenden, um das zweite Kennwort für die NetScaler-Appliance anzugeben. Geben Sie in der Befehlszeile Folgendes ein:

add authentication loginSchema <login schema name> -authenticationSchema LoginSchema/SingleAuth.xml

Beispiel:

add authentication loginSchema radschema -authenticationSchema LoginSchema/SingleAuth.xml

Fügen Sie das Label für die Authentifizierungsrichtlinie hinzu und binden Sie es an den RADIUS-Server

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policylabel <labelName> [-type ( AAATM_REQ | RBA_REQ )] [-comment <string>][-loginSchema <string>]

bind authentication policylabel <labelName> -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-nextFactor <string>]

Beispiel:

add authentication policylabel label1 -type RBA_REQ -loginSchema radschema

bind authentication policylabel label1 -policyName radpol11 -priority 1

Binden Sie das Authentifizierungssystem global für die LDAP-Richtlinie

Geben Sie in der Befehlszeile Folgendes ein:

bind system global ldappolicy -priority <priority> -nextFactor <policy label name>

Beispiel:

bind system global pol11 -priority 1 -nextFactor label1

Deaktivieren Sie die lokale Authentifizierung im Systemparameter

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter -localauth disabled

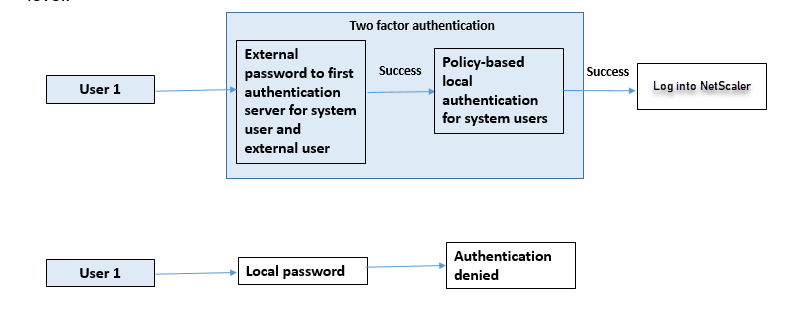

Anwendungsfall 4: Externe Authentifizierung für Systembenutzer mit angehängter lokaler Authentifizierungsrichtlinie aktiviert

In diesem Szenario darf sich der Benutzer mithilfe der Zwei-Faktor-Authentifizierung bei der Appliance anmelden, wobei die Bewertung der lokalen Authentifizierungsrichtlinien auf der zweiten Ebene der Benutzeridentifikation erfolgt.

Führen Sie die folgenden Schritte über die Befehlszeilenschnittstelle aus.

- Authentifizierungsaktion für LDAP-Server hinzufügen

- Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

- Lokale Authentifizierungsrichtlinie hinzufügen

- Bezeichnung für die Authentifizierungsrichtlinie hinzufügen

- LDAP-Richtlinie als globales System binden

- Deaktivieren Sie die lokale Authentifizierung im Systemparameter

Authentifizierungsaktion für den LDAP-Server hinzufügen (Authentifizierung der ersten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication ldapaction <ldap action name> -serverip <IP> -ldapbase <> -ldapbinddn <binddn name> -ldapbinddnpassword <password>-ldaploginname <loginname> -groupattrname <grp attribute name> -subAttributename <string>-ssoNameAttribute <string>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name -ssoNameAttribute name –ssoNameAttribute name

Authentifizierungsrichtlinie für den LDAP-Server hinzufügen (Authentifizierung der ersten Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <ldap policy name> -rule true -action <ldap action name>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name -ssoNameAttribute name

Fügen Sie eine lokale Authentifizierungsrichtlinie für Systembenutzer hinzu (Authentifizierung auf zweiter Ebene)

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy> -rule <rule> -action <action name>

Beispiel:

add authentication policy local_policy -rule true -action LOCAL

Bezeichnung für die Authentifizierungsrichtlinie hinzufügen und binden

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policylabel <labelName> [-type ( AAATM_REQ | RBA_REQ )] [-comment <string>][-loginSchema <string>]

bind authentication policylabel <labelName> -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-nextFactor <string>]

Hinweis

Für den Verwaltungszugriff muss der Richtlinientyp RBA_REQ sein.

Beispiel:

add authentication policylabel label1 -type RBA_REQ -loginSchema radschema

bind authentication policylabel label1 -policyName radpol11 -priority 1 -gotoPriorityExpression NEXT

Deaktivieren Sie die lokale Authentifizierung im Systemparameter

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter -localauth disabled

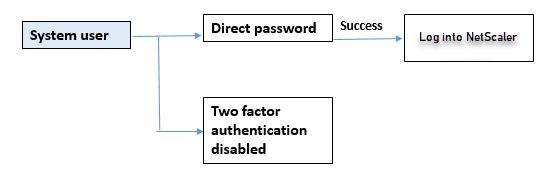

Anwendungsfall 5: Externe Authentifizierung deaktiviert und lokale Authentifizierung für Systembenutzer aktiviert

Wenn für den Benutzer “ExternalAuth” deaktiviert ist, bedeutet dies, dass der Benutzer auf dem Authentifizierungsserver nicht existiert. Der Benutzer wird beim externen Authentifizierungsserver nicht authentifiziert, auch wenn ein Benutzer mit demselben Benutzernamen auf dem externen authentifizierten Server existiert. Der Benutzer ist lokal authentifiziert.

Um das Systembenutzerkennwort zu aktivieren und die externe Authentifizierung zu deaktivieren

Geben Sie an der Eingabeaufforderung Folgendes ein:

add system user <name> <password> -externalAuth DISABLED

Beispiel:

add system user user1 password1 –externalAuth DISABLED

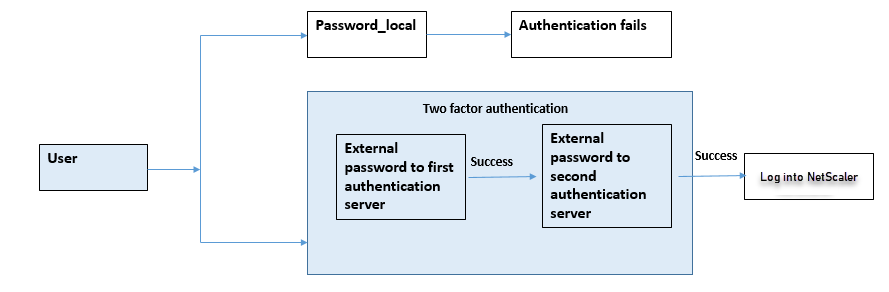

Anwendungsfall 6: Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer aktiviert

Um die Appliance so zu konfigurieren, dass Systembenutzer mithilfe eines lokalen Kennworts authentifiziert werden. Schlägt diese Authentifizierung fehl, wird der Benutzer anschließend mithilfe eines externen Authentifizierungskennworts auf den externen Authentifizierungsservern auf zwei Ebenen authentifiziert.

Konfigurieren Sie die folgenden Schritte über die CLI.

- Authentifizierungsaktion für LDAP-Server hinzufügen

- Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

- Authentifizierungsaktion für die RADIUS-Richtlinie hinzufügen

- Fügen Sie eine Authentifizierungsrichtlinie für die RADIUS-Richtlinie hinzu

- Authentifizierungs-Anmeldeschema hinzufügen

- Bezeichnung für die Authentifizierungsrichtlinie hinzufügen

- Bezeichnung der Authentifizierungsrichtlinie für das Anmeldeschema binden

- Binden Sie das Authentifizierungssystem global für die RADIUS-Richtlinie

- Binden Sie das Authentifizierungssystem global für die LDAP-Richtlinie

Authentifizierungsaktion für LDAP-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication ldapaction <ldap action name> -serverip <IP> -ldapbase <> -ldapbinddn <binddn name> -ldapbinddnpassword <password>-ldaploginname <loginname> -groupattrname <grp attribute name> -subAttributename <>-ssoNameAttribute <>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name -ssoNameAttribute name

Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy name> --rule true -action <ldap action name>

Beispiel:

add authentication policy pol1 -rule true -action ldapact1

Authentifizierungsaktion für RADIUS-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication radiusaction <rad action name> -serverip <rad server ip> -radkey <key> -radVendorID <ID >-radattributetype <rad attribute type>

Beispiel:

add authentication radiusaction radact1 -serverip 1.1.1.1 -radkey 123 -radVendorID 1234 -radAttributeType 2

Fügen Sie eine erweiterte Authentifizierungsrichtlinie für den RADIUS-Server hinzu

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy name> -rule true -action <rad action name>

Beispiel:

add authentication policy radpol11 -rule true -action radact1

Authentifizierungs-Anmeldeschema hinzufügen

Sie können das Anmeldeschema SingleAuth.xml verwenden, um die Anmeldeseite anzuzeigen und den Systembenutzer auf der zweiten Authentifizierungsebene zu authentifizieren.

Geben Sie in der Befehlszeile Folgendes ein:

add authentication loginSchema <name> -authenticationSchema <string>

Beispiel:

add authentication loginSchema radschema -authenticationSchema LoginSchema/SingleAuth.xml

Fügen Sie das Label der Authentifizierungsrichtlinie hinzu und binden Sie es an die RADIUS-Authentifizierungsrichtlinie für die Benutzeranmeldung

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policylabel <labelName> [-type ( AAATM_REQ | RBA_REQ )] [-comment <string>][-loginSchema <string>]

Beispiel:

add authentication policylabel label1 -type RBA_REQ -loginSchema radschema

bind authentication policylabel <labelName> -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-nextFactor <string>]

Beispiel:

bind authentication policylabel label1 -policyName rad pol11 -priority 1

Bind-Authentifizierungsrichtlinie global

Geben Sie in der Befehlszeile Folgendes ein:

bind system global [<policyName> [-priority <positive_integer>] [-nextFactor <string>] [-gotoPriorityExpression <expression>]]

Beispiel:

bind system global radpol11 -priority 1 -nextFactor label11

Anwendungsfall 7: Die externe Authentifizierung ist nur für ausgewählte externe Benutzer aktiviert

Um selektive externe Benutzer mit der Zwei-Faktor-Authentifizierung gemäß dem in der LDAP-Aktion konfigurierten Suchfilter zu konfigurieren, während andere Systembenutzer mithilfe der Ein-Faktor-Authentifizierung authentifiziert werden.

Konfigurieren Sie die folgenden Schritte über die CLI.

- Authentifizierungsaktion für LDAP-Server hinzufügen

- Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

- Authentifizierungsaktion für die RADIUS-Richtlinie hinzufügen

- Fügen Sie eine Authentifizierungsrichtlinie für die RADIUS-Richtlinie hinzu

- Authentifizierungs-Anmeldeschema hinzufügen

- Bezeichnung für die Authentifizierungsrichtlinie hinzufügen

- Bezeichnung der Authentifizierungsrichtlinie für das Anmeldeschema binden

- Binden Sie das Authentifizierungssystem global für die RADIUS-Richtlinie

Authentifizierungsaktion für LDAP-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication ldapaction <ldap action name> -serverip <IP> -ldapbase <> -ldapbinddn <binddn name> -ldapbinddnpassword <password>-ldaploginname <loginname> -groupattrname <grp attribute name> -subAttributename <>-ssoNameAttribute <>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name -ssoNameAttribute name

Authentifizierungsrichtlinie für LDAP-Richtlinie hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy name> --rule true -action <ldap action name>

Beispiel:

add authentication policy pol1 -rule true -action ldapact1

Authentifizierungsaktion für RADIUS-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication radiusaction <rad action name> -serverip <rad server ip> -radkey <key> -radVendorID <ID >-radattributetype <rad attribute type>

Beispiel:

add authentication radiusaction radact1 -serverip 1.1.1.1 -radkey 123 -radVendorID 1234 -radAttributeType 2

Fügen Sie eine erweiterte Authentifizierungsrichtlinie für den RADIUS-Server hinzu

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy name> -rule true -action <rad action name>

Beispiel:

add authentication policy radpol11 -rule true -action radact1

Authentifizierungs-Anmeldeschema hinzufügen

Sie können das Anmeldeschema SingleAuth.xml verwenden, um die Anmeldeseite für die Appliance bereitzustellen, auf der ein Systembenutzer auf einer zweiten Authentifizierungsebene authentifiziert wird.

Geben Sie in der Befehlszeile Folgendes ein:

add authentication loginSchema <name> -authenticationSchema <string>

Beispiel:

add authentication loginSchema radschema -authenticationSchema LoginSchema/SingleAuth.xml

Fügen Sie das Label der Authentifizierungsrichtlinie hinzu und binden Sie es an die RADIUS-Authentifizierungsrichtlinie für die Benutzeranmeldung

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policylabel <labelName> [-type ( AAATM_REQ | RBA_REQ )] [-comment <string>][-loginSchema <string>]

Beispiel:

add authentication policylabel label1 -type RBA_REQ -loginSchema radschema

bind authentication policylabel <labelName> -policyName <string> -priority <positive_integer> [-gotoPriorityExpression <expression>][-nextFactor <string>]

Beispiel:

bind authentication policylabel label1 -policyName radpol11 -priority

Bind-Authentifizierungsrichtlinie global

Geben Sie in der Befehlszeile Folgendes ein:

bind system global [<policyName> [-priority <positive_integer>] [-nextFactor <string>] [-gotoPriorityExpression <expression>]]

Beispiel:

bind system global radpol11 -priority 1 -nextFactor label11

So konfigurieren Sie Gruppenbenutzer ohne Zwei-Faktor-Authentifizierung über den Suchfilter:

- Authentifizierungsaktion für LDAP-Server hinzufügen

- Authentifizierungsrichtlinie für LDAP-Server hinzufügen

- Bind-Authentifizierungssystem global für LDAP-Server

Authentifizierungsaktion für LDAP-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication ldapaction <ldap action name> -serverip <IP> -ldapbase <> -ldapbinddn <binddn name> -ldapbinddnpassword <password>-ldaploginname <loginname> -groupattrname <grp attribute name> -subAttributename <>-searchFilter<>

Beispiel:

add authentication ldapaction ldapact1 -serverip 1.1.1.1 -ldapbase base -ldapbindDn name -ldapbindDNpassword password -ldapLoginName name -groupAttrName name -subAttributeName name - searchFilter "memberOf=CN=grp4,CN=Users,DC=aaatm-test,DC=com"

Authentifizierungsrichtlinie für LDAP-Server hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

add authentication policy <policy name> --rule true -action <ldap action name>

Beispiel:

add authentication policy pol1 -rule true -action ldapact1

Binden Sie das Authentifizierungssystem global für die LDAP-Richtlinie

Geben Sie in der Befehlszeile Folgendes ein:

bind system global ldappolicy -priority <priority> -nextFactor <policy label name>

Beispiel:

bind system global pol11 -priority 1 -nextFactor label11

Anzeige einer benutzerdefinierten Eingabeaufforderung für die Zwei-Faktor-Authentifizierung

Wenn Sie das Zwei-Faktor-Kennwortfeld mit der Datei SingleAuth.xml unter /flash/nsconfig/loginschema/LoginSchema konfigurieren

Es folgt der Ausschnitt einer Datei SingleAuth.xml, wobei ‘secondPassword: ‘der zweite Kennwortfeldname ist, der vom Benutzer aufgefordert wird, ein zweites Kennwort einzugeben.

<?xml version="1.0" encoding="UTF-8"?>

<AuthenticateResponse xmlns="http://citrix.com/authentication/response/1">

<Status>success</Status>

<Result>more-info</Result>

<StateContext/>

<AuthenticationRequirements>

<PostBack>/nf/auth/doAuthentication.do</PostBack>

<CancelPostBack>/nf/auth/doLogoff.do</CancelPostBack>

<CancelButtonText>Cancel</CancelButtonText>

<Requirements>

<Requirement><Credential><ID>login</ID><SaveID>ExplicitForms-Username</SaveID><Type>username</Type></Credential><Label><Text>singleauth_user_name</Text><Type>nsg-login-label</Type></Label><Input><AssistiveText>singleauth_please_supply_either_domain\username_or_user@fully.qualified.domain</AssistiveText><Text><Secret>false</Secret><ReadOnly>false</ReadOnly><InitialValue/><Constraint>.+</Constraint></Text></Input></Requirement>

<Requirement><Credential><ID>passwd</ID><SaveID>ExplicitForms-Password</SaveID><Type>password</Type></Credential><Label><Text>SecondPassword:</Text><Type>nsg-login-label</Type></Label><Input><Text><Secret>true</Secret><ReadOnly>false</ReadOnly><InitialValue/><Constraint>.+</Constraint></Text></Input></Requirement>

<Requirement><Credential><Type>none</Type></Credential><Label><Text>singleauth_first_factor</Text><Type>nsg_confirmation</Type></Label><Input/></Requirement>

<Requirement><Credential><ID>saveCredentials</ID><Type>savecredentials</Type></Credential><Label><Text>singleauth_remember_my_password</Text><Type>nsg-login-label</Type></Label><Input><CheckBox><InitialValue>false</InitialValue></CheckBox></Input></Requirement>

<Requirement><Credential><ID>loginBtn</ID><Type>none</Type></Credential><Label><Type>none</Type></Label><Input><Button>singleauth_log_on</Button></Input></Requirement>

</Requirements>

</AuthenticationRequirements>

</AuthenticateResponse>

<!--NeedCopy-->

Konfiguration der Zwei-Faktor-Authentifizierung über die NetScaler GUI

- Melden Sie sich bei der NetScaler-Appliance an.

- Gehen Sie zu System > Authentifizierung > Erweiterte Richtlinien > Richtlinie.

- Klicken Sie auf Hinzufügen, um die Authentifizierungsrichtlinie der ersten Ebene zu erstellen.

- Stellen Sie auf der Seite Authentifizierungsrichtlinie erstellen die folgenden Parameter ein.

- Name. Name der Richtlinie

- Aktionstyp. Wählen Sie den Aktionstyp als LDAP, Active Directory, RADIUS, TACACS usw.

- Aktion. Die Authentifizierungsaktion (Profil), die der Richtlinie zugeordnet werden soll. Sie können eine bestehende Authentifizierungsaktion auswählen oder auf das Plus klicken und eine Aktion des richtigen Typs erstellen.

- Expression. Geben Sie einen erweiterten Richtlinienausdruck an.

- Klicken Sie auf Erstellen.

- Klicken Sie auf Hinzufügen, um die Authentifizierungsrichtlinie der zweiten Ebene zu erstellen.

- Stellen Sie auf der Seite Authentifizierungsrichtlinie erstellen die folgenden Parameter ein:

- Name. Name der Richtlinie

- Aktionstyp. Wählen Sie den Aktionstyp als LDAP, Active Directory, RADIUS, TACACS usw.

- Aktion. Die Authentifizierungsaktion (Profil), die der Richtlinie zugeordnet werden soll. Sie können eine vorhandene Authentifizierungsaktion auswählen oder auf das Symbol + klicken, um eine Aktion des richtigen Typs zu erstellen.

- Expression. Geben Sie einen erweiterten Richtlinienausdruck an

- Klicken Sie auf Erstellen.

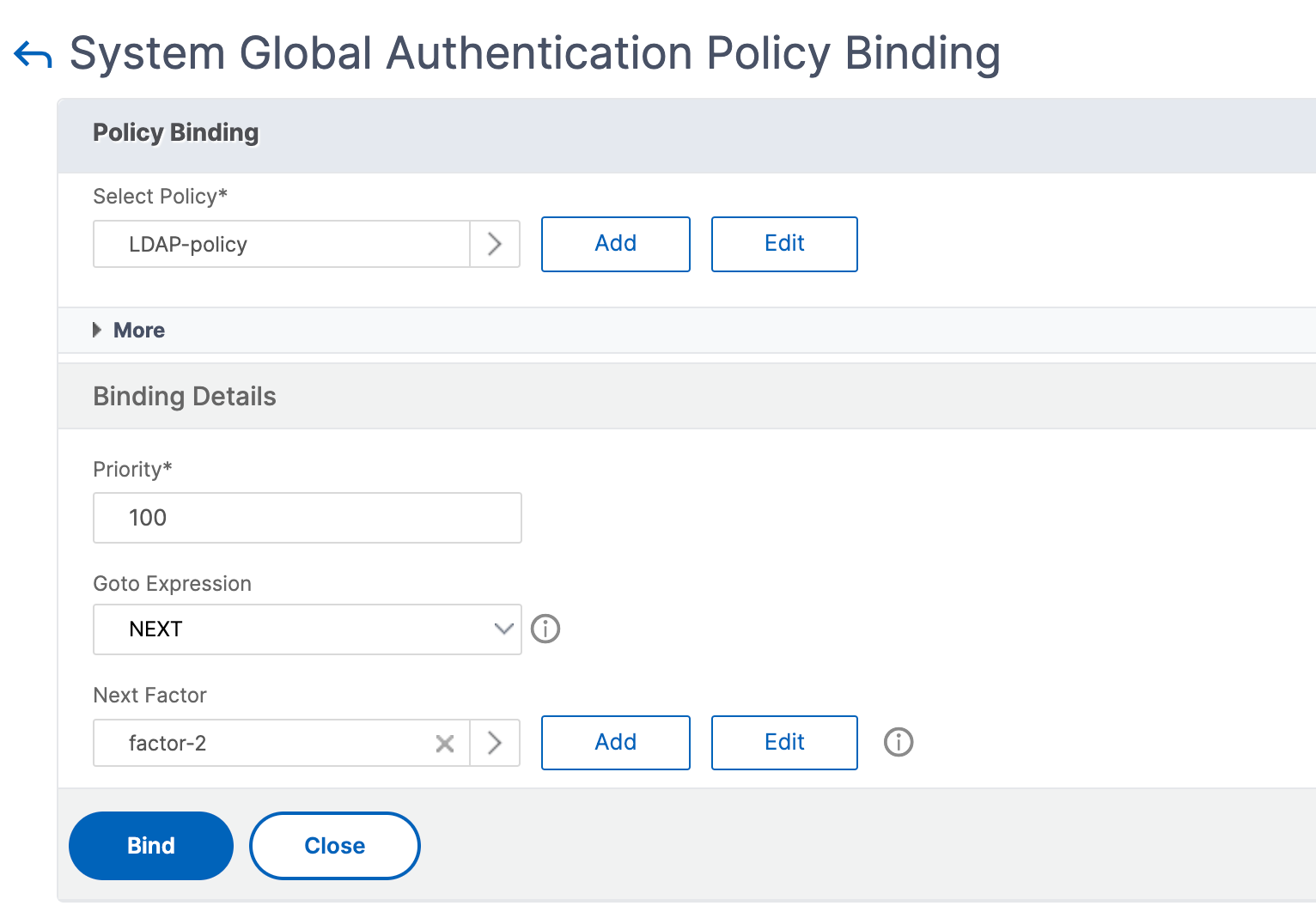

- Klicken Sie auf der Seite Authentifizierungsrichtlinien auf Global Binding.

- Wählen Sie auf der Seite Globale Authentifizierungsrichtlinienbindung erstellen die Authentifizierungsrichtlinie der ersten Ebene aus und klicken Sie auf Bindung hinzufügen.

- Wählen Sie auf der Seite Richtlinienbindung die Authentifizierungsrichtlinie aus und legen Sie den folgenden Richtlinienbindungsparameter fest.

- Nächster Faktor. Wählen Sie das Label für die Authentifizierungsrichtlinie der zweiten Ebene aus.

-

Klicken Sie auf Binden und Schließen.

- Klicken Sie auf Fertig.

- Melden Sie sich für die Authentifizierung der zweiten Ebene bei der NetScaler-Appliance an. Der Benutzer kann jetzt das zweite Kennwort eingeben. Nur wenn beide Kennwörter korrekt sind, darf der Benutzer auf die NetScaler-Appliance zugreifen.

Hinweis:

Das für eine zweite Faktorauthentifizierung konfigurierte TACACS unterstützt keine Autorisierung und Abrechnung, selbst wenn Sie es mit dem Befehl “TACACSAction” aktivieren. Der zweite Faktor wird nur für den Zweck der Authentifizierung verwendet.

Siehe auch Zwei-Faktor-Authentifizierung in NetScaler nFactor-Authentifizierung .

Teilen

Teilen

In diesem Artikel

- So funktioniert die Zwei-Faktor-Authentifizierung

- Anwendungsfall 1: Zwei-Faktor-Authentifizierung (2FA) über NetScaler-, GUI-, CLI-, API- und SSH-Schnittstellen

- Anwendungsfall 2: Unterstützung der Zwei-Faktor-Authentifizierung auf externen Authentifizierungsservern wie LDAP, RADIUS, Active Directory und TACACS

- Anwendungsfall 3: Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer deaktiviert

- Anwendungsfall 4: Externe Authentifizierung für Systembenutzer mit angehängter lokaler Authentifizierungsrichtlinie aktiviert

- Anwendungsfall 5: Externe Authentifizierung deaktiviert und lokale Authentifizierung für Systembenutzer aktiviert

- Anwendungsfall 6: Externe Authentifizierung aktiviert und lokale Authentifizierung für Systembenutzer aktiviert

- Anwendungsfall 7: Die externe Authentifizierung ist nur für ausgewählte externe Benutzer aktiviert

- Konfiguration der Zwei-Faktor-Authentifizierung über die NetScaler GUI

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.