Unterstützung für Antwortheader der Inhaltssicherheitsrichtlinie für NetScaler Gateway und von virtuellen Servern generierte Authentifizierungsantworten

Ab NetScaler Release Build 13.0−76.29 wird der Content-Security-Policy (CSP) -Antwortheader für von NetScaler Gateway und virtuelle Authentifizierungsserver generierte Antworten unterstützt.

Der Content-Security-Policy (CSP) Response-Header ist eine Kombination von Richtlinien, die der Browser verwendet, um Cross-Site-Scripting (CSS) -Angriffe zu vermeiden. Der HTTP-CSP-Antwortheader ermöglicht es Website-Administratoren, die Ressourcen zu steuern, die der Benutzeragent für eine bestimmte Seite laden darf. Mit wenigen Ausnahmen beinhalten Richtlinien hauptsächlich die Angabe von Serverursprüngen und Skript-Endpunkten. Dies schützt vor Cross-Site-Scripting-Angriffen. Der CSP-Header wurde entwickelt, um die Art und Weise zu ändern, wie Browser Seiten rendern, und schützt damit vor verschiedenen standortübergreifenden Einschleusungen, einschließlich CSS. Es ist wichtig, den Header-Wert korrekt einzustellen, so dass der ordnungsgemäße Betrieb der Website nicht verhindert wird. Wenn der Header beispielsweise so eingestellt ist, dass er die Ausführung von Inline-JavaScript verhindert, darf die Website auf ihren Seiten kein Inline-JavaScript verwenden.

Im Folgenden sind die Vorteile des CSP-Antwort-Headers aufgeführt.

- Die Hauptfunktion eines CSP-Antwortheaders besteht darin, CSS-Angriffe zu verhindern.

- Neben der Einschränkung der Domänen, aus denen Inhalte geladen werden können, kann der Server angeben, welche Protokolle verwendet werden dürfen. Zum Beispiel (und idealerweise aus Sicherheitssicht) kann ein Server angeben, dass alle Inhalte unter Verwendung von HTTPS geladen werden müssen.

- CSP hilft dabei, NetScaler vor standortübergreifenden Scripting-Angriffen zu schützen, indem er Dateien wie “tmindex.html” und “homepage.html” sichert. Die Datei “tmindex.html” bezieht sich auf die Authentifizierung und die Datei “homepage.html” bezieht sich auf die veröffentlichten Apps/Links.

Konfigurieren des Content-Security-Policy-Headers für NetScaler Gateway und Authentifizierung von virtuellen Servern generierten Antworten

Um den CSP-Header zu aktivieren, müssen Sie Ihren Webserver so konfigurieren, dass er den CSP-HTTP-Header zurückgibt.

Wichtige Hinweise

- Standardmäßig ist der CSP-Header deaktiviert.

- Beim Aktivieren oder Deaktivieren der Standard-CSP-Richtlinie wird empfohlen, den folgenden Befehl auszuführen.

Flush cache contentgroup loginstaticobjects- Um den CSP für /logon/LogonPoint/index.html zu ändern, ändern Sie den Wert “Header set Content-Security-Policy” wie erforderlich in dem Abschnitt, der dem Anmeldeverzeichnis entspricht, das im Verzeichnis

/var/netscaler/logonist.- Anweisungen zur Konfiguration einer Rewrite-Aktion und -Richtlinie mithilfe der GUI finden Sie unter Rewrite.

Um CSP für den Authentifizierungsserver und von NetScaler Gateway generierte Antworten mit CLI zu konfigurieren, geben Sie an der Eingabeaufforderung den folgenden Befehl ein:

set aaa parameter -defaultCSPHeader <ENABLE/DISABLE>

So konfigurieren Sie CSP für NetScaler Gateway und Authentifizierung von virtuellen Servern generierten Antworten über die GUI.

-

Navigieren Sie zu NetScaler Gateway > Globale Einstellungen und klicken Sie unter Authentifizierungseinstellungen auf AAA-Einstellungen für Authentifizierung ändern.

-

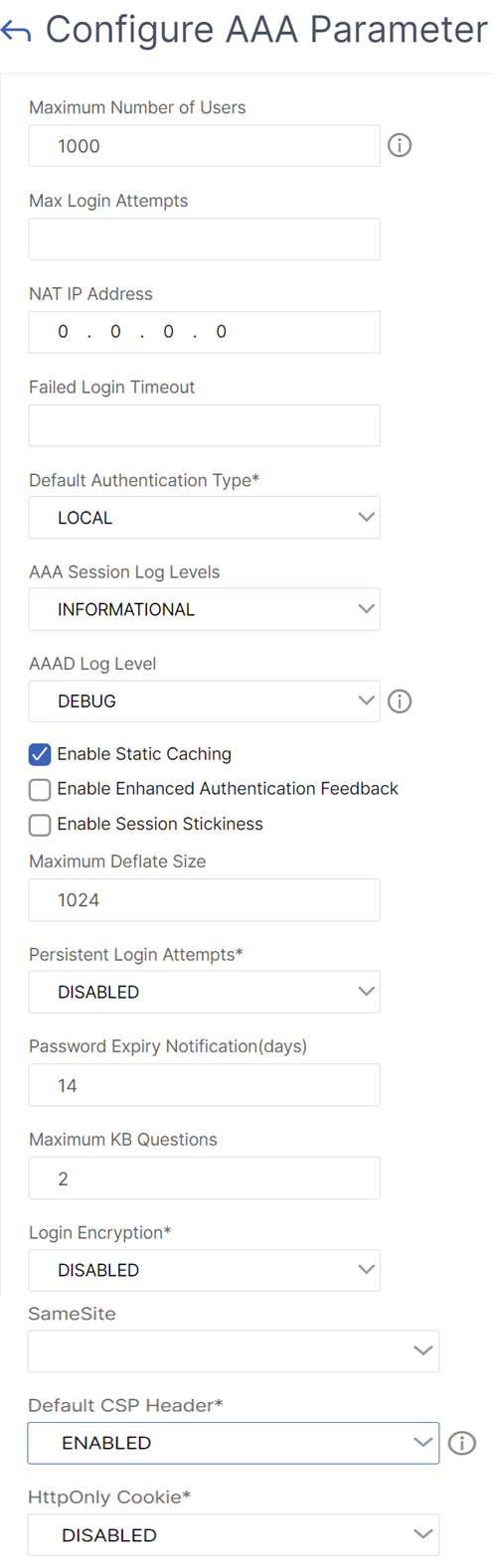

Wählen Sie auf der Seite AAA-Parameter konfigurieren das Feld In Standard-CSP-Header aktiviert aus.

Benutzerdefinierter Content-Security-Policy-Header

Sie können einen benutzerdefinierten CSP-Header mithilfe einer Rewrite-Richtlinie auf dem virtuellen VPN-Server und den virtuellen Authentifizierungsservern für vom AAA-Endpunkt generierte Antworten konfigurieren.

Im Folgenden finden Sie ein Beispiel für die Anpassung des CSP-Headers, sodass nur Bilder und Skripts aus den folgenden beiden angegebenen Quellen enthalten sind: https://company.fqdn.com, https://example.com.

add rewrite action modify_csp insert_http_header Content-Security-Policy ""default-src 'self'; script-src 'self' https://company.fqdn.com 'unsafe-inline' 'unsafe-eval'; connect-src 'self'; img-src http://localhost:* https://example.com 'self' data: http: https:; style-src 'self' 'unsafe-inline'; font-src 'self'; frame-src 'self'; child-src 'self' com.citrix.agmacepa://* citrixng://* com.citrix.nsgclient://*; form-action 'self'; object-src 'self'; report-uri /nscsp_violation/report_uri""

add rewrite policy csp_pol true modify_csp

<!--NeedCopy-->

Um die Richtlinie an den virtuellen Authentifizierungsserver zu binden,

bind authentication vserver auth_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind authentication vserver auth_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

Um die Richtlinie an den virtuellen VPN-Server zu binden,

bind vpn vserver vpn_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind vpn vserver vpn_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

Hinweis:

Der benutzerdefinierte CSP-Header kann auf den virtuellen Servern für Content Switching und Load Balancing für bestimmte AAA-generierte Antworten nicht konfiguriert werden.