NetScaler als Active Directory Federation Services-Proxy

Active Directory Federation Services (ADFS) ist ein Microsoft-Dienst, der Active Directory-authentifizierten Clients das Single Sign-On (SSO)-Erlebnis für Ressourcen außerhalb des Unternehmensrechenzentrums ermöglicht. Eine ADFS-Serverfarm ermöglicht internen Benutzern den Zugriff auf externe, in der Cloud gehostete Dienste. Sobald jedoch externe Benutzer hinzukommen, muss den externen Benutzern die Möglichkeit gegeben werden, eine Remote-Verbindung herzustellen und über eine föderierte Identität auf cloudbasierte Dienste zuzugreifen. Die meisten Unternehmen ziehen es nicht vor, den ADFS-Server in der DMZ verfügbar zu halten. Daher spielt der ADFS-Proxy eine entscheidende Rolle bei der Remotebenutzerkonnektivität und dem Anwendungszugriff.

Seit mehr als einem Jahrzehnt spielt die NetScaler Appliance ähnliche Rollen bei der Remotebenutzerkonnektivität und dem Anwendungszugriff. Die NetScaler-Appliance wird zur bevorzugten Lösung, die als ADFS-Proxy zur Unterstützung einer neuen ADFS-Implementierung verwendet wird, um die folgenden Dienste zu aktivieren:

- Sichere Konnektivität.

- Authentifizierung und Behandlung von Federated Identity.

Weitere Informationen über NetScaler als SAML-IdP finden Sie unter NetScaler as a SAML IdP.

Vorteile des ADFS-Proxy

- Reduziert den Platzbedarf in der DMZ, um den Anforderungen der meisten Unternehmen gerecht zu werden.

- Bietet ein SSO-Erlebnis für Endbenutzer.

- Unterstützt umfangreiche Methoden zur Vorauthentifizierung und ermöglicht die Multifaktor-Authentifizierung.

- Unterstützt sowohl aktive als auch passive Clients.

Voraussetzungen für die Verwendung von NetScaler als ADFS-Proxy

Bevor Sie die NetScaler Appliance als ADFS-Proxy konfigurieren, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind:

- Eine NetScaler Appliance mit 12.1 Build oder höher.

- ADFS-Server für die Domäne.

- Domain-SSL-Zertifikat.

- Virtuelle IP für den virtuellen Content Switching-Server.

- Aktivieren Sie die Funktionen Load Balancing, SSL-Offload, Content Switching, Rewrite sowie Authentifizierung, Autorisierung und Prüfung des Verkehrsmanagements auf der NetScaler Appliance.

Konfigurieren Sie die NetScaler-Appliance als ADFS-Proxy

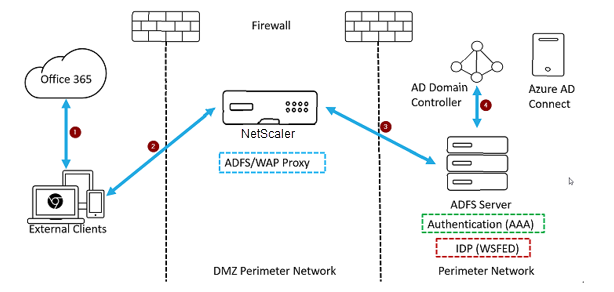

Um diesen Anwendungsfall zu erreichen, konfigurieren Sie NetScaler als ADFS-Proxy in einer DMZ-Zone. Der ADFS-Server wird zusammen mit dem AD-Domänencontroller im Back-End konfiguriert.

-

Eine Client-Anfrage für den Zugriff auf Microsoft Office365 wird an NetScaler umgeleitet, das als ADFS-Proxy bereitgestellt wird.

-

Die Anmeldeinformationen des Benutzers werden an den ADFS-Server übergeben.

-

Der ADFS-Server authentifiziert die Anmeldeinformationen mit dem on-premises AD der Domäne.

-

Der ADFS-Server generiert nach erfolgreicher Validierung der Anmeldeinformationen mit AD ein Token, das zur Sitzungseinrichtung an Microsoft Office365 übergeben wird.

Im Folgenden sind die grundlegenden Schritte zur Konfiguration der NetScaler Appliance aufgeführt, bevor Sie sie als ADFS-Proxy konfigurieren.

Geben Sie an der NetScaler-Befehlszeile die folgenden Befehle ein:

-

Erstellen Sie ein SSL-Profil für das Back-End und aktivieren Sie SNI im SSL-Profil. Deaktivieren Sie SSLv3/TLS1.

add ssl profile <new SSL profile> -sslprofileType backEnd -sniEnable ENABLED -ssl3 DISABLED -tls1 DISABLED -commonName <FQDN of ADFS> -

Deaktivieren Sie SSLv3/TLS1 für den Dienst.

set ssl service <adfs service name> -sslProfile <SSL profile created in the above step> -

SNI-Erweiterung für Back-End-Server-Handshakes aktivieren.

set vpn parameter –backendServerSni ENABLEDset ssl parameter -denySSLReneg NONSECURE

Konfigurieren Sie die NetScaler Appliance als ADFS-Proxy mithilfe der CLI

Die folgenden Abschnitte sind nach den Anforderungen zum Abschluss der Konfigurationsschritte kategorisiert.

So konfigurieren Sie den ADFS-Dienst

-

Konfigurieren Sie den ADFS-Dienst auf NetScaler für den ADFS-Server.

add service <Domain_ADFS_Service> <ADFS Server IP> SSL 443 -gslb NONE -maxClient 0 -maxReq 0 -cip DISABLED -usip NO -useproxyport YES -sp OFF -cltTimeout 180 -svrTimeout 360 -CKA NO -TCPB NO -CMP NOBeispiel

add service CTXTEST_ADFS_Service 1.1.1.1 SSL 443 -gslb NONE -maxClient 0 -maxReq 0 -cip DISABLED -usip NO -useproxyport YES -sp OFF -cltTimeout 180 -svrTimeout 360 -CKA NO -TCPB NO -CMP NO

-

Konfigurieren Sie den FQDN für den virtuellen Content Switching-Server und aktivieren Sie SNI.

set ssl service <Domain_ADFS_Service> -SNIEnable ENABLED -commonName <sts.domain.com>Beispiel

set ssl service CTXTEST_ADFS_Service -SNIEnable ENABLED -commonName sts.ctxtest.com

Konfigurieren des virtuellen ADFS-Lastausgleichsservers

Wichtig

Für sicheren Datenverkehr ist ein Domain-SSL-Zertifikat (SSL_CERT) erforderlich.

-

Konfigurieren Sie den virtuellen ADFS-Lastausgleichsserver.

add lb vserver <Domain_ADFS_LBVS> SSL <IP_address> -persistenceType NONE -cltTimeout 180Beispiel

add lb vserver CTXTEST_ADFS_LBVS SSL 192.168.1.0 -persistenceType NONE -cltTimeout 180 -

Binden Sie den virtuellen ADFS-Lastenausgleichsserver an den ADFS-Dienst.

bind lb vserver <Domain_ADFS_LBVS> <Domain_ADFS_Service>Beispiel

bind lb vserver CTXTEST_ADFS_LBVS CTXTEST_ADFS_Service -

Binden Sie ein Schlüsselpaar für das Zertifikat eines virtuellen SSL-Servers.

bind ssl vserver <Domain_ADFS_LBVS> -certkeyName <SSL_CERT>Beispiel

bind ssl vserver CTXTEST_ADFS_LBVS -certkeyName ctxtest_newcert_2019

So konfigurieren Sie den virtuellen Content Switching-Server für die Domäne

Hinweis

Für einen virtuellen Content Switching-Server ist eine freie virtuelle IP (z. B. 2.2.2.2) erforderlich, die für eine öffentliche IP vorgesehen ist. Es muss sowohl für externen als auch für internen Verkehr erreichbar sein.

-

Erstellen Sie einen virtuellen Content Switching-Server mit kostenlosem VIP.

add cs vserver <Domain_CSVS> SSL <FREE VIP> 443 -cltTimeout 180 -persistenceType NONEBeispiel

add cs vserver CTXTEST_CSVS SSL 2.2.2.2 443 -cltTimeout 180 -persistenceType NONE -

Binden Sie den virtuellen Content Switching-Server an den virtuellen Lastausgleichsserver.

bind cs vserver <Domain_CSVS> -lbvserver <Domain_ADFS_LBVS>Beispiel

bind cs vserver CTXTEST_CSVS -lbvserver CTXTEST_ADFS_LBVSset ssl vserver CTXTEST_CSVS -sessReuse DISABLED

-

Binden Sie ein Schlüsselpaar für das Zertifikat eines virtuellen SSL-Servers.

bind ssl vserver <Domain_CSVS> -certkeyName <SSL_CERT>Beispiel

bind ssl vserver CTXTEST_CSVS -certkeyName ctxtest_newcert_2019

Unterstützte Protokolle

Die von Microsoft bereitgestellten Protokolle spielen eine wichtige Rolle bei der Integration in die NetScaler Appliance. NetScaler als ADFS-Proxy unterstützt die folgenden Protokolle:

- WS-Verbund. Weitere Informationen finden Sie unter Protokoll des Web Services Federation.

- ADFSPIP. Weitere Informationen finden Sie unter Compliance des Active Directory-Verbunddienst-Proxy Integration Protocol

Hinweis

Die NetScaler Appliance unterstützt keine Gerätezertifikatauthentifizierung, wenn sie als ADFS-Proxy bereitgestellt wird.