NFactor-Authentifizierung konfigurieren

Mit der nFactor-Konfiguration können Sie mehrere Authentifizierungsfaktoren konfigurieren. Die nFactor-Konfiguration wird nur in NetScaler Advanced- und Premium-Editionen unterstützt.

Methoden zur Konfiguration von nFactor

Sie können die nFactor-Authentifizierung mit einer der folgenden Methoden konfigurieren:

-

nFactor Visualizer: nFactor Visualizer ermöglicht es Ihnen, Faktoren oder Richtlinienbeschriftungen einfach in einem einzigen Bereich miteinander zu verknüpfen und auch die Verknüpfung der Faktoren im selben Bereich zu ändern. Sie können mit dem Visualizer einen nFactor-Flow erstellen und diesen Fluss an einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver binden. Einzelheiten zu nFactor Visualizer und ein Beispiel für eine nFactor-Konfiguration mit dem Visualizer finden Sie unter nFactor Visualizer für eine vereinfachte Konfiguration.

-

NetScaler GUI: Einzelheiten finden Sie im Abschnitt Konfigurationselemente, die an der nFactor Konfiguration beteiligt sind.

-

NetScaler CLI: Ein Beispielausschnitt zur nFactor-Konfiguration mit der NetScaler CLI finden Sie unter Beispielausschnitt zur nFactor-Konfiguration unter Verwendung der NetScaler CLI.

Wichtig: Dieses Thema enthält Details zum Konfigurieren von nFactor über die NetScaler GUI.

An der nFactor-Konfiguration beteiligte Konfigurationselemente

Die folgenden Elemente sind an der Konfiguration von nFactor beteiligt. Ausführliche Schritte finden Sie in den entsprechenden Abschnitten in diesem Thema.

| Konfigurations-Element | Zu erledigende Aufgaben |

|---|---|

| Virtueller AAA-Server | Erstellen Sie einen virtuellen AAA-Server |

| Login-Schema | Konfigurieren eines Anmeldeschemaprofils |

| Erweiterte Authentifizierungsrichtlinien | Erstellen erweiterter Authentifizierungsrichtlinien |

| Bezeichnung für Authentifizierungsricht | Erstellen einer Authentifizierungsrichtlinien |

| nFactor für NetScaler Gateway | Erstellen Sie ein Authentifizierungsprofil, um einen virtuellen NetScaler AAA-Server mit dem virtuellen NetScaler Gateway-Server zu verbinden |

So funktioniert nFactor

Wenn ein Benutzer eine Verbindung mit dem Authentifizierungs-, Autorisierungs- und Überwachungsserver oder dem virtuellen NetScaler Gateway-Server herstellt, ist die Reihenfolge der Ereignisse wie folgt:

-

Wenn die formularbasierte Authentifizierung verwendet wird, wird das Anmeldeschema angezeigt, das an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver gebunden ist.

- Erweiterte Authentifizierungsrichtlinien, die an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver gebunden sind, werden ausgewertet

- Wenn die erweiterte Authentifizierungsrichtlinie erfolgreich ist und wenn der nächste Faktor (Bezeichnung der Authentifizierungsrichtlinie) konfiguriert ist, wird der nächste Faktor ausgewertet. Wenn Next Factor nicht konfiguriert ist, ist die Authentifizierung abgeschlossen und erfolgreich.

- Wenn die erweiterte Authentifizierungsrichtlinie fehlschlägt und Gehe zu Ausdruck auf Weiter festgelegt ist, wird die nächste gebundene erweiterte Authentifizierungsrichtlinie ausgewertet. Wenn keine der erweiterten Authentifizierungsrichtlinien erfolgreich ist, schlägt die Authentifizierung fehl.

- Wenn an das Label der nächsten Faktor-Authentifizierungsrichtlinie ein Login-Schema gebunden ist, wird es dem Benutzer angezeigt.

- Die erweiterten Authentifizierungsrichtlinien, die an die Bezeichnung der nächsten Faktor-Authentifizierungsrichtlinie gebunden sind, werden ausgewertet

- Wenn die erweiterte Authentifizierungsrichtlinie erfolgreich ist und wenn der nächste Faktor (Bezeichnung der Authentifizierungsrichtlinie) konfiguriert ist, wird der nächste Faktor ausgewertet.

- Wenn Next Factor nicht konfiguriert ist, ist die Authentifizierung abgeschlossen und erfolgreich.

-

Wenn die erweiterte Authentifizierungsrichtlinie fehlschlägt und Gehe zu Ausdruck Weiter ist, wird die nächste gebundene erweiterte Authentifizierungsrichtlinie ausgewertet.

- Wenn die Richtlinien erfolgreich sind, schlägt die Authentifizierung fehl.

Authentifizierung, Autorisierung und Überwachung des virtuellen Servers

Um nFactor mit NetScaler Gateway zu verwenden, konfigurieren Sie es zunächst auf einem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver. Anschließend verknüpfen Sie später den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver mit dem virtuellen NetScaler Gateway-Server.

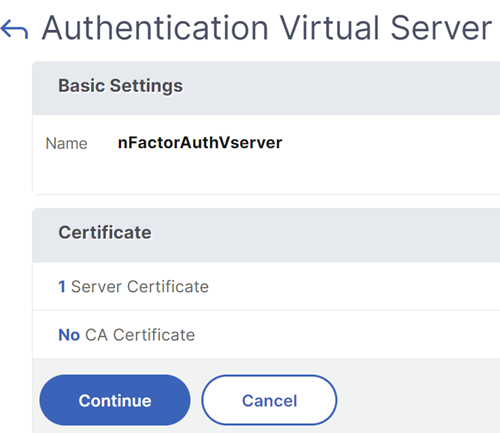

Erstellen von Authentifizierung, Autorisierung und Überwachung von Virtual Server

-

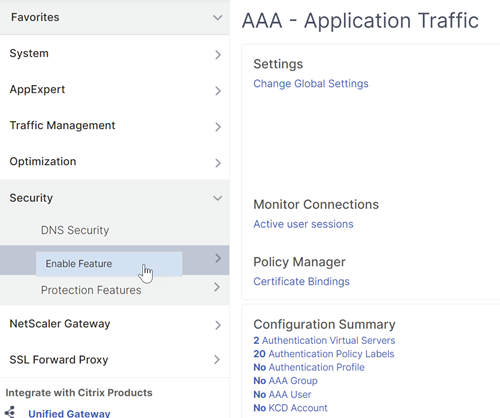

Wenn die Authentifizierungs-, Autorisierungs- und Überwachungsfunktion noch nicht aktiviert ist, navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr, und klicken Sie mit der rechten Maustaste, um die Funktion zu aktivieren.

-

Navigieren Sie zu Konfiguration > Sicherheit > AAA - Anwendungsverkehr > Virtuelle Server.

-

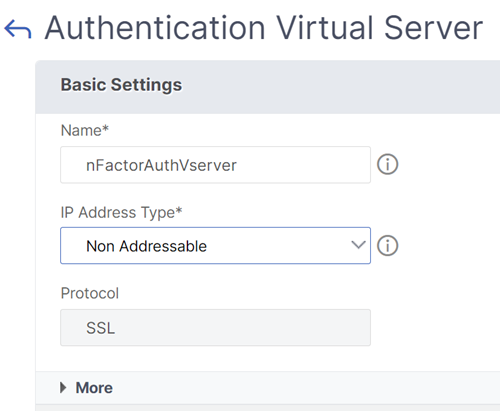

Klicken Sie auf Hinzufügen, um einen virtuellen Authentifizierungsserver zu erstellen.

-

Geben Sie die folgenden Informationen ein und klicken Sie auf OK.

Parametername Beschreibung des Parameters Name Name für den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver. Typ der IP-Adresse Ändern Sie den IP-Adresstyp in Nicht adressierbar, wenn dieser virtuelle Server nur für NetScaler Gateway verwendet wird.

-

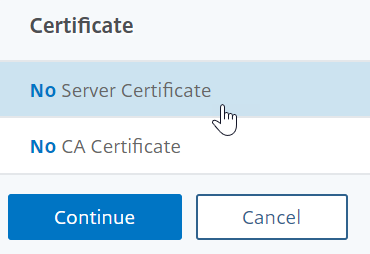

Wählen Sie unter Zertifikat Kein Serverzertifikataus.

-

Klicken Sie auf den Text, Klicken Sie, um das Serverzertifikat auszuwählen.

-

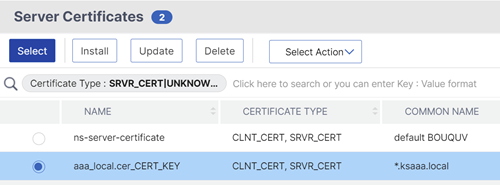

Klicken Sie auf das Optionsfeld neben einem Zertifikat für die Authentifizierung, Autorisierung und Überwachung von Virtual Server, und klicken Sie auf Auswählen. Das gewählte Zertifikat spielt keine Rolle, da auf diesen Server nicht direkt zugegriffen werden kann.

-

Klicken Sie auf Bind.

-

Klicken Sie auf Weiter, um den Abschnitt Zertifikat zu schließen.

-

Klicken Sie auf Weiter.

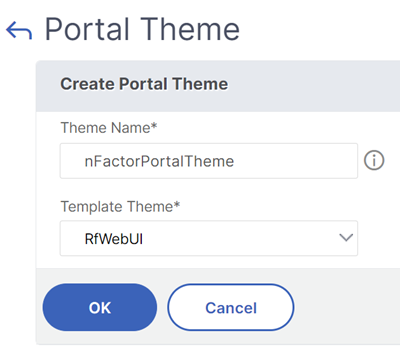

Binden Sie das Portaldesign an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver

-

Navigieren Sie zu NetScaler Gateway > Portal Themes, und fügen Sie ein Thema hinzu. Sie erstellen das Design unter NetScaler Gateway und binden es später an den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.

-

Erstellen Sie ein Thema basierend auf dem RfWebUI-Vorlagenthema.

-

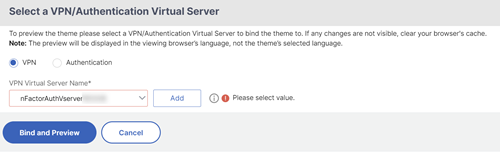

Nachdem Sie das Thema wie gewünscht angepasst haben, klicken Sie oben auf der Bearbeitungsseite des Portal-Themas auf Klicken, um das konfigurierte Thema zu binden und anzuzeigen.

-

Ändern Sie die Auswahl auf Authentifizierung. Wählen Sie im Dropdown-Menü Name des virtuellen Authentifizierungsservers den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver aus, klicken Sie auf Binden und Vorschau, und schließen Sie das Vorschaufenster.

Aktivieren der Clientzertifikatauthentifizierung

Wenn einer Ihrer Authentifizierungsfaktoren das Clientzertifikat ist, müssen Sie eine SSL-Konfiguration für den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver durchführen:

-

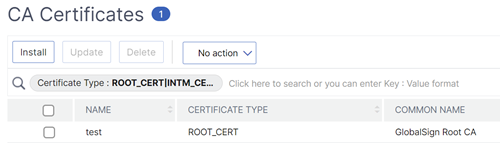

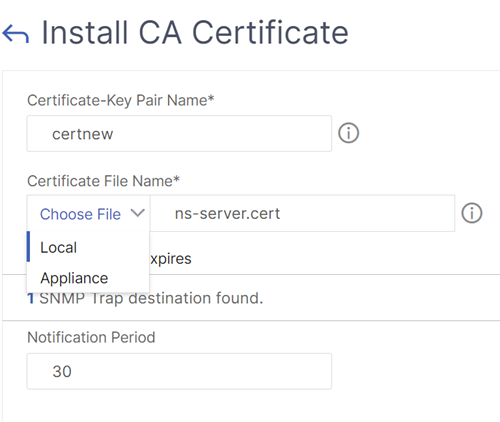

Navigieren Sie zu Traffic Management > SSL > Certificates > CA Certificates, und installieren Sie das Stammzertifikat für den Aussteller der Clientzertifikate. Stammzertifikate haben keine Schlüsseldatei.

-

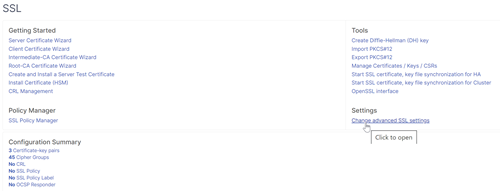

Navigieren Sie zu Traffic Management > SSL > Erweiterte SSL-Einstellungen ändern.

- Scrollen Sie nach unten, um zu überprüfen, ob StandardprofilAKTIVIERTist Wenn ja, müssen Sie ein SSL-Profil verwenden, um die Clientzertifikatauthentifizierung zu aktivieren. Andernfalls können Sie die Clientzertifikatauthentifizierung direkt auf dem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver im Abschnitt SSL-Parameter aktivieren.

-

Wenn Standard-SSL-Profile nicht aktiviert sind:

-

Navigieren Sie zu Sicherheit > AAA — Anwendung > Virtuelle Server, und bearbeiten Sie einen vorhandenen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.

-

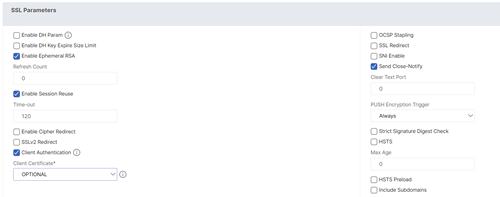

Klicken Sie unter SSL-Parameter auf das Stiftsymbol.

-

Aktivieren Sie die Option Clientauthentifizierung.

-

Stellen Sie das Clientzertifikat auf Optional ein und klicken Sie auf OK.

-

-

Wenn Standard-SSL-Profile aktiviert sind, erstellen Sie ein SSL-Profil mit aktivierter Clientauthentifizierung:

-

Erweitern Sie im linken Menü System, und klicken Sie auf Profile.

-

Wechseln Sie rechts oben zur Registerkarte SSL-Profil.

-

Klicken Sie mit der rechten Maustaste auf das Profil ns_default_ssl_profile_frontend, und klicken Sie auf Hinzufügen. Dadurch werden Einstellungen aus dem Standardprofil kopiert.

-

Gib dem Profil einen Namen. Der Zweck dieses Profils besteht darin, Clientzertifikate zu aktivieren.

-

Scrollen Sie nach unten und suchen Sie das Kontrollkästchen Clientauthentifizierung Markieren Sie das Kästchen.

-

Ändern Sie das Dropdown-Menü Clientzertifikat in OPTIONAL.

-

Beim Kopieren des Standard-SSL-Profils werden die SSL-Verschlüsselungen nicht kopiert. Sie müssen sie wiederholen.

-

Klicken Sie auf Fertig, wenn Sie das SSL-Profil erstellt haben.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Virtuelle Server, und bearbeiten Sie einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.

-

Scrollen Sie nach unten zum Abschnitt SSL-Profil und klicken Sie auf den Stift.

-

Ändern Sie das Dropdown-Menü SSL-Profil in das Profil, für das Clientzertifikate aktiviert sind. Klicken Sie auf OK.

-

Scrollen Sie in diesem Artikel nach unten, bis Sie die Anweisungen zum Binden des CA-Zertifikats erreichen.

-

-

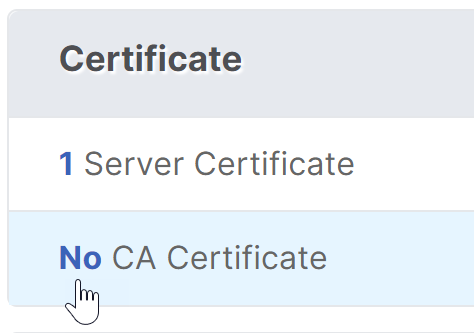

Klicken Sie links unter Zertifikat auf Kein CA-Zertifikat.

-

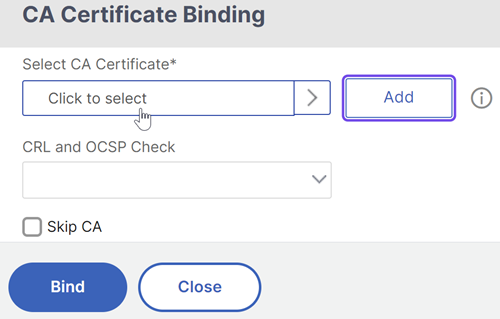

Klicken Sie auf den Text, klicken Sie zum Auswählen.

-

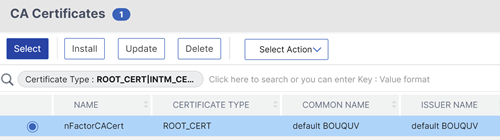

Klicken Sie auf das Optionsfeld neben dem Stammzertifikat für den Aussteller der Clientzertifikate, und klicken Sie auf Auswählen.

-

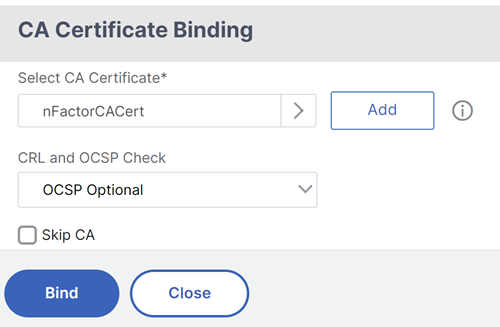

Klicken Sie auf Bind.

Anmeldeschema-XML-Datei

Das Anmeldeschema ist eine XML-Datei, die die Struktur formularbasierter Authentifizierungs-Anmeldeseiten bereitstellt.

nFactor impliziert mehrere Authentifizierungsfaktoren, die miteinander verkettet sind. Jeder Faktor kann verschiedene Login-Schema-Seiten/Dateien haben. In einigen Authentifizierungsszenarien können Benutzern mehrere Anmeldebildschirme angezeigt werden.

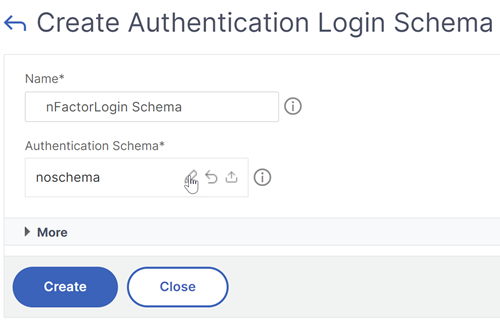

Konfigurieren eines Anmeldeschemaprofils

So konfigurieren Sie ein Login-Schema-Profil:

- Erstellen oder bearbeiten Sie eine .XML-Datei für das Login Schema basierend auf Ihrem nFactor-Design.

-

Navigieren Sie zu Sicherheit > AAA - Anwendungsverkehr > Anmeldeschema.

-

Wechseln Sie rechts zur Registerkarte Profile und klicken Sie auf Hinzufügen.

-

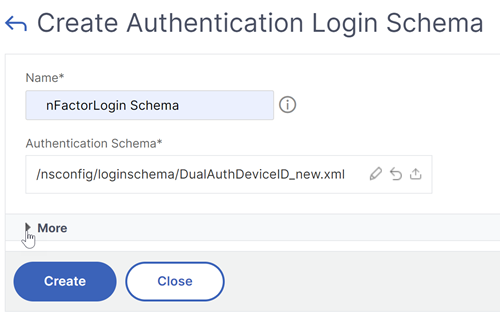

Klicken Sie im Feld Authentifizierungsschema auf das Stiftsymbol.

-

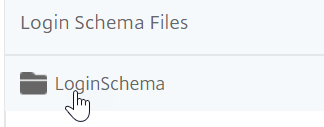

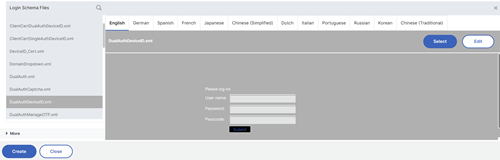

Klicken Sie auf den Ordner LoginSchema, um die darin enthaltenen Dateien zu sehen.

-

Markieren Sie eine der Dateien. Auf der rechten Seite sehen Sie eine Vorschau. Die Beschriftungen können geändert werden, indem Sie oben rechts auf die Schaltfläche Bearbeiten klicken.

-

Wenn Sie die Änderungen speichern, wird unter /NSConfig/loginSchema eine neue Datei erstellt.

-

Klicken Sie rechts oben auf Auswählen.

-

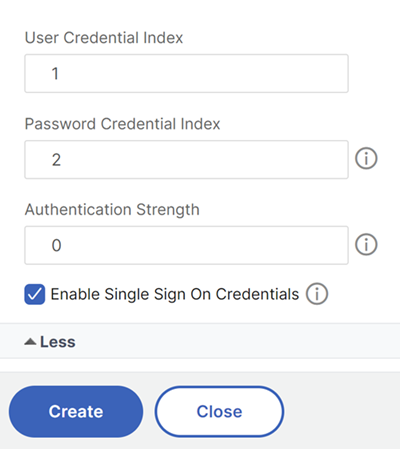

Geben Sie dem Anmeldeschema einen Namen und klicken Sie auf “ Mehr”.

-

Verwenden Sie den Benutzernamen und das Kennwort, die im Anmeldeschema für Single Sign-On (SSO) für einen Back-End-Dienst, z. B. StoreFront, eingegeben wurden.

Sie können die im Anmeldeschema eingegebenen Anmeldeinformationen als Single Sign-On-Anmeldeinformationen verwenden, indem Sie eine der folgenden Methoden verwenden.

-

Klicken Sie unten auf der Seite Authentifizierungsanmeldeschema erstellen auf Mehr und wählen Sie Single Sign On Credentials aktivierenaus.

-

Klicken Sie unten auf der Seite Authentifizierungsanmeldeschema erstellen auf Mehr, und geben Sie eindeutige Werte für den Index der Benutzeranmeldeinformationen und den Index für Kennwort-Anmeldeinformationen ein. Diese Werte können zwischen 1 und 16 liegen. Später verweisen Sie auf diese Indexwerte in einer Verkehrsrichtlinien/einem Profil, indem Sie den Ausdruck AAA.USER.ATTRIBUTE (#) verwenden.

-

-

Klicken Sie auf Erstellen, um das Anmeldeschema-Profil zu erstellen.

Hinweis: Wenn Sie die Anmeldeschemadatei (.xml) später bearbeiten, müssen Sie das Anmeldeschemaprofil bearbeiten und die Anmeldeschemadatei (.xml-Datei) erneut auswählen, damit Änderungen übernommen werden.

Erstellen und Binden einer Login-Schemarichtlinie

Um ein Anmeldeschemaprofil an einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zu binden, müssen Sie zunächst eine Richtlinie für das Anmeldeschema erstellen. Login-Schema-Richtlinien sind nicht erforderlich, wenn das Anmeldeschemaprofil an eine Authentifizierungsrichtlinienbezeichnung gebunden wird, wie später beschrieben.

So erstellen und binden Sie eine Login-Schema-Richtlinie:

-

Navigieren Sie zu Sicherheit > AAA - Anwendungsverkehr > Anmeldeschema.

-

Klicken Sie auf der Registerkarte Policies auf Add.

-

Verwenden Sie das Dropdown-Menü Profil, um das Anmeldeschema-Profil auszuwählen, das Sie bereits erstellt haben.

-

Geben Sie in das Feld Regel einen erweiterten Richtlinienausdruck ein und klicken Sie auf Erstellen.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Virtuelle Server und klicken Sie auf “Bearbeiten” für einen vorhandenen virtuellen Authentifizierungs-, Autorisierungs- und Auditing-Server.

-

Klicken Sie in der Spalte Erweiterte Einstellungen auf Anmeldeschemas.

-

Klicken Sie im Abschnitt Anmeldeschemas auf Kein Anmeldeschema.

-

Wählen Sie eine Authentifizierungsrichtlinie aus der Dropdownliste Richtlinie auswählen aus.

-

Klicken Sie auf der Seite Authentifizierungsrichtlinien auf das Optionsfeld neben der Authentifizierungsrichtlinie und klicken Sie auf Auswählen. In dieser Liste werden nur Login-Schema-Richtlinien angezeigt. Login-Schemaprofile (ohne Richtlinie) werden nicht angezeigt.

-

Klicken Sie auf Bind.

Erweiterte Authentifizierungsrichtlinien

Authentifizierungsrichtlinien sind eine Kombination aus Richtlinienausdruck und Richtlinienmaßnahmen. Wenn der Ausdruck wahr ist, dann bewerten Sie die Authentifizierungsaktion.

Erstellen erweiterter Authentifizierungsrichtlinien

Authentifizierungsrichtlinien sind eine Kombination aus Richtlinienausdruck und Richtlinienaktion. Wenn der Ausdruck wahr ist, dann bewerten Sie die Authentifizierungsaktion.

Sie benötigen Authentifizierungsaktionen/Server (z. B. LDAP, RADIUS, CERT, SAML usw.) Beim Erstellen einer erweiterten Authentifizierungsrichtlinie gibt es ein Pluszeichen (Hinzufügen), mit dem Sie Authentifizierungsaktionen/Server erstellen können.

Oder Sie können Authentifizierungsaktionen (Server) erstellen, bevor Sie die erweiterte Authentifizierungsrichtlinie erstellen. Die Authentifizierungsserver befinden sich unter Authentifizierung > Dashboard. Klicken Sie auf der rechten Seite auf Hinzufügen, und wählen Sie einen Servertyp aus. Die Anweisungen zum Erstellen dieser Authentifizierungsserver sind hier nicht detailliert. Siehe die Verfahren Authentifizierung — NetScaler 12/NetScaler 12.1.

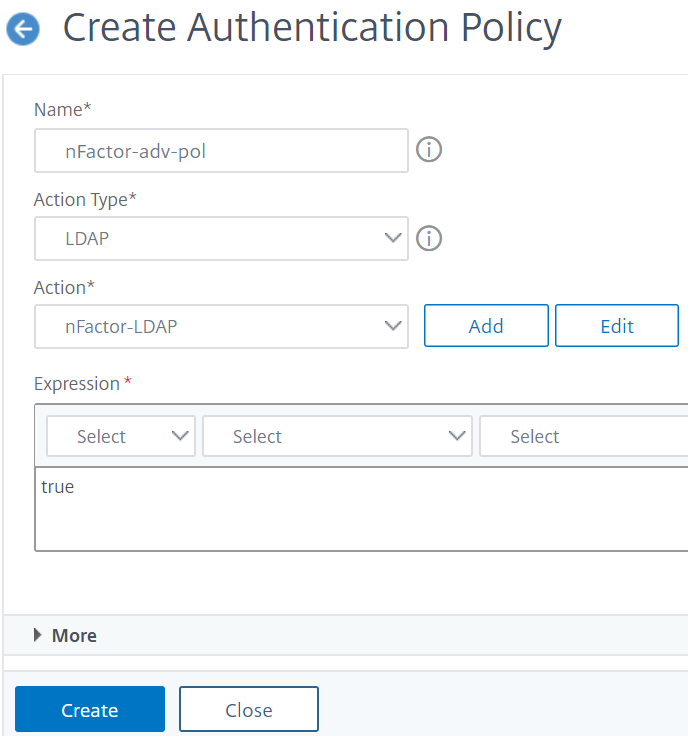

So erstellen Sie eine erweiterte Authentifizierungsrichtlinie:

-

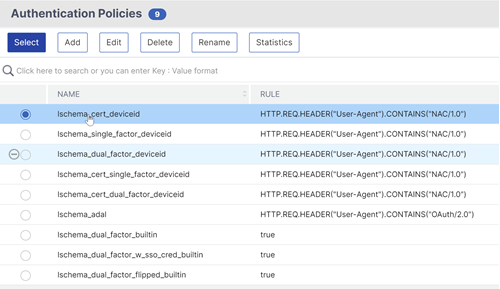

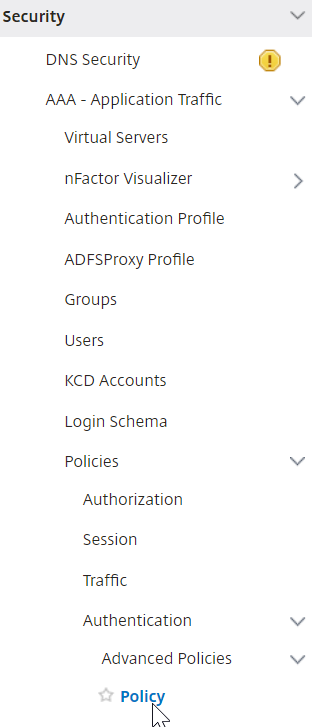

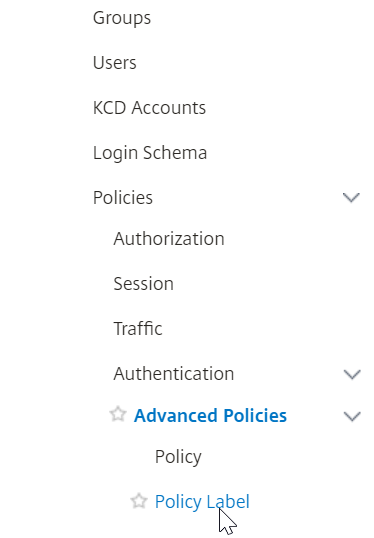

Navigieren Sie zu Sicherheit > AAA - Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinie

- Führen Sie im Detailbereich einen der folgenden Schritte aus:

- Um eine Richtlinie zu erstellen, klicken Sie auf Hinzufügen.

- Um eine vorhandene Richtlinie zu ändern, wählen Sie die Richtlinie aus und klicken dann auf Bearbeiten.

-

Geben Sie im Dialogfeld Authentifizierungsrichtlinie erstellen oder Authentifizierungsrichtlinie konfigurieren Werte für die Parameter ein oder wählen Sie sie aus.

- Name — Der Name der Richtlinie. Für eine zuvor konfigurierte Richtlinie kann nicht geändert werden.

- Aktionstyp - Der Richtlinientyp: Cert, Negotiate, LDAP, RADIUS, SAML, SAMLIDP, TACACS oder WEBAUTH.

- Aktion — Die Authentifizierungsaktion (Profil), die mit der Richtlinie verknüpft werden soll. Sie können eine bestehende Authentifizierungsaktion auswählen oder auf das Plus klicken und eine Aktion des richtigen Typs erstellen.

- Protokollaktion — Die Überwachungsaktion, die mit der Richtlinie verknüpft werden soll. Sie können eine bestehende Audit-Aktion auswählen oder auf das Plus klicken und eine Aktion erstellen. Sie haben keine Aktionen konfiguriert, oder um eine Aktion zu erstellen, klicken Sie auf Hinzufügen und führen Sie die Schritte aus.

- Ausdruck - Die Regel, die Verbindungen auswählt, auf die Sie die angegebene Aktion anwenden möchten. Die Regel kann einfach (“wahr” wählt den gesamten Verkehr aus) oder komplex sein. Sie geben Ausdrücke ein, indem Sie zuerst den Ausdruckstyp in der Dropdownliste ganz links unter dem Ausdrucksfenster auswählen und dann Ihren Ausdruck direkt in den Ausdruckstextbereich eingeben, oder indem Sie auf Hinzufügen klicken, um das Dialogfeld Ausdruck hinzufügen zu öffnen, und die darin bezeichnenden Dropdownlisten verwenden, um Ihre Ausdruck.)

- Kommentar - Sie können einen Kommentar eingeben, der die Art des Datenverkehrs beschreibt, für den diese Authentifizierungsrichtlinie gilt. Optional.

- Klicken Sie auf Create und dann auf Close. Wenn Sie eine Richtlinie erstellt haben, wird diese Richtlinie auf der Seite Authentifizierungsrichtlinien und Server angezeigt.

Erstellen Sie je nach Bedarf zusätzliche erweiterte Authentifizierungsrichtlinien basierend auf Ihrem nFactor-Design.

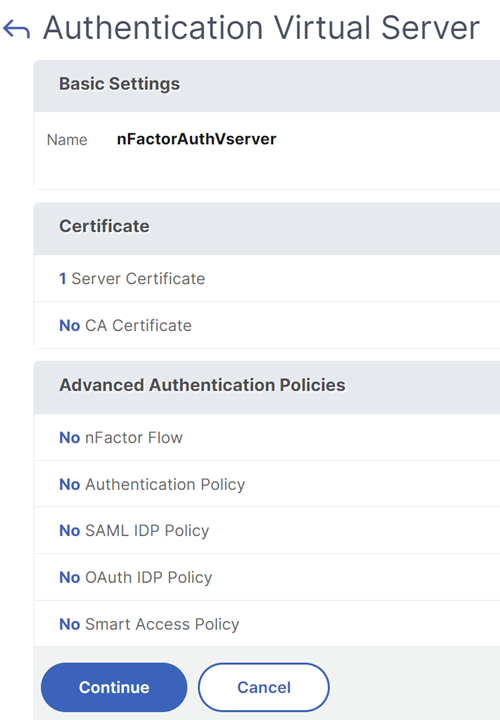

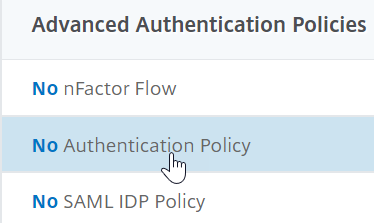

Binden Sie die erweiterte Authentifizierungsrichtlinie des ersten Faktors an Authentifizierung, Autorisierung und Überwachung

Sie können erweiterte Authentifizierungsrichtlinien direkt für den ersten virtuellen Faktor-Authentifizierungs-, Autorisierungs- und Überwachungsserver binden. Für die nächsten Faktoren müssen Sie die erweiterten Authentifizierungsrichtlinien an die Bezeichnungen der Authentifizierungsrichtlinie binden.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Virtuelle Server. Bearbeiten Sie einen vorhandenen virtuellen Server.

-

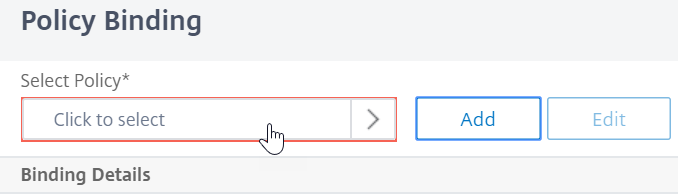

Klicken Sie links im Abschnitt Erweiterte Authentifizierungsrichtlinien auf Keine Authentifizierungsrichtlinie.

-

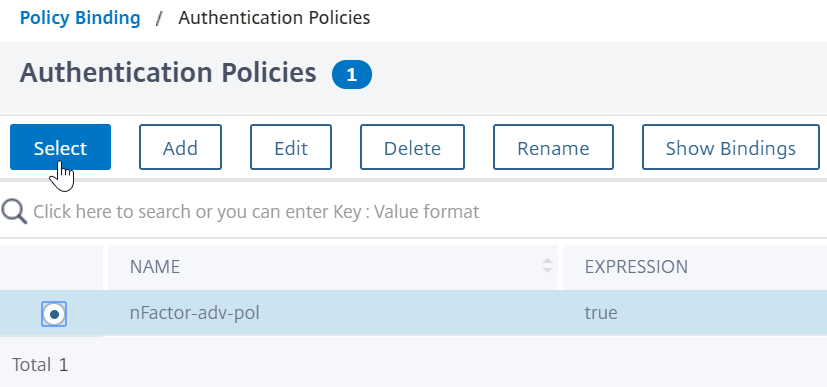

Klicken Sie unter Richtlinie auswählenauf den Text und klicken Sie zum Auswählen.

-

Klicken Sie auf das Optionsfeld neben der erweiterten Authentifizierungsrichtlinieund dann auf Auswählen.

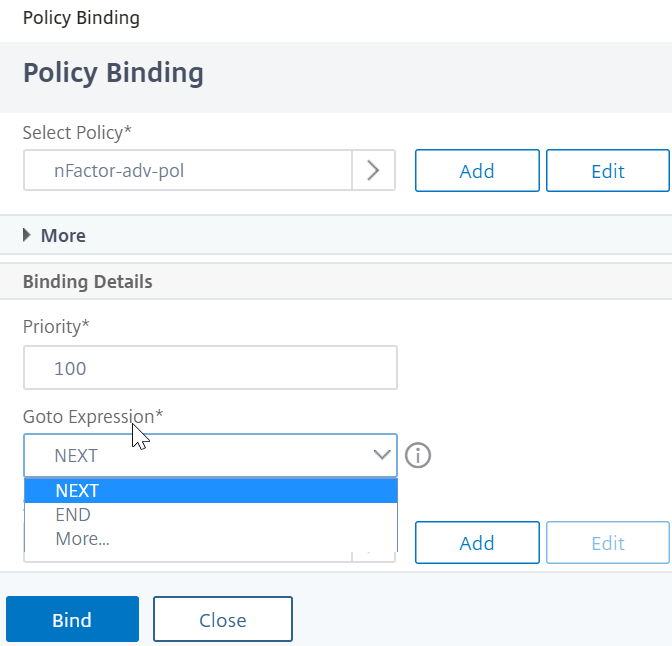

- Im Abschnitt “Bindungsdetails” bestimmt der Gehe zu Ausdruck, was als Nächstes passiert, wenn diese erweiterte Authentifizierungsrichtlinie fehlschlägt.

- Wenn Gehe zu Ausdruck aufNEXTfestgelegt ist, wird die nächste erweiterte Authentifizierungsrichtlinie ausgewertet, die an diesen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver gebunden ist.

- Wenn Gehe zu Ausdruck aufENDgesetzt ist oder wenn keine erweiterten Authentifizierungsrichtlinien mehr an diesen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver gebunden sind, wird die Authentifizierung abgeschlossen und als fehlgeschlagen markiert.

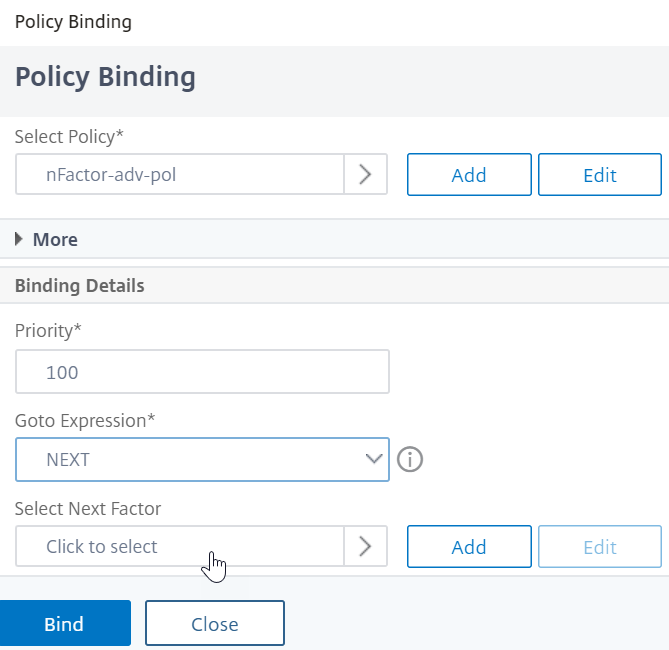

-

Unter Nächsten Faktor auswählenkönnen Sie auswählen, dass auf eine Authentifizierungsrichtlinienbeschriftung verweisen kann. Der nächste Faktor wird nur bewertet, wenn die erweiterte Authentifizierungsrichtlinie erfolgreich ist. Klicken Sie abschließend auf Bind.

Verwenden Sie extrahierte LDAP-Gruppen, um den nächsten Authentifizierungsfaktor auszuwählen

Sie können extrahierte LDAP-Gruppen verwenden, um den nächsten Authentifizierungsfaktor ohne tatsächliche Authentifizierung mit LDAP auszuwählen.

- Deaktivieren Sie beim Erstellen oder Bearbeiten eines LDAP-Servers oder einer LDAP-Aktion das Kontrollkästchen Authentifizierung .

- Wählen Sie unter Andere Einstellungendie entsprechenden Werte in Gruppenattribut und Unterattributnameaus.

Authentifizieren Sie das Policy Label

Wenn Sie eine erweiterte Authentifizierungsrichtlinie an den virtuellen Server für Authentifizierung, Autorisierung und Überwachung binden und einen nächsten Faktor ausgewählt haben, wird der nächste Faktor nur ausgewertet, wenn die erweiterte Authentifizierungsrichtlinie erfolgreich ist. Der nächste Faktor, der ausgewertet wird, ist ein Label für die Authentifizierungsrichtlinie.

Das Label der Authentifizierungsrichtlinie gibt eine Sammlung von Authentifizierungsrichtlinien für einen bestimmten Faktor an. Jedes Policy Label entspricht einem einzelnen Faktor. Es gibt auch das Anmeldeformular an, das dem Benutzer vorgelegt werden muss. Die Bezeichnung der Authentifizierungsrichtlinie muss als nächster Faktor einer Authentifizierungsrichtlinie oder einer anderen Authentifizierungsrichtlinienbezeichnung gebunden sein.

Hinweis: Jeder Faktor benötigt kein Login-Schema. Das Anmeldeschemaprofil ist nur erforderlich, wenn Sie ein Anmeldeschema an ein Authentifizierungsrichtlinienlabel binden.

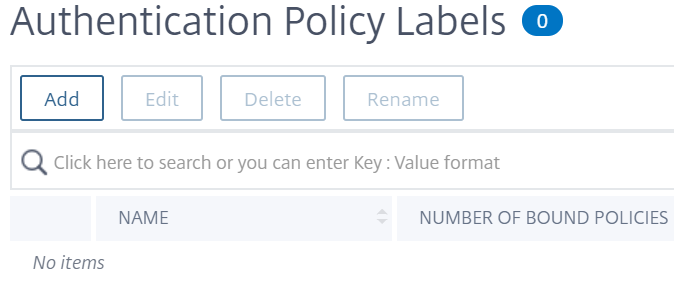

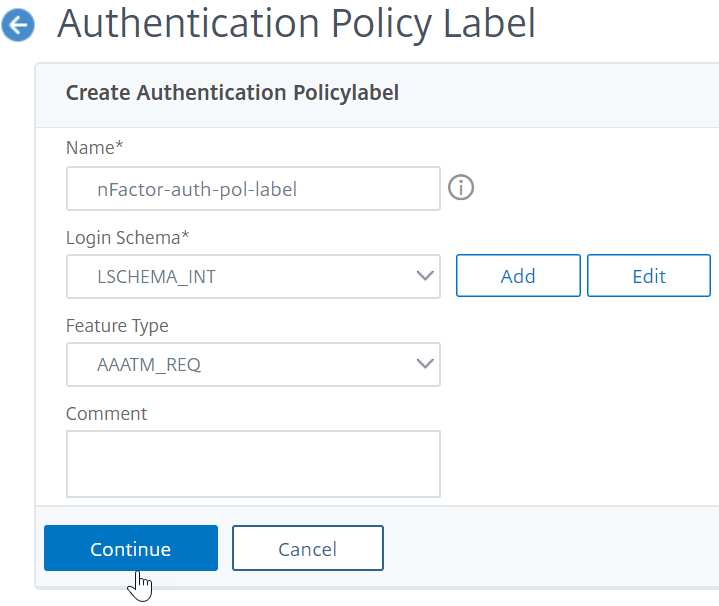

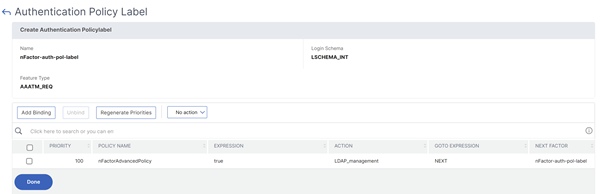

Erstellen einer Bezeichnung für die Authentifizierungsrichtlinie

Ein Policy Label gibt die Authentifizierungsrichtlinien für einen bestimmten Faktor an. Jedes Policy Label entspricht einem einzelnen Faktor. Das Policy Label gibt das Anmeldeformular an, das dem Benutzer vorgelegt werden muss. Das Policy Label muss als nächster Faktor einer Authentifizierungsrichtlinie oder einer anderen Authentifizierungsrichtlinienbezeichnung gebunden sein. In der Regel enthält ein Policy Label Authentifizierungsrichtlinien für einen bestimmten Authentifizierungsmechanismus. Sie können jedoch auch ein Policy Label haben, das Authentifizierungsrichtlinien für verschiedene Authentifizierungsmechanismen enthält.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsdatenverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinienbezeichnung.

-

Klicken Sie auf die Schaltfläche Hinzufügen.

-

Füllen Sie die folgenden Felder aus, um ein Authentifizierungsrichtlinienlabel zu erstellen:

a) Geben Sie den Namen für das neue Label für die Authentifizierungsrichtlinie ein.

b) Wählen Sie das Login-Schema aus, das der Bezeichnung der Authentifizierungsrichtlinie WENN Sie dem Benutzer nichts anzeigen möchten, können Sie ein Anmeldeschemaprofil auswählen, das auf kein Schema festgelegt ist (LSCHEMA_INT).

c) Klicken Sie auf “ Weiter”.

-

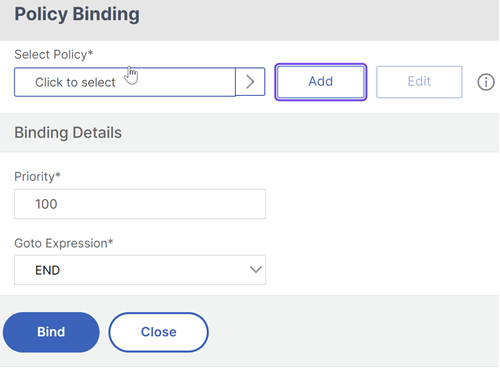

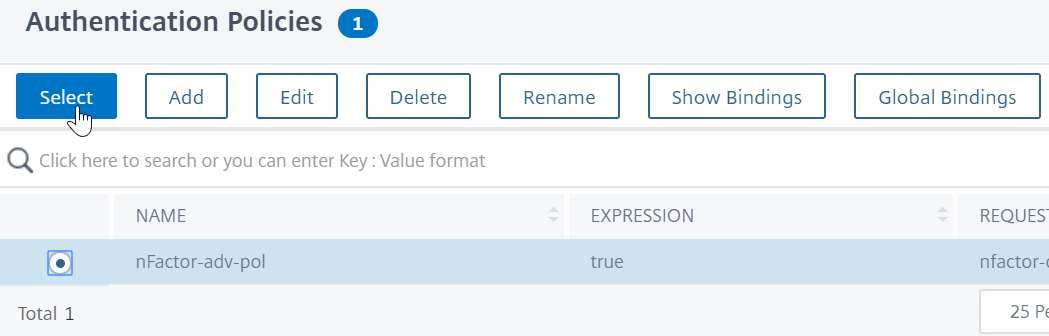

Klicken Sie im Abschnitt Richtlinienbindung auf die Stelle, an der zum Auswählen klicken angezeigtwird.

-

Wählen Sie die Authentifizierungsrichtlinie aus, die diesen Faktor auswertet.

-

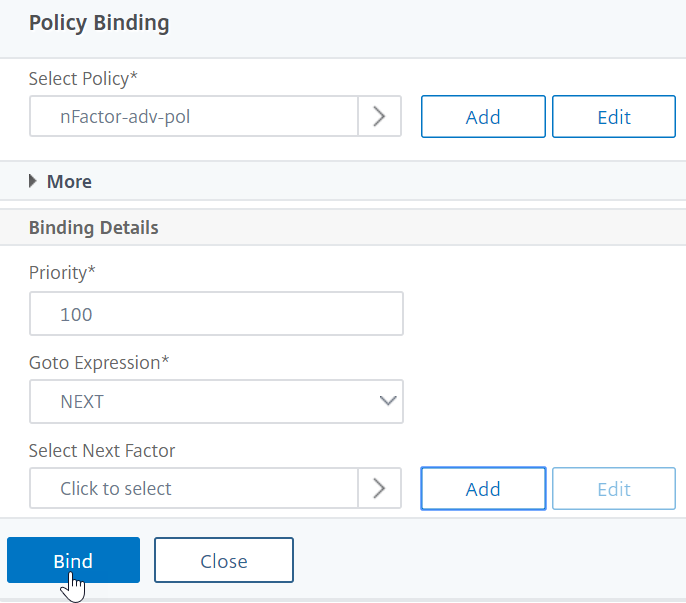

Füllen Sie die folgenden Felder aus:

a) Geben Sie die Priorität der Policy-Bindung ein.

b) Wählen Sie in Gehe zu Ausdruck die Option NEXT aus, wenn Sie erweiterte Authentifizierungsrichtlinien an diesen Faktor binden möchten, oder wählen Sie END.

- Wenn Sie unter Nächsten Faktor auswähleneinen weiteren Faktor hinzufügen möchten, klicken Sie auf, um das nächste Authentifizierungsrichtlinienlabel auszuwählen und zu binden (nächster Faktor). Wenn Sie den nächsten Faktor nicht auswählen und diese erweiterte Authentifizierungsrichtlinie erfolgreich ist, ist die Authentifizierung erfolgreich und abgeschlossen.

-

Klicken Sie auf Bind.

-

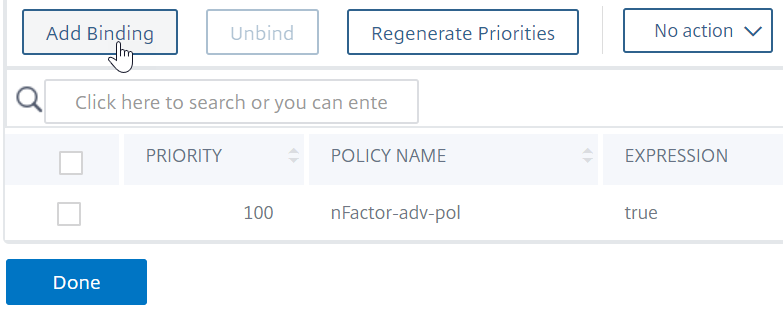

Sie können auf Bindung hinzufügen klicken, um dieser Richtlinienbezeichnung (Faktor) erweiterte Authentifizierungsrichtlinien hinzuzufügen. Klicken Sie nach Abschluss auf Fertig .

Beschriftung der Authentifizierungsrichtlinie binden

Nachdem Sie das Policy Label erstellt haben, binden Sie es an eine vorhandene erweiterte Authentifizierungsrichtlinienbindung, um die Faktoren miteinander zu verketten.

Sie können den nächsten Faktor auswählen, wenn Sie einen vorhandenen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver bearbeiten, der über eine erweiterte Authentifizierungsrichtlinie gebunden ist, oder wenn Sie eine andere Policy Label bearbeiten, um den nächsten Faktor einzubeziehen.

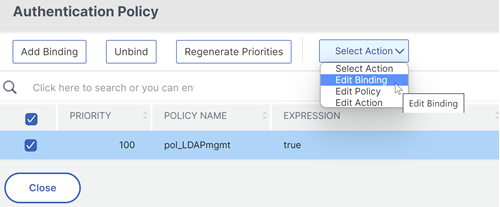

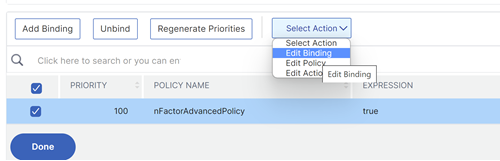

So bearbeiten Sie einen vorhandenen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver, an den bereits eine erweiterte Authentifizierungsrichtlinie gebunden ist

-

Navigieren Sie zu Security > AAA – Application Traffic > Virtual Servers. Wählen Sie den virtuellen Server aus und klicken Sie auf Bearbeiten.

-

Klicken Sie links im Abschnitt Erweiterte Authentifizierungsrichtlinien auf eine bestehende Authentifizierungsrichtlinienbindung.

-

Klicken Sie unter Aktion auswählenauf Bindung bearbeiten.

-

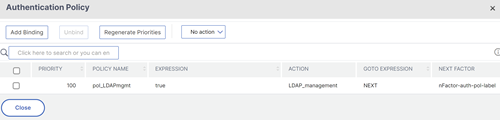

Klicken Sie auf Nächsten Faktor auswählen und wählen Sie ein vorhandenes Authentifizierungsrichtlinien-Label (nächster Faktor) aus.

-

Klicken Sie auf der Seite Richtlinienbindung auf Binden. Sie können die Spalte NEXT FACTOR mit den Details zum nächsten Faktor ganz rechts sehen.

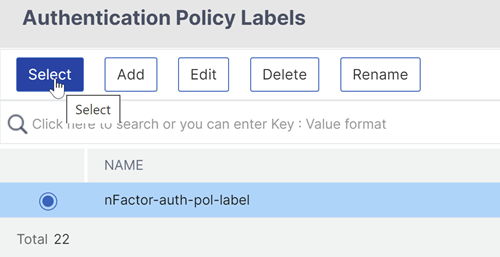

So fügen Sie eine Policy Label als nächsten Faktor zu einem anderen Policy Label hinzu

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > Erweiterte Richtlinien > Richtlinienbezeichnung.

-

Wählen Sie auf der Seite Authentifizierungsrichtlinien-Labels ein Authentifizierungsrichtlinien-Label aus und klicken Sie auf Bearbeiten.

-

Wählen Sie auf der Seite Authentifizierungsrichtlinien eine Bezeichnung für die Authentifizierungsrichtlinie aus und klicken Sie unter Aktion auswählen auf Bindung bearbeiten.

- Klicken Sie unter Bindungsdetails > Nächsten Faktorauswählen auf, um den nächsten Faktor auszuwählen.

-

Wählen Sie das Policy Label für den nächsten Faktor und klicken Sie auf die Schaltfläche Auswählen .

-

Klicken Sie auf der Seite Richtlinienbindung auf Binden. Auf der Seite mit der Bezeichnung der Authentifizierungsrichtlinie sehen Sie die Spalte NEXT FACTOR mit den Details zum nächsten Faktor ganz rechts.

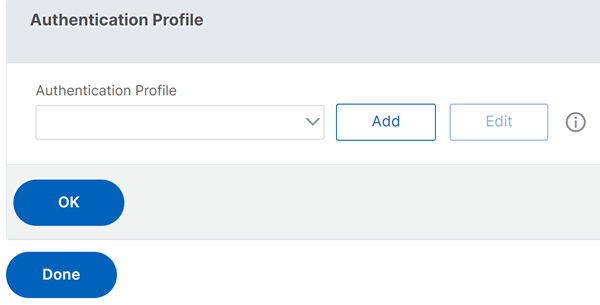

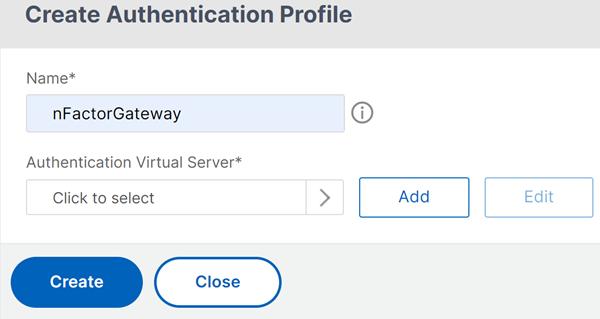

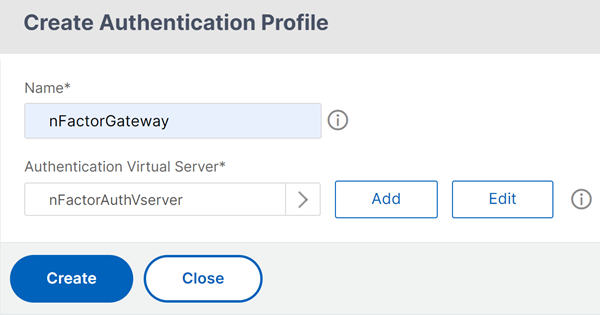

nFactor für NetScaler Gateway

Um nFactor auf dem NetScaler Gateway zu aktivieren, muss ein Authentifizierungsprofil mit einem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver verknüpft sein.

Erstellen eines Authentifizierungsprofils, um einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver mit dem virtuellen NetScaler Gateway

-

Navigieren Sie zu NetScaler Gateway > Virtuelle Server und wählen Sie einen vorhandenen virtuellen Gateway-Server aus, der bearbeitet werden soll.

-

Klicken Sie in Erweiterte Einstellungenauf Authentifizierungsprofil.

-

Klicken Sie unter Authentifizierungsprofil auf Hinzufügen.

-

Geben Sie den Namen für das Authentifizierungsprofil ein und klicken Sie auf die Stelle, an der es heißt Klicken zur Auswahl

-

Wählen Sie unter Virtueller Authentifizierungsserver einen vorhandenen Server aus, auf dem das Anmeldeschema, eine erweiterte Authentifizierungsrichtlinie und Bezeichnungen für Authentifizierungsrichtlinien konfiguriert sind. Sie können auch einen virtuellen Authentifizierungsserver erstellen. Der virtuelle Authentifizierungs-, Autorisierungs- und Überwachungsserver benötigt keine IP-Adresse. Klicken Sie auf Select.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf OK um den Abschnitt Authentifizierungsprofil zu schließen.

Hinweis: Wenn Sie einen der Faktoren als Client-Zertifikate konfiguriert haben, müssen Sie die SSL-Parameter und das CA-Zertifikat konfigurieren.

Nachdem Sie das Authentifizierungsprofil mit einem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver verknüpft haben und wenn Sie zu Ihrem NetScaler Gateway navigieren, können Sie die nFactor-Authentifizierungsbildschirme anzeigen.

Konfigurieren von SSL-Parametern und CA-Zertifikat

Wenn einer der Authentifizierungsfaktoren ein Zertifikat ist, müssen Sie eine SSL-Konfiguration auf dem virtuellen NetScaler Gateway-Server durchführen.

-

Navigieren Sie zu Traffic Management > SSL > Certificates > CA Certificates, und installieren Sie das Stammzertifikat für den Aussteller der Clientzertifikate. Zertifikate von Certificate Authority benötigen keine Schlüsseldateien.

Wenn Standard-SSL-Profile aktiviert sind, haben Sie bereits ein SSL-Profil erstellt, für das die Clientauthentifizierung aktiviert ist.

-

Navigieren Sie zu NetScaler Gateway > Virtuelle Server, und bearbeiten Sie einen vorhandenen virtuellen NetScaler Gateway-Server, der für nFactor aktiviert ist.

- Wenn Standard-SSL-Profile aktiviert sind, klicken Sie auf das Bearbeitungssymbol.

-

Wählen Sie in der Liste SSL-Profil das SSL-Profil aus, für das die Clientauthentifizierung aktiviert und auf OPTIONAL festgelegt ist.

- Wenn Standard-SSL-Profile nicht aktiviert sind, klicken Sie auf das Bearbeitungssymbol.

- Aktivieren Sie das Kontrollkästchen Clientauthentifizierung.

- Stellen Sie sicher, dass das Clientzertifikat auf Optional festgelegt ist

-

Klicken Sie auf OK.

-

Klicken Sie im Abschnitt Zertifikate auf Kein CA-Zertifikat.

-

Klicken Sie unter Select CA Certificate auf, um das Stammzertifikat für den Aussteller der Clientzertifikate auszuwählen und auszuwählen.

-

Klicken Sie auf Bind.

Hinweis: Möglicherweise müssen Sie auch alle Zwischen-CA-Zertifikate binden, die die Clientzertifikate ausgestellt haben.

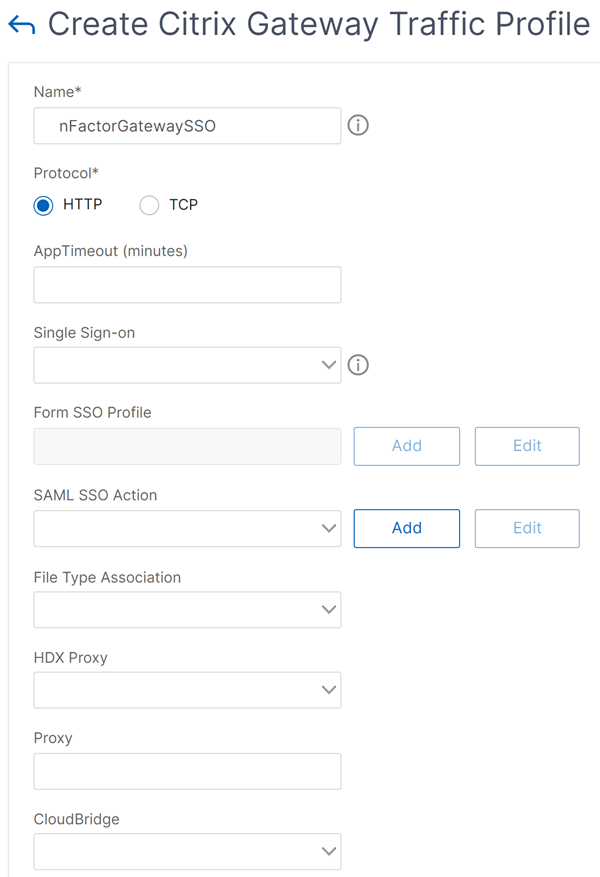

Konfigurieren der NetScaler Gateway-Verkehrsrichtlinie für nFactor Single Sign-On bei StoreFront

Für die einmalige Anmeldung bei StoreFront verwendet nFactor standardmäßig das zuletzt eingegebene Kennwort. Wenn LDAP nicht das zuletzt eingegebene Kennwort ist, müssen Sie eine Verkehrsrichtlinie/ein Profil erstellen, um das standardmäßige nFactor-Verhalten zu überschreiben.

-

Navigieren Sie zu NetScaler Gateway > Richtlinien > Verkehr.

-

Klicken Sie auf der Registerkarte Verkehrsprofile auf Hinzufügen.

-

Geben Sie einen Namen für das Verkehrsprofil ein. Wählen Sie das HTTP-Protokoll aus. Wählen Sie unter Einmaliges Anmelden die Option ON aus.

-

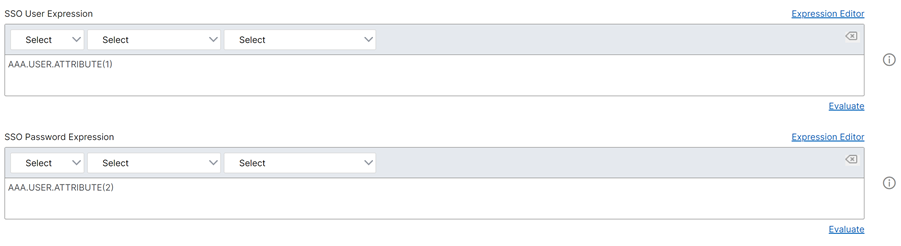

Geben Sie im SSO-Ausdruckeinen AAA.USER.ATTRIBUTE (#) -Ausdruck ein, der den im Anmeldeschema angegebenen Indizes entspricht, und klicken Sie auf Erstellen.

Hinweis Der AAA.USER-Ausdruck ist jetzt implementiert, um die veralteten HTTP.REQ.USER-Ausdrücke zu ersetzen.

-

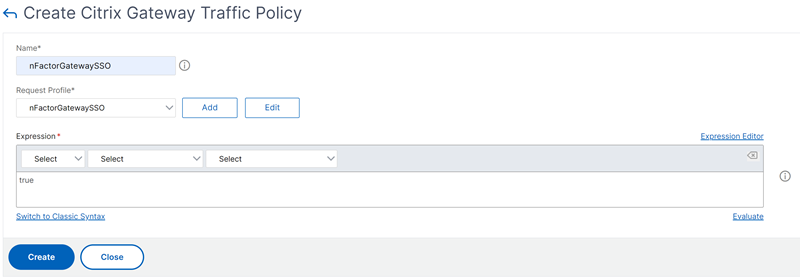

Klicken Sie auf die Registerkarte Verkehrsrichtlinien und dann auf Hinzufügen.

-

Geben Sie einen Namen für die Richtlinie ein. Wählen Sie das im vorherigen Schritt erstellte Verkehrsprofil aus. Geben Sie im Feld Ausdruckeinen erweiterten Ausdruck ein und klicken Sie auf Erstellen.

-

Navigieren Sie zu NetScaler Gateway > NetScaler Gateway Virtual Server.

- Wählen Sie einen vorhandenen virtuellen Server aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt Richtlinien auf das +-Zeichen.

- Wählen Sie unter Richtlinie wählen die Option Traffic aus.

- Wählen Sie unter Typ wählen die Option Anfrage aus.

- Wählen Sie die von Ihnen erstellte Traffic-Richtlinie aus und klicken Sie dann auf Bind.

Beispielausschnitt zur nFactor-Konfiguration mithilfe der CLI

Um die schrittweisen Konfigurationen für die nFactor-Authentifizierung zu verstehen, sollten wir eine Zwei-Faktor-Authentifizierungsbereitstellung in Betracht ziehen, bei der der erste Faktor die LDAP-Authentifizierung und der zweite Faktor die RADIUS-Authentifizierung ist.

Bei dieser Beispielbereitstellung muss sich der Benutzer mit einem einzigen Anmeldeformular bei beiden Faktoren anmelden. Daher definieren wir ein einziges Anmeldeformular, das zwei Kennwörter akzeptiert. Das erste Kennwort wird für die LDAP-Authentifizierung und das andere für die RADIUS-Authentifizierung verwendet. Hier sind die Konfigurationen, die ausgeführt werden:

-

Konfigurieren des virtuellen Lastausgleichsservers für die Authentifizierung

add lb vserver lbvs89 HTTP 1.136.19.55 80 -AuthenticationHost auth56.aaatm.com -Authentication ON

-

Konfigurieren Sie den virtuellen Authentifizierungsserver.

add authentication vserver auth56 SSL 10.106.30.223 443 -AuthenticationDomain aaatm.com

-

Konfigurieren Sie das Anmeldeschema für das Anmeldeformular und binden Sie es an eine Richtlinie für das Anmeldeschema.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -userCredentialIndex 1 -passwordCredentialIndex 2

Hinweis:

Verwenden Sie den Benutzernamen und eines der Kennwörter, die im Anmeldeschema für Single Sign-On (SSO) für einen Back-End-Dienst eingegeben wurden, z. B. StoreFront. Sie können diese Indexwerte in der Verkehrsaktion referenzieren, indem Sie den Ausdruck AAA.USER.ATTRIBUTE (#) verwenden. Die Werte können zwischen 1 und 16 liegen.

Alternativ können Sie die im Anmeldeschema eingegebenen Anmeldeinformationen als Single Sign-On-Anmeldeinformationen verwenden, indem Sie den folgenden Befehl verwenden.

add authentication loginSchema login1 -authenticationSchema login-2passwd.xml -SSOCredentials YES add authentication loginSchemaPolicy login1 -rule true -action login1 <!--NeedCopy--> -

Konfigurieren Sie ein Anmeldeschema für den Passthrough und binden Sie es an ein Policy Label

add authentication loginSchema login2 -authenticationSchema noschema add authentication policylabel label1 -loginSchema login2 <!--NeedCopy--> -

Konfigurieren Sie die LDAP- und RADIUS-Richtlinien.

add authentication ldapAction ldapAct1 -serverIP 10.17.103.28 -ldapBase "dc=aaatm, dc=com" -ldapBindDn administrator@aaatm.com -ldapBindDnPassword 81qw1b99ui971mn1289op1abc12542389b1f6c111n0d98e1d78ae90c8545901 -encrypted -encryptmethod ENCMTHD_3 -ldapLoginName samAccountName -groupAttrName memberOf -subAttributeName CN add authentication Policy ldap -rule true -action ldapAct1 add authentication radiusAction radius -serverIP 10.101.14.3 -radKey n231d9a8cao8671or4a9ace940d8623babca0f092gfv4n5598ngc40b18876hj32 -encrypted -encryptmethod ENCMTHD_3 -radNASip ENABLED -radNASid NS28.50 -radAttributeType 11 -ipAttributeType 8 add authentication Policy radius -rule true -action radius <!--NeedCopy--> -

Binden Sie die Richtlinie für das Anmeldeschema an den virtuellen Authentifizierungsserver

bind authentication vserver auth56 -policy login1 -priority 1 -gotoPriorityExpression END <!--NeedCopy--> -

Binden Sie die LDAP-Richtlinie (erster Faktor) an den virtuellen Authentifizierungsserver.

bind authentication vserver auth56 -policy ldap -priority 1 -nextFactor label1 -gotoPriorityExpression next <!--NeedCopy--> -

Binden Sie die RADIUS-Richtlinie (zweiter Faktor) an die Bezeichnung der Authentifizierungsrichtlinie.

bind authentication policylabel label1 -policyName radius -priority 2 -gotoPriorityExpression end <!--NeedCopy-->

In diesem Artikel

- Methoden zur Konfiguration von nFactor

- An der nFactor-Konfiguration beteiligte Konfigurationselemente

- So funktioniert nFactor

- Authentifizierung, Autorisierung und Überwachung des virtuellen Servers

- Anmeldeschema-XML-Datei

- Erweiterte Authentifizierungsrichtlinien

- Authentifizieren Sie das Policy Label

- nFactor für NetScaler Gateway

- Beispielausschnitt zur nFactor-Konfiguration mithilfe der CLI