Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Native OTP-Unterstützung für die Authentifizierung

NetScaler unterstützt Einmalkennwörter (OTPs), ohne dass ein Server eines Drittanbieters verwendet werden muss. Einmal-Kennwort ist eine hochsichere Option für die Authentifizierung bei sicheren Servern, da die generierte Nummer oder der Code zufällig ist. Zuvor boten spezialisierte Unternehmen wie RSA mit bestimmten Geräten, die Zufallszahlen generieren, die OTPs an.

Diese Funktion reduziert nicht nur die Kapital- und Betriebskosten, sondern verbessert auch die Kontrolle durch den Administrator, da die gesamte Konfiguration auf der NetScaler Appliance beibehalten wird.

Zu beachtende Punkte:

Der NetScaler-Administrator muss eine Schnittstelle zur Verwaltung und Validierung von Benutzergeräten konfigurieren, da keine Server von Drittanbietern mehr benötigt werden.

Die native OTP-Lösung unterstützt die SAML-Abmeldefunktion nicht.

Der Benutzer muss bei einem virtuellen NetScaler-Server registriert sein, um die OTP-Lösung verwenden zu können. Die Registrierung ist nur einmal pro Gerät erforderlich und kann auf bestimmte Umgebungen beschränkt werden. Die Konfiguration und Validierung eines registrierten Benutzers ähnelt der Konfiguration einer zusätzlichen Authentifizierungsrichtlinie.

Vorteile der nativen OTP-Unterstützung

- Senkt die Betriebskosten, da neben dem Active Directory keine zusätzliche Infrastruktur auf einem Authentifizierungsserver erforderlich ist.

- Konsolidiert die Konfiguration nur auf der NetScaler Appliance und bietet so Administratoren eine umfassende Kontrolle.

- Beseitigt die Abhängigkeit des Clients von einem zusätzlichen Authentifizierungsserver zur Generierung einer von den Clients erwarteten Zahl.

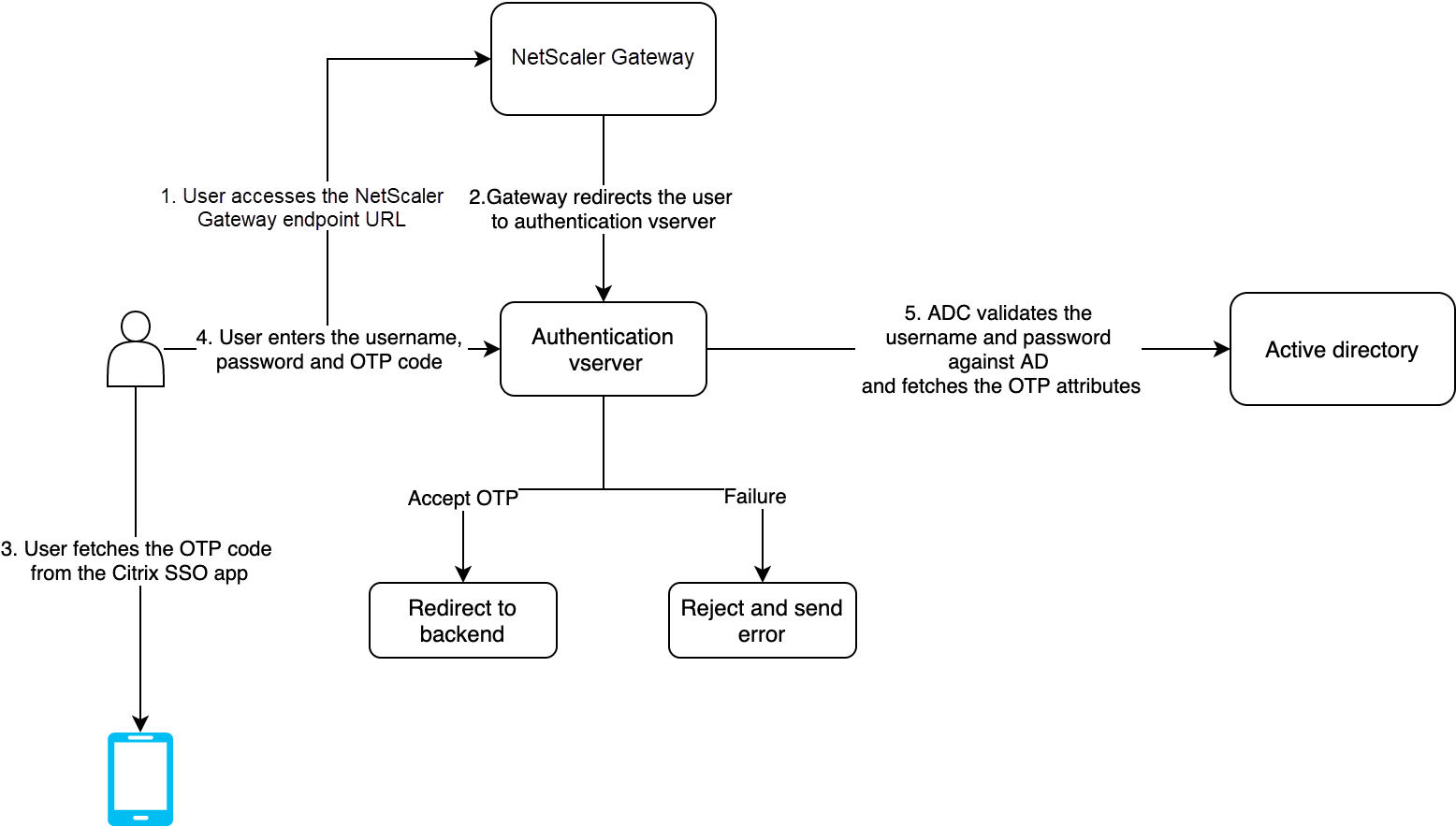

Nativer OTP-Workflow

Bei der nativen OTP-Lösung handelt es sich um einen zweifachen Prozess, und der Arbeitsablauf wird wie folgt klassifiziert:

- Geräteregistrierung

- Anmeldung für Endbenutzer

Wichtig:

Sie können den Registrierungsprozess überspringen, wenn Sie Lösungen von Drittanbietern verwenden oder andere Geräte außer der NetScaler-Appliance verwalten. Die letzte Zeichenfolge, die Sie hinzufügen, muss das von NetScaler angegebene Format haben.

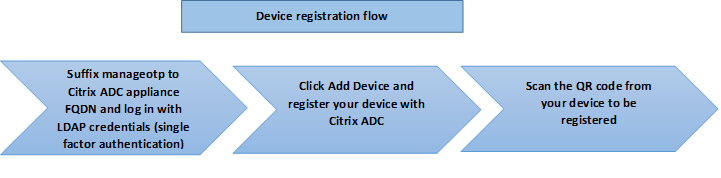

Die folgende Abbildung zeigt den Ablauf der Geräteregistrierung zur Registrierung eines neuen Geräts für den Empfang von OTP.

Hinweis:

Die Geräteregistrierung kann anhand einer Reihe von Faktoren erfolgen. Der Einzelfaktor (wie in der vorherigen Abbildung angegeben) wird als Beispiel verwendet, um den Prozess der Geräteregistrierung zu erläutern. Weitere Informationen finden Sie unter Empfohlene native OTP-Konfigurationen für die Geräteregistrierung.

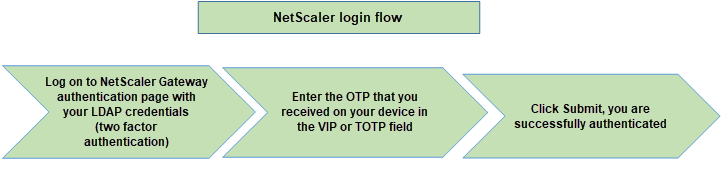

Die folgende Abbildung zeigt die Überprüfung von OTP durch das registrierte Gerät.

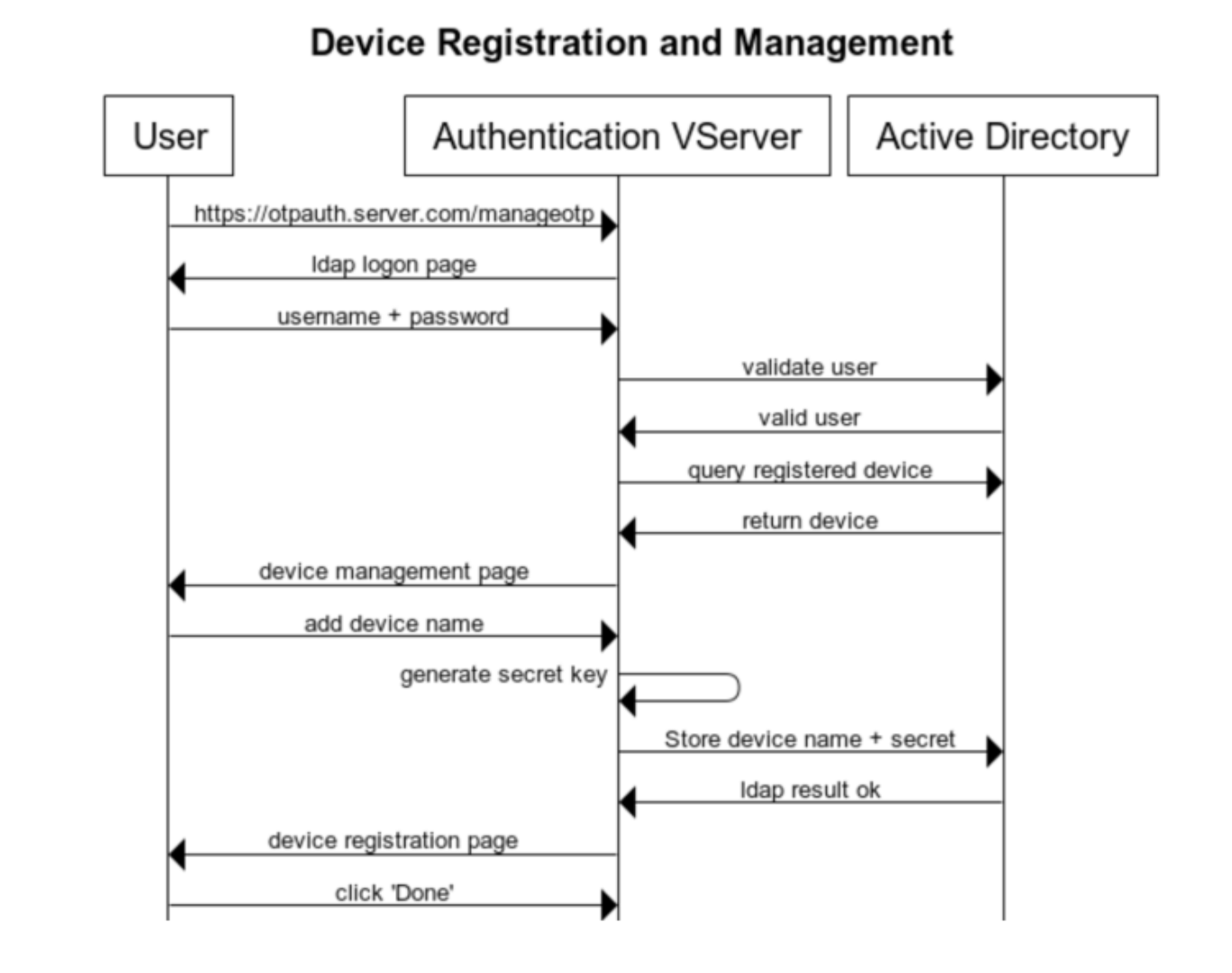

Die folgende Abbildung zeigt den Ablauf der Geräteregistrierung und -verwaltung.

Die folgende Abbildung zeigt den Endbenutzerablauf für die native OTP-Funktion.

Voraussetzungen

Um die native OTP-Funktion zu verwenden, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind.

- Die NetScaler Feature Release-Version ist 12.0 Build 51.24 und höher.

- Die Lizenz für die Advanced oder Premium Edition ist auf NetScaler Gateway installiert.

- NetScaler ist mit Management-IP konfiguriert, und auf die Managementkonsole kann sowohl über einen Browser als auch über die Befehlszeile zugegriffen werden.

- NetScaler ist mit einem virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zur Authentifizierung von Benutzern konfiguriert. Weitere Informationen finden Sie unter Virtueller Authentifizierungsserver

- Die NetScaler Appliance ist mit Unified Gateway konfiguriert und das Authentifizierungs-, Autorisierungs- und Überwachungsprofil ist dem virtuellen Gateway-Server zugewiesen.

- Die native OTP-Lösung ist auf den nFactor-Authentifizierungsfluss beschränkt. Für die Konfiguration der Lösung sind erweiterte Richtlinien erforderlich. Weitere Informationen finden Sie unter Konfiguration der nFactor-Authentifizierung.

Stellen Sie außerdem Folgendes für Active Directory sicher:

- Eine minimale Attributlänge von 256 Zeichen.

- Der Attributtyp muss ‘DirectoryString’ sein, z. B. UserParameters. Diese Attribute können Zeichenkettenwerte enthalten.

- Der Typ der Attributzeichenfolge muss Unicode sein, wenn der Gerätename aus nicht-englischen Zeichen besteht.

- Der NetScaler LDAP-Administrator muss Schreibzugriff auf das ausgewählte AD-Attribut haben.

- NetScaler Appliance und Client-Computer müssen mit einem gemeinsamen Network Time Server synchronisiert werden.

Konfigurieren Sie Native OTP mit der GUI

Die native OTP-Registrierung ist nicht nur eine Ein-Faktor-Authentifizierung. Die folgenden Abschnitte helfen Ihnen bei der Konfiguration der Einzel- und Zwei-Faktor-Authentifizierung.

Anmeldeschema für den ersten Faktor erstellen

- Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Anmeldeschema.

- Gehen Sie zu Profile und klicken Sie auf Hinzufügen.

- Geben Sie auf der Seite Authentifizierungs-Login-Schema erstellen unter dem Feld Namelschema_single_auth_manage_otp ein und klicken Sie neben noschema auf Bearbeiten.

- Klicken Sie auf den Ordner LoginSchema.

- Scrollen Sie nach unten, um SingleAuthManageOTP.xml auszuwählen, und klicken Sie auf Auswählen.

- Klicken Sie auf Erstellen.

- Klicken Sie auf Richtlinien und dann auf Hinzufügen.

-

Geben Sie im Fenster Create Authentication Login Schema Policy die folgenden Werte ein.

Vorname: lpol_single_auth_manage_otp_by_url

Profil: Wählen Sie lschema_single_auth_manage_otp aus der Liste aus.

Regel:

HTTP.REQ.COOKIE.VALUE("NSC_TASS").EQ("manageotp")

Konfiguration des virtuellen Servers für Authentifizierung, Autorisierung und Überwachung

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Virtuelle Authentifizierungsserver. Klicken Sie hier, um den vorhandenen virtuellen Server zu bearbeiten. Weitere Informationen finden Sie unter Virtueller Authentifizierungsserver

- Klicken Sie auf das +-Symbol neben Anmeldeschemas unter Erweiterte Einstellungen im rechten Fensterbereich.

- Wählen Sie Kein Anmeldeschemaaus.

- Klicken Sie auf den Pfeil und wählen Sie die lpol_single_auth_manage_otp_by_url Policy aus, klicken Sie auf Auswählenund dann auf Binden.

- Scrollen Sie nach oben und wählen Sie unter Erweiterte Authentifizierungsrichtlinie die Option 1 Authentifizierungsrichtlinie aus.

- Klicken Sie mit der rechten Maustaste auf die nFactor-Richtlinie, und wählen Sie Bindung bearbeiten aus. Klicken Sie mit der rechten Maustaste auf die bereits konfigurierte nFactor-Richtlinie oder beziehen Sie sich auf nFactor, um eine zu erstellen, und wählen Sie

- Klicken Sie auf den Pfeil unter Nächsten Faktor auswählen, um eine vorhandene Konfiguration auszuwählen, oder klicken Sie auf Hinzufügen, um einen Faktor zu erstellen.

-

Geben Sie auf dem Bildschirm Authentifizierungsrichtlinienlabel erstellen Folgendes ein, und klicken Sie auf Weiter :

Vorname: manage_otp_flow_label

Anmeldeschema: Lschema_Int

-

Klicken Sie im Bildschirm Authentication PolicyLabel auf Hinzufügen, um eine Richtlinie zu erstellen.

Create a policy for a normal LDAP server. -

Geben Sie auf dem Bildschirm Authentifizierungsrichtlinie erstellen Folgendes ein:

Vorname: auth_pol_ldap_native_otp

- Wählen Sie den Aktionstyp als LDAP in der Liste Aktionstyp aus.

-

Klicken Sie im Feld Aktion auf Hinzufügen, um eine Aktion zu erstellen.

Create the first LDAP action with authentication enabled to be used for single factor. -

Wählen Sie auf der Seite LDAP-Server für Authentifizierung erstellen das Optionsfeld Server-IP aus, deaktivieren Sie das Kontrollkästchen neben Authentifizierung, geben Sie die folgenden Werte ein und wählen Sie Verbindung testenaus. Im Folgenden finden Sie eine Beispielkonfiguration.

Vorname: ldap_native_otp

IP-Adresse: 192.8.xx.xx

Base DN: DC = Training, DC = Labor

Administrator:

Administrator@training.labKennwort:

xxxxxCreate a policy for OTP . -

Geben Sie auf dem Bildschirm Authentifizierungsrichtlinie erstellen Folgendes ein:

Vorname: auth_pol_ldap_otp_action

- Wählen Sie den Aktionstyp als LDAP in der Liste Aktionstyp aus.

-

Klicken Sie im Feld Aktion auf Hinzufügen, um eine Aktion zu erstellen.

Create the second LDAP action to set OTP authenticator with OTP secret configuration and authentication unchecked. -

Wählen Sie auf der Seite LDAP-Server für Authentifizierung erstellen das Optionsfeld Server-IP aus, deaktivieren Sie das Kontrollkästchen neben Authentifizierung, geben Sie die folgenden Werte ein und wählen Sie Verbindung testenaus. Im Folgenden finden Sie eine Beispielkonfiguration.

Vorname: ldap_otp_action

IP-Adresse: 192.8.xx.xx

Base DN: DC = Training, DC = Labor

Administrator:

Administrator@training.labKennwort:

xxxxx - Scrollen Sie nach unten zum Abschnitt Andere Einstellungen. Verwenden Sie das Dropdownmenü, um die folgenden Optionen auszuwählen. Server-Anmeldename Attribut als Neu und geben Sie userprincipalname ein.

- Verwenden Sie das Dropdownmenü, um SSO-Namensattribut als Neu auszuwählen und userprincipalnameeinzugeben.

- Geben Sie “UserParameters” in das Feld OTP Secret ein und klicken Sie auf Mehr.

-

Geben Sie die folgenden Attribute ein.

Attribute 1 = mail Attribute 2 = objectGUID Attribute 3 = immutableID

- Klicken Sie auf OK.

- Legen Sie auf der Seite Authentifizierungsrichtlinie erstellen den Ausdruck auf true fest und klicken Sie auf Erstellen.

- Klicken Sie auf der Seite Create Authentication Policylabel auf Bindenund dann auf Fertig.

- Klicken Sie auf der Seite Policy Binding auf Bind.

-

Klicken Sie auf der Seite Authentifizierungsrichtlinie auf Schließen, und klicken Sie auf Fertig.

Create OTP for OTP verification. -

Geben Sie auf dem Bildschirm Authentifizierungsrichtlinie erstellen Folgendes ein:

Name: auth_pol_ldap_otp_verifizieren

- Wählen Sie den Aktionstyp als LDAP in der Liste Aktionstyp aus.

-

Klicken Sie im Feld Aktion auf Hinzufügen, um eine Aktion zu erstellen.

Create the third LDAP action to verify OTP. -

Wählen Sie auf der Seite LDAP-Server für Authentifizierung erstellen das Optionsfeld Server-IP aus, deaktivieren Sie das Kontrollkästchen neben Authentifizierung, geben Sie die folgenden Werte ein und wählen Sie Verbindung testenaus. Im Folgenden finden Sie eine Beispielkonfiguration.

Vorname: ldap_verify_otp

IP-Adresse: 192.168.xx.xx

Base DN: DC = Training, DC = Labor

Verwaltungsrätin: Administrator@training.lab

Kennwort:

xxxxx - Scrollen Sie nach unten zum Abschnitt Andere Einstellungen. Verwenden Sie das Dropdownmenü, um die folgenden Optionen auszuwählen. Server-Anmeldename Attribut als Neu und geben Sie userprincipalname ein.

- Verwenden Sie das Dropdownmenü, um SSO-Namensattribut als Neu auszuwählen und userprincipalnameeinzugeben.

- Geben Sie “UserParameters” in das Feld OTP Secret ein und klicken Sie auf Mehr.

-

Geben Sie die folgenden Attribute ein.

Attribute 1 = mail Attribute 2 = objectGUID Attribute 3 = immutableID

- Klicken Sie auf OK.

- Legen Sie auf der Seite Authentifizierungsrichtlinie erstellen den Ausdruck auf true fest und klicken Sie auf Erstellen.

- Klicken Sie auf der Seite Create Authentication Policylabel auf Bindenund dann auf Fertig.

- Klicken Sie auf der Seite Policy Binding auf Bind.

- Klicken Sie auf der Seite Authentifizierungsrichtlinie auf Schließen, und klicken Sie auf Fertig.

Sie haben wahrscheinlich noch keine Advanced Authentication Policy für Ihren normalen LDAP-Server. Ändern Sie den Aktionstyp in LDAP. Wählen Sie Ihren normalen LDAP-Server aus, bei dem die Authentifizierung aktiviert ist. Geben Sie als Ausdruck true ein. Dabei wird die erweiterte Richtlinie anstelle der klassischen Syntax verwendet. Klicken Sie auf Erstellen.

Hinweis:

Der virtuelle Authentifizierungsserver muss an das RFWebUI-Portaldesign gebunden sein. Binden Sie ein Serverzertifikat an den Server. Die Server-IP ‘1.2.3.5’ muss einen entsprechenden FQDN haben, nämlich otpauth.server.com, für die spätere Verwendung.

Anmeldeschema für OTP mit dem zweiten Faktor erstellen

- Navigieren Sie zu Sicherheit > AAA-Anwendungsverkehr > Virtuelle Server. Wählen Sie den virtuellen Server aus, der bearbeitet werden soll.

- Scrollen Sie nach unten und wählen Sie 1 Login

- Klicken Sie auf Add binding.

- Klicken Sie im Abschnitt Richtlinienbindung auf Hinzufügen, um eine Richtlinie hinzuzufügen.

- Geben Sie auf der Seite Authentifizierungs-Anmeldeschema-Richtlinie erstellen den Namen der Richtlinie ein und klicken Sie auf Hinzufügen.

- Geben Sie auf der Seite Authentifizierungs-Anmeldeschema erstellen den Namen des Anmeldeschemas ein und klicken Sie auf das Stiftsymbol neben noschema.

- Klicken Sie auf den Ordner LoginSchema, wählen Sie DualAuthManageOTP.xml aus, und klicken Sie dann auf Auswählen.

- Klicke auf Mehr und scrolle nach unten.

- Geben Sie im Feld Index für Kennwortanmeldeinformationen 1 ein. Dadurch speichert nFactor das Benutzerkennwort im Authentifizierungs-, Autorisierungs- und Audit-Attribut #1, das später in einer Traffic-Richtlinie für Single Sign-On bei StoreFront verwendet werden kann. Wenn Sie dies nicht tun, versucht NetScaler Gateway, den Passcode zur Authentifizierung bei StoreFront zu verwenden, was nicht funktioniert.

- Klicken Sie auf Erstellen.

- Geben Sie im Abschnitt Regel die Option True ein. Klicken Sie auf Erstellen.

- Klicken Sie auf Bind.

- Beachten Sie die beiden Authentifizierungsfaktoren. Klicken Sie auf Schließen, und klicken Sie auf Fertig.

Verkehrspolitik für Single Sign-On

- Navigieren Sie zu NetScaler Gateway > Richtlinien > Datenverkehr

- Klicken Sie auf der Registerkarte Verkehrsprofile auf Hinzufügen.

- Geben Sie einen Namen für das Verkehrsprofil ein.

-

Scrollen Sie im Feld SSO Password Expression nach unten und klicken Sie auf Erstellen. Hier verwenden wir das Kennwortattribut für das Anmeldeschema, das für den zweiten Faktor OTP angegeben ist.

AAA.USER.ATTRIBUTE(1) -

Klicken Sie auf der Registerkarte Traffic-Richtlinien auf Hinzufügen.

-

Geben Sie im Feld Name einen Namen für die Verkehrsrichtlinie ein.

-

Wählen Sie im Feld Anforderungsprofil das von Ihnen erstellte Verkehrsprofil aus.

-

Geben Sie im Feld Ausdruck Trueein. Wenn Ihr virtueller NetScaler Gateway-Server vollständiges VPN zulässt, ändern Sie den Ausdruck wie folgt.

http.req.method.eq(post)||http.req.method.eq(get) && false -

Klicken Sie auf Erstellen.

-

Binden Sie die Verkehrsrichtlinie an einen virtuellen VPN-Server.

- Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Authentifizierungsprofil.

- Konfigurieren Sie das Authentifizierungsprofil, indem Sie den virtuellen NetScaler Gateway-Server auswählen und dann auf OK klicken.

- Navigieren Sie zu NetScaler Gateway > NetScaler Gateway Virtual Servers und wählen Sie den virtuellen NetScaler Gateway-Server aus. Die Seite VPN Virtual Server wird angezeigt.

- Klicken Sie im Abschnitt Richtlinien auf das Pluszeichen.

- Wählen Sie als Richtlinientyp Traffic aus und klicken Sie auf Weiter.

- Wählen Sie die Verkehrsrichtlinie aus und klicken Sie auf Binden.

- Klicken Sie auf Fertig.

Content Switching-Richtlinie für die Verwaltung von OTP konfigurieren

Die folgenden Konfigurationen sind erforderlich, wenn Sie Unified Gateway verwenden.

-

Navigieren Sie zu Traffic Management > Content Switching > Richtlinien. Wählen Sie die Richtlinie für den Content Switching aus, klicken Sie mit der rechten Maustaste und wählen Sie Bearbeiten.

-

Bearbeiten Sie den Ausdruck, um die folgende OR-Anweisung auszuwerten, und klicken Sie auf OK:

is_vpn_url || HTTP.REQ.URL.CONTAINS("manageotp"

Konfigurieren Sie Native OTP mit der CLI

Sie benötigen die folgenden Informationen, um die OTP-Geräteverwaltungsseite zu konfigurieren:

- Dem virtuellen Authentifizierungsserver zugewiesene IP

- FQDN, der der zugewiesenen IP entspricht

- Serverzertifikat für den virtuellen Authentifizierungsserver

Hinweis:

Native OTP ist nur eine webbasierte Lösung.

So konfigurieren Sie die OTP-Geräteregistrierungs- und Verwaltungsseite

Virtuellen Authentifizierungsserver erstellen

```

add authentication vserver authvs SSL 1.2.3.5 443

bind authentication vserver authvs -portaltheme RFWebUI

bind ssl vserver authvs -certkeyname otpauthcert

<!--NeedCopy--> ```

Hinweis:

Der virtuelle Authentifizierungsserver muss an das RFWebUI-Portalthema gebunden sein. Binden Sie ein Serverzertifikat an den Server. Die Server-IP ‘1.2.3.5’ muss einen entsprechenden FQDN haben, nämlich otpauth.server.com, für die spätere Verwendung.

So erstellen Sie eine LDAP-Anmeldeaktion

add authentication ldapAction <LDAP ACTION NAME> -serverIP <SERVER IP> - serverPort <SERVER PORT> -ldapBase <BASE> -ldapBindDn <AD USER> -ldapBindDnPassword <PASSWO> -ldapLoginName <USER FORMAT>

Beispiel:

add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName userprincipalname

So fügen Sie eine Authentifizierungsrichtlinie für die LDAP-Anmeldung hinzu

add authentication Policy auth_pol_ldap_logon -rule true -action ldap_logon_action

Um die Benutzeroberfläche über LoginSchema zu präsentieren

Benutzernamenfeld und Kennwortfeld für Benutzer bei der Anmeldung anzeigen

add authentication loginSchema lschema_single_auth_manage_otp -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthManageOTP.xml"

Geräteregistrierungs- und Verwaltungsseite anzeigen

Wir empfehlen zwei Möglichkeiten, den Bildschirm zur Geräteregistrierung und -verwaltung anzuzeigen: URL oder Hostname.

Hinweis:

Derzeit können Geräteregistrierung und Geräteverwaltung nur mit einem Browser durchgeführt werden.

-

Verwenden von URL

Wenn die URL ‘/manageotp’ enthält

add authentication loginSchemaPolicy lpol_single_auth_manage_otp_by_url -rule "http.req.cookie.value("NSC_TASS").contains("manageotp")" -action lschema_single_auth_manage_otpbind authentication vserver authvs -policy lpol_single_auth_manage_otp_by_url -priority 10 -gotoPriorityExpression END

-

Verwenden des Hostnamens

Wenn der Hostname ‘alt.server.com’ ist

add authentication loginSchemaPolicy lpol_single_auth_manage_otp_by_host -rule "http.req.header("host").eq("alt.server.com")" -action lschema_single_auth_manage_otpbind authentication vserver authvs -policy lpol_single_auth_manage_otp_by_host -priority 20 -gotoPriorityExpression END

So konfigurieren Sie die Benutzeranmeldeseite mit der CLI

Sie benötigen die folgenden Informationen, um die Benutzeranmeldeseite zu konfigurieren:

- IP für einen virtuellen Lastausgleichsserver

- Entsprechender FQDN für den virtuellen Lastausgleichsserver

-

Serverzertifikat für den virtuellen Lastausgleichsserver

bind ssl virtual server lbvs_https -certkeyname lbvs_server_cert

Der Back-End-Dienst im Load Balancing wird wie folgt dargestellt:

```

add service iis_backendsso_server_com 1.2.3.210 HTTP 80

bind lb vserver lbvs_https iis_backendsso_server_com

<!--NeedCopy--> ```

So erstellen Sie eine Aktion zur OTP-Passcode-Validierung

add authentication ldapAction <LDAP ACTION NAME> -serverIP <SERVER IP> -serverPort <SERVER PORT> -ldapBase <BASE> -ldapBindDn <AD USER> -ldapBindDnPassword <PASSWORD> -ldapLoginName <USER FORMAT> -authentication DISABLED -OTPSecret <LDAP ATTRIBUTE>`

Beispiel:

add authentication ldapAction ldap_otp_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName userprincipalname -authentication DISABLED -OTPSecret userParameters

Wichtig:

Der Unterschied zwischen der LDAP-Anmeldung und der OTP-Aktion besteht darin, dass die Authentifizierung deaktiviert und ein neuer Parameter

OTPSecreteingeführt werden muss. Verwenden Sie nicht den AD-Attributwert.

So fügen Sie eine Authentifizierungsrichtlinie für die OTP-Passcode-Validierung hinzu

add authentication Policy auth_pol_otp_validation -rule true -action ldap_otp_action

Um die Zwei-Faktor-Authentifizierung über LoginSchema zu präsentieren

Fügen Sie die Benutzeroberfläche für die Zwei-Faktor-Authentifizierung hinzu.

add authentication loginSchema lscheme_dual_factor -authenticationSchema "/nsconfig/loginschema/LoginSchema/DualAuth.xml"

add authentication loginSchemaPolicy lpol_dual_factor -rule true -action lscheme_dual_factor

Um einen Passcode-Validierungsfaktor über das Policy-Label zu erstellen

Erstellen Sie ein Richtlinienlabel zum Verwalten von OTP-Flows für den nächsten Faktor (der erste Faktor ist die LDAP-Anmeldung)

add authentication loginSchema lschema_noschema -authenticationSchema noschema

add authentication policylabel manage_otp_flow_label -loginSchema lschema_noschema

Um die OTP-Richtlinie an das Richtlinienlabel zu binden

bind authentication policylabel manage_otp_flow_label -policyName auth_pol_otp_validation -priority 10 -gotoPriorityExpression NEXT

Um den UI-Flow zu binden

Binden Sie die LDAP-Anmeldung gefolgt von der OTP-Validierung an den virtuellen Authentifizierungsserver.

bind authentication vserver authvs -policy auth_pol_ldap_logon -priority 10 -nextFactor manage_otp_flow_label -gotoPriorityExpression NEXT

bind authentication vserver authvs -policy lpol_dual_factor -priority 30 -gotoPriorityExpression END

Um eine Verkehrsrichtlinie für Single Sign-On zu erstellen und sie an einen virtuellen VPN-Server zu binden

add vpn trafficAction vpn_html_pol http -userExpression aaa.user.attribute(1) -passwdExpression aaa.user.attribute(2)

add vpn trafficpolicy tf1 'http.req.method.eq(post)||http.req.method.eq(get) && false' vpn_html_pol

bind vpn vserver vpn1 -policy tf1 -priority 10

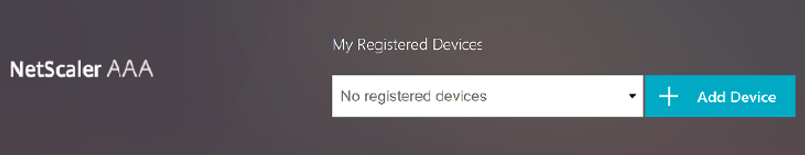

Registrieren Sie Ihr Gerät bei NetScaler

- Navigieren Sie in Ihrem Browser zu Ihrem NetScaler-FQDN (erste öffentlich zugängliche IP) mit dem Suffix /manageotp. Zum Beispiel Login bei https://otpauth.server.com/manageotp mit Benutzeranmeldeinformationen.

-

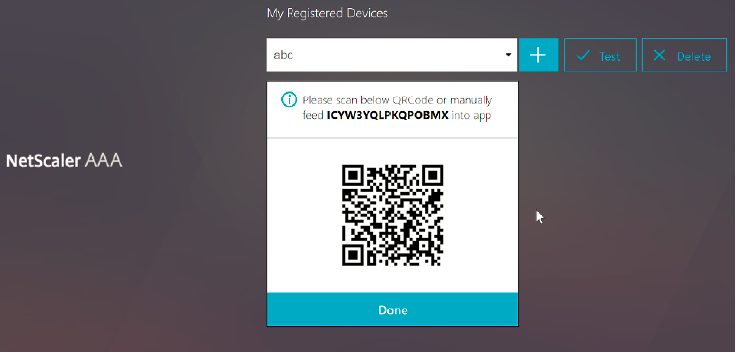

Klicken Sie auf das +-Symbol, um ein Gerät hinzuzufügen.

- Geben Sie einen Gerätenamen ein und drücken Sie Los. Auf dem Bildschirm erscheint ein Barcode.

- Klicken Sie auf Setup beginnen und dann auf Barcode scannen.

-

Bewegen Sie die Gerätekamera über den QR-Code. Sie können den Code optional eingeben.

Hinweis:

Der angezeigte QR-Code ist 3 Minuten gültig.

-

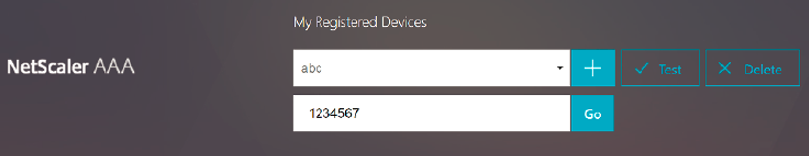

Nach erfolgreichem Scan wird Ihnen ein sechsstelliger zeitkritischer Code angezeigt, mit dem Sie sich anmelden können.

- Klicken Sie zum Testen auf dem QR-Bildschirm auf Fertig und dann auf das grüne Häkchen rechts.

- Wählen Sie Ihr Gerät aus dem Dropdownmenü aus, geben Sie den Code von Google Authenticator ein (muss blau und nicht rot sein) und klicken Sie auf Los.

- Stellen Sie sicher, dass Sie sich über das Drop-down-Menü in der oberen rechten Ecke der Seite abmelden.

Melden Sie sich mit dem OTP bei NetScaler an

- Navigieren Sie zu Ihrer ersten öffentlich zugänglichen URL und geben Sie Ihr OTP von Google Authenticator ein, um sich anzumelden.

-

Authentifizieren Sie sich auf der NetScaler Splash-Seite.