Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Konfiguration von nFactor für Anwendungen mit unterschiedlichen Anforderungen an Anmeldeseiten, einschließlich Step-up-Authentifizierung

Normalerweise ermöglicht ein NetScaler Gateway den Zugriff auf mehrere Anwendungen. Abhängig von den Sicherheitsanforderungen können sie unterschiedliche Authentifizierungsmechanismen haben. Für einige Anwendungen ist möglicherweise nur ein einziger Faktor erforderlich, z. B. ein gemeinsames Intranet. Andere Anwendungen wie SAP- oder HR-Tools mit kritischeren Daten müssen mindestens über eine Multifaktor-Authentifizierung verfügen. Die meisten Benutzer greifen jedoch nur auf das Intranet zu, sodass eine Multifaktorisierung für alle Anwendungen nicht die richtige Wahl ist.

In diesem Thema wird beschrieben, wie der Anmeldemechanismus dynamisch an die Bedürfnisse des Benutzers angepasst wird, der auf die Anwendung zugreifen möchte. Beschreiben Sie außerdem die Schritte zum Einrichten der Authentifizierung.

Voraussetzungen

Bevor Sie NetScaler Gateway konfigurieren, überprüfen Sie die folgenden Voraussetzungen.

- NetScaler Advanced-Lizenz-Edition

- Die Version der NetScaler Funktion ist 11.1 und höher.

- LDAP-Server.

- RADIUS-Server.

- Öffentliche IP-Adresse.

Im Konfigurationsbeispiel verwenden Sie zwei Anwendungen mit den folgenden Authentifizierungsanforderungen.

- Webanwendung grün

- Anforderung — Nutzername + LDAP-Passwort

- Webanwendung rot

- Anforderung - Benutzername + LDAP-Passwort + RADIUS-Pin

Hinweis

Neben LDAP und RADIUS können Sie auch andere Authentifizierungsmethoden wie Benutzerzertifikate, TACACS oder SAML verwenden.

Grundlegende Einrichtung

-

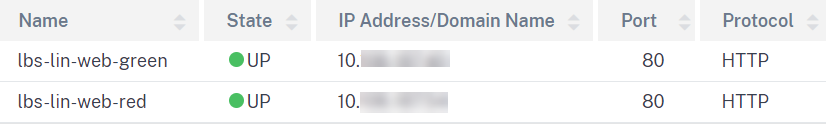

Fügen Sie keine adressierbaren virtuellen Lastausgleichsserver und -dienste für beide Webanwendungen hinzu.

-

Virtuelle Lastenausgleichsserver

-

Services

-

-

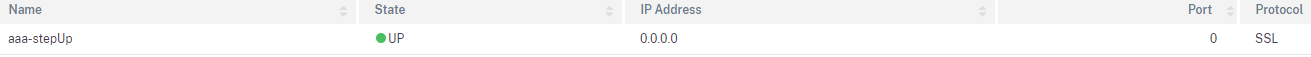

Fügen Sie einen grundlegenden virtuellen Server für die Authentifizierung, Autorisierung und Überwachung ohne Adressierung für die Anmeldung hinzu. Im Moment ist keine weitere Konfiguration erforderlich.

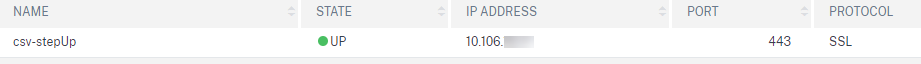

- Fügen Sie einen virtuellen Content Switching-Server vom Typ SSL mit öffentlicher IP hinzu. Für diese IP-Adresse benötigen Sie DNS-Einträge für jede Anwendung, auf die Sie zugreifen möchten, sowie für die Authentifizierung, Autorisierung und Überwachung des virtuellen Servers. In diesem Beispiel verwenden Sie die folgenden DNS-Namen:

- green.lab.local - Anwendung Grün

- red.lab.local -> Anwendung Red

- aaa.lab.local -> Virtueller Server für Authentifizierung, Autorisierung und Überwachung

- Binden Sie ein SSL-Zertifikat mit passendem CN oder SAN für alle DNS-Einträge.

-

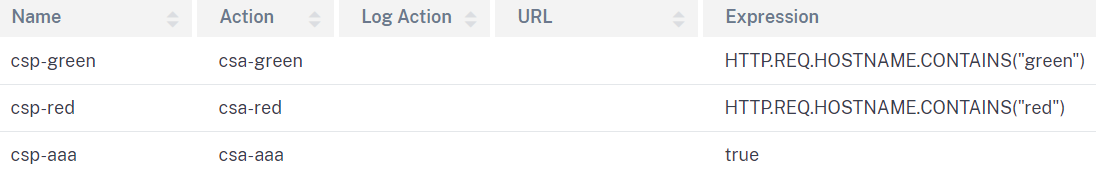

Fügen Sie dem virtuellen Server Content Switch-Richtlinien hinzu. Eine für jede Anwendung, die mit dem individuellen Hostnamen übereinstimmen muss. Auf diese Weise bestimmt der NetScaler, auf welche Anwendung der Benutzer zugreifen möchte. Fügen Sie zusätzlich eine weitere Richtlinie für Authentifizierung, Autorisierung und Überwachung mit dem Ausdruck „true“ hinzu.

-

Stellen Sie sicher, dass die Authentifizierungs-, Autorisierungs- und Prüfungsrichtlinie die höchste Priorität hat. Andernfalls wäre es nicht möglich, auf die Anwendungen zuzugreifen.

-

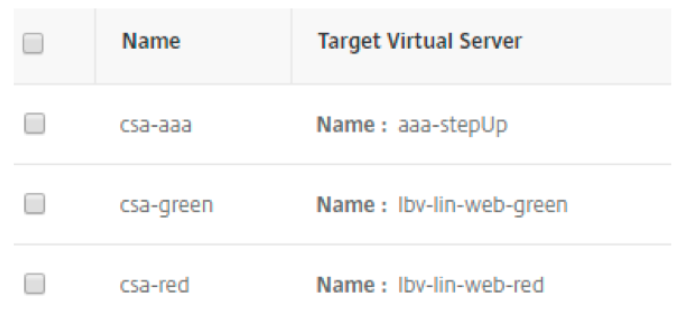

Fügen Sie Content Switch-Aktionen für jede Richtlinie hinzu, die auf den entsprechenden virtuellen Server verweist. In diesem Beispiel auf jedem virtuellen Load-Balancing-Server und einem virtuellen Authentifizierungsserver.

Konfiguration der Authentifizierungsebene

Nachdem Sie die grundlegenden Einstellungen für virtuelle Server und Content Switching abgeschlossen haben, aktivieren Sie die Authentifizierung und führen die Definition „stark“ oder „schwach“ für Ihre Anwendungen durch.

-

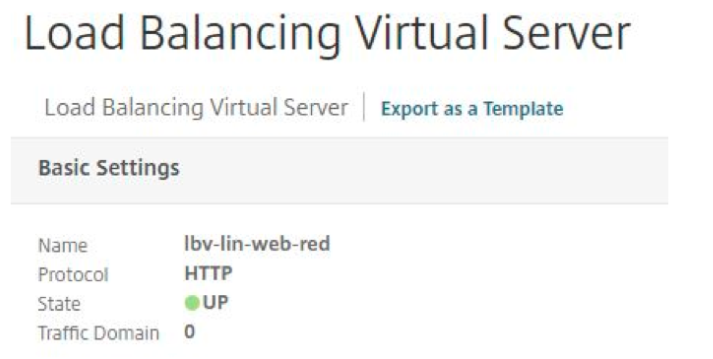

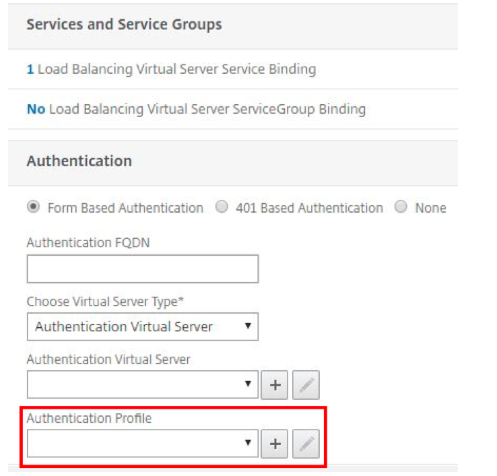

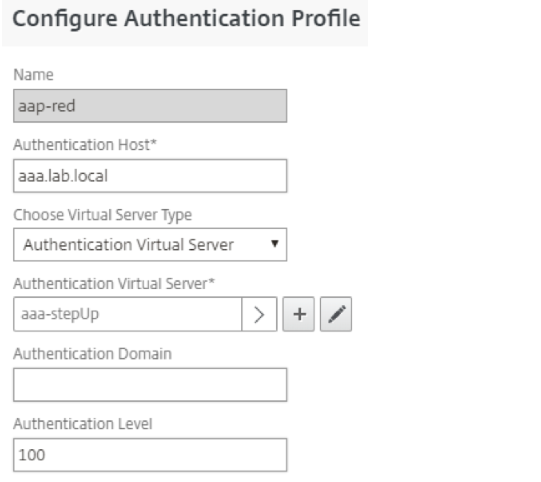

Navigieren Sie zu Load Balancing Virtual Server for Application Red und aktivieren Sie „Formularbasierte Authentifizierung“. Und fügen Sie ein Authentifizierungsprofil hinzu.

-

Geben Sie den definierten Hostnamen für die Authentifizierung, Autorisierung und Überwachung des virtuellen Servers für die Umleitung ein, wenn ein Benutzer auf die Anwendung zugreifen möchte und keine bestehende Sitzung hat.

-

Wählen Sie einen virtuellen Authentifizierungsserver als Typ und binden Sie den virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver.

-

Definieren Sie eine Authentifizierungsebene, um zu konfigurieren, ob eine Anwendung stärker oder schwächer als eine andere ist. Eine Sitzung auf der angegebenen Stufe 100 kann auf virtuelle Server mit einer niedrigeren Stufe zugreifen, ohne sich erneut authentifizieren zu müssen. Andererseits muss sich diese Sitzung erneut authentifizieren, wenn der Benutzer versucht, auf einen virtuellen Server mit einer höheren Stufe zuzugreifen.

-

Wiederholen Sie die Schritte 1—4 mit der Anwendung Green.

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Authentifizierungsprofile, um das Authentifizierungsprofil hinzuzufügen.

Ein Profil für jede Anwendung, wobei beide auf den Hostnamen des virtuellen Servers für Authentifizierung, Autorisierung und Überwachung verweisen. In dem Beispiel ist Anwendungsrot stärker (Stufe 100) als Anwendungsgrün (Stufe 90). Bedeutet, dass ein Benutzer mit einer bestehenden Sitzung für Rot ohne erneute Authentifizierung auf Green zugreifen kann. Umgekehrt muss sich ein Benutzer, der zuerst auf Green zugegriffen hat, erneut für die Anwendung Red authentifizieren.

nFactor-Konfiguration für Multifaktor-Authentifizierung

-

Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Anmeldeschema > Profile, um drei Anmeldeschemas hinzuzufügen und die benötigte NetScaler-Anmeldeseite aufzurufen.

- Schema für normale LDAP-Authentifizierung

- Wählen Sie SingleAuth XML aus, um die beiden Felder anzuzeigen. Eine für den Benutzernamen und die zweite für das LDAP-Passwort.

- Stellen Sie sicher, dass Sie den Benutzernamen auf Index 1 und das Passwort auf Index 2 speichern. Dies ist wichtig für die LDAP-Neuauthentifizierung, wenn ein Benutzer nach Anwendung Green auf Anwendung Rot zugreift.

-

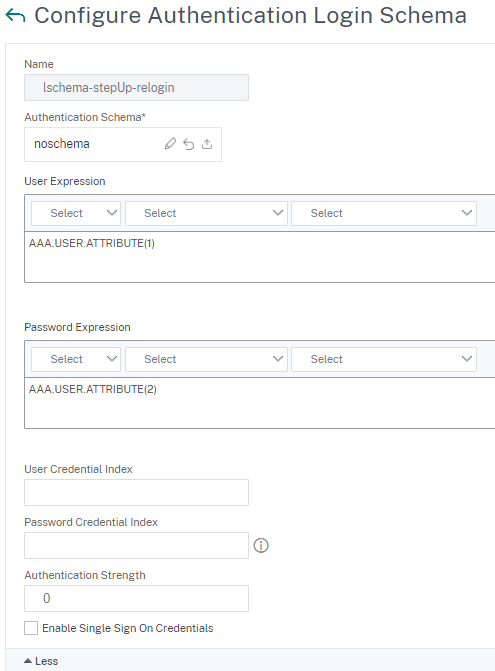

Schema für die LDAP-Neuauthentifizierung

- Wählen Sie „noschema“, da der Benutzer den Prozess der LDAP-Neuauthentifizierung nicht sieht.

-

Füllen Sie den Benutzer- und Passwortausdruck mit den Attributfeldern, die Sie im ersten Schema definiert haben.

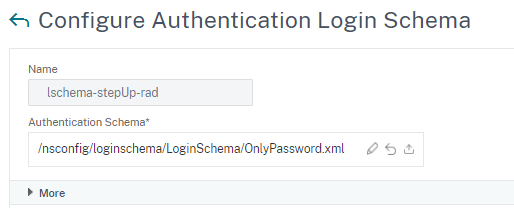

- Schema für die RADIUS-Authentifizierung

-

Wählen Sie „OnlyPassword XML“, um nur ein Feld für den RADIUS-Pin anzuzeigen. Der Benutzername ist aufgrund der ersten LDAP-Anmeldung nicht erforderlich.

-

- Schema für normale LDAP-Authentifizierung

-

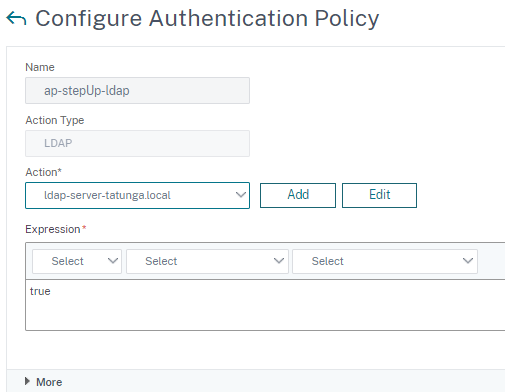

Der nächste Schritt besteht darin, alle erforderlichen Authentifizierungsrichtlinien hinzuzufügen, um das Verhalten unseres Anmeldemechanismus zu kontrollieren. Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > Richtlinie.

-

Fügen Sie die Standard-LDAP-Richtlinie mit dem erforderlichen LDAP-Server hinzu.

-

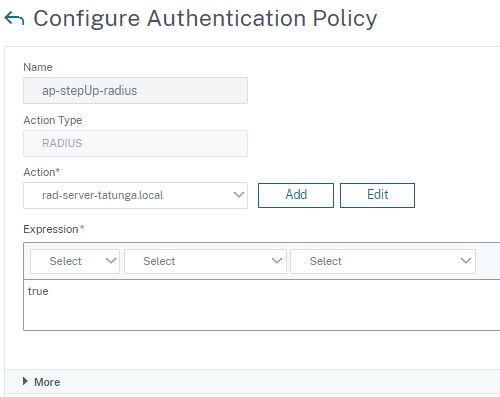

Fügen Sie die Standard-RADIUS-Richtlinie mit dem erforderlichen RADIUS-Server hinzu.

-

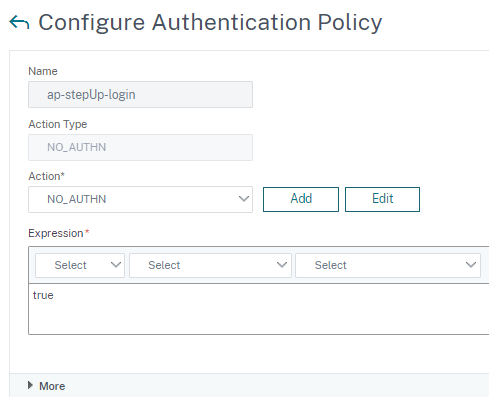

Fügen Sie eine dritte Authentifizierungsrichtlinie mit dem Aktionstyp „NO_AUTH“ und dem Ausdruck „true“ hinzu. Diese Politik wird keine Wirkung haben als die Überbrückung zum nächsten Faktor.

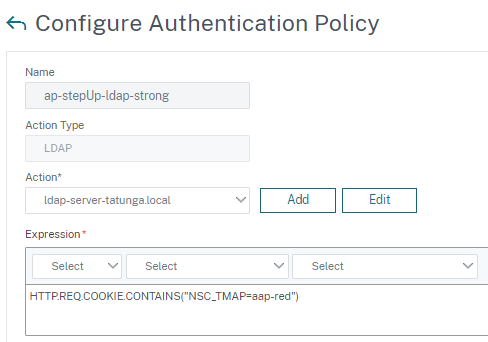

- Die vierte Richtlinie bewertet, ob ein Benutzer auf die stärkere Anwendung Red zugreifen möchte oder nicht. Dies ist wichtig, um eine Multifaktor-Authentifizierung für Red durchzuführen.

- Wählen Sie „LDAP“ als Aktionstyp und wählen Sie Ihren LDAP-Server.

-

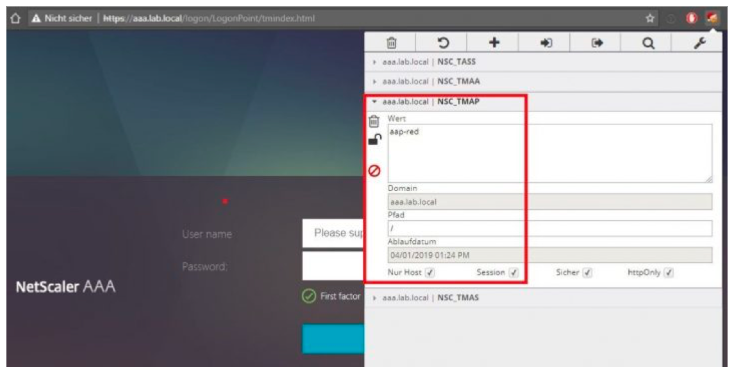

Der Ausdruck bewertet, ob es sich um die Anwendung Red handelt, indem er das Cookie NSC_TMAP überprüft. Der Benutzer gibt dieses Cookie aus, indem er auf die NetScaler-Anmeldeseite zugreift. Es enthält den Namen des Authentifizierungsprofils, das an den virtuellen Load-Balancing-Server gebunden ist, auf den zugegriffen wird.

-

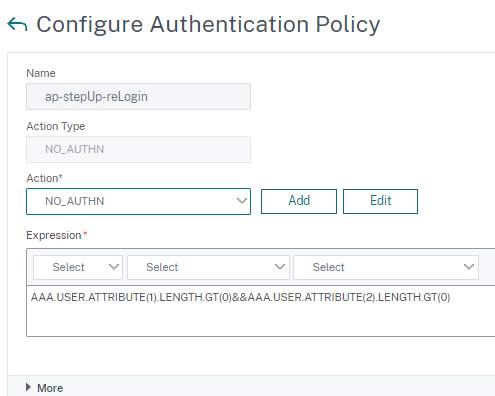

Die letzte Richtlinie überprüft, ob der Benutzer die Anmeldeinformationen einer ersten schwächeren Anmeldung gespeichert hat. Dies ist wichtig für die automatische LDAP-Neuanmeldung, wenn ein Benutzer zuerst auf die schwächere Anwendung zugegriffen hat und nun die stärkere starten möchte.

-

-

Sie fügen einige Richtlinienbezeichnungen hinzu, um alle vorherigen Authentifizierungsrichtlinien und Anmeldeschemas verbindlich zu gestalten. Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Richtlinien > Authentifizierung > PolicyLabel.

-

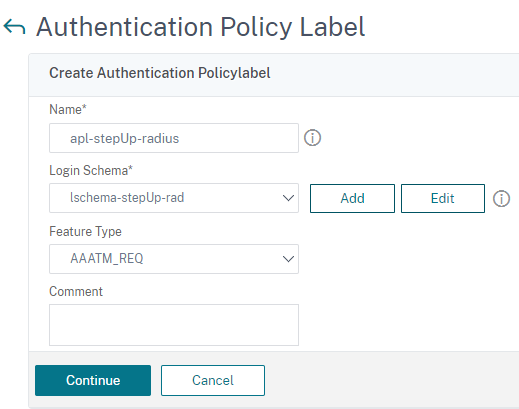

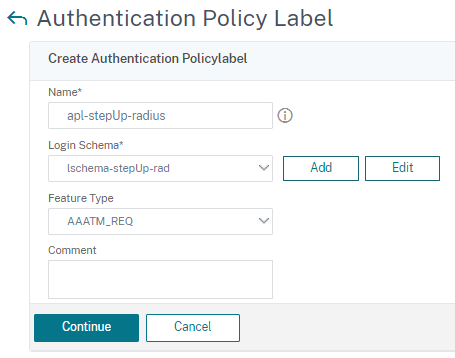

Beginnen Sie zunächst mit dem Label für die RADIUS-Authentifizierung.

-

Geben Sie einen geeigneten Namen für das Label ein, wählen Sie das frühere Schema für RADIUS aus und klicken Sie auf Weiter.

-

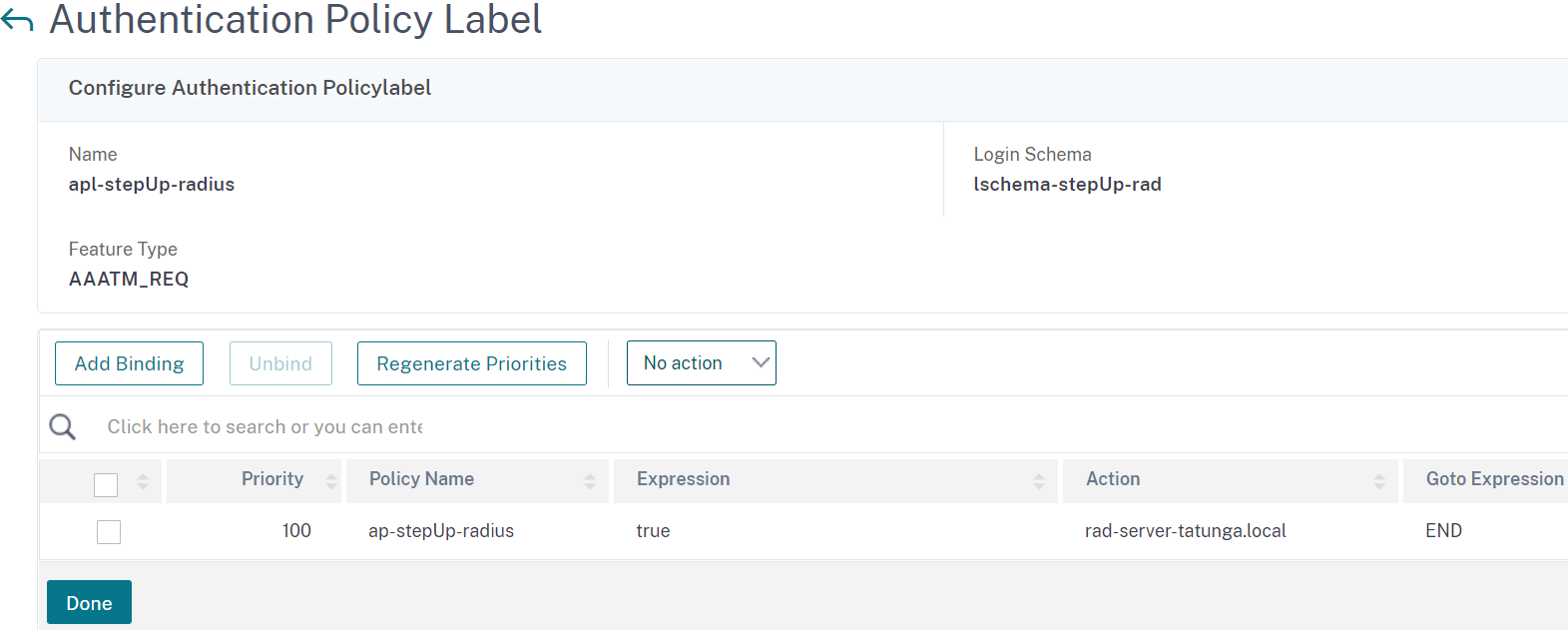

Der letzte Schritt für dieses Label besteht darin, die standardmäßige RADIUS-Authentifizierungsrichtlinie zu binden.

-

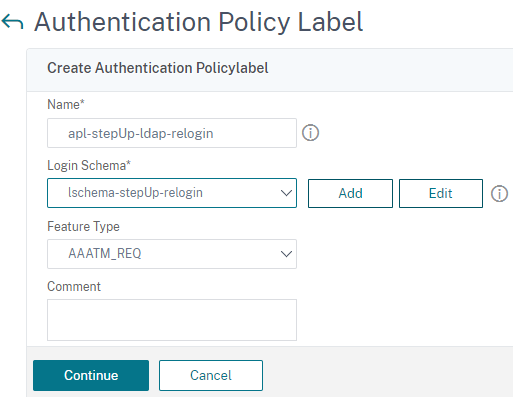

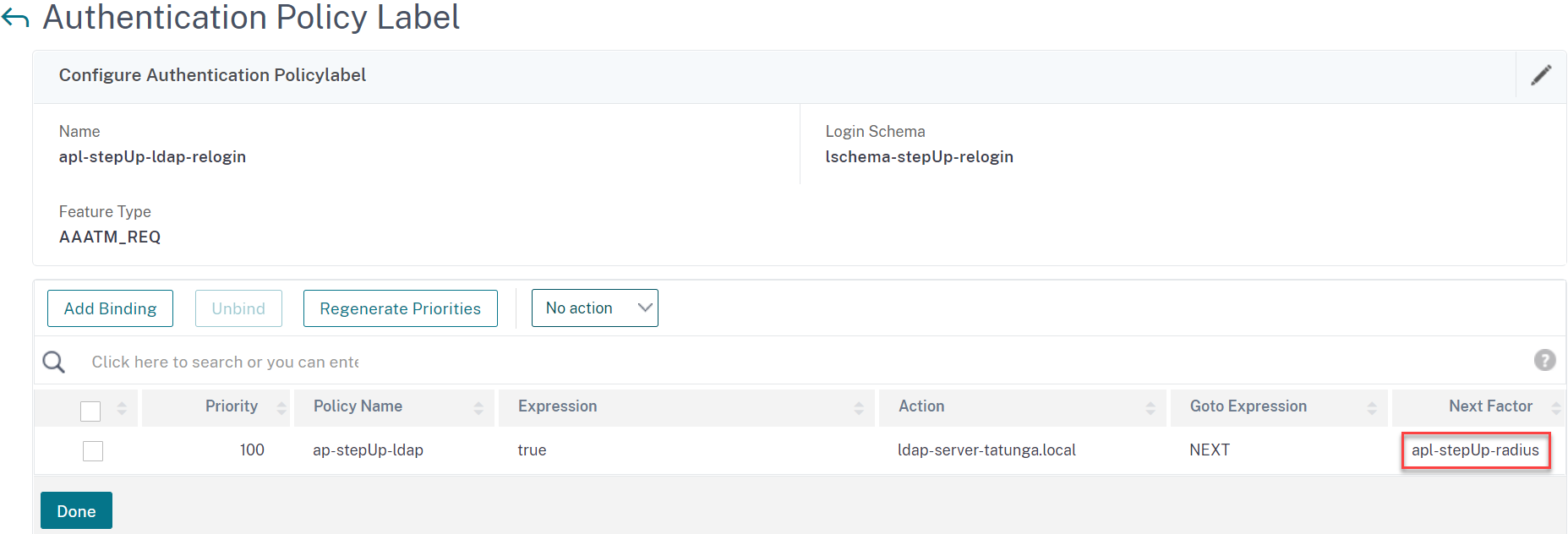

- Das zweite Label führt die LDAP-Neuanmeldung durch.

-

Fügen Sie das Label hinzu und binden Sie das Relogin-Schema.

-

Binden Sie die LDAP-Authentifizierungsrichtlinie und legen Sie das RADIUS-Richtlinienlabel als nächsten Faktor fest.

-

- Fügen Sie das letzte Label für die erste LDAP-Authentifizierung hinzu.

-

Wählen Sie das entsprechende Schema aus und klicken Sie auf Weiter.

-

Binden Sie die erste Richtlinie für eine starke Authentifizierung und setzen Sie Goto Expression auf „End“. Wählen Sie das RADIUS-Richtlinienlabel als nächsten Faktor aus.

-

Die zweite Richtlinie bezieht sich auf eine schwache grüne Authentifizierung ohne RADIUS.

-

Stellen Sie die Priorität der Bindung sicher.

-

-

Konfigurieren Sie Authentifizierung, Authentifizierung und Überwachung. Navigieren Sie zu Sicherheit > AAA — Anwendungsverkehr > Virtuelle Server.

-

Öffnen Sie den zuvor hinzugefügten virtuellen Server und legen Sie das bevorzugte Portaldesignfest.

-

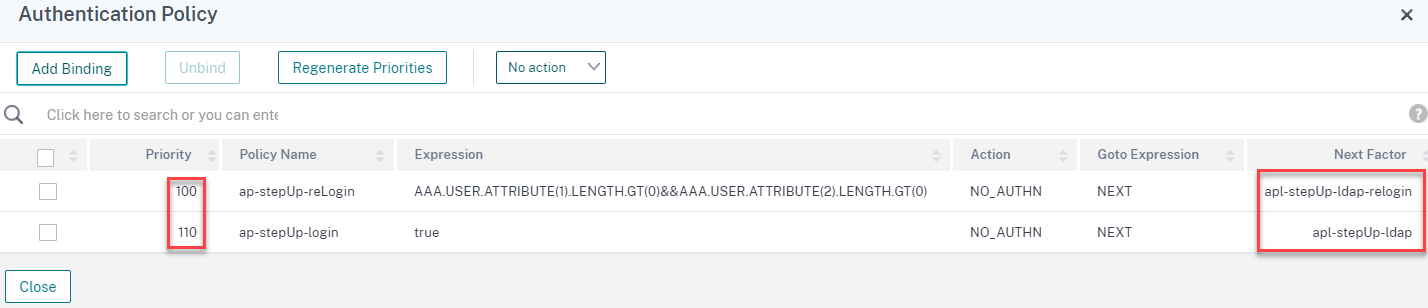

Binden Sie die letzten beiden verbleibenden Authentifizierungsrichtlinien direkt an den virtuellen Server.

- Binden Sie die Relogin-Richtlinie mit „NO_AUTH“ und der Bezeichnung der LDAP-Relogin-Richtlinie als nächsten Faktor. Dies dient dazu, die automatische LDAP-Neuauthentifizierung mit einer bestehenden Sitzung durchzuführen.

- Legen Sie eine zweite Richtlinie fest, um direkt zum Next-Factor-LDAP überzugehen, wenn noch keine Sitzung vorhanden ist.

-

Setzen Sie wie immer die richtigen Prioritäten.

-

-

Hinweis

Das Step-up kann auch mit dem nFactor Visualizer erstellt werden, der in NetScaler Version 13.0 und höher verfügbar ist.

Konfiguration der Multifaktor-Authentifizierung über nFactor Visualizer

- Navigieren Sie zu Sicherheit > AAA-Anwendungsdatenverkehr > nFactor Visualizer > nFactor Flow und klicken Sie auf Hinzufügen.

-

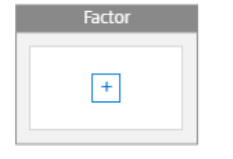

Klicken Sie auf das Pluszeichen, um den nFactor Flow hinzuzufügen.

-

Geben Sie den ersten Faktornamen ein und klicken Sie auf Erstellen.

-

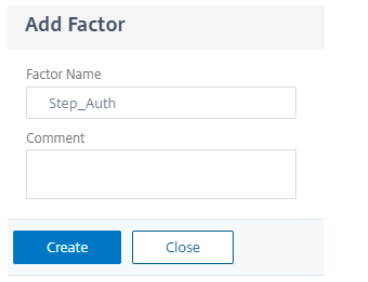

Für den ersten Faktor ist kein Schema erforderlich. Klicken Sie auf Richtlinie hinzufügen, um die NO_AUTH-Richtlinie hinzuzufügen, wie in Schritt 2 der Konfiguration der Multifaktor-Authentifizierung gezeigt.

-

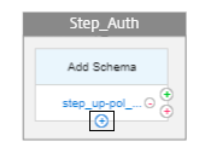

Klicken Sie auf das blaue +, um eine zweite Authentifizierung hinzuzufügen.

-

Wählen Sie die erstellte Authentifizierungsrichtlinie aus und klicken Sie auf Hinzufügen.

-

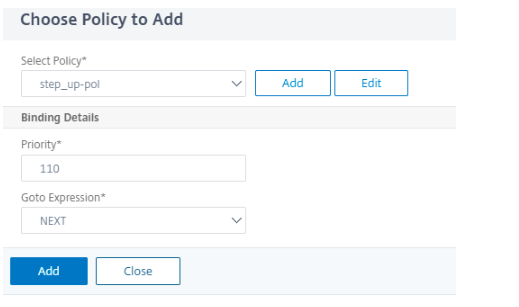

Klicken Sie auf das grüne +, um einen nächsten Faktor hinzuzufügen.

-

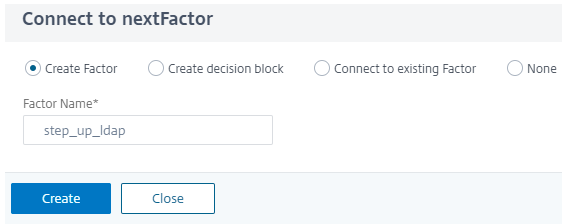

Um den nächsten Authentifizierungsfaktor hinzuzufügen, wählen Sie Create Factor aus, geben Sie den Faktornamen ein und klicken Sie auf Erstellen.

-

Um ein Schema hinzuzufügen, klicken Sie auf Schema hinzufügen.

-

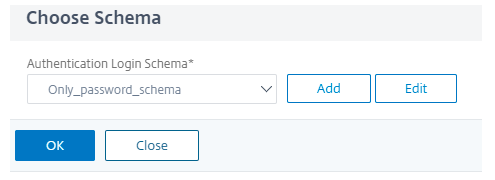

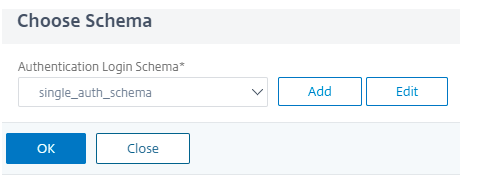

Wählen Sie das erstellte Schema in (Multifaktor-Authentifizierungskonfiguration) aus und klicken Sie auf OK.

-

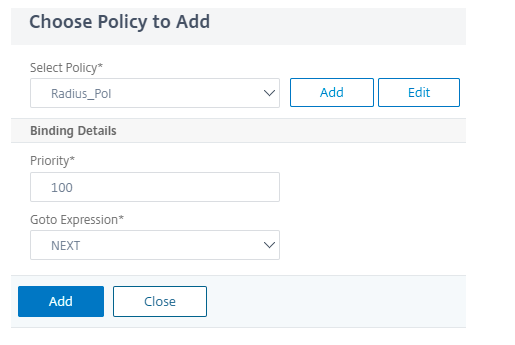

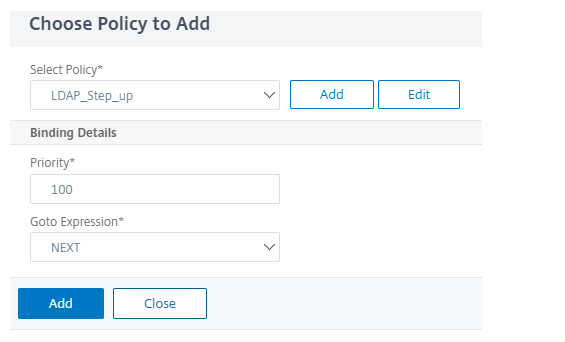

Klicken Sie auf Richtlinie hinzufügen und wählen Sie die Authentifizierungsrichtlinie aus.

-

Klicken Sie auf das grüne +, um einen weiteren Faktor für die RADIUS-Authentifizierung hinzuzufügen.

-

Erstellen Sie einen weiteren Faktor, indem Sie Schritt 8 ausführen.

-

Klicken Sie auf Schema hinzufügen und wählen Sie in der Liste nur das Schema für das Passwort aus.

-

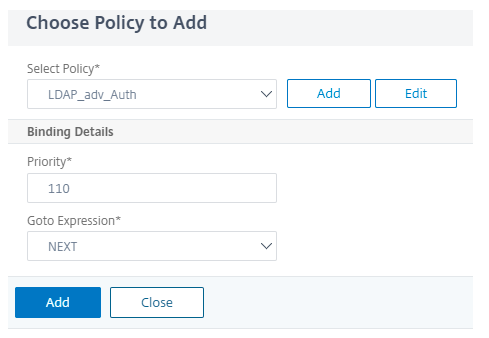

Klicken Sie auf Richtlinie hinzufügen, um die RADIUS-Authentifizierung auszuwählen, und klicken Sie auf Hinzufügen.

-

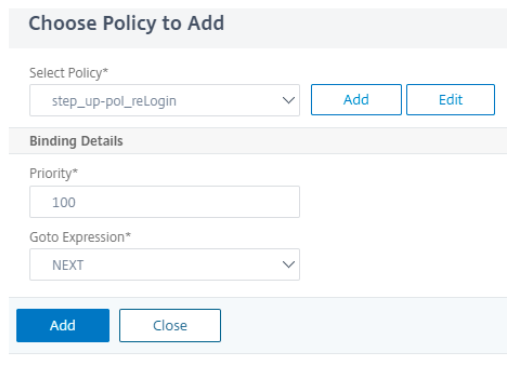

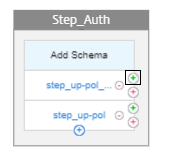

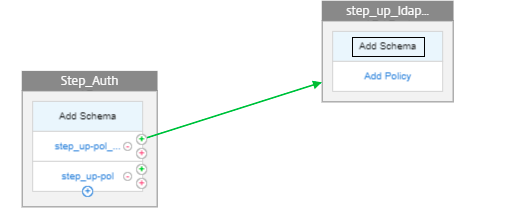

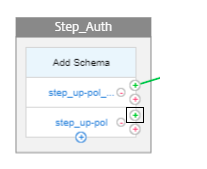

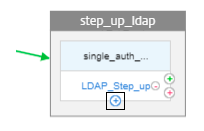

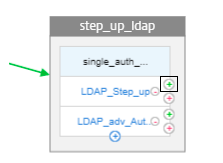

Klicken Sie im ersten Faktor neben step_up-pol auf das grüne + .

-

Erstellen Sie einen weiteren Faktor, indem Sie Schritt 8 ausführen.

-

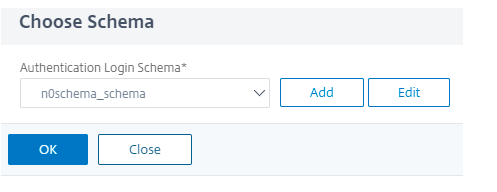

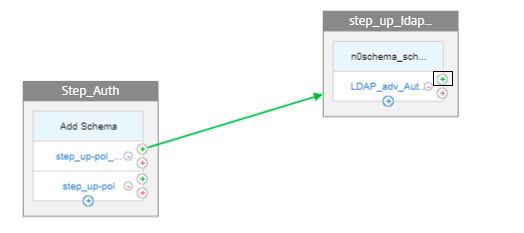

Klicken Sie auf Schema hinzufügen und wählen Sie das Schema aus.

-

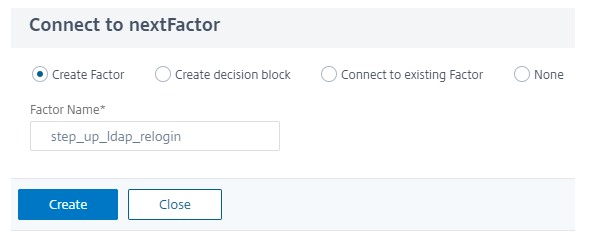

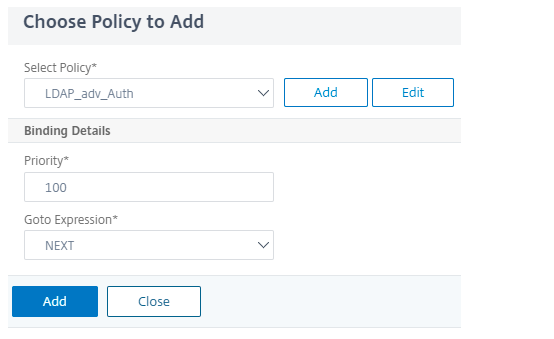

Klicken Sie auf Richtlinie hinzufügen, um die Authentifizierungsrichtlinie auszuwählen.

-

Klicken Sie auf das blaue +, um eine weitere Authentifizierungsrichtlinie für die LDAP-Authentifizierung hinzuzufügen.

-

Wählen Sie die LDAP-Authentifizierungsrichtlinie und klicken Sie auf Hinzufügen.

-

Klicken Sie neben LDAP_Step_Up auf das grüne +, um die RADIUS-Authentifizierung hinzuzufügen.

-

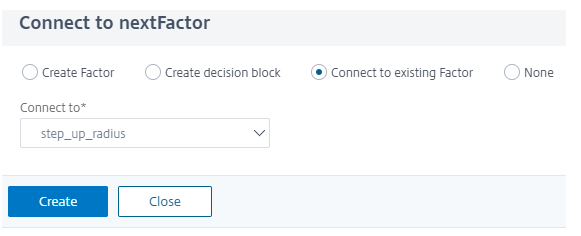

Da die RADIUS-Authentifizierung bereits vorhanden ist, wählen Sie Mit vorhandenem Faktor verbindenund wählen Sie step_up-radius aus der Liste aus.

-

Klicken Sie auf Fertig, um die Konfiguration zu speichern.

-

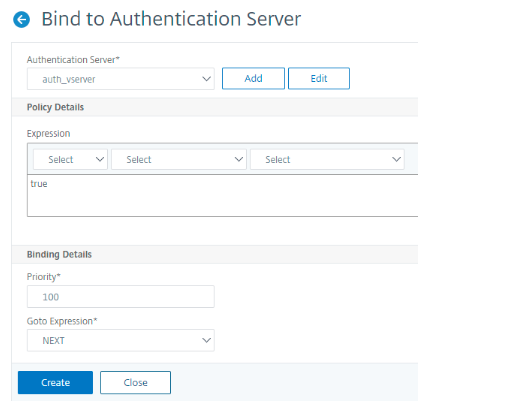

Um den erstellten nFactor Flow an einen virtuellen Authentifizierungs-, Autorisierungs- und Überwachungsserver zu binden, klicken Sie auf An Authentifizierungsserver binden und dann auf Erstellen.

Hinweis

Binden und entbinden Sie den nFactor-Flow mithilfe der Option, die in nFactor Flow unter Nur Bindungen anzeigen angegeben ist.

Entbindung des nFactor Flow

-

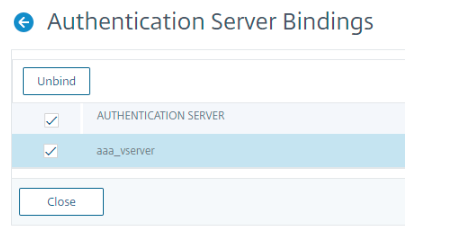

Wählen Sie den nFactor-Flow aus und klicken Sie auf Bindungen anzeigen.

-

Wählen Sie den virtuellen Authentifizierungsserver aus und klicken Sie auf Unbind.

Ergebnis

Die folgenden Schritte helfen Ihnen, zuerst auf die Anwendung Red zuzugreifen.

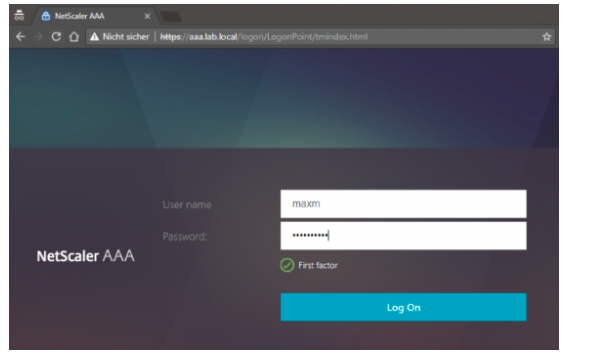

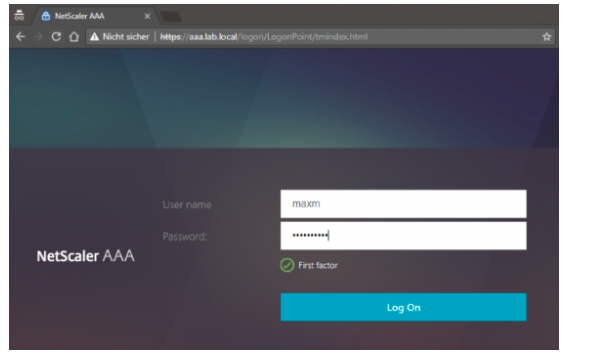

-

Weiterleitung zur Anmeldeseite für Authentifizierung, Autorisierung und Überwachung virtueller Server mit einem ersten Faktor als LDAP, nachdem Sie auf „red.lab.local“ zugegriffen haben.

-

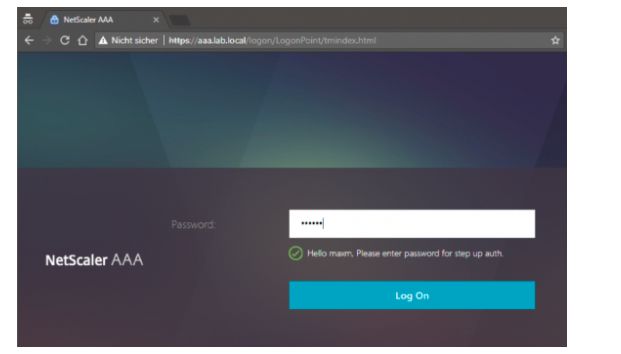

nFactor bewertet, dass der Benutzer auf die Anwendung Red zugreifen möchte, und zeigt den RADIUS des zweiten Faktors an.

-

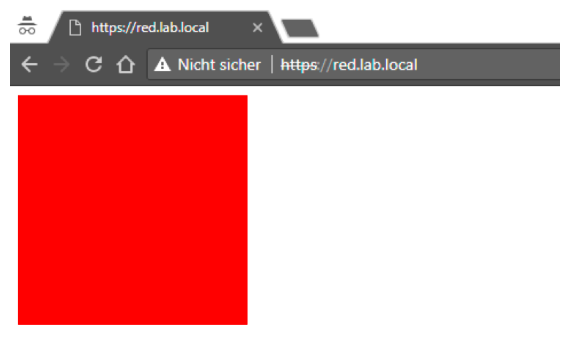

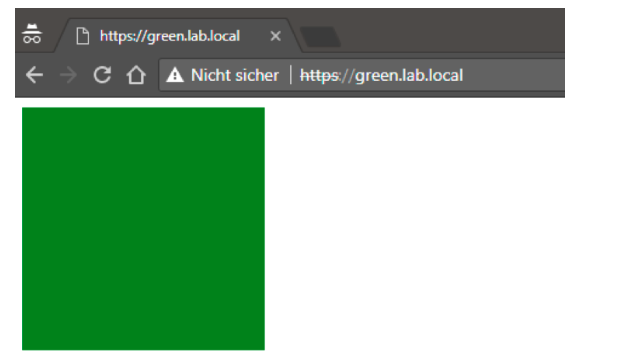

NetScaler gewährt Zugriff auf die Anwendung Red.

-

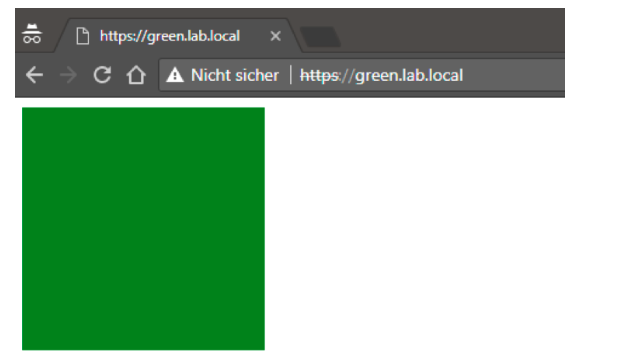

Greifen Sie als Nächstes auf die Anwendung Green zu. NetScaler gewährt sofortigen Zugriff, da die Sitzung der stärkeren Anwendung Rot ist.

Die folgenden Schritte helfen Ihnen, zuerst auf die Anwendung Green zuzugreifen.

-

Weiterleitung zur Anmeldeseite für Authentifizierung, Autorisierung und Überwachung virtueller Server, nachdem Sie auf „green.lab.local“ zugegriffen haben.

-

nFactor bewertet die Anwendung Green und gewährt Zugriff ohne den zweiten Faktor.

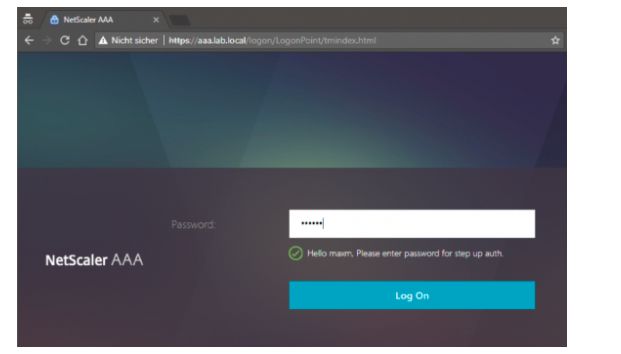

-

Greifen Sie als Nächstes auf die Anwendung Red zu. Für eine höhere Authentifizierungsstufe ist eine erneute Anmeldung erforderlich, und nFactor meldet sich LDAP automatisch mit gespeicherten Anmeldeinformationen ab der ersten Anmeldung bei Application Green erneut an. Sie geben nur die RADIUS-Anmeldeinformationen ein.

-

NetScaler gewährt Zugriff auf die Anwendung Red.