Erstellen von Web App Firewall-Profilen

Sie können ein Web App Firewall-Profil auf zwei Arten erstellen: über die Befehlszeile und über die GUI. Das Erstellen eines Profils mit der Befehlszeile erfordert, dass Sie Optionen in der Befehlszeile angeben. Der Prozess ähnelt dem Konfigurieren eines Profils, und mit wenigen Ausnahmen nehmen die beiden Befehle dieselben Parameter an.

Hinweis

Core-Profil: Dieses Profil ist in Build 33.x und höher verfügbar. Es enthält begrenzte, aber grundlegende Sicherheitsprüfungen, die standardmäßig aktiviert sind, wohingegen bei den Profilen Basic und Advanced standardmäßig viele andere Sicherheitsprüfungen aktiviert sind. Das Kernprofil enthält die folgenden Sicherheitsüberprüfungen:

- Grammatikbasierte SQL-Einschleusung

- Grammatikbasierte CMD-Einschleusung

- Cross-Site Scripting

- Pufferüberlauf

- Schlüsselwörtern blockieren

CVE-Profil: Dieses Profil ist in Build 42.x und höher verfügbar. Verwenden Sie dieses Profil nur, um eine Signatur hinzuzufügen und zu binden. Es deaktiviert alle Prüfungen der NetScaler Web App Firewall mit Ausnahme der CVE-Prüfung.

Geben Sie beim Erstellen eines Profils eine der folgenden Optionen an: Basic, Advanced, Core oder CVE. Die Standardkonfiguration für die verschiedenen Sicherheitsüberprüfungen und -einstellungen, die Teil dieses Profils sind, wird angewendet. Sie können optional auch einen Kommentar hinzufügen. Nachdem Sie das Profil erstellt haben, müssen Sie es dann konfigurieren, indem Sie es im Datenbereich auswählen und dann auf Bearbeitenklicken.

Wenn Sie vorhaben, die Lernfunktion zu verwenden oder viele erweiterte Schutzmaßnahmen zu aktivieren und zu konfigurieren, müssen Sie erweiterte Standardeinstellungen wählen. Insbesondere wenn Sie planen, eine der SQL-Einschleusungstests, eine der Cross-Site-Scriptingprüfungen, jede Überprüfung, die Schutz vor Webformular-Angriffen bietet, oder die Cookie-Konsistenzprüfung zu konfigurieren, müssen Sie planen, die Lernfunktion zu verwenden. Sofern Sie bei der Konfiguration dieser Prüfungen nicht die richtigen Ausnahmen für Ihre geschützten Websites angeben, können diese den legitimen Datenverkehr blockieren. Es ist schwierig, alle Ausnahmen zu antizipieren, ohne zu weit gefasste Ausnahmen zu schaffen. Die Lernfunktion erleichtert diese Aufgabe erheblich. Andernfalls sind die grundlegenden Standardeinstellungen schnell und müssen den Schutz bieten, den Ihre Webanwendungen benötigen.

Es gibt drei Profiltypen:

- HTML. Schützt Standard-HTML-basierte Websites.

- XML. Schützt XML-basierte Webdienste und Websites.

- Web 2.0 (HTML-XML). Schützt Websites, die sowohl HTML- als auch XML-Elemente enthalten, wie ATOM-Feeds, Blogs und RSS-Feeds.

Es gibt auch ein paar Einschränkungen für den Namen, den Sie einem Profil geben können. Ein Profilname darf nicht mit dem Namen übereinstimmen, der einem anderen Profil oder einer anderen Aktion in einer Funktion der NetScaler Appliance zugewiesen wurde. Bestimmte Aktions- oder Profilnamen werden integrierten Aktionen oder Profilen zugewiesen und können niemals für Benutzerprofile verwendet werden. Eine vollständige Liste der nicht zulässigen Namen finden Sie in den zusätzlichen Informationen zumWeb App Firewall-Profil. Wenn Sie versuchen, ein Profil mit einem Namen zu erstellen, der bereits für eine Aktion oder ein Profil verwendet wurde, wird eine Fehlermeldung angezeigt, und das Profil wird nicht erstellt.

So erstellen Sie ein Web App Firewall-Profil mit der Befehlszeilenschnittstelle

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein:

add appfw profile <name> [-defaults ( basic | advanced | core | cve)]set appfw profile <name> -type ( HTML | XML | HTML XML )set appfw profile <name> -comment "<comment>"save ns config

Beispiel

Im folgenden Beispiel wird ein Profil mit dem Namen pr-basicmit grundlegenden Standardeinstellungen hinzugefügt und der Profiltyp HTML zugewiesen. Dies ist die geeignete Erstkonfiguration für ein Profil zum Schutz einer HTML-Website.

add appfw profile pr-basic -defaults basic -comment "Simple profile for websites."

set appfw profile pr-basic -type HTML

save ns config

<!--NeedCopy-->

So erstellen Sie ein Web App Firewall-Profil mit der GUI

Führen Sie das folgende Verfahren aus, um ein Web App Firewall-Profil zu erstellen:

- Navigieren Sie zu Sicherheit > NetScaler Web App Firewall > Profile.

- Klicken Sie im Detailbereich auf Hinzufügen.

-

Legen Sie auf der Seite “Web App Firewall-Profil erstellen “ die folgenden grundlegenden Parameter fest:

- Name

- Profiltyp

- Kommentare

- Standardwerte

- Beschreibung

- Klicken Sie auf OK.

- Wählen Sie das von Ihnen erstellte Profil aus und klicken Sie auf Bearbeiten.

-

Führen Sie im Abschnitt Erweiterte Einstellungen die folgenden Konfigurationen aus:

- Sicherheitschecks

- Profil-Einstellungen

- Dynamische Profilerstellung

- Regeln für Entspannung

- Regeln verweigern

- Gelernte Regel

- Erweiterte Protokollierung

- Wählen Sie im Abschnitt Sicherheitsüberprüfungen einen Sicherheitsschutz aus und klicken Sie auf Aktionseinstellungen.

-

Legen Sie auf der Seite “Sicherheitsprüfung” die Parameter fest.

Hinweis:

Die Einstellung Aktive Regel ist nur für die Überprüfung von HTML SQL Injection verfügbar, um eine Entspannungsregel oder eine Verweigerungsregel für die SQL-Injection-P Weitere Informationen finden Sie unter Thema Entspannungs- und Verweigerungsregeln.

-

Klicken Sie auf OK und schließen.

- Legen Sie im Abschnitt Profileinstellungen die Profilparameter fest. Weitere Informationen finden Sie unter Konfigurieren der Einstellungen des Web App Firewall-Profils.

- Wählen Sie im Abschnitt Dynamische Profilerstellung eine Sicherheitsprüfung aus, um dynamische Profileinstellungen hinzuzufügen. Weitere Informationen finden Sie unter Thema Dynamisches Profil.

- Klicken Sie im Abschnitt Entspannungsregeln auf Bearbeiten, um eine Entspannungsregel für eine Sicherheitsprüfung hinzuzufügen. Weitere Informationen finden Sie unter Entspannungsregel für Einzelheiten.

- Fügen Sie im Abschnitt Regeln ablehnen eine Ablehnungsregel für die HTML-SQL-Injection-Prüfung hinzu. Weitere Informationen finden Sie unter Regeln für HTML-Ablehnung.

- Legen Sie im Abschnitt Gelernte Regel die Lerneinstellungen fest. Weitere Informationen finden Sie unter Learning von Web App Firewall.

- Klicken Sie im Abschnitt Erweiterte Protokollierung auf Hinzufügen, um sensible Daten zu maskieren. Weitere Informationen finden Sie unter Thema Erweiterte Protokollierung.

- Klicken Sie auf Fertigund dann auf Schließen.

Konfigurieren von Regeln zum Erkennen gefälschter Konten

Die Erstellung eines gefälschten Kontos ist ein automatisierter Prozess zum Erstellen vieler Benutzerkonten, die nicht mit einer realen Person verknüpft sind, oder zum Erstellen von Benutzerkonten mit den Daten der realen Person ohne deren Zustimmung. Gefälschte Konten, die nicht legitime Benutzer erstellen, verwenden Registrierungsdetails, die nicht der wahren Identität einer Person entsprechen. Diese Konten werden erstellt, um Dienste, die von einer Webanwendung angeboten werden, für nicht legitime Zwecke wie Phishing-Angriffe, Verbreitung gefälschter Nachrichten, Scalping usw. zu missbrauchen. In den meisten Fällen werden diese Konten von Bots erstellt, die von böswilligen Benutzern ausgeführt werden.

Die NetScaler-Appliance wurde erweitert, um gefälschte Konten zu erkennen, indem Regeln zur Erkennung gefälschter Konten an ein Web App Firewall-Profil gebunden werden. Die Regel besteht aus Formular-URLs und Formularparametern für jede URL. Wenn eine eingehende Anfrage mit einem Ausdruck oder einer Formular-URL (Anmeldeseiten) übereinstimmt, die für eine Regel zur Erkennung gefälschter Konten konfiguriert ist, gilt die Auswertung für einen verdächtigen Anmeldeversuch und die Anforderungsdaten werden zur weiteren Überprüfung an den ADM-Server gesendet.

Führen Sie die folgenden Schritte aus, um die Erkennung gefälschter Konten mithilfe der Befehlsschnittstelle zu konfigurieren

- Funktion zur Erkennung gefälschter Konten aktivieren

- Regeln für gefälschte Konten binden

Funktion zur Erkennung gefälschter Konten aktivieren

Geben Sie in der Befehlszeile Folgendes ein:

add/set appfw profile <name> -FakeAccountDetection ( ON | OFF )

Beispiel:

add appfw profile profile1 -FakeAccountDetection ON

Regeln für gefälschte Konten binden

Geben Sie in der Befehlszeile Folgendes ein:

bind appfw profile <name> -FakeAccount (string|expression) isFieldNameRegex (ON|OFF) -tag <TagExpression> ([-formUrl <FormURL>]| [-formExpression <FormExpression>)]) –state (ENABLED|DISABLED)

Hierbei gilt:

-

formUrl: URL der HTTP-Formularaktion. formExpression: Zu bewertender Formausdruck. -

fakeaccount: Name des gefälschten Kontos. Tag: Tag-Ausdruck. -

isFieldNameRegex: Gibt an, ob fieldName Regex ist. Standardwert AUS.

Beispiel:

bind appfw profile profile1 -FakeAccount john -formURL “/signup.php" -tag "smith"

bind appfw profile profile2 -FakeAccount Will -formExpression "HTTP.REQ.HEADER(\"Authorization\").CONTAINS(\"/test_accounts\").NOT && HTTP.REQ.URL.CONTAINS(\"/login.php\")" -fieldName -tag "smith"

Beispieleingabe für eine HTTP-Post-Anfrage zur example.com-Anmeldeseite.

| s.nein | Eingabe | Beispiel |

|---|---|---|

| 1 | Endpunkt-URL der HTTP-POST-Anforderung anmelden | https://webapi.example.com/account/api/v1.0/contacts/ |

| 2 | E-Mail Feldname in der HTTP-Post-Anfrage | E-Mail-Adresse |

| 3 | Vorname Feldname in der HTTP-Post-Anfrage | Vorname |

| 4 | Nachname Feldname in der HTTP-Post-Anfrage | Nachname |

Konfigurieren der Regel zur Erkennung gefälschter Konten der Web App Firewall über die GUI

Führen Sie die folgenden Schritte aus, um die Regel zur Erkennung gefälschter Konten über die GUI zu konfigurieren.

- Navigieren Sie zu Konfiguration > Sicherheit > NetScaler Web App Firewall > Profil.

- Wählen Sie ein Profil aus und klicken Sie auf Bearbeiten.

- Klicken Sie auf der Profilseite von NetScaler Web App Firewall auf Sicherheitsprüfungen aus den erweiterten Einstellungen.

- Wählen Sie im Abschnitt Mit Citrix Cloud integrierte Prüfungen eine Regel für gefälschte Konten aus und klicken Sie auf Bearbeiten.

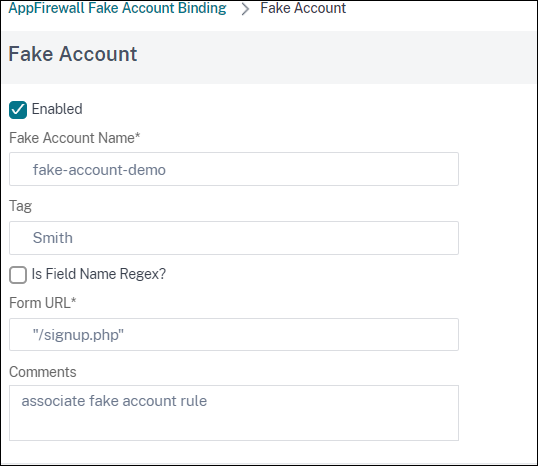

- Wählen Sie im AppFirewall-Schieberegler für gefälschte Kontobindung eine Regel zum Bearbeiten aus oder klicken Sie auf Hinzufügen.

-

Legen Sie auf der Regelseite für gefälschte Konten die folgenden Parameter fest:

- Aktiviert. Wählen Sie aus, um die Regel für gefälschte Konten zu aktivieren

- Falscher Kontoname. Name der Fake-Account-Regel.

- Etikett. Vorname im Formular zur Registrierung eines gefälschten Kontos.

- Ist Feldname Regex? Wählen Sie aus, ob das Formularfeld ein regulärer Ausdruck ist.

- Formular-Ausdruck. Regulärer Ausdruck, der das gefälschte Konto definiert.

- Formular-URL. Geben Sie die URL zur Erkennung gefälschter Konten ein

- Kommentare. Eine kurze Beschreibung der Regel zur Erkennung gefälschter Konten.

- Klicken Sie auf Erstellen.