ECDHE-Verschlüsselungen

Alle NetScaler-Appliances unterstützen die ECDHE-Verschlüsselungsgruppe am Frontend und im Backend. Wenn auf einer SDX-Appliance ein SSL-Chip einer VPX-Instanz zugewiesen ist, gilt die Verschlüsselungsunterstützung einer MPX-Appliance. Andernfalls gilt die normale Verschlüsselungsunterstützung einer VPX-Instanz.

Weitere Informationen zu den Builds und Plattformen, die diese Chiffren unterstützen, finden Sie unter Chiffren, die auf den NetScaler Appliances verfügbar sind.

ECDHE-Verschlüsselungssammlungen verwenden elliptische Kurvenkryptographie (ECC). Aufgrund seiner kleineren Schlüsselgröße ist ECC besonders nützlich in einer mobilen (drahtlosen) Umgebung oder einer interaktiven Sprachantwortumgebung, in der jede Millisekunde wichtig ist. Kleinere Schlüsselgrößen sparen Energie, Arbeitsspeicher, Bandbreite und Rechenkosten.

Eine NetScaler-Appliance unterstützt die folgenden ECC-Kurven:

- P_256

- P_384

- P_224

- P_521

- X_25519 (Wird nur auf TLS 1.3 und im Frontend in Version 14.1-12.x und höher unterstützt.)

Sie können alle fünf Kurven an die SSL-Frontend-Entitäten binden. Standardmäßig sind die Kurven in der folgenden Reihenfolge gebunden: X_25519, P_256, P_384, P_224, P_521. Wenn Sie auf Version 14.1-12.x aktualisieren, werden die Kurvenbindungen in allen vorhandenen virtuellen SSL-Servern und SSL-Profilen nicht geändert. Um X25519 zu verwenden, müssen Sie die Konfiguration ändern und X25519 manuell binden. Verwenden Sie alternativ die Option ‘ALL’ ec_curve in den Befehlen bind ssl vserver oder bind ssl profile, um X25519 am Anfang der Liste hinzuzufügen. Dieser Befehl entbindet intern alle Kurven und bindet sie in der Standardreihenfolge.

Sie können die ersten vier ECC-Kurven an die SSL-Back-End-Entitäten binden. Standardmäßig sind alle vier Kurven in der folgenden Reihenfolge gebunden: P_256, P_384, P_224, P_521.

Um die Reihenfolge zu ändern, müssen Sie zuerst alle Kurven lösen und sie dann in der gewünschten Reihenfolge binden.

Binden Sie ECC-Kurven mithilfe der CLI an einen virtuellen SSL-Server

Unterstützte ECC-Kurven: P_256, P_384, P_224, P_521 und X_25519.

Geben Sie in der Befehlszeile Folgendes ein:

bind ssl vserver <vServerName > -eccCurveName <eccCurveName >

Beispiel:

bind ssl vserver v1 -eccCurveName P_224

sh ssl vserver v1

Advanced SSL configuration for VServer v1:

DH: DISABLED

Ephemeral RSA: ENABLED Refresh Count: 0

Session Reuse: ENABLED Timeout: 120 seconds

Cipher Redirect: DISABLED

SSLv2 Redirect: DISABLED

ClearText Port: 0

Client Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

SSLv2: DISABLED SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: DISABLED TLSv1.2: DISABLED

Push Encryption Trigger: Always

Send Close-Notify: YES

ECC Curve: P_224

1) Cipher Name: DEFAULT

Description: Predefined Cipher Alias

Done

<!--NeedCopy-->

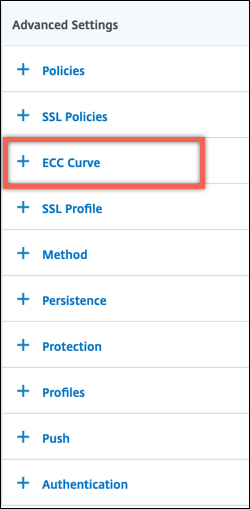

Binden Sie ECC-Kurven mithilfe der GUI an einen virtuellen SSL-Server

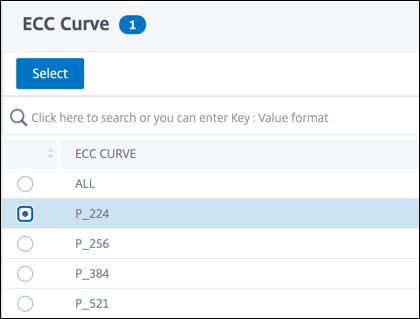

Unterstützte ECC-Kurven: P_256, P_384, P_224, P_521 und X_25519.

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Wählen Sie einen virtuellen SSL-Server aus und klicken Sie auf Bearbeiten.

-

Klicken Sie in den Erweiterten Einstellungenauf ECC-Kurve.

- Klicken Sie in den ECC-Kurvenabschnitt.

-

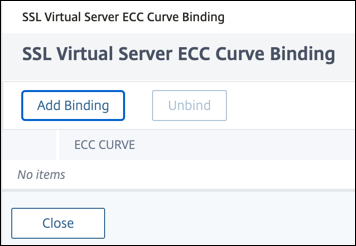

Klicken Sie auf der Seite „ SSL Virtual Server ECC Curve Binding “ auf Bindung hinzufügen.

-

Klicken Sie unter ECC-Kurvenbindungauf ECC-Kurve auswählen.

-

Wählen Sie einen Wert aus, und klicken Sie dann auf Auswählen.

- Klicken Sie auf Bind.

- Klicken Sie auf Schließen.

- Klicken Sie auf Fertig.

Binden Sie ECC-Kurven mithilfe der CLI an einen SSL-Service

Unterstützte ECC-Kurven: P_256, P_384, P_224 und P_521.

Geben Sie in der Befehlszeile Folgendes ein:

bind ssl service <vServerName > -eccCurveName <eccCurveName >

Beispiel:

> bind ssl service sslsvc -eccCurveName P_224

Done

> sh ssl service sslsvc

Advanced SSL configuration for Back-end SSL Service sslsvc:

DH: DISABLED

DH Private-Key Exponent Size Limit: DISABLED Ephemeral RSA: DISABLED

Session Reuse: ENABLED Timeout: 300 seconds

Cipher Redirect: DISABLED

ClearText Port: 0

Server Auth: DISABLED

SSL Redirect: DISABLED

Non FIPS Ciphers: DISABLED

SNI: DISABLED

OCSP Stapling: DISABLED

SSLv3: ENABLED TLSv1.0: ENABLED TLSv1.1: ENABLED TLSv1.2: ENABLED TLSv1.3: DISABLED

Send Close-Notify: YES

Strict Sig-Digest Check: DISABLED

Zero RTT Early Data: ???

DHE Key Exchange With PSK: ???

Tickets Per Authentication Context: ???

ECC Curve: P_224

1) Cipher Name: DEFAULT_BACKEND

Description: Default cipher list for Backend SSL session

Done

<!--NeedCopy-->

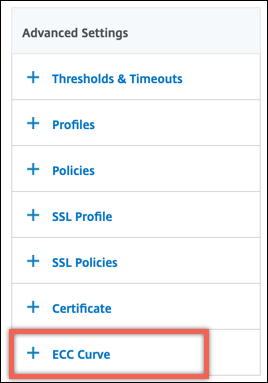

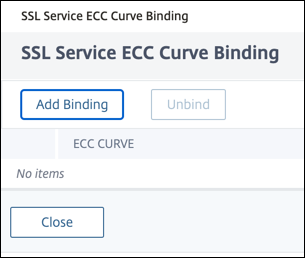

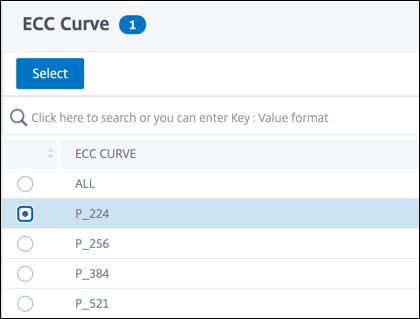

Binden Sie ECC-Kurven mithilfe der GUI an einen SSL-Service

- Navigieren Sie zu Traffic Management > Load Balancing > Services.

- Wählen Sie einen SSL-Dienst und klicken Sie auf Bearbeiten.

- Klicken Sie in den Erweiterten Einstellungenauf ECC-Kurve.

- Klicken Sie in den ECC-Kurvenabschnitt.

- Klicken Sie auf der Seite SSL Service ECC Curve Binding auf Add Binding.

- Klicken Sie unter ECC-Kurvenbindungauf ECC-Kurve auswählen.

- Wählen Sie einen Wert aus, und klicken Sie dann auf Auswählen.

- Klicken Sie auf Bind.

- Klicken Sie auf Schließen.

- Klicken Sie auf Fertig.