Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Zertifikate installieren, verknüpfen und aktualisieren

Informationen zum Installieren eines Zertifikats finden Sie unter Hinzufügen oder Aktualisieren eines Zertifikatschlüsselpaares.

Hinweis:

NetScaler unterstützt die Zertifikatsformate PEM, DER und PFX (PKCS12).

- PEM kann die Erweiterungen.crt, .pem oder .cer haben.

- DER hat die Erweiterung.der.

- PFX kann die Erweiterung.p12 oder .pfx haben.

In der Regel spielt die Dateinamenerweiterung keine Rolle. Der Inhalt der Datei ist unterschiedlich codiert, was das Format bestimmt, und das Zertifikat wird entsprechend geparst.

Verknüpfen von Zertifikaten

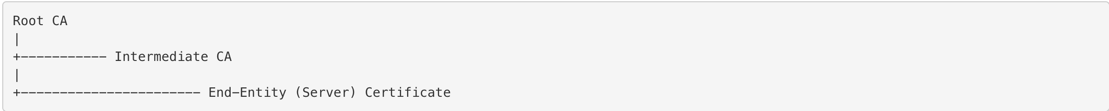

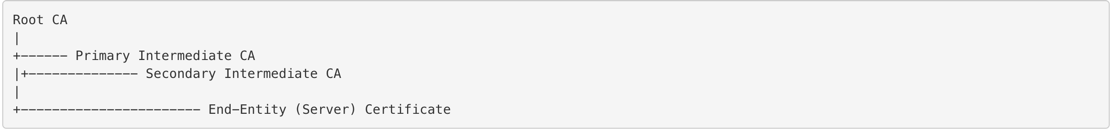

Viele Serverzertifikate sind von mehreren hierarchischen Zertifizierungsstellen (CA) signiert, was bedeutet, dass die Zertifikate eine Kette wie die folgende bilden:

Manchmal wird die Zwischenzertifizierungsstelle in ein primäres und ein sekundäres Zwischenzertifikat der Zertifizierungsstelle aufgeteilt Dann bilden die Zertifikate eine Kette wie folgt:

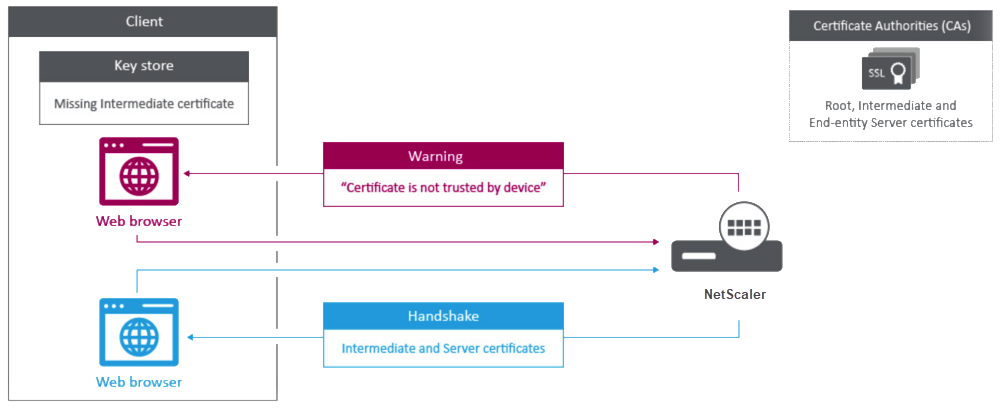

Clientcomputer enthalten normalerweise das Stammzertifizierungsstellenzertifikat in ihrem lokalen Zertifikatsspeicher, aber nicht ein oder mehrere zwischengeschaltete CA-Zertifikate. Die ADC-Appliance muss ein oder mehrere Zwischenzertifikate der Zertifizierungsstelle an die Clients senden.

Hinweis: Die Appliance darf das Stammzertifizierungsstellenzertifikat nicht an den Client senden. Für das Public Key Infrastructure (PKI) -Trust-Relationship-Modell müssen Root-CA-Zertifikate mithilfe einer Out-of-Band-Methode auf Clients installiert werden. Zum Beispiel sind die Zertifikate im Betriebssystem oder Webbrowser enthalten. Der Client ignoriert ein Stammzertifikat der Zertifizierungsstelle, das von der Appliance gesendet wurde.

Manchmal stellt eine zwischengeschaltete Zertifizierungsstelle, die Standardwebbrowser nicht als vertrauenswürdige Zertifizierungsstelle erkennen, das Serverzertifikat aus. In diesem Fall müssen ein oder mehrere CA-Zertifikate mit dem eigenen Zertifikat des Servers an den Client gesendet werden. Andernfalls beendet der Browser die SSL-Sitzung, da er das Serverzertifikat nicht authentifizieren kann.

In den folgenden Abschnitten finden Sie Informationen zum Hinzufügen von Server- und Zwischenzertifikaten:

- Manuelle Zertifikatsverknüpfung

- Automatisiertes Verknüpfen von

- Erstellen Sie eine Kette von Zertifikaten

So verknüpfen Sie ein zwischengeschaltetes Autoritätszertifikat

Manuelle Zertifikatsverknüpfung

Hinweis: Diese Funktion wird auf der NetScaler FIPS-Plattform und in einem Cluster-Setup nicht unterstützt.

Anstatt einzelne Zertifikate hinzuzufügen und zu verknüpfen, können Sie jetzt ein Serverzertifikat und bis zu neun Zwischenzertifikate in einer einzigen Datei gruppieren. Sie können den Namen der Datei angeben, wenn Sie ein Zertifikat-Schlüsselpaar hinzufügen. Bevor Sie dies tun, stellen Sie sicher, dass die folgenden Voraussetzungen erfüllt sind.

- Die Zertifikate in der Datei haben die folgende Reihenfolge:

- Serverzertifikat (muss das erste Zertifikat in der Datei sein)

- Optional ein Serverschlüssel

- Zwischenprodukt Zertifikat 1 (ic1)

- Zwischenprodukt Zertifikat 2 (ic2)

- Zwischenzertifikat 3 (ic3) usw. Hinweis: Zwischenzertifikatsdateien werden für jedes Zwischenzertifikat mit dem Namen “<certificatebundlename>.pem_ic < n>” erstellt, wobei n zwischen 1 und 9 liegt. Beispiel: bundle.pem_ic1, wobei Bundle der Name des Zertifikatssatzes und ic1 das erste Zwischenzertifikat im Satz ist.

- Bundle-Option ist ausgewählt.

- Die Datei enthält nicht mehr als neun Zwischenzertifikate.

Die Datei wird analysiert und das Serverzertifikat, die Zwischenzertifikate und der Serverschlüssel (falls vorhanden) werden identifiziert. Zunächst werden das Serverzertifikat und der Schlüssel hinzugefügt. Anschließend werden die Zwischenzertifikate in der Reihenfolge hinzugefügt, in der sie der Datei hinzugefügt wurden, und entsprechend verknüpft.

Ein Fehler wird gemeldet, wenn eine der folgenden Bedingungen zutrifft:

- Eine Zertifikatsdatei für eines der Zwischenzertifikate ist auf der Appliance vorhanden.

- Der Schlüssel wird in der Datei vor dem Serverzertifikat platziert.

- Ein Zwischenzertifikat wird vor das Serverzertifikat gestellt.

- Zwischenzertifikate werden nicht in derselben Reihenfolge in die Datei aufgenommen, in der sie erstellt wurden.

- In der Datei sind keine Zertifikate enthalten.

- Ein Zertifikat hat nicht das richtige PEM-Format.

- Die Anzahl der Zwischenzertifikate in der Datei übersteigt neun.

Hinzufügen eines Zertifikatssatzes mithilfe der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um einen Zertifikatssatz zu erstellen und die Konfiguration zu überprüfen:

add ssl certKey <certkeyName> -cert <string> -key <string> -bundle (YES | NO)

show ssl

show ssl certlink

Hinweis:

Ab NetScaler Version 14.1 Build 21.x wird die Länge des Pfads für das Zertifikat und die Schlüsselparameter von 63 auf 255 Zeichen erhöht.

Im folgenden Beispiel enthält der Zertifikatssatz (bundle.pem) die folgenden Dateien:

Serverzertifikat (Bundle) ist mit bundle_ic1 verknüpft

Erstes Zwischenzertifikat (bundle_ic1), das mit bundle_ic2 verknüpft ist

Zweites Zwischenzertifikat (bundle_ic2) mit bundle_ic3 verknüpft

Drittes Zwischenzertifikat (bundle_ic3)

add ssl certKey bundletest -cert bundle9.pem -key bundle9.pem -bundle yes

sh ssl certkey

1) Name: ns-server-certificate

Cert Path: ns-server.cert

Key Path: ns-server.key

Format: PEM

Status: Valid, Days to expiration:5733

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US,ST=California,L=San Jose,O=Citrix ANG,OU=NS Internal,CN=default OULLFT

Validity

Not Before: Apr 21 15:56:16 2016 GMT

Not After : Mar 3 06:30:56 2032 GMT

Subject: C=US,ST=California,L=San Jose,O=Citrix ANG,OU=NS Internal,CN=default OULLFT

Public Key Algorithm: rsaEncryption

Public Key size: 2048

2) Name: servercert

Cert Path: complete/server/server_rsa_1024.pem

Key Path: complete/server/server_rsa_1024.ky

Format: PEM

Status: Valid, Days to expiration:7150

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 1F

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=IN,ST=KAR,O=Citrix R&D Pvt Ltd,CN=Citrix

Validity

Not Before: Sep 2 09:54:07 2008 GMT

Not After : Jan 19 09:54:07 2036 GMT

Subject: C=IN,ST=KAR,O=Citrix Pvt Ltd,CN=Citrix

Public Key Algorithm: rsaEncryption

Public Key size: 1024

3) Name: bundletest

Cert Path: bundle9.pem

Key Path: bundle9.pem

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA9

Validity

Not Before: Nov 28 06:43:11 2014 GMT

Not After : Nov 25 06:43:11 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=Server9

Public Key Algorithm: rsaEncryption

Public Key size: 2048

4) Name: bundletest_ic1

Cert Path: bundle9.pem_ic1

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA8

Validity

Not Before: Nov 28 06:42:56 2014 GMT

Not After : Nov 25 06:42:56 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA9

Public Key Algorithm: rsaEncryption

Public Key size: 2048

5) Name: bundletest_ic2

Cert Path: bundle9.pem_ic2

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA7

Validity

Not Before: Nov 28 06:42:55 2014 GMT

Not After : Nov 25 06:42:55 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA8

Public Key Algorithm: rsaEncryption

Public Key size: 2048

6) Name: bundletest_ic3

Cert Path: bundle9.pem_ic3

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA6

Validity

Not Before: Nov 28 06:42:53 2014 GMT

Not After : Nov 25 06:42:53 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA7

Public Key Algorithm: rsaEncryption

Public Key size: 2048

7) Name: bundletest_ic4

Cert Path: bundle9.pem_ic4

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA5

Validity

Not Before: Nov 28 06:42:51 2014 GMT

Not After : Nov 25 06:42:51 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA6

Public Key Algorithm: rsaEncryption

Public Key size: 2048

8) Name: bundletest_ic5

Cert Path: bundle9.pem_ic5

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA4

Validity

Not Before: Nov 28 06:42:50 2014 GMT

Not After : Nov 25 06:42:50 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA5

Public Key Algorithm: rsaEncryption

Public Key size: 2048

9) Name: bundletest_ic6

Cert Path: bundle9.pem_ic6

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA3

Validity

Not Before: Nov 28 06:42:48 2014 GMT

Not After : Nov 25 06:42:48 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA4

Public Key Algorithm: rsaEncryption

Public Key size: 2048

10) Name: bundletest_ic7

Cert Path: bundle9.pem_ic7

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA2

Validity

Not Before: Nov 28 06:42:46 2014 GMT

Not After : Nov 25 06:42:46 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA3

Public Key Algorithm: rsaEncryption

Public Key size: 2048

11) Name: bundletest_ic8

Cert Path: bundle9.pem_ic8

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA1

Validity

Not Before: Nov 28 06:42:45 2014 GMT

Not After : Nov 25 06:42:45 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA2

Public Key Algorithm: rsaEncryption

Public Key size: 2048

12) Name: bundletest_ic9

Cert Path: bundle9.pem_ic9

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=RootCA4096

Validity

Not Before: Nov 28 06:42:43 2014 GMT

Not After : Nov 25 06:42:43 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA1

Public Key Algorithm: rsaEncryption

Public Key size: 2048

Done

sh ssl certlink

1) Cert Name: bundletest CA Cert Name: bundletest_ic1

2) Cert Name: bundletest_ic1 CA Cert Name: bundletest_ic2

3) Cert Name: bundletest_ic2 CA Cert Name: bundletest_ic3

4) Cert Name: bundletest_ic3 CA Cert Name: bundletest_ic4

5) Cert Name: bundletest_ic4 CA Cert Name: bundletest_ic5

6) Cert Name: bundletest_ic5 CA Cert Name: bundletest_ic6

7) Cert Name: bundletest_ic6 CA Cert Name: bundletest_ic7

8) Cert Name: bundletest_ic7 CA Cert Name: bundletest_ic8

9) Cert Name: bundletest_ic8 CA Cert Name: bundletest_ic9

Done

Hinzufügen eines Zertifikatssatzes über die grafische Benutzeroberfläche

- Navigieren Sie zu Traffic Management > SSL > Zertifikate > CA-Zertifikate.

- Klicken Sie im Detailbereich auf Installieren.

- Geben Sie im Dialogfeld Zertifikat installieren die Details ein, z. B. das Zertifikat und den Namen der Schlüsseldatei, und wählen Sie dann Zertifikatpaketaus.

- Klicken Sie auf Installierenund dann auf Schließen.

Automatisiertes Verknüpfen von

Hinweis: Diese Funktion ist ab Version 13.0 Build 47.x verfügbar.

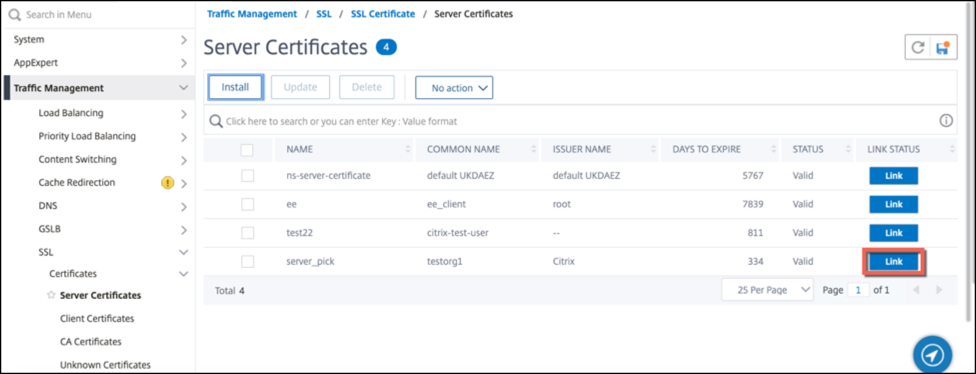

Sie müssen ein Zertifikat nicht mehr manuell mit seinem Aussteller bis zum Stammzertifikat verknüpfen. Wenn die Zwischenzertifikate der Zertifizierungsstelle und das Stammzertifikat auf der Appliance vorhanden sind, können Sie im Endbenutzerzertifikat auf die Schaltfläche Verknüpfen klicken.

Die potenzielle Kette erscheint.

Klicken Sie auf Zertifikat verknüpfen, um alle Zertifikate zu verknüpfen.

Erstellen Sie eine Kette von Zertifikaten

Anstatt eine Reihe von Zertifikaten (eine einzelne Datei) zu verwenden, können Sie eine Kette von Zertifikaten erstellen. Die Kette verknüpft das Serverzertifikat mit seinem Aussteller (der Zwischenzertifizierungsstelle). Dieser Ansatz erfordert, dass die Zwischenzertifikatsdatei der Zertifizierungsstelle auf der ADC-Appliance installiert ist und die Clientanwendung einem der Zertifikate in der Kette vertrauen muss. Verknüpfen Sie beispielsweise Cert-Intermediate-A mit Cert-Intermediate-B, wobei Cert-Intermediate-B mit Cert-Intermediate-C verknüpft ist, einem Zertifikat, dem die Clientanwendung vertraut.

Hinweis: Die Appliance unterstützt das Senden von maximal 10 Zertifikaten in der Kette der an den Client gesendeten Zertifikate (ein Serverzertifikat und neun CA-Zertifikate).

Erstellen einer Zertifikatkette mit der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um eine Zertifikatkette zu erstellen und die Konfiguration zu überprüfen. (Wiederholen Sie den ersten Befehl für jedes neue Glied in der Kette.)

link ssl certkey <certKeyName> <linkCertKeyName>

show ssl certlink

Beispiel:

link ssl certkey siteAcertkey CAcertkey

Done

show ssl certlink

linked certificate:

1) Cert Name: siteAcertkey CA Cert Name: CAcertkey

Done

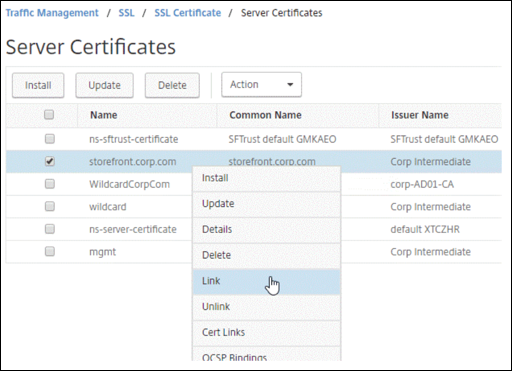

Erstellen einer Zertifikatkette mit der GUI

- Navigieren Sie zu Traffic Management > SSL > Zertifikate.

- Wählen Sie ein Serverzertifikat aus, und wählen Sie in der Liste Aktion die Option Verknüpfenaus, und geben Sie einen CA-Zertifikatsnamen an.

Unterstützung für SSL-Zertifikat-Paket

Das aktuelle Design für ein Zertifikatspaket weist folgende Nachteile auf:

- Durch das Hinzufügen eines Zertifikatpakets werden der Konfiguration mehrere Befehle hinzugefügt. Daher können Sie kein weiteres Zertifikatspaket hinzufügen, wenn die beiden Bundles ein gemeinsames Zwischenzertifikat gemeinsam nutzen.

- Das Entfernen eines Zertifikatsbündels ist ein manueller Vorgang. Sie müssen die Dateien in einer bestimmten Reihenfolge manuell entfernen.

- Das Aktualisieren eines Zertifikatpakets wird nicht unterstützt.

- Cluster wird nicht unterstützt.

Das neue Design für ein Zertifikatspaket behebt all diese Probleme. Die neue Entität arbeitet mit einer Zertifikat-Bundle-Datei. Daher müssen nicht für jedes Zwischenzertifikat Dateien erstellt werden. Das Entfernen ist mit dieser neuen Entität ebenfalls einfach.

Zwei Zertifikatspakete können einen Teil der Zwischenzertifikatkette gemeinsam nutzen. Sie können auch ein Zertifikatsschlüsselpaar mit demselben Serverzertifikat und demselben Schlüssel hinzufügen, die auch Teil eines Zertifikatpakets sind.

Hinweis:

Ab NetScaler Version 14.1 Build 21.x wird die Länge des Pfads für das Zertifikat und die Schlüsselparameter in den folgenden Befehlen von 63 auf 255 Zeichen erhöht:

- add ssl certKeyBundle - update ssl certKeyBundle

Im folgenden Beispiel:

- Das Zertifikatspaket bundle1.pem enthält Serverzertifikat (S1) und Zwischenzertifikate (IC1 und IC2).

- Das Serverzertifikat ist server_cert.pem (S1).

- Zwischenzertifikate sind ic1.pem (IC1) und ic2.pem (IC2).

Sie können ein Zertifikatspaket hinzufügen, das S1, IC1 und IC2 enthält.

add ssl certkeybundle b1 -bundlefile bundle1.pem

Sie können auch ein Zertifikat-Schlüsselpaar mit S1 und IC1 hinzufügen.

add ssl certkey server-cert -cert server_cert.pem

add ssl certkey ic1 -cert ic1.pem

Wichtig!

- Die Bundle-Erstellung schlägt fehl, wenn die folgende Reihenfolge nicht erfüllt ist:

- Serverzertifikat (SC) muss oben in der Bundle-Datei platziert werden.

-

IC[1-9]sind Zwischenzertifikate.IC[i]wird ausgestellt vonIC[i+1]. Die Zertifikate müssen in einer Reihenfolge platziert werden, und alle Zwischenzertifikate müssen im Bundle vorhanden sein.

- Zertifikate dürfen nur im PEM-Format vorliegen.

- Der Serverzertifikatschlüssel (SCK) kann an einer beliebigen Stelle im Bundle platziert werden.

- Es werden maximal 9 Zwischenzertifikate unterstützt.

So fügen Sie ein Zertifikatspaket mit der CLI hinzu

Geben Sie in der Befehlszeile Folgendes ein:

add ssl certKeyBundle <bundle_name> -bundlefile <bundle_file_name> -passplain <>

Beispiel:

add ssl certkeyBundle cert_bundle -bundlefile bundle_4096.pem

So fügen Sie ein Zertifikatspaket mit der GUI hinzu

- Navigieren Sie zu Traffic Management > SSL > Certificate Key Bundle.

- Klicken Sie auf Installieren.

- Geben Sie einen Namen für das Paket an, navigieren Sie zum Speicherort des Pakets auf der Appliance oder Ihrem lokalen Computer und wählen Sie eine Datei aus.

- Klicken Sie auf Erstellen.

So aktualisieren Sie ein Zertifikatspaket mit der CLI

Hinweis:

Der Befehl update ist in Version 14.1 Build 12.x und höher verfügbar.

Geben Sie in der Befehlszeile Folgendes ein:

update ssl certKeyBundle [-bundlefile <input_filename>]

Beispiel:

update ssl certKeyBundle cert_bundle -bundlefile bundle_4096_updated.pem

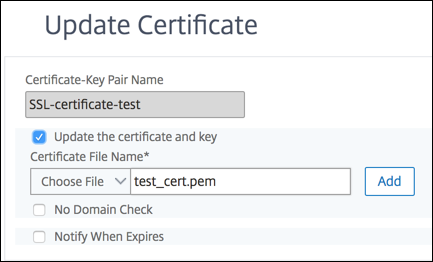

So aktualisieren Sie ein Zertifikatspaket mit der GUI

- Navigieren Sie zu Traffic Management > SSL > Certificate Key Bundle.

- Wählen Sie ein Paket aus und klicken Sie auf Aktualisieren.

- Navigieren Sie zum Speicherort des Pakets auf der Appliance oder Ihrem lokalen Computer und wählen Sie eine Datei aus.

- Klicken Sie auf OK.

So entfernen Sie ein Zertifikatspaket mit der CLI

Geben Sie in der Befehlszeile Folgendes ein:

rm ssl certKeyBundle <bundle_name>

Beispiel:

rm ssl certkeybundle cert_bundle

So entfernen Sie ein Zertifikatspaket mit der GUI

- Navigieren Sie zu Traffic Management > SSL > Certificate Key Bundle.

- Wählen Sie ein Paket aus und klicken Sie auf Löschen.

- Klicken Sie im Bestätigungsdialogfeld auf Ja.

So binden Sie ein Zertifikatpaket mit der CLI an einen virtuellen SSL-Server

Geben Sie in der Befehlszeile Folgendes ein:

bind ssl vserver <vip-name> -certkeybundleName <certkeybundle_name> [ -SNICertkeybundle]

Beispiel:

bind ssl vserver v_server -certkeyBundleName cert_bundle

show ssl certkeyBundle cert_bundle

1) Name: cert_bundle

Bundle path: bundle_4096.pem

Certificate:

Status: Valid, Days to expiration:278

Serial Number: 83

Subject: C=IN,ST=KAR,O=CITRIX,CN=4096.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=ia24096.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:17:57 2021 GMT

Not After : Jul 13 10:17:57 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 82

Subject: C=IN,ST=KAR,O=CITRIX,CN=ia24096.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=ia14098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:15:37 2021 GMT

Not After : Jul 13 10:15:37 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 81

Subject: C=IN,ST=KAR,O=CITRIX,CN=ia14098.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:13:20 2021 GMT

Not After : Jul 13 10:13:20 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 00

Subject: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:10:23 2021 GMT

Not After : Jul 13 10:10:23 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 2048

SAN ENTRIES: None

1) Vserver Name: v_server

So binden Sie ein Zertifikatspaket mithilfe der GUI an einen virtuellen SSL-Server

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Wählen Sie einen virtuellen SSL-Server aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt Zertifikat auf der Seite Load Balancing Virtual Server auf Bundle Certificate.

-

Führen Sie auf der Seite “ Certificate Key Bundle Binding “ eine der folgenden Aktionen aus:

- Paket auswählen: Klicken Sie auf den Rechtspfeil (

>) und wählen Sie ein Paket aus. Klicken Sie auf Auswählen. - Paket hinzufügen: Klicken Sie auf Hinzufügen. Navigieren Sie zum Speicherort des Pakets auf der Appliance oder Ihrem lokalen Computer und klicken Sie auf Erstellen.

- Paket auswählen: Klicken Sie auf den Rechtspfeil (

- Klicken Sie auf Bind.

So binden Sie ein Zertifikatspaket mit der CLI als SNI-Zertifikatspaket an einen virtuellen SSL-Server

Geben Sie in der Befehlszeile Folgendes ein:

bind ssl vserver <vip-name> -certkeybundleName b2 -SNICertkeybundle

Beispiel:

bind ssl vserver v_server -certkeyBundleName cert_bundle -sniCertkeybundle

sh ssl certkeybundle cert_bundle

1) Name: cert_bundle

Bundle path: bundle_4096.pem

Certificate:

Status: Valid, Days to expiration:278

Serial Number: 83

Subject: C=IN,ST=KAR,O=CITRIX,CN=4096.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=ia24096.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:17:57 2021 GMT

Not After : Jul 13 10:17:57 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 82

Subject: C=IN,ST=KAR,O=CITRIX,CN=ia24096.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=ia14098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:15:37 2021 GMT

Not After : Jul 13 10:15:37 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 81

Subject: C=IN,ST=KAR,O=CITRIX,CN=ia14098.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:13:20 2021 GMT

Not After : Jul 13 10:13:20 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 4096

SAN ENTRIES: None

CA Certificate:

Status: Valid, Days to expiration:278

Serial Number: 00

Subject: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Issuer: C=IN,ST=KAR,O=CITRIX,CN=root4098.com

Signature Algorithm: sha256WithRSAEncryption

Validity

Not Before: Jul 13 10:10:23 2021 GMT

Not After : Jul 13 10:10:23 2022 GMT

Public Key Algorithm: rsaEncryption

Public Key size: 2048

SAN ENTRIES: None

1) Vserver Name: v_server

2) Vserver Name: v_server

So binden Sie ein Zertifikatspaket mit der GUI als SNI-Zertifikatspaket an einen virtuellen SSL-Server

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Wählen Sie einen virtuellen SSL-Server aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt Zertifikat auf Zertifikat bündeln.

- Führen Sie auf der Seite “ Certificate Key Bundle Binding “ eine der folgenden Aktionen aus:

- Paket auswählen: Klicken Sie auf den Rechtspfeil (“>”) und wählen Sie ein Paket aus der Liste aus. Klicken Sie auf Auswählen.

- Paket hinzufügen: Klicken Sie auf Hinzufügen. Navigieren Sie zum Speicherort des Pakets auf der Appliance oder Ihrem lokalen Computer und klicken Sie auf Erstellen.

- Wählen Sie SnicertKeyBundle aus.

- Klicken Sie auf Bind.

So heben Sie die Bindung eines Zertifikatspakets von einem virtuellen SSL-Server mithilfe der CLI auf

Geben Sie in der Befehlszeile Folgendes ein:

unbind ssl vserver <vip-name> -certkeybundleName <certkeybundle_name> [ -SNICertkeybundle]

Beispiel:

unbind ssl vserver v_server -certkeybundleName cert_bundle

So lösen Sie die Bindung eines Zertifikatspakets von einem virtuellen SSL-Server mithilfe der GUI

- Navigieren Sie zu Traffic Management > Load Balancing > Virtuelle Server.

- Wählen Sie einen virtuellen SSL-Server aus und klicken Sie auf Bearbeiten.

- Klicken Sie im Abschnitt Zertifikat auf Zertifikat bündeln.

- Wählen Sie auf der SeiteSSL Virtual Server Certkey Bundle Bindingein Bundle aus und klicken Sie auf Unbind.

- Klicken Sie im Bestätigungsdialogfeld auf Ja.

- Klicken Sie auf Schließen.

- Klicken Sie auf Fertig.

Benutzerszenarien für die Bindung von Zertifikatpaketen

In den folgenden Szenarien wird erläutert, wie die ADC-Appliance eine Anforderung in Bezug auf Zertifikatspakete verarbeitet.

Szenario 1: Ein Zertifikat-Schlüsselpaar und ein Zertifikatpaket, das dasselbe Serverzertifikat enthält, sind an denselben virtuellen SSL-Server gebunden

Beim Binden eines Zertifikatsschlüsselpaars und eines Zertifikatpakets, das dasselbe Serverzertifikat enthält, an denselben virtuellen SSL-Server bestimmt die Reihenfolge der Befehle die endgültige Bindung.

Beispiel:

- Das Zertifikatbündel bundle1.pem enthält das Serverzertifikat S1 und die Zwischenzertifikate IC1 und IC2.

- Die Zertifikatsdatei server_cert.pem enthält S1.

Sowohl bundle1.pem als auch server_cert.pem haben dasselbe Serverzertifikat S1.

Wenn die folgenden Befehle in der angegebenen Reihenfolge ausgeführt werden, ersetzt das Serverzertifikat, das an den virtuellen SSL-Server gebunden ist, die Zertifikatspaketbindung an diesen virtuellen Server.

add ssl certkeybundle b1 -bundlefile bundle1.pemadd ssl certkey server_cert -cert server_cert.pembind ssl vserver v1 -certkeybundle b1bind ssl vserver v1 -cert server_cert

Szenario 2: Zwei Zertifikatspakete enthalten dieselbe Zwischenzertifikatkette

Sie können zwei Zertifikatspakete mit derselben Zwischenzertifikatkette hinzufügen. Die beiden Bündel fungieren als unabhängige Einheiten.

Im folgenden Beispiel enthält das Zertifikatbündel-1 das Serverzertifikat S1 und die Zwischenzertifikate IC1 und IC2 in dieser Reihenfolge. Das Zertifikatbündel-2 enthält das Serverzertifikat S2 und die Zwischenzertifikate IC1 und IC2 in dieser Reihenfolge.

- Zertifikatpaket bundle1.pem (S1, IC1, IC2)

- Zertifikatpaket bundle2.pem (S2, IC1, IC2)

Wenn S1 in Bundle-1 im SSL-Handshake-Prozess ausgewählt wird, wird die Zwischenzertifikatkette von Bundle-1 an den Client gesendet.

add ssl certkeybundle bundle-1 -bundlefile bundle1.pem

add ssl certkeybundle bundle-2 -bundlefile bundle2.pem

Szenario 2: Zwei Zertifikatspakete enthalten einige gängige Zwischenzertifikate in der Kette

Sie können zwei Zertifikatspakete mit einigen gängigen Zwischenzertifikaten in der Kette hinzufügen.

Im folgenden Beispiel enthält Bundle-1 das Serverzertifikat S1 und die Zwischenzertifikate IC1 und IC2. Das Zertifikatbündel-2 enthält das Serverzertifikat S2 und die Zwischenzertifikate IC1, IC2 und IC3.

Zertifikat-Bundle1.pem (S1, IC1, IC2) Zertifikat-Bundle2.pem (S2, IC1, IC2, IC3)

add ssl certkeybundle bundle-1 -bundlefile bundle1.pem

add ssl certkeybundle bundle-2 -bundlefile bundle2.pem

Wenn S1 in Bundle-1 im SSL-Handshake-Prozess ausgewählt wird, wird die Zwischenzertifikatkette von Bundle-1 an den Client gesendet. Das heißt, (S1→IC1→IC2) wird an den Kunden gesendet. IC3 wird nicht hinzugefügt.

Wenn S2 in Bundle-2 im SSL-Handshake-Prozess ausgewählt wird, wird die Zwischenzertifikatkette von Bundle-2 nur an den Client gesendet. Das heißt, (S1→IC1→IC2→IC3) wird an den Kunden gesendet.

Einschränkungen des Zertifikatsbündels

- Die Überwachung des Status eines Zertifikats im Zertifikatspaket wird nicht unterstützt.

- Zertifikatpakete können nur an virtuelle SSL-Server gebunden werden.

- Das OCSP-Heften wird nicht unterstützt.

Hinweis

Aktualisierungsvorgänge werden für Zertifikatspakete ab Version 14.1 Build 12.x unterstützt. Sie können jetzt ein Zertifikatspaket direkt aktualisieren. Bisher mussten Sie zuerst ein Paket entbinden und löschen und dann ein Zertifikatspaket hinzufügen und binden.

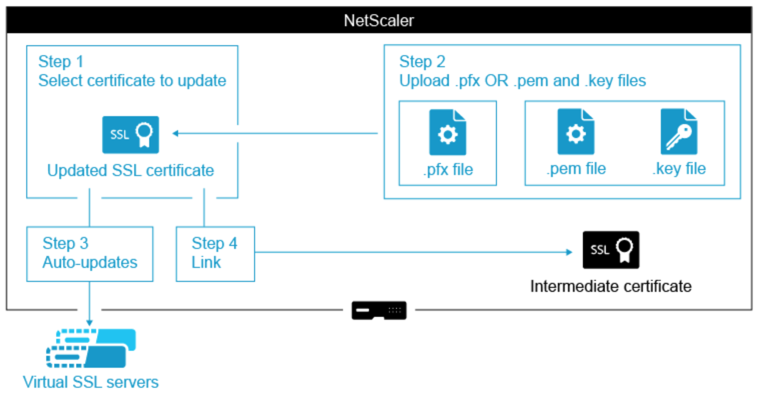

Aktualisieren eines vorhandenen Serverzertifikats

Um ein vorhandenes Serverzertifikat manuell zu ändern, müssen Sie die folgenden Schritte ausführen:

- Trennen Sie das alte Zertifikat vom virtuellen Server.

- Entfernen Sie das Zertifikat aus der Appliance.

- Fügen Sie das neue Zertifikat der Appliance hinzu.

- Binden Sie das neue Zertifikat an den virtuellen Server.

Um Ausfallzeiten beim Ersetzen eines Zertifikatsschlüsselpaars zu reduzieren, können Sie ein vorhandenes Zertifikat aktualisieren. Wenn Sie ein Zertifikat durch ein Zertifikat ersetzen möchten, das für eine andere Domäne ausgestellt wurde, müssen Sie Domänenprüfungen vor dem Aktualisieren des Zertifikats deaktivieren.

Um Benachrichtigungen über ablaufende Zertifikate zu erhalten, können Sie die Ablaufüberwachung aktivieren.

Wenn Sie ein Zertifikat von einem konfigurierten virtuellen SSL-Server oder -Dienst entfernen oder die Bindung aufheben, wird der virtuelle Server oder Dienst inaktiv. Sie sind aktiv, nachdem ein neues gültiges Zertifikat an sie gebunden wurde. Um Ausfallzeiten zu reduzieren, können Sie die Aktualisierungsfunktion verwenden, um ein Zertifikatsschlüsselpaar zu ersetzen, das an einen virtuellen SSL-Server oder einen SSL-Dienst gebunden ist.

Übersichtsdiagramm zum Aktualisieren eines SSL-Zertifikats auf der NetScaler-Appliance.

Hinweis:

Ab NetScaler Version 14.1 Build 21.x wird die Länge des Pfads für das Zertifikat und die Schlüsselparameter von 63 auf 255 Zeichen erhöht.

So aktualisieren Sie ein vorhandenes Zertifikat

Aktualisieren eines vorhandenen Zertifikatschlüsselpaars mit der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um ein vorhandenes Zertifikatsschlüsselpaar zu aktualisieren und die Konfiguration zu überprüfen:

update ssl certkey <certkeyName> -cert <string> -key <string>

show ssl certKey <certkeyName>

Beispiel:

update ssl certkey siteAcertkey -cert /nsconfig/ssl/cert.pem -key /nsconfig/ssl/pkey.pem

Done

show ssl certkey siteAcertkey

Name: siteAcertkey Status: Valid

Version: 3

Serial Number: 02

Signature Algorithm: md5WithRSAEncryption

Issuer: /C=US/ST=CA/L=Santa Clara/O=siteA/OU=Tech

Validity

Not Before: Nov 11 14:58:18 2001 GMT

Not After: Aug 7 14:58:18 2004 GMT

Subject: /C=US/ST-CA/L=San Jose/O=CA/OU=Security

Public Key Algorithm: rsaEncryption

Public Key size: 2048

Done

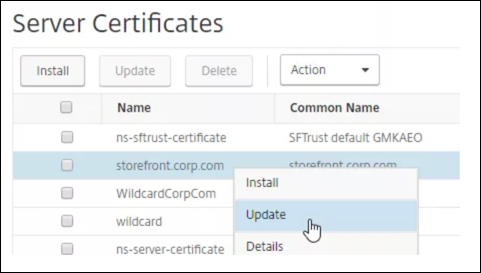

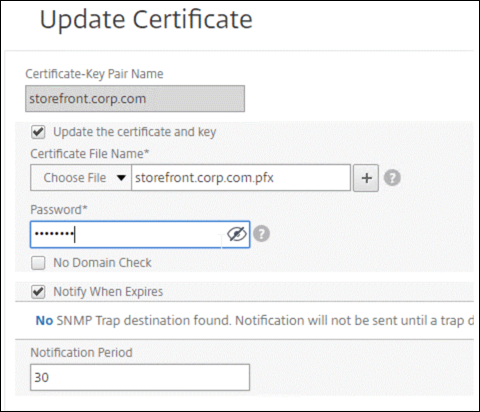

Aktualisieren eines vorhandenen Zertifikat-Schlüssel-Paars über die grafische Benutzeroberfläche

-

Navigieren Sie zu Traffic Management > SSL > Zertifikate > Serverzertifikate.

-

Wählen Sie das Zertifikat aus, das Sie aktualisieren möchten, und klicken Sie auf Aktualisieren.

-

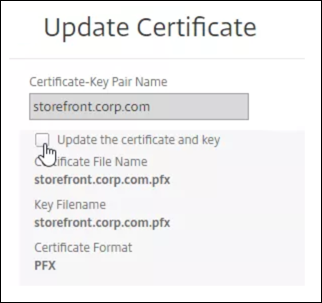

Wählen Sie Zertifikat und Schlüssel aktualisierenaus.

-

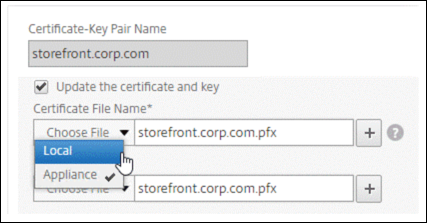

Klicken Sie unter Zertifikatsdateinameauf Datei auswählen > Lokal, und navigieren Sie zur aktualisierten PFX-Datei oder Zertifikats-PEM-Datei.

-

Wenn Sie eine.pfx-Datei hochladen, werden Sie aufgefordert, das PFX-Dateikennwort anzugeben.

-

Wenn Sie eine PEM-Datei für ein Zertifikat hochladen, müssen Sie auch eine Zertifikatsschlüsseldatei hochladen. Wenn der Schlüssel verschlüsselt ist, müssen Sie das Verschlüsselungskennwort angeben.

-

-

Wenn der allgemeine Name des neuen Zertifikats nicht mit dem alten Zertifikat übereinstimmt, wählen Sie Keine Domänenprüfungaus.

-

Klicken Sie auf OK. Alle virtuellen SSL-Server, an die dieses Zertifikat gebunden ist, werden automatisch aktualisiert.

-

Nach dem Ersetzen des Zertifikats müssen Sie möglicherweise die Zertifikatverknüpfung auf ein neues Zwischenzertifikat aktualisieren. Weitere Informationen zum Aktualisieren eines Zwischenzertifikats ohne Unterbrechung der Links finden Sie unter Aktualisieren eines Zwischenzertifikats, ohne die Links zu unterbrechen.

-

Klicken Sie mit der rechten Maustaste auf das aktualisierte Zertifikat, und klicken Sie auf Zertifikatverknüpfungen, um festzustellen, ob es mit einem Zwischenzertifikat verknüpft ist.

-

Wenn das Zertifikat nicht verknüpft ist, klicken Sie mit der rechten Maustaste auf das aktualisierte Zertifikat, und klicken Sie auf Link, um es mit einem Zwischenzertifikat zu verknüpfen. Wenn Sie keine Option zum Verknüpfen sehen, müssen Sie zuerst ein neues Zwischenzertifikat auf der Appliance unter dem Knoten CA Certificates installieren.

-

Aktualisieren eines vorhandenen CA-Zertifikats

Die Schritte zum Aktualisieren eines vorhandenen CA-Zertifikats entsprechen dem Aktualisieren eines vorhandenen Serverzertifikats. Der einzige Unterschied besteht darin, dass Sie bei CA-Zertifikaten keinen Schlüssel benötigen.

Deaktivieren Sie Domainprüfungen

Wenn ein SSL-Zertifikat auf der Appliance ersetzt wird, muss der auf dem neuen Zertifikat angegebene Domänenname mit dem Domänennamen des zu ersetzenden Zertifikats übereinstimmen. Wenn Sie beispielsweise ein Zertifikat für abc.com ausgestellt haben und es mit einem auf def.com ausgestellten Zertifikat aktualisieren, schlägt die Zertifikatsaktualisierung fehl.

Wenn Sie jedoch möchten, dass der Server, der eine bestimmte Domäne gehostet hat, eine neue Domäne hosten soll, deaktivieren Sie die Domänenprüfung, bevor Sie das Zertifikat aktualisieren.

Deaktivieren Sie die Domänenprüfung für ein Zertifikat mithilfe der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um die Domänenüberprüfung zu deaktivieren und die Konfiguration zu überprüfen:

update ssl certKey <certkeyName> -noDomainCheck

show ssl certKey <certkeyName>

Beispiel:

update ssl certKey sv -noDomainCheck

Done

show ssl certkey sv

Name: sv

Cert Path: /nsconfig/ssl/complete/server/server_rsa_512.pem

Key Path: /nsconfig/ssl/complete/server/server_rsa_512.ky

Format: PEM

Status: Valid, Days to expiration:9349

Certificate Expiry Monitor: DISABLED

Done

Deaktivieren Sie die Domänenprüfung für ein Zertifikat über die grafische Benutzeroberfläche

- Navigieren Sie zu Traffic Management > SSL > Zertifikate, wählen Sie ein Zertifikat aus und klicken Sie auf Aktualisieren.

- Wählen Sie Keine Domainprüfungaus.

Ersetzen Sie das Standardzertifikat einer ADC-Appliance durch ein vertrauenswürdiges CA-Zertifikat, das dem Hostnamen der Appliance entspricht

Das folgende Verfahren setzt voraus, dass das Standardzertifikat (ns-server-certificate) an die internen Dienste gebunden ist.

- Navigieren Sie zu Traffic Management > SSL > SSL-Zertifikate > Zertifikatsanforderung erstellen.

- Geben Sie im allgemeinen Namen ein

test.citrixadc.com. - Reichen Sie die CSR an eine vertrauenswürdige Zertifizierungsstelle ein.

- Nachdem Sie das Zertifikat von der vertrauenswürdigen Zertifizierungsstelle erhalten haben, kopieren Sie die Datei in das Verzeichnis

/nsconfig/ssl. - Navigieren Sie zu Traffic Management > SSL > Zertifikate > Serverzertifikate.

- Wählen Sie das Standard-Serverzertifikat (

ns-server-certificate) aus und klicken Sie auf Aktualisieren. - Navigieren Sie im Dialogfeld Zertifikat aktualisieren unter Certificate File Name zu dem Zertifikat, das Sie nach dem Signieren von der Zertifizierungsstelle erhalten haben.

- Geben Sie im Feld Schlüsseldateiname den standardmäßigen privaten Schlüsseldateinamen (

ns-server.key) an. - Wählen Sie Keine Domainprüfungaus.

- Klicken Sie auf OK.

Ablaufüberwachung aktivieren

Ein SSL-Zertifikat ist für einen bestimmten Zeitraum gültig. Eine typische Bereitstellung umfasst mehrere virtuelle Server, die SSL-Transaktionen verarbeiten, und die an sie gebundenen Zertifikate können zu unterschiedlichen Zeiten ablaufen. Ein auf der Appliance konfigurierter Ablaufmonitor erstellt Einträge in den Syslog- und NS-Überwachungsprotokollen der Appliance, wenn ein konfiguriertes Zertifikat abläuft.

Wenn Sie SNMP-Warnungen für den Ablauf des Zertifikats erstellen möchten, müssen Sie diese separat konfigurieren.

Aktivieren einer Ablaufüberwachung für ein Zertifikat mithilfe der CLI

Geben Sie an der Eingabeaufforderung die folgenden Befehle ein, um eine Ablaufüberwachung für ein Zertifikat zu aktivieren und die Konfiguration zu überprüfen:

set ssl certKey <certkeyName> [-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]]

show ssl certKey <certkeyName>

Beispiel:

set ssl certKey sv -expiryMonitor ENABLED –notificationPeriod 60

Done

Aktivieren einer Ablaufüberwachung für ein Zertifikat über die grafische Benutzeroberfläche

- Navigieren Sie zu Traffic Management > SSL > Zertifikate, wählen Sie ein Zertifikat aus und klicken Sie auf Aktualisieren.

- Wählen Sie Bei Ablauf benachrichtigenaus, und geben Sie optional einen Benachrichtigungszeitraum an.

Aktualisieren Sie ein Zwischenzertifikat, ohne die Links zu unterbrechen

Sie können ein Zwischenzertifikat aktualisieren, ohne bestehende Links zu unterbrechen. Die Erweiterung “AuthorityKeyIdentifier” in dem verknüpften Zertifikat, das von dem zu ersetzenden Zertifikat ausgestellt wurde, darf kein Feld mit der Seriennummer des Autoritätszertifikats (“AuthorityCertSerialNumber”) enthalten. Wenn die Erweiterung ‘AuthorityKeyIdentifier’ ein Seriennummernfeld enthält, müssen die Seriennummern des alten und des neuen Zertifikats identisch sein. Sie können eine beliebige Anzahl von Zertifikaten im Link nacheinander aktualisieren, wenn die vorherige Bedingung erfüllt ist. Zuvor wurden die Links unterbrochen, wenn ein Zwischenzertifikat aktualisiert wurde.

Zum Beispiel gibt es vier Zertifikate: CertA, CertB, CertC und CertD. Das Zertifikat CertA ist der Aussteller für CertB, CertB ist der Aussteller für CertCund so weiter. Wenn Sie ein Zwischenzertifikat CertB durch CertB_new ersetzen möchten, ohne die Verbindung zu unterbrechen, muss die folgende Bedingung erfüllt sein:

Die Seriennummer des Zertifikats von CertB muss mit der Seriennummer des Zertifikats von CertB_new übereinstimmen, wenn beide der folgenden Bedingungen erfüllt sind:

- Die Erweiterung

AuthorityKeyIdentifierist inCertCvorhanden. - Diese Erweiterung enthält ein Seriennummernfeld.

Wenn sich der allgemeine Name in einem Zertifikat ändert, geben Sie beim Aktualisieren des Zertifikats an nodomaincheck.

Um im vorherigen Beispiel “www.example.com” in CertD zu “*.example.com” zu ändern, wählen Sie den Parameter “No Domain Check” aus.

Aktualisieren Sie das Zertifikat mithilfe der CLI

Geben Sie in der Befehlszeile Folgendes ein:

update ssl certKey <certkeyName> -cert <string> [-password] -key <string> [-noDomainCheck]

Beispiel:

update ssl certkey siteAcertkey -cert /nsconfig/ssl/cert.pem -key /nsconfig/ssl/pkey.pem -noDomainCheck

Eine Zertifikatkette anzeigen

Ein Zertifikat enthält den Namen der ausstellenden Behörde und den Antragsteller, für den das Zertifikat ausgestellt wurde. Um ein Zertifikat zu validieren, müssen Sie sich den Aussteller dieses Zertifikats ansehen und bestätigen, ob Sie dem Aussteller vertrauen. Wenn Sie dem Aussteller nicht vertrauen, müssen Sie sehen, wer das Ausstellerzertifikat ausgestellt hat. Gehen Sie die Kette hoch, bis Sie das Stammzertifizierungsstellenzertifikat oder einen Aussteller erreichen, dem Sie vertrauen.

Wenn ein Client im Rahmen des SSL-Handshakes ein Zertifikat anfordert, präsentiert die Appliance ein Zertifikat und die Kette der Ausstellerzertifikate, die auf der Appliance vorhanden sind. Ein Administrator kann die Zertifikatkette für die auf der Appliance vorhandenen Zertifikate anzeigen und fehlende Zertifikate installieren.

Zeigen Sie die Zertifikatkette für die auf der Appliance vorhandenen Zertifikate mithilfe der CLI an

Geben Sie in der Befehlszeile Folgendes ein:

show ssl certchain <cert_name>

Beispiele

Es gibt 3 Zertifikate: c1, c2 und c3. Zertifikat c3 ist das Stammzertifikat der Zertifizierungsstelle und signiert c2 und c2-Zeichen c1. Die folgenden Beispiele veranschaulichen die Ausgabe des

show ssl certchain c1 Befehls in verschiedenen Szenarien.

Szenario 1:

Das Zertifikat c2 ist mit c1 verknüpft, und c3 ist mit c2 verknüpft.

Das Zertifikat c3 ist ein Stammzertifikat der Zertifizierungsstelle.

Wenn Sie den folgenden Befehl ausführen, werden die Zertifikatsverknüpfungen zum Stammzertifikat der Zertifizierungsstelle angezeigt.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate name: c2 linked; not a root certificate

2) Certificate name: c3 linked; root certificate

Done

Szenario 2:

Das Zertifikat c2 ist mit c1 verknüpft.

Das Zertifikat c2 ist kein Stammzertifikat der Zertifizierungsstelle.

Wenn Sie den folgenden Befehl ausführen, werden die Informationen angezeigt, dass das Zertifikat c3 ein Stammzertifikat der Zertifizierungsstelle ist, aber nicht mit c2 verknüpft ist.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 linked; not a root certificate

2) Certificate Name: c3 not linked; root certificate

Done

Szenario 3:

Zertifikat c1, c2 und c3 sind nicht verknüpft, aber auf der Appliance vorhanden.

Wenn Sie den folgenden Befehl ausführen, werden Informationen zu allen Zertifikaten angezeigt, die mit dem Aussteller des Zertifikats c1 beginnen. Es wird auch angegeben, dass die Zertifikate nicht verknüpft sind.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 not linked; not a root certificate

2) Certificate Name: c3 not linked; root certificate

Done

Szenario 4:

Das Zertifikat c2 ist mit c1 verknüpft.

Das Zertifikat c3 ist auf der Appliance nicht vorhanden.

Wenn Sie den folgenden Befehl ausführen, werden Informationen über das mit c1 verknüpfte Zertifikat angezeigt. Sie werden aufgefordert, ein Zertifikat mit dem in c2 angegebenen Antragstellernamen hinzuzufügen. In diesem Fall wird der Benutzer aufgefordert, das Stammzertifizierungsstellenzertifikat c3 hinzuzufügen.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 linked; not a root certificate

2) Certificate Name: /C=IN/ST=ka/O=netscaler/CN=test

Action: Add a certificate with this subject name.

Done

Szenario 5:

Ein Zertifikat ist nicht mit dem Zertifikat c1 verknüpft, und das Ausstellerzertifikat von c1 ist auf der Appliance nicht vorhanden.

Wenn Sie den folgenden Befehl ausführen, werden Sie aufgefordert, ein Zertifikat mit dem Antragstellernamen in Zertifikat c1 hinzuzufügen.

sh ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: /ST=KA/C=IN

Action: Add a certificate with this subject name.

In diesem Artikel

- Verknüpfen von Zertifikaten

- So verknüpfen Sie ein zwischengeschaltetes Autoritätszertifikat

- Manuelle Zertifikatsverknüpfung

- Automatisiertes Verknüpfen von

- Erstellen Sie eine Kette von Zertifikaten

- Unterstützung für SSL-Zertifikat-Paket

- Benutzerszenarien für die Bindung von Zertifikatpaketen

- Einschränkungen des Zertifikatsbündels

- Aktualisieren eines vorhandenen Serverzertifikats

- So aktualisieren Sie ein vorhandenes Zertifikat

- Aktualisieren eines vorhandenen CA-Zertifikats

- Deaktivieren Sie Domainprüfungen

- Ersetzen Sie das Standardzertifikat einer ADC-Appliance durch ein vertrauenswürdiges CA-Zertifikat, das dem Hostnamen der Appliance entspricht

- Ablaufüberwachung aktivieren

- Aktualisieren Sie ein Zwischenzertifikat, ohne die Links zu unterbrechen

- Eine Zertifikatkette anzeigen