-

Bereitstellen einer NetScaler VPX- Instanz

-

Optimieren der Leistung von NetScaler VPX auf VMware ESX, Linux KVM und Citrix Hypervisors

-

NetScaler VPX-Konfigurationen beim ersten Start der NetScaler-Appliance in der Cloud anwenden

-

Verbessern der SSL-TPS-Leistung auf Public-Cloud-Plattformen

-

Gleichzeitiges Multithreading für NetScaler VPX in öffentlichen Clouds konfigurieren

-

Installieren einer NetScaler VPX Instanz auf einem Bare-Metal-Server

-

Installieren einer NetScaler VPX-Instanz auf Citrix Hypervisor

-

Installieren einer NetScaler VPX-Instanz auf VMware ESX

-

NetScaler VPX für die Verwendung der VMXNET3-Netzwerkschnittstelle konfigurieren

-

NetScaler VPX für die Verwendung der SR-IOV-Netzwerkschnittstelle konfigurieren

-

Migration des NetScaler VPX von E1000 zu SR-IOV- oder VMXNET3-Netzwerkschnittstellen

-

NetScaler VPX für die Verwendung der PCI-Passthrough-Netzwerkschnittstelle konfigurieren

-

-

Installieren einer NetScaler VPX-Instanz in der VMware Cloud auf AWS

-

Installieren einer NetScaler VPX-Instanz auf Microsoft Hyper-V-Servern

-

Installieren einer NetScaler VPX-Instanz auf der Linux-KVM-Plattform

-

Voraussetzungen für die Installation virtueller NetScaler VPX-Appliances auf der Linux-KVM-Plattform

-

Provisioning der virtuellen NetScaler-Appliance mit OpenStack

-

Provisioning der virtuellen NetScaler-Appliance mit Virtual Machine Manager

-

Konfigurieren virtueller NetScaler-Appliances für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Provisioning der virtuellen NetScaler-Appliance mit dem virsh-Programm

-

Provisioning der virtuellen NetScaler-Appliance mit SR-IOV auf OpenStack

-

-

Bereitstellen einer NetScaler VPX-Instanz auf AWS

-

Bereitstellen einer eigenständigen NetScaler VPX-Instanz auf AWS

-

Bereitstellen eines VPX-HA-Paar in derselben AWS-Verfügbarkeitszone

-

Bereitstellen eines VPX Hochverfügbarkeitspaars mit privaten IP-Adressen in verschiedenen AWS-Zonen

-

Schützen von AWS API Gateway mit NetScaler Web Application Firewall

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung der SR-IOV-Netzwerkschnittstelle

-

Konfigurieren einer NetScaler VPX-Instanz für die Verwendung von Enhanced Networking mit AWS ENA

-

Bereitstellen einer NetScaler VPX Instanz unter Microsoft Azure

-

Netzwerkarchitektur für NetScaler VPX-Instanzen auf Microsoft Azure

-

Mehrere IP-Adressen für eine eigenständige NetScaler VPX-Instanz konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs konfigurieren

-

Hochverfügbarkeitssetup mit mehreren IP-Adressen und NICs über PowerShell-Befehle konfigurieren

-

NetScaler-Hochverfügbarkeitspaar auf Azure mit ALB im Floating IP-Deaktiviert-Modus bereitstellen

-

Konfigurieren Sie eine NetScaler VPX-Instanz für die Verwendung von Azure Accelerated Networking

-

Konfigurieren Sie HA-INC-Knoten mithilfe der NetScaler-Hochverfügbarkeitsvorlage mit Azure ILB

-

NetScaler VPX-Instanz auf der Azure VMware-Lösung installieren

-

Eigenständige NetScaler VPX-Instanz auf der Azure VMware-Lösung konfigurieren

-

NetScaler VPX-Hochverfügbarkeitssetups auf Azure VMware-Lösung konfigurieren

-

Konfigurieren von GSLB in einem Active-Standby-Hochverfügbarkeitssetup

-

Konfigurieren von Adresspools (IIP) für eine NetScaler Gateway Appliance

-

Erstellen Sie ein Support-Ticket für die VPX-Instanz in Azure

-

NetScaler VPX-Instanz auf der Google Cloud Platform bereitstellen

-

Bereitstellen eines VPX-Hochverfügbarkeitspaars auf der Google Cloud Platform

-

VPX-Hochverfügbarkeitspaars mit privaten IP-Adressen auf der Google Cloud Platform bereitstellen

-

NetScaler VPX-Instanz auf Google Cloud VMware Engine bereitstellen

-

Unterstützung für VIP-Skalierung für NetScaler VPX-Instanz auf GCP

-

-

Bereitstellung und Konfigurationen von NetScaler automatisieren

-

Lösungen für Telekommunikationsdienstleister

-

Authentifizierung, Autorisierung und Überwachung des Anwendungsverkehrs

-

Wie Authentifizierung, Autorisierung und Auditing funktionieren

-

Grundkomponenten der Authentifizierung, Autorisierung und Audit-Konfiguration

-

Lokales NetScaler Gateway als Identitätsanbieter für Citrix Cloud

-

Authentifizierungs-, Autorisierungs- und Überwachungskonfiguration für häufig verwendete Protokolle

-

-

-

-

Erweiterte Richtlinienausdrücke konfigurieren: Erste Schritte

-

Erweiterte Richtlinienausdrücke: Arbeiten mit Datum, Uhrzeit und Zahlen

-

Erweiterte Richtlinienausdrücke: Analysieren von HTTP-, TCP- und UDP-Daten

-

Erweiterte Richtlinienausdrücke: Analysieren von SSL-Zertifikaten

-

Erweiterte Richtlinienausdrücke: IP- und MAC-Adressen, Durchsatz, VLAN-IDs

-

Erweiterte Richtlinienausdrücke: Stream-Analytics-Funktionen

-

Erweiterte Richtlinienausdrücke mithilfe der API-Spezifikation

-

Zusammenfassende Beispiele für fortgeschrittene politische Ausdrücke

-

Tutorial-Beispiele für erweiterte Richtlinien für das Umschreiben

-

-

-

Anwendungsfall — Binden der Web App Firewall-Richtlinie an einen virtuellen VPN-Server

-

-

-

-

Verwalten eines virtuellen Cache-Umleitungsservers

-

Statistiken für virtuelle Server zur Cache-Umleitung anzeigen

-

Aktivieren oder Deaktivieren eines virtuellen Cache-Umleitungsservers

-

Direkte Richtlinieneinschläge auf den Cache anstelle des Ursprungs

-

Verwalten von Clientverbindungen für einen virtuellen Server

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

-

Übersetzen die Ziel-IP-Adresse einer Anfrage in die Ursprungs-IP-Adresse

-

-

Verwalten des NetScaler Clusters

-

Knotengruppen für gepunktete und teilweise gestreifte Konfigurationen

-

Entfernen eines Knotens aus einem Cluster, der mit Cluster-Link-Aggregation bereitgestellt wird

-

Überwachen von Fehlern bei der Befehlsausbreitung in einer Clusterbereitstellung

-

VRRP-Interface-Bindung in einem aktiven Cluster mit einem einzigen Knoten

-

-

Konfigurieren von NetScaler als nicht-validierenden sicherheitsbewussten Stub-Resolver

-

Jumbo-Frames Unterstützung für DNS zur Handhabung von Reaktionen großer Größen

-

Zwischenspeichern von EDNS0-Client-Subnetzdaten bei einer NetScaler-Appliance im Proxymodus

-

Anwendungsfall — Konfiguration der automatischen DNSSEC-Schlüsselverwaltungsfunktion

-

Anwendungsfall — wie man einen kompromittierten aktiven Schlüssel widerruft

-

-

GSLB-Entitäten einzeln konfigurieren

-

Anwendungsfall: Bereitstellung einer Domänennamen-basierten Autoscale-Dienstgruppe

-

Anwendungsfall: Bereitstellung einer IP-Adressbasierten Autoscale-Dienstgruppe

-

-

-

IP-Adresse und Port eines virtuellen Servers in den Request-Header einfügen

-

Angegebene Quell-IP für die Back-End-Kommunikation verwenden

-

Quellport aus einem bestimmten Portbereich für die Back-End-Kommunikation verwenden

-

Quell-IP-Persistenz für Back-End-Kommunikation konfigurieren

-

Lokale IPv6-Linkadressen auf der Serverseite eines Load Balancing-Setups

-

Erweiterte Load Balancing-Einstellungen

-

Allmählich die Belastung eines neuen Dienstes mit virtuellem Server-Level erhöhen

-

Anwendungen vor Verkehrsspitzen auf geschützten Servern schützen

-

Bereinigung von virtuellen Server- und Dienstverbindungen ermöglichen

-

Persistenzsitzung auf TROFS-Diensten aktivieren oder deaktivieren

-

Externe TCP-Integritätsprüfung für virtuelle UDP-Server aktivieren

-

Standortdetails von der Benutzer-IP-Adresse mit der Geolocation-Datenbank abrufen

-

Quell-IP-Adresse des Clients beim Verbinden mit dem Server verwenden

-

Limit für die Anzahl der Anfragen pro Verbindung zum Server festlegen

-

Festlegen eines Schwellenwerts für die an einen Dienst gebundenen Monitore

-

Grenzwert für die Bandbreitenauslastung durch Clients festlegen

-

-

-

Lastausgleichs für häufig verwendete Protokolle konfigurieren

-

Anwendungsfall 5: DSR-Modus beim Verwenden von TOS konfigurieren

-

Anwendungsfall 6: Lastausgleich im DSR-Modus für IPv6-Netzwerke mit dem TOS-Feld konfigurieren

-

Anwendungsfall 7: Konfiguration des Lastenausgleichs im DSR-Modus mithilfe von IP Over IP

-

Anwendungsfall 8: Lastausgleich im Einarmmodus konfigurieren

-

Anwendungsfall 9: Lastausgleich im Inlinemodus konfigurieren

-

Anwendungsfall 10: Lastausgleich von Intrusion-Detection-System-Servern

-

Anwendungsfall 11: Netzwerkverkehr mit Listenrichtlinien isolieren

-

Anwendungsfall 12: Citrix Virtual Desktops für den Lastausgleich konfigurieren

-

Anwendungsfall 13: Konfiguration von Citrix Virtual Apps and Desktops für den Lastausgleich

-

Anwendungsfall 14: ShareFile-Assistent zum Lastausgleich Citrix ShareFile

-

Anwendungsfall 15: Konfiguration des Layer-4-Lastenausgleichs auf der NetScaler Appliance

-

-

SSL-Offload und Beschleunigung

-

Unterstützungsmatrix für Serverzertifikate auf der ADC-Appliance

-

Unterstützung für Intel Coleto SSL-Chip-basierte Plattformen

-

Unterstützung für Thales Luna Network Hardwaresicherheitsmodul

-

-

Authentifizierung und Autorisierung für Systembenutzer

-

Benutzern, Benutzergruppen und Befehlsrichtlinien konfigurieren

-

Benutzerkonto- und Kennwortverwaltung

-

SSH Schlüsselbasierte Authentifizierung für NetScaler Administratoren

-

-

-

CloudBridge Connector-Tunnels zwischen zwei Rechenzentren konfigurieren

-

CloudBridge Connector zwischen Datacenter und AWS Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen einem Rechenzentrum und Azure Cloud konfigurieren

-

CloudBridge Connector Tunnels zwischen Datacenter und SoftLayer Enterprise Cloud konfigurieren

-

-

Konfigurationsdateien in einem Hochverfügbarkeitssetup synchronisieren

-

Hochverfügbarkeitsknoten in verschiedenen Subnetzen konfigurieren

-

Beschränken von Failovers, die durch Routenmonitore im Nicht-INC-Modus verursacht werden

-

HA-Heartbeat-Meldungen auf einer NetScaler-Appliance verwalten

-

NetScaler in einem Hochverfügbarkeitssetup entfernen und ersetzen

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Benutzerkonto- und Kennwortverwaltung

NetScaler ermöglicht Ihnen die Verwaltung von Benutzerkonten und Kennwortkonfigurationen. Im Folgenden sind einige der Aktivitäten aufgeführt, die Sie mit einem Systembenutzerkonto oder nsrooteinem Administratorbenutzerkonto ausführen können.

- Sperrung des Systembenutzerkontos

- Sperren Sie das Systembenutzerkonto für den Verwaltungszugriff

- Entsperren Sie ein gesperrtes Systembenutzerkonto für den Verwaltungszugriff

- Deaktivieren Sie den Verwaltungszugriff für das Systembenutzerkonto

- Benutzer über die Änderung des NSROOT-Passworts benachrichtigen

- Passwortänderung für

nsrootAdministratorbenutzer erzwingen - Entfernen Sie vertrauliche Dateien in einem Systembenutzerkonto

- Starke Kennwortkonfiguration für Systembenutzer

Sperrung des Systembenutzerkontos

Um Brute-Force-Sicherheitsangriffe zu verhindern, können Sie die Benutzersperrkonfiguration konfigurieren. Die Konfiguration ermöglicht es einem Netzwerkadministrator, zu verhindern, dass sich ein Systembenutzer bei NetScaler anmeldet. Entsperren Sie außerdem das Benutzerkonto, bevor die Sperrfrist abläuft.

Um die Details der erfolglosen Benutzeranmeldeversuche bei Neustarts abzurufen, kann der persistentLoginAttemptsParameter aktiviert werden.

Geben Sie in der Befehlszeile Folgendes ein:

set aaa parameter -maxloginAttempts <value> -failedLoginTimeout <value> -persistentLoginAttempts (ENABLED | DISABLED)

Beispiel:

set aaa parameter -maxloginAttempts 3 -failedLoginTimeout 10 -persistentLoginAttempts ENABLED

Hinweis:

Damit der

aaa.user.login_attemptsAusdruck wirksam wird, müssen Sie den Parameter „Persistent Login Attempts“ deaktivieren.Führen Sie den

unset aaa parameter -persistentLoginAttemptsBefehl aus, um die dauerhaften Anmeldeversuche zu deaktivieren (falls aktiviert).Einzelheiten zur Funktion für Anmeldeversuche finden Sie unter Support zum Abrufen aktueller Anmeldeversuche für einen Benutzer .

Die folgende Show-Befehlsausgabe zeigt den Konfigurationsstatus der Authentifizierungs-, Autorisierungs- und Auditing-Parameter an:

show aaaparameter

Configured AAA parameters

EnableStaticPageCaching: YES

EnableEnhancedAuthFeedback: NO

DefaultAuthType: LOCAL MaxAAAUsers: Unlimited

AAAD nat ip: None

EnableSessionStickiness : NO

aaaSessionLoglevel: INFORMATIONAL

AAAD Log Level: INFORMATIONAL

...

Persistent Login Attempts: DISABLED

<!--NeedCopy-->

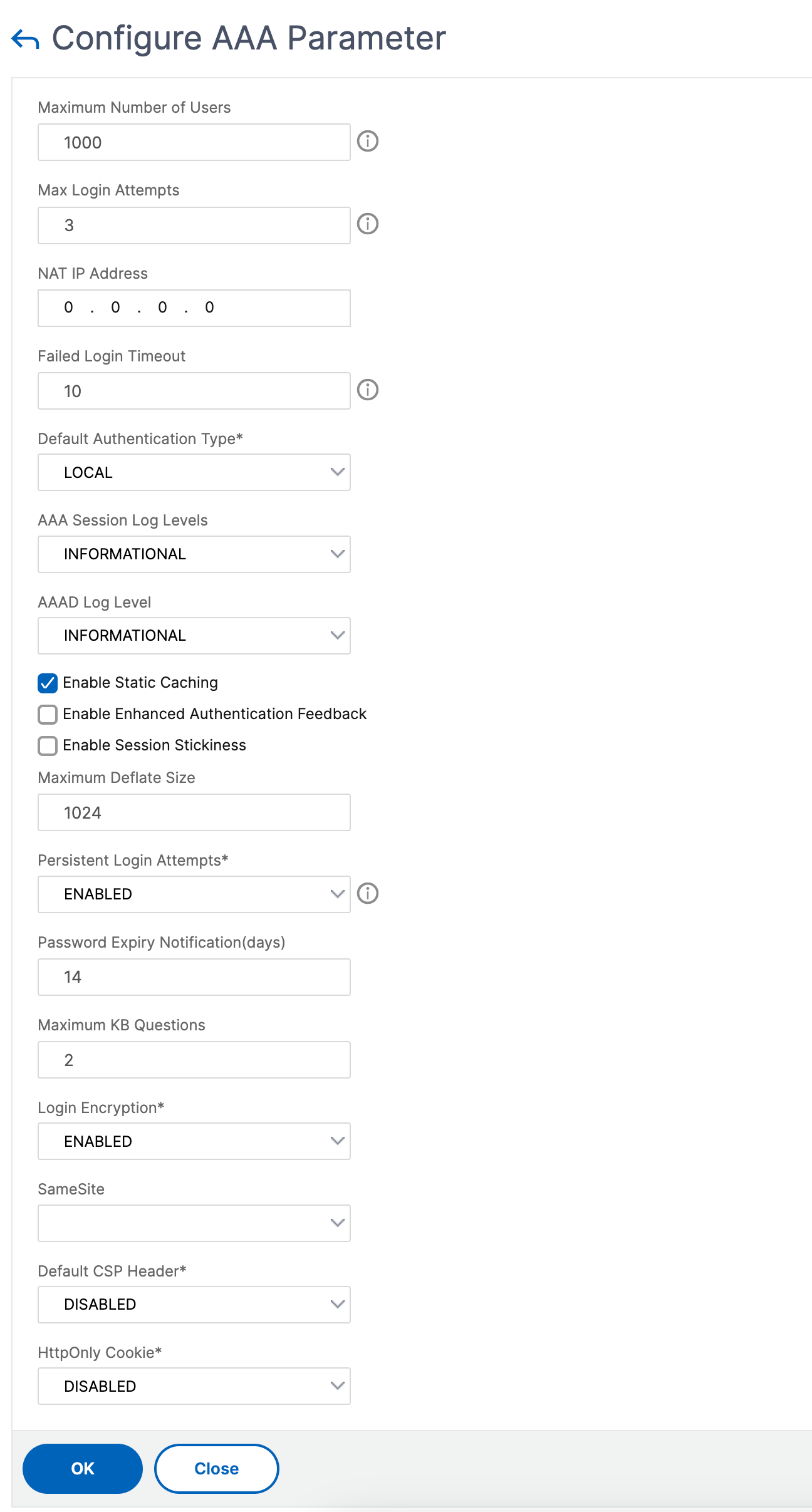

Konfigurieren Sie die Sperrung von Systembenutzerkonten mithilfe der GUI

- Navigieren Sie zu Konfiguration > Sicherheit > AAA-Anwendungsverkehr > Authentifizierungseinstellungen > AAA-Authentifizierungseinstellungen ändern.

-

Stellen Sie auf der Seite „AAA-Parameter konfigurieren “ die folgenden Parameter ein:

- Max. Anmeldeversuche. Die maximale Anzahl von Anmeldeversuchen, die der Benutzer versuchen darf.

- Anmelde-Timeout fehlgeschlagen. Die maximale Anzahl ungültiger Anmeldeversuche des Benutzers.

- Ständige Anmeldeversuche. Dauerhafte Speicherung erfolgloser Benutzeranmeldeversuche bei Neustarts.

-

Klicken Sie auf OK.

Wenn Sie die Parameter festlegen, wird das Benutzerkonto für 10 Minuten für drei oder mehr ungültige Anmeldeversuche gesperrt. Außerdem kann sich der Benutzer selbst mit gültigen Anmeldeinformationen 10 Minuten lang nicht anmelden.

Hinweis

Wenn ein gesperrter Benutzer versucht, sich bei NetScaler anzumelden, wird eine Fehlermeldung angezeigt

RBA Authentication Failure: maxlogin attempt reached for test..

Sperren Sie das Systembenutzerkonto für den Verwaltungszugriff

NetScaler ermöglicht es Ihnen, einen Systembenutzer für 24 Stunden zu sperren und dem Benutzer den Zugriff zu verweigern.

NetScaler unterstützt die Konfiguration sowohl für Systembenutzer als auch für externe Benutzer.

Hinweis

Die Funktion wird nur unterstützt, wenn Sie die Option

persistentLoginAttemptsim Parameteraaadeaktivieren.

Geben Sie an der Eingabeaufforderung Folgendes ein:

set aaa parameter –persistentLoginAttempts DISABLED

Um ein Benutzerkonto zu sperren, geben Sie an der Eingabeaufforderung Folgendes ein:

lock aaa user test

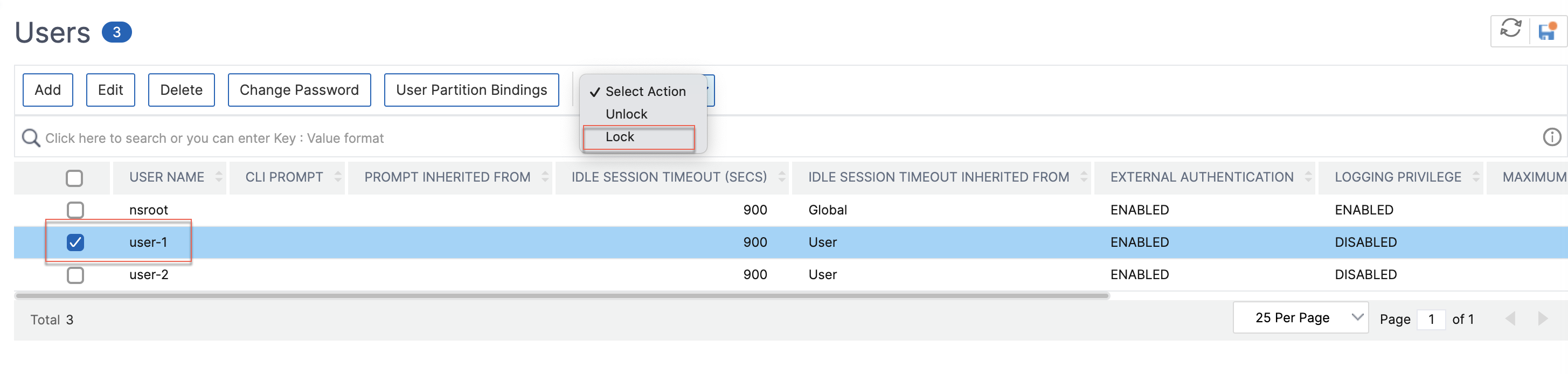

Sperren Sie ein Systembenutzerkonto mithilfe der GUI

- Navigieren Sie zu Konfiguration > Sicherheit > AAA-Anwendungsverkehr > Authentifizierungseinstellungen > AAA-Authentifizierungseinstellungen ändern.

- Wählen Sie unter AAA-Parameter konfigurierenin der Liste Persistent Login Attempts die Option DISABLEDaus.

- Navigieren Sie zu System > Benutzeradministration > Benutzer.

- Wählen Sie einen Benutzer aus.

-

Wählen Sie in der Liste „Aktion auswählen“ die Option Sperrenaus.

Hinweis

Die NetScaler-GUI bietet keine Option zum Sperren externer Benutzer. Um einen externen Benutzer zu sperren, muss der ADC-Administrator die CLI verwenden. Wenn ein gesperrter Systembenutzer (gesperrt mit dem Befehl „Lock Authentication, Authorization and Auditing user“) versucht, sich bei NetScaler anzumelden, wird die Fehlermeldung „RBA-Authentifizierungsfehler: Benutzertest ist für 24 Stunden gesperrt“ angezeigt.

Wenn ein Benutzer gesperrt ist, um sich am Verwaltungszugriff anzumelden, ist der Konsolenzugriff davon ausgenommen. Der gesperrte Benutzer kann sich an der Konsole anmelden.

Entsperren Sie ein gesperrtes Systembenutzerkonto für den Verwaltungszugriff

Systembenutzer und externe Benutzer können mit dem Befehl lock authentication, authorization und auditing user für 24 Stunden gesperrt werden.

Hinweis

NetScaler ermöglicht es Administratoren, den gesperrten Benutzer zu entsperren, und für die Funktion sind keine Einstellungen im Befehl „PersistentLoginAttempts“ erforderlich.

Geben Sie in der Befehlszeile Folgendes ein:

unlock aaa user test

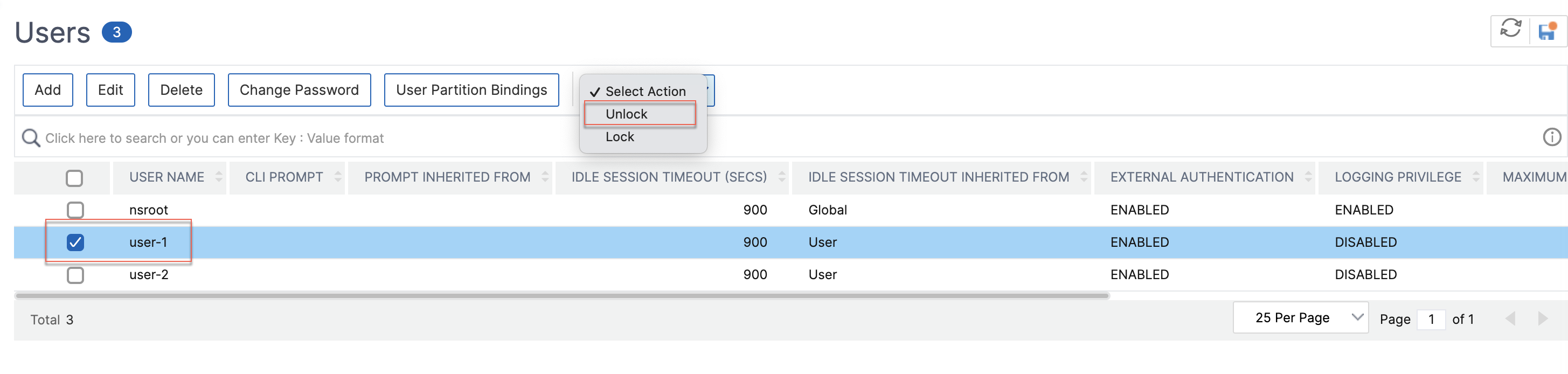

Konfigurieren Sie die Systembenutzer-Entsperrung mithilfe der GUI

- Navigieren Sie zu System > Benutzeradministration > Benutzer.

- Wählen Sie einen Benutzer aus.

-

Klicken Sie auf Entsperren

Die NetScaler-GUI listet nur Systembenutzer auf, die im ADC erstellt wurden, sodass es in der GUI keine Option gibt, externe Benutzer zu entsperren. Um einen externen Benutzer zu entsperren, muss der nsroot Administrator die CLI verwenden.

Deaktivieren Sie den Verwaltungszugriff für das Systembenutzerkonto

Wenn die externe Authentifizierung auf NetScaler und als Administrator konfiguriert ist und Sie es vorziehen, Systembenutzern den Zugriff zu verweigern, um sich am Verwaltungszugriff anzumelden, müssen Sie die LocalAuth-Option im Systemparameter deaktivieren.

Geben Sie an der Eingabeaufforderung Folgendes ein:

set system parameter localAuth <ENABLED|DISABLED>

Beispiel:

set system parameter localAuth DISABLED

Deaktivieren Sie den Verwaltungszugriff für den Systembenutzer mithilfe der GUI

- Navigieren Sie zu Konfiguration > System > Einstellungen > Globale Systemeinstellungen ändern.

- Deaktivieren Sie im Abschnitt Befehlszeilenschnittstelle (CLI) das Kontrollkästchen Lokale Authentifizierung .

Wenn Sie die Option deaktivieren, können sich lokale Systembenutzer nicht am ADC-Verwaltungszugriff anmelden.

Hinweis

Der externe Authentifizierungsserver muss konfiguriert und erreichbar sein, um die lokale Systembenutzerauthentifizierung im Systemparameter zu verhindern. Wenn der in ADC für den Verwaltungszugriff konfigurierte externe Server nicht erreichbar ist, können sich lokale Systembenutzer bei NetScaler anmelden. Das Verhalten ist für Wiederherstellungszwecke eingerichtet.

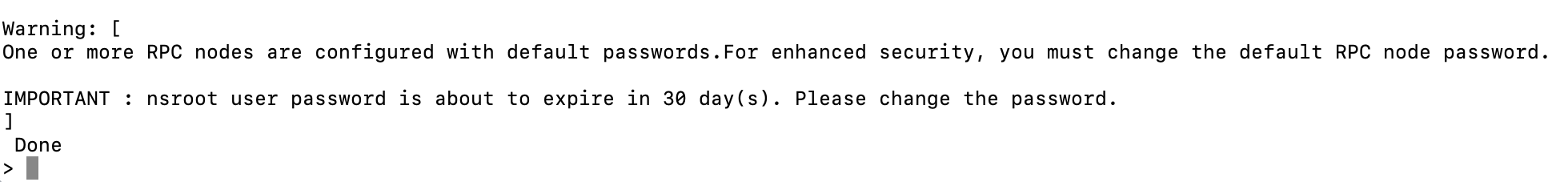

Benutzer über die Änderung des NSROOT-Passworts benachrichtigen

Aus Sicherheitsgründen empfehlen wir Ihnen, das Passwort häufig zu ändernnsroot. Sie werden über eine Passwortänderung informiert, bevor es abläuft.

Sie können eine Benachrichtigung für Ihre nsroot-Passwortänderung entweder über die CLI oder die GUI einrichten.

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter -daystoexpire 30 -warnpriorndays 30

<!--NeedCopy-->

Sie können die folgenden Parameter konfigurieren:

- daystoexpire— Die Anzahl der verbleibenden Tage bis zum Ablauf des Passworts

- warnpriorndays— Die Anzahl der Tage vor Ablauf des Passworts, an denen eine Warnung ausgegeben werden muss

Hinweis:

Sie müssen den

daystoexpireParameter festlegen, wenn Sie denwarnpriorndaysParameter festlegen möchten.

Im Folgenden finden Sie ein Beispiel für eine Warnmeldung auf einer NetScaler CLI-Konsole:

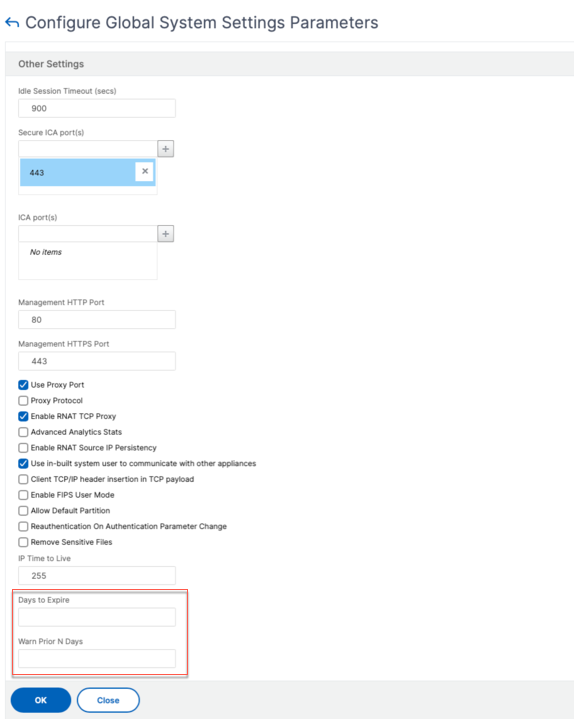

Benutzer über die GUI über die Änderung des nsroot-Passworts benachrichtigen

- Navigieren Sie zu Konfiguration > System > Einstellungen > Globale Systemeinstellungen ändern.

- Stellen Sie im Abschnitt Andere Einstellungen die folgenden Parameter ein:

- Tage bis zum Ablauf

- Frühere N Tage warnen

- Klicken Sie auf OK.

Kennwortänderung für Administratorbenutzer erzwingen

Für nsrooteine sichere Authentifizierung fordert NetScaler den Benutzer auf, das Standardkennwort in ein neues zu ändern, wenn die forcePasswordChangeOption im Systemparameter aktiviert ist. Sie können Ihr nsroot-Kennwort entweder über die CLI oder die GUI ändern, wenn Sie sich zum ersten Mal mit den Standardanmeldeinformationen anmelden.

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter -forcePasswordChange ( ENABLED | DISABLED )

Beispiel für eine SSH-Sitzung für NSIP:

ssh nsroot@1.1.1.1

Connecting to 1.1.1.1:22...

Connection established.

To escape to local shell, press Ctrl+Alt+].

###############################################################################

WARNING: Access to this system is for authorized users only #

Disconnect IMMEDIATELY if you are not an authorized user! #

###############################################################################

Please change the default NSROOT password.

Enter new password:

Please re-enter your password:

Done

<!--NeedCopy-->

Entfernen Sie vertrauliche Dateien in einem Systembenutzerkonto

Um sensible Daten wie autorisierte Schlüssel und öffentliche Schlüssel für ein Systembenutzerkonto zu verwalten, müssen Sie die removeSensitiveFiles Option aktivieren. Die Befehle, mit denen vertrauliche Dateien entfernt werden, wenn der Systemparameter aktiviert ist, sind:

- RM-Cluster-Instanz

- RM-Clusterknoten

- RM-Hochverfügbarkeitsknoten

- Konfiguration vollständig löschen

- dem Cluster beitreten

- Clusterinstanz hinzufügen

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter removeSensitiveFiles ( ENABLED | DISABLED )

Beispiel:

set system parameter -removeSensitiveFiles ENABLED

Starke Kennwortkonfiguration für Systembenutzer

Für eine sichere Authentifizierung fordert NetScaler Systembenutzer und Administratoren auf, sichere Kennwörter für die Anmeldung an der Konsole festzulegen. Das Kennwort muss lang sein und eine Kombination aus folgenden Elementen sein:

- Ein Kleinbuchstabe

- Ein Großbuchstabe

- Ein numerisches Zeichen

- Ein besonderes Zeichen

Geben Sie in der Befehlszeile Folgendes ein:

set system parameter -strongpassword <value> -minpasswordlen <value>

Hierbei gilt:

Strongpassword. Nach der Aktivierung des starken Kennworts (enable all / enablelocal) müssen alle Kennwörter oder vertraulichen Informationen Folgendes enthalten:

- Mindestens 1 Kleinbuchstabe

- Mindestens 1 Großbuchstabe

- Mindestens 1 numerisches Zeichen

- Mindestens 1 Sonderzeichen

Exclude the list in enablelocal is - NS_FIPS, NS_CRL, NS_RSAKEY, NS_PKCS12, NS_PKCS8, NS_LDAP, NS_TACACS, NS_TACACSACTION, NS_RADIUS, NS_RADIUSACTION, NS_ENCRYPTION_PARAMS. Daher werden für diese ObjectType-Befehle für den Systembenutzer keine starken Kennwortprüfungen durchgeführt.

Mögliche Werte: enableall, enablelocal, disabled

Standardwert: disabled

minpasswordlen. Mindestlänge des Systembenutzerkennworts. Wenn das sichere Kennwort standardmäßig aktiviert ist, beträgt die Mindestlänge 4. Der vom Benutzer eingegebene Wert kann größer oder gleich 4 sein. Der standardmäßige Mindestwert ist 1, wenn das sichere Passwort deaktiviert ist. Der Höchstwert ist in beiden Fällen 127.

Mindestwert: 1 Maximalwert: 127

Beispiel:

set system parameter -strongpassword enablelocal -minpasswordlen 6

Standardbenutzerkonto

nsrecoverDas Benutzerkonto wird vom Administrator verwendet, um die NetScaler Appliance wiederherzustellen. Sie können sich bei NetScaler anmeldennsrecover, wenn sich die Standardsystembenutzer ( nsroot) aufgrund unvorhergesehener Probleme nicht anmelden können. Die nsrecover-Anmeldung ist unabhängig von Benutzerkonfigurationen und ermöglicht Ihnen den direkten Zugriff auf den Shell-Prompt. Sie können sich immer über das nsrecoveranmelden, unabhängig davon, ob das maximale Konfigurationslimit erreicht ist.

Teilen

Teilen

In diesem Artikel

- Sperrung des Systembenutzerkontos

- Sperren Sie das Systembenutzerkonto für den Verwaltungszugriff

- Entsperren Sie ein gesperrtes Systembenutzerkonto für den Verwaltungszugriff

- Deaktivieren Sie den Verwaltungszugriff für das Systembenutzerkonto

- Benutzer über die Änderung des NSROOT-Passworts benachrichtigen

- Kennwortänderung für Administratorbenutzer erzwingen

- Entfernen Sie vertrauliche Dateien in einem Systembenutzerkonto

- Starke Kennwortkonfiguration für Systembenutzer

- Standardbenutzerkonto

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.