Citrix Content Collaboration Single Sign-On-Konfigurationsleitfaden für Anbieter von dualen Identitäten

Dieses Dokument hilft bei der Konfiguration der Verwendung von Citrix Endpoint Management und Active Directory Federated Services (ADFS) als Identity Provider (IdP) für ein einzelnes Citrix Content Collaboration-Konto. Die resultierende Konfiguration ermöglicht es, dass das Tokensignaturzertifikat auf dem ADFS-Server mit dem SAML-Zertifikat auf dem Citrix Endpoint Management-Server identisch ist. Dies bietet ein einzelnes Citrix Content Collaboration-Konto für:

- Verwenden Sie Citrix Endpoint Management als IdP für MDX-umhüllte Apps. Bereitstellung eines echten Single Sign-On-Erlebnisses (SSO) von einem mobilen Gerät aus mithilfe von Citrix Files MDX-Anwendungen.

- Verwenden Sie ADFS als SAML-IdP für SSO für Webapps.

Voraussetzungen

- Citrix Endpoint Management 10.x-Server mit voll funktionsfähigem Single Sign-On für MDX, konfiguriert für das Citrix Content Collaboration-Konto.

- ADFS wurde in der Infrastruktur installiert und konfiguriert.

- Zugriff auf ein Administratorkonto in Citrix Content Collaboration mit der Möglichkeit, Single Sign-On zu konfigurieren.

Vorbereitung des ADFS-Tokensignierungszertifikats

Bei der Konfiguration von ADFS für SSO in Citrix Content Collaboration ist es erforderlich, das ADFS-Tokensignaturzertifikat ohne den privaten Schlüssel in das Citrix Content Collaboration Control Panel hochzuladen. ADFS generiert ein selbstsigniertes Zertifikat für die Tokensignierung und Token-Entschlüsselung mit einer Gültigkeitsdauer von 1 Jahr. Das selbstsignierte Zertifikat enthält jedoch einen privaten Schlüssel.

Nach Ablauf eines Jahres wird das selbstsignierte Zertifikat 15 Tage vor Ablauf mithilfe des automatischen Zertifikatsrollovers erneuert und wird zum primären Zertifikat. Dies führt dazu, dass alle bestehenden SSO-Vertrauensbeziehungen scheitern. Für diese Konfiguration wird die SAML-Zertifizierung von der Citrix Endpoint Management-Konsole mit einer Gültigkeitsdauer von 3 Jahren exportiert. Die Gültigkeitsdauer des Zertifikats ist anpassbar und macht eine Verlängerung des Tokensignaturzertifikats nach einem Jahr überflüssig.

Generieren Sie das SAML-Zertifikat

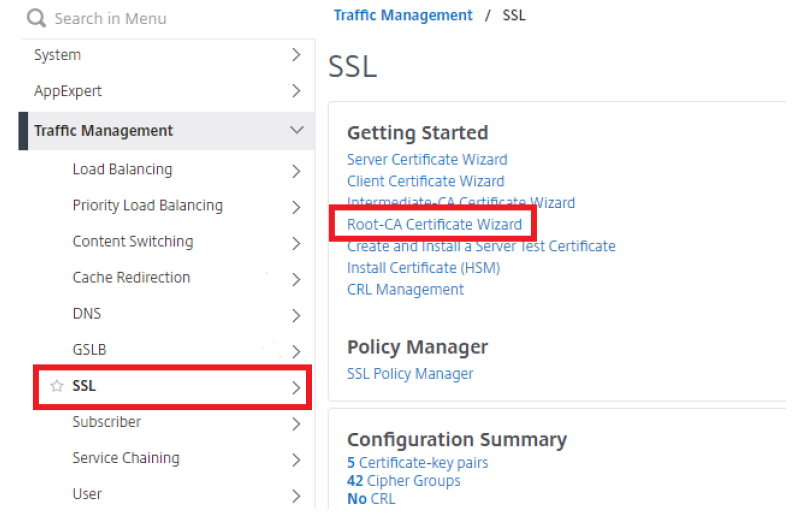

- Melden Sie sich bei der NetScaler Gateway-GUI an.

- Navigieren Sie zu Traffic Management > SSL.

-

Wählen Sie im Abschnitt Erste Schritte die Option Root-CA CertificateWizard aus.

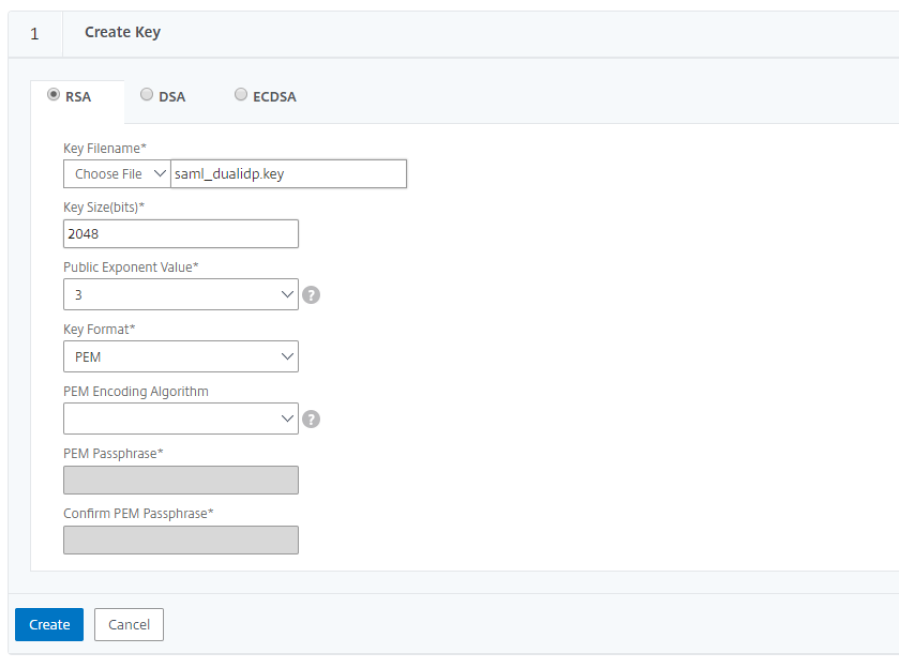

Sie werden nun aufgefordert, den privaten Schlüssel zu erstellen.

- Geben Sie im Feld Schlüsseldateiname einen Namen für Ihren Schlüssel ein.

- Schlüsselgröße, 2048.

- Wert des öffentlichen Exponenten, 3.

-

Klicken Sie auf Erstellen, um den Schlüssel zu erstellen.

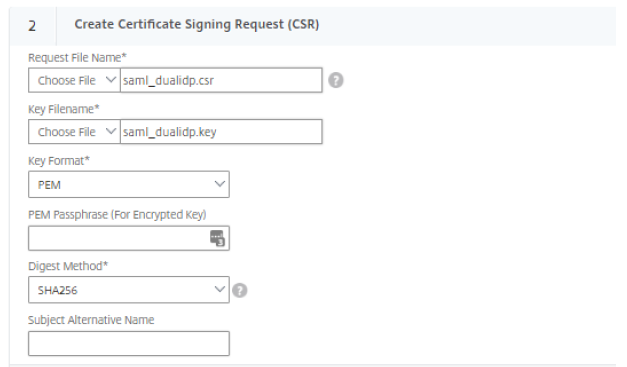

Der nächste Schritt besteht darin, die Certificate Signing Request (CSR) zu erstellen.

- Geben Sie im Feld Name der Anforderungsdatei einen Namen für den CSR ein.

- Der Schlüsseldateiname und das PEM-Format sind bereits ausgefüllt.

- Stellen Sie die Digest-Methode auf SHA256ein.

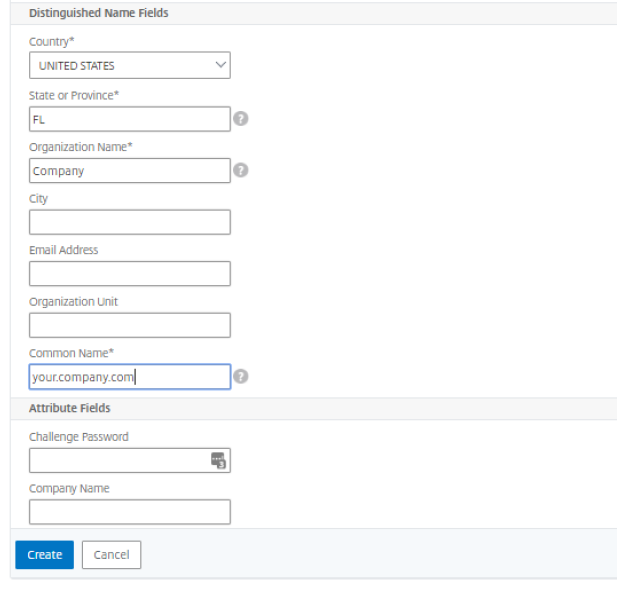

- Geben Sie in den Feldern Distinguished NameInformationen zu Ihrer Organisation ein.

- In Attributfeldern ist kein Anfragekennwort erforderlich. Der Firmenname kann jedoch hinzugefügt werden.

-

Klicken Sie auf Erstellen, um die CSR-Anfrage abzuschließen.

4

4

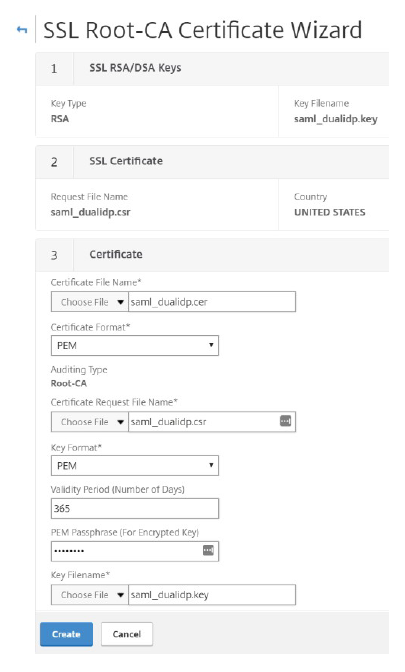

Der letzte Schritt besteht darin, das SAML-Zertifikat zu erstellen.

- Geben Sie im Feld Name der Zertifikatsdatei den Namen Ihres Zertifikats ein.

- Das Zertifikatsformat ist bereits mit PEMgefüllt.

- Der Dateiname der Zertifikatsanforderung spiegelt die CSR wider, die Sie im vorherigen Schritt erstellt haben.

- Das Schlüsselformat ist standardmäßig PEM.

- Geben Sie den Gültigkeitszeitraum (in Tagen) an, für den das Zertifikat gültig sein soll. In diesem Beispiel handelt es sich bei dem erstellten Zertifikat um ein 3-Jahres-Zertifikat. Geben Sie also 1095ein.

- Der Schlüsseldateiname ist vom ersten Schritt an voreingestellt.

-

Klicken Sie auf Erstellen, um das Zertifikat zu erstellen.

- Nachdem Sie das Zertifikat erstellt haben, können Sie den Assistenten beenden, da Sie das Zertifikat nicht auf NetScaler Gateway installieren müssen.

- Klicken Sie auf Abbrechen und dann auf JA, um zu bestätigen, dass Sie zum Hauptbildschirm der SSL-GUI zurückkehren möchten.

Exportieren Sie das SAML-Zertifikat

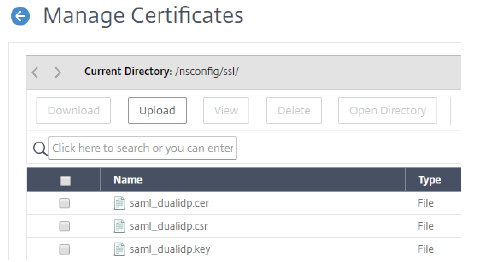

Sie müssen jetzt das neu erstellte Zertifikat und den Schlüssel aus NetScaler Gateway exportieren, um es auf dem Citrix Endpoint Management-Server und auf ADFS zu verwenden. Für Citrix Endpoint Management benötigen Sie die in den vorherigen Schritten erstellten Dateien saml_dualidp.cer und saml_dualidp.key, da das Zertifikat und der Schlüssel bereits ordnungsgemäß für Citrix Endpoint Management formatiert sind. Folgen Sie den Schritten, um die Dateien an einem Ort zu speichern, an dem wir sie dann auf Ihren Citrix Endpoint Management-Server hochladen können, um das integrierte SAML-Zertifikat zu ersetzen.

- Klicken Sie in NetScaler Gateway unter Traffic Management > SSL unter Tools auf Zertifikate verwalten/Schlüssel/CSRs.

-

Klicken Sie auf der Seite Zertifikate verwalten auf Änderungsdatum, wodurch die neuesten Dateien nach oben angezeigt werden. Sie sehen jetzt die 3 neu erstellten Dateien aus den vorherigen Schritten. Wenn Sie sie nicht sehen, können Sie mehr als 25 Elemente pro Seite anzeigen.

- Wählen Sie die Datei saml_dualidp.cer aus und wählen Sie Herunterladen. Speichern Sie an einem Ort Ihrer Wahl.

- Folgen Sie dem vorherigen Schritt für die Datei saml_dualidp.key .

- Klicken Sie auf Zurück, um zur vorherigen Seite zurückzukehren.

Als Nächstes exportieren Sie das Zertifikat und den Schlüssel in einem Dateiformat, das der ADFS-Server versteht.

- Wählen Sie im gleichen Abschnitt Tools wie zuvor die Option PKCS #12 exportierenaus.

- Geben Sie in das Feld Datei auswählensaml_dualidp.pfxein.

- Wählen Sie im Feld Name der Zertifikatsdatei die Option Datei auswählen, Änderungsdatumund wählen Sie die Datei saml_dualidp.cer aus. Klicken Sie auf Öffnen.

- Wählen Sie im Feld Schlüsseldateiname die Option Datei auswählen, Änderungsdatumund wählen Sie die Datei saml_dualidp.key aus. Klicken Sie auf Öffnen.

- Geben Sie ein Exportkennwort ein.

- Geben Sie die PEM-Passphraseein.

- Klicken Sie auf OK, um den Export abzuschließen.

Jetzt müssen Sie die PFX-Datei von NetScaler Gateway an einen Netzwerkspeicherort kopieren.

- Wählen Sie im Menü Tools erneut die Option Zertifikate /Schlüssel /CSRs verwalten.

- Wählen Sie die neu erstellte Datei saml_dualidp.pfx aus und wählen Sie Herunterladen.

- Speichern Sie die Datei an einem lokal zugänglichen Ort.

- Schließen Sie die Fenster in NetScaler Gateway.

Der Prozess zur Erstellung des SAML-Zertifikats ist abgeschlossen.

Laden Sie das neu erstellte Tokensignaturzertifikat in ADFS hoch

Der erste Schritt besteht darin, den Zertifikats-Rollover auf dem ADFS-Server zu deaktivieren.

- Stellen Sie eine Remoteverbindung zu Ihrem ADFS-Server her.

- Standardmäßig ermöglicht ADFS AutoCertificateRollover, das selbstsignierte Zertifikat nach Ablauf von einem Jahr zu erneuern. Diese Funktion muss deaktiviert sein, um das neu erstellte Tokensignaturzertifikat hochzuladen.

- Führen Sie PowerShell als Administrator auf dem ADFS-Server aus.

- Typ:

Get-ADFSProperties. - Um AutoCertificateRollover zu deaktivieren:

Set-ADFSProperties -AutoCertificateRollover $false

Anschließend müssen Sie die zuvor exportierte Datei saml_dualidp.pfx auf den ADFS-Server importieren, damit wir sie als Tokensignaturzertifikat verwenden können.

- Klicken Sie auf dem ADFS-Server mit der rechten Maustaste,Start > Klicken Sie auf Ausführen > Geben Sie mmcein und wählen Sie die Eingabetaste, um ein Snap-In zu öffnen.

- Klicken Sie auf Datei > Snap-In hinzufügen/entfernen.

- Wählen Sie im Abschnitt Verfügbare Snap-ins die Option Zertifikateaus und klicken Sie dann auf Hinzufügen.

- Wählen Sie Computerkonto aus und klicken Sie auf Weiter.

- Wählen Sie Lokaler Computer und dann Fertig stellen und klicken Sie auf OK.

- Erweitern Sie unter Console Root die Option Zertifikate > Persönlich > Zertifikate.

- Klicken Sie mit der rechten Maustaste auf den Ordner Zertifikate und wählen Sie Alle Aufgaben > Importieren.

- Klicken Sie auf dem Willkommensbildschirm auf Weiter.

- Navigieren Sie zu der Datei saml_dualidp.pfx, die Sie zuvor gespeichert haben, und klicken Sie auf Öffnen.

- Wählen Sie Weiter, geben Sie das Kennwort für den privaten Schlüssel ein und wählen Sie erneut Weiter.

- Wählen Sie Alle Zertifikate im folgenden Speicher platzieren, Persönlich, und klicken Sie auf Weiter.

- Klicken Sie auf Fertig stellen, um den Import abzuschließen und das MMC-Snap-In zu schließen.

Jetzt müssen Sie das Tokensignierungszertifikat in ADFS ändern.

- Wählen Sie auf dem ADFS-Server im Server-Manager-Dashboard Tools > ADFS-Verwaltungaus.

- Erweitern Sie auf der linken Seite der ADFS-Managementkonsole Service > Zertifikate.

- Wählen Sie im Menü Aktionen die Option Token-Signaturzertifikat hinzufügen und wählen Sie das neu importierte Token-Signaturzertifikat aus.

- Das neu hinzugefügte Tokensignierungszertifikat wird als sekundäres Zertifikat hinzugefügt. Sie müssen es zur Hauptquelle machen.

- Erweitern Sie Service und wählen Sie dann Zertifikate aus.

- Klicken Sie auf das Signaturzertifikat für sekundäres Token.

- Wählen Sie rechts im Aktionsbereich die Option Als primär festlegen aus. Klicken Sie in der Bestätigungsaufforderung auf Ja.

Konfiguration von Citrix Endpoint Management

Um dasselbe Zertifikat auf Citrix Endpoint Management zu verwenden, müssen Sie nur zwei Aktionen ausführen.

Backup des Citrix Endpoint Management SAML-Zertifikats erstellen

- Melden Sie sich beim Citrix Endpoint Management-Server an, klicken Sie oben rechts auf das Zahnradsymbol und wählen Sie dann unter Einstellungen die Option Zertifikate aus.

- Markieren Sie das SAML-Zertifikat und klicken Sie dann auf Exportieren.

- Wählen Sie aus, dass auch der private Schlüssel exportiert werden soll, und klicken Sie dann auf OK.

- Bewahren Sie das Zertifikat an einem sicheren Ort auf.

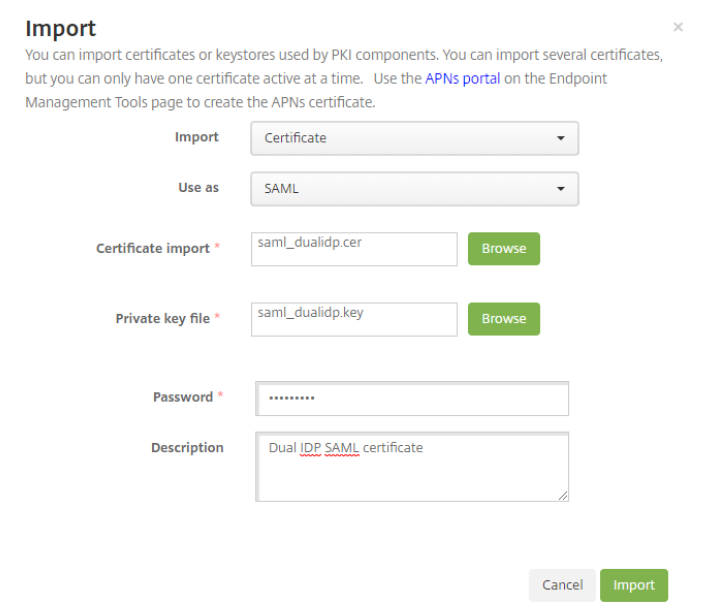

Neues SAML-Zertifikat installieren

- Melden Sie sich beim Citrix Endpoint Management-Server an, klicken Sie auf das Zahnradsymbol und dann unter Einstellungen auf Zertifikate.

- Klicken Sie auf Importieren und wählen Sie dann die folgenden Optionen aus:

- Import: Zertifikat

- Verwenden als: SAML

- Zertifikatimport: Durchsuchen Sie Ihre Arbeitsstation oder Ihr Netzwerk nach der zuvor exportierten Datei saml_dualidp.cer.

- Private Schlüsseldatei: Suchen Sie auf Ihrer Arbeitsstation nach der zuvor exportierten Datei saml_dualidp.key.

- Kennwort: Geben Sie das Kennwort für den privaten Schlüssel ein.

- Beschreibung: Geben Sie genügend Details ein, damit andere wissen, welche Funktion es hat.

-

Klicken Sie auf Import, um den Vorgang abzuschließen.

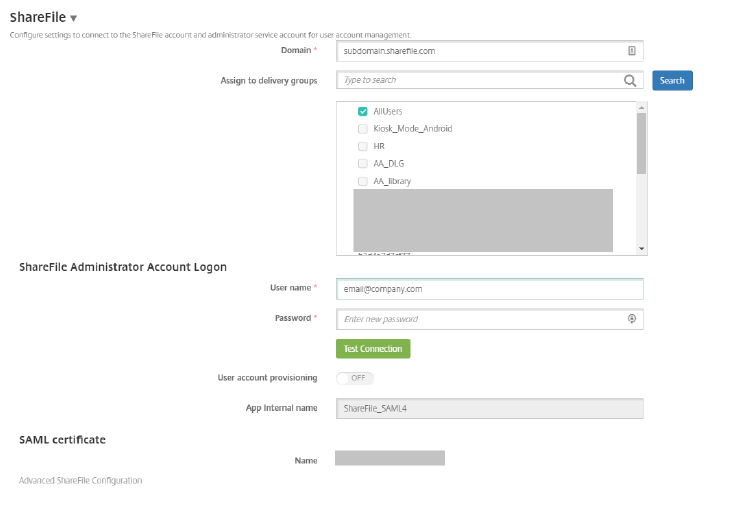

- Klicken Sie auf dem Citrix Endpoint Management-Server auf Configure und dann auf ShareFile.

- Wenn Sie eine vorherige Konfiguration haben, klicken Sie unten rechts auf dem Bildschirm auf Speichern. In diesem Schritt wird das Citrix Content Collaboration-Konto mit dem X.509-Zertifikat aktualisiert, das in den vorherigen Schritten erstellt wurde. Es überschreibt auch die aktuellen SSO-Konfigurationseinstellungen, die in den im nächsten Abschnitt beschriebenen Schritten geändert werden.

- Wenn Citrix Content Collaboration noch nicht konfiguriert wurde, geben Sie im Feld Domain Ihr Citrix Content Collaboration-Konto ein.

- Wählen Sie eine Bereitstellungsgruppe aus, die Zugriff auf die Citrix Files MDX-Anwendung hat.

- Geben Sie Ihren Citrix Content Collaboration Benutzernamen ein. Dies ist ein lokales Administratorkonto.

- Geben Sie das Citrix Content Collaboration-Kennwort ein (nicht Ihr Active Directory-Kennwort).

- Lassen Sie die Bereitstellung von Benutzerkonten AUS (insbesondere, wenn Sie das Benutzerverwaltungstool verwenden).

-

Klicken Sie auf Speichern, um die Konfiguration von Citrix Content Collaboration auf Citrix Endpoint Management abzuschließen.

Citrix Content Collaboration Single Sign-On-Konfigurationsprüfung

Nachdem Citrix Endpoint Management und ADFS für Citrix Content Collaboration konfiguriert wurden, führen Sie die folgenden Schritte aus, um die SSO-Einstellungen zu überprüfen.

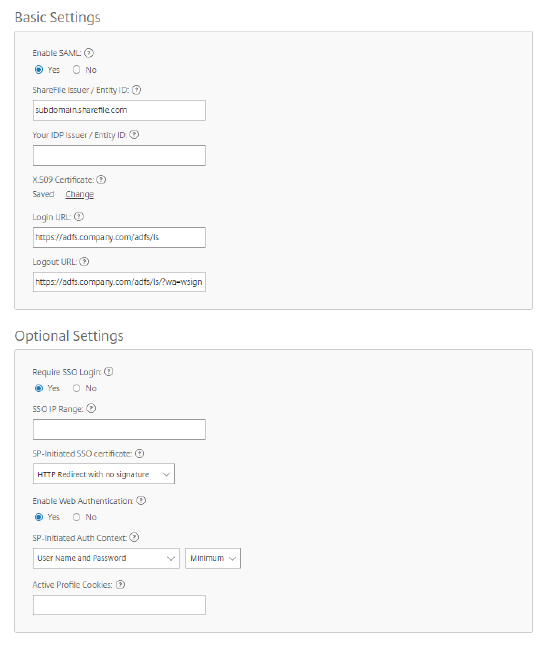

- Melden Sie sich über die Web-Benutzeroberfläche bei Ihrem Citrix Content Collaboration-Konto an, klicken Sie auf Admin und dann auf Single Sign-on-Seite konfigurieren.

- Aussteller/Entity-ID: Diese muss mit dem Identifier Name innerhalb der ADFS-Konfiguration identisch sein.

-

Anmelde-URL: Anmelde-URL für ADFS (Beispiel:

https://adfs.company.com/adfs/ls). -

Abmelde-URL: Abmelde-URL für ADFS (Beispiel:).

https://adfs.company.com/adfs/ls/?wa=wsignout1.0Dies muss als Abmeldepunkt zu ADFS hinzugefügt werden, falls dies nicht bereits geschehen ist. - Webauthentifizierung aktivieren: Ja

-

SP-initiierter Authentifizierungskontext: Wählen Sie die Option Benutzername und Kennwort für die Formularauthentifizierung oder Integrierte Authentifizierung (je nachdem, womit Ihr ADFS-Server konfiguriert ist).

Testen

Registrieren Sie Ihr Gerät erneut bei Citrix Endpoint Management, laden Sie die App herunter und überprüfen Sie, ob MDX SSO funktioniert. Sie können Tests auch mit der SP-initiierten Authentifizierung durchführen: https://[subdomain].sharefile.com/saml/login.

In diesem Artikel

- Voraussetzungen

- Vorbereitung des ADFS-Tokensignierungszertifikats

- Generieren Sie das SAML-Zertifikat

- Exportieren Sie das SAML-Zertifikat

- Laden Sie das neu erstellte Tokensignaturzertifikat in ADFS hoch

- Konfiguration von Citrix Endpoint Management

- Citrix Content Collaboration Single Sign-On-Konfigurationsprüfung

- Testen