Beheben von VM-Problemen

Citrix bietet zwei Arten der Unterstützung:

- Kostenloser Selbsthilfe-Support auf der Citrix Website

- Kostenpflichtige Support-Services, die Sie auf der Support-Website erwerben können.

Mit dem technischen Support von Citrix können Sie online einen Supportfall öffnen oder sich telefonisch an das Support Center wenden, wenn Sie auf technische Probleme stoßen.

Die Citrix Support-Site hostet mehrere Ressourcen, die für Sie hilfreich sein können, wenn ungewöhnliches Verhalten, Abstürze oder andere Probleme auftreten. Zu den Ressourcen gehören: Supportforen, Artikel der Knowledge Base und Produktdokumentation.

Wenn Sie ein ungewöhnliches VM-Verhalten feststellen, soll dieser Abschnitt Ihnen helfen, das Problem zu lösen. In diesem Abschnitt wird beschrieben, wo sich Anwendungsprotokolle befinden, und weitere Informationen, mit denen Ihr Citrix Hypervisor Solution Provider das Problem verfolgen und beheben kann.

Wichtig:

Befolgen Sie die Informationen zur Fehlerbehebung in diesem Abschnitt nur unter Anleitung Ihres Citrix Hypervisor Solution Providers oder des Support-Teams.

Hersteller-Updates: Halten Sie Ihre VMs mit vom Hersteller des Betriebssystems bereitgestellten Updates auf dem neuesten Stand. Der Anbieter hat möglicherweise Korrekturen für abgestürzte VM und andere Fehler bereitgestellt.

VM stürzt ab

Wenn bei Ihnen VM-Abstürze auftreten, ist es möglich, dass ein Kernel-Absturz-Dump helfen kann, das Problem zu identifizieren. Reproduzieren Sie den Absturz, wenn möglich, und gehen Sie wie folgt vor. Wenden Sie sich an Ihren Anbieter des Gastbetriebssystems, um weitere Untersuchungen zu diesem Problem

Das Crashdump-Verhalten Ihrer VMs kann mit dem Parameter actions-after-crash gesteuert werden. Im Folgenden sind die möglichen Werte:

| Value | Beschreibung |

|---|---|

preserve |

Lassen Sie die VM in einem angehaltenen Zustand. (Zur Analyse) |

restart |

Kein Core-Dump, VM neu starten. (Dies ist die Standardeinstellung) |

destroy |

Kein Core-Dump, VM angehalten lassen. |

Um das Speichern von VM-Crash-Dumps zu aktivieren:

-

Ermitteln Sie auf dem Citrix Hypervisor-Server die UUID der gewünschten VM, indem Sie den folgenden Befehl ausführen:

xe vm-list name-label=<name> params=uuid --minimal <!--NeedCopy--> -

Ändern Sie den Wert

actions-after-crashindem Siexe vm-param-setverwenden. Führen Sie z. B. den folgenden Befehl auf dom0 aus:xe vm-param-set uuid=<vm_uuid> actions-after-crash=preserve <!--NeedCopy--> -

Absturz der VM.

-

Ermitteln Sie die Domänen-ID der VM, indem Sie den folgenden Befehl auf dom0 ausführen:

xe vm-param-get uuid=<vm_uuid> param-name=dom-id <!--NeedCopy--> -

Führen Sie den Befehl

xl triggerin dom0 aus, um den Absturz auszulösen:xl trigger <dom_id> nmi <!--NeedCopy-->

-

Crashdump-Verhalten von Windows-VMs

Standardmäßig werden Windows-Absturzabbilder in %SystemRoot%\Minidump der Windows-VM eingefügt. Sie können die VM-Absturzabbildebene konfigurieren, indem Sie dem Menüpfad Arbeitsplatz > Eigenschaften > Erweitert > Starten und Wiederherstellen folgen.

UEFI- und Secure Boot-Probleme

Wie ändere ich die Bildschirmauflösung der XenCenter Konsole auf einer UEFI-fähigen VM?

So ändern Sie die Bildschirmauflösung der XenCenter Konsole auf einer UEFI-fähigen VM:

- Öffnen Sie die Windows-Einstellungen

- Klicken Sie auf Update & Sicherheit

- Drücken Sie auf der Registerkarte “Wiederherstellung” die Schaltfläche Jetzt neu starten.

- Navigieren Sie zu Problembehandlung > Erweiterte Optionen > UEFI-Firmware-Einstellungen.

- Drücken Sie Neustart. Während des Neustarts wird das UEFI-Einstellungsmenü geladen.

- Navigieren Sie zu Geräte-Manager > OVMF-Plattformkonfiguration. Dadurch wird die aktuelle Bildschirmauflösung angezeigt.

- Drücken Sie die Eingabetaste, um die Optionen der Bildschirmauflösung anzuzeigen.

- Wählen Sie mit den Pfeiltasten die gewünschte Bildschirmauflösung aus und drücken Sie die Eingabetaste.

- Drücken Sie F10, um die Änderungen zu speichern und Ihre Auswahl zu bestätigen.

- Starten Sie die VM neu, um die XenCenter Konsole in einer aktualisierten Bildschirmauflösung anzuzeigen.

Warum kann ich keine UEFI Secure Boot VM erstellen?

Stellen Sie sicher, dass Ihr VM-Betriebssystem den sicheren UEFI-Startmodus unterstützt. In Citrix Hypervisor 8.2 unterstützen nur die folgenden Betriebssysteme Secure Boot: Windows 10 (64 Bit), Windows Server 2016 (64 Bit), Windows Server 2019 (64 Bit), Windows Server 2022 (64 Bit).

Stellen Sie sicher, dass Ihr Citrix Hypervisor-Server im UEFI-Modus gestartet wurde. Sie können UEFI Secure Boot VMs nur auf einem Citrix Hypervisor-Server erstellen, auf dem die Secure Boot-Zertifikate vorhanden sind. Secure Boot-Zertifikate sind nur auf Servern vorhanden, die im UEFI-Modus gestartet wurden, oder auf Servern im gleichen Pool wie ein Server, der im UEFI-Modus gebootet wird. Weitere Informationen finden Sie unter Netzwerkstart.

Stellen Sie sicher, dass der mit UEFI gebootete Citrix Hypervisor-Server in der Hardwarekompatibilitätslisteenthalten ist. Ältere Server enthalten möglicherweise keine Secure Boot-Zertifikate, wenn sie im UEFI-Modus gebootet werden.

Woher weiß ich, ob ein Citrix Hypervisor-Server über die Secure Boot-Zertifikate verfügt?

Wenn Ihr Citrix Hypervisor-Server im UEFI-Modus gestartet wird, sind die Secure Boot-Zertifikate auf dem Server verfügbar. Citrix Hypervisor-Server teilen ihre Zertifikate mit anderen Servern im selben Ressourcenpool. Wenn Sie einen UEFI-Bootserver in Ihrem Ressourcenpool haben, sind auf allen Servern in diesem Pool die Secure Boot-Zertifikate verfügbar.

Führen Sie den folgenden Befehl auf einem Citrix Hypervisor-Server aus:

xe pool-param-get param-name=uefi-certificates uuid=<pool-uuid> | wc -c

Wenn es einen Wert zurückgibt, der größer als Null ist, sind die Secure Boot-Zertifikate vorhanden.

Führen Sie den folgenden Befehl auf Ihrem Citrix Hypervisor-Server aus, um zu überprüfen, ob die Zertifikate gültig sind:

xe pool-param-get uuid=$(xe pool-list --minimal) param-name=uefi-certificates|base64 -d|tar tv

-rw-r--r-- root/root 1600 2019-11-11 17:09 KEK.auth

-rw-r--r-- root/root 3212 2019-11-11 17:09 db.auth

<!--NeedCopy-->

Wenn die Secure Boot-Zertifikate nicht vorhanden sind, führen Sie den folgenden Befehl auf Ihrem Citrix Hypervisor-Server aus:

ls /sys/firmware/efi/efivars | grep KEK

Wenn dieser Befehl leer zurückgegeben wird, können Secure Boot-VMs nicht auf diesem Server erstellt werden, da die erforderlichen Zertifikate in der UEFI-Firmware fehlen.

Warum startet meine UEFI Secure Boot VM nicht?

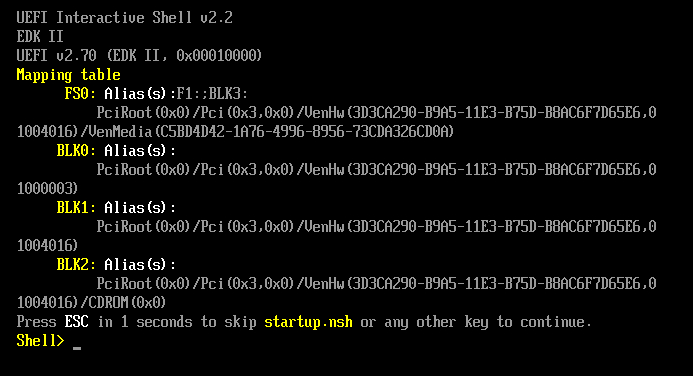

Wenn Sie die folgenden Meldungen auf der Konsole Ihrer UEFI Secure Boot VM und eine Warnung in XenCenter sehen, ist der Secure Bootvorgang fehlgeschlagen und Ihre VM wird nicht gestartet.

Dies wird normalerweise durch die Installation von nicht signierten Treibern in die VM verursacht. Untersuchen Sie, welche Treiber seit dem letzten erfolgreichen Secure Boot aktualisiert oder installiert wurden.

Sie können Secure Boot deaktivieren und die VM im Setup-Modus starten, um die nicht signierten Treiber zu entfernen.

Wichtig:

Bevor Sie dies tun, erstellen Sie ein Backup der VM, indem Sie einen Snapshot erstellen.

Um eine UEFI Secure Boot VM in eine UEFI-Boot-VM zu ändern, führen Sie den folgenden Befehl auf dem Citrix Hypervisor-Server aus, der die VM hostet:

varstore-sb-state <VM_UUID> setup

Nachdem Sie Ihre VM repariert haben, führen Sie den folgenden Befehl aus, um Secure Boot wieder zu aktivieren:

varstore-sb-state <VM_UUID> user

Verursacht Secure Boot ein Problem auf meiner VM?

Um zu diagnostizieren, ob ein Problem auf Ihrer VM dadurch verursacht wird, dass Secure Boot für die VM aktiviert ist, deaktivieren Sie Secure Boot und versuchen Sie, das Problem zu reproduzieren.

Um Secure Boot zu deaktivieren, führen Sie den folgenden Befehl auf dem Citrix Hypervisor-Server aus, der die VM hostet:

varstore-sb-state <VM_UUID> setup

Nachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um Secure Boot erneut zu aktivieren:

varstore-sb-state <VM_UUID> user

Wie führe ich Windows-Debug auf einer Secure Boot Windows-VM aus?

Sie können Windows Debug nicht auf einer Secure Boot Windows-VM ausführen. Um Windows Debug auf Ihrer VM auszuführen, können Sie eines der folgenden Dinge tun:

-

Wechseln Sie Ihre VM in den UEFI-Startmodus, indem Sie den folgenden Befehl ausführen:

xe vm-param-set uuid=<UUID> platform:secureboot=falseStarten Sie die VM neu.

Nachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um Secure Boot erneut zu aktivieren:

xe vm-param-set uuid=<UUID> platform:secureboot=autoStarten Sie die VM neu.

-

Deaktivieren Sie Secure Boot, indem Sie den folgenden Befehl auf dem Citrix Hypervisor-Server ausführen, der die VM hostet:

varstore-sb-state <VM_UUID> setupNachdem Sie das Problem debuggt haben, können Sie den folgenden Befehl ausführen, um Secure Boot erneut zu aktivieren:

varstore-sb-state <VM_UUID> user

Warum werden nur zwei NICs für meine UEFI-fähige Windows-VM angezeigt?

Selbst wenn Sie beim Erstellen Ihrer UEFI-fähigen VM mehr als zwei NICs einrichten, sehen Sie beim ersten Start der VM nur zwei Netzwerkkarten. Diese Informationen werden korrekt angezeigt, nachdem die XenServer VM Tools für Windows auf der VM installiert wurden.

Warum werden meine emulierten Geräte auf einer UEFI-Windows-VM als andere Typen angezeigt als erwartet?

Eine UEFI Secure Boot VMs verwenden NVME und E1000 für emulierte Geräte. Wenn die VM jedoch zum ersten Mal startet, werden die emulierten Geräte als unterschiedliche Typen angezeigt. Diese Informationen werden korrekt angezeigt, nachdem die XenServer VM Tools für Windows auf der VM installiert wurden.

Warum kann ich meine Vorlagen nicht vom BIOS-Modus in den UEFI- oder UEFI-Secure-Boot-Modus konvertieren?

Sie können eine UEFI-fähige VM-Vorlage nur aus einer mit Citrix Hypervisor gelieferten Vorlage erstellen.

Verwenden Sie den Befehl xe template-param-set nicht für Vorlagen, auf denen etwas installiert ist, oder für Vorlagen, die Sie aus einem Snapshot erstellt haben. Der Startmodus dieser Snapshots kann nicht geändert werden, und wenn Sie versuchen, den Startmodus zu ändern, startet die VM nicht.

Wie überprüfe ich UEFI- und UEFI Secure Boot-Variablen?

Führen Sie auf dem Citrix Hypervisor-Server, auf dem die UEFI- oder UEFI Secure Boot-VM gehostet wird, die folgenden Befehle aus:

varstore-ls

Dieser Befehl listet die GUIDs und Namen der verfügbaren Variablen auf. Verwenden Sie die GUID und den Namen im folgenden Befehl:

varstore-get <VM\_ID> <GUID> <name> | hexdump -C

Warum kann ich keinen Testtreiber mit einer Secure Boot VM verwenden?

Wenn Sie auch mit einem Drittanbieter zusammenarbeiten, um Probleme in seiner UEFI Secure Boot VM zu debuggen und zu beheben, stellt der Drittanbieter möglicherweise unsignierte Treiber zu Test- oder Überprüfungszwecken zur Verfügung. Diese Treiber funktionieren nicht in einer UEFI Secure Boot VM.

Fordern Sie beim Drittanbieter einen signierten Fahrer an. Oder Sie können Ihre UEFI Secure Boot VM in den Setup-Modus versetzen, um sie mit dem unsignierten Treiber auszuführen.

Xentop-Hilfsprogramm

Das Xentop-Dienstprogramm zeigt Echtzeitinformationen über ein Citrix Hypervisor-System und laufende Domänen in einem halbgrafischen Format an. Mit diesem Tool können Sie den Status der Domäne untersuchen, die einer VM zugeordnet ist.

Um das Xentop-Hilfsprogramm auszuführen:

- Stellen Sie über SSH eine Verbindung zum Citrix Hypervisor-Host her oder wechseln Sie in XenCenter zur Registerkarte Konsole des Hosts.

-

Führen Sie den folgenden Befehl aus:

xentopDie Konsole zeigt Informationen über den Server in einer Tabelle an. Die Informationen werden regelmäßig aktualisiert.

Ausgabespalten

Das Hilfsprogramm xentop zeigt die folgenden Spalten in der Konsole an:

- NAME — Der Name der Domäne. “Domain-0” ist die Citrix Hypervisor-Steuerdomäne. Andere Domänen gehören zu den VMs.

-

STATE — Der Status der Domäne. Der Status kann einen der folgenden Werte haben:

- d - Die Domäne stirbt

- s - Die Domäne wird heruntergefahren

- b - Die Domäne ist gesperrt

- c - Die Domäne ist abgestürzt

- p - Die Domäne wurde angehalten

- r - Die Domäne läuft aktiv auf einer der CPUs

- CPU (sec) — Die CPU-Auslastung der Domäne in Sekunden

- CPU (%) — Die CPU-Auslastung der Domäne als Prozentsatz

- MEM (k) - Der aktuelle Speicherverbrauch der Domäne in KiB

- MEM (%) — Die aktuelle Speichernutzung der Domäne als Prozentsatz

- MAXMEM (k) - Die maximale Speichernutzung der Domäne in KiB

- MAXMEM (%) — Die maximale Speichernutzung der Domäne als Prozentsatz

- VCPUS — Die Anzahl der virtuellen CPUs, die der Domäne zugewiesen sind

- NETS — Die Anzahl der von der Domäne verwendeten virtuellen Netzwerke

- NETTX (k) — Der Betrag der gesamten Netzwerk-TX in KiB

- NETRX (k) — Der Betrag der gesamten Netzwerk-RX in KiB

- VBDS - Die Anzahl der virtuellen Blockgeräte

- VBD_OO — Die Gesamtzahl der Fälle, in denen bei der VBD ein Fehler aufgetreten ist, der keine Anfragen mehr enthält. In diesem Fall werden I/O-Anfragen für die VBD verzögert.

- VBD_RD - Die Gesamtzahl der VBD-Leseanforderungen

- VBD_WR - Die Gesamtzahl der VBD-Schreibanforderungen

- VBD_RSECT - Die VBD-Lesesektoren

- VBD_WSECT - Die VBD-Schreibsektoren

Xentop-Parameter

Sie können die folgenden Parameter verwenden, um die Ausgabe für den Befehl xentop zu konfigurieren:

- -h — Gibt die Befehlshilfe für den Befehl xentop aus.

- -V — Gibt die Version des xentop-Befehls aus.

- -d oder –delay=SECONDS - Legt die Anzahl der Sekunden zwischen Aktualisierungen fest

- -n oder –networks - Gibt die Daten für jedes VIF-Netzwerk aus, das einer Domäne zugeordnet ist

- -x oder –vbds — Gibt die Daten für jedes VBD-Blockgerät aus, das einer Domäne zugeordnet ist

- -r oder repeat-header - Wiederholen Sie den Tabellenheader vor jeder Domäne

- -v oder –vcpus — Gibt die Daten für jede vCPU aus, die einer Domäne zugeordnet ist

- -i oder –iterations - Anzahl der Iterationen (Aktualisierungen), die angezeigt werden sollen, bevor Xentop beendet wird

- -f oder –full-name - Gibt den vollständigen Domainnamen anstelle eines verkürzten Namens aus

Sie können die meisten dieser Parameter auch im Xentop-Dienstprogramm konfigurieren.