Isolierte Remotebrowser verwalten und überwachen

Sie können jetzt die Verwendung der veröffentlichten Browser in Remote Browser Isolation verwalten, überwachen und überprüfen.

Verwalten

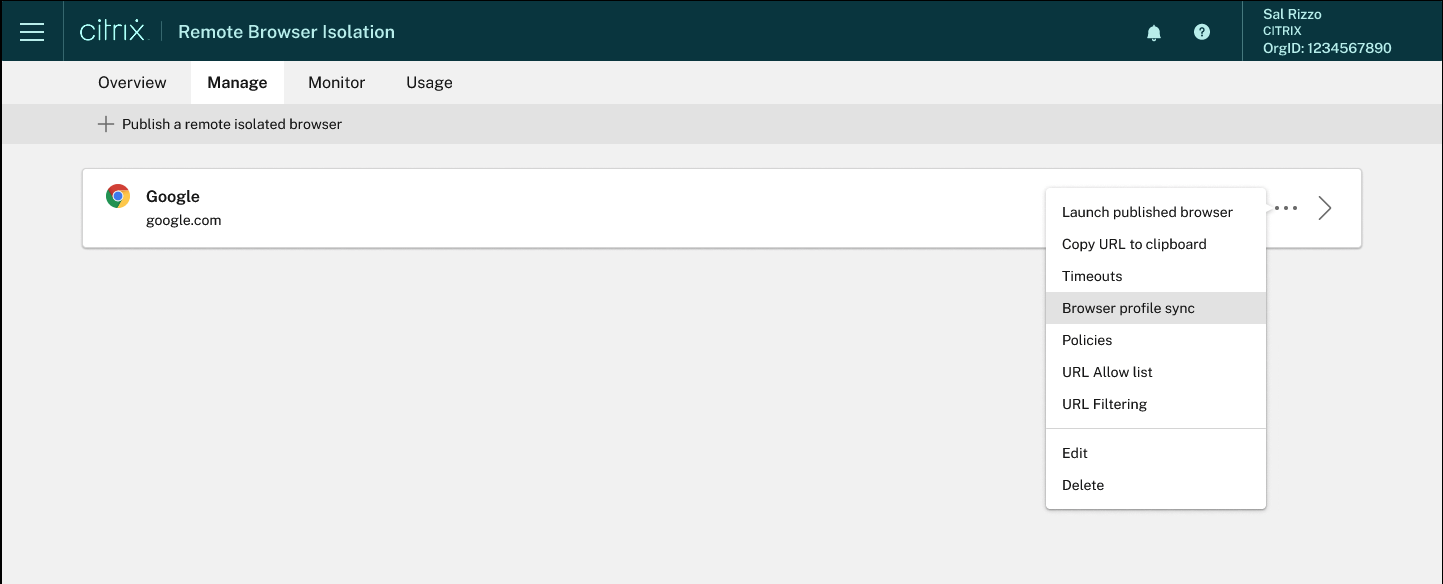

Auf der Registerkarte Verwalten sind die veröffentlichten Browser aufgelistet. Um auf Verwaltungsaufgaben zuzugreifen, klicken Sie auf das Dreipunktmenü am rechten Ende des veröffentlichten Browsers und wählen Sie dann die erforderliche Aufgabe aus.

Wenn Sie einen Menüeintrag auswählen und dann doch nichts ändern möchten, brechen Sie die Auswahl ab, indem Sie außerhalb des Dialogfelds auf das X klicken.

Sie können den veröffentlichten isolierten Browser über die folgenden Aufgaben verwalten:

-

Veröffentlichten Browser starten: Öffnet die Sitzung des veröffentlichten Browsers. Nach der Veröffentlichung des Browsers können Sie diese Aufgabe auswählen, um den Start der Sitzung des veröffentlichten Browsers zu überprüfen.

-

URL in Zwischenablage kopieren: Kopiert die URL des veröffentlichten Browsers. Sie können diese URL mit Endbenutzern teilen, damit diese auf die veröffentlichten Browser zugreifen.

-

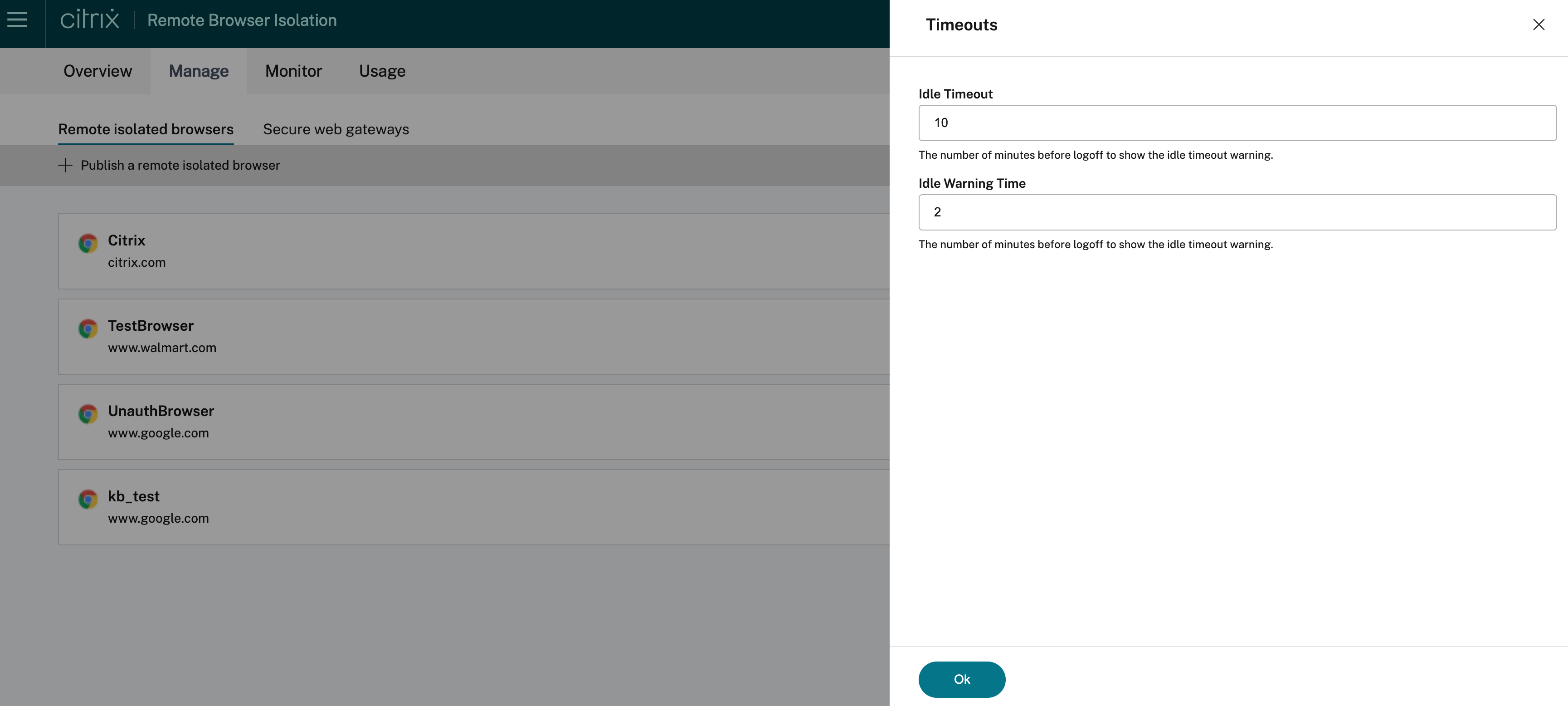

Timeouts: Sie können das Leerlauftimeout und die Leerlaufwarnungszeit festlegen, indem Sie die Aufgabe Timeouts auswählen.

- Leerlauftimeout: Die Zeit in Minuten, die eine Sitzung inaktiv sein darf, bevor sie wegen Inaktivität beendet wird.

- Leerlaufwarnungszeit: Die Zeit in Minuten vor dem Timeout einer Sitzung, wenn eine Warnmeldung an den Benutzer gesendet wird.

Wenn Sie z. B. ein Leerlauftimeout von 20 Minuten und eine Leerlaufwarnungszeit von 5 Minuten festlegen, wird eine Meldung angezeigt, wenn 15 Minuten lang keine Aktivität in der Sitzung stattfindet. Wenn der Benutzer nicht reagiert, wird die Sitzung fünf Minuten später beendet.

Um das Leerlauftimeout und die Leerlaufwarnzeit des veröffentlichten isolierten Browsers festzulegen, wählen Sie die Aufgabe Timeouts aus und legen Sie die Zeit für Leerlauftimeout und Leerlaufwarnzeit im Dialogfeld Timeouts fest. Klicken Sie dann auf OK, um die Änderungen zu speichern.

-

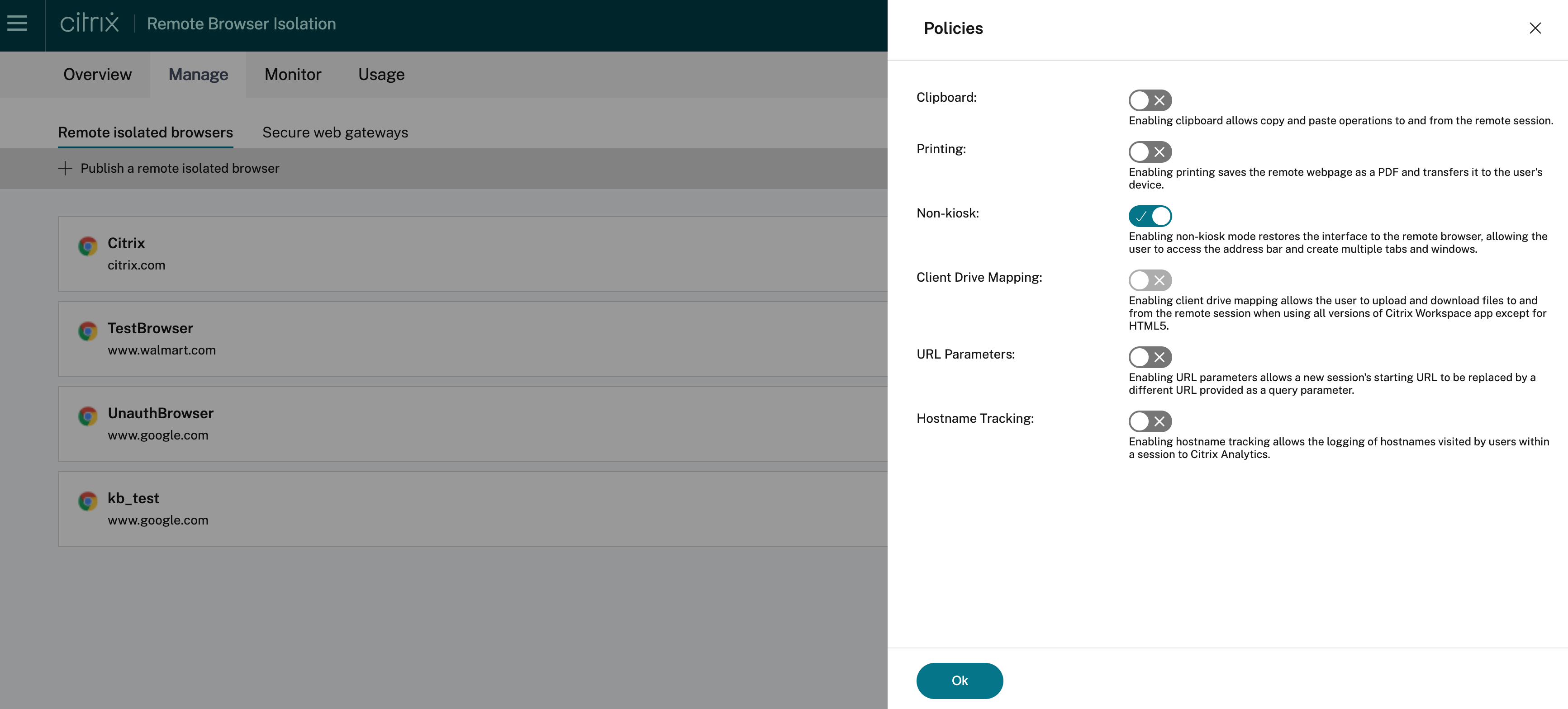

Richtlinien: Sie können Richtlinien für die veröffentlichten Browser festlegen.

Die Einstellungen auf der Seite “Richtlinien” steuern Folgendes:

- Zwischenablage: Durch das Aktivieren der Richtlinie “Zwischenablage” werden Kopier- und Einfügevorgänge in die und aus der Remotesitzung gestattet. (Durch Deaktivieren der Richtlinie “Zwischenablage” wird die Schaltfläche für die Zwischenablage aus der Symbolleiste der Citrix Workspace-App entfernt.) Standardmäßig ist diese Einstellung deaktiviert.

- Drucken: Bei Aktivierung des Druckens, wird die Remotewebseite als PDF gespeichert und an das Gerät des Benutzers übertragen. Der Benutzer kann dann Strg+P drücken und den Citrix PDF-Drucker auswählen. Diese Einstellung ist standardmäßig deaktiviert.

- Nicht-Kiosk: Wenn der Nicht-Kioskmodus aktiviert wird, wird die Benutzeroberfläche auf den Remotebrowser zurückgesetzt. Der Benutzer kann dann auf die Adressleiste zugreifen und mehrere Registerkarten und Fenster erstellen. (Durch Deaktivieren des Nicht-Kioskmodus werden die Navigationssteuerelemente und die Adressleiste des Remotebrowsers entfernt.) Standardmäßig ist diese Einstellung aktiviert, d. h. der Nicht-Kioskmodus ist aktiviert.

- Regionsfailover: Die Richtlinie “Regionsfailover” überträgt Ihren veröffentlichten Browser automatisch in eine andere Region, wenn Ihre aktuelle Region ein Problem meldet. Wenn Sie dies nicht möchten, deaktivieren Sie die Richtlinie “Regionsfailover”. Wenn Sie den isolierten Browser mit der Region Auto veröffentlicht haben, bleibt er für die Richtlinie registriert. Standardmäßig ist diese Einstellung aktiviert.

-

Clienlaufwerkzuordnung: Bei aktivierter Clientlaufwerkzuordnungsrichtlinie können Benutzer Dateien in oder aus der Remotesitzung hoch- bzw. herunterladen. Dieses Feature ist nur für Sitzungen verfügbar, die mit der Citrix Workspace-App gestartet werden. Diese Einstellung ist standardmäßig deaktiviert.

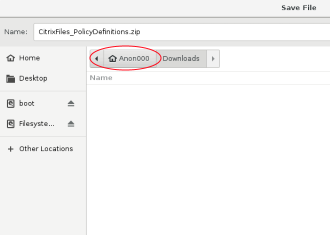

- Benutzer dürfen heruntergeladene Dateien nur auf dem Datenträger

ctxmntim VerzeichnisAnonxxxspeichern. Dafür müssen Benutzer zum gewünschten Speicherort für die Datei gehen. Beispiel: Anonxxx > ctxmnt > C > Benutzer > Benutzername > Dokumente.

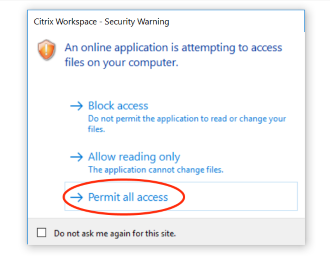

- Das Dialogfeld fordert den Benutzer möglicherweise auf, die Berechtigungen Vollständigen Zugriff erlauben oder Lesen und Schreiben für den Zugriff auf den Ordner

ctxmntzu akzeptieren.

- Benutzer dürfen heruntergeladene Dateien nur auf dem Datenträger

- URL-Parameter: Durch Aktivieren der URL-Parameter können Sie die Start-URL einer neuen Sitzung ändern, wenn Benutzer eine App starten. Damit diese Richtlinie wirksam wird, konfigurieren Sie einen lokalen Proxyserver, um verdächtige Websites zu identifizieren und sie zur Remote Browser Isolation umzuleiten. Diese Einstellung ist standardmäßig deaktiviert. Weitere Informationen finden Sie unter Proof of Concept Guide: URL Redirection to Remote Browser Isolation with Citrix ADC in Azure.

- Hostnamentracking: Über das Hostnamentracking können Sie festlegen, dass Remote Browser Isolation Hostnamen während Benutzersitzungen protokollieren kann. Diese Richtlinie ist standardmäßig deaktiviert. Diese Informationen werden an Citrix Analytics weitergegeben. Weitere Informationen finden Sie unter Citrix Analytics.

Wenn Sie fertig sind, klicken Sie auf OK.

-

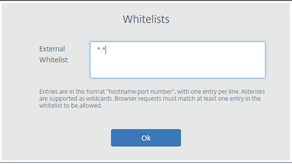

URL-Positivlisten: Verwenden Sie Positivlisten, um Benutzern in der veröffentlichten Remote Browser Isolation-Sitzung nur Zugriff auf zugelassene URLs zu gewähren. Diese Funktion ist für externe authentifizierte Web-Apps verfügbar.

Geben Sie Einträge in der Positivliste im Format

Hostname:Portnummerein. Jeder Eintrag muss in einer neuen Zeile erfolgen. Sternchen werden als Platzhalter unterstützt. Browseranforderungen müssen mit mindestens einem Eintrag in der Positivliste übereinstimmen.So legen Sie beispielsweise

https://example.comals zulässige URL fest:-

example.com:*ermöglicht die Verbindung zu dieser URL von jedem Port aus. -

example.com:80erlaubt die Verbindung zu dieser URL nur von Port 80. -

*:*ermöglicht den Zugriff auf diese URL von jedem Port und von allen Links zu anderen URLs und Ports. Das Format*.*ermöglicht den Zugriff auf alle externen Web-Apps von der veröffentlichten App aus. Dieses Format ist die Standardeinstellung für das Web-Apps-Feld Externe Positivliste.

Wenn Sie fertig sind, klicken Sie auf OK.

Erweiterte Webfilterfunktionen sind durch die Integration mit dem Zugriffssteuerungsservice verfügbar. Weitere Informationen finden Sie unter Konfigurieren einer Zugriffsrichtlinie für den selektiven Zugriff auf Apps.

-

-

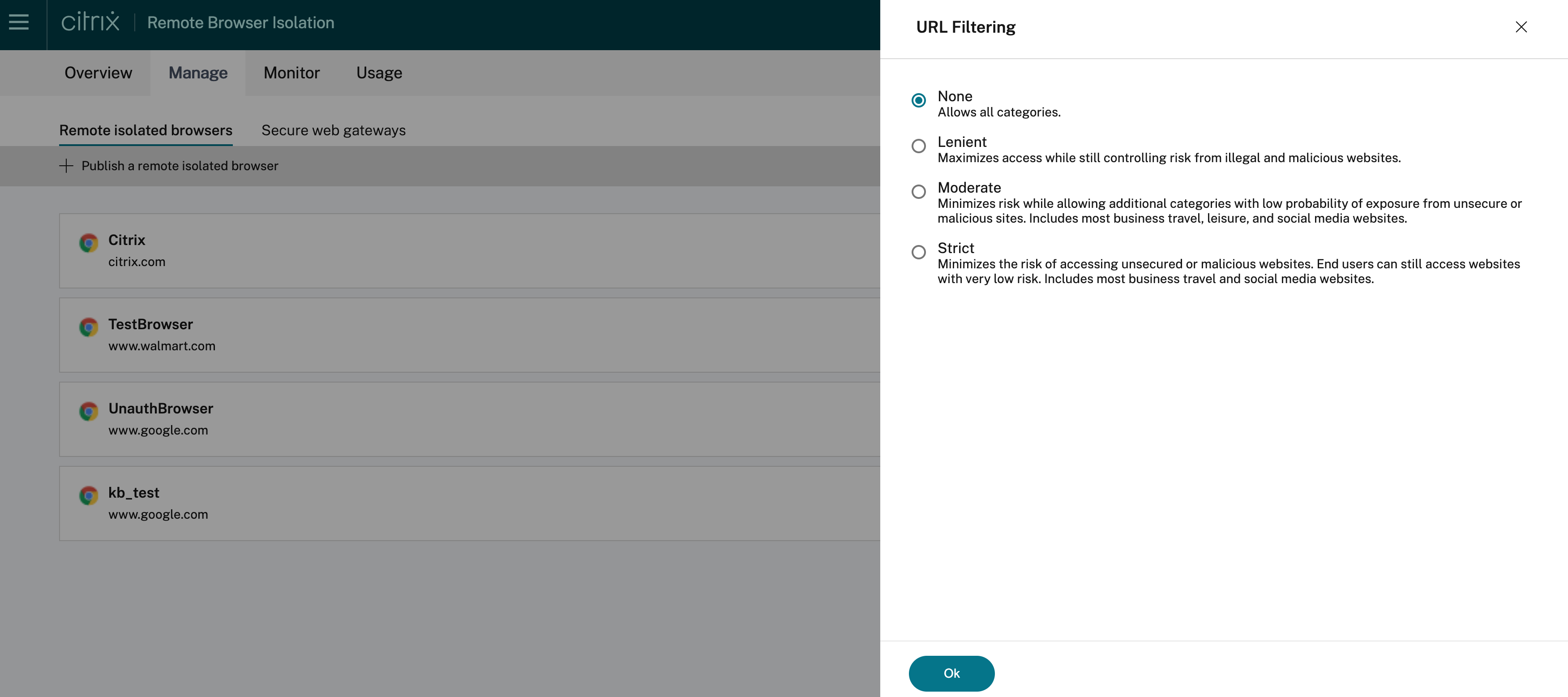

URL-Filterung: Sie können die URL-Filterung zur Steuerung von Zugriffsmethoden basierend auf vordefinierten Kategorien konfigurieren, die mit Risikomodellen verknüpft sind. URL-Filteroptionen:

-

Keine: Erlaubt alle Kategorien.

-

Nachsichtig: Maximiert den Zugriff und begrenzt gleichzeitig das Risiko auf illegale und schädliche Websites. Umfasst die folgenden Kategorien:

- Erwachseneninhalte: Grotesk, sexuelle Aufklärung, Pornografie, Nacktbilder, sexuelle Dienste, Erwachseneninhalte (Suche/Links), Bademode und Dessous, Erwachseneninhalte (Magazine/Nachrichten), sexueller Ausdruck (Text), Fetisch und Dating/Singlebörsen.

- Computer und Internet: Remote-Proxyserver, private IP-Adressen, Peer-to-Peer-Dateifreigabe und Torrents.

- Glücksspiel: Gewinnspiele, Preise, Lotterien und Glücksspiel allgemein.

- Illegal und schädlich: Terrorismus, Extremismus, Hass, Verleumdung, Waffen, Gewalt, Selbstmord, illegale Drogen, Medikamente, illegale Aktivitäten, Marihuana und Rechtsfragen allgemein.

- Malware und Spam: Hacking, Malware, Spam, Spyware, Botnets, infizierte Websites, Phishing-Sites, Keylogger, mobile Malware, Telefon-Bots, bösartige und gefährliche Websites.

-

Moderat: Minimiert das Risiko und lässt weitere Kategorien mit geringem Risiko auf unsichere oder schädliche Websites zu. Umfasst die folgenden Kategorien:

- Erwachseneninhalte: Grotesk, sexuelle Aufklärung, Pornografie, Nacktbilder, sexuelle Dienste, Erwachseneninhalte (Suche/Links), Bademode und Dessous, Erwachseneninhalte (Magazine/Nachrichten), sexueller Ausdruck (Text), Fetisch und Dating/Singlebörsen.

- Industrie und Business: Auktionen.

- Computer und Internet: Werbung, Banner, Remote-Proxyserver, private IP-Adressen, Peer-to-Peer-Dateifreigabe und Torrents.

- Downloads: Mobile App Stores, Speicherdienste, Downloads und Programm-Downloads.

- E-Mail: Webbasierte E-Mail und E-Mail-Abonnements.

- Finanzen: Kryptowährung.

- Glücksspiel: Gewinnspiele, Preise, Lotterien und Glücksspiel allgemein.

- Malware und Spam: Hacking, Malware, Spam, Spyware, Botnets, infizierte Websites, Phishing-Sites, Keylogger, mobile Malware, Telefon-Bots, bösartige und gefährliche Websites.

- Messaging, Chat und Telefonie: Instant Messaging/Sofortnachrichten und webbasierter Chat.

- Nachrichten, Unterhaltung und Gesellschaft: Wordpress (Posts und Uploads), nicht unterstützte URLs, Okkultes, keine Inhalte, Sonstiges, Horoskop, Astrologie, Wahrsagerei, Trinken, Religionen, persönliche Webseiten, Blogs und Onlinespiele.

- Soziale Netzwerke: Websites für die Suche und Freigabe von Fotos, IT-Foren und Bulletin Boards.

-

Streng: Minimiert das Risiko, dass Benutzer auf unsichere oder schädliche Websites zugreifen. Endbenutzer können weiterhin auf Websites mit geringem Risiko zugreifen. Umfasst die folgenden Kategorien:

- Erwachseneninhalte: Grotesk, sexuelle Aufklärung, Pornografie, Nacktbilder, sexuelle Dienste, Erwachseneninhalte (Suche/Links), Bademode und Dessous, Erwachseneninhalte (Magazine/Nachrichten), sexueller Ausdruck (Text), Fetisch und Dating/Singlebörsen.

- Industrie und Business: Auktionen.

- Computer und Internet: Werbung, Banner, dynamische DNS, mobile Apps, Herausgeber, Domainparking, Remote-Proxyserver, private IP-Adressen, Peer-to-Peer-Dateifreigabe und Torrents.

- Downloads: Mobile App Stores, Speicherdienste, Downloads und Programm-Downloads.

- E-Mail: Webbasierte E-Mail und E-Mail-Abonnements.

- Finanzen: Kryptowährung und Finanzprodukte.

- Glücksspiel: Gewinnspiele, Preise, Lotterien und Glücksspiel allgemein.

- Illegal und schädlich: Terrorismus, Extremismus, Hass, Verleumdung, Waffen, Gewalt, Selbstmord, illegale Drogen, Medikamente, illegale Aktivitäten, Marihuana und Rechtsfragen allgemein.

- Stellenangebote und Lebensläufe: Arbeitsmarkt, Karrieretipps und LinkedIn (Updates, E-Mail, Verbindungen und Jobangebote).

- Malware und Spam: Hacking, Malware, Spam, Spyware, Botnets, infizierte Websites, Phishing-Sites, Keylogger, mobile Malware, Telefon-Bots, bösartige und gefährliche Websites.

- Messaging, Chat und Telefonie: Instant Messaging/Sofortnachrichten und webbasierter Chat.

- Nachrichten, Unterhaltung und Gesellschaft: Wordpress (Beiträge und Uploads), Unterkünfte, Reisen und Tourismus, nicht unterstützte URLs, Politik, Mode und Schönheit, Kunst- und Kulturveranstaltungen, Referenz, Hobbys und Freizeit, Lokales/Nachbarschaft, Sonstiges, Trinken, populäre Themen, Veranstaltungen, News, Kultur und Gesellschaft, Onlinemagazine, Onlinespiele, Lebensereignisse, Okkultes, keine Inhalte, Horoskop, Astrologie, Wahrsagerei, Prominente, Streamingmedien, Unterhaltung, Veranstaltungsorte, Aktivitäten, persönliche Webseiten und Blogs, Religionen.

- Soziale Netzwerke: Soziale Netzwerke allgemein, YikYak (Beiträge), Twitter (Beiträge, E-Mail und Follower), Vine (Uploads, Kommentare und Nachrichten), Google+ (Foto- und Video-Uploads, Beiträge, Video-Chat und Kommentare), Instagram (Uploads und Kommentare), YouTube (geteilte Videos, und Kommentare), Facebook (Gruppen, Spiele, Fragen, Video-Uploads, Foto-Uploads, Events, Chat, Apps, Beiträge, Kommentare und Freunde), Tumblr (Beiträge, Kommentare, Fotos und Video-Uploads), Pinterest (Pins und Kommentare), IT-Foren und Bulletin-Boards.

Wenn Sie fertig sind, klicken Sie auf OK.

-

-

Bearbeiten: Sie können mit der Aufgabe Bearbeiten den Namen, die Start-URL oder die Region eines veröffentlichten Browsers oder den Passcode ändern. Wenn Sie fertig sind, klicken Sie auf Veröffentlichen.

-

Löschen: Sie können mit der Aufgabe Löschen einen veröffentlichten isolierten Browser entfernen. Bei Auswahl dieser Option werden Sie aufgefordert, das Löschen zu bestätigen.

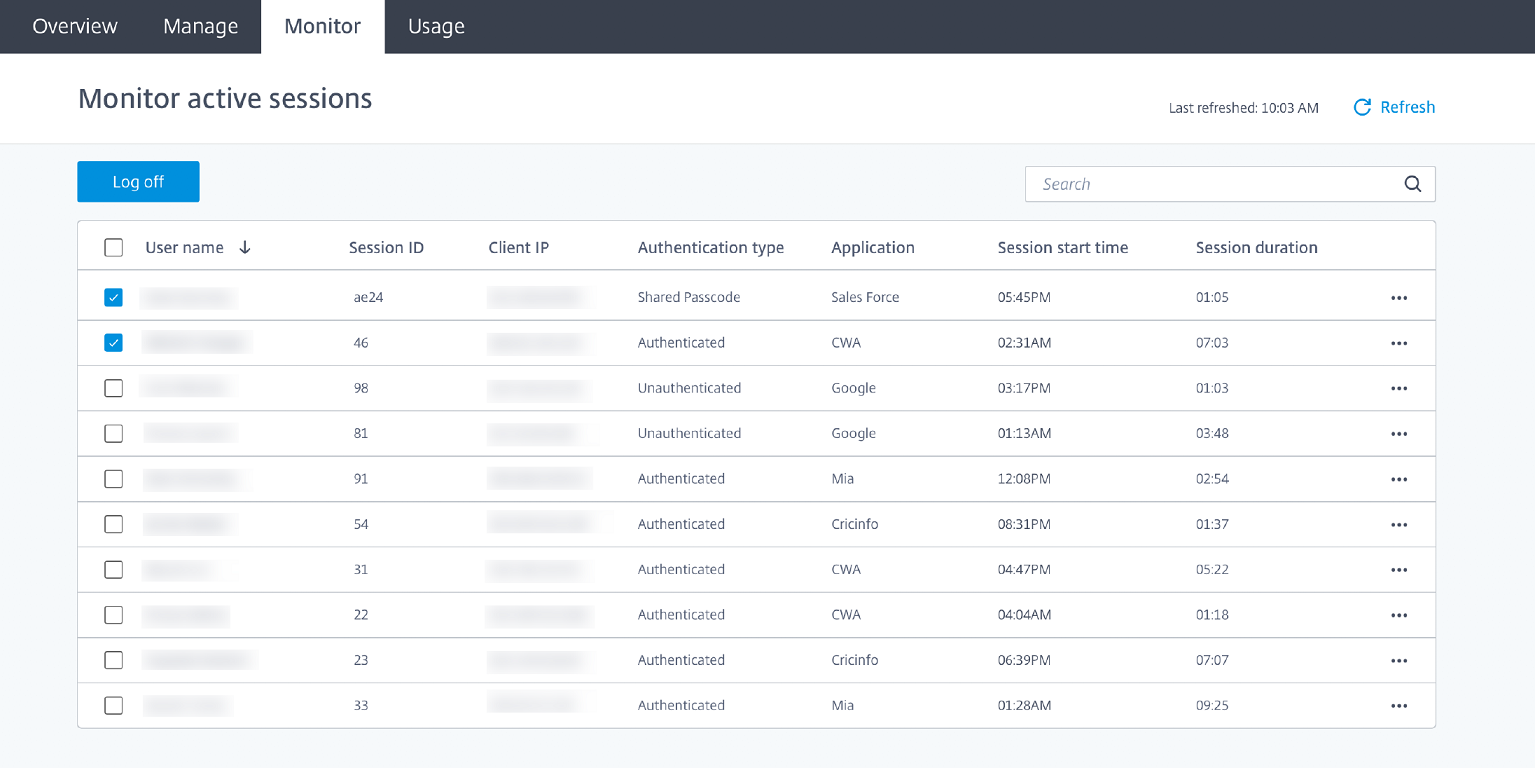

Überwachung

Die Registerkarte Überwachen bietet Daten zu aktiven Sitzungen von Benutzern. Sie können eine oder mehrere aktive Sitzungen überwachen und trennen.

Um eine einzelne Sitzung zu beenden, wählen Sie die Sitzung aus und klicken Sie am Zeilenende des Eintrags auf die Auslassungspunkte (…). Klicken Sie auf Sitzung abmelden und bestätigen Sie Ihre Änderungen.

Um mehrere Sitzungen zu trennen, wählen Sie die aktiven Sitzungen in der Liste aus und klicken Sie oben auf der Seite auf die Schaltfläche Abmelden. Nachdem Sie Ihre Änderungen bestätigt haben, werden sämtliche ausgewählten Sitzungen sofort getrennt.

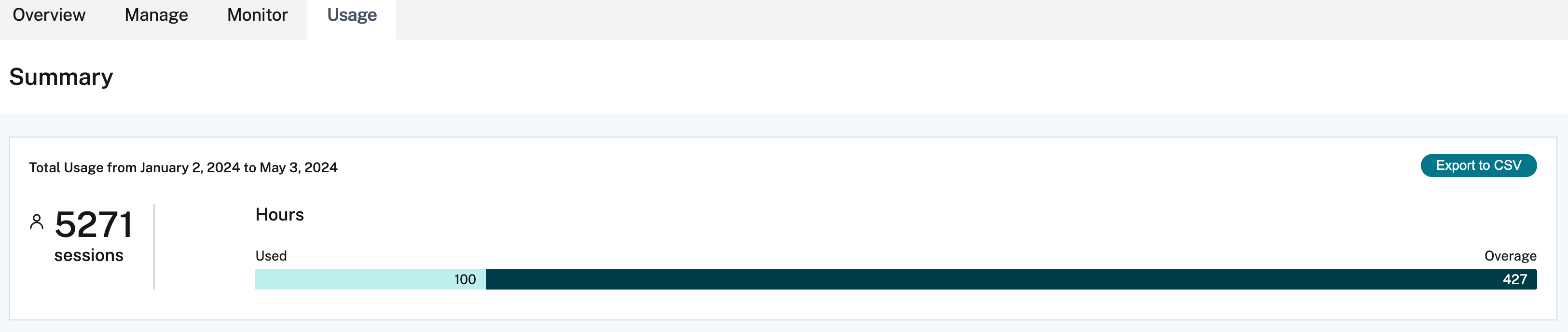

Verwendung

Auf der Registerkarte Nutzung werden die Anzahl der initiierten Sitzungen und die Anzahl der verwendeten Stunden angezeigt.

Klicken Sie auf Als CSV-Datei exportieren und wählen Sie einen Zeitrahmen, um eine Tabelle mit Verwendungsdetails zu erstellen.