Installieren von SD-WAN VPX Standard Edition AMI auf AWS

Die Citrix SD-WAN SE-Appliances verbinden mehrere Netzwerkpfade in einem virtuellen Pfad. Die virtuellen Pfade werden überwacht, sodass kritische Anwendungspfade immer über optimale Pfade geleitet werden. Diese Lösung ermöglicht es Kunden, Anwendungen in der Cloud bereitzustellen und mehrere Service-Provider-Netzwerke für die nahtlose Bereitstellung von Anwendungen an die Endbenutzer zu nutzen.

Um ein SD-WAN SE-VPX in Amazon Web Services (AWS) zu erstellen, gehen Sie wie beim Erstellen einer anderen Instanz durch und setzen einige Instanz-Parameter auf nicht standardmäßige Einstellungen.

Instanziieren einer virtuellen SD-WAN Appliance (AMI) in AWS:

Um eine virtuelle SD-WAN-Appliance in einer AWS VPC zu installieren, benötigen Sie ein AWS-Konto. Sie können ein AWS-Konto unter http://aws.amazon.com/ erstellen. SD-WAN ist als Amazon Machine Image (AMI) im AWS Marketplace verfügbar.

Hinweis: Amazon nimmt häufig Änderungen an seinen AWS-Seiten vor, sodass die folgenden Anweisungen möglicherweise nicht aktuell sind.

So instanziieren Sie eine virtuelle SD-WAN-Appliance (AMI) in AWS:

- Geben Sie in einem Webbrowser http://aws.amazon.com/ ein.

- Klicken Sie auf Mein Konto/Konsole, und klicken Sie dann auf My Account, um die Anmeldeseite von Amazon Web Services zu öffnen.

- Verwenden Sie Ihre AWS-Kontoanmeldeinformationen, um sich anzumelden. Die Seite Amazon Web Services wird angezeigt.

Citrix SD-WAN SE Appliances bieten die folgenden AWS-Service-Instanzen:

- VPC Dashboard - isolierter Teil der AWS-Cloud, der von AWS-Objekten wie EC2-Instanzen gefüllt wird

- Aktiviert durch Erstellen einer VPC in AWS. Siehe die folgenden Konfigurationsschritte.

- EC2-Dashboard: elastische Compute-Cloud, erweiterbare virtuelle Dienste/Instanzen

- Aktiviert durch Erstellen von NetScaler SD-WAN AMI. Die Konfigurationsschritte finden Sie unten.

- CIDR — Klassenloser interdomänenübergreifender Routingblock, bestehend aus einem kontinuierlichen IP-Adressbereich, der zur Angabe Ihrer VPC verwendet wird (darf nicht größer als 16 Regionen sein).

SD-WAN-Weboberfläche

- Konfigurieren von Citrix (ehemals NetScaler SD-WAN) SD-WAN-AMI

Im Folgenden sind die Anforderungen und Einschränkungen für die Bereitstellung von SD-WAN SE-VPX AMI in AWS aufgeführt:

Mindestanforderungen

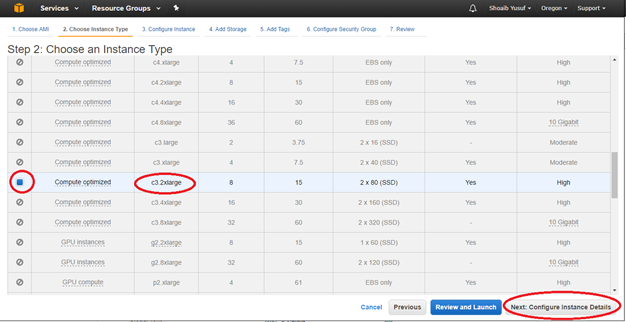

- AWS EC2-Instance Typ: c4.2xlarge, c4.4xlarge, c5.xlarge, c5.2xlarge, c5.4xlarge, m4.2xlarge, m4.2xlarge, m5.2xlarge, m5.4xlarge

- Virtuelle CPU: 8

- RAM: 15 GB

- lagerung: 160 GB

- Netzwerkschnittstellen: mindestens 2 (eine Verwaltung, eine für LAN/WAN)

- BYOL — Bring-your-Eigene-Lizenz und Abonnement

Ab Version 11.3 hat Citrix SD-WAN Unterstützung für die M5- und C5-Instances eingeführt. Die neueren AWS-Regionen wie Hongkong und Paris unterstützen nur M5- und C5-Instances.

Die M5- und C5-Instances haben eine verbesserte Hardwareleistung und sind für anspruchsvollere Workloads ausgelegt. Die M5- und C5-Instances bieten ein besseres Preis-Leistungs-Verhältnis als die M4-Instances pro Kern.

HINWEIS

Die M5- und C5-Instances werden nur von einer neuen Bereitstellung von 11.3 und höher unterstützt. Um die M5- und C5-Instances weiterhin zu verwenden, können Sie die Version 11.3 nicht von der 11.3-Version herabstufen, da die M5- und C5-Instances vor der Version 11.3 auf keiner Firmware-Version unterstützt werden.

Einschränkungen

-

AWS erlaubt keine Überbrückung der Schnittstelle, daher ist Fail-to-Wire-keine Option zum Konfigurieren von Schnittstellengruppen.

-

Instanzen, die mit 10.2.4/11.2.1-Versionen bereitgestellt werden, können AMIs ihren Instance-Typ nicht in M5/C5 ändern.

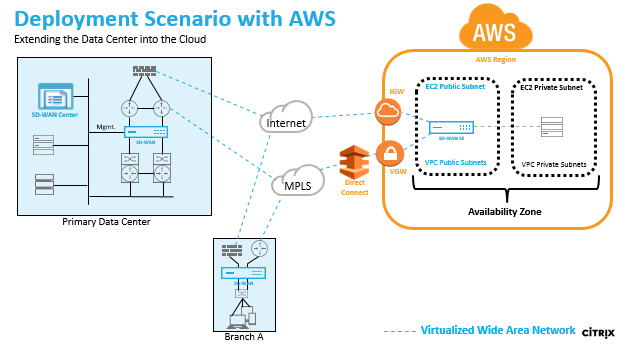

Citrix (ehemals NetScaler SD-WAN) SD-WAN mit AWS

Bereitstellen einer AWS-Region mit einer angegebenen Availability Zone. Innerhalb dieser Virtual Private Cloud (VPC) -Infrastruktur wird SD-WAN Standard Edition AMI (Amazon Machine Image) als VPC-Gateway bereitgestellt.

- Die VPC private hat Routen zum VPC-Gateway.

- Die SD-WAN-Instanz verfügt über eine Route zum AWS VGW (VPN Gateway) für eine direkte Verbindung und eine weitere Route in Richtung IGW (Internet Gateway) für die Internetverbindung.

- Konnektivität zwischen Rechenzentrum, Zweig und Cloud, wobei verschiedene Transportmodi gleichzeitig mehrere WAN-Pfade verwendet werden.

- Automatisches Routenlernen mit OSPF und BGP.

- Einzelner IPSec-Tunnel über mehrere Pfade hinweg, bei denen bei Verbindungsfehlern keine Sicherheitsneuverhandlungen erforderlich sind.

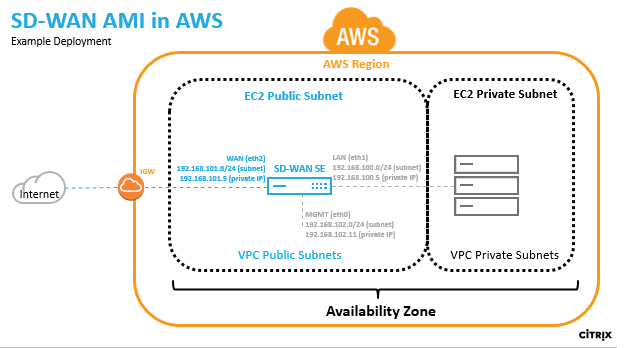

In AWS müssen für jede SD-WAN AMI-Schnittstelle ein Subnetz und eine IP-Adresse definiert werden. Die Anzahl der verwendeten Schnittstellen hängt vom Anwendungsfall der Bereitstellung ab. Wenn das Ziel ist, zuverlässig auf Anwendungsressourcen zuzugreifen, die sich auf der LAN-Seite des VPX befinden (innerhalb derselben Region), kann das VPX mit drei Ethernet-Schnittstellen konfiguriert werden: eine für die Verwaltung auf eth0, eine für LAN auf eth1 und eine für WAN auf eth2.

Alternativ kann der VPX mit zwei Ethernet-Schnittstellen konfiguriert werden: eine für die Verwaltung auf eth0 und eine zweite für LAN/WAN auf eth1.

SD-WAN SE AMI in AWS — Übersicht

- Erstellen einer VPC in AWS mit VPC Dashboard

Um mit der Amazon Virtual Private Cloud zu beginnen, müssen Sie eine VPC erstellen, bei der es sich um ein virtuelles Netzwerk handelt, das Ihrem AWS-Konto zugewiesen ist.

- Definieren Sie CIDR-Blocks/Subnetze und weisen Sie VPC zu - zur Identifizierung des Geräts im Netzwerk. Beispiel: 192.168.100.0/22 wird für die VPC im Beispiel-Netzwerkdiagramm ausgewählt, das die Subnetze WAN, LAN und Management umfasst — 192.168.100.0 — 192.168.103.255) - 192.168.100.0/22

- Definieren eines Internet-Gateways für die VPC — für die Kommunikation mit außerhalb der Cloud-Umgebung

- Routing für jedes definierte Subnetz definieren - für die Kommunikation zwischen den Subnetzen und dem Internet

- Definieren Sie Network ACLs (Access Control List) - zur Steuerung des Zu- und Abflusses des Datenverkehrs von/zum Subnetz aus Sicherheitsgründen

- Definieren Sie die Sicherheitsgruppe - zur Steuerung des Zu- bzw. Abflusses des Datenverkehrs von/zu jeder Instanz des Netzwerkgeräts

Erstellen Sie ein Citrix SD-WAN AMI:

-

Weitere Informationen finden Sie unter EBS Best Practices und Wissenswerte Best Practices für Amazon EBS-Verschlüsselung

-

Zum Definieren von Sicherheitsgruppen muss die Richtlinie wie folgt aussehen:

- Ausgehend: Aller Traffic zulassen

- Eingehend:

- SSH von allen IP-Adressen/Subnetzen, aus denen auf Management-IP zugegriffen wird.

- Der gesamte Datenverkehr von Ihren AWS VPCs (private IPs)

- Der gesamte Datenverkehr von den öffentlichen IPs der Citrix SD-WAN Peer Appliances, die auf Prem oder in der Cloud gehostet werden.

- Definieren der Netzwerkschnittstellen für die EC2-Instanz

- Elastic IP-Adressen für die EC2-Instanz erstellen

- Definieren der Sicherheit für die EC2-Instanz und die Netzwerkschnittstellen

Stellen Sie eine Verbindung zur SD-WAN-Weboberfläche her:

- Lizenz

- Installieren von Identifikation mit lokaler Änderungsverwaltung

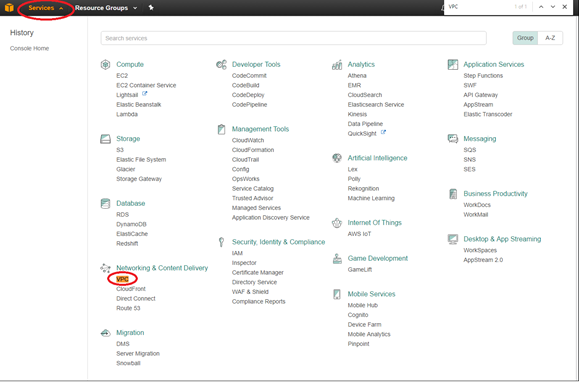

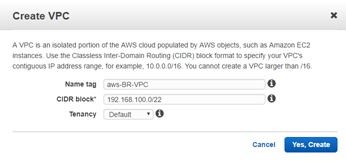

Erstellen einer VPC in AWS - Virtual Private Cloud (VPC)

So erstellen Sie eine VPC:

-

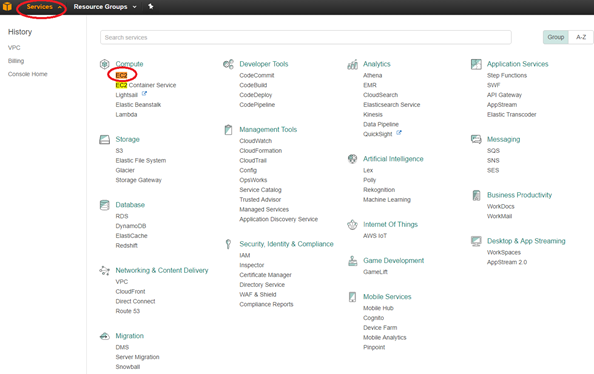

Wählen Sie in der Symbolleiste der AWS Management Console Services > VPC (Networking & Content Delivery) aus.

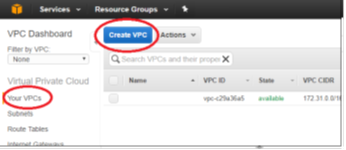

-

Wählen Sie Ihre VPCsaus und klicken Sie dann auf die Schaltfläche Create VPC .

-

Fügen Sie Namensschild, CIDR-Block gemäß Ihrem Netzwerkschema und Tenancy = default hinzu und klicken Sie auf Ja, Erstellen.

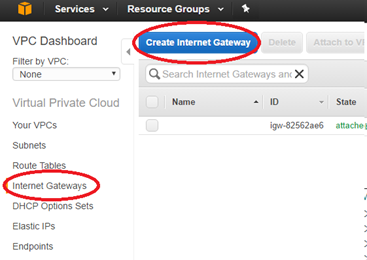

Definieren eines Internet-Gateway für die VPC

So definieren Sie das Internet-Gateway für die VPC:

-

Wählen Sie in der AWS-Verwaltungskonsole Internet-Gateways > Internet-Gateway erstellen aus. Der Internet-Gateway-Datenverkehr, der der Route 0.0.0.0/0 entspricht, kann in der Routentabelle konfiguriert werden. Sie ist auch für den externen Zugriff auf die SD-WAN-AMI-Weboberfläche zur weiteren Konfiguration erforderlich.

-

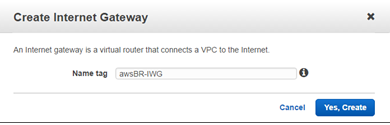

Geben Sie dem IGW ein Namensschild und klicken Sie auf Yes, Create.

-

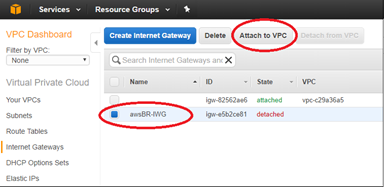

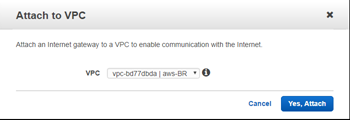

Wählen Sie das neu erstellte IGW aus und klicken Sie auf An VPC anhängen.

-

Wählen Sie die zuvor erstellte VPC und klicken Sie auf Yes, Attach.

Definieren von Subnetzen für die VPC zur Unterscheidung von Verwaltung, LAN und WAN

So definieren Sie Subnetze für VPC:

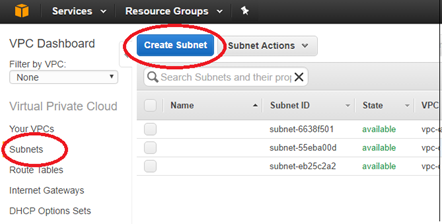

-

Wählen Sie in der AWS Management Console Subnets > Subnets erstellen aus, um Mgmt-, LAN- und WAN-Subnetze zu erstellen. Verwenden Sie die definierten Subnetze, um zwischen den LAN-, WAN- und Mgmt-Subnetzen zu unterscheiden, die in der SD-WAN-Konfiguration definiert sind.

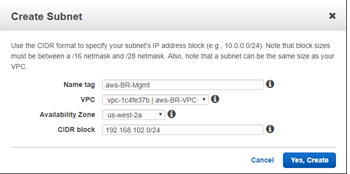

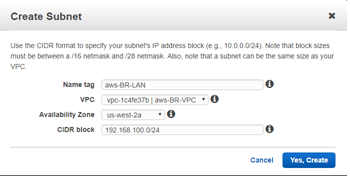

- Geben Sie die Details ein, die für das Mgmt Subnetz des VPX spezifisch sind, und erstellen Sie es dann mit der Schaltfläche Ja, Erstellen.

- Namensschild: Name zur Identifizierung verschiedener Subnetze (Mgmt, LAN oder WAN)

- VPC: <the VPC previously created>

- Verfügbarkeitszone: <set at discretion>

- CIDR-Block: Subnetz spezifisch für den definierten Namen (Mgmt, LAN oder WAN), der eine kleinere Teilmenge der zuvor definierten CIDR ist

-

Wiederholen Sie den Vorgang, bis Sie ein Subnetz für die Mgmt-, LAN- und WAN-Netzwerke erstellt haben.

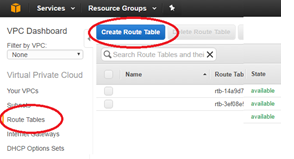

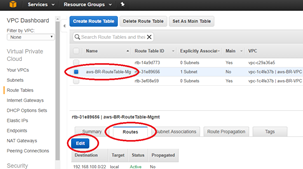

Routentabellen für das Management-Subnetz definieren

So definieren Sie Routentabellen:

-

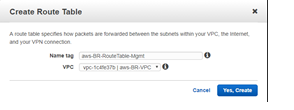

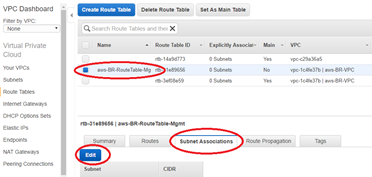

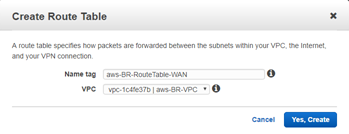

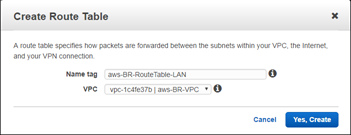

Wählen Sie in der AWS Management Console Routentabellen > Routentabelle erstellen aus, um Routentabellen für die Mgmt-, LAN- und WAN-Subnetze zu erstellen.

- Geben Sie die Details für das Mgmt-Subnetz ein

- Namensschild: Name zur Identifizierung verschiedener Subnetze (Mgmt, LAN oder WAN)

- VPC: Die zuvor erstellte VPC

-

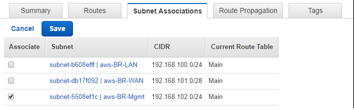

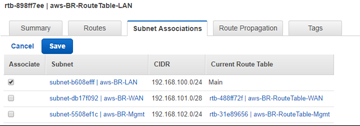

Wenn die neu erstellte Routentabelle noch hervorgehoben ist, wählen Sie Subnetzzuordnung > Bearbeiten.

-

Stellen Sie die Verknüpfung mit dem gewünschten Subnetz her und klicken Sie dann auf Speichern.

-

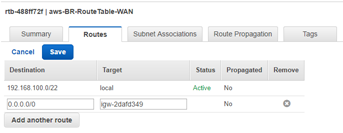

Wenn die neu erstellte Routentabelle noch hervorgehoben ist, wählen Sie Routen > Bearbeiten.

-

Klicken Sie auf Weitere Route hinzufügen (nur für die Mgmt und WAN-Subnetze erforderlich) und dann auf Speichern.

- Destination: 0.0.0.0/0

- Target: The Internet Gateway (igw-xxxxxxx previously defined)

Hinweis

AWS stellt eine globale Routingtabelle in der EC2-Instanz bereit, aber das NetScaler SD-WAN-AMI verwendet lokale Routingtabellen, damit der Benutzer die Weiterleitung des Datenverkehrs an den virtuellen Pfad steuern kann.

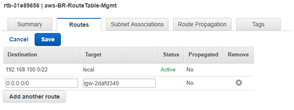

Routentabellen für das WAN-Subnetz definieren

So definieren Sie Routentabellen:

-

Wählen Sie in der AWS Management Console Routentabellen > Routentabelle erstellen aus, um Routentabellen für die Mgmt-, LAN- und WAN-Subnetze zu erstellen.

-

Geben Sie die Details für das WAN-Subnetz ein:

- Namensschild: Name zur Identifizierung verschiedener Subnetze (Mgmt, LAN oder WAN)

- VPC: Die zuvor erstellte VPC

-

Wenn die neu erstellte Routentabelle noch hervorgehoben ist, wählen Sie Subnetzzuordnung > Bearbeiten.

- Stellen Sie die Verknüpfung mit dem gewünschten Subnetz her und klicken Sie dann auf Speichern.

- Wenn die neu erstellte Routentabelle noch hervorgehoben ist, wählen Sie Routen > Bearbeiten.

-

Klicken Sie auf Weitere Route hinzufügen (nur für die Mgmt und WAN-Subnetze erforderlich) und dann auf Speichern.

- Destination: 0.0.0.0/0

- Target: <The Internet Gateway> (igw-xxxxxxx zuvor definiert)

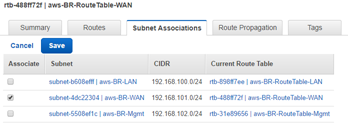

Routentabellen für das LAN-Subnetz definieren

So definieren Sie Routentabellen für das LAN-Subnetz:

-

Wählen Sie in der AWS Management Console Routentabellen > Routentabelle erstellen aus, um Routentabellen für die Mgmt-, LAN- und WAN-Subnetze zu erstellen.

-

Geben Sie die Details für das LAN-Subnetz ein:

- Namensschild: Name zur Identifizierung verschiedener Subnetze (Mgmt, LAN oder WAN)

- VPC: Die zuvor erstellte VPC

- Wenn die neu erstellte Routentabelle noch hervorgehoben ist, wählen Sie Subnetzzuordnung > Bearbeiten.

-

Stellen Sie die Verknüpfung mit dem gewünschten Subnetz her und klicken Sie dann auf Speichern.

Hinweis

Um den LAN-seitigen Datenverkehr über SD-WAN zu leiten, ordnen Sie das Zielziel als SD-WAN-LAN-Schnittstellen-ID in der Routentabelle SD-WAN zu. Das Ziel für ein beliebiges Ziel kann erst nach dem Erstellen der Instance und dem Anhängen von Netzwerkschnittstellen an diese Instanz auf Interface-ID festgelegt werden.

Erstellen eines SD-WAN SE AMI

So erstellen Sie die EC2-Instance:

-

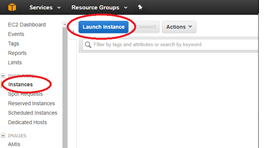

Wählen Sie in der Symbolleiste der AWS Management Console Services > EC2 (Compute) aus.

-

Wählen Sie die EC2-Dashboard-Werkzeugleiste, und wählen Sie Instanzen > Instanz starten.

-

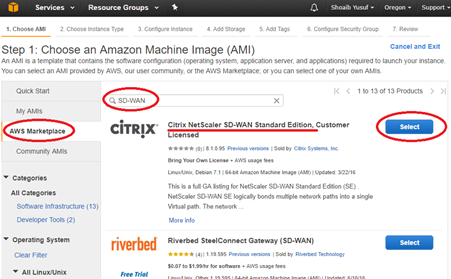

Verwenden Sie die Registerkarte AWS Marketplace, um nach dem SD-WAN Amazon Machine Image (AMI) zu suchen, oder verwenden Sie die Registerkarte My AMIs, um ein eigenes oder gemeinsam genutztes SD-WAN-AMI zu suchen, suchen Sie Citrix NetScaler SD-WAN Standard Edition und klicken Sie dann auf Auswählen.

- Bestätigen Sie die Auswahl mit Weiter.

-

Wählen Sie im Bildschirm Instanztyp auswählen den EC2-Instance-Typ, der während der Vorbereitung identifiziert wurde, und wählen Sie dann Weiter: Instance-Details konfigurieren aus.

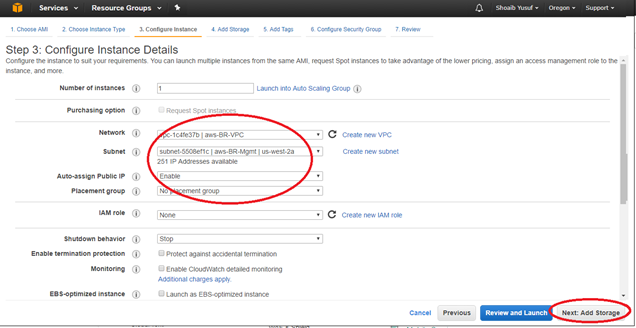

- Geben Sie Instanzdetails ein (alles, was nicht angegeben ist, muss unset/default gelassen werden):

- Anzahl der Instanzen: 1

- Netzwerk: Wählen Sie zuvor erstellte VPC >

- Subnetz: Wählen Sie zuvor definierte Mgmt Subnet

- Automatische Zuweisung öffentlicher IP: aktiviert

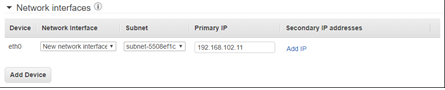

- Netzwerkschnittstellen > Primäre IP: Geben Sie die vordefinierte Mgmt IP ein

-

Klicken Sie auf Weiter: Speicher hinzufügen

Hinweis

Ordnen Sie die EC2-Instanz dem Mgmt-Subnetz zu, um die erste EC2-Schnittstelle (eth0) mit der SD-WAN-Mgmt-Schnittstelle zu verknüpfen. Wenn eth0 nicht mit der SD-WAN-Mgmt-Schnittstelle verknüpft ist, geht die Konnektivität nach einem Neustart verloren.1.

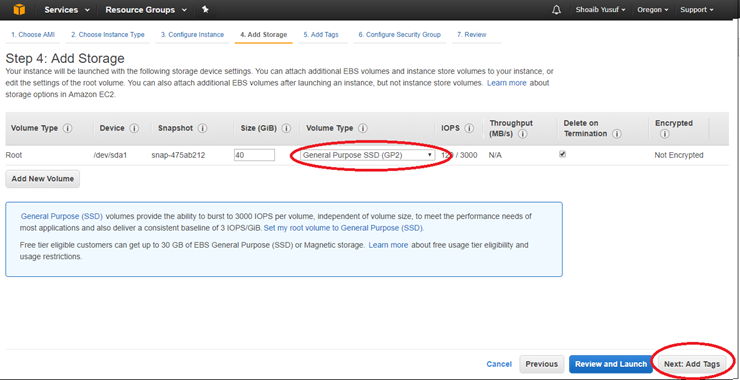

- Geben Sie die folgenden Informationen für den Stammspeicher ein:

- Volumetyp: General Purpose (SSD) GP2

-

Wählen Sie dann Weiter: Tag-Instanz

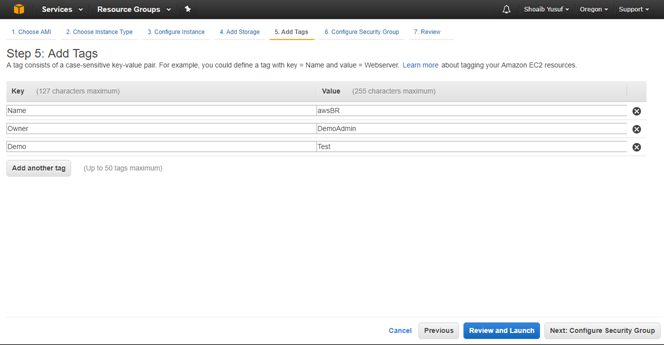

-

Geben Sie der EC2-Instanz einen Namen an, indem Sie einen Wert für das Standard-Name-Tag angeben. Erstellen Sie optional weitere gewünschte Tags.

- Wählen Sie dann Weiter: Sicherheitsgruppe konfigurieren.

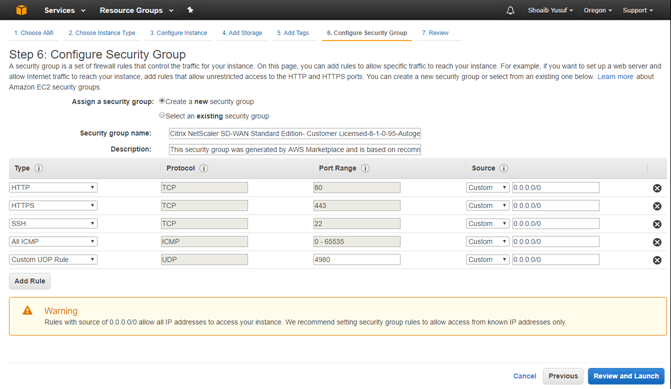

- Wählen Sie eine vorhandene Sicherheitsgruppe aus, oder erstellen Sie eine Sicherheitsgruppe:

-

Die generierte Standard-Sicherheitsgruppe umfasst HTTP, HTTPS, SSH und klicken Sie auf die Schaltfläche Regel hinzufügen, um zwei weitere hinzuzufügen:

- Alle ICMP mit Quelle: Custom 0.0.0.0/0

- <known IP addresses from partner SD-WAN>Benutzerdefinierte UDP-Regel mit Portbereich: 4980 und Quelle: Benutzerdefiniert

-

-

Wählen Sie Überprüfen und Starten aus.

- Nachdem Sie die Überprüfung abgeschlossen haben, wählen Sie Starten aus.

-

Wählen Sie im Pop-up Schlüsselpaar entweder ein vorhandenes Schlüsselpaar aus, oder erstellen Sie ein neues Schlüsselpaar, und wählen Sie Instanz starten aus.

Wichtig

Wenn ein neues Schlüsselpaar erstellt wird, sollten Sie es herunterladen und an einem sicheren Ort speichern.

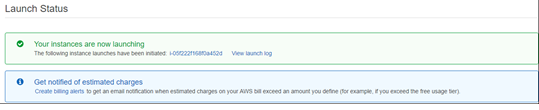

-

Citrix SD-WAN SE AMI muss jetzt erfolgreich gestartet werden.

Hinweis

Eine Sicherheitsgruppe ist eine Gruppe von Firewallregeln, die den Datenverkehr für eine EC2-Instanz steuert. Eingehende und ausgehende Regeln können während und nach dem EC2-Start bearbeitet werden. Jeder EC2-Instanz muss eine Sicherheitsgruppe zugewiesen sein. Außerdem muss jeder Netzwerkschnittstelle eine Sicherheitsgruppe zugewiesen sein. Mehrere Sicherheitsgruppen können verwendet werden, um unterschiedliche Gruppen von Regeln auf einzelne Schnittstellen anzuwenden. Die von AWS hinzugefügte Standard-Sicherheitsgruppe erlaubt nur Datenverkehr innerhalb einer VPC.

Die dem NetScaler SD-WAN-AMI zugewiesene Sicherheitsgruppe und deren Schnittstellen müssen SSH, ICMP, HTTP und HTTPS akzeptieren. Die der WAN-Schnittstelle zugewiesene Sicherheitsgruppe muss auch UDP auf Port 4980 akzeptieren (für Virtual Path Unterstützung). Weitere Informationen zu Konfigurationsinformationen der Sicherheitsgruppe finden Sie in der AWS-Hilfe. Wichtig

Warten Sie zwei Stunden, wenn Sie von einem neuen Konto bereitgestellt werden, und versuchen Sie es dann erneut.

-

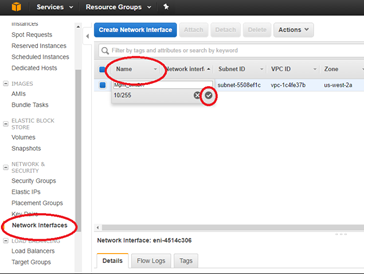

Navigieren Sie zurück zu Ihrer AWS Console: EC2 Dashboard.

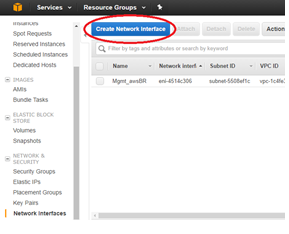

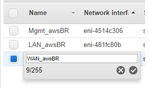

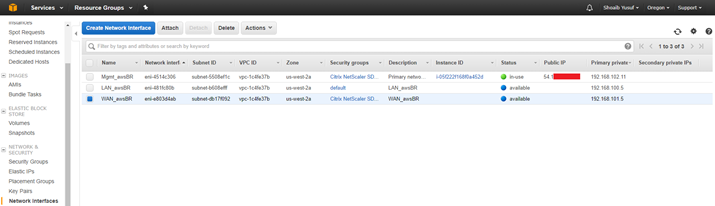

- Wählen Sie in der Symbolleiste unter Netzwerk & Sicherheit die Option Netzwerkschnittstellen aus, markieren Sie die Mgmt Schnittstelle und Bearbeiten des Namens-Tags, um der Schnittstelle einen nützlichen Namen zu geben.

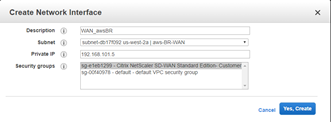

- Klicken Sie dann auf Netzwerkschnittstelle erstellen, um die LAN-Schnittstellen zu erstellen:

- Beschreibung: <a user-defined description for the interface>

- <the subnet previously defined for the interface>Subnetz:

- <the private IP for the interface previously defined during preparation>Private IP:

- <the appropriate security group for the interface>Sicherheitsgruppe:

-

Wiederholen Sie den Vorgang, und klicken Sie auf Netzwerkschnittstelle erstellen, um die WAN-Schnittstelle zu erstellen.

-

Bearbeiten Sie das Name-Tag für jede neue Schnittstelle und geben Sie einen nützlichen Namen.

-

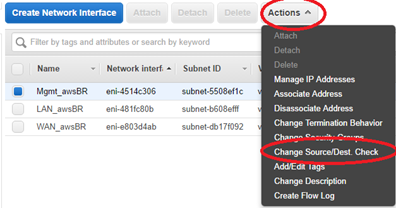

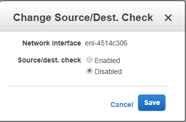

Markieren Sie die Mgmt-Benutzeroberfläche und wählen Sie Aktionen > Quelle/Ziel ändern. Aktivieren Sie diese Option, um Quelle/Destzu deaktivieren. Aktivieren und wählen Sie dann Speichernaus.

-

Wiederholen Sie dies für LAN- und WAN-Schnittstellen.

-

An dieser Stelle werden alle Netzwerkschnittstellen: Verwaltung, LANund WAN jeweils mit einem Namenund einer primären privaten IPkonfiguriert und für Quelle/Dest deaktiviert. Attribut prüfen. Nur das Mgmt. Die Netzwerkschnittstelle ist mit einer öffentlichen IP verbunden.

Wichtig

Deaktivieren der Quelle/Dest. Das Attribut Check ermöglicht es der Schnittstelle, Netzwerkverkehr zu verarbeiten, der nicht für die EC2-Instanz bestimmt ist. Da das NetScaler SD-WAN AMI als Zwischenziel für Netzwerkverkehr fungiert, ist die Quelle/Dest. Das Prüfattribut muss für den ordnungsgemäßen Betrieb deaktiviert sein.

Die für diese Netzwerkschnittstellen definierten privaten IPs müssen letztendlich mit den IP-Adressen in Ihrer SD-WAN-Konfiguration übereinstimmen. Es kann erforderlich sein, mehrere private IP für die WAN-Netzwerkschnittstelle zu definieren, wenn diese Schnittstelle mehr als einer WAN-Link-IP in der SD-WAN-Konfiguration für diesen Standortknoten zugeordnet ist. Dies kann erreicht werden, indem Sie bei Bedarf sekundäre private IPs für die WAN-Schnittstelle definieren.

-

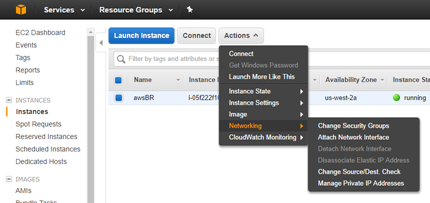

Wählen Sie in der EC2-Dashboard-WerkzeugleisteInstanzen aus.

-

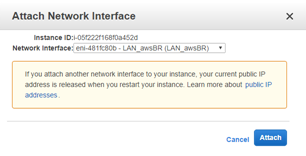

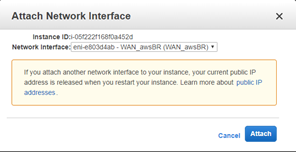

Markieren Sie die neu erstellte Instanz, und wählen Sie dann Aktionen > Netzwerk > Netzwerkschnittstelleanhängen aus.

-

Schließen Sie zuerst die LAN-Netzwerkschnittstelle und dann die WAN-Netzwerkschnittstelle an das SD-WAN SE AMI an.

Hinweis

Das Anhängen von Mgmt, LAN und WAN in dieser Reihenfolge wird an eth0, eth1, eth2 im SD-WAN-AMI angehängt. Dies richtet sich an die Zuordnung des bereitgestellten AMI und stellt sicher, dass Schnittstellen im Falle eines AMI-Neustarts nicht falsch zugewiesen werden.

-

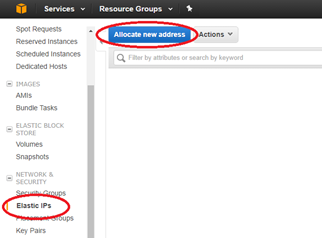

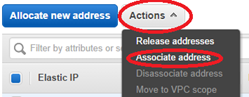

Wählen Sie in der EC2-Dashboard-WerkzeugleisteElastic IPs (EIP)aus, und klicken Sie dann aufNeue Adresse zuweisen.

- Klicken Sie auf Zuweisen, um eine neue IP-Adresse zuzuweisen, und dann auf Schließen, nachdem die neue Adressanforderung erfolgreich war.

- Markieren Sie die neue EIP und wählen Sie Aktion > Adresse zuordnen, um die EIP der Verwaltung zuzuordnen. Schnittstelle, und klicken Sie dann auf Zuordnen.

- <network interface>Ressourcentyp:

- Netzwerkschnittstelle: <zuvor erstellte Mgmt. Netzwerkschnittstelle>

- <previously defined private IP for Mgmt>Private IP:

-

Wiederholen Sie den Vorgang, um eine weitere neue EIP mit der WAN-Schnittstelle zu verknüpfen.

Konfigurieren von SD-WAN SE AMI - SD-WAN-Webverwaltungsschnittstelle

So konfigurieren Sie SD-WAN SE AMI:

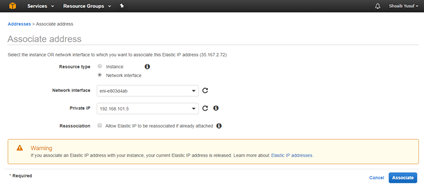

- An diesem Punkt müssen Sie in der Lage sein, sich über einen Webbrowser mit der Verwaltungsschnittstelle des SD-WAN SE AMI zu verbinden.

- Geben Sie die Elastic IP (EIP) ein, die der Verwaltung zugeordnet ist. Schnittstelle. Sie können eine Sicherheitsausnahme erstellen, wenn das Sicherheitszertifikat nicht erkannt wird.

-

Melden Sie sich mit den folgenden Anmeldeinformationen beim SD-WAN SE AMI an:

- Benutzername: admin

- Passwort: <aws-instance-Id>(Beispiel; i-00ab111abc2222abcd)

Hinweis

Wenn die Mgmt- Schnittstelle kann nicht erreicht werden, überprüfen Sie Folgendes:

- Stellen Sie sicher, dass die EIP korrekt mit der Verwaltungsschnittstelle verknüpft ist.- Stellen Sie sicher, dass die EIP auf Ping reagiert

- Stellt sicher, dass die Routentabelle der Verwaltung eine Internet-Gateway-Route (0.0.0.0/0) enthält.

- Stellen Sie sicher, dass die Sicherheitsgruppe der Verwaltungsschnittstelle so konfiguriert ist, dass HTTP/HTTPS/ICMP/SSH zulässig ist

Ab Version 9.1 SD-WAN AMI können sich Benutzer auch überssh admin@<mgmt bei der SD-WAN AMI-Konsole anmelden. EIP>, vorausgesetzt, dass das Schlüsselpaar für die EC2-Instanz der SSH-Schlüsselkette des Benutzers hinzugefügt wurde.

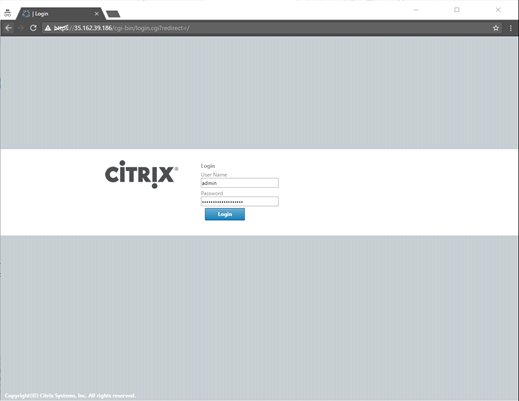

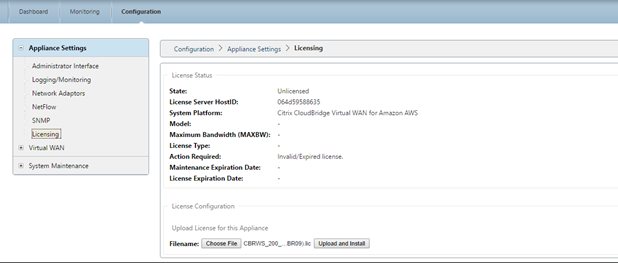

- Für SD-WAN SE Bring-your-own-Lizenz (BYOL) AMImuss eine Softwarelizenz installiert sein:

- Navigieren Sie auf der SD-WAN-Weboberfläche zu Konfiguration > Einheiteneinstellungen > Lizenzierung

- Wählen Sie unter Lizenzkonfiguration: Lizenz für diese Appliance hochladen, Datei auswählen, durchsuchen und öffnen Sie die SD-WAN SE AWS-Lizenz, klicken Sie dann auf Hochladen und Installieren

- Nach erfolgreichem Upload zeigt der Lizenzstatus Status: Lizenziert

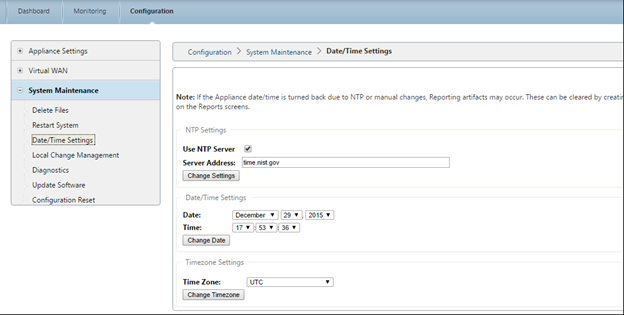

- Legen Sie die entsprechende Daten/Uhrzeit für das neue AMI fest:

- Navigieren Sie auf der SD-WAN-Weboberfläche zu Konfiguration > Systemwartung > Datums-/Uhrzeiteinstellungen

- Stellen Sie das richtige Datum und die richtige Uhrzeit mithilfe von NTP, Datum/Uhrzeiteinstellungoder Zeitzoneein

Hinweis

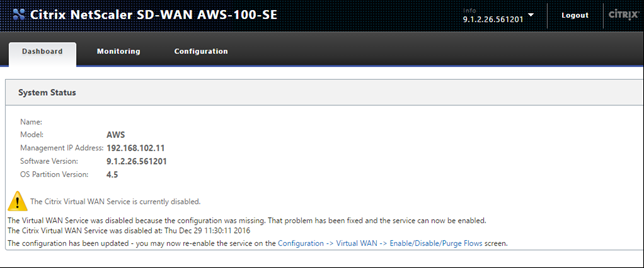

Der Virtual WAN-Dienst SD-WAN SE AMI-Dienst bleibt deaktiviert, bis ein Appliance-Paket (Software + Konfiguration) auf dem AMI installiert ist.

SD-WAN SE AMI zu Ihrer SD-WAN-Umgebung hinzufügen

So fügen Sie SD-WAN-AMI zu Ihrer SD-WAN-Umgebung hinzu:

- Navigieren Sie zu Ihrem SD-WAN Center oder Master Control Node für Ihre SD-WAN-Umgebung.

- Fügen Sie mithilfe des Konfigurations-Editors einen neuen Standortknoten hinzu:

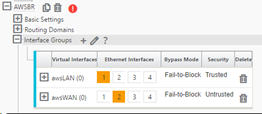

- Add site: model VPX, Mode: client

- Interface Groups: awsLAN = eth1, awsWAN = eth2 (untrusted)

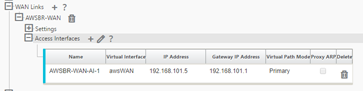

- Virtual IP Address: 192.168.100.5 = awsLAN, 192.168.101.5 = awsWAN with awsLAN virtual IP address being configured, the SD-WAN advertises the LAN subnet of 192.168.100.5/24 as a local route to the SD-WAN Environment (refer to the Connections > <AWSnode > Routes). WAN-Verbindungen:

- AWSBR-WAN with Access Type Public Internet, Autodetect Public IP if client node or configure the EIC for WAN link if MCN node, Access Interfaces: awsWAN 192.168.101.5 with gateway 192.168.101.1 (#.#.#.1 is typically the AWS reserved gateway).

-

Überprüfen Sie im Konfigurations-Editor die Pfadzuordnung unter Verbindungen > DC > Virtuelle Pfade > DC-AWS > Paths.

Hinweis

Der virtuelle Pfad wird über die AMI-WAN-Schnittstelle verwendet, um Software- und Konfigurationsaktualisierungen auf das SD-WAN-AMI zu übertragen, anstatt über eine direkte Verbindung zur Mgmt. Schnittstelle.

Private IP-Adressen müssen auf dem EC2-WAN-Netzwerkinterface für jede WAN-Link-IP im Konfigurations-Editor definiert werden. Dies kann erreicht werden, indem Sie je nach Bedarf einen oder mehrere sekundäre private IPs für die Netzwerkschnittstelle definieren.

Wichtig

Rufen Sie die zugewiesene Zuordnung im AWS EC2-Dashboard auf, die Mgmt. zu eth0, LAN zu eth1 und WAN als eth2 zuweist

Amazon bietet die ersten vier IP-Adressen und die letzte IP-Adresse in jedem Subnetz-CIDR-Block neu an und kann nicht einer Instanz zugewiesen werden. In einem Subnetz mit CIDR-Block 192.168.100.0/24 sind beispielsweise die folgenden fünf IP-Adressen reserviert:

- 192.168.100.0: Netzwerkadresse- 192.168.100.1: Reserviert von AWS für den VPC-Router

- 192.168.100.2: Von AWS für den DNS-Server reserviert

- 192.168.100.3: Von AWS für zukünftige Nutzung reserviert

- 192.168.100.255: Netzwerk-Broadcast-Adresse, die in einer VPC nicht unterstützt wird

-

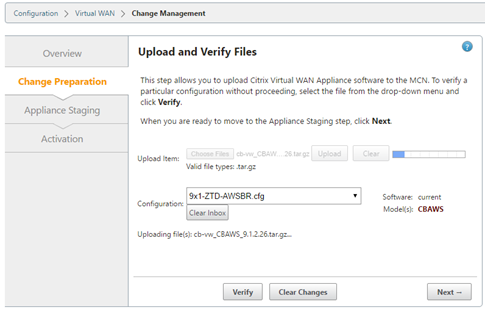

Speichern und exportieren Sie die neu erstellte SD-WAN-Konfiguration und exportieren Sie sie in den Change Management-Posteingang.

- Navigieren Sie zum MCN Change Management, und führen Sie den Änderungsverwaltungsprozess durch, um die neueste Konfiguration in die SD-WAN-Umgebung zu übertragen, in der alle vorhandenen SD-WAN-Knoten über den neu hinzugefügten AWS-Knoten und die zugehörigen Subnetze (virtuelle Schnittstellen) informiert werden. Stellen Sie sicher, dass Sie das VPX-spezifische Softwarepaket im Schritt “Änderungsvorbereitung” hochladen, das der aktuellen Software entspricht, die von der vorhandenen SD-WAN-Umgebung verwendet wird.

- Laden Sie auf der Seite Change Management das Paket herunter, das speziell für den neuen AWS-Knoten generiert wurde, indem Sie den aktiven Link verwenden.

- Navigieren Sie zurück zur Verwaltungsschnittstelle des SD-WAN SE AMI über die zugewiesene EIP für die Mgmt. Schnittstelle.

- Navigieren Sie zu Konfiguration > Systemwartung > Lokales Änderungsmanagement .

- Klicken Sie auf Datei auswählen, um die zuletzt heruntergeladene aktive AWS-Software/Config-Pakete zu durchsuchen und hochzuladen .

-

Nach erfolgreichem Local Change Managementmuss das Webinterface automatisch mit der zuletzt installierten Software aktualisiert werden, wobei der Virtual WAN-Dienst weiterhin deaktiviert ist.

- Navigieren Sie im Abschnitt SD-WAN SE AMI zu Konfiguration > Virtual WAN Enable/Deaktivieren/Purge Flows, und aktivieren Sie den Dienst mit der Schaltfläche Aktivieren .

-

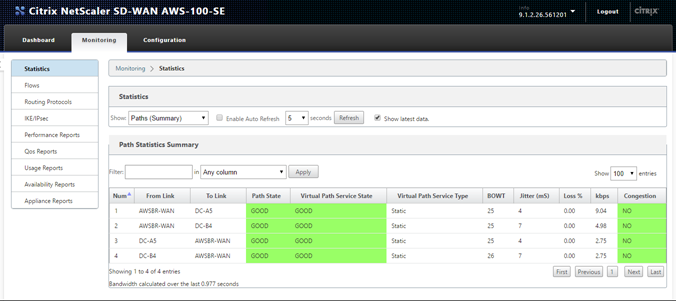

Nach erfolgreicher Konnektivität auf der WAN-Schnittstelle meldet das SD-WAN auf der Seite Überwachung > Statistik > Pfade den Status “Good Path”.

Problembehandlung

Die richtige private Internet Web Gateway (IWG) IP muss in der Konfiguration der SD-WAN Access Interface verwendet werden

- Wenn im Konfigurations-Editor eine falsche IWG verwendet wird, um den WAN-Link für die AWS-Site (Virtuelle IP-Adresse und das richtige Gateway) zu definieren, kann der virtuelle Pfad nicht eingerichtet werden.

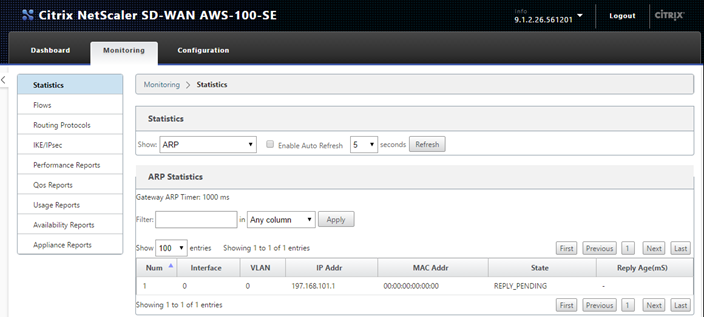

- Eine schnelle Möglichkeit zu überprüfen, ob das IWG falsch konfiguriert ist, besteht darin, die SD-WAN-ARP-Tabellezu überprüfen.

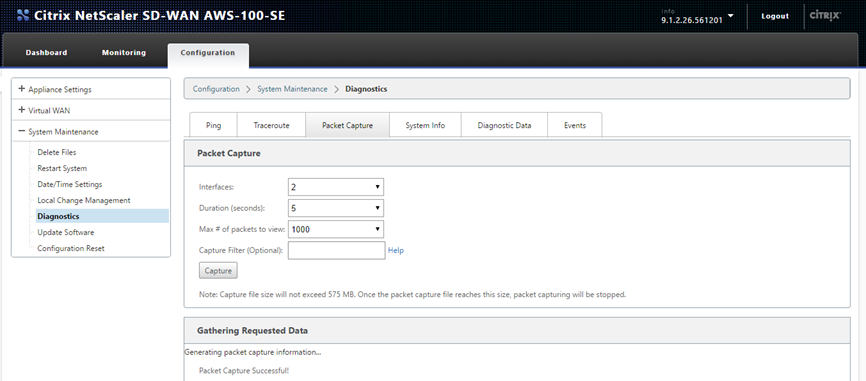

Das integrierte SD-WAN Packet Capture Tool kann helfen, den ordnungsgemäßen Paketfluss zu bestätigen

- Navigieren Sie zur Seite Konfiguration > Systemwartung > Diagnose des SD-WMA AMI.

- Wählen Sie die Registerkarte Packet Capture, legen Sie die folgenden Einstellungen fest und klicken Sie dann auf Capture:

- Schnittstellen: Erfassen auf eth2, die mit der WAN-Schnittstelle verknüpft war.

- Die Erfassungsausgabe auf der Webseite muss die UDP-Prüfpakete anzeigen, die das SD-WAN SE AMI mit dem WAN VIP/Private IP als Quelle verlassen, mit einem Ziel der statischen öffentlichen IPs, die für den MCN verwendet werden, sowie das wiederkehrende UDP-Paket mit der Quelle der MCN-Static Public IP und dem Ziel des lokalen VIP/ Private IP (die von der IWG NAT gemacht wurde).

Hinweis

Dies kann in der Regel auftreten, wenn eine IP-Adresse außerhalb des CIDR-Blocks erstellt wird, der der VPC zugewiesen ist.

Hinweis

Ab Version 10.2.6 und 11.0.3 muss beim Bereitstellen einer SD-WAN-Appliance oder beim Provisioning stellen eines neuen SD-WAN SE VPX das Standardkennwort des Administratorkontos geändert werden. Diese Änderung wird sowohl mit CLI als auch mit der Benutzeroberfläche erzwungen.

Ein Systemwartungskonto - CBVWSSH, existiert für die Entwicklung und das Debuggen und verfügt über keine externen Anmeldeberechtigungen. Auf das Konto kann nur über die CLI-Sitzung eines regulären Administrator-Benutzers zugegriffen werden.

In diesem Artikel

- SD-WAN-Weboberfläche

- Mindestanforderungen

- Einschränkungen

- Citrix (ehemals NetScaler SD-WAN) SD-WAN mit AWS

- SD-WAN SE AMI in AWS — Übersicht

- Erstellen einer VPC in AWS - Virtual Private Cloud (VPC)

- Definieren eines Internet-Gateway für die VPC

- Definieren von Subnetzen für die VPC zur Unterscheidung von Verwaltung, LAN und WAN

- Routentabellen für das Management-Subnetz definieren

- Routentabellen für das WAN-Subnetz definieren

- Routentabellen für das LAN-Subnetz definieren

- Erstellen eines SD-WAN SE AMI

- Konfigurieren von SD-WAN SE AMI - SD-WAN-Webverwaltungsschnittstelle

- SD-WAN SE AMI zu Ihrer SD-WAN-Umgebung hinzufügen

- Problembehandlung