Sicheres Peering

Wenn eine Appliance sicheres Peering aktiviert hat, werden Verbindungen mit einem Partner, für den es keine sichere Peer-Beziehung aufweist, nicht verschlüsselt oder komprimiert, obwohl die TCP-Durchflusssteuerungsbeschleunigung weiterhin verfügbar ist. Die Komprimierung ist deaktiviert, um sicherzustellen, dass Daten, die im Komprimierungsverlauf von gesicherten Partnern gespeichert sind, nicht mit ungesicherten Partnern geteilt werden können.

Wenn die Appliance an einem Ende einer Verbindung erkennt, dass die andere Appliance sicheres Peering aktiviert hat, versucht sie, einen SSL-Signaltunnel zu öffnen. Wenn sich die beiden Appliances über diesen Tunnel erfolgreich authentifizieren, haben sie eine sichere Peering-Beziehung. Alle beschleunigten Verbindungen zwischen den beiden Appliances werden verschlüsselt, und die Komprimierung ist aktiviert.

Hinweis

Eine Appliance mit aktiviertem sicherem Peering komprimiert keine Verbindungen zu ungesicherten Partnern. Die Verwendung derselben Appliance mit einer Mischung aus gesicherten und ungesicherten Partnern ist schwierig. Beachten Sie diesen Punkt, wenn Sie Ihr beschleunigtes Netzwerk entwerfen.

Für den Zugriff auf die Sicherheitsparameter ist ein Keystore-Kennwort erforderlich. Dieses Schlüsselspeicherkennwort unterscheidet sich vom Administratorkennwort, damit die Sicherheitsverwaltung von anderen Aufgaben getrennt werden kann. Wenn das Keystore-Kennwort zurückgesetzt wird, gehen alle vorhandenen verschlüsselten Daten und privaten Schlüssel verloren.

Um Daten zu schützen, selbst wenn die Appliance gestohlen wurde, muss das Schlüsselspeicherkennwort bei jedem Neustart der Appliance erneut eingegeben werden. Bis dies geschehen ist, sind sicheres Peering und Komprimierung deaktiviert.

Erstellen von Sicherheitsschlüsseln und Zertifikaten

Citrix SD-WAN WANOP-Produkte werden ohne die erforderlichen Schlüssel und Zertifikate für den SSL-Signaltunnel ausgeliefert. Sie müssen sie selbst generieren. Sie können Schlüssel und Zertifikate über Ihren normalen Prozess zum Generieren von Anmeldeinformationen oder mit dem openssl -Paket von generierenhttp://www.openssl.org.

Zu Testzwecken können Sie ein selbstsigniertes X509-Zertifikat basierend auf einem privaten Schlüssel generieren und verwenden (den Sie ebenfalls generieren). Verwenden Sie in der Produktion Zertifikate, die sich auf eine vertrauenswürdige Zertifizierungsstelle beziehen. Im folgenden Beispiel wird openssl von der Befehlszeile auf einem PC aufgerufen, um einen privaten Schlüssel ( my.key) und ein selbstsigniertes Zertifikat ( my.crt) zu generieren:

pre codeblock

# Generate a 2048-bit private key

openssl genrsa -out my.key 2048

# Now create a Certificate Signing Request

openssl req -new -key my.key -out my.csr

# Finally, create a self-signed certificate with a 365-day expiration

openssl x509 -req -days 365 -in my.csr -signkey my.key -out my.crt

<!--NeedCopy-->

Informationen zur Verwendung in der Produktion finden Sie in den Sicherheitsrichtlinien Ihrer Organisation.

Konfigurieren von sicherem Peering

Es gibt zwei Möglichkeiten, ein sicheres Peering einzurichten:

-

Verwenden von Anmeldeinformationen, die von den Appliances generiert werden.

-

Verwenden von Anmeldeinformationen, die Sie selbst angeben.

Da eine Appliance mit aktiviertem sicherem Peering nur Verbindungen mit Partner-Appliances komprimiert, mit denen sie über eine sichere Peering-Beziehung verfügt, sollte dieses Verfahren gleichzeitig auf alle Ihre Appliances angewendet werden.

So bereiten Sie die Appliances für sicheres Peeringvor:

Führen Sie das folgende Verfahren für jede Appliance im Netzwerk aus.

-

Installieren Sie eine Kryptolizenz auf der Appliance. Ohne eine Kryptolizenz ist keine sichere Beschleunigung verfügbar.

-

Wenn Sie dies noch nicht getan haben, erwerben Sie Kryptolizenzen von Citrix.

-

Wenn Sie einen Netzwerk-Lizenzserver verwenden, gehen Sie zu Konfiguration > Einheiteneinstellungen > Lizenzierung. Klicken Sie im Abschnitt Lizenz hinzufügen auf Bearbeiten, wählen Sie den Remote-Lizenzserver aus und legen Sie Crypto License On fest.

-

Wenn Sie lokale Lizenzierung verwenden, gehen Sie zu Konfiguration > Einheiteneinstellungen > Lizenzierung. Klicken Sie auf der Seite Lizenz hinzufügen auf die Option Lokaler Lizenzserver, und klicken Sie auf Hinzufügen, um eine lokale Kryptolizenz hochzuladen.

-

Überprüfen Sie die erfolgreiche Lizenzinstallation auf der Seite Konfiguration > Einheiteneinstellungen > Lizenzierung. Unter Lizenzinformationen sollte eine Kryptolizenz als aktiv und mit einem Ablaufdatum in der Zukunft angezeigt werden.

-

-

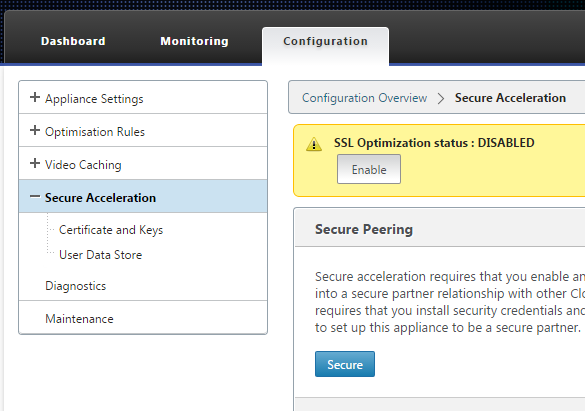

Rufen Sie die Seite Konfiguration > Sichere Beschleunigung auf. Wenn die Seite eine Schaltfläche mit der Bezeichnung Sichern aufweist, klicken Sie darauf.

-

Gehen Sie folgendermaßen vor, wenn Sie automatisch zu einem Keystore-Fenster wechseln:

-

Geben Sie zweimal ein Schlüsselspeicherkennwort ein und klicken Sie auf Speichern.

-

Wenn der Bildschirm aktualisiert wird, um den Abschnitt Secure Peering Zertifikate und Schlüssel anzuzeigen, klicken Sie auf Secure Peering und CA Certificate aktivieren, und klicken Sie dann auf Speichern.

-

Fahren Sie mit Schritt 6 fort.

-

-

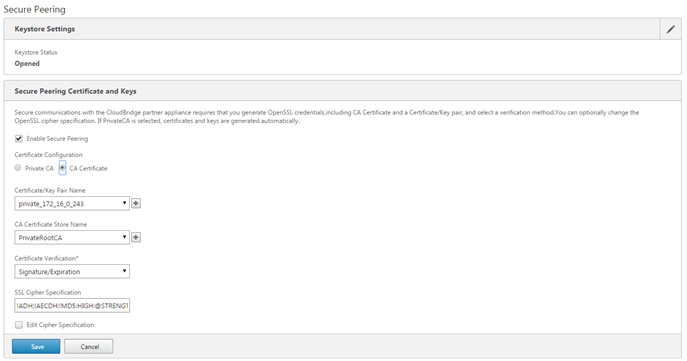

Wenn Sie nicht automatisch zum Fenster Keystore-Einstellungen weitergeleitet wurden, klicken Sie unter Secure Peeringauf das Bleistiftsymbol und dann unter Keystore-Einstellungen auf das Bleistiftsymbol. Öffnen Sie im Pulldownmenü Keystore-Status, und geben Sie zweimal ein Keystore-Kennwort ein. Klicken Sie auf Save.

-

Aktivieren Sie Secure Peering, indem Sie auf die Seite Konfiguration > Sichere Beschleunigung gehen und auf die Schaltfläche Aktivieren klicken. Ignorieren Sie in diesem Stadium alle Warnungen. Diese Einstellung ermöglicht sicheres Peering, wenn die erforderliche zusätzliche Konfiguration abgeschlossen ist.

-

Aktivieren Sie die Verschlüsselung des Komprimierungsverlaufs, indem Sie zu Konfiguration > Benutzerdatenspeicher für sichere Beschleunigung navigieren und auf das Bleistiftsymbol klicken. Klicken Sie auf Festplattenverschlüsselung aktivieren, und klicken Sie dann auf Speichern. Die Verschlüsselung des Benutzerdatenspeichers verhindert das unbefugte Lesen des datenträgerbasierten Komprimierungsverlaufs, falls die Appliance gestohlen oder an die Fabrik zurückgegeben wird. Die Sicherheit der Datenträgerdatenverschlüsselung beruht auf dem Schlüsselspeicherkennwort. Diese Funktion verwendet AES-256-Verschlüsselung. (Die Datenträgerdatenverschlüsselung verschlüsselt nicht den gesamten Datenträger, sondern nur den Komprimierungsverlauf.)

-

Wenn Sie Appliance-generierte Anmeldeinformationen verwenden, fahren Sie mit dem nächsten Schritt fort. Wenn Sie Ihre eigenen Anmeldeinformationen verwenden, gehen Sie wie folgt vor:

-

Gehen Sie zu Konfiguration > Sichere Beschleunigung, und klicken Sie unter Secure Peering auf das Stiftsymbol, und klicken Sie dann auf das Stiftsymbol unter Secure Peering Zertifikate und Schlüssel. Klicken Sie auf Secure Peering and Certificate Configuration > CA Certificate aktivieren. Die Felder für die Anmeldeinformationen werden angezeigt.

-

Klicken Sie unter Zertifikat/Schlüsselpaarnameauf das Symbol +, und laden Sie das Cert/Schlüsselpaar für diese Appliance hoch oder fügen Sie es ein. Geben Sie bei Bedarf auch das Schlüsselkennwort oder das Dateikennwort ein. Klicken Sie auf Erstellen.

-

Klicken Sie unter CA-Zertifikatspeichernameauf das Symbol +, und laden Sie das CA-Zertifikat für diese Appliance hoch oder fügen Sie es ein.

-

Behalten Sie die Standardwerte für die Felder Zertifikatüberprüfung und SSL-Verschlüsselungsspezifikation bei, sofern Ihre Organisation nichts anderes erfordert.

-

Klicken Sie auf Save.

-

-

Wiederholen Sie dies für den Rest Ihrer Geräte.

-

Wenn Sie selbst bereitgestellte Anmeldeinformationen verwenden, ist die sichere Peering-Konfiguration abgeschlossen.

-

Wenn Sie Appliance-generierte Anmeldeinformationen verwenden, führen Sie das folgende Verfahren aus.

So verwenden Sie Secure Peering mit Appliance-generierten Anmeldeinformationen:

-

Verwenden Sie das obige Verfahren Vorbereiten der Geräte für die Sicherung des Peering, um Ihre Geräte für diesen Vorgang vorzubereiten.

-

Wechseln Sie auf einer Datencenter-Appliance zu Konfiguration > Sichere Beschleunigung, und klicken Sie auf die Schaltfläche Aktivieren, falls vorhanden, um sicheres Peering zu aktivieren.

-

Klicken Sie auf das Stiftsymbol unter Secure Peering. Der Keystore sollte offen sein. Wenn nicht, öffnen Sie es jetzt.

-

Klicken Sie auf das Stiftsymbol unter Secure Peering Certificate and Keys. Klicken Sie auf die Optionen Secure Peering und Private CA aktivieren, und klicken Sie dann auf Speichern . Dadurch werden ein lokales selbstsigniertes Zertifizierungsstellenzertifikat und ein lokales Zertifikatschlüsselpaar generiert.

-

Klicken Sie unter Verbundene Peers auf + . Geben Sie die IP-Adresse, den Benutzernamen des Administrators und das Administratorkennwort für eine Ihrer Remote-Appliances ein, und klicken Sie auf Verbinden. Dadurch wird ein Zertifizierungsstellenzertifikat-Schlüsselpaar für die Remote-Appliance ausgegeben und in die Remote-Appliance kopiert.

Hinweis

Bei SD-WANOP-Appliances kann die IP-Adresse einer beliebigen Schnittstelle sein, auf der der Webzugriff aktiviert ist. Bei SD-WAN PE-Appliances ist die IP-Adresse die Verwaltungs-IP-Adresse.

-

Wiederholen Sie diesen Vorgang für Ihre anderen Remote-Appliances.

-

Überprüfen Sie auf der Datacenter-Appliance die Konnektivität, indem Sie zu Überwachung > Partner und Plug-ins > Sichere Partner gehen. Für jede Remote-Appliance sollte der Inhalt des Felds Sicher True und der Verbindungsstatus Verbunden verfügbar sein.