Bereitstellungsmodi

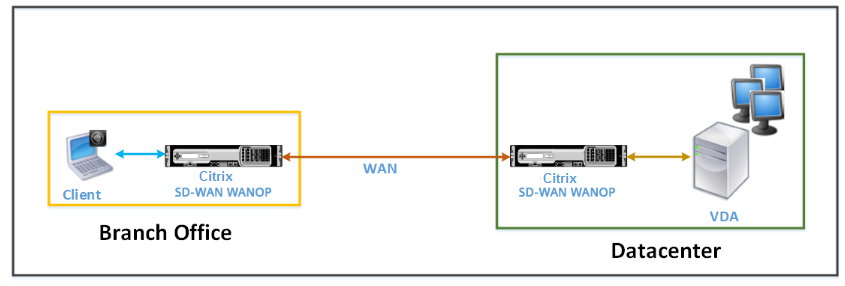

In einer typischen Citrix SD-WAN WANOP-Bereitstellung werden die Citrix SD-WAN WANOP-Appliances über Zweigstellen und Rechenzentren hinweg gekoppelt. Sie installieren gemeinsam genutzte Ressourcen, z. B. VDA, im Rechenzentrum. Clients aus verschiedenen Zweigstellen greifen mithilfe von Citrix Receiver auf Datencenterressourcen zu, wie in der folgenden Abbildung dargestellt.

Eine typische Citrix SD-WAN WANOP-Bereitstellungstopologie

Clients installieren ein Citrix Receiver-Softwareprodukt, z. B. Citrix Receiver für HTML5, auf ihren lokalen Computern und verwenden es, um auf Ressourcen im Rechenzentrum zuzugreifen. Die Verbindungen über das Paar Citrix SD-WAN WANOP-Appliances sind optimiert.

Verstehen von Nachrichten, die zwischen dem Client und dem Server ausgetauscht werden

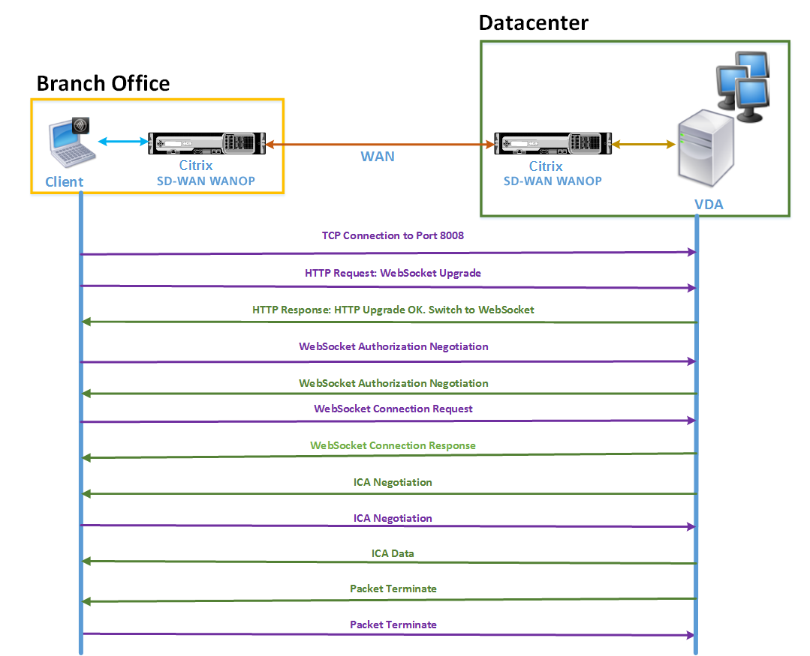

Wie bei jeder Art von Netzwerkverbindung tauscht ein Client, der Citrix Receiver für HTML5 verwendet, verschiedene Nachrichten mit dem Server aus. Die folgende Abbildung zeigt einen typischen Nachrichtenfluss zwischen Client und Server, wenn eine Verbindung zwischen ihnen hergestellt wird.

Wie in der obigen Abbildung gezeigt, wird die folgende Meldungsfolge zwischen dem Client und dem Server ausgetauscht, wenn ein Client aus einer Zweigstelle auf Serverressourcen für Rechenzentren zugreifen möchte:

-

Client verwendet Citrix Receiver für HTML5, um eine TCP-Verbindungsanforderung an VDA an Port 8008 zu senden.

-

Nach dem Herstellen der TCP-Verbindung sendet der Client eine WebSocket-Upgradeanforderung an VDA.

-

VDA reagiert auf die Upgradeanforderung und wechselt zum WebSocket-Protokoll.

-

Client und VDA verhandeln die WebSocket-Autorisierung.

-

Client sendet eine WebSocket-Verbindungsanforderung an VDA.

-

VDA antwortet auf die WebSocket-Verbindungsanforderung.

-

VDA initiiert ICA-Verhandlung mit dem Client.

-

Nach der ICA-Verhandlung beginnt der VDA die Übertragung von ICA-Daten.

-

VDA sendet Paketbeendungsnachricht.

-

Client antwortet mit der Paketbeendungsnachricht.

Hinweis

Das obige Beispiel listet die Beispielmeldungen auf, die über WebSocket gegen ICA ausgetauscht wurden. Wenn Sie ICA over Common Gateway Protocol (CGP) verwenden, verhandeln Client und Server CGP anstelle von WebSocket. Bei ICA über TCP verhandeln Client und Server jedoch ICA.

Abhängig von den Komponenten, die Sie im Netzwerk bereitgestellt haben, wird die Verbindung an verschiedenen Stellen beendet. Die obige Abbildung stellt eine Topologie dar, für die keine zusätzlichen Komponenten im Netzwerk bereitgestellt werden. Daher kommuniziert der Client direkt mit VDA an Port 8008. Wenn Sie jedoch ein Gateway wie Citrix Gateway im Rechenzentrum installiert haben, wird die Verbindung mit dem Gateway hergestellt und es dient dem VDA als Proxy. Bis das Gateway die WebSocket-Autorisierung aushandelt, gibt es keine Kommunikation mit VDA. Nachdem das Gateway die WebSocket-Autorisierung ausgehandelt hat, wird eine Verbindung mit VDA geöffnet. Danach fungiert das Gateway als Zwischenhändler und übergibt Nachrichten vom Client an den VDA und umgekehrt.

Wenn ein VPN-Tunnel zwischen einem auf dem Client installierten Citrix Gateway-Plugin und Citrix Gateway im Rechenzentrum erstellt wird, leitet das Gateway alle Clientmeldungen sofort nach Einrichtung einer TCP-Verbindung transparent an VDA weiter und umgekehrt.

Hinweis

Um eine Verbindung zu optimieren, die End-to-End-SSL-Verschlüsselung erfordert, wird eine TCP-Verbindung an Port 443 auf VDA hergestellt.

Unterstützte Bereitstellungsmodi

Bei der Konfiguration einer Citrix SD-WAN WANOP-Appliance zur Optimierung von Citrix Receiver für HTML5 können Sie je nach Netzwerkanforderungen einen der folgenden Bereitstellungsmodi berücksichtigen. Zur Optimierung von Citrix Receiver für HTML5-Verbindungen unterstützen Citrix SD-WAN WANOP-Appliances die folgenden Bereitstellungsmodi:

-

Direkter Zugang

-

Direkter Zugriff mit End-to-End-SSL-Verschlüsselung

-

ICA-Proxy-Modus

-

ICA-Proxy-Modus mit End-to-End-SSL-Verschlüsselung

-

VPN-Modus (Full Virtual Private Network)

-

VPN-Modus (Full Virtual Private Network) mit End-to-End-SSL-Verschlüsselung

Direkter Zugang:

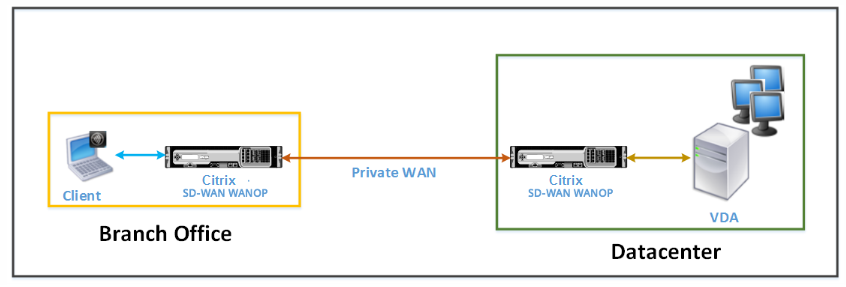

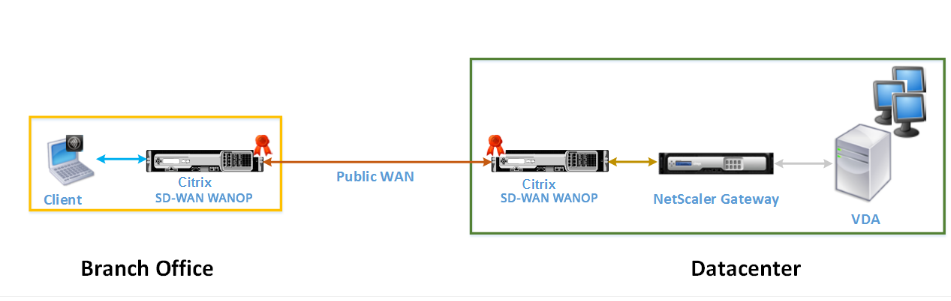

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im Direktzugriffsmodus installiert ist.

Citrix SD-WAN WANOP-Appliances, die im Direktzugriffsmodus bereitgestellt werden

Im Direktzugriffsmodus wird ein Paar Citrix SD-WAN WANOP-Appliances in einer Zweigstelle und im Rechenzentrum im Inlinemodus installiert. Ein Client greift über das private WAN über Citrix Receiver für HTML5 auf VDA-Ressourcen zu. Verbindungen vom Client zu den VDA-Ressourcen werden durch Verschlüsselung auf ICA-Ebene gesichert. Nachrichten, die zwischen dem Client und dem VDA ausgetauscht werden, werden unter Grundlegendes zu Nachrichten, die zwischen dem Client und dem Server ausgetauscht werden, erläutert.

Die zwischen dem Client und dem VDA-Rechenzentrum installierten Citrix SD-WAN WANOP-Appliances optimieren die zwischen ihnen eingerichteten Citrix Receiver für HTML5-Verbindungen.

Eine Bereitstellung mit direktem Zugriff eignet sich für ein Unternehmensintranet, auf dem Clients ohne Citrix Gateway oder eine andere Firewall eine Verbindung herstellen. Sie stellen eine Einrichtung mit direktem Zugriff bereit, wenn Citrix SD-WAN WANOP-Appliances im Inlinemodus bereitgestellt werden und ein Client aus einem privaten WAN eine Verbindung zu den VDA-Ressourcen herstellt.

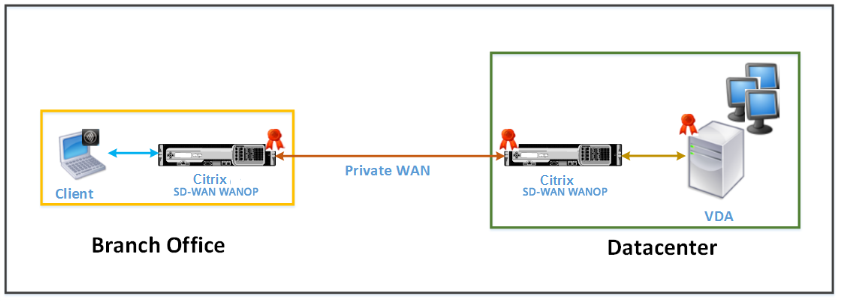

Direkter Zugriff mit End-to-End-SSL-Verschlüsselung:

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im Direktzugriffsmodus installiert ist, der mit End-to-End-SSL-Verschlüsselung gesichert ist.

Citrix SD-WAN WANOP-Appliances, die im Direktzugriffsmodus bereitgestellt werden, gesichert mit End-to-End-SSL-Verschlüsselung

Der direkte Zugriff mit End-to-End-SSL-Verschlüsselungsmodus ähnelt dem Direct Access-Modus, mit dem Unterschied, dass die Verbindung zwischen den Client- und VDA-Ressourcen durch SSL-Verschlüsselung gesichert ist und Port 443 anstelle von Port 8008 für die Verbindung verwendet.

In dieser Bereitstellung wird die Kommunikation zwischen einem Paar Citrix SD-WAN WANOP-Appliances gesichert, indem die beiden Appliance-Partner gesichert werden. Diese Bereitstellung eignet sich für ein Unternehmensnetzwerk, in dem Verbindungen zwischen Client- und VDA-Ressourcen durch SSL-Verschlüsselung gesichert sind.

Hinweis

Sie müssen entsprechende Zertifikate auf den Appliances konfigurieren, um sichere Partner zu erstellen. Weitere Hinweise zum sicheren Partnering finden Sie unter Sicheres Peering.

ICA-Proxy-Modus:

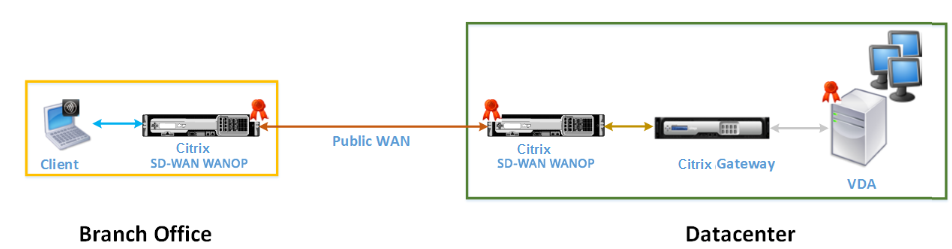

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im ICA-Proxymodus installiert ist.

Citrix SD-WAN WANOP-Appliances, die im ICA-Proxymodus bereitgestellt werden

Im ICA-Proxymodus wird ein Paar Citrix SD-WAN WANOP-Appliances in der Zweigstelle und ein Rechenzentrum im Inlinemodus installiert. Darüber hinaus installieren Sie Citrix Gateway, das VDA proxies, im Rechenzentrum. Ein Client greift über das öffentliche WAN über Citrix Receiver für HTML5 auf VDA-Ressourcen zu. Da das Gateway als Proxy für den VDA dient, werden zwei Verbindungen hergestellt: eine SSL-Verbindung zwischen dem Client und Citrix Gateway und eine ICA gesicherte Verbindung zwischen Citrix Gateway und VDA. Citrix Gateway stellt im Auftrag des Clients eine Verbindung mit VDA-Ressourcen her. Verbindungen vom Gateway zu den VDA-Ressourcen werden durch Verschlüsselung auf ICA-Ebene gesichert.

Nachrichten, die zwischen dem Client und dem VDA ausgetauscht werden, werden unter Grundlegendes zu Nachrichten, die zwischen dem Client und dem Server ausgetauscht werden, erläutert. In diesem Fall wird die Verbindung jedoch bei Citrix Gateway beendet. Das Gateway dient also Proxy für den VDA und öffnet eine Verbindung zu VDA erst, nachdem das Gateway die WebSocket-Autorisierung ausgehandelt hat. Das Gateway übergibt Nachrichten dann transparent vom Client an den VDA und umgekehrt.

Wenn Sie erwarten, dass Benutzer über ein öffentliches WAN auf VDA-Ressourcen zugreifen, können Sie den eingerichteten ICA-Proxy-Modus bereitstellen.

Hinweis

Sie müssen entsprechende Zertifikate auf den Appliances konfigurieren, um sichere Partner zu erstellen. Weitere Hinweise zum sicheren Partnering finden Sie unter Sicheres Peering.

ICA-Proxy-Modus mit End-to-End-SSL-Verschlüsselung:

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im ICA-Proxymodus installiert ist, der mit End-to-End-SSL-Verschlüsselung gesichert ist.

Citrix SD-WAN WANOP-Appliances, die im ICA-Proxymodus bereitgestellt werden und mit End-to-End-SSL-Verschlüsselung gesichert sind

Der ICA-Proxy-Modus mit End-to-End-SSL-Verschlüsselungsmodus ähnelt dem gewöhnlichen ICA-Proxy-Modus, mit dem Unterschied, dass die Verbindung zwischen Citrix Gateway und VDA durch SSL-Verschlüsselung gesichert wird, anstatt eine ICA-gesicherte Verbindung zu verwenden. In diesem Szenario müssen Sie entsprechende Zertifikate auf der Citrix SD-WAN WANOP-Appliance und dem VDA installieren. Die Verbindung zwischen Citrix Gateway und VDA verwendet Port 443 anstelle von Port 8008, wie im normalen ICA-Proxy-Modus.

Diese Bereitstellung eignet sich für ein Netzwerk, in dem Sie die End-to-End-Kommunikation zwischen Clients und VDA sichern müssen, einschließlich der Verbindung zwischen Citrix Gateway und VDA.

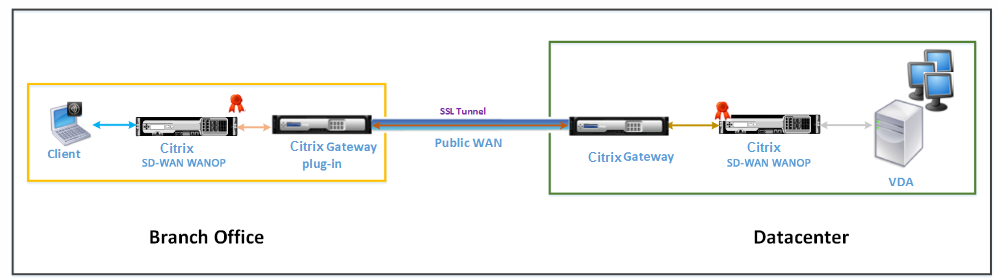

Volle VPN-Modus (Virtual Private Network):

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im vollständigen VPN-Modus (Virtual Private Network) installiert ist.

Citrix SD-WAN WANOP-Appliances, die im VPN-Modus bereitgestellt werden

Im vollständigen VPN-Modus wird ein Paar Citrix SD-WAN WANOP-Appliances in einer Zweigstelle und im Rechenzentrum im Inlinemodus installiert. Zusätzlich zu Citrix Receiver für HTML5 installieren Sie das Citrix Gateway -Plugin auf dem Client und Citrix Gateway, das externe Netzwerk im Rechenzentrum anbaut. Das Citrix Gateway-Plugin auf dem Client und Citrix Gateway im Rechenzentrum erstellen beim Herstellen einer Verbindung einen SSL-Tunnel oder VPN über das Netzwerk. Dadurch hat der Client einen direkten sicheren Zugriff auf die VDA-Ressourcen mit transparenter Verbindung über die Citrix SD-WAN WANOP-Appliance. Wenn die Clientverbindung an Citrix Gateway beendet wird, öffnet das Gateway eine transparente Verbindung mit Port 8008 auf VDA.

Nachrichten, die zwischen dem Client und dem VDA ausgetauscht werden, werden im Abschnitt Grundlegendes zu den zwischen dem Client und dem Server ausgetauschten Nachrichten erläutert. In diesem Fall wird die Verbindung jedoch bei Citrix Gateway beendet. Das Gateway dient als Proxy für den VDA und öffnet eine transparente Verbindung zu VDA an Port 8008 und übergibt transparent alle Nachrichten vom Client an den VDA und umgekehrt.

Das Citrix SD-WAN WANOP-Plug-In ermöglicht dem Client den Zugriff auf Ressourcen unabhängig vom Standort des Clients. Wenn Sie erwarten, dass Clients Zugriff auf die VDA-Ressourcen von anderen Standorten als ihren Desktops benötigen, können Sie das Setup im VPN-Modus (Full Virtual Private Network) bereitstellen.

Diese Bereitstellung eignet sich für Organisationen, die erwarten, dass ihre Mitarbeiter auf Reisen auf Ressourcen zugreifen.

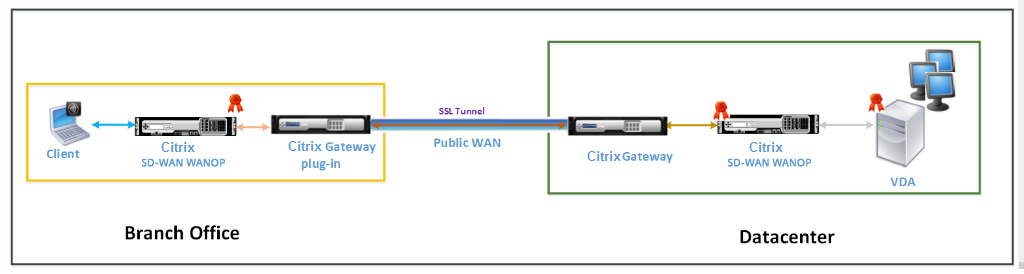

Vollständiger VPN-Modus (Virtual Private Network) mit End-to-End-SSL-Verschlüsselung:

Die folgende Abbildung zeigt die Bereitstellungstopologie von Citrix Receiver für HTML5, die auf dem Client im vollständigen VPN-Modus installiert ist, der mit End-to-End-SSL-Verschlüsselung gesichert ist.

Citrix SD-WAN WANOP-Appliances, die im VPN-Modus bereitgestellt werden, gesichert mit End-to-End-SSL-Verschlüsselung

Der VPN-Modus (Full Virtual Private Network) mit End-to-End-Bereitstellung von SSL-Verschlüsselung ähnelt dem normalen Full VPN-Modus, mit dem Unterschied, dass die Kommunikation zwischen Citrix Gateway und VDA durch SSL-Verschlüsselung gesichert ist und Port 443 anstelle von Port 8008 verwendet.

Diese Bereitstellung eignet sich für Organisationen, die eine End-to-End-SSL-Verschlüsselung für Ressourcen benötigen, auf die die Mitarbeiter zugreifen, die unterwegs sind.