Konfigurieren des Cloud-Connector-Tunnels zwischen einem Rechenzentrum und AWS/Azure

Sie können einen Cloud Connector-Tunnel zwischen einem Rechenzentrum und AWS oder Azure-Cloud konfigurieren.

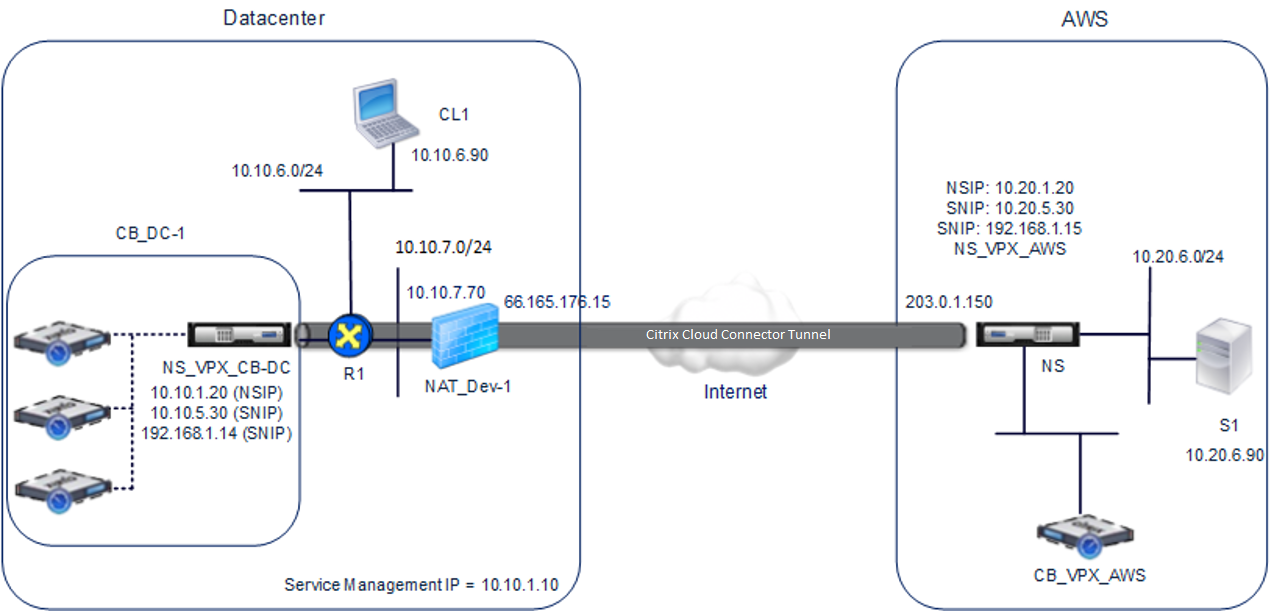

Betrachten Sie ein Beispiel, in dem ein Citrix Cloud Connector -Tunnel zwischen der Citrix SD-WAN WANOP-Appliance CB_DC-1 konfiguriert wird, die im Einarmmodus WCCP/PBR in einem Rechenzentrum bereitgestellt wird, und der AWS-Cloud. CB_DC-1 ist mit dem Router R1 verbunden. Ein NAT-Gerät ist auch für Verbindungen zwischen dem Rechenzentrum und dem Internet mit R1 verbunden.

Hinweis: Die Einstellungen im Beispiel funktionieren auch für jede Art von Citrix SD-WAN WANOP-Bereitstellung. Diese Einstellung in diesem Beispiel enthält richtlinienbasierte Routen anstelle von Netbridge, damit der Datenverkehr des gewünschten Subnetzes durch den Citrix Cloud Connector -Tunnel geleitet werden kann.

Wie in der folgenden Abbildung dargestellt, wird der Citrix Cloud-Connector-Tunnel zwischen der virtuellen Citrix Appliance NS_VPX_CB-DC eingerichtet, die auf der Citrix SD-WAN WANOP-Appliance CB_DC-1 ausgeführt wird, und der virtuellen Citrix Appliance NS_VPX-AWS, die in der AWS-Cloud ausgeführt wird. Für die WAN-Optimierung des Datenverkehrs über den Citrix Cloud Connector -Tunnel wird NS_VPX_CB-DC mit Citrix SD-WAN WANOP-Instanzen gekoppelt, die auf CB_DC-1 ausgeführt werden, und auf der AWS-Seite ist die virtuelle Citrix SD-WAN WANOP-Appliance CB_VPX-AWS mit NS_VPX-AWS gekoppelt.

In der folgenden Tabelle werden die Einstellungen im Datencenter in diesem Beispiel aufgeführt.

| Entität | Name | Details |

|---|---|---|

| IP-Adresse des Clients CL1 | 10.10.6.90 | |

| Einstellungen auf NAT-Dev-1 | ||

| NAT-IP-Adresse auf der öffentlichen Seite | 66.165.176.15 * | |

| NAT-IP-Adresse auf privater Seite | 10.10.7.70 | |

| Einstellungen auf CB_DC-1 | ||

| Verwaltungsdienst-IP-Adresse von CB_DC-1 | 10.10.1.10 | |

| Einstellungen auf NS_VPX_CB-DC unter CB_DC-1 | ||

| Die NSIP-Adresse | 10.10.1.20 | |

| SNIP-Adresse | 10.10.5.30 | |

| IPSec-Profil | CBC_DC_AWS_IPSec_Profil | IKE-Version = v2, Verschlüsselungsalgorithmus = AES, Hash-Algorithmus = HMAC SHA1 |

| Cloud Connector Tunnel | CBC_DC_AWS | Lokale Endpunkt-IP-Adresse des Cloud Connector -Tunnels = 10.10.5.30, Remote-Endpunkt-IP-Adresse des Cloud Connectors = Öffentliche EIP-Adresse zugeordnet Cloud Connector-Endpunktadresse (SNIP) auf NS_VPX-AWS auf AWS = 203.0.1.150*, Tunnelprotokoll = GRE und IPSEC, IPSec-Profilname = CBC_DC_AWS_IPSec_profile |

| Richtlinienbasierte Route | CBC_DC_AWS_PBR | Quell-IP-Bereich = Subnetz im Rechenzentrum = 10.10.6.0-10.10.6.255, Ziel-IP-Bereich =Subnetz in AWS =10.20.6.0-10.20.6.255, Nächster Hop-Typ = IP-Tunnel, IP-Tunnelname = CBC_DC_AWS |

*Dies sollten öffentliche IP-Adressen sein.

In der folgenden Tabelle werden die Einstellungen in der AWS-Cloud in diesem Beispiel aufgeführt.

| Entität | Name | Details | | —— | —- | ——- | | IP-Adresse des Servers S1 | | 10.20.6.90 | | **Einstellungen auf NS_VPX-AWS** | | NSIP-Adresse | | 10.20.1.20 | | Öffentliche EIP-Adresse, die der NSIP-Adresse zugeordnet ist | | 203.0.1.120* | | SNIP-Adresse | | 10.20.5.30 | | Öffentliche EIP-Adresse, die der SNIP-Adresse zugeordnet ist | | 203.0.1.150* | | IPSec profile | CBC_DC_AWS_IPSec_Profile | IKE version = v2, Encryption algorithm = AES, Hash algorithm = HMAC SHA1 | | Cloud Connector tunnel | CBC_DC_AWS | Local endpoint IP address of the Cloud Connector tunnel =10.20.5.30, Remote endpoint IP address of the Cloud Connector tunnel = Public NAT IP address of NAT device NAT-Dev-1 in the datacenter = 66.165.176.15*, Tunnel protocol = GRE and IPSEC, IPSec profile name = CBC_DC_AWS_IPSec_Profile | | Policy based route | CBC_DC_AWS_PBR | Source IP range = Subnet in the AWS = 10.20.6.0-10.20.6.255, Destination IP range = Subnet in datacenter = 10.10.6.0-10.10.6.255, Next hop type = IP Tunnel, IP tunnel name = CBC_DC_AWS |

*Dies sollten öffentliche IP-Adressen sein.

Sowohl NS_VPX_CB-DC auf CB_DC-1 als auch NS_VPX-AWS funktionieren im L3-Modus. Sie ermöglichen die Kommunikation zwischen privaten Netzwerken im Rechenzentrum und AWS-Cloud. NS_VPX_CB-DC und NS_VPX-AWS ermöglichen die Kommunikation zwischen Client CL1 im Rechenzentrum und Server S1 in der AWS-Cloud über den Cloud Connector -Tunnel. Client CL1 und Server S1 sind in verschiedenen privaten Netzwerken.

Hinweis: AWS unterstützt den L2-Modus nicht. Daher ist es notwendig, nur den L3-Modus auf beiden Endpunkten aktiviert zu haben.

Für die ordnungsgemäße Kommunikation zwischen CL1 und S1 ist der L3-Modus auf NS_VPX_CB-DC und NS_VPX-AWS aktiviert, und Routen werden wie folgt konfiguriert:

-

R1 hat eine Route, um S1 über NS_VPX_CB-DC zu erreichen.

-

NS_VPX_CB-DC hat eine Route zum Erreichen von NS_VPX-AWS über R1.

-

S1 sollte eine Route haben, die CL1 über NS_VPX-AWS erreicht.

-

NS_VPX-AWS verfügt über eine Route zum Erreichen von NS_VPX_CB-DC über einen Upstream-Router.

Im Folgenden sind die Routen aufgeführt, die auf verschiedenen Netzwerkgeräten im Rechenzentrum konfiguriert sind, damit der Cloud Connector -Tunnel ordnungsgemäß funktioniert:

| Routen | Network | Gateway |

|---|---|---|

| Routen auf Router R1 | ||

| Route zum Erreichen des Servers S1 | 10.20.6.X/24 | Tunnelendpunkt SNIP-Adresse NS_VPX_CB-DC = 10.10.5.30 |

| Route zum Erreichen des entfernten Endpunkts des Cloud Connector -Tunnels | EIP-Adresse, die der Cloud Connector SNIP-Adresse NS_VPX-AWS zugeordnet ist = 203.0.1.50 | Private IP-Adresse des NAT-Geräts = 10.10.7.70 |

| Routen auf NS_VPX_CB-DC | ||

| Route zum Erreichen von NS_VPX-AWS | EIP-Adresse, die der Cloud Connector SNIP-Adresse NS_VPX-AWS zugeordnet ist = 203.0.1.50 | IP-Adresse von R1 = 10.10.5.1 |

Im Folgenden sind die Routen aufgeführt, die auf verschiedenen Netzwerkgeräten in der AWS-Cloud konfiguriert sind, damit der Cloud Connector -Tunnel ordnungsgemäß funktioniert:

| Routen | Network | Gateway |

|---|---|---|

| Routen auf Server S1 | ||

| Route zum Erreichen von Client CL1 | 10.10.6.X/24 | Tunnelendpunkt SNIP-Adresse von NS_VPX-AWS = 10.10.6.1 |

| Routen auf der virtuellen Citrix Appliance NS_VPX-AWS | ||

| Route zum Erreichen von NS_VPX_CB-DC | Öffentliche IP-Adresse von Nat_dev-1 im Rechenzentrum = 66.165.176.15* | IP-Adresse des Upstream-Routers in AWS |

Im Folgenden ist der Datenverkehr eines Anforderungspakets von Client CL1 im Cloud Connector -Tunnel:

-

Client CL1 sendet eine Anforderung an Server S1.

-

Die Anforderung erreicht die virtuelle Citrix Appliance NS_VPX_CB-DC, die auf der Citrix SD-WAN WANOP-Appliance CB_DC-1 ausgeführt wird.

-

NS_VPX_CB-DC leitet das Paket zur WANOP-Optimierung an eine der Citrix SD-WAN WANOP-Instanzen weiter, die auf der Citrix SD-WAN WANOP-Appliance CB_DC-1 ausgeführt werden. Nach der Verarbeitung des Pakets gibt die Citrix SD-WAN WANOP-Instanz das Paket an NS_VPX_CB-DC zurück.

-

Das Anforderungspaket entspricht der in der PBR-Entität CBC_DC_AWS_PBR (konfiguriert in NS_VPX_CB-DC) angegebenen Bedingung, da die Quell-IP-Adresse und die Ziel-IP-Adresse des Anforderungspakets zum Quell-IP-Bereich bzw. Ziel-IP-Bereich gehören, der in CBC_DC_AWS_PBR festgelegt ist.

-

Da der Cloud-Connector-Tunnel CBC_DC_AWS an CBC_DC_AWS_PBR gebunden ist, bereitet die Appliance das Paket vor, das über den CBC_DC_AWS-Tunnel gesendet werden soll.

-

NS_VPX_CB-DC verwendet das GRE-Protokoll, um jedes der Anforderungspakete zu kapseln, indem ein GRE-Header und ein GRE-IP-Header zum Paket hinzugefügt wird. Der GRE-IP-Header hat die Ziel-IP-Adresse auf die IP-Adresse des Cloud Connector-Tunnels (CBC_DC-AWS) auf AWS-Seite festgelegt.

-

Für den Cloud Connector -Tunnel CBC_DC-AWS prüft NS_VPX_CB-DC die gespeicherten IPSec-Sicherheitszuordnungsparameter (SA) für die Verarbeitung ausgehender Pakete, wie zwischen NS_VPX_CB-DC und NS_VPX-AWS vereinbart. Das IPSec Encapsulating Security Payload (ESP) -Protokoll in NS_VPX_CB-DC verwendet diese SA-Parameter für ausgehende Pakete, um die Nutzlast des gekapselten GRE-Pakets zu verschlüsseln.

-

Das ESP-Protokoll gewährleistet die Integrität und Vertraulichkeit des Pakets durch Verwendung der HMAC-Hash-Funktion und des Verschlüsselungsalgorithmus, der für den Cloud Connector -Tunnel CBC_DC-AWS angegeben ist. Das ESP-Protokoll erzeugt nach Verschlüsselung der GRE-Nutzlast und Berechnung des HMAC einen ESP-Header und einen ESP-Trailer und fügt diese vor bzw. am Ende der verschlüsselten GRE-Nutzlast ein.

-

NS_VPX_CB-DC sendet das resultierende Paket an NS_VPX-AWS.

-

NS_VPX-AWS prüft die gespeicherten IPSec-Sicherheitszuordnungsparameter (SA) für die Verarbeitung eingehender Pakete, wie zwischen CB_DC-1 und NS_VPX-AWS für den Cloud Connector -Tunnel CBC_DC-AWS vereinbart. Das IPsec-ESP-Protokoll auf NS_VPX-AWS verwendet diese SA-Parameter für eingehende Pakete und den ESP-Header des Anforderungspakets, um das Paket zu entschlüsseln.

-

NS_VPX-AWS entkapselt dann das Paket, indem der GRE-Header entfernt wird.

-

NS_VPX-AWS leitet das resultierende Paket an CB_VPX-AWS weiter, wodurch die WAN-Optimierung bezogene Verarbeitung auf das Paket angewendet wird. CB_VPX-AWS gibt dann das resultierende Paket an NS_VPX-AWS zurück.

-

Das resultierende Paket ist das gleiche Paket wie das von CB_DC-1 in Schritt 2 empfangene Paket. Dieses Paket hat die Ziel-IP-Adresse auf die IP-Adresse des Servers S1 festgelegt. NS_VPX-AWS leitet dieses Paket an Server S1 weiter.

-

S1 verarbeitet das Anforderungspaket und sendet ein Antwortpaket. Die Ziel-IP-Adresse im Antwortpaket ist die IP-Adresse von Client CL1, und die Quell-IP-Adresse ist die IP-Adresse des Servers S1.