-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Zertifikatauthentifizierung

Citrix SD-WAN stellt sicher, dass sichere Pfade zwischen Appliances im SD-WAN-Netzwerk eingerichtet werden, indem Sicherheitstechniken wie Netzwerkverschlüsselung und IPsec-Tunnel für virtuelle Pfade verwendet werden. Zusätzlich zu den bestehenden Sicherheitsmaßnahmen wird die zertifikatbasierte Authentifizierung in Citrix SD-WAN 11.0.2 eingeführt.

Mit der Zertifikatauthentifizierung können Unternehmen Zertifikate verwenden, die von ihrer privaten Zertifizierungsstelle (CA) ausgestellt wurden, um Appliances zu authentifizieren. Die Appliances werden authentifiziert, bevor die virtuellen Pfade eingerichtet werden. Wenn beispielsweise eine Zweigeinheit versucht, eine Verbindung zum Rechenzentrum herzustellen, und das Zertifikat von der Zweigstelle nicht mit dem vom Rechenzentrum erwarteten Zertifikat übereinstimmt, wird der virtuelle Pfad nicht eingerichtet.

Das von der CA ausgestellte Zertifikat bindet einen öffentlichen Schlüssel an den Namen der Appliance. Der öffentliche Schlüssel arbeitet mit dem entsprechenden privaten Schlüssel, der im Besitz der durch das Zertifikat identifizierten Appliance ist.

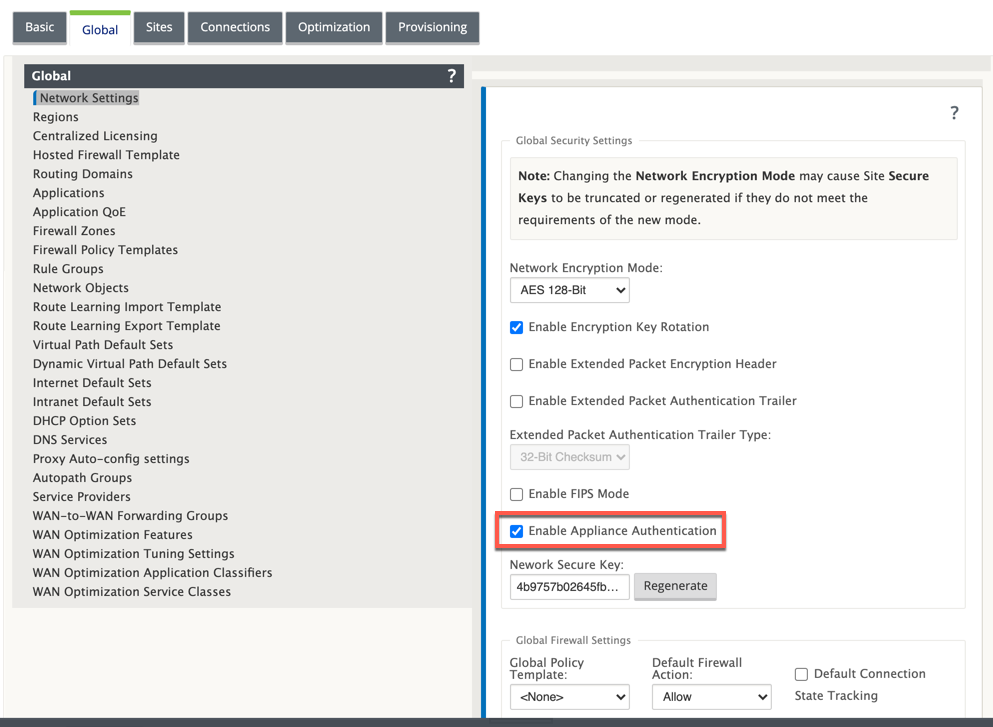

Um die Appliance-Authentifizierung zu aktivieren, navigieren Sie im Konfigurationseditor zu Global > Netzwerkeinstellungen und wählen Sie Einheitenauthentifizierung aktivieren aus.

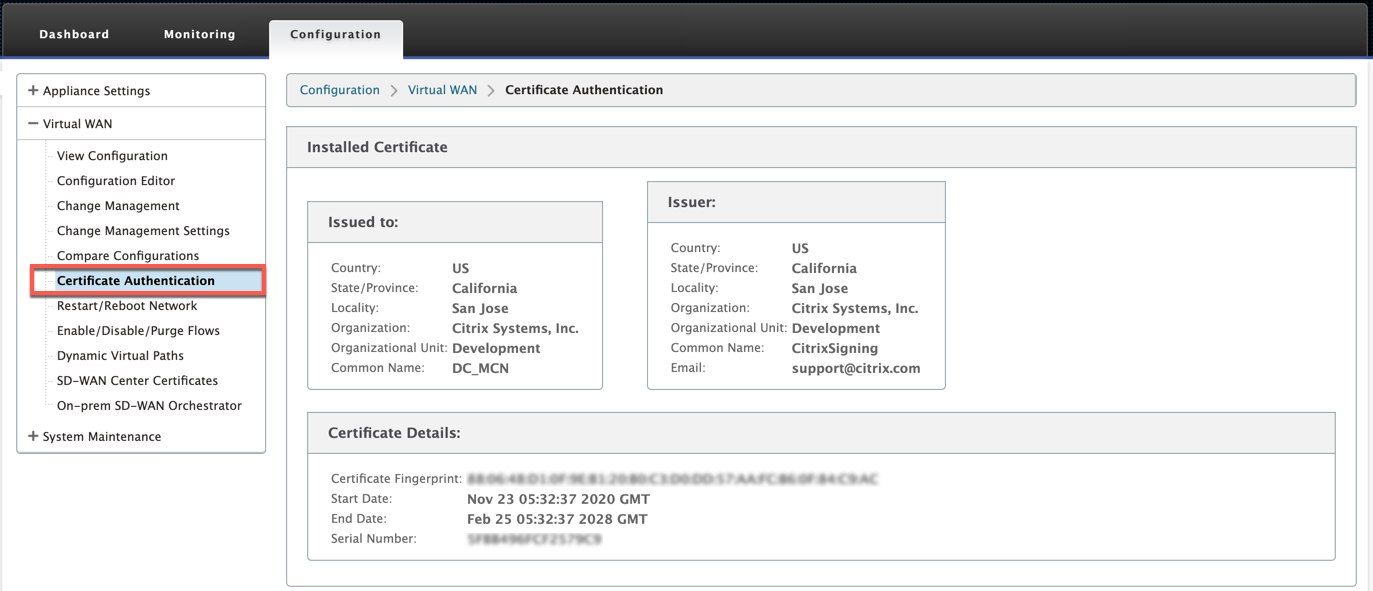

Nachdem die Konfiguration vorgenommen und angewendet wurde, wird eine neue Option für die Zertifikatauthentifizierung unter Konfiguration > Virtuelles WANaufgeführt.

Sie können alle Zertifikate, die für die Authentifizierung virtueller Pfade verwendet werden, auf der Seite Zertifikatauthentifizierung verwalten.

Hinweis

Wenn Sie die Appliance-Software von SD-WAN Version 11.0 auf Version 11.1 oder höher aktualisieren, deaktivieren Sie die Option “Appliance-Authentifizierung aktivieren “ und führen Sie das Software-Upgrade durch. Sobald der Upgradevorgang abgeschlossen ist, wählen Sie die Option “ Appliance-Authentifizierung aktivieren “.

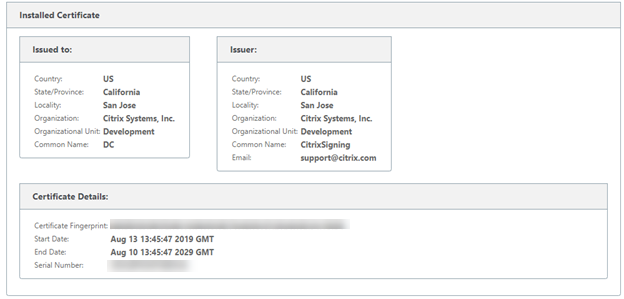

Installiertes Zertifikat

Der Abschnitt Installiertes Zertifikat enthält eine Zusammenfassung des auf der Appliance installierten Zertifikats. Die Appliance verwendet dieses Zertifikat, um sich im Netzwerk zu identifizieren.

Der Abschnitt Ausgestellt für enthält Einzelheiten darüber, an wen das Zertifikat ausgestellt wurde. Der allgemeine Name im Zertifikat stimmt mit dem Namen der Appliance überein, da das Zertifikat an den Appliance-Namen gebunden ist. Der Abschnitt Aussteller enthält die Details der Zertifizierungsstelle, die das Zertifikat unterzeichnet hat. Zu den Zertifikatsdetails gehören der Fingerabdruck des Zertifikats, die Seriennummer und die Gültigkeitsdauer des Zertifikats.

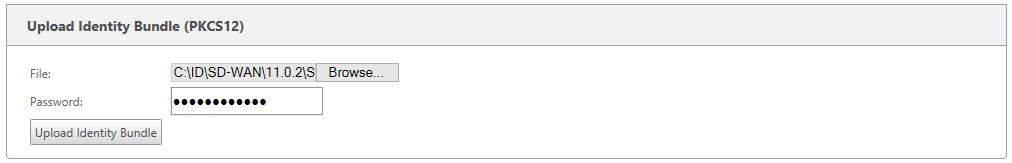

Identitätsbündel hochladen

Das Identity-Paket enthält einen privaten Schlüssel und das dem privaten Schlüssel zugeordnete Zertifikat. Sie können das von der CA ausgestellte Appliance-Zertifikat in die Appliance hochladen. Das Zertifikatspaket ist eine PKCS 12-Datei mit der Erweiterung.p12. Sie können es mit einem Kennwort schützen. Wenn Sie das Kennwortfeld leer lassen, wird es als kein Kennwortschutz behandelt.

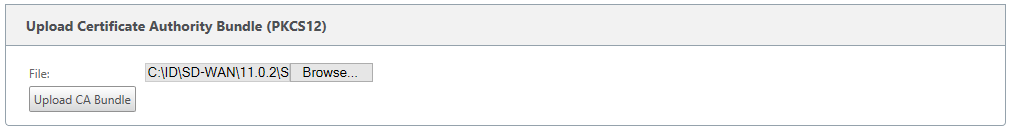

Laden Sie das Paket der Zertifizierungsstelle hoch

Laden Sie das PKCS 12-Bundle hoch, das der Zertifizierungsstelle entspricht. Das Paket der Zertifizierungsstelle enthält die komplette Signaturkette, das Stammverzeichnis und die gesamte zwischenunterzeichnende Behörde.

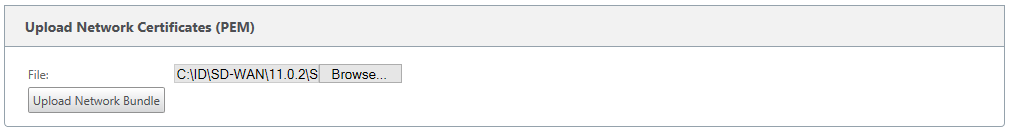

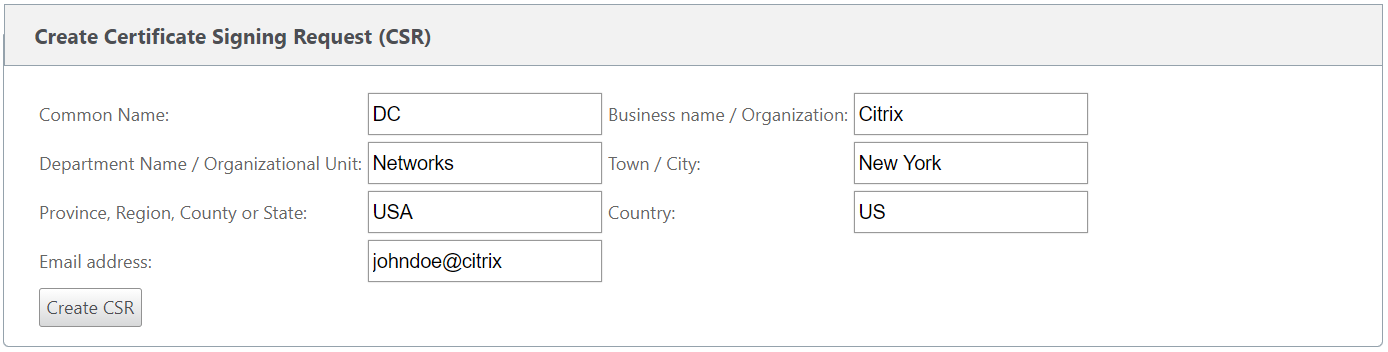

Erstellen einer Signaturanfrage für

Die Appliance kann eine nicht signierte Zertifizierung generieren und eine Zertifikatsignieranforderung (Certificate Signing Request, CSR) erstellen. Die CA kann dann die CSR von der Appliance herunterladen, signieren und im PEM- oder DER-Format wieder auf die Appliance hochladen. Dies wird als Identitätszertifikat für die Appliance verwendet. Um eine CSR für eine Appliance zu erstellen, geben Sie den allgemeinen Namen, die Organisationsdetails und die Adresse der Appliance an.

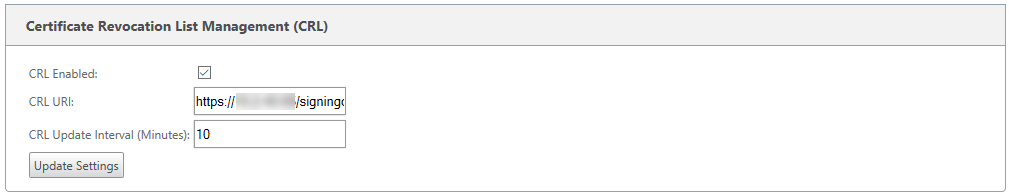

Listenmanager für Zertifikatsperrung

Eine Certificate Revocation List (CRL) ist eine veröffentlichte Liste von Zertifikatseriennummern, die im Netzwerk nicht mehr gültig sind. Die CRL-Datei wird regelmäßig heruntergeladen und lokal auf der gesamten Appliance gespeichert. Wenn ein Zertifikat authentifiziert wird, überprüft der Responder die Zertifikatsperrliste, um zu sehen, ob das Initiatorenzertifikat bereits gesperrt wurde. Citrix SD-WAN unterstützt derzeit CRLs der Version 1 im PEM- und DER-Format.

Um die Zertifikatsperrliste zu aktivieren, wählen Sie die Option Zertifikatsperrliste aktiviert aus. Geben Sie den Speicherort an, an dem die CRL-Datei verwaltet wird. HTTP-, HTTPS- und FTP-Speicherorte werden unterstützt. Geben Sie das Zeitintervall zum Überprüfen und Herunterladen der CRL-Datei an. Der Bereich beträgt 1—1440 Minuten.

Hinweis

Der Zeitraum für die erneute Authentifizierung für einen virtua1-Pfad kann zwischen 10—15 Minuten liegen. Wenn das CRL-Aktualisierungsintervall auf eine kürzere Dauer festgelegt ist, kann die aktualisierte CRL-Liste eine derzeit aktive Seriennummer enthalten. Stellen Sie ein aktiv gesperrtes Zertifikat für kurze Zeit in Ihrem Netzwerk zur Verfügung.

Teilen

Teilen

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.