-

Konfigurationshandbuch für Citrix Virtual Apps and Desktops s-Workloads

-

On-Premises-Konfiguration von Citrix SD-WAN Orchestrator auf Citrix SD-WAN Appliance

-

-

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

FIPS-Konformität

In Citrix SD-WAN erzwingt der FIPS-Modus Benutzer, FIPS-konforme Einstellungen für ihre IPsec-Tunnel und IPsec-Einstellungen für virtuelle Pfade zu konfigurieren.

- Zeigt den FIPS-konformen IKE-Modus an.

- Zeigt eine FIPS-konforme IKE DH-Gruppe an, aus der Benutzer die erforderlichen Parameter für die Konfiguration der Appliance im FIPS-konformen Modus auswählen können (2,5,14 — 21).

-

Zeigt den FIPS-kompatiblen IPsec-Tunneltyp in IPsec-Einstellungen für virtuelle Pfade an

-

IKE-Hash- und (IKEv2) Integritätsmodus, IPsec-Authentifizierungsmodus.

- Führt Audit-Fehler für FIPS-basierte Lebensdauereinstellungen durch

So aktivieren Sie die FIPS-Konformität mit der Citrix SD-WAN GUI:

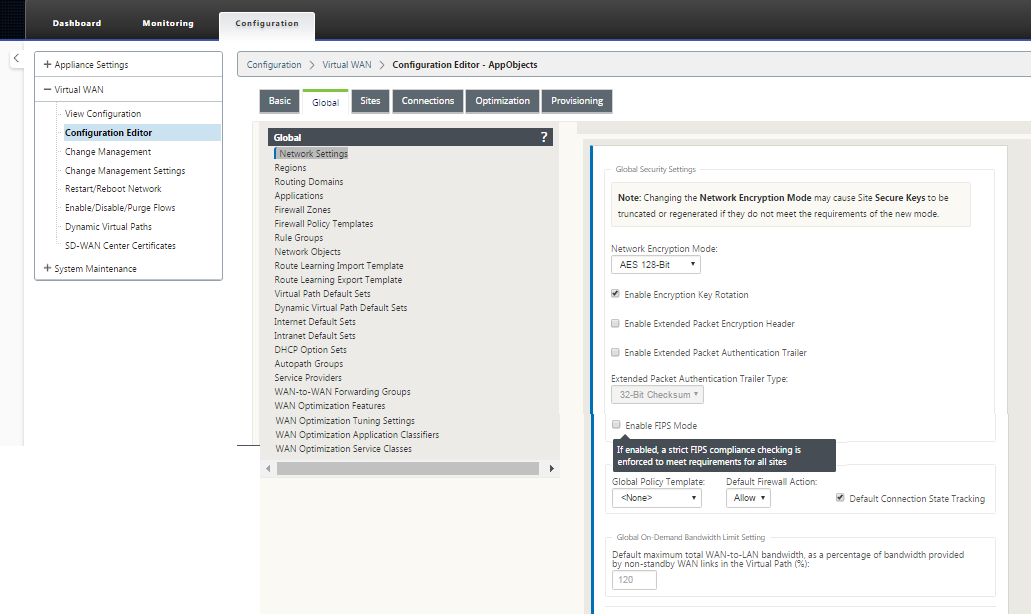

- Gehen Sie zu Konfiguration > Virtuelles WAN > Konfigurationseditor > Globalund wählen Sie FIPS-Modus aktivierenaus.

Das Aktivieren des FIPS-Modus erzwingt Überprüfungen während der Konfiguration, um sicherzustellen, dass alle IPSec-bezogenen Konfigurationsparameter den FIPS-Standards entsprechen. Sie werden durch Audit-Fehler und Warnungen zur Konfiguration von IPsec aufgefordert.

So konfigurieren Sie IPsec-Einstellungen für virtuelle Pfade:

- Aktivieren Sie Virtual Path IPsec-Tunnel für alle virtuellen Pfade, bei denen FIPS-Konformität erforderlich ist. IPsec-Einstellungen für virtuelle Pfade werden über Standardsätze gesteuert.

- Konfigurieren Sie die Nachrichtenauthentifizierung, indem Sie den IPsec-Modus in AH oder ESP+Auth ändern und eine FIPS-zugelassene Hashing-Funktion verwenden. SHA1 wird von FIPS akzeptiert, aber SHA256 wird dringend empfohlen.

- Die IPsec-Lebensdauer sollte nicht länger als 8 Stunden (28.800 Sekunden) konfiguriert werden.

Das virtuelle WAN verwendet IKE Version 2 mit vorinstallierten Schlüsseln, um IPsec-Tunnel über den virtuellen Pfad mit den folgenden Einstellungen auszuhandeln:

- DH Gruppe 19: ECP256 (256-Bit Elliptische Kurve) für Schlüsselaushandlung

- 256-Bit-AES-CBC-Verschlüsselung

- SHA256-Hashing für die Nachrichtenauthentifizierung

- SHA256-Hashing für Nachrichtenintegrität

- DH Gruppe 2: MODP-1024 für perfekte Vorwärtsgeheimnis

Verwenden Sie die folgenden Einstellungen, um IPsec-Tunnel für einen Drittanbieter zu konfigurieren:

-

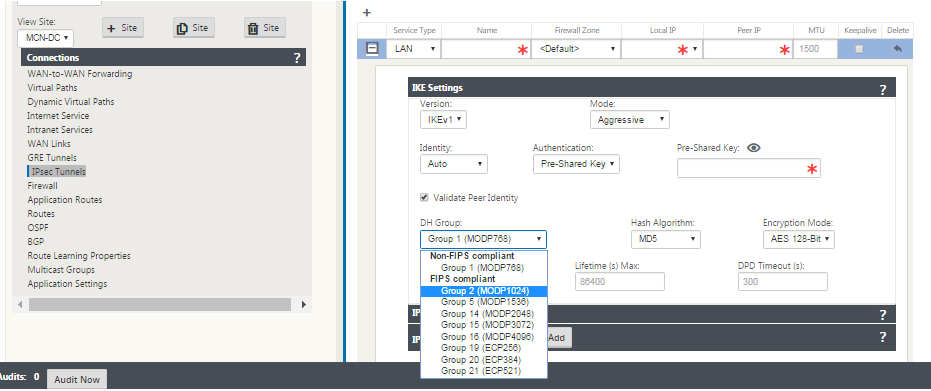

Konfigurieren Sie die FIPS-genehmigte DH-Gruppe Die Gruppen 2 und 5 sind unter FIPS zulässig, jedoch werden Gruppen 14 und höher dringend empfohlen.

-

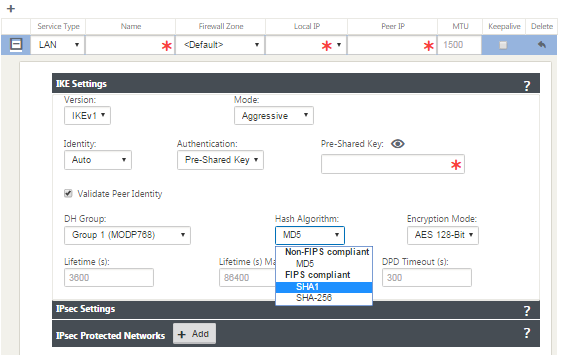

Konfigurieren Sie die FIPS-genehmigte Hash-Funktion. SHA1 wird von FIPS akzeptiert, jedoch wird SHA256 dringend empfohlen.

-

Konfigurieren Sie bei Verwendung von IKEv2 eine FIPS-zugelassene Integritätsfunktion. SHA1 wird von FIPS akzeptiert, jedoch wird SHA256 dringend empfohlen.

-

Konfigurieren Sie eine IKE-Lebensdauer und maximale Lebensdauer von nicht mehr als 24 Stunden (86.400 Sekunden).

-

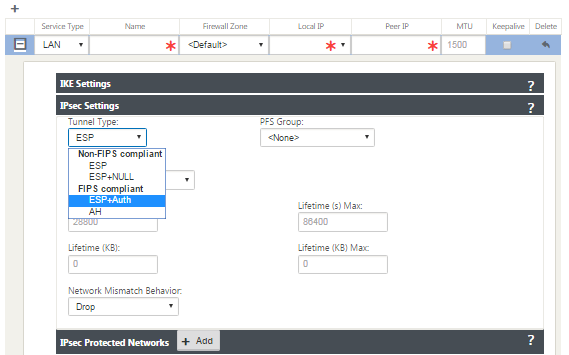

Konfigurieren Sie die IPsec-Nachrichtenauthentifizierung, indem Sie den IPsec-Modus in AH oder ESP+Auth ändern und eine FIPS-zugelassene Hashing-Funktion verwenden. SHA1 wird von FIPS akzeptiert, aber SHA256 wird dringend empfohlen.

-

Konfigurieren Sie eine IPsec-Lebensdauer und eine maximale Lebensdauer von nicht mehr als acht Stunden (28.800 Sekunden).

So konfigurieren Sie IPsec-Tunnel:

-

Wechseln Sie auf der MCN-Appliance zu Konfiguration > Virtuelles WAN > Konfigurationseditor. Öffnen Sie ein vorhandenes Konfigurationspaket. Gehen Sie zu Verbindungen > IPSec-Tunnel.

-

Gehen Sie zu Verbindungen > IPsec-Tunnel. Bei Auswahl des LAN - oder Intranet-Tunnels unterscheidet der Bildschirm die FIPS-konformen Gruppen in den IKE-Einstellungen von denen, die nicht konform sind, sodass Sie die FIPS-Konformität einfach konfigurieren können.

Der Bildschirm zeigt auch an, ob der Hash-Algorithmus FIPS-konform ist, wie in der folgenden Abbildung gezeigt.

FIPS-Konformitätsoptionen für IPsec-Einstellungen:

Wenn die IPsec-Konfiguration bei Aktivierung nicht den FIPS-Standards entspricht, kann ein Überwachungsfehler ausgelöst werden. Im Folgenden sind die Arten von Audit-Fehlern aufgeführt, die in der GUI angezeigt werden.

- Wenn der FIPS-Modus aktiviert ist und die nicht FIPS-konforme Option ausgewählt ist.

- Wenn der FIPS-Modus aktiviert ist und ein falscher Lebensdauerwert eingegeben wird.

- Wenn der FIPS-Modus aktiviert ist und die IPsec-Einstellungen für den Standardsatz des virtuellen Pfads ebenfalls aktiviert ist und der falsche Tunnelmodus ausgewählt ist (ESP vs ESP_Auth/AH).

- Wenn der FIPS-Modus aktiviert ist, werden die IPsec-Einstellungen für den Standardsatz des virtuellen Pfads ebenfalls aktiviert und ein falscher Lebenszeitwert wird eingegeben.

Teilen

Teilen

In diesem Artikel

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.