Verwenden von ICAP für die Remote-Content-Inspektion

Internet Content Adaptation Protocol (ICAP) ist ein einfaches, leichtes offenes Protokoll. Es wird in der Regel verwendet, um HTTP-Nachrichten zwischen dem Proxy und den Geräten zu transportieren, die Antischadsoftware-Unterstützung und Schutz vor Datenlecks bereitstellen. ICAP hat eine Standardschnittstelle für die Content-Anpassung geschaffen, um eine größere Flexibilität bei der Verteilung von Inhalten zu ermöglichen und einen Mehrwertdienst bereitzustellen. Ein ICAP-Client leitet HTTP-Anfragen und -Antworten zur Verarbeitung an einen ICAP-Server weiter. Der ICAP-Server führt eine gewisse Transformation für Anforderungen durch und sendet Antworten an den ICAP-Client mit entsprechenden Aktionen für die Anforderung oder Antwort zurück.

Verwenden von ICAP auf der Citrix Secure Web Gateway-Appliance

Hinweis

Für die Inhaltsprüfung ist eine SWG Edition-Lizenz erforderlich.

Die Citrix Secure Web Gateway (SWG) -Appliance fungiert als ICAP-Client und verwendet Richtlinien für die Interaktion mit ICAP-Servern. Die Appliance kommuniziert mit ICAP-Servern von Drittanbietern, die sich auf Funktionen wie Antischadsoftware und Data Leak Prevention (DLP) spezialisiert haben. Wenn Sie ICAP auf einer SWG-Appliance verwenden, werden auch verschlüsselte Dateien gescannt. Sicherheitsanbieter haben diese Dateien früher umgangen. Die Appliance führt SSL-Interception durch, entschlüsselt den Client-Datenverkehr und sendet ihn an den ICAP-Server. Der ICAP-Server prüft auf Viren-, Malware- oder Spyware-Erkennung, Datenleckkontrolle oder andere Content-Anpassungsdienste. Die Appliance fungiert als Proxy, entschlüsselt die Antwort vom Ursprungsserver und sendet sie zur Überprüfung im Klartext an den ICAP-Server. Konfigurieren Sie Richtlinien, um den Datenverkehr auszuwählen, der an die ICAP-Server gesendet wird.

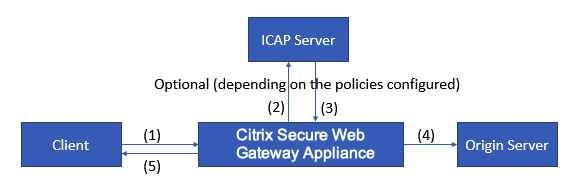

Der Anforderungsmodusablauf funktioniert wie folgt:

(1) Die Citrix SWG-Appliance fängt Anforderungen vom Client ab. (2) Die Appliance leitet diese Anforderungen basierend auf den auf der Appliance konfigurierten Richtlinien an den ICAP-Server weiter. (3) Der ICAP-Server antwortet mit der Meldung “Keine Anpassung erforderlich”, Fehler oder geänderte Anforderung. Die Appliance leitet entweder (4) den Inhalt an den vom Client angeforderten Ursprungsserver weiter, oder (5) gibt eine entsprechende Nachricht an den Client zurück.

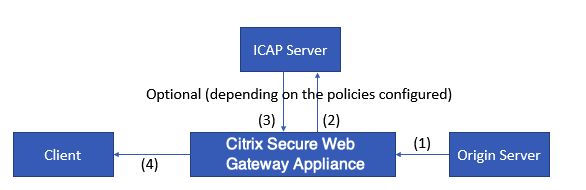

Der Antwortmodusablauf funktioniert wie folgt:

(1) Der Ursprungsserver reagiert auf die Citrix SWG-Appliance. (2) Die Appliance leitet die Antwort auf den ICAP-Server weiter, basierend auf den auf der Appliance konfigurierten Richtlinien. (3) Der ICAP-Server antwortet mit der Meldung “Keine Anpassung erforderlich”, Fehler oder geänderte Anforderung. (4) Abhängig von der -Antwort vom ICAP-Server, leitet die Appliance entweder den angeforderten Inhalt an den Client weiter oder sendet eine entsprechende Nachricht.

Konfigurieren von ICAP auf der Citrix Secure Web Gateway-Appliance

In den folgenden Schritten wird erläutert, wie Sie ICAP auf der Citrix SWG-Appliance konfigurieren.

- Aktivieren Sie die Funktion zur Inhaltsüberprüfung.

- Konfigurieren Sie einen Proxy-Server.

- Konfigurieren Sie einen TCP-Dienst, der den ICAP-Server darstellt. Um eine sichere Verbindung zwischen der SWG-Appliance und dem ICAP-Dienst herzustellen, geben Sie den Diensttyp als SSL_TCP an. Weitere Informationen zu sicherem ICAP finden Sie im Abschnitt Secure ICAP weiter unten auf dieser Seite.

- Fügen Sie optional einen virtuellen Lastausgleichsserver hinzu, um den Lastausgleich der ICAP-Server zu ermöglichen, und binden Sie den ICAP-Dienst an diesen virtuellen Server.

- Konfigurieren Sie ein benutzerdefiniertes ICAP-Profil. Das Profil muss den URI oder den Dienstpfad für den ICAP-Dienst und den ICAP-Modus (Anforderung oder Antwort) enthalten. Es gibt keine ICAP-Standardprofile, die den HTTP- und TCP-Standardprofilen ähneln.

- Konfigurieren Sie eine Inhaltsinspektionsaktion und geben Sie den ICAP-Profilnamen an. Geben Sie den Namen des virtuellen Lastenausgleichs oder den TCP/SSL_TCP -Dienstnamen im Parameter Servername an.

- Konfigurieren Sie eine Richtlinie zur Inhaltsüberprüfung, um den Client-Datenverkehr auszuwerten und an den Proxyserver zu binden. Geben Sie die Inhaltsüberprüfungsaktion in dieser Richtlinie an.

Konfigurieren von ICAP mit der Befehlszeilenschnittstelle

Konfigurieren Sie die folgenden Entitäten:

-

Aktivieren Sie das Feature.

enable ns feature contentInspection -

Konfigurieren Sie einen Proxy-Server.

add cs vserver <name> PROXY <IPAddress>Beispiel:

add cs vserver explicitswg PROXY 192.0.2.100 80 -

Konfigurieren Sie einen TCP-Dienst für die Darstellung der ICAP-Server.

add service <name> <IP> <serviceType> <port>Geben Sie den Diensttyp als SSL_TCP für eine sichere Verbindung mit dem ICAP-Server an.

Beispiel:

add service icap_svc1 203.0.113.100 TCP 1344add service icap_svc 203.0.113.200 SSL_TCP 11344 -

Konfigurieren Sie einen virtuellen Lastenausgleichsserver.

add lb vserver <name> <serviceType> <IPAddress> <port>Beispiel:

add lbvserver lbicap TCP 0.0.0.0 0Binden Sie den ICAP-Dienst an den virtuellen Lastenausgleichsserver.

bind lb vserver <name> <serviceName>Beispiel:

bind lb vserver lbicap icap_svc -

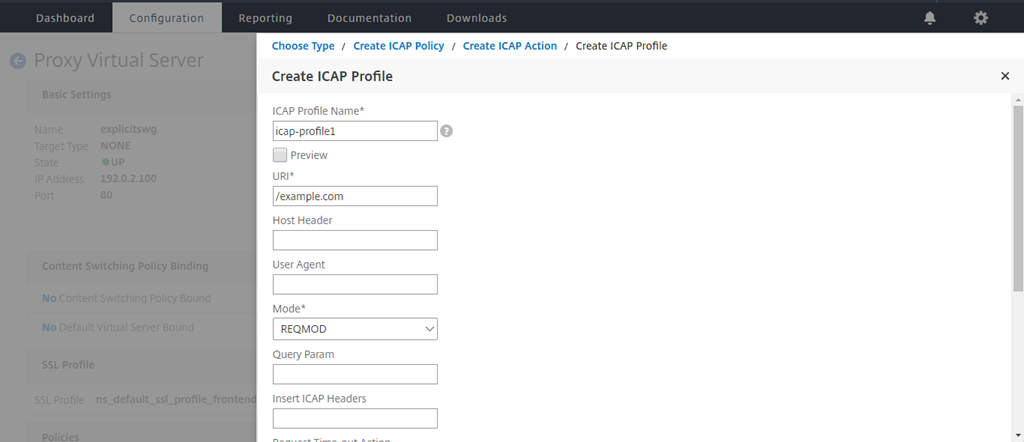

Fügen Sie ein benutzerdefiniertes ICAP-Profil hinzu.

add ns icapProfile <name> -uri <string> -Mode ( REQMOD | RESPMOD )Beispiel:

add icapprofile icapprofile1 -uri /example.com -Mode REQMODParameter

Name

Name für ein ICAP-Profil. Muss mit einem alphanumerischen ASCII-Zeichen oder Unterstrich (_) beginnen und darf nur alphanumerische ASCII-Zeichen, Unterstriche, Hash (#), Punkt (.), Leerzeichen, Doppelpunkt (:), At-Zeichen (@), Gleichheitszeichen (=) und Bindestrich (-) enthalten.

CLI-Benutzer: Wenn der Name ein oder mehrere Leerzeichen enthält, schließen Sie den Namen in doppelte oder einfache Anführungszeichen ein (z. B. “mein ICAP-Profil” oder ‘mein ICAP-Profil’).

Maximale Länge: 127

uri

URI, der den ICAP-Dienstpfad darstellt.

Maximale Länge: 511 Zeichen

Modus

ICAP-Modus. Verfügbare Einstellungen funktionieren wie folgt:

-

REQMOD: Im Anforderungsänderungsmodus leitet der ICAP-Client eine HTTP-Anforderung an den ICAP-Server weiter.

-

RESPMOD: Im Antwortänderungsmodus leitet der ICAP-Server eine HTTP-Antwort vom Ursprungsserver an den ICAP-Server weiter.

Mögliche Werte: REQMOD, RESPMOD

-

-

Konfigurieren Sie eine Aktion, die ausgeführt werden soll, wenn die Richtlinie true zurückgibt.

add contentInspection action <name> -type ICAP -serverName <string> -icapProfileName <string>Beispiel:

add contentInspection action CiRemoteAction -type ICAP -serverName lbicap -icapProfileName icapprofile1 -

Konfigurieren Sie eine Richtlinie zum Auswerten des Datenverkehrs.

add contentInspection policy <name> -rule <expression> -action <string>Beispiel:

add contentInspection policy CiPolicy -rule true -action CiRemoteAction -

Binden Sie die Richtlinie an den Proxyserver.

bind cs vserver <vServerName> -policyName <string> -priority <positive_integer> -type [REQUEST | RESPONSE]Beispiel:

bind cs vserver explicitswg -policyName CiPolicy -priority 200 -type REQUEST

Konfigurieren von ICAP mit der GUI

Gehen Sie wie folgt vor:

-

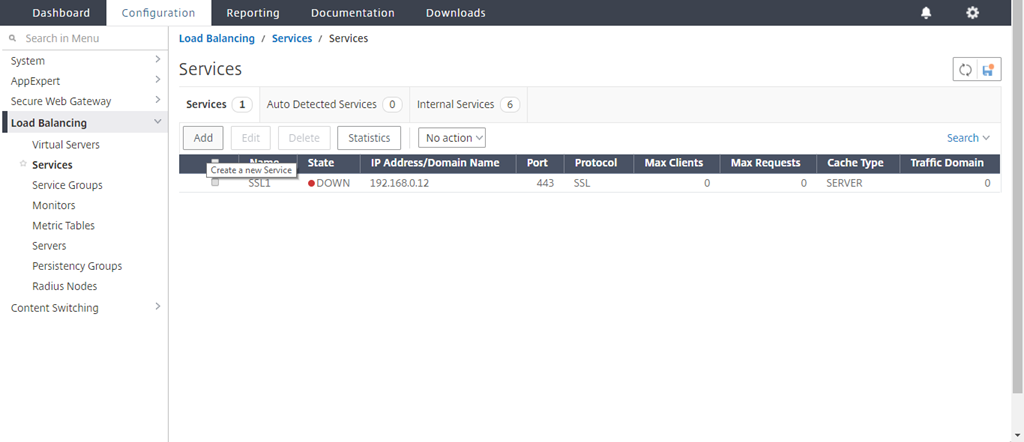

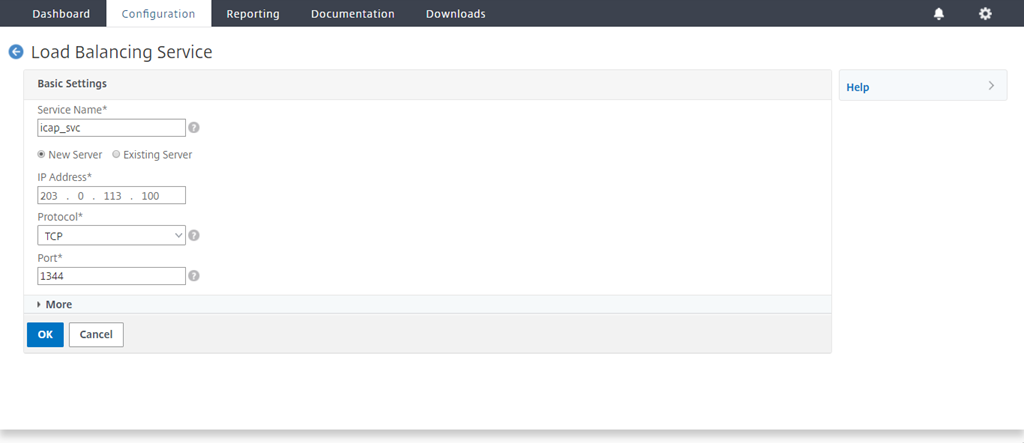

Navigieren Sie zu Load Balancing > Services, und klicken Sie auf Hinzufügen.

-

Geben Sie einen Namen und eine IP-Adresse ein. Wählen Sie unter Protokoll die Option TCPaus. Geben Sie in Port den Wert 1344ein. Klicken Sie auf OK.

Für eine sichere Verbindung zu den ICAP-Servern wählen Sie TCP_SSL-Protokoll und geben Sie den Port als 11344 an.

-

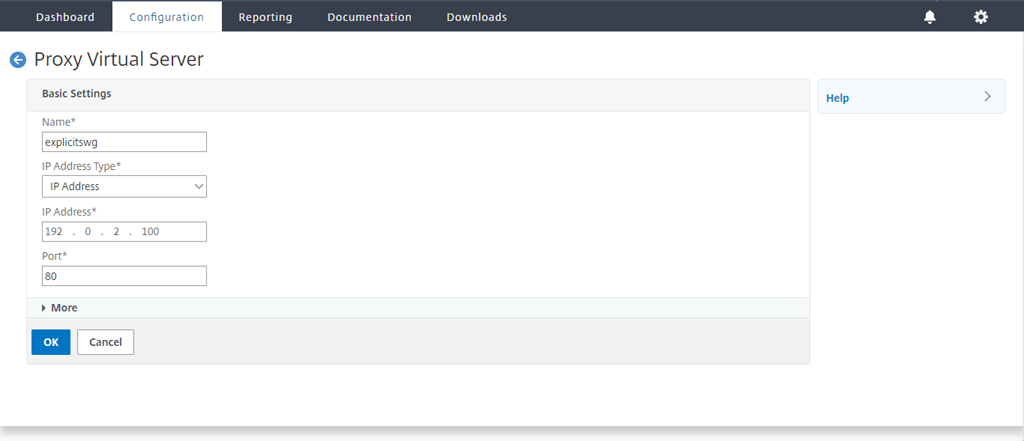

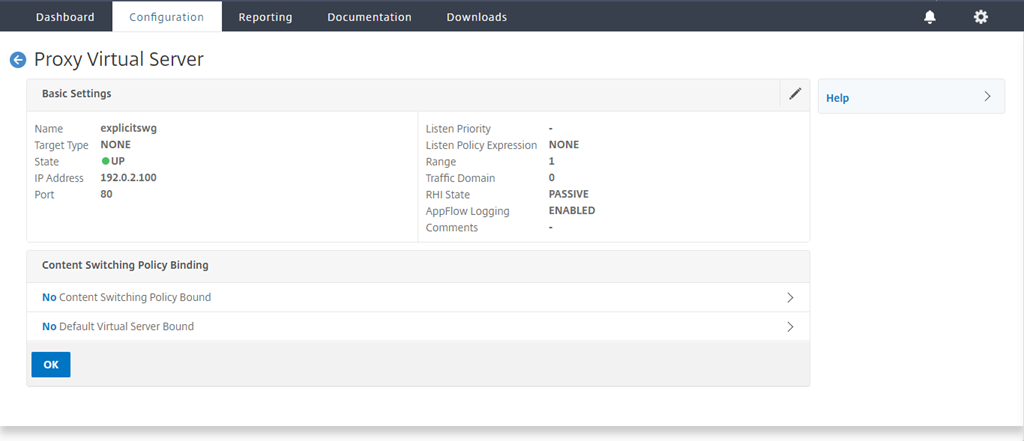

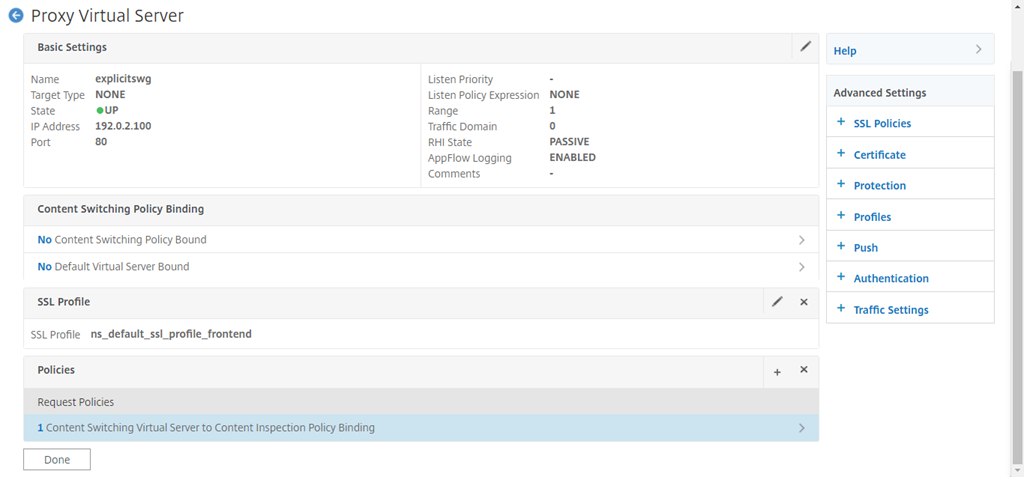

Navigieren Sie zu Secure Web Gateway > Virtuelle Proxy-Server. Fügen Sie einen virtuellen Proxyserver hinzu, oder wählen Sie einen virtuellen Server aus, und klicken Sie auf Bearbeiten. Klicken Sie nach der Eingabe von Details auf OK.

Klicken Sie erneut auf OK.

-

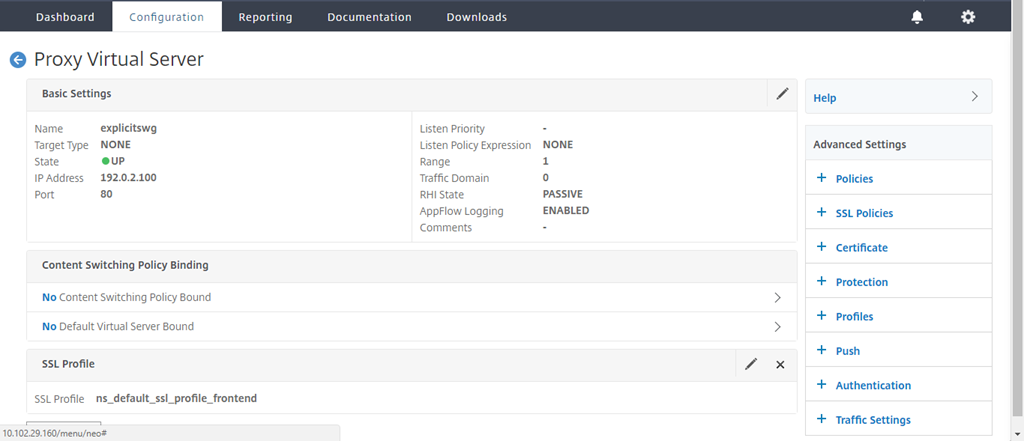

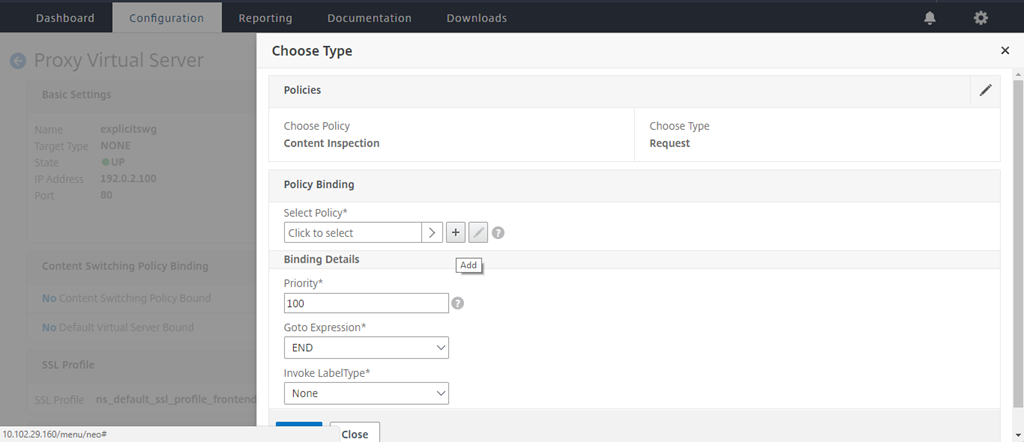

Klicken Sie unter Erweiterte Einstellungen auf Richtlinien.

-

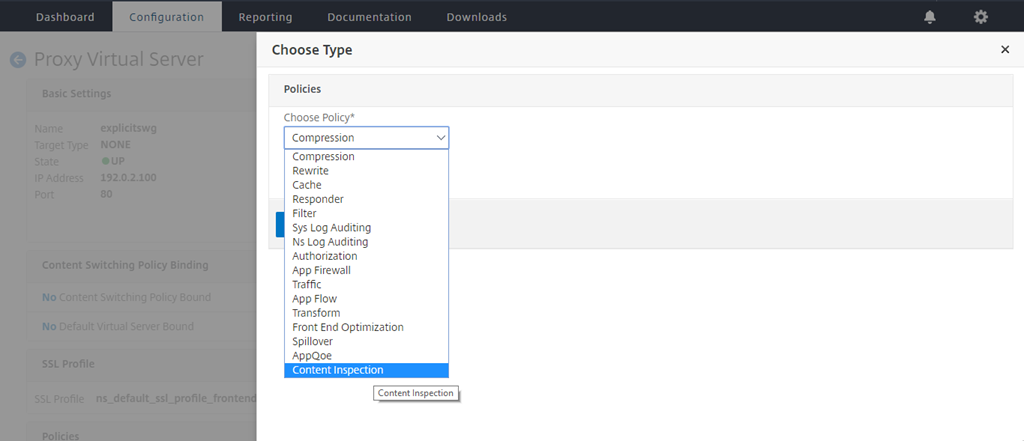

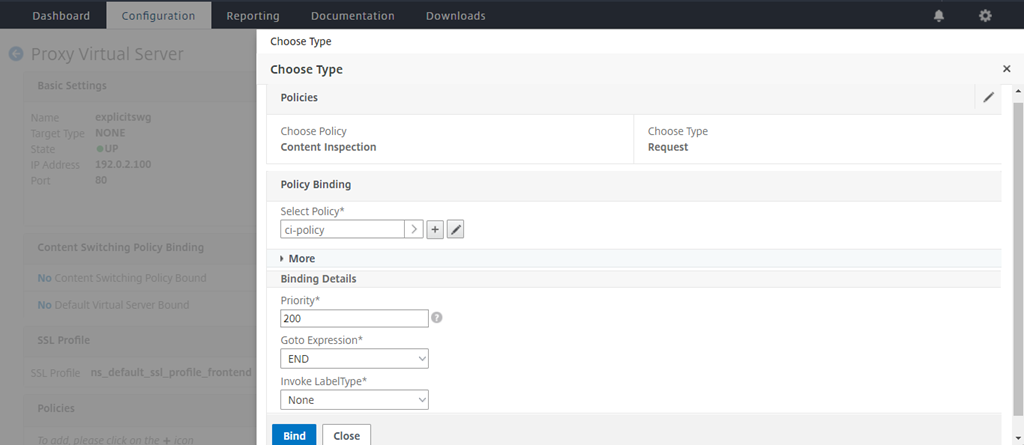

Wählen Sie unter Richtlinie auswählen die Option Inhaltsüberprüfung aus. Klicken Sie auf Weiter.

-

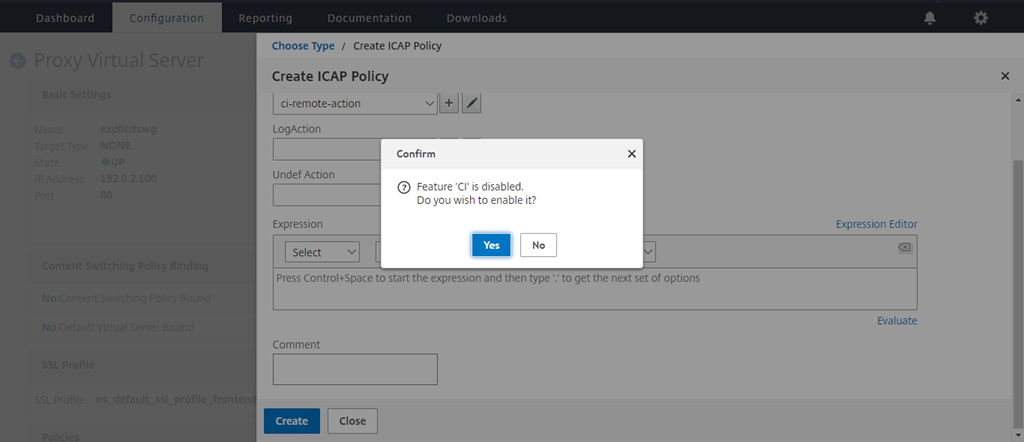

Klicken Sie unter Richtlinie auswählen auf das +-Zeichen, um eine Richtlinie hinzuzufügen.

-

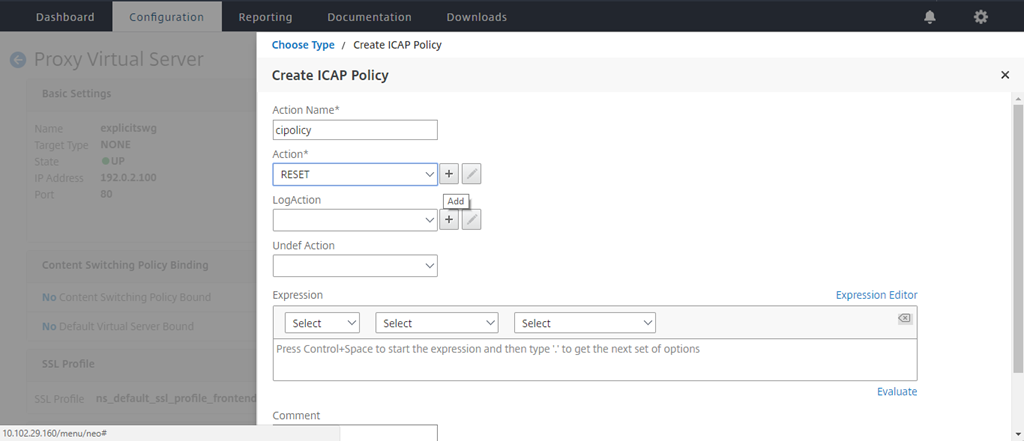

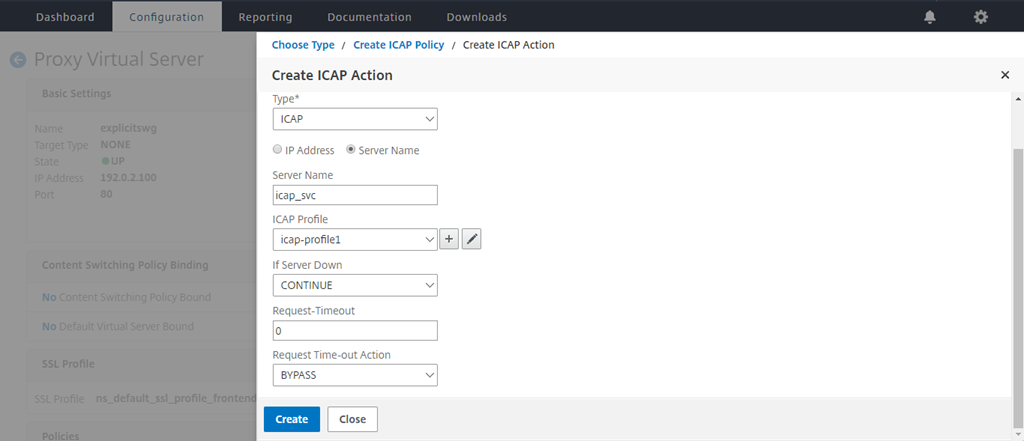

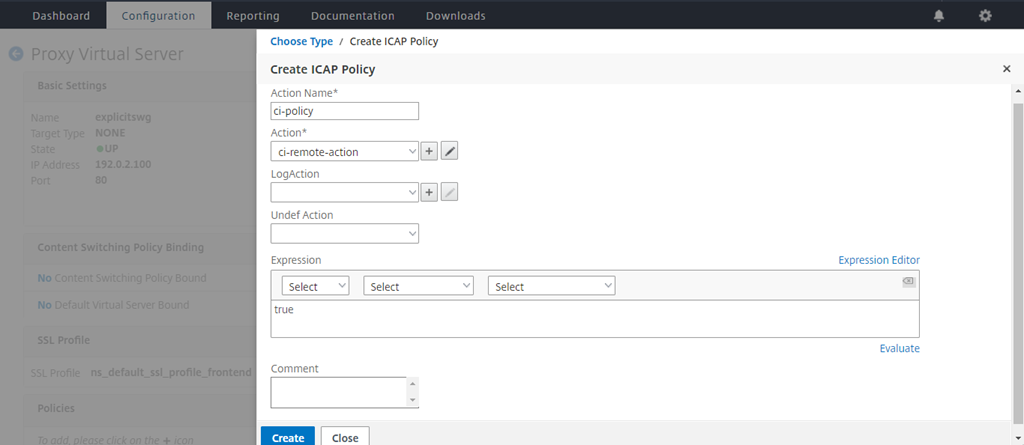

Geben Sie einen Namen für die Richtlinie ein. Klicken Sie in Aktion auf das +-Zeichen, um eine Aktion hinzuzufügen.

-

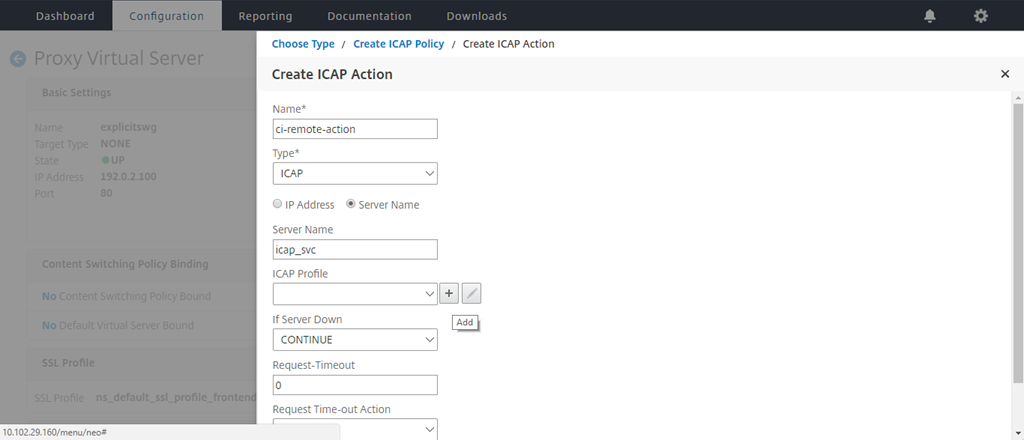

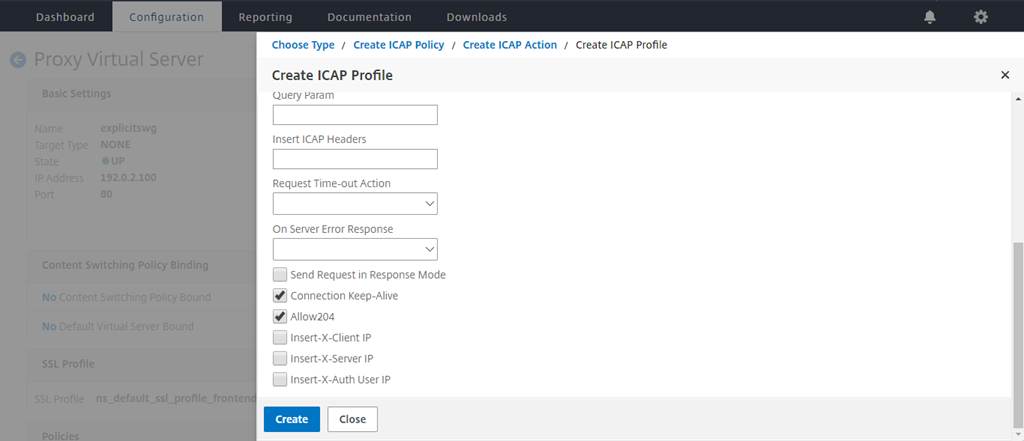

Geben Sie einen Namen für die Aktion ein. Geben Sie unter Servername den Namen des zuvor erstellten TCP-Dienstes ein. Klicken Sie im ICAP-Profil auf das +-Zeichen, um ein ICAP-Profil hinzuzufügen.

-

Geben Sie einen Profilnamen ein, URI. Wählen Sie unter Modus die Option REQMOD aus.

-

Klicken Sie auf Erstellen.

-

Klicken Sie auf der Seite ICAP-Aktion erstellen auf Erstellen.

-

Geben Sie auf der Seite ICAP-Richtlinie erstellen im Ausdruckseditor “true” ein. Klicken Sie dann auf Erstellen.

-

Klicken Sie auf Bind.

-

Wählen Sie Jaaus, wenn Sie dazu aufgefordert werden, die Inhaltsüberprüfungsfunktion zu aktivieren.

-

Klicken Sie auf Fertig.

Sicheres ICAP

Sie können eine sichere Verbindung zwischen der SWG-Appliance und den ICAP-Servern herstellen. Erstellen Sie dazu einen SSL_TCP-Dienst anstelle eines TCP-Dienstes. Konfigurieren Sie einen virtuellen Lastausgleichsserver vom Typ SSL_TCP. Binden Sie den ICAP-Dienst an den virtuellen Lastenausgleichsserver.

Konfigurieren Sie sicheres ICAP mit der CLI

Geben Sie an der Eingabeaufforderung Folgendes ein:

add service <name> <IP> SSL_TCP <port>add lb vserver <name> <serviceType> <IPAddress> <port>bind lb vserver <name> <serviceName>

Beispiel:

add service icap_svc 203.0.113.100 SSL_TCP 1344

add lbvserver lbicap SSL_TCP 0.0.0.0 0

bind lb vserver lbicap icap_svc

<!--NeedCopy-->

Konfigurieren Sie sicheres ICAP mit der GUI

- Navigieren Sie zu Lastenausgleich > Virtuelle Server, und klicken Sie auf Hinzufügen .

- Geben Sie einen Namen für den virtuellen Server, die IP-Adresse und den Port an. Geben Sie das Protokoll als SSL_TCP an.

- Klicken Sie auf OK.

- Klicken Sie in den Abschnitt Load Balancing Virtual Server Service Binding, um einen ICAP-Dienst hinzuzufügen.

- Klicken Sie auf +, um einen Dienst hinzuzufügen.

- Geben Sie einen Dienstnamen, eine IP-Adresse, ein Protokoll (SSL_TCP) und einen Port an (der Standardport für sicheres ICAP ist 11344).

- Klicken Sie auf OK.

- Klicken Sie auf Fertig.

- Klicken Sie auf Bind.

- Klicken Sie zweimal auf Weiter .

- Klicken Sie auf Fertig.

Einschränkungen

Die folgenden Funktionen werden nicht unterstützt:

- ICAP-Antwort-Caching.

- X-Auth-User-URI-Header wird eingefügt.

- Einfügen der HTTP-Anforderung in die ICAP-Anforderung in RESPMOD.