Netzwerkverbindungen

Einführung

Dieser Artikel enthält Details zu verschiedenen Bereitstellungsszenarien bei Verwendung eines Citrix Managed Azure-Abonnements.

Beim Erstellen eines Katalogs geben Sie an, ob und wie Benutzer über ihre Desktops und Apps Citrix DaaS Standard für Azure (ehemals Citrix Virtual Apps and Desktops Standard for Azure) auf Standorte und Ressourcen in ihrem on-premises Unternehmensnetzwerk zugreifen.

Wenn Sie ein Citrix Managed Azure-Abonnement verwenden, gibt es folgende Optionen:

Wenn Sie eines Ihrer eigenen, vom Kunden verwalteten Azure-Abonnements verwenden, müssen Sie keine Verbindung zu Citrix DaaS für Azure herstellen. Sie fügen einfach das Azure-Abonnement zu Citrix DaaS für Azurehinzu.

Sie können den Verbindungstyp eines Katalogs nach dessen Erstellung nicht mehr ändern.

Anforderungen für alle Netzwerkverbindungen

- Beim Erstellen einer Verbindung müssen Sie über gültige DNS-Servereinträge verfügen.

- Wenn Sie Secure DNS oder einen DNS-Drittanbieter verwenden, müssen Sie den Adressbereich, der für die Verwendung durch Citrix DaaS für Azure zugewiesen ist, den IP-Adressen des DNS-Anbieters in der Zulassungsliste hinzufügen. Dieser Adressbereich wird beim Erstellen einer Verbindung angegeben.

- Alle Dienstressourcen, die die Verbindung verwenden (in die Domäne verbundene Computer), müssen in der Lage sein, Ihren Network Time Protocol (NTP) -Server zu erreichen, um die Zeitsynchronisierung sicherzustellen.

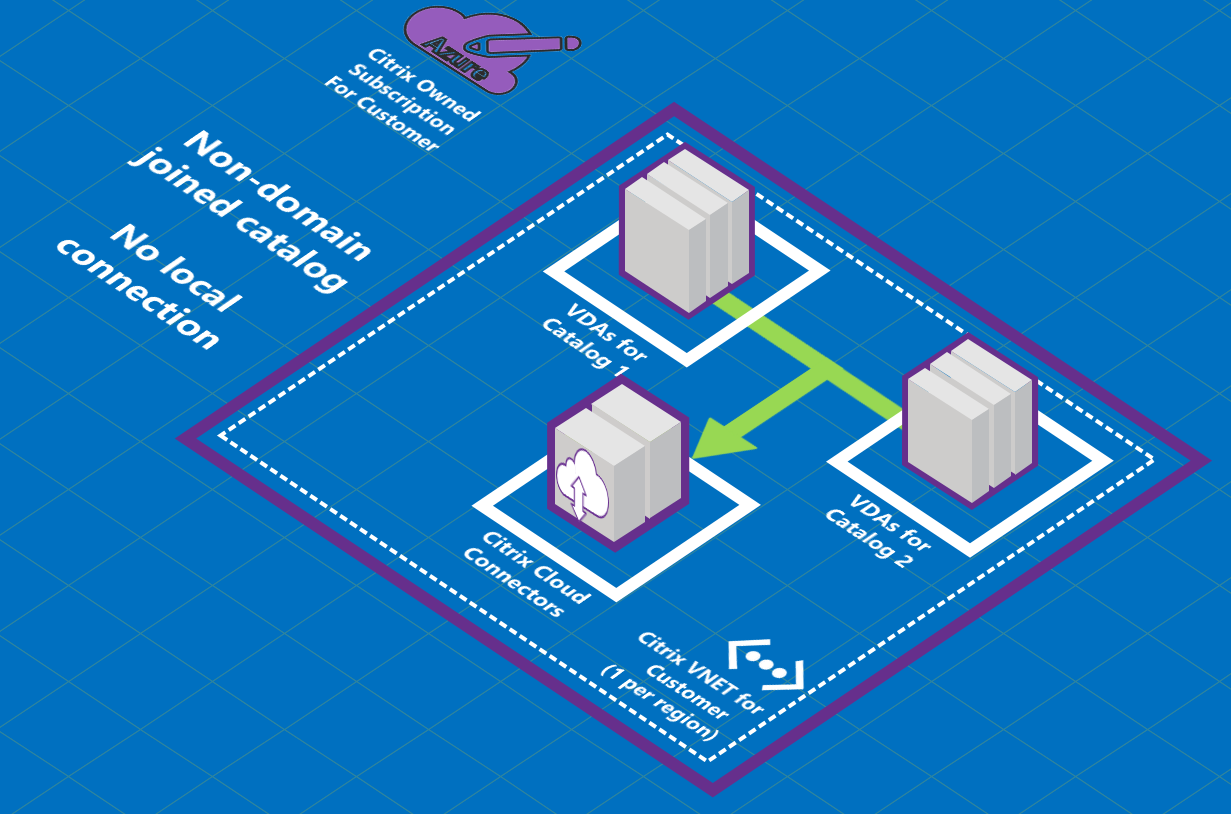

Keine Konnektivität

Wenn ein Katalog mit Keine Konnektivitätkonfiguriert ist, können Benutzer nicht auf Ressourcen in ihren on-premises oder anderen Netzwerken zugreifen. Dies ist die einzige Wahl, wenn Sie einen Katalog mit Quick Create erstellen.

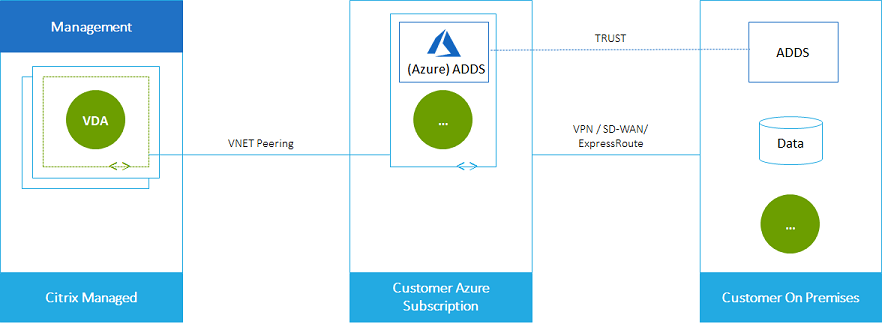

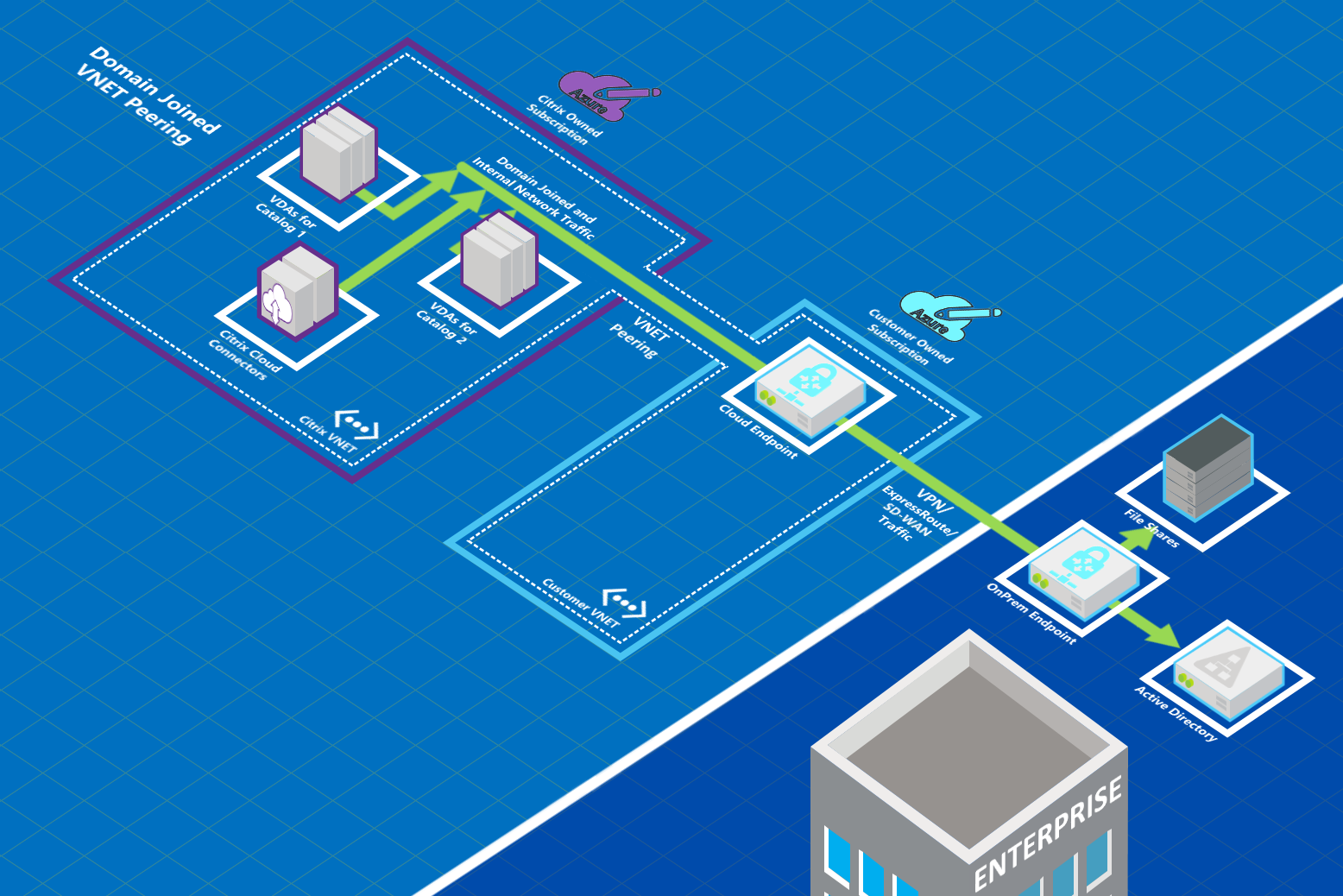

Informationen zu Azure VNet-Peering-Verbindungen

Das Peering eines virtuellen Netzwerks verbindet nahtlos zwei virtuelle Azure-Netzwerke (VNets): Ihres und das Citrix DaaS für Azure VNet. Das Peering ermöglicht außerdem den Benutzern, auf Dateien und andere Elemente aus Ihren On-Premises-Netzwerken zuzugreifen.

Wie in der folgenden Grafik gezeigt, erstellen Sie eine Verbindung mit Azure VNet Peering aus dem Citrix Managed Azure-Abonnement für das VNet im Azure-Abonnement Ihres Unternehmens.

Hier ist eine weitere Illustration des VNet-Peering.

Benutzer können auf ihre On-Premises-Netzwerkressourcen (z. B. Dateiserver) zugreifen, indem sie beim Erstellen eines Katalogs der lokalen Domäne beitreten. (Das heißt, Sie treten der AD-Domäne bei, in der sich Dateifreigaben und andere benötigte Ressourcen befinden.) Ihr Azure-Abonnement stellt eine Verbindung zu diesen Ressourcen her (in der Grafik unter Verwendung eines VPN oder Azure ExpressRoute). Beim Erstellen des Katalogs geben Sie die Anmeldeinformationen für die Domäne, die Organisationseinheit und das Konto an.

Wichtig:

- Erfahren Sie mehr über VNet-Peering, bevor Sie es in Citrix DaaS für Azure verwenden.

- Erstellen Sie die VNet-Peering-Verbindung vor dem Katalog, der sie verwenden soll.

Azure VNet Peering-benutzerdefinierte Routen

Benutzerdefinierte Routen setzen die Standardsystemrouten von Azure zur Steuerung des Datenverkehrs zwischen virtuellen Maschinen in einem VNet-Peering-System, On-Premises-Netzwerken und dem Internet außer Kraft. Sie können benutzerdefinierte Routen verwenden, wenn es Netzwerke gibt, auf die Citrix DaaS für Azure-Ressourcen voraussichtlich zugreifen, die jedoch nicht direkt über VNet-Peering verbunden sind. Sie können beispielsweise eine benutzerdefinierte Route erstellen, die den Datenverkehr durch eine Netzwerk-Appliance an das Internet oder in ein On-Premises-Subnetz leitet.

Für benutzerdefinierte Routen gilt Folgendes:

- Sie müssen über ein vorhandenes virtuelles Azure-Netzwerkgateway oder eine Netzwerk-Appliance wie Citrix SD-WAN in Ihrer Citrix DaaS für Azure-Umgebung verfügen.

- Wenn Sie benutzerdefinierte Routen hinzufügen, müssen Sie die Routing-Tabellen Ihres Unternehmens mit den Citrix DaaS für Azure-Ziel-VNet-Informationen aktualisieren, um eine End-to-End-Konnektivität sicherzustellen.

- Benutzerdefinierte Routen werden in Citrix DaaS für Azure in der Reihenfolge angezeigt, in der sie eingegeben wurden. Die Anzeigereihenfolge hat keinen Einfluss auf die Reihenfolge, in der Azure Routen auswählt.

Bevor Sie benutzerdefinierte Routen verwenden, lesen Sie den Microsoft-Artikel Routing von Datenverkehr für virtuelle Netzwerke, um mehr über die Verwendung benutzerdefinierter Routen, Typen des nächsten Hops und die Auswahl einer Route für den ausgehenden Datenverkehr durch Azure zu erfahren.

Sie können benutzerdefinierte Routen hinzufügen, wenn Sie eine Azure VNet-Peering-Verbindung erstellen, oder zu vorhandenen Routen in Ihrer Citrix DaaS für Azure-Umgebung. Wenn Sie alle Vorbereitungen für benutzerdefinierte Routen mit Ihrem VNet-Peering getroffen haben, lesen Sie die folgenden Abschnitte in diesem Artikel:

- Für benutzerdefinierte Routen mit neuen Azure VNet-Peerings: Erstellen einer Azure VNet-Peering-Verbindung

- Für benutzerdefinierte Routen mit vorhandenen Azure VNet-Peerings: Verwalten Sie benutzerdefinierte Routen für bestehende Azure VNet-Peer-Verbindungen

Anforderungen und Vorbereitung von Azure VNet Peering-Anforderungen

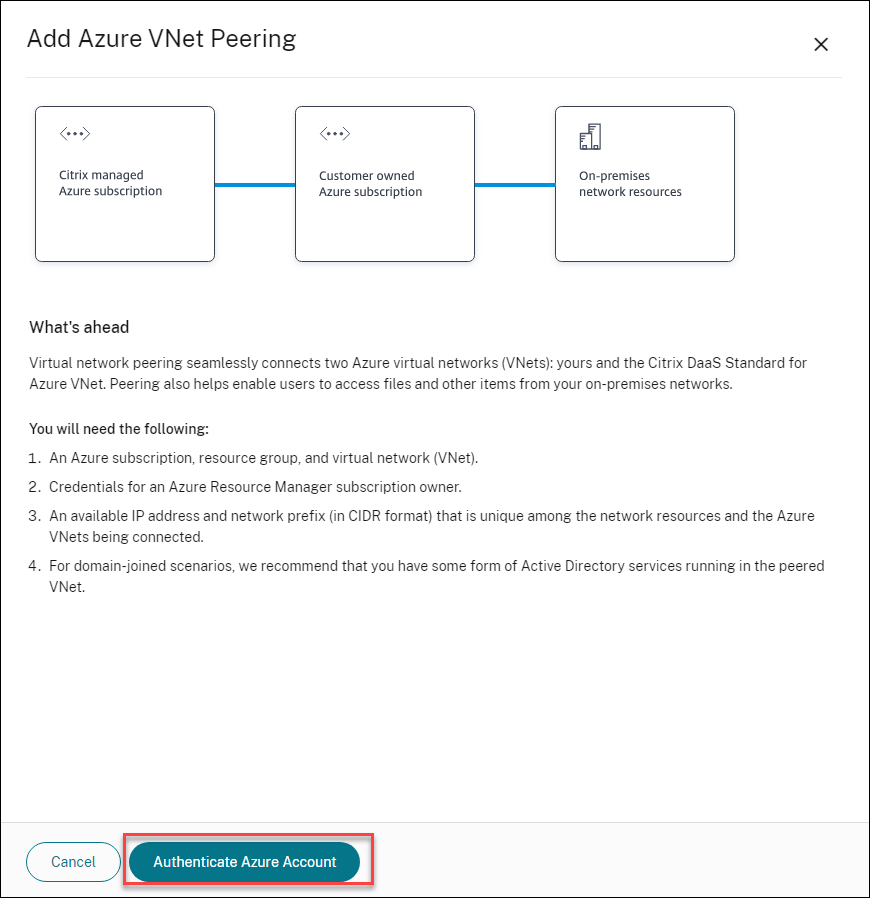

- Anmeldeinformationen für einen Besitzer eines Azure Resource Manager-Abonnements Dies muss ein Azure Active Directory-Konto sein. Citrix DaaS für Azure unterstützt keine anderen Kontotypen wie live.com oder externe Azure AD-Konten (in einem anderen Mandanten).

- Ein Azure-Abonnement, eine Ressourcengruppe und ein virtuelles Netzwerk (VNet).

- Richten Sie die Azure-Netzwerkrouten ein, damit VDAs im Citrix Managed Azure-Abonnement mit Ihren Netzwerkstandorten kommunizieren können.

- Öffnen Sie Azure-Netzwerksicherheitsgruppen von Ihrem VNet bis zum angegebenen IP-Bereich.

-

Active Directory: Für in Domäne verbundene Szenarien empfehlen wir, dass Sie eine Form von Active Directory-Diensten im Peered-VNet ausführen. Dies nutzt die Eigenschaften der Azure VNet-Peering-Technologie mit geringer Latenz.

Die Konfiguration könnte beispielsweise Azure Active Directory Domain Services Directory-Domänendienste (AADDS), eine Domänencontroller-VM im VNet oder Azure AD Connect mit Ihrem on-premises Active Directory umfassen.

Nachdem Sie AADDS aktiviert haben, können Sie Ihre verwaltete Domäne nicht in ein anderes VNet verschieben, ohne die verwaltete Domäne zu löschen. Daher ist es wichtig, das richtige VNet auszuwählen, um Ihre verwaltete Domain zu aktivieren. Bevor Sie fortfahren, lesen Sie den Microsoft-Artikel Überlegungen zum Netzwerk für Azure AD-Domänendienste.

-

VNet-IP-Bereich: Beim Erstellen der Verbindung müssen Sie einen verfügbaren CIDR-Adressraum (IP-Adresse und Netzwerkpräfix) angeben, der unter den verbundenen Netzwerkressourcen und Azure-VNets eindeutig ist. Dies ist der IP-Bereich, der den VMs innerhalb des Citrix DaaS für Azure Peered-VNet zugewiesen wird.

Stellen Sie sicher, dass Sie einen IP-Bereich ohne Überschneidung mit Adressen angeben, die Sie in Ihrem Azure- oder On-Premises-Netzwerk verwenden.

-

Wenn Ihr Azure VNet beispielsweise einen Adressraum von 10.0.0.0 /16 hat, erstellen Sie die VNet-Peering-Verbindung in Citrix DaaS für Azure als etwas wie 192.168.0.0 /24.

-

In diesem Beispiel würde das Erstellen einer Peering-Verbindung mit einem IP-Bereich von 10.0.0.0 /24 als überschneidender Adressbereich gelten.

Wenn sich Adressen überschneiden, wird die VNet-Peering-Verbindung möglicherweise nicht erfolgreich erstellt. Sie funktioniert außerdem nicht einwandfrei für Site-Verwaltungsaufgaben.

-

Weitere Informationen zu VNet-Peering finden Sie in den folgenden Microsoft-Artikeln.

- Peering in virtuellen Netzwerken

- Azure-VPN-Gateway

- Erstellen Sie eine Site-to-Site-Verbindung im Azure-Portal

- VPN Gateway FAQ (Suche nach “Überlappung”)

Erstellen einer Azure VNet-Peering-Verbindung

-

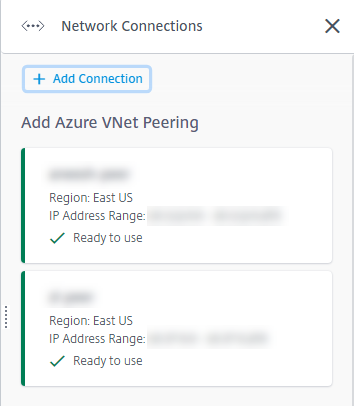

Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein. Wenn Sie bereits Verbindungen eingerichtet haben, werden diese aufgeführt.

- Klicken Sie auf Verbindung hinzufügen.

-

Klicken Sie auf eine beliebige Stelle im Feld Azure VNet Peering hinzufügen .

-

Klicken Sie auf Azure-Konto authentifizieren.

-

Citrix DaaS für Azure führt Sie automatisch zur Azure-Anmeldeseite, um Ihre Azure-Abonnements zu authentifizieren. Nachdem Sie sich bei Azure mit den Anmeldeinformationen des globalen Administratorkontos angemeldet und die Bedingungen akzeptiert haben, werden Sie zum Dialogfeld mit den Details zur Verbindungserstellung zurückgeleitet.

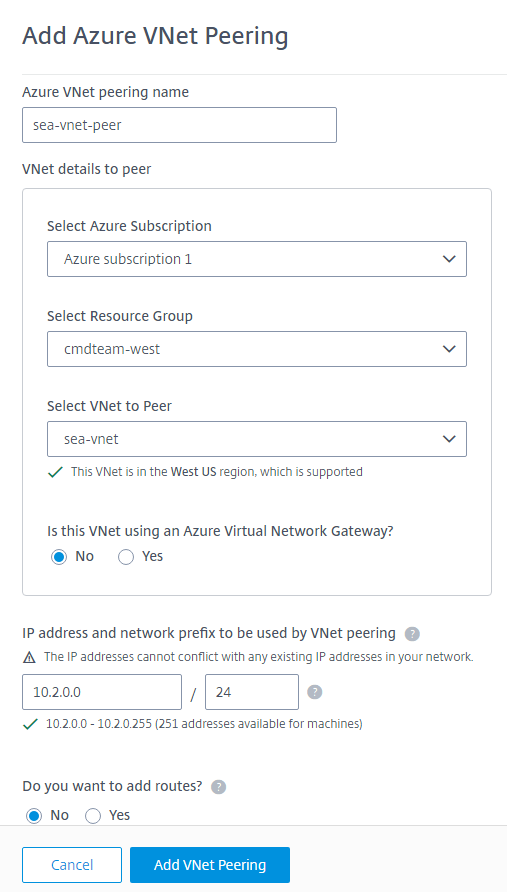

- Geben Sie einen Namen für den Azure VNet-Peer ein.

- Wählen Sie das Azure-Abonnement, die Ressourcengruppe und das VNet zu peer aus.

- Geben Sie an, ob das ausgewählte VNet ein Azure Virtual Network Gateway verwendet. Weitere Informationen finden Sie im Microsoft-Artikel Azure VPN Gateway.

-

Wenn Sie im vorherigen Schritt mit Ja beantwortet haben (das ausgewählte VNet verwendet ein virtuelles Azure-Netzwerkgateway), geben Sie an, ob Sie die Routenpropagierung des virtuellen Netzwerkgateways aktivieren möchten. Wenn diese Option aktiviert ist, lernt (fügt) Azure automatisch alle Routen durch das Gateway ein.

Sie können diese Einstellung später auf der Detailseite der Verbindung ändern. Eine Änderung kann jedoch zu Änderungen des Routenmusters und zu Unterbrechungen des VDA-Datenverkehrs führen. Wenn Sie es später deaktivieren, müssen Sie außerdem manuell Routen zu Netzwerken hinzufügen, die VDAs verwenden.

-

Geben Sie eine IP-Adresse ein und wählen Sie eine Netzwerkmaske aus. Der zu verwendende Adressbereich wird angezeigt und wie viele Adressen der Bereich unterstützt. Stellen Sie sicher, dass der IP-Bereich keine Adressen überlappt, die Sie in Ihren Azure- und On-Premises-Netzwerken verwenden.

- Wenn Ihr Azure VNet beispielsweise einen Adressraum von 10.0.0.0 /16 hat, erstellen Sie die VNet-Peering-Verbindung in Citrix Virtual Apps and Desktops Standard wie 192.168.0.0 /24.

- In diesem Beispiel würde das Erstellen einer VNet-Peering-Verbindung mit einem IP-Bereich von 10.0.0.0 /24 als überlappender Adressbereich angesehen.

Wenn sich Adressen überschneiden, wird die VNet-Peering-Verbindung möglicherweise nicht erfolgreich erstellt. Es funktioniert auch nicht richtig für Site-Administrationsaufgaben.

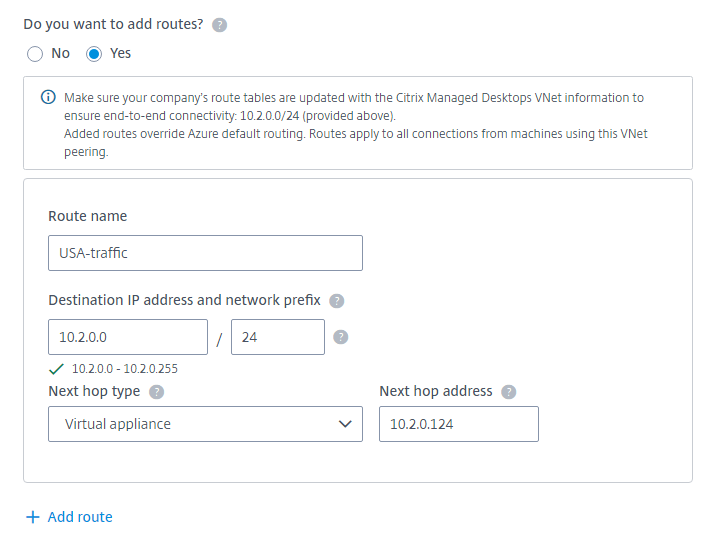

- Geben Sie an, ob Sie der VNet-Peering-Verbindung benutzerdefinierte Routen hinzufügen möchten. Wenn Sie Jawählen, geben Sie die folgenden Informationen ein:

- Geben Sie einen Anzeigenamen für die benutzerdefinierte Route ein.

- Geben Sie die Ziel-IP-Adresse und das Netzwerkpräfix ein. Das Netzwerkpräfix muss zwischen 16 und 24 liegen.

-

Wählen Sie einen nächsten Hop-Typ für den Ort aus, an dem der Datenverkehr weitergeleitet werden soll. Wenn Sie Virtuelle Appliance auswählen, geben Sie die interne IP-Adresse der Appliance ein.

Weitere Informationen zu Next-Hop-Typen finden Sie unter Benutzerdefinierte Routen im Microsoft-Artikel Routing des virtuellen Netzwerkverkehrs.

- Klicken Sie auf Route hinzufügen, um eine weitere benutzerdefinierte Route für die Verbindung zu erstellen.

- Klicken Sie auf VNet Peering hinzufügen.

Nachdem die Verbindung erstellt wurde, wird sie unter Netzwerkverbindungen > Azure VNet Peers auf der rechten Seite des Dashboards Verwalten > Azure Quick Deploy aufgeführt. Wenn Sie einen Katalog erstellen, wird diese Verbindung in der Liste der verfügbaren Netzwerkverbindungen angezeigt.

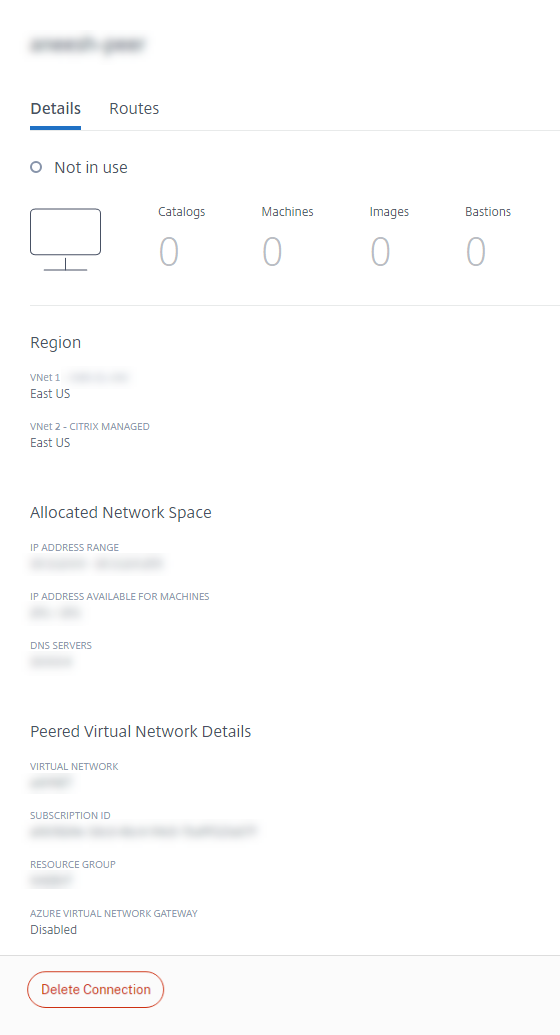

Anzeigen von Azure VNet Peering-Verbindungsdetails

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Wählen Sie die gewünschte Azure VNet-Peering-Verbindung aus.

Zu den Einzelheiten gehören:

- Die Anzahl der Kataloge, Maschinen, Images und Bastionen, die diese Verbindung verwenden.

- Die Region, der zugewiesene Netzwerkspeicher und Peered-VNets.

- Die derzeit für die VNet-Peering-Verbindung konfigurierten Routen.

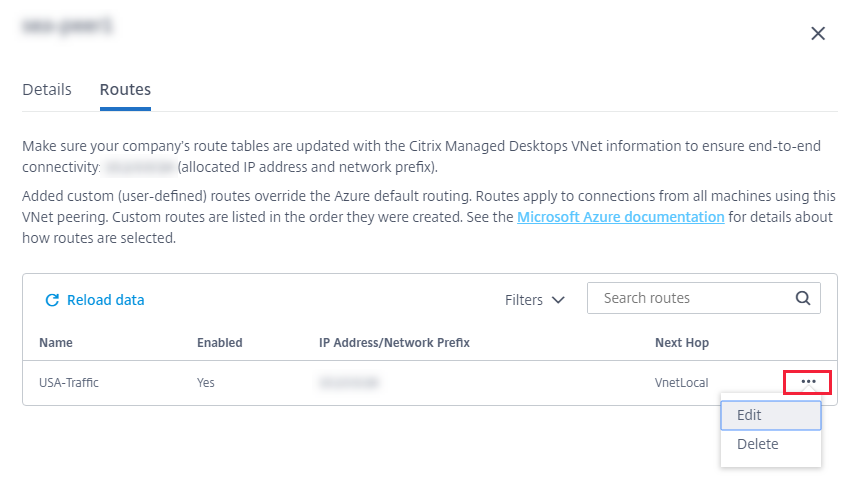

Verwalten Sie benutzerdefinierte Routen für vorhandene Azure VNet Peer-Verbindungen

Sie können einer vorhandenen Verbindung neue benutzerdefinierte Routen hinzufügen oder vorhandene benutzerdefinierte Routen ändern, einschließlich des Deaktivierens oder Löschens benutzerdefinierter Routen.

Wichtig:

Das Ändern, Deaktivieren oder Löschen benutzerdefinierter Routen ändert den Datenverkehrsfluss der Verbindung und stört möglicherweise alle Benutzersitzungen, die möglicherweise aktiv sind.

Gehen Sie zum Hinzufügen einer benutzerdefinierten Route folgendermaßen vor:

- Wählen Sie in den VNet-Peering-Verbindungsdetails die Option Routen aus, und klicken Sie dann auf Route hinzufügen.

- Geben Sie einen Anzeigenamen, die Ziel-IP-Adresse und das Präfix sowie den Typ des nächsten Hops ein. Wenn Sie Virtual Appliance als nächsten Hop-Typ auswählen, geben Sie die interne IP-Adresse der Appliance ein.

- Geben Sie an, ob Sie die benutzerdefinierte Route aktivieren möchten. Standardmäßig ist die benutzerdefinierte Route aktiviert.

- Klicken Sie auf Route hinzufügen.

So ändern oder deaktivieren Sie eine benutzerdefinierte Route:

- Wählen Sie in den VNet-Peering-Verbindungsdetails Routen aus, und suchen Sie dann die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Menü die Option Bearbeiten.

- Nehmen Sie bei Bedarf alle erforderlichen Änderungen an der Ziel-IP-Adresse und dem Präfix oder dem nächsten Hop-Typ vor.

- Um eine benutzerdefinierte Route zu aktivieren oder zu deaktivieren, finden Sie unter Diese Route aktivieren?, wählen Sie Ja oder Neinaus.

- Klicken Sie auf Speichern.

Gehen Sie zum Löschen einer benutzerdefinierten Route folgendermaßen vor:

- Wählen Sie in den VNet-Peering-Verbindungsdetails Routen aus, und suchen Sie dann die benutzerdefinierte Route, die Sie verwalten möchten.

- Wählen Sie im Menü die Option Löschen.

- Wählen Sie Das Löschen einer Route kann aktive Sitzungen unterbrechen, um die Auswirkungen des Löschens der benutzerdefinierten Route zu bestätigen.

- Klicken Sie auf Route löschen.

Löschen einer Azure VNet-Peering-Verbindung

Bevor Sie einen Azure VNet-Peer löschen können, entfernen Sie alle damit verbundenen Kataloge. Siehe Löschen eines Katalogs.

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Wählen Sie die gewünschte Verbindung aus.

- Klicken Sie in den Verbindungsdetails auf Verbindung löschen.

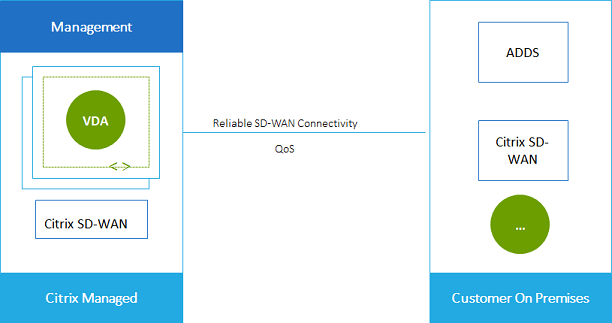

Informationen zu SD-WAN-Verbindungen

Wichtig:

Citrix SD-WAN ist veraltet und alle zugehörigen Inhalte werden in einer zukünftigen Version aus der Dokumentation entfernt. Wir empfehlen, auf alternative Netzwerklösungen umzusteigen, um einen unterbrechungsfreien Zugriff auf die Citrix-Dienste zu gewährleisten.

Citrix SD-WAN optimiert alle Netzwerkverbindungen, die von Citrix Virtual Apps and Desktops Standard for Azure benötigt werden. In Zusammenarbeit mit den HDX-Technologien bietet Citrix SD-WAN Servicequalität und Verbindungszuverlässigkeit für ICA- und Out-of-Band Citrix Virtual Apps and Desktops Standardverkehr. Citrix SD-WAN unterstützt die folgenden Netzwerkverbindungen:

- Multistream-ICA-Verbindung zwischen Benutzern und ihren virtuellen Desktops

- Internetzugriff vom virtuellen Desktop auf Websites, SaaS-Apps und andere Cloud-Eigenschaften

- Zugriff vom virtuellen Desktop zurück auf on-premises Ressourcen wie Active Directory, Dateiserver und Datenbankserver

- Echtzeit-/interaktiver Datenverkehr übertrug RTP von der Medien-Engine in der Workspace-App auf Cloud-gehostete Unified Communications-Dienste wie Microsoft Teams

- Clientseitiges Abrufen von Videos von Websites wie YouTube und Vimeo

Wie in der folgenden Grafik gezeigt, erstellen Sie eine SD-WAN-Verbindung aus dem Citrix Managed Azure-Abonnement für Ihre Sites. Während der Verbindungserstellung werden SD-WAN VPX-Appliances im Citrix Managed Azure-Abonnement erstellt. Aus der SD-WAN-Perspektive wird dieser Standort als Zweig behandelt.

Anforderungen und Vorbereitung der SD-WAN-Verbindung

-

Wenn die folgenden Anforderungen nicht erfüllt sind, ist die SD-WAN-Netzwerkverbindungsoption nicht verfügbar.

- Citrix Cloud-Berechtigungen: Citrix Virtual Apps and Desktops Standard für Azure und SD-WAN Orchestrator.

- Eine installierte und konfigurierte SD-WAN-Bereitstellung. Die Bereitstellung muss einen Master Control Node (MCN) enthalten, sei es in der Cloud oder on-premises, und mit SD-WAN Orchestrator verwaltet werden.

-

VNet-IP-Bereich: Geben Sie einen verfügbaren CIDR-Adressraum (IP-Adresse und Netzwerkpräfix) an, der unter den verbundenen Netzwerkressourcen eindeutig ist. Dies ist der IP-Bereich, der den VMs innerhalb der Citrix Virtual Apps and Desktops Standard VNet zugewiesen ist.

Stellen Sie sicher, dass Sie einen IP-Bereich angeben, der keine Adressen überlappt, die Sie in Ihrer Cloud- und On-Premises-Netzwerken verwenden.

- Wenn Ihr Netzwerk beispielsweise einen Adressraum von 10.0.0.0 /16 hat, erstellen Sie die Verbindung in Citrix Virtual Apps and Desktops Standard wie 192.168.0.0 /24.

- In diesem Beispiel würde das Erstellen einer Verbindung mit einem IP-Bereich 10.0.0.0 /24 als überlappender Adressbereich angesehen.

Wenn sich Adressbereiche überschneiden, wird die Verbindung möglicherweise nicht erfolgreich erstellt. Sie funktioniert außerdem nicht einwandfrei für Site-Verwaltungsaufgaben.

-

Der Verbindungskonfigurationsprozess umfasst Aufgaben, die Sie (der Citrix DaaS für Azure-Administrator) und der SD-WAN Orchestrator-Administrator ausführen müssen. Um Ihre Aufgaben zu erledigen, benötigen Sie außerdem Informationen vom SD-WAN Orchestrator-Administrator.

Wir empfehlen Ihnen, sowohl die Leitlinien in diesem Dokument als auch die SD-WAN-Dokumentation zu überprüfen, bevor Sie tatsächlich eine Verbindung herstellen.

Erstellen einer SD-WAN-Verbindung

Wichtig:

Einzelheiten zur SD-WAN-Konfiguration finden Sie unter SD-WAN-Konfiguration für Citrix Virtual Apps and Desktops Standard für Azure-Integration.

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Klicken Sie auf Verbindung hinzufügen.

- Klicken Sie auf der Seite Netzwerkverbindung hinzufügen auf eine beliebige Stelle im Feld SD-WAN.

- Die nächste Seite fasst zusammen, was vor uns liegt. Wenn Sie mit dem Lesen fertig sind, klicken Sie auf SD-WAN konfigurieren.

-

Geben Sie auf der Seite SD-WAN konfigurieren die Informationen ein, die von Ihrem SD-WAN Orchestrator-Administrator bereitgestellt wurden.

- Bereitstellungsmodus: Wenn Sie Hochverfügbarkeitauswählen, werden zwei VPX-Appliances erstellt (empfohlen für Produktionsumgebungen). Wenn Sie Standaloneauswählen, wird eine Appliance erstellt. Sie können diese Einstellung später nicht ändern. Um in den Bereitstellungsmodus zu wechseln, müssen Sie den Zweig und alle zugehörigen Kataloge löschen und neu erstellen.

- Name: Geben Sie einen Namen für die SD-WAN-Site ein.

- Durchsatz und Anzahl der Büros: Diese Informationen werden von Ihrem SD-WAN Orchestrator-Administrator bereitgestellt.

- Region: Die Region, in der die VPX-Appliances erstellt werden.

- VDA-Subnetz und SD-WAN-Subnetz: Diese Informationen werden von Ihrem SD-WAN Orchestrator-Administrator bereitgestellt. Informationen zur Vermeidung von Konflikten finden Sie unter SD-WAN-Verbindungsanforderungen und Vorbereitung .

- Wenn Sie fertig sind, klicken Sie auf Zweig erstellen.

- Auf der nächsten Seite wird zusammengefasst, worauf Sie im Dashboard Verwalten > Azure Quick Deploy achten müssen. Wenn Site mit dem Lesen fertig bist, klicken Sie auf Verstanden.

- Im Dashboard Verwalten > Azure Quick Deploy zeigt der neue SD-WAN-Eintrag unter Netzwerkverbindungen den Fortschritt des Konfigurationsprozesses an. Wenn der Eintrag mit der Meldung Auf Aktivierung durch den SD-WAN-Administrator orange wird, benachrichtigen Sie Ihren SD-WAN Orchestrator-Administrator.

- Informationen zu SD-WAN Orchestrator-Administratoraufgaben finden Sie in der SD-WAN Orchestrator-Produktdokumentation.

- Wenn der SD-WAN Orchestrator-Administrator abgeschlossen ist, wird der SD-WAN-Eintrag unter Netzwerkverbindungen grün, mit der Meldung Sie können Kataloge mit dieser Verbindung erstellen.

Anzeigen der Details der SD-WAN-Verbindung

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Wählen Sie SD-WAN, falls es mehrere Auswahlmöglichkeiten gibt.

- Klicken Sie auf die Verbindung, die Sie anzeigen möchten.

Das Display beinhaltet:

- Registerkarte “Details”: Informationen, die Sie beim Konfigurieren der Verbindung angegeben haben.

- Registerkarte Zweigkonnektivität: Name, Cloud-Konnektivität, Verfügbarkeit, Bandbreitenebene, Rolle und Standort für jeden Zweig und MCN.

Löschen einer SD-WAN-Verbindung

Bevor Sie eine SD-WAN-Verbindung löschen können, entfernen Sie alle damit verbundenen Kataloge. Siehe Löschen eines Katalogs.

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Wählen Sie SD-WAN, falls es mehrere Auswahlmöglichkeiten gibt.

- Klicken Sie auf die Verbindung, die Sie löschen möchten, um ihre Details zu erweitern.

- Klicken Sie auf der Registerkarte Details auf Verbindung löschen.

- Bestätigen Sie die Löschung.

Technische Vorschau für Azure VPN

Die Azure VPN-Funktion ist für die technische Vorschau verfügbar.

Informationen zu Azure VPN-Gate

Eine Azure VPN-Gateway-Verbindung stellt eine Kommunikationsverbindung zwischen Ihren von Citrix verwalteten Azure VDAs (Desktops und Apps) und den Ressourcen Ihres Unternehmens bereit, z. B. on-premises Netzwerke oder Ressourcen an anderen Cloud-Standorten. Dies entspricht dem Einrichten und Verbinden mit einer Remote-Zweigstelle.

Für die sichere Konnektivität werden die branchenüblichen Protokolle Internet Protocol Security (IPSec) und Internet Key Exchange (IKE) verwendet.

Während des Erstellungsprozesses der Verbindung:

-

Sie geben Informationen an, die Citrix zum Erstellen des Gateway und der Verbindung verwendet.

-

Citrix erstellt ein routenbasiertes Site-to-Site-VPN-Gateway für Azure. Das VPN-Gateway bildet einen direkten Internet Protocol Security (IPsec) -Tunnel zwischen dem von Citrix verwalteten Azure-Abonnement und dem Host-Gerät Ihres VPN.

-

Nachdem Citrix das Azure VPN-Gateway und die Verbindung erstellt hat, aktualisieren Sie die Konfiguration Ihres VPN, die Firewallregeln und Routing-Tabellen. Für diesen Vorgang verwenden Sie eine öffentliche IP-Adresse, die Citrix bereitstellt, und einen vorab freigegebenen Schlüssel (PSK), den Sie zum Erstellen der Verbindung angegeben haben.

Ein Beispiel für eine Verbindung ist in Erstellen einer Azure VPN-Gatewayverbindungdargestellt.

Sie benötigen kein eigenes Azure-Abonnement, um diese Art von Verbindung herzustellen.

Sie können optional auch benutzerdefinierte Routen mit diesem Verbindungstyp verwenden.

Benutzerdefinierte Azure VPN-Gateways

Benutzerdefinierte oder benutzerdefinierte Routen überschreiben Standardsystemrouten für die Umleitung des Datenverkehrs zwischen virtuellen Maschinen in Ihren Netzwerken und dem Internet. Sie können benutzerdefinierte Routen verwenden, wenn es Netzwerke gibt, auf die Citrix Virtual Apps and Desktops Standard-Ressourcen voraussichtlich zugreifen, die jedoch nicht direkt über ein Azure VPN-Gateway verbunden sind. Sie können beispielsweise eine benutzerdefinierte Route erstellen, die den Datenverkehr durch eine Netzwerk-Appliance an das Internet oder in ein On-Premises-Subnetz leitet.

Wenn Sie einer Verbindung benutzerdefinierte Routen hinzufügen, gelten diese Routen für alle Computer, die diese Verbindung verwenden.

Für benutzerdefinierte Routen gilt Folgendes:

- Sie müssen über ein vorhandenes virtuelles Netzwerk-Gateway oder ein Netzwerkgerät wie Citrix SD-WAN in Ihrer Citrix Virtual Apps and Desktops Standardumgebung verfügen.

- Wenn Sie benutzerdefinierte Routen hinzufügen, müssen Sie die Routentabellen Ihres Unternehmens mit den Ziel-VPN-Informationen aktualisieren, um eine durchgängige Konnektivität zu gewährleisten.

- Benutzerdefinierte Routen werden auf der Registerkarte Verbindung > Routen in der Reihenfolge angezeigt, in der sie eingegeben wurden. Diese Anzeigereihenfolge hat keinen Einfluss auf die Reihenfolge, in der die Routen ausgewählt werden.

Bevor Sie benutzerdefinierte Routen verwenden, lesen Sie den Microsoft-Artikel Routing von Datenverkehr für virtuelle Netzwerke, um mehr über die Verwendung benutzerdefinierter Routen, Typen des nächsten Hops und die Auswahl einer Route für den ausgehenden Datenverkehr durch Azure zu erfahren.

Sie können benutzerdefinierte Routen hinzufügen, wenn Sie eine Azure VPN-Gateway-Verbindung oder zu vorhandenen Verbindungen in Ihrer Serviceumgebung erstellen.

Anforderungen und Vorbereitung der Azure VPN-Gateway

-

Weitere Informationen zu Azure VPN Gateway finden Sie im Microsoft-Artikel Was ist VPN-Gateway?

-

Prüfen Sie die Anforderungen für alle Netzwerkverbindungen.

-

Sie müssen ein konfiguriertes VPN haben. Das virtuelle Netzwerk muss in der Lage sein, Datenverkehr über das VPN-Gateway zu senden und zu empfangen. Ein virtuelles Netzwerk kann nicht mit mehr als einem virtuellen Netzwerk-Gateway verknüpft werden.

-

Sie müssen über ein IPSec-Gerät mit einer öffentlichen IP-Adresse verfügen. Weitere Informationen zu validierten VPN-Geräten finden Sie im Microsoft-Artikel Über VPN-Geräte.

-

Lesen Sie das Verfahren Erstellen einer Azure VPN-Gateway-Verbindung, bevor Sie es tatsächlich starten, damit Sie die benötigten Informationen sammeln können. Sie benötigen beispielsweise zulässige Adressen in Ihrem Netzwerk, IP-Bereiche für die VDAs und das Gateway, den gewünschten Durchsatz und das Leistungsniveau sowie DNS-Serveradressen.

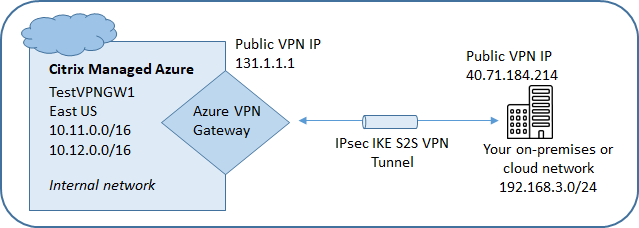

Erstellen einer Azure VPN-Gateway

Überprüfen Sie dieses Verfahren unbedingt, bevor Sie es tatsächlich starten.

Das folgende Diagramm zeigt ein Beispiel für die Konfiguration einer Azure VPN-Gateway-Verbindung. Im Allgemeinen verwaltet Citrix Ressourcen auf der linken Seite des Diagramms, und Sie verwalten Ressourcen auf der rechten Seite. Einige Beschreibungen im folgenden Verfahren enthalten Verweise auf die Beispiele des Diagramms.

-

Erweitern Sie im Dashboard “Verwalten “ in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen .

-

Klicken Sie auf Verbindung hinzufügen.

-

Klicken Sie auf eine beliebige Stelle im Feld Azure VPN Gateway .

-

Prüfen Sie die Informationen auf der Seite VPN-Verbindung hinzufügen, und klicken Sie dann auf VPN-Konfiguration starten.

-

Geben Sie auf der Seite Verbindung hinzufügen die folgenden Informationen ein .

-

Name: Ein Name für die Verbindung. (Im Diagramm lautet der Name TestVPNGW1.)

-

VPN-IP-Adresse: Ihre öffentlich zugängliche IP-Adresse.

Im Diagramm lautet die Adresse 40.71.184.214.

-

Zulässige Netzwerke: Ein oder mehrere Adressbereiche, auf die der Citrix Dienst in Ihrem Netzwerk zugreifen darf. In der Regel enthält dieser Adressbereich die Ressourcen, auf die Ihre Benutzer zugreifen müssen, z. B.

Um mehr als einen Bereich hinzuzufügen, klicken Sie auf Weitere IP-Adressen hinzufügen und geben Sie einen Wert ein. Wiederholen Sie dies nach Bedarf.

Im Diagramm ist der Adressbereich 192.168.3.0/24.

-

Vorab freigegebener Schlüssel: Ein Wert, der von beiden Enden des VPN für die Authentifizierung verwendet wird (ähnlich einem Kennwort). Sie entscheiden, wie hoch dieser Wert ist. Achten Sie darauf, den Wert zu notieren. Sie benötigen es später, wenn Sie Ihr VPN mit den Verbindungsinformationen konfigurieren.

-

Leistung und Durchsatz: Die Bandbreite, die verwendet werden soll, wenn Ihre Benutzer auf Ressourcen in Ihrem Netzwerk zugreifen.

Alle Auswahlmöglichkeiten unterstützen nicht unbedingt das Border Gateway Protocol (BGP). In diesen Fällen sind die BCP-Einstellungsfelder nicht verfügbar.

-

Region: Azure-Region, in der Citrix Maschinen bereitstellt, die Desktops und Apps (VDAs) bereitstellen, wenn Sie Kataloge erstellen, die diese Verbindung verwenden. Sie können diese Auswahl nicht ändern, nachdem Sie die Verbindung hergestellt haben. Wenn Sie später eine andere Region verwenden möchten, müssen Sie eine andere Verbindung erstellen oder verwenden, die die gewünschte Region angibt.

In der Abbildung ist die Region EastUS.

-

Active-Active-Modus (Hochverfügbarkeit): Ob zwei VPN-Gateways für Hochverfügbarkeit erstellt wurden. Wenn dieser Modus aktiviert ist, ist immer nur ein Gateway aktiv. Weitere Informationen zum aktiv-aktiven Azure VPN-Gateway finden Sie im Microsoft-Dokument Hochverfügbare Cross-Premises-Konnektivität.

-

BGP-Einstellungen: (Nur verfügbar, wenn die ausgewählte Leistung und der Durchsatz BGP unterstützen.) Ob das Border Gateway Protocol (BGP) verwendet werden soll. Erfahren Sie mehr über BGP im Microsoft-Dokument: Über BGP mit Azure VPN Gateway. Wenn Sie BGP aktivieren, geben Sie die folgenden Informationen an:

-

Autonomous System Number (ASN): Azure-Gateways für virtuelle Netzwerke wird eine Standard-ASN von 65515 zugewiesen. Eine BGP-fähige Verbindung zwischen zwei Netzwerk-Gateways setzt voraus, dass ihre ASNs unterschiedlich sind. Bei Bedarf können Sie die ASN jetzt oder nach der Erstellung des Gateway ändern.

-

BGP-IP-Peering-IP-Adresse: Azure unterstützt BGP-IP im Bereich 169.254.21.x auf 169.254.22.x.

-

-

VDA-Subnetz: Der Adressbereich, in dem sich Citrix VDAs (Maschinen, die Desktops und Apps bereitstellen) und Cloud Connectors befinden, wenn Sie einen Katalog erstellen, der diese Verbindung verwendet. Nachdem Sie eine IP-Adresse eingegeben und eine Netzwerkmaske ausgewählt haben, wird der Adressbereich sowie die Anzahl der Adressen angezeigt, die der Bereich unterstützt.

Obwohl dieser Adressbereich im von Citrix verwalteten Azure-Abonnement beibehalten wird, funktioniert er so, als ob er eine Erweiterung Ihres Netzwerks wäre.

-

Der IP-Bereich darf sich nicht mit Adressen überschneiden, die Sie in Ihren on-premises oder anderen Cloud-Netzwerken verwenden. Wenn sich Adressbereiche überschneiden, wird die Verbindung möglicherweise nicht erfolgreich erstellt. Außerdem funktioniert eine überlappende Adresse bei Site-Verwaltungsaufgaben nicht richtig.

-

Der VDA-Subnetzbereich muss sich von der Gateway-Subnetzadresse unterscheiden.

-

Sie können diesen Wert nicht ändern, nachdem Sie die Verbindung erstellt haben. Um einen anderen Wert zu verwenden, erstellen Sie eine weitere Verbindung.

In dem Diagramm ist das VDA-Subnetz 10.11.0.0/16.

-

-

Gateway-Subnetz: Der Adressbereich, in dem sich das Azure VPN-Gateway befindet, wenn Sie einen Katalog erstellen, der diese Verbindung verwendet.

-

Der IP-Bereich darf sich nicht mit Adressen überschneiden, die Sie in Ihren on-premises oder anderen Cloud-Netzwerken verwenden. Wenn sich Adressbereiche überschneiden, wird die Verbindung möglicherweise nicht erfolgreich erstellt. Außerdem funktioniert eine überlappende Adresse bei Site-Verwaltungsaufgaben nicht richtig.

-

Der Gateway-Subnetzbereich muss sich von der VDA-Subnetzadresse unterscheiden.

-

Sie können diesen Wert nicht ändern, nachdem Sie die Verbindung erstellt haben. Um einen anderen Wert zu verwenden, erstellen Sie eine weitere Verbindung.

Im Diagramm ist das Gateway-Subnetz 10.12.0.9/16.

-

-

Routen: Geben Sie an, ob Sie der Verbindung benutzerdefinierte Routen hinzufügen möchten. Wenn Sie benutzerdefinierte Routen hinzufügen möchten, geben Sie die folgenden Informationen an:

-

Geben Sie einen Anzeigenamen für die benutzerdefinierte Route ein.

-

Geben Sie die Ziel-IP-Adresse und das Netzwerkpräfix ein. Das Netzwerkpräfix muss zwischen 16 und 24 liegen.

-

Wählen Sie einen nächsten Hop-Typ für den Ort aus, an dem der Datenverkehr weitergeleitet werden soll. Wenn Sie **Virtuelle Appliance auswählen, geben Sie die interne IP-Adresse der Appliance ein. Weitere Informationen zu Next-Hop-Typen finden Sie unter Benutzerdefinierte Routen im Microsoft-Artikel Routing des virtuellen Netzwerkverkehrs.

-

Um mehr als eine Route hinzuzufügen, klicken Sie auf Route hinzufügen und geben Sie die angeforderten Informationen ein.

-

DNS-Server: Geben Sie Adressen für Ihre DNS-Server ein und geben Sie den bevorzugten Server an. Sie können die DNS-Servereinträge zwar später ändern, aber denken Sie daran, dass eine Änderung möglicherweise zu Konnektivitätsproblemen für die Maschinen in Katalogen führen kann, die diese Verbindung verwenden.

Um mehr als zwei DNS-Serveradressen hinzuzufügen, klicken Sie auf Alternatives DNS hinzufügen und geben dann die angeforderten Informationen ein.

-

-

Klicken Sie auf VPN-Verbindung erstellen.

Nachdem Citrix die Verbindung erstellt hat, wird sie im Verwaltungs-Dashboard in Citrix DaaS für Azureunter Netzwerkverbindungen > Azure VPN Gateway aufgeführt. Die Verbindungskarte enthält eine öffentliche IP-Adresse. (Im Diagramm lautet die Adresse 131.1.1.1.)

-

Verwenden Sie diese Adresse (und den vorab freigegebenen Schlüssel, den Sie beim Herstellen der Verbindung angegeben haben), um Ihr VPN und Ihre Firewalls zu konfigurieren. Wenn Sie Ihren vorab freigegebenen Schlüssel vergessen haben, können Sie ihn auf der Detailseite der Verbindung ändern. Sie benötigen den neuen Schlüssel, um Ihr Ende des VPN-Gateways zu konfigurieren.

Lassen Sie beispielsweise in Ihrer Firewall Ausnahmen für die von Ihnen konfigurierten VDA- und Gateway-Subnetz-IP-Adressbereiche zu.

-

Aktualisieren Sie die Routing-Tabellen Ihres Unternehmens mit den Azure VPN-Gateway-Verbindungsinformationen, um eine durchgängige Konnektivität sicherzustellen.

Im Diagramm sind neue Routen für den Verkehr von 192.168.3.0/24 auf 10.11.0.0/16 und 10.12.0.9/16 (die VDA- und Gateway-Subnetze) erforderlich.

-

Wenn Sie benutzerdefinierte Routen konfiguriert haben, nehmen Sie auch die entsprechenden Aktualisierungen für diese vor.

Wenn beide Enden der Verbindung erfolgreich konfiguriert wurden, zeigt der Eintrag der Verbindung unter Netzwerkverbindungen > Azure VPN Gateway an Bereit zur Verwendung.

Eine Azure VPN-Gatewayverbindung

-

Erweitern Sie im Dashboard “Verwalten “ in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen .

-

Wählen Sie die gewünschte Verbindung aus.

Zeigt:

-

Auf der Registerkarte Details wird die Anzahl der Kataloge, Maschinen, Images und Bastions angezeigt, die diese Verbindung verwenden. Es enthält auch die meisten Informationen, die Sie für diese Verbindung konfiguriert haben.

-

Auf der Registerkarte Routen werden benutzerdefinierte Routeninformationen für die Verbindung aufgeführt.

Verwalten von benutzerdefinierten Routen für eine Azure VPN-Gate

In einer vorhandenen Azure VPN-Gateway-Verbindung können Sie benutzerdefinierte Routen hinzufügen, ändern, deaktivieren und löschen.

Informationen zum Hinzufügen von benutzerdefinierten Routen beim Erstellen einer Verbindung finden Sie unter Erstellen einer Azure VPN-Gateway-Verbindung.

Wichtig:

Das Ändern, Deaktivieren oder Löschen von benutzerdefinierten Routen ändert den Verkehrsfluss der Verbindung und kann aktive Benutzersitzungen unterbrechen.

-

Erweitern Sie im Dashboard “Verwalten “ in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen .

-

Wählen Sie die gewünschte Verbindung aus.

-

Gehen Sie zum Hinzufügen einer benutzerdefinierten Route folgendermaßen vor:

-

Klicken Sie auf der Registerkarte Routen der Verbindung auf Route hinzufügen.

-

Geben Sie einen Anzeigenamen, die Ziel-IP-Adresse und das Präfix sowie den Typ des nächsten Hops ein. Wenn Sie Virtual Appliance als nächsten Hop-Typ auswählen, geben Sie die interne IP-Adresse der Appliance ein.

-

Geben Sie an, ob Sie die benutzerdefinierte Route aktivieren möchten. Standardmäßig ist die benutzerdefinierte Route aktiviert.

-

Klicken Sie auf Route hinzufügen.

-

-

So ändern oder aktivieren/deaktivieren Sie eine benutzerdefinierte Route:

-

Suchen Sie auf der Registerkarte Routen der Verbindung die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Menü die Option Bearbeiten.

-

Ändern Sie die Ziel-IP-Adresse und das Präfix oder den nächsten Hop-Typ nach Bedarf.

-

Geben Sie an, ob Sie die Route aktivieren möchten.

-

Klicken Sie auf Speichern.

-

-

Gehen Sie zum Löschen einer benutzerdefinierten Route folgendermaßen vor:

-

Suchen Sie auf der Registerkarte Routen der Verbindung die benutzerdefinierte Route, die Sie verwalten möchten.

-

Wählen Sie im Menü die Option Löschen.

-

Wählen Sie Das Löschen einer Route kann aktive Sitzungen unterbrechen, um die Auswirkungen des Löschens der benutzerdefinierten Route zu bestätigen.

-

Klicken Sie auf Route löschen.

-

-

Zurücksetzen oder Löschen einer Azure VPN-Gatewayverbindung

Wichtig:

Durch das Zurücksetzen einer Verbindung geht die aktuelle Verbindung verloren und beide Enden müssen sie wieder herstellen. Ein Reset unterbricht aktive Benutzersitzungen.

Bevor Sie eine Verbindung löschen können, löschen Sie alle Kataloge, die sie verwenden. Siehe Löschen eines Katalogs.

So setzen Sie eine Verbindung zurück oder löschen sie:

-

Erweitern Sie im Dashboard “Verwalten “ in Citrix DaaS für Azure auf der rechten Seite Netzwerkverbindungen .

-

Wählen Sie die Verbindung aus, die Sie zurücksetzen oder löschen möchten.

-

Auf der Registerkarte “ Details “ der Verbindung:

-

Um die Verbindung zurückzusetzen, klicken Sie auf Verbindung zurücksetzen.

-

Um die Verbindung zu löschen, klicken Sie auf Verbindung löschen.

-

-

Wenn Sie dazu aufgefordert werden, bestätigen Sie die Aktion.

Erstellen einer öffentlichen statischen IP-Adresse

Wenn Sie möchten, dass alle Maschinen-VDAs auf einer Verbindung eine einzelne ausgehende öffentliche statische IP-Adresse (Gateway) zum Internet verwenden, aktivieren Sie ein NAT-Gateway. Sie können ein NAT-Gateway für Verbindungen zu Katalogen aktivieren, die mit einer Domäne verbunden oder nicht mit einer Domäne verbunden sind.

So aktivieren Sie ein NAT-Gateway für eine Verbindung:

- Blenden Sie im Dashboard Verwalten > Azure Quick Deploy in Citrix DaaS für Azure rechts Netzwerkverbindungen ein.

- Wählen Sie unter Netzwerkverbindungeneine Verbindung unter CITRIX MANAGED oder AZURE VNET PEERINGSaus.

- Klicken Sie auf der Karte mit den Verbindungsdetails auf NAT-Gateway aktivieren.

- Bewegen Sie auf der Seite NAT-Gateway aktivieren den Schieberegler auf Ja und stellen Sie eine Leerlaufzeit ein.

- Klicken Sie auf Änderungen bestätigen.

Wenn Sie ein NAT-Gateway aktivieren:

-

Azure weist dem Gateway automatisch eine öffentliche statische IP-Adresse zu. (Sie können diese Adresse nicht angeben.) Alle VDAs in allen Katalogen, die diese Verbindung verwenden, verwenden diese Adresse für ausgehende Konnektivität.

-

Sie können einen Timeout-Wert für den Leerlauf angeben. Dieser Wert gibt an, wie viele Minuten eine offene ausgehende Verbindung über das NAT-Gateway im Leerlauf verbleiben kann, bevor die Verbindung geschlossen wird.

-

Sie müssen die öffentliche statische IP-Adresse in Ihrer Firewall zulassen.

Sie können zur Karte mit den Verbindungsdetails zurückkehren, um das NAT-Gateway zu aktivieren oder zu deaktivieren und den Timeout-Wert zu ändern.

In diesem Artikel

- Einführung

- Anforderungen für alle Netzwerkverbindungen

- Keine Konnektivität

-

Informationen zu Azure VNet-Peering-Verbindungen

- Azure VNet Peering-benutzerdefinierte Routen

- Anforderungen und Vorbereitung von Azure VNet Peering-Anforderungen

- Erstellen einer Azure VNet-Peering-Verbindung

- Anzeigen von Azure VNet Peering-Verbindungsdetails

- Verwalten Sie benutzerdefinierte Routen für vorhandene Azure VNet Peer-Verbindungen

- Löschen einer Azure VNet-Peering-Verbindung

- Informationen zu SD-WAN-Verbindungen

-

Technische Vorschau für Azure VPN

- Informationen zu Azure VPN-Gate

- Benutzerdefinierte Azure VPN-Gateways

- Anforderungen und Vorbereitung der Azure VPN-Gateway

- Erstellen einer Azure VPN-Gateway

- Eine Azure VPN-Gatewayverbindung

- Verwalten von benutzerdefinierten Routen für eine Azure VPN-Gate

- Zurücksetzen oder Löschen einer Azure VPN-Gatewayverbindung

- Erstellen einer öffentlichen statischen IP-Adresse