Browserinhaltsumleitung - Richtlinieneinstellungen

Der Abschnitt zur Browserinhaltsumleitung enthält Richtlinieneinstellungen zum Konfigurieren dieses Features.

Die Browserinhaltsumleitung steuert und optimiert die Bereitstellung von Browserinhalt (z. B. HTML5) durch Citrix Virtual Apps and Desktops an Benutzer. Es wird nur der sichtbare Browserbereich, in dem Inhalt angezeigt wird, umgeleitet.

Die HTML5-Videoumleitung und die Browserinhaltsumleitung sind unabhängige Features. Die Richtlinien für die HTML5-Videoumleitung werden für das Funktionieren der Browserinhaltsumleitung nicht benötigt. Der Citrix HDX HTML5-Videoumleitungsdienst wird jedoch für die Umleitung von Browserinhalten verwendet. Weitere Informationen finden Sie unter Umleitung des Browserinhalts.

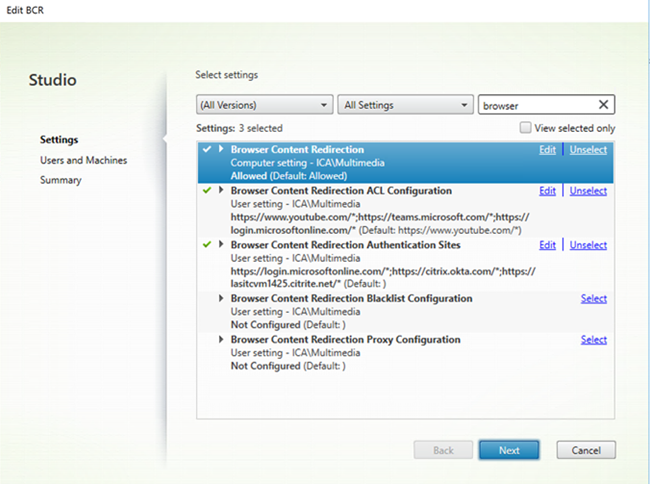

Richtlinieneinstellungen:

Die folgenden Richtlinieneinstellungen sind für die Browserinhaltsumleitung in Citrix Studio verfügbar. Diese Richtlinien können mit Registrierungsschlüsseln auf dem VDA außer Kraft gesetzt werden. Registrierungsschlüssel sind allerdings optional.

TLS und Browserinhaltsumleitung

Sie können mit der Browserinhaltsumleitung HTTPS-Websites umleiten. Das in diese Websites eingefügte JavaScript muss eine TLS-Verbindung zum Citrix HDX HTML5-Videoumleitungsdienst (WebSocketService.exe) herstellen, der auf dem VDA ausgeführt wird. Zur Gewährleistung der TLS-Integrität der Webseite bei der Umleitung werden zwei benutzerdefinierte Zertifikate vom Citrix HDX HTML5-Videoumleitungsdienst im VDA-Zertifikatspeicher generiert.

HdxVideo.js kommuniziert über Secure Web-Sockets mit dem auf dem VDA ausgeführten Dienst WebSocketService.exe. Diese Prozess wird im lokalen System für SSL-Beendigung und Benutzersitzungszuordnung ausgeführt.

WebSocketService.exe überwacht Port 9001 an 127.0.0.1.

Browserinhaltsumleitung

Die Citrix Workspace-App versucht standardmäßig den clientseitigen Abruf und die clientseitige Wiedergabe. Wenn Abruf und Rendering clientseitig fehlschlagen, wird das serverseitige Rendering versucht. Wenn Sie außerdem die Richtlinie “Proxykonfiguration für die Webbrowser-Inhaltsumleitung” aktivieren, versucht die Citrix Workspace-App nur den serverseitigen Abruf und die clientseitige Wiedergabe.

Standardmäßig ist diese Einstellung auf “Zugelassen” festgelegt.

Einstellung zur Unterstützung der integrierten Windows-Authentifizierung für die Browserinhaltsumleitung

Die Browserinhaltsumleitung aktiviert das Overlay, das das Aushandlungsschema für die Authentifizierung verwendet. Diese Verbesserung bietet Single Sign-On bei einem Webserver, der mit der integrierten Windows-Authentifizierung (IWA) in derselben Domäne wie der VDA konfiguriert ist.

Wenn diese Option auf Zugelassen festgelegt ist, erhält das Overlay-Netz der Browserinhaltsumleitung ein Aushandlungsticket und verwendet hierfür die VDA-Anmeldeinformationen des Benutzers. Der Benutzer authentifiziert sich dann per Single Sign-On beim Webserver.

Wenn diese Option auf Nicht zugelassen festgelegt ist, fordert das Overlay-Netzwerk der Browserinhaltsumleitung kein Aushandlungsticket vom VDA an. Der Benutzer authentifiziert sich bei einem Webserver mit einer Standardauthentifizierung. Bei dieser Authentifizierungsmethode müssen Benutzer bei jedem Zugriff auf den Webserver ihre VDA-Anmeldeinformationen eingeben.

Die Standardeinstellung ist “Nicht zugelassen”.

Einstellung für Webproxyauthentifizierung für die Browserinhaltsumleitung mit serverseitigem Abruf

Mit dieser Einstellung wird der von einem Overlay-Netz kommende HTTP-Datenverkehr über einen downstream platzierten Webproxy geleitet. Der downstream platzierte Webproxy autorisiert und authentifiziert den HTTP-Datenverkehr mit den Domänenanmeldeinformationen des VDA-Benutzers über das Aushandlungsauthentifizierungsschema.

Sie müssen die Browserinhaltsumleitung für den serverseitigen Abruf in der PAC-Datei konfigurieren. Verwenden Sie hierfür die Proxykonfigurationsrichtlinie für die Browserinhaltsumleitung. Geben Sie im PAC-Skript Anweisungen zum Weiterleiten des Overlay-Datenverkehrs über einen Downstreamwebproxy ein. Konfigurieren Sie dann im Downstreamwebproxy das Authentifizieren der VDA-Benutzer über das Aushandlungsauthentifizierungsschema.

Wenn dieser Wert auf Zugelassen festgelegt ist, antwortet der Webproxy mit dem Statuscode 407 und einer Aushandlungsauthentifizierungsaufforderung, die den Header Proxy-Authenticate: Negotiate enthält. Die Browserinhaltsumleitung verwendet dann die Domänenanmeldeinformationen des VDA-Benutzers, um ein Kerberos-Dienstticket zu empfangen. Dieses Dienstticket muss auch in nachfolgenden Anforderungen an den Webproxy enthalten sein.

Wenn dieser Wert auf Nicht zugelassen festgelegt ist, leitet die Browserinhaltsumleitung den gesamten TCP-Datenverkehr ungehindert zwischen Overlay-Netz und Webproxy weiter. Das Overlay-Netz authentifiziert sich beim Webproxy über Standardauthentifizierungsangaben oder andere verfügbare Anmeldeinformationen.

Die Standardeinstellung ist “Nicht zugelassen”.

Einstellungen der Richtlinie ACL-Konfiguration für die Webbrowser-Inhaltsumleitung

Mit dieser Einstellung können Sie eine Zugriffssteuerungsliste (ACL) mit URLs konfigurieren und festlegen, ob diese die Webbrowser-Inhaltsumleitung verwenden können oder nicht.

Autorisierte URLs sind URLs auf der Positivliste, deren Inhalt an den Client weitergeleitet wird.

Der Platzhalter * ist zulässig, jedoch nicht im Protokoll- oder Domänenadressteil der URL. Ab Citrix Virtual Apps and Desktops 7 2206 ist der Platzhalter * auch innerhalb des Subdomänenadressteils der URL zulässig.

Zulässig: http://www.xyz.com/index.html, https://www.xyz.com/*, http://www.xyz.com/*videos*, http://*.xyz.com/

Nicht zulässig: http://*.*.com/

Sie können eine bessere Granularität erzielen, indem Sie Pfade in der URL angeben. Wenn Sie beispielsweise https://www.xyz.com/sports/index.html angeben, wird nur die Seite “index.html” umgeleitet.

Standardmäßig ist diese Einstellung folgendermaßen eingestellt: https://www.youtube.com/*

Weitere Informationen finden Sie im Knowledge Center-Artikel CTX238236.

Authentifizierungssites für Browserinhaltsumleitung

Verwenden Sie diese Einstellung, um eine Liste von URLs zu konfigurieren. Für über die Browserinhaltsumleitung umgeleitete Websites wird die Liste zum Authentifizieren von Benutzern verwendet. Die Einstellung gibt die URLs an, bei denen die Browserinhaltsumleitung aktiv bleibt, wenn ein Benutzer von einer URL auf der Positivliste wegnavigiert.

Ein typisches Szenario sind Websites, bei denen zur Authentifizierung ein Identitätsanbieter (IdP) verwendet wird. Beispiel: eine Website www.xyz.com muss an den Endpunkt umgeleitet werden, aber ein IdP eines Drittanbieters wie z. B. Okta (www.xyz.okta.com) erledigt die Authentifizierung. Der Administrator setzt mithilfe der ACL-Konfigurationsrichtlinie für die Browserinhaltsumleitung www.xyz.com auf die Positivliste. Er verwendet dann Authentifizierungssites für die Browserinhaltsumleitung, um www.xyz.okta.com auf die Positivliste zu setzen.

Weitere Informationen finden Sie im Knowledge Center-Artikel CTX238236.

Sperrlistenkonfiguration für die Browserinhaltsumleitung

Diese Einstellung funktioniert zusammen mit der Einstellung “ACL-Konfiguration für die Browserinhaltsumleitung”. Es kann sein, dass URLs für die Einstellung “ACL-Konfiguration für die Browserinhaltsumleitung” und “Sperrlistenkonfiguration für die Browserinhaltsumleitung” festgelegt wurden. In diesem Fall hat die Sperrlistenkonfiguration Vorrang und der Browserinhalt der URL wird nicht umgeleitet.

Nicht berechtigte URLs: URLs auf der Sperrliste, deren Browserinhalt nicht an den Client weitergeleitet, sondern auf dem Server gerendert wird.

Der Platzhalter * ist zulässig, jedoch nicht im Protokoll- oder Domänenadressteil der URL.

Zulässig: http://www.xyz.com/index.html, https://www.xyz.com/*, http://www.xyz.com/*videos*

Nicht zulässig: http://*.xyz.com/

Sie können eine bessere Granularität erzielen, indem Sie Pfade in der URL angeben. Wenn Sie beispielsweise https://www.xyz.com/sports/index.html angeben, wird nur die Seite “index.html” auf die Sperrliste gesetzt.

Proxyeinstellung beim Umleiten des Browserinhalts

Diese Einstellung bietet Proxykonfigurationsoptionen auf dem VDA für die Browserinhaltsumleitung. Wenn mit einer gültigen Proxyadresse und Portnummer, PAC/WPAD-URL oder Direkt/Transparent-Einstellung aktiviert, versucht die Citrix Workspace-App nur den serverseitigen Abruf und die clientseitige Wiedergabe.

Ist die Einstellung deaktiviert oder nicht konfiguriert und es wird ein Standardwert verwendet, versucht die Citrix Workspace-App den clientseitigen Abruf und die clientseitige Wiedergabe.

Die Standardeinstellung ist “Nicht zugelassen”.

Zulässiges Muster für einen expliziten Proxy:

http://\<hostname/ip address\>:\<port\>

Beispiel:

http://proxy.example.citrix.com:80

http://10.10.10.10:8080

Zulässige Muster für PAC/WPAD-Dateien:

http://<hostname/ip address>:<port>/<path>/<Proxy.pac>

Beispiel: http://wpad.myproxy.com:30/configuration/pac/Proxy.pac

https://<hostname/ip address>:<port>/<path>/<wpad.dat>

Beispiel: http://10.10.10.10/configuration/pac/wpad.dat

Zulässige Muster für direkte oder transparente Proxys:

Geben Sie im Richtlinientextfeld das Wort DIRECT ein.

Außerkraftsetzung von Registrierungsschlüsseln für die Browserinhaltsumleitung

Warnung:

Eine unsachgemäße Bearbeitung der Registrierung kann schwerwiegende Probleme verursachen und eine Neuinstallation des Betriebssystems erforderlich machen. Citrix übernimmt keine Garantie dafür, dass Probleme, die auf eine unsachgemäße Verwendung des Registrierungs-Editors zurückzuführen sind, behoben werden können. Die Verwendung des Registrierungs-Editors geschieht daher auf eigene Gefahr. Machen Sie auf jeden Fall ein Backup der Registrierung, bevor Sie sie bearbeiten.

Optionen zur Außerkraftsetzung der Registrierung für Richtlinieneinstellungen:

\HKEY_LOCAL_MACHINE\SOFTWARE\Citrix\HdxMediastream

| Name | Typ | Wert |

|---|---|---|

| WebBrowserRedirection | DWORD | 1 = zugelassen, 0 = nicht zugelassen |

| WebBrowserRedirectionAcl | REG_MULTI_SZ | |

| WebBrowserRedirectionAuthenticationSites | REG_MULTI_SZ | |

| WebBrowserRedirectionProxyAddress | REG_SZ |

http://myproxy.citrix.com:8080 oder http://10.10.10.10:8888

|

| WebBrowserRedirectionBlacklist | REG_MULTI_SZ |

HDXVideo.js-Einfügung für Browserinhaltsumleitung

HdxVideo.js wird unter Einsatz der Chrome-Erweiterung für die Browserinhaltsumleitung bzw. des Browserhilfsobjekts (BHO) für Internet Explorer auf der Webseite eingefügt. Das BHO ist ein Plug-In-Modell für Internet Explorer. Es bietet Hooks für Browser-APIs und ermöglicht dem Plug-In den Zugriff auf das Document Object Model (DOM) der Seite, um die Navigation zu steuern.

Das BHO entscheidet, ob HdxVideo.js auf einer bestimmten Seite eingefügt werden soll. Die Entscheidung erfolgt gemäß den im Flussdiagramm oben dargestellten Verwaltungsrichtlinien.

Wenn JavaScript eingefügt und der Browserinhalt an den Client umgeleitet wurde, wird die betreffende Webseite im Internet Explorer auf dem VDA leer dargestellt. Durch Festlegen von document.body.innerHTML auf “empty” wird der gesamte Webseitenhauptteil auf dem VDA entfernt. Die Seite kann dann zur Anzeige im Overlaybrowser (Hdxbrowser.exe) des Clients an diesen gesendet werden.

In diesem Artikel

- TLS und Browserinhaltsumleitung

- Browserinhaltsumleitung

- Einstellung zur Unterstützung der integrierten Windows-Authentifizierung für die Browserinhaltsumleitung

- Einstellung für Webproxyauthentifizierung für die Browserinhaltsumleitung mit serverseitigem Abruf

- Einstellungen der Richtlinie ACL-Konfiguration für die Webbrowser-Inhaltsumleitung

- Authentifizierungssites für Browserinhaltsumleitung

- Sperrlistenkonfiguration für die Browserinhaltsumleitung

- Proxyeinstellung beim Umleiten des Browserinhalts

- Außerkraftsetzung von Registrierungsschlüsseln für die Browserinhaltsumleitung

- HDXVideo.js-Einfügung für Browserinhaltsumleitung