Konfigurieren des externen Authentifizierungsservers

Der NetScaler SDX Management Service kann Benutzer mit lokalen Benutzerkonten oder mithilfe eines externen Authentifizierungsservers authentifizieren. Die Appliance unterstützt die folgenden Authentifizierungstypen:

- Lokal — Authentifiziert sich beim Management Service mithilfe eines Kennworts ohne Bezug zu einem externen Authentifizierungsserver. Benutzerdaten werden lokal im Management Service gespeichert.

- RADIUS — Authentifiziert sich bei einem externen RADIUS-Authentifizierungsserver.

- LDAP — Authentifiziert sich bei einem externen LDAP-Authentifizierungsserver.

- TACACS — Authentifiziert sich bei einem externen Terminal Access Controller Access Control System (TACACS) -Authentifizierungsserver.

Um eine externe Authentifizierung zu konfigurieren, geben Sie den Authentifizierungstyp an und konfigurieren Sie einen Authentifizierungsserver.

Hinzufügen eines RADIUS-Servers

Um die RADIUS-Authentifizierung zu konfigurieren, geben Sie den Authentifizierungstyp als RADIUS an und konfigurieren den RADIUS-Authentifizierungsserver

Der Management Service unterstützt die Authentifizierung von RADIUS-Challenge-Response gemäß den RADIUS RADIUS-Benutzer können mit einem Einmalkennwort auf dem RADIUS-Server konfiguriert werden. Wenn sich der Benutzer bei einer SDX-Appliance anmeldet, wird der Benutzer aufgefordert, dieses Einmalkennwort anzugeben.

So fügen Sie einen RADIUS-Server hinzu

- Erweitern Sie auf der Registerkarte Konfiguration unter Systemden Knoten Authentifizierung, und klicken Sie dann auf Radius.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Geben Sie im Dialogfeld Radius-Server erstellen die Werte für die Parameter ein oder wählen Sie sie aus:

- Name* — Name des Servers.

- Servername/IP-Adresse* — Vollqualifizierter Domänenname (FQDN) oder Server-IP-Adresse. Hinweis: DNS muss in der Lage sein, den angegebenen FQDN in eine IP-Adresse aufzulösen, und nur das primäre DNS wird verwendet, um den FQDN aufzulösen. Informationen zum manuellen Festlegen des primären DNS finden Sie im Abschnitt “Hinzufügen eines primären DNS für die FQDN-Namensauflösung”.

- Port* — Port, auf dem der RADIUS-Server läuft. Standardwert: 1812.

- Timeout* — Anzahl der Sekunden, die das System auf eine Antwort vom RADIUS-Server wartet. Standardwert: 3.

- Geheimer Schlüssel* — Schlüssel, der zwischen dem Client und dem Server gemeinsam genutzt wird. Diese Informationen sind für die Kommunikation zwischen dem System und dem RADIUS-Server erforderlich.

- NAS-IP-Adressextraktion aktivieren — Wenn diese Option aktiviert ist, wird die IP-Adresse des Management Service gemäß dem RADIUS-Protokoll als

nasipan den Server gesendet. - NASID — Falls konfiguriert, wird diese Zeichenfolge gemäß dem RADIUS-Protokoll als

nasidan den RADIUS-Server gesendet. - Gruppenpräfix — Präfix-Zeichenfolge, die den Gruppennamen innerhalb eines RADIUS-Attributs für die RADIUS-Gruppen-Extraktion

- Gruppenhersteller-ID — Hersteller-ID für die Verwendung der RADIUS-Gruppen-Extraktion.

- Gruppenattributtyp — Attributtyp für die RADIUS-Gruppen-Extraktion.

- Gruppentrennzeichen — Gruppentrennzeichenfolge, die Gruppennamen innerhalb eines RADIUS-Attributs für die RADIUS-Gruppen-Extraktion

- IP Address Vendor Identifier — Hersteller-ID des Attributs im RADIUS, das die Intranet-IP angibt. Ein Wert von 0 bedeutet, dass das Attribut nicht vom Hersteller kodiert ist.

- IP-Adressattributtyp — Attributtyp des Remote-IP-Adressattributs in einer RADIUS-Antwort.

- Kennwort-Lieferantenkennung — Lieferanten-ID des Kennworts in der RADIUS-Antwort. Wird verwendet, um das Benutzerkennwort zu extrahieren.

- Kennwort-Attributtyp — Attributtyp des Kennwort-Attributs in einer RADIUS-Antwort.

- Kennwortcodierung — Wie Kennwörter in den RADIUS-Paketen codiert werden müssen, die vom System zum RADIUS-Server übertragen werden. Mögliche Werte: pap, chap, mschapv1 und mschapv2.

- Standardauthentifizierungsgruppe — Standardgruppe, die ausgewählt wird, wenn die Authentifizierung erfolgreich ist, zusätzlich zu den extrahierten Gruppen.

- Buchhaltung — Ermöglichen Sie Management Service, Überwachungsinformationen mit dem RADIUS-Server zu protokollieren.

- Klicken Sie auf Erstellen, und klicken Sie dann auf Schließen.

Hinzufügen eines LDAP-Authentifizierungsservers

Um die LDAP-Authentifizierung zu konfigurieren, geben Sie den Authentifizierungstyp als LDAP an und konfigurieren den LDAP-Authentifizierungsserver.

So fügen Sie einen LDAP-Server hinzu

- Erweitern Sie auf der Registerkarte Konfiguration unter Systemden Knoten Authentifizierung, und klicken Sie dann auf LDAP.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Geben Sie im Dialog LDAP-Server erstellen die Werte für die Parameter ein oder wählen Sie sie aus:

-

Name* — Name des Servers.

-

Servername/IP-Adresse* — FQDN oder Server-IP-Adresse.

Hinweis: DNS muss in der Lage sein, den angegebenen FQDN in eine IP-Adresse aufzulösen, und nur das primäre DNS wird verwendet, um den FQDN aufzulösen.Informationen zum manuellen Festlegen des primären DNS finden Sie im Abschnitt “Hinzufügen eines primären DNS für die FQDN-Namensauflösung”. -

Port* — Port, auf dem der LDAP-Server läuft. Standardwert: 389.

-

Timeout* — Anzahl der Sekunden, die das System auf eine Antwort vom LDAP-Server wartet.

-

Basis-DN — Base oder Knoten, an dem die LDAP-Suche beginnen muss.

-

Typ — Typ des LDAP-Servers. Mögliche Werte: Active Directory (AD) und Novell Directory Service (NDS).

-

Administrativer Bind-DN — Vollständiger definierter Name, der für die Bindung an den LDAP-Server verwendet wird.

-

Administratives Kennwort — Kennwort, das für die Bindung an den LDAP-Server verwendet wird.

-

LDAP-Zertifikat validieren — Wählen Sie diese Option, um das vom LDAP-Server empfangene Zertifikat zu überprüfen.

-

LDAP-Hostname — Hostname für den LDAP-Server. Wenn der validateServerCert-Parameter aktiviert ist, gibt dieser Parameter den Hostnamen auf dem Zertifikat vom LDAP-Server an. Eine Nichtübereinstimmung des Hostnamens führt zu einem Verbindungsfehler.

-

Serveranmeldenamen-Attribut — Namensattribut, das vom System zur Abfrage des externen LDAP-Servers oder eines Active Directory verwendet wird.

-

Suchfilter — Zeichenfolge, die mit der standardmäßigen LDAP-Benutzersuchzeichenfolge kombiniert werden soll, um den Wert zu bilden. Zum Beispiel würde vpnallowed=true mit ldaploginame

samaccountund dem vom Benutzer angegebenen Benutzernamen bob eine LDAP-Suchzeichenfolge mit folgendem Wert ergeben: (& (vpnallowed=true) (samaccount=bob). -

Gruppenattribut — Attributname für die Gruppen-Extraktion vom LDAP-Server.

-

Subattributname — Name des Unterattributs für die Gruppen-Extraktion vom LDAP-Server.

-

Sicherheitstyp — Verschlüsselungsart für die Kommunikation zwischen der Appliance und dem Authentifizierungsserver. Mögliche Werte:

PLAINTEXT: Keine Verschlüsselung erforderlich.

TLS: Kommunizieren Sie mit dem TLS-Protokoll.

SSL: Kommunizieren mit SSL-Protokoll

-

Standardauthentifizierungsgruppe — Standardgruppe, die ausgewählt wird, wenn die Authentifizierung erfolgreich ist, zusätzlich zu den extrahierten Gruppen.

-

Verweise: Aktiviert das Verfolgen von LDAP-Verweisen, die vom LDAP-Server empfangen wurden.

-

Maximale LDAP-Verweise — Maximale Anzahl an zu befolgenden LDAP-Verweisen.

-

Kennwort ändern aktivieren — Erlaubt dem Benutzer, das Kennwort zu ändern, wenn das Kennwort abläuft. Sie können das Kennwort nur ändern, wenn der konfigurierte Sicherheitstyp TLS oder SSL ist.

-

Extraktion verschachtelter Gruppen aktivieren — Extraktionsfunktion für verschachtelte Gruppen aktivieren.

-

Maximale Verschachtelungsebene — Anzahl der Ebenen, auf denen die Gruppenextraktion zulässig ist.

-

Gruppennamen-Identifier — Name, der eine Gruppe im LDAP-Server eindeutig identifiziert.

-

Gruppensuchattribut — LDAP-Gruppensuchattribut. Wird verwendet, um zu bestimmen, zu welchen Gruppen eine Gruppe gehört.

-

Unterattribut für Gruppensuche — Unterattribut für die LDAP-Gruppensuche Wird verwendet, um zu bestimmen, zu welchen Gruppen eine Gruppe gehört.

-

Gruppensuchfilter — Zeichenfolge, die mit der standardmäßigen LDAP-Gruppensuchzeichenfolge kombiniert werden soll, um den Suchwert zu bilden.

-

- Klicken Sie auf Erstellenund dann auf Schließen.

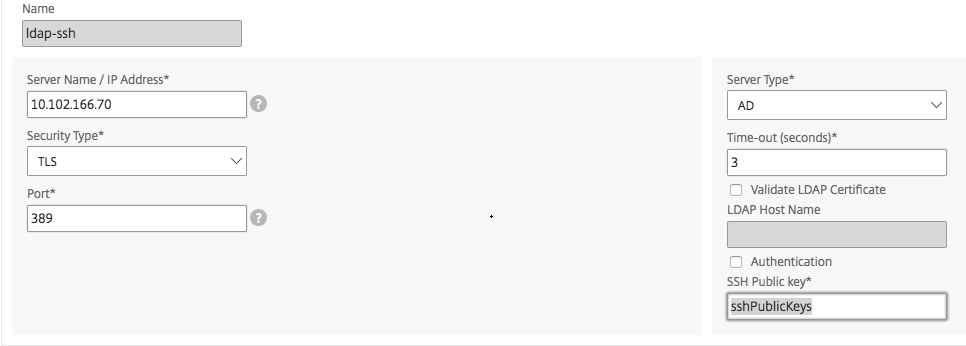

SSH-Authentifizierungsunterstützung für öffentliche Schlüssel für LDAP-Benutzer

Die SDX-Appliance kann jetzt die LDAP-Benutzer über die SSH-Authentifizierung mit öffentlichem Schlüssel für die Anmeldung authentifizieren. Die Liste der öffentlichen Schlüssel wird auf dem Benutzerobjekt im LDAP-Server gespeichert. Während der Authentifizierung extrahiert SSH die öffentlichen SSH-Schlüssel vom LDAP-Server. Die Anmeldung ist erfolgreich, wenn einer der abgerufenen öffentlichen Schlüssel SSH unterstützt.

Derselbe Attributname des extrahierten öffentlichen Schlüssels muss sowohl auf dem LDAP-Server als auch in der NetScaler SDX-Appliance vorhanden sein.

Wichtig

Für die schlüsselbasierte Authentifizierung müssen Sie einen Speicherort für die öffentlichen Schlüssel angeben, indem Sie den Wert von

Authorizedkeysfilein der Datei/etc/sshd_configim folgenden Aspekt festlegen:

AuthorizedKeysFile .ssh/authorized_keys

Systembenutzer. Sie können den Speicherort von öffentlichen Schlüsseln für jeden Systembenutzer angeben, indem Sie den Wert von Authorizedkeysfile in der Datei /etc/sshd_config*` festlegen.

LDAP-Benutzer. Der abgerufene öffentliche Schlüssel wird im Verzeichnis /var/pubkey/<user_name>/tmp_authorized_keys-<pid> gespeichert. pid ist die eindeutige Nummer, die hinzugefügt wurde, um zwischen gleichzeitigen SSH-Anfragen desselben Benutzers zu unterscheiden. Dieser Ort ist ein temporärer Ort, an dem der öffentliche Schlüssel während des Authentifizierungsvorgangs gespeichert wird. Der öffentliche Schlüssel wird nach Abschluss der Authentifizierung aus dem System entfernt.

Um sich mit dem Benutzer anzumelden, führen Sie den folgenden Befehl an der Shell-Eingabeaufforderung aus:

$ ssh –i <private key> <username>@<IPAddress>

So konfigurieren Sie den LDAP-Server mit der GUI:

- Navigieren Sie zu System > Authentifizierung > LDAP.

- Klicken Sie auf der LDAP-Seite auf die Registerkarte **Server** .

- Klicken Sie auf einen der verfügbaren LDAP-Server.

- Wählen Sie auf der Seite LDAP-Server für Authentifizierung konfigurieren die Option Authentifizierungaus.

Hinweis:

Deaktivieren Sie das Kontrollkästchen Authentifizierung, um “sshPublicKeys” für die Authentifizierung von LDAP-Benutzern zu verwenden.

Hinzufügen eines primären DNS für die FQDN-Namensauflösung

Wenn Sie einen RADIUS- oder LDAP-Server definieren, indem Sie den FQDN des Servers anstelle seiner IP-Adresse verwenden, legen Sie den primären DNS manuell fest, um den Servernamen aufzulösen. Sie können entweder die GUI oder die CLI verwenden.

Um das primäre DNS mithilfe der GUI festzulegen, gehen Sie zu System > Netzwerkkonfiguration > DNS.

Gehen Sie folgendermaßen vor, um das primäre DNS mithilfe der CLI festzulegen.

- Öffnen Sie eine Secure Shell (SSH) -Konsole.

- Melden Sie sich mit den Administratoranmeldeinformationen bei der NetScaler SDX-Appliance an.

- Führen Sie den Befehl

networkconfigaus. - Wählen Sie das entsprechende Menü aus, aktualisieren Sie die DNS-IPv4-Adresse und speichern Sie die Änderungen.

Wenn Sie den Befehl networkconfig neu ausführen, wird die aktualisierte DNS-Adresse angezeigt.

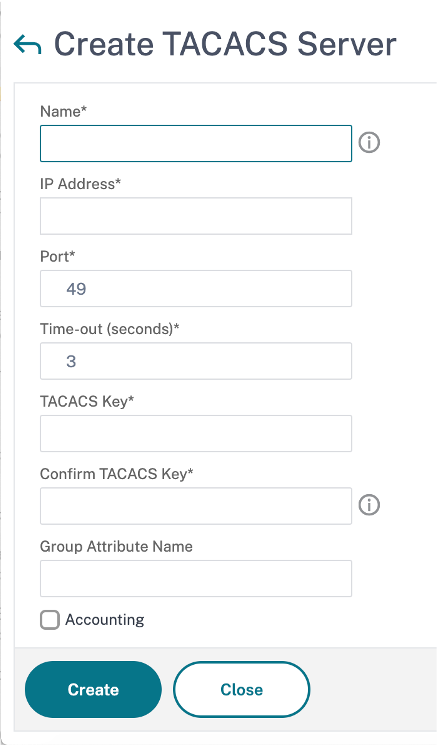

Hinzufügen eines TACACS-Servers

Um die TACACS-Authentifizierung zu konfigurieren, geben Sie den Authentifizierungstyp als TACACS an und konfigurieren Sie den TACACS-Authentifizierungsserver.

So fügen Sie einen TACACS-Server hinzu

- Erweitern Sie auf der Registerkarte Konfiguration unter Systemdie Option Authentifizierung, und klicken Sie dann auf TACACS.

- Klicken Sie im Detailbereich auf Hinzufügen.

- Geben Sie im Dialog TACACS-Server erstellen die Werte für die Parameter ein oder wählen Sie sie aus:

- Name — Name des TACAS-Servers

- IP-Adresse — Die IP-Adresse des TACACS-Servers

- Port — Port, auf dem der TACACS-Server läuft. Standardwert: 49

- Timeout — Maximale Anzahl von Sekunden, die das System auf eine Antwort vom TACACS-Server wartet

- TACACS-Schlüssel — Schlüssel, der zwischen dem Client und dem Server gemeinsam genutzt wird. Diese Informationen sind erforderlich, damit das System mit dem TACACS-Server kommunizieren kann.

- Buchhaltung — Ermöglicht Management Service, Überwachungsinformationen mit dem TACACAS-Server zu protokollieren

- Gruppenattributname — Name des im TACACS+-Server konfigurierten Gruppenattributs

- Klicken Sie auf Erstellenund dann auf Schließen.