Citrix Gateway konfigurieren

Verwenden Sie Citrix Gateways, um Authentifizierung und Remotezugriff auf StoreFront und Ihre Virtual Delivery Agents (VDAs) bereitzustellen. Citrix Gateways werden auf Hardware- oder Software-NetScaler ADCs ausgeführt. Der Citrix Gateway Service wird von Citrix verwaltet und kann für HDX-Routing verwendet werden, jedoch nicht für die Authentifizierung oder den Remotezugriff auf StoreFront.

Weitere Informationen zur Konfiguration Ihres Gateways finden Sie unter NetScaler Gateway in StoreFront integrieren.

Sie müssen Ihr Gateway in StoreFront konfigurieren, bevor StoreFront den Zugriff über dieses Gateway zulässt.

Gateways anzeigen

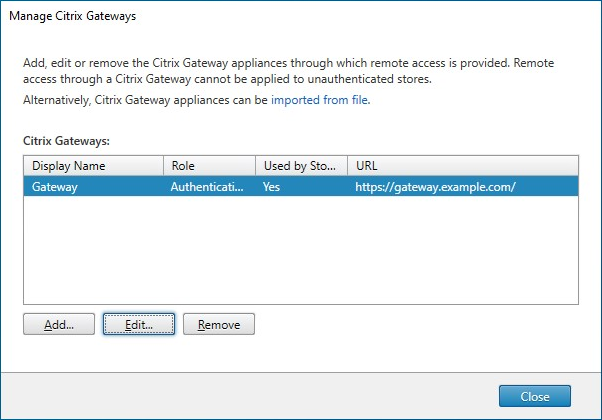

Um die in StoreFront konfigurierten Gateways anzuzeigen, wählen Sie im linken Bereich der Citrix StoreFront-Verwaltungskonsole den Knoten Stores aus und klicken Sie auf Citrix Gateways verwalten. Dadurch wird das Fenster Citrix Gateways verwalten angezeigt.

PowerShell

Rufen Sie Get-STFRoamingGateway auf, um eine Liste der Gateways und ihrer Konfiguration abzurufen.

Citrix Gateway Appliance hinzufügen

-

Klicken Sie im Fenster Citrix Gateways verwalten auf Hinzufügen.

-

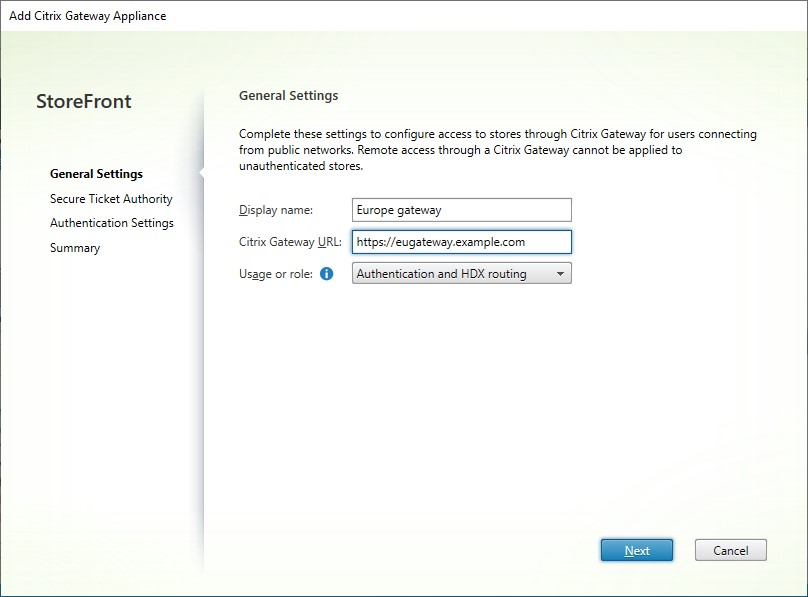

Geben Sie auf der Registerkarte “Allgemeine Einstellungen” die Einstellungen ein und klicken Sie auf Weiter.

-

Geben Sie einen Anzeigenamen für die Citrix Gateway-Bereitstellung an, über den die Benutzer sie erkennen können.

Den Benutzern wird der Anzeigename angezeigt, den Sie in der Citrix Workspace-App angegeben haben. Nehmen Sie deshalb relevante Informationen in den Namen auf, damit die Benutzer leichter entscheiden können, ob sie die Bereitstellung verwenden möchten. Beispielsweise können Sie den geographischen Standort in die Anzeigenamen der Citrix Gateway-Bereitstellungen einfügen, damit Benutzer problemlos das beste Gateway für ihren Standort identifizieren können.

-

Stellen Sie den Gateway-Typ auf Citrix Gateway-Appliance ein.

-

Geben Sie die URL des Gateways ein.

Der vollqualifizierte Domänenname (FQDN) für die StoreFront-Bereitstellung muss eindeutig sein und darf nicht dem vollqualifizierten Domänennamen des virtuellen Citrix Gateway-Servers entsprechen. Das Verwenden desselben FQDN für StoreFront und den virtuellen Citrix Gateway-Server wird nicht unterstützt. Das Gateway fügt die URL zum HTTP-Header

X-Citrix-Viahinzu. StoreFront ermittelt anhand des Headers, welches Gateway verwendet wird.Mit der GUI kann nur eine Gateway-URL hinzugefügt werden. Wenn auf ein Gateway über mehrere URLs zugegriffen werden kann, müssen Sie dasselbe Gateway zweimal mit bis auf die URL identischer Konfiguration hinzufügen. Um die Konfiguration zu vereinfachen, können Sie eine sekundäre URL für den Zugriff auf das Gateway konfigurieren. Diese Option ist über die GUI nicht verfügbar, daher müssen Sie PowerShell verwenden. Schließen Sie die Verwaltungskonsole, bevor Sie PowerShell-Befehle ausführen. Wenn Sie beispielsweise mehrere Gateways hinter einem Global Server Load Balancing haben, ist es in der Regel nützlich, sowohl die GSLB-URL als auch eine URL hinzuzufügen, die für den Zugriff auf jedes regionale Gateway verwendet werden kann, beispielsweise zu Test- oder Fehlerbehebungszwecken. Nachdem Sie das Gateway erstellt haben, können Sie mit

Set-STFRoamingGatewayumd dem Parameter-GSLBurlfür die sekundäre URL eine zusätzliche URL hinzufügen. Der Parameter heißt zwarGSLBurl, kann jedoch für jede Situation verwendet werden, in der Sie eine zweite URL hinzufügen möchten. Beispiel:Set-STFRoamingGateway -Name "Europe Gateway" -GSLBurl "eugateway.example.com" -GatewayUrl "gslb.example.com" <!--NeedCopy-->Hinweis:

Unlogischerweise enthält der Parameter

GSLBurlin diesem Beispiel die regionale URL und der ParameterGatewayUrldie GSLB-URL. Für die meisten Zwecke werden die URLs identisch behandelt, und wenn der Store nur über einen Webbrowser aufgerufen wird, können sie auf beiderlei Weise konfiguriert werden. Wenn Sie jedoch über die Citrix Workspace-App auf StoreFront zugreifen, liest die AppGatewayUrlvon StoreFront und verwendet dies für den Remotezugriff. Es ist empfehlenswert, die Konfiguration so zu wählen, dass die App immer eine Verbindung mit der GSLB-URL herstellt.Wenn Sie mehr als zwei URLs benötigen, müssen Sie dies als separates Gateway konfigurieren.

-

Wählen Sie die Verwendung oder Rolle aus:

Verwendung oder Rolle Beschreibung Authentifizierung und HDX-Routing Gateway wird sowohl für den Remotezugriff auf StoreFront als auch für den Zugriff auf die VDAs verwendet. Nur Authentifizierung Gateway wird nur für den Remotezugriff auf StoreFront verwendet. Diese Option verhindert, dass der Citrix Workspace Launcher funktioniert. Wenn Sie hybride Starts verwenden müssen, wählen Sie Authentifizierung und HDX-Routing, auch wenn das Gateway nur für die Authentifizierung verwendet wird. Nur HDX-Routing Gateway wird nur für die Bereitstellung von HDX-Zugriff auf VDAs verwendet (z. B. bei einer Site ohne StoreFront-Instanz)

-

-

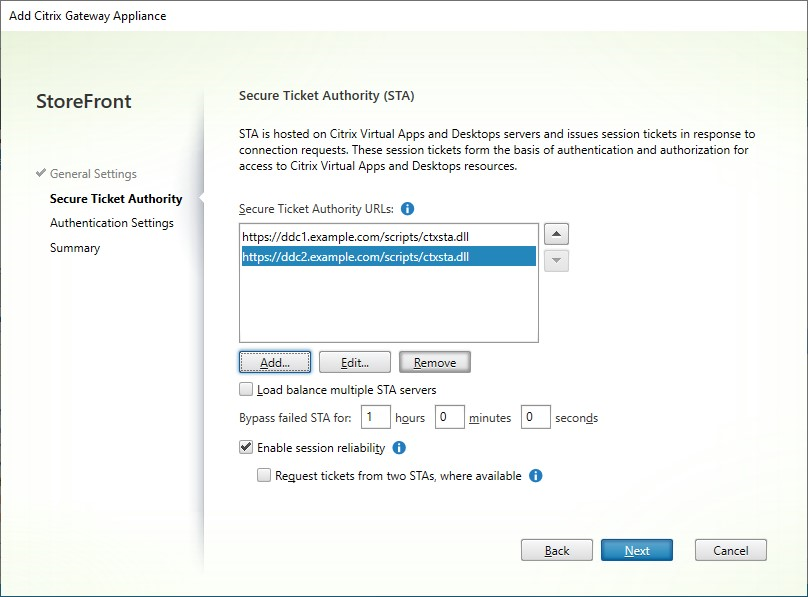

Geben Sie die Einstellungen auf der Registerkarte Secure Ticket Authority an.

Die Secure Ticket Authority stellt Sitzungstickets als Antwort auf Verbindungsanfragen aus. Diese Sitzungstickets bilden die Grundlage für die Authentifizierung und Autorisierung für die Erkennung und den Zugriff auf VDAs von Citrix Workspace-Apps.

-

Geben Sie mindestens eine URL für “Secure Ticket Authority-URL” ein. Wenn Sie Citrix Virtual Apps and Desktops verwenden, können Sie den Delivery Controller als STA verwenden. Wenn Sie Citrix Desktop as a Service verwenden, können Sie die Cloud Connectors angeben, die als Proxy für Anforderungen an die Citrix Cloud Ticket Authority dienen. Die Einträge dieser Liste müssen exakt mit der im Citrix Gateway konfigurierten Liste übereinstimmen. Es ist nicht möglich, Sicherheitsschlüssel über die GUI hinzuzufügen. Weitere Informationen zum Hinzufügen mit PowerShell finden Sie im späteren Schritt.

-

Aktivieren Sie Lastausgleich von mehreren STA-Servern, um die Anforderungen über die STA-Server zu verteilen. Wird die Option nicht aktiviert, probiert StoreFront die Server in der Reihenfolge aus, in der sie aufgeführt sind.

-

Wenn StoreFront einen STA-Server nicht erreichen kann, wird dieser Server für einen bestimmten Zeitraum nicht verwendet. Standardmäßig ist dies 1 Stunde, aber Sie können diesen Wert anpassen.

-

Wenn Citrix Virtual Apps and Desktops getrennte Sitzungen aufrechterhalten soll, während die Citrix Workspace-App eine automatische Wiederverbindung versucht, wählen Sie Sitzungszuverlässigkeit aktivieren.

-

Aktivieren Sie Tickets von zwei Secure Ticket Authoritys anfordern (falls verfügbar), wenn Sie mehrere STAs konfigurieren und sicherstellen möchten, dass Sitzungszuverlässigkeit immer gegeben ist.

Wenn Tickets von zwei Secure Ticket Authoritys anfordern (falls verfügbar) aktiviert ist, ruft StoreFront Tickets von zwei verschiedenen Secure Ticket Authoritys ab, damit Benutzersitzungen nicht unterbrochen werden, wenn eine Secure Ticket Authority während der Sitzung ausfällt. Wenn StoreFront aus irgendeinem Grund keine Verbindung zu zwei Secure Ticket Authoritys herstellen kann, wird automatisch nur eine Secure Ticket Authority verwendet.

Wenn Sie die Einstellungen angegeben haben, klicken Sie auf Weiter.

-

-

Klicken Sie auf Erstellen, um die Konfiguration zu übernehmen.

-

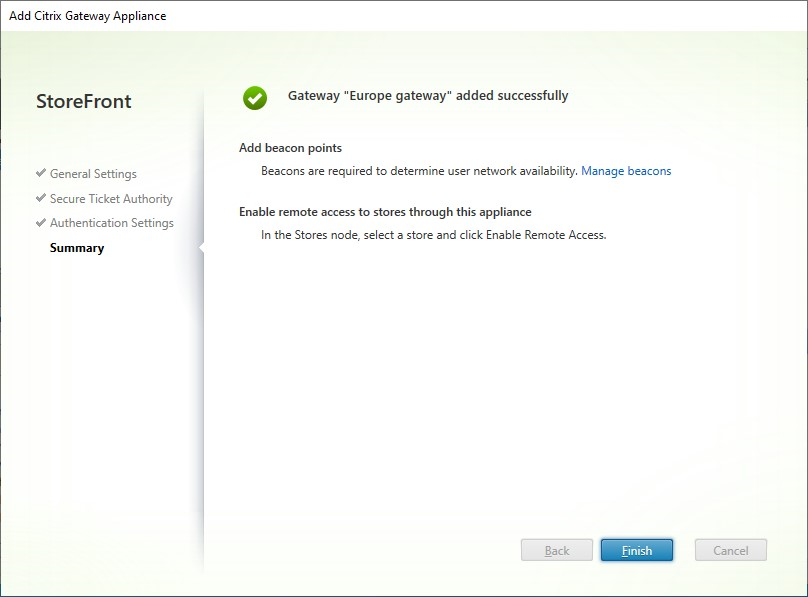

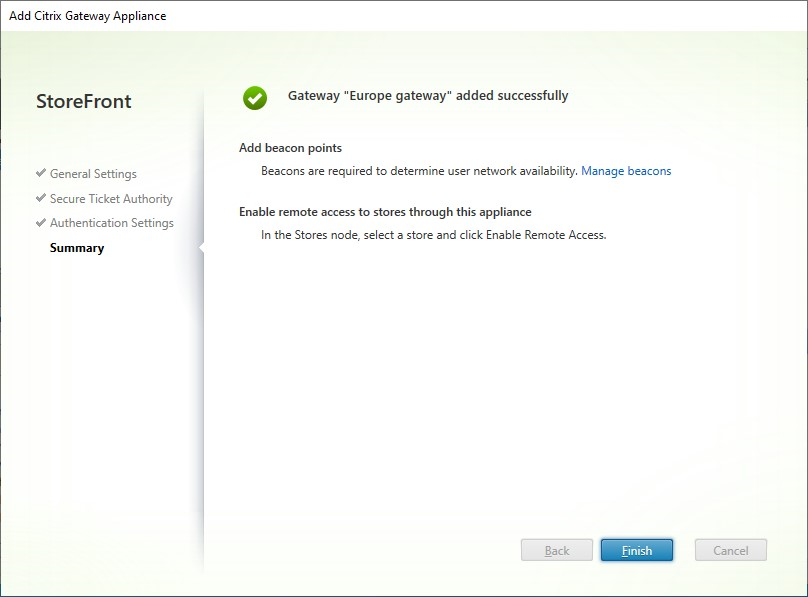

Wenn die Bereitstellung angewendet wurde, klicken Sie auf Fertig stellen.

-

Wenn Sie Sicherheitsschlüssel konfiguriert haben (empfohlen), müssen Sie die Verwaltungskonsole schließen und sie mit PowerShell konfigurieren. Beispiel:

$gateway = Get-STFRoamingGateway -Name [Gateway name] $sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret] $sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret] Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2 <!--NeedCopy--> -

Damit die Benutzer über das Gateway auf Stores zugreifen können, konfigurieren Sie den Remotebenutzerzugriff.

-

Standardmäßig verwendet StoreFront das Gateway, das den Benutzer für das HDX-Routing zu seinen Ressourcen authentifiziert hat. Sie können StoreFront optional so konfigurieren, dass das Gateway beim Zugriff auf bestimmte Ressourcen mit optimalem HDX-Routing verwendet wird.

PowerShell SDK

Um ein Gateway mit dem PowerShell SDK hinzuzufügen, rufen Sie das Cmdlet New-STFRoamingGateway auf.

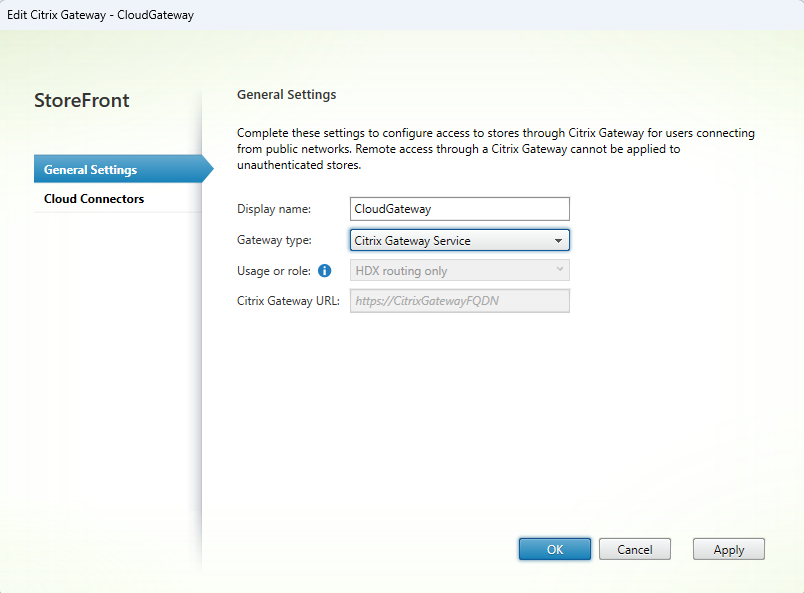

Citrix Gateway Service hinzufügen

Wenn Sie den Citrix Gateway Service für StoreFront in Citrix Cloud aktiviert haben, müssen Sie ihn als Gateway in StoreFront konfigurieren.

-

Klicken Sie im Fenster Citrix Gateways verwalten auf Hinzufügen.

-

Geben Sie auf der Registerkarte “Allgemeine Einstellungen” die Einstellungen ein und klicken Sie auf Weiter.

-

Geben Sie einen Anzeigenamen für die Citrix Gateway-Bereitstellung an, über den die Benutzer sie erkennen können.

Den Benutzern wird der Anzeigename angezeigt, den Sie in der Citrix Workspace-App angegeben haben. Nehmen Sie deshalb relevante Informationen in den Namen auf, damit die Benutzer leichter entscheiden können, ob sie die Bereitstellung verwenden möchten. Beispielsweise können Sie den geographischen Standort in die Anzeigenamen der Citrix Gateway-Bereitstellungen einfügen, damit Benutzer problemlos das beste Gateway für ihren Standort identifizieren können.

-

Stellen Sie den Gateway-Typ auf Citrix Gateway Service ein. Dadurch wird die Verwendung oder Rolle nur auf HDX-Routing festgelegt und die Citrix Gateway-URL deaktiviert.

-

-

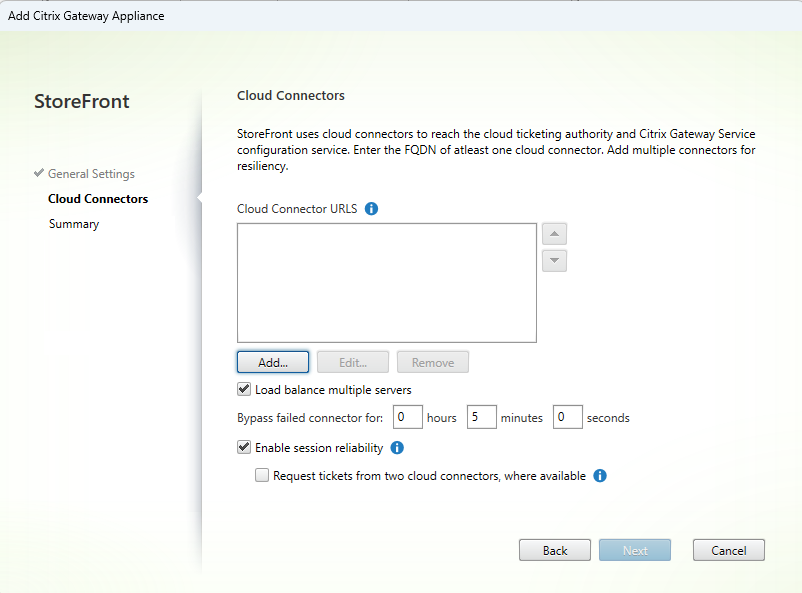

Füllen Sie die Einstellungen auf der Registerkarte Cloud Connectors aus.

Cloud Connectors ermöglichen es StoreFront, Citrix Cloud zu erreichen, um die Gateway-Konfiguration nachzuschlagen und die Cloud-Ticketing-Autorität zu erreichen, um Sitzungstickets anzufordern.

-

Geben Sie mindestens eine Cloud Connector-Server-URL ein. Es ist nicht möglich, Sicherheitsschlüssel über die GUI hinzuzufügen. Weitere Informationen zum Hinzufügen mit PowerShell finden Sie im späteren Schritt.

-

Aktivieren Sie Lastausgleich von mehreren STA-Servern, um die Anforderungen über die STA-Server zu verteilen. Wird die Option nicht aktiviert, probiert StoreFront die Server in der Reihenfolge aus, in der sie aufgeführt sind.

-

Wenn StoreFront einen STA-Server nicht erreichen kann, wird dieser Server für einen bestimmten Zeitraum nicht verwendet. Standardmäßig ist dies 1 Stunde, aber Sie können diesen Wert anpassen.

-

Wählen Sie immer Sitzungszuverlässigkeit aktivieren aus.

Derzeit erfordert Citrix Gateway Service Sitzungszuverlässigkeit. Dies kann sich in einer zukünftigen Version ändern.

-

Wählen Sie nicht die Option Tickets von zwei Cloud-Connectors anfordern, sofern verfügbar aus.

Die Auswahl von Tickets von zwei Cloud-Connectors anfordern, sofern verfügbar bietet derzeit keinen Vorteil, da alle Connectors eine Verbindung zu derselben Cloud-Ticketing-Stelle herstellen. Dies könnte sich in Zukunft ändern.

Wenn Sie die Einstellungen angegeben haben, klicken Sie auf Weiter.

-

-

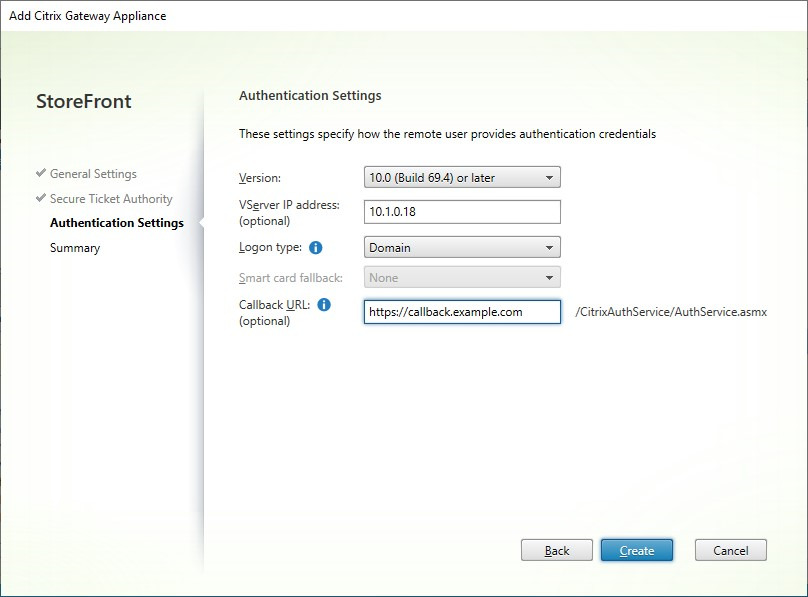

Geben Sie die Einstellungen auf der Registerkarte Authentifizierungseinstellungen an.

-

Wählen Sie die NetScaler-Version.

-

Gibt es mehrere Gateways mit derselben URL (normalerweise bei Verwendung von Global Server Load Balancing) und Sie eine Rückruf-URL eingegeben haben, müssen Sie die VIP des Gateways eingeben. So kann StoreFront anhand der Rückruf-URL ermitteln, von welchem Gateway die Anforderung stammt und welcher Server kontaktiert werden muss. Andernfalls können Sie dieses Feld leer lassen.

-

Wählen Sie aus der Liste Anmeldetyp die Authentifizierungsmethode aus, die Sie auf dem Gerät für Benutzer der Citrix Workspace-App konfiguriert haben.

Die von Ihnen angegebenen Informationen über die Konfiguration des Citrix Gateway-Geräts werden der Provisioningdatei für den Store hinzugefügt. Dadurch kann die Citrix Workspace-App die richtige Verbindungsanforderung senden, wenn ein Gerät zum ersten Mal kontaktiert wird.

- Wenn Benutzer die Domänenanmeldeinformationen für Microsoft Active Directory eingeben müssen, wählen Sie Domäne.

- Wählen Sie Sicherheitstoken, wenn Benutzer einen Tokencode von einem Sicherheitstoken eingeben müssen.

- Wählen Sie “Domäne und Sicherheitstoken”, wenn Benutzer ihre Domänenanmeldeinformationen und einen Tokencode von einem Sicherheitstoken eingeben müssen.

- Wählen Sie SMS-Authentifizierung, wenn Benutzer ein in einer Textnachricht gesendetes Einmalkennwort eingeben müssen.

- Wenn Benutzer eine Smartcard vorlegen und eine PIN eingeben müssen, wählen Sie Smartcard.

Wenn Sie die Smartcardauthentifizierung mit einer sekundären Authentifizierungsmethode konfigurieren, auf die Benutzer zurückgreifen können, wenn es Probleme mit den Smartcards gibt, wählen Sie die sekundäre Authentifizierungsmethode aus der Liste Smartcard-Fallback.

- Geben Sie optional die intern zugängliche URL des Gateways in das Feld “Callback-URL” ein. Damit kann StoreFront den Citrix Gateway-Authentifizierungsdienst kontaktieren, um zu überprüfen, ob von Citrix Gateway empfangene Anforderungen auch tatsächlich von diesem Gerät ausgehen. Sie ist für Smart Access und für die Authentifizierung ohne Kennwort (Smart Card oder SAML) erforderlich, andernfalls können Sie das Feld leer lassen. Wenn Sie mehrere Citrix Gateways mit derselben URL haben, muss diese URL für den spezifischen Gateway-Server gelten.

Wenn Sie die Einstellungen angegeben haben, klicken Sie auf Weiter.

-

-

Klicken Sie auf Erstellen, um die Konfiguration zu übernehmen.

-

Wenn die Bereitstellung angewendet wurde, klicken Sie auf Fertig stellen.

-

Wenn Sie Sicherheitsschlüssel konfiguriert haben (empfohlen), müssen Sie die Verwaltungskonsole schließen und sie mit PowerShell konfigurieren. Beispiel:

$gateway = Get-STFRoamingGateway -Name [Gateway name] $sta1 = New-STFSecureTicketAuthority -StaUrl [STA1 URL] -StaValidationEnabled $true -StaValidationSecret [secret] $sta2 = New-STFSecureTicketAuthority -StaUrl [STA2 URL] -StaValidationEnabled $true -StaValidationSecret [secret] Set-STFRoamingGateway -Gateway $gateway -SecureTicketAuthorityObjs $sta1,$sta2 <!--NeedCopy--> -

Standardmäßig verwendet StoreFront dasselbe Gateway für den Zugriff auf Ressourcen, das für die Authentifizierung verwendet wurde, daher wird der Citrix Gateway Service nie verwendet. Sie müssen Optimales HDX-Routing verwenden, um zu konfigurieren, wann StoreFront den Citrix Gateway Service verwenden soll.

PowerShell SDK

Um ein Gateway mit dem PowerShell SDK hinzuzufügen, rufen Sie das Cmdlet New-STFRoamingGateway mit der Einstellung -IsCloudGateway $true auf.

Citrix Gateway bearbeiten

-

Klicken Sie im Fenster Citrix Gateways verwalten auf das Gateway, das Sie ändern möchten, und klicken Sie auf Bearbeiten.

Eine Beschreibung der Parameter finden Sie unter Citrix Gateway hinzufügen.

-

Klicken Sie auf Speichern, um Ihre Änderungen zu speichern.

PowerShell SDK

Um die Gatewaykonfiguration mit dem PowerShell SDK zu ändern, rufen Sie das Cmdlet Set-STFRoamingGateway auf.

Citrix Gateway entfernen

-

Klicken Sie im Fenster Citrix Gateways verwalten auf das Gateway, das Sie ändern möchten, und klicken Sie auf Entfernen.

-

Klicken Sie im Bestätigungsfenster auf Ja.

PowerShell SDK

Um das Gateway mit dem PowerShell-SDK zu entfernen, rufen Sie Remove-STFRoamingGateway auf.