Citrix ADC und Amazon Web Services - Validiertes Referenzdesign

Übersicht Citrix Networking VPX

Citrix ADC ist ein All-in-One-Application Delivery Controller, der die Ausführung von Anwendungen um das Fünffache verbessert, die Betriebskosten von Anwendungen senkt, die Benutzererfahrung optimiert und sicherstellt, dass Anwendungen immer verfügbar sind, indem Folgendes verwendet wird:

- Lastenausgleich und Verkehrsmanagement für erweiterte Layer 4-7-Dienste

- Bewährte Anwendungsbeschleunigung wie HTTP-Komprimierung und Caching

- Eine integrierte Anwendungs-Firewall für Anwendungssicherheit

- Serverauslagerung zur deutlichen Kostensenkung und Serverkonsolidierung

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert Hochgeschwindigkeits-Lastenausgleich und Content Switching, HTTP-Komprimierung, Inhaltscaching, SSL-Beschleunigung, Sichtbarkeit des Anwendungsflusses und eine leistungsstarke Anwendungsfirewall in einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Übersicht Citrix ADC in Amazon Web Services

Unterstützung für Citrix Networking VPX innerhalb von Amazon Web Services (AWS) ist ab Version 10.5—61.11 verfügbar. Citrix Networking VPX ist als Amazon Machine Image (AMI) im AWS-Marktplatz erhältlich. Mit Citrix Networking VPX auf AWS können Kunden die AWS-Cloud-Computing-Funktionen nutzen und die Citrix ADC Load Balancing- und Traffic-Management-Funktionen für ihre Geschäftsanforderungen verwenden. Citrix ADC auf AWS unterstützt alle Datenverkehrsverwaltungsfunktionen einer physischen Citrix ADC-Appliance. In AWS ausgeführte Citrix ADC-Instanzen können als eigenständige Instanzen oder in HA-Paaren bereitgestellt werden.

Das Citrix Networking VPX AMI ist als EC2-Instanz verpackt, die innerhalb einer AWS-VPC gestartet wird. Die VPX AMI-Instanz benötigt mindestens 2 virtuelle CPUs und 2 GB Arbeitsspeicher. Eine EC2-Instanz, die innerhalb einer AWS VPC gestartet wird, kann auch mehrere Schnittstellen, mehrere IP-Adressen pro Schnittstelle sowie öffentliche und private IP-Adressen bereitstellen, die für die VPX-Konfiguration erforderlich sind. Derzeit kann VPX in AWS nur innerhalb einer VPC gestartet werden, da für jede VPX-Instanz mindestens drei IP-Adressen erforderlich sind. (Obwohl VPX auf AWS mit einer oder zwei Elastic Network-Schnittstellen implementiert werden kann, empfiehlt Citrix drei Netzwerkschnittstellen für eine standardmäßige VPX on AWS-Installation.) AWS stellt Multi-IP-Funktionalität derzeit nur für Instanzen zur Verfügung, die innerhalb einer AWS-VPC ausgeführt Eine VPX-Instanz in einer VPC kann zum Lastausgleich von Servern verwendet werden, die in EC2-Instanzen ausgeführt werden.

Mit einer Amazon VPC können Sie eine virtuelle Netzwerkumgebung erstellen und steuern, einschließlich Ihres eigenen IP-Adressbereichs, Subnetze, Routing-Tabellen und Netzwerk-Gateways.

Hinweis:

Standardmäßig können Sie für jedes AWS-Konto bis zu 5 VPC-Instanzen pro AWS-Region erstellen. Sie können höhere VPC-Limits beantragen, indem Sie das Antragsformular von Amazonabsenden.

Eine EC2-Instanz von Citrix Networking VPX (AMI-Image) wird innerhalb der AWS VPC gestartet.

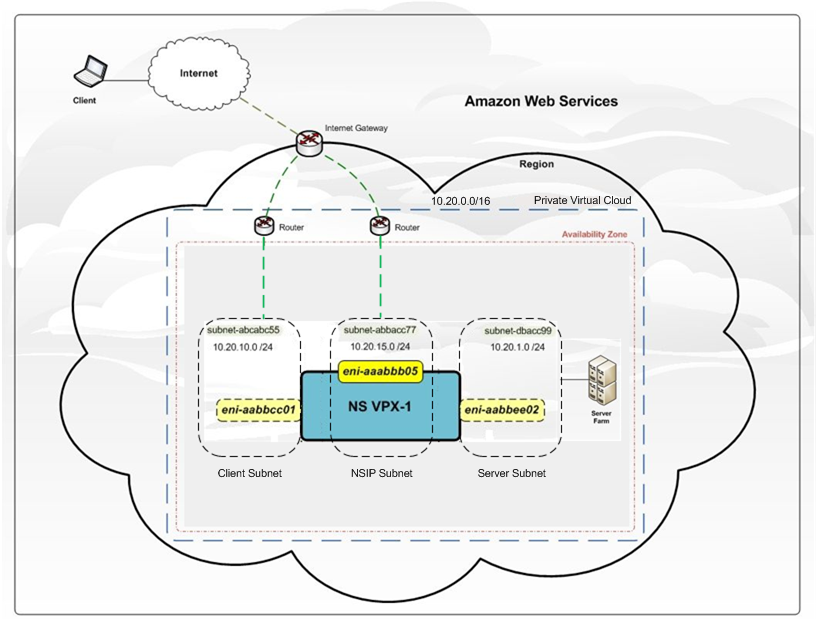

Die folgende Abbildung zeigt eine typische VPX on AWS-Bereitstellung.

Die Abbildung zeigt eine einfache Topologie einer AWS-VPC mit einer Citrix Networking VPX-Bereitstellung. Die AWS-VPC hat:

- Ein einzelnes Internet-Gateway zum Weiterleiten des Datenverkehrs in und aus der VPC.

- Netzwerkkonnektivität zwischen dem Internet-Gateway und dem Internet.

- Drei Subnetze, jeweils eines für Management, Client und Server.

- Netzwerkkonnektivität zwischen dem Internet-Gateway und den beiden Subnetzen (Management und Client).

- Eine einzelne Citrix Networking VPX, die innerhalb der VPC bereitgestellt wird. Die VPX-Instanz verfügt über drei Elastic Network Interfaces (ENIs), von denen eines mit jedem Subnetz verbunden ist.

Einschränkungen und Nutzungsrichtlinien

- Das Clustering-Feature wird für VPX nicht unterstützt.

- Damit HA erwartungsgemäß funktioniert, verknüpfen Sie ein dediziertes NATing-Gerät mit der Verwaltungsschnittstelle oder verknüpfen Sie EIP mit NSIP. Weitere Informationen zu NAT finden Sie unter NAT-Instanzen in der AWS-Dokumentation.

- Datenverkehr und Verwaltungsverkehr sollten getrennt werden, indem ENIs verwendet werden, die zu verschiedenen Subnetzen gehören.

- Nur die NSIP-Adresse sollte in der Management-ENI vorhanden sein.

- Wenn eine NAT-Instanz zur Sicherheit verwendet wird, anstatt dem NSIP einen EIP zuzuweisen, sind entsprechende Änderungen beim Routing auf VPC-Ebene erforderlich. Anweisungen zum Vornehmen von Routingänderungen auf VPC-Ebene finden Sie in der AWS-Dokumentation unter Szenario 2: VPC mit öffentlichen und privaten Subnetzen.

- Eine VPX-Instanz kann von einem EC2-Instanz-Typ zu einem anderen verschoben werden (z. B. von m3.large auf m3.xlarge).

- Für Speicheroptionen für VPX in AWS empfiehlt Citrix EBS, da es dauerhaft ist und die Daten auch verfügbar sind, nachdem sie von der Instanz getrennt wurden.

- Das dynamische Hinzufügen von ENIs zu VPX wird nicht unterstützt. Sie müssen die VPX-Instanz neu starten, um das Update anzuwenden. Citrix empfiehlt, die Standalone- oder HA-Instanz zu beenden, die neue ENI anzufügen und die Instanz dann neu zu starten.

- Sie können einem ENI mehrere IP-Adressen zuweisen. Die maximale Anzahl von IP-Adressen pro ENI wird durch den EC2-Instanz-Typ bestimmt, siehe EC2-Unterstützung für ENIs und IP-Adressen.

- Citrix empfiehlt, die Verwendung der Befehle zum Aktivieren und Deaktivieren von Schnittstellen für Citrix Networking VPX-Schnittstellen zu vermeiden.

Aufgrund von AWS-Einschränkungen werden diese Funktionen nicht unterstützt:

Layer-3-Einschränkungen:

- Dynamisches Routing

- IPV6

Layer-2-Einschränkungen:

- Gratuitous ARP(GARP)

- L2-Modus

- Getaggtes VLAN

- Virtueller MAC (VMAC)

Unterstützte EC2-Instanzen, ENI und IP-Adresskapazitäten

Das Citrix ADC AMI kann auf jedem der folgenden EC2-Instanztypen gestartet werden. In dieser Tabelle sind alle unterstützten EC2-Instanztypen und die entsprechende Anzahl unterstützter ENIs sowie die Anzahl der privaten IPv4-Adressen pro ENI aufgeführt.

| Instanzname | Anzahl der ENIs | Private IPv4-Adressen pro ENI |

|---|---|---|

| t2.small | 3 | 4 |

| t2.medium | 3 | 6 |

| t2.large | 3 | 12 |

| t2.xlarge | 3 | 15 |

| t2.2xlarge | 3 | 15 |

| m3.large | 3 | 10 |

| m3.xlarge | 4 | 15 |

| m3.2xlarge | 4 | 30 |

| m4.large | 2 | 10 |

| m4.xlarge | 4 | 15 |

| m4.2xlarge | 4 | 15 |

| m4.4xlarge | 8 | 30 |

| m4.10xlarge | 8 | 30 |

| m4.16xlarge | 8 | 30 |

| m5.large | 3 | 10 |

| *m5.xlarge | 4 | 15 |

| m5.2xlarge | 4 | 15 |

| m5.4xlarge | 8 | 30 |

| m5.8xlarge | 8 | 30 |

| m5.12xlarge | 8 | 30 |

| m5.16xlarge | 15 | 50 |

| m5.24xlarge | 15 | 50 |

| m5a.large | 3 | 10 |

| m5a.xlarge | 4 | 15 |

| m5a.2xlarge | 4 | 15 |

| m5a.4xlarge | 8 | 30 |

| m5a.8xlarge | 8 | 30 |

| m5a.12xlarge | 8 | 30 |

| m5a.16xlarge | 15 | 50 |

| m5a.24xlarge | 15 | 50 |

| c4.large | 3 | 10 |

| c4.xlarge | 4 | 15 |

| c4.2xlarge | 4 | 15 |

| c4.4xlarge | 8 | 30 |

| c4.8xlarge | 8 | 30 |

| c5.large | 3 | 10 |

| c5.xlarge | 4 | 15 |

| c5.2xlarge | 4 | 15 |

| c5.4xlarge | 8 | 30 |

| c5.9xlarge | 8 | 30 |

| c5.12xlarge | 8 | 30 |

| c5.18xlarge | 15 | 50 |

| c5.24xlarge | 15 | 50 |

| c5a.large | 3 | 10 |

| c5a.xlarge | 4 | 15 |

| c5a.2xlarge | 4 | 15 |

| c5a.4xlarge | 8 | 30 |

| c5a.9xlarge | 8 | 30 |

| c5a.12xlarge | 8 | 30 |

| c5a.18xlarge | 15 | 50 |

| c5a.24xlarge | 15 | 50 |

| c5n.large | 3 | 10 |

| c5n.xlarge | 4 | 15 |

| c5n.2xlarge | 4 | 15 |

| c5n.4xlarge | 8 | 30 |

| c5n.9xlarge | 8 | 30 |

| c5n.18xlarge | 15 | 50 |

| d2.xlarge | 4 | 15 |

| d2.2xlarge | 4 | 15 |

| d2.4xlarge | 8 | 30 |

| d2.8xlarge | 8 | 30 |

* Bevorzugter Instanztyp

Weitere Informationen finden Sie unter Amazon EC2-Instanzen

Anwendungsfälle

Im Vergleich zu alternativen Lösungen, bei denen jeder Service als separate virtuelle Appliance bereitgestellt werden muss, kombiniert Citrix ADC in AWS L4-Load Balancing, L7-Datenverkehrsmanagement, Server-Offload, Anwendungsbeschleunigung, Anwendungssicherheit und andere wichtige Anwendungsbereitstellungsfunktionen in einem einzigen VPX-Instanz, die bequem über den AWS Marketplace verfügbar ist. Darüber hinaus wird alles von einem einzigen Richtlinienframework geregelt und mit den gleichen, leistungsstarken Tools verwaltet, die für die Verwaltung lokaler Citrix ADC-Bereitstellungen verwendet werden. Das Ergebnis ist, dass Citrix ADC auf AWS mehrere überzeugende Anwendungsfälle ermöglicht, die nicht nur die unmittelbaren Anforderungen der heutigen Unternehmen unterstützen, sondern auch die kontinuierliche Entwicklung von Legacy-Computing-Infrastrukturen zu Enterprise Cloud-Rechenzentren.

Produktionsbereitstellung für Web- und Virtual App- und Desktops-Anwendungen

Unternehmen, die AWS aktiv als Infrastructure-as-a-Service (IaaS) -Angebot für die Produktionsbereitstellung von Anwendungen nutzen, können diese Anwendungen jetzt mit derselben Cloud-Netzwerkplattform bereitstellen, die von den weltweit größten Websites und Cloud-Service-Anbietern verwendet wird. Umfangreiche Offload-, Beschleunigungs- und Sicherheitsfunktionen können genutzt werden, um die Leistung zu verbessern und Kosten zu senken.

Citrix Desktops as Service ist eine cloudfähige Lösung für die Bereitstellung einer beliebigen Windows-Anwendung oder eines Desktops in einem Cloud-Dienst, der über ein beliebiges Netzwerk und auf jedem Gerät bereitgestellt wird. Durch die heutige Bereitstellung dieser erweiterten App- und Desktop-Bereitstellungsplattform sind Sie in der Lage, jede virtuelle Infrastruktur oder Cloud-Managementplattform zu nutzen. Dies gibt Ihnen die Möglichkeit, die Automatisierungs- und Orchestrierungsfunktionen des Cloud Computing zu nutzen.

Hybrid-Cloud-Designs

IT-Organisationen in Unternehmen, die eine Hybrid-Cloud-Strategie verfolgen, erhalten das Beste aus beiden Welten, indem sie auswählen, welche Anwendungen und Nutzungsszenarien am besten in ihre Private Cloud passen und welche am besten in eine Public Cloud passen, sodass sie flexibel, wachsen und transformieren können, um den Anforderungen des modernen Arbeitsplatzes gerecht zu werden.

Mit Citrix ADC auf AWS können Hybrid Clouds, die sich über Unternehmensrechenzentren erstrecken und sich bis in AWS erstrecken, von derselben Cloud-Netzwerkplattform profitieren. Citrix ADC erleichtert den Übergang von Anwendungen und Workloads zwischen einem privaten Rechenzentrum und AWS erheblich. Die gesamte Palette an Funktionen, die vom intelligenten Datenbank-Lastausgleich mit DataStream über eine beispiellose Anwendungstransparenz mit AppFlow® bis hin zu Echtzeitüberwachung und -reaktion mit Action Analytics reichen, kann mit Citrix ADC on AWS genutzt werden.

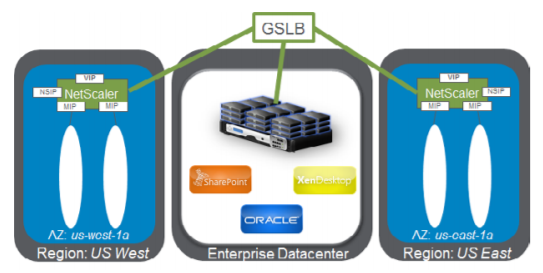

Geschäftskontinuität

Unternehmen, die AWS als Teil ihrer Disaster Recovery- und Business Continuity-Pläne verwenden möchten, können sich auf den globalen Serverlastausgleich von Citrix ADC verlassen, der sowohl on-premises als auch innerhalb von AWS ausgeführt wird, um die Verfügbarkeit und Leistung von Unternehmensrechenzentren und AWS-Umgebungen kontinuierlich zu überwachen und so die Benutzer sicherzustellen werden immer an den optimalen Ort gesendet.

Wenn Sie GSLB auf Citrix ADC-Appliances konfigurieren und Metric Exchange Protocol (MEP) aktivieren, verwenden die Appliances die DNS-Infrastruktur, um den Client mit dem Rechenzentrum zu verbinden, das den von Ihnen festgelegten Kriterien am besten entspricht. Die Kriterien können das am wenigsten belastete Rechenzentrum, das nächstgelegene Rechenzentrum, das Rechenzentrum, das am schnellsten auf Anfragen vom Standort des Kunden reagiert, eine Kombination dieser Metriken und SNMP-Metriken festlegen. Eine Appliance verfolgt den Standort, die Leistung, die Auslastung und die Verfügbarkeit jedes Rechenzentrums und verwendet diese Faktoren, um das Rechenzentrum auszuwählen, an das eine Client-Anfrage gesendet werden soll. Eine GSLB-Konfiguration besteht aus einer Gruppe von GSLB-Entitäten auf jeder Appliance in der Konfiguration. Zu diesen Entitäten gehören GSLB-Sites, GSLB-Dienste, virtuelle GSLB-Server, Lastausgleich- und/oder Content Switching-Server sowie ADNS-Dienste.

Entwicklung und Erprobung

Unternehmen führen die Produktionsbereitstellung on-premises aus, aber die Verwendung von AWS für Entwicklung und Tests kann jetzt Citrix ADC in ihre AWS-Testumgebungen einbinden, was die Produktionszeit verkürzt, da die Produktionsimplementierung in ihren Testumgebungen besser nachahmt.

In jedem Anwendungsfall können Netzwerkarchitekten auch Citrix CloudBridge nutzen, das entweder als eigenständige Instanz oder als Funktion einer Citrix ADC Platinum Edition-Instanz konfiguriert ist, um die Verbindung zwischen einem oder mehreren Unternehmensrechenzentren und der AWS Cloud zu sichern und zu optimieren und so die Datenübertragung zu beschleunigen/ Synchronisation und Minimierung der Netzwerkkosten.

AWS-Netzwerk-Architektur — ENI und EIP

In einer VPC gestartete Citrix ADC-Instanzen können bis zu acht Elastic Network Interfaces (ENIs) haben. Jeder ENI können wiederum eine oder mehrere private IP-Adressen zugewiesen werden, wobei jede dieser IP-Adressen optional einer Elastic IP-Adresse zugeordnet wird, die öffentlich routbar ist.

Was die Netzwerkschnittstellen und IP-Adressen in diesem Fall “elastisch” macht, ist die Möglichkeit, sie programmgesteuert anderen Instanzen zuzuordnen — eine Funktion, die die Wiederherstellung nach Instanz- oder Availability Zone-Ausfällen ermöglicht, ohne auf Hardwareersatz warten zu müssen oder dass DNS-Änderungen vollständig auf alle übertragen werden Ihre Kunden.

Zu den weiteren Details, die berücksichtigt werden müssen, gehören:

- Eine Instanz kann unterschiedliche ENIs in verschiedenen Subnetzen haben (aber nicht in verschiedenen Availability Zones).

- Jeder ENI muss mindestens eine IP-Adresse zugewiesen sein und sie muss einer Sicherheitsgruppe zugewiesen sein (siehe unten).

- Die Adressen 1—4 für jedes Subnetz (d. h. 10.x.x.1-4) sind für die Verwendung durch Amazon reserviert.

- Citrix ADC kennt nur private IP-Adressen. Alle zugewiesenen EIPs werden nicht in der Citrix ADC CLI oder verwandten Verwaltungstools angezeigt.

EC2 im Vergleich zu VPC

AWS umfasst mehrere verschiedene Services, wie Amazon Simple Storage Services (S3), Amazon Elastic Compute Cloud (EC2) und Amazon Virtual Private Cloud (VPC). Die Unterscheidung zwischen den beiden letzteren ist in diesem Fall wichtig. Insbesondere bei EC2 sind VM-Instanzen auf eine einzige Netzwerkschnittstelle und eine einzige IP-Adresse beschränkt. Darüber hinaus gibt es nur minimale Netzwerkfunktionen und Steuerelemente. Dies schließt die Verwendung von EC2 für Citrix ADC aus, für das mindestens drei IP-Adressen erforderlich sind, und aus diesem Grund können Citrix ADC-Instanzen nur innerhalb einer AWS VPC gestartet werden.

VPCs unterstützen nicht nur virtuelle Maschinen mit mehreren Schnittstellen und mehreren privaten und öffentlichen IP-Adressen, sondern ermöglichen es Ihnen auch, eine isolierte virtuelle Netzwerkumgebung mit eigenem IP-Adressbereich, Subnetzen, Routingtabellen und Netzwerk-Gateways zu erstellen und zu steuern.

Regionen und Verfügbarkeitszonen

Innerhalb der AWS-Cloud beziehen sich Regionen auf einen bestimmten geografischen Standort, z. B. USA Ost. Innerhalb jeder Region gibt es mindestens zwei Availability Zones, von denen jede als unabhängiges Cloud-Rechenzentrum betrachtet werden kann, das so konzipiert wurde, dass es vor Ausfällen in anderen Availability Zones isoliert ist und eine kostengünstige Netzwerkkonnektivität mit geringer Latenz zu anderen Availability Zones innerhalb der gleiche Region.

Durch die Implementierung von Instanzen in separaten Availability Zones können Sie Ihre Anwendungen vor Ausfällen schützen, die sich auf einen einzelnen Standort auswirken.

Zu den Einschränkungen und Abhängigkeiten, die Netzwerkarchitekten auf dieser Ebene beachten sollten, gehören die folgenden:

- Obwohl eine Virtual Private Cloud mehrere Availability Zones umfassen kann, kann sie sich nicht über mehrere Regionen erstrecken.

- Einzelne Subnetze innerhalb einer VPC können nicht mehrere Availability Zones umfassen.

- Der gesamte Datenverkehr, der in eine VPC eintritt oder diese verlässt, muss über ein entsprechendes Standard-Internet-Gateway geleitet werden.

VPX auf AWS konfigurieren

In dieser Übung erstellen Sie eine VPC und ein Subnetz und starten eine öffentlich zugängliche Instanz in Ihrem Subnetz. Ihre Instanz kann mit dem Internet kommunizieren, und Sie können von Ihrem lokalen Computer aus über SSH (wenn es sich um eine Linux-Instanz handelt) oder Remotedesktop (wenn es sich um eine Windows-Instanz handelt) auf Ihre Instanz zugreifen. In Ihrer realen Umgebung können Sie dieses Szenario verwenden, um einen öffentlich zugänglichen Webserver zu erstellen, z. B. um ein Blog zu hosten.

Hinweis:

Diese Übung soll Ihnen helfen, Ihre eigene nicht standardmäßige VPC schnell einzurichten. Wenn Sie bereits über eine Standard-VPC verfügen und damit beginnen möchten, Instanzen in dieser zu starten (und keine neue VPC zu erstellen oder zu konfigurieren), lesen Sie Launching an EC2-Instanz into Your Default VPC.

Um diese Übung abzuschließen, gehen Sie wie folgt vor:

- Erstellen Sie eine nicht standardmäßige VPC mit einem einzelnen öffentlichen Subnetz. Mit Subnetzen können Sie Instanzen basierend auf Ihren Sicherheits- und Betriebsanforderungen gruppieren. Ein öffentliches Subnetz ist ein Subnetz, das über ein Internet-Gateway Zugriff auf das Internet hat.

- Erstellen Sie eine Sicherheitsgruppe für Ihre Instanz, die Datenverkehr nur über bestimmte Ports zulässt.

- Starten Sie eine Amazon EC2-Instanz in Ihrem Subnetz.

- Ordnen Sie Ihrer Instanz eine Elastic IP-Adresse zu. Dadurch kann Ihre Instanz auf das Internet zugreifen.

Bevor Sie Amazon VPC zum ersten Mal verwenden können, müssen Sie sich bei AWS registrieren. Wenn Sie sich registrieren, wird Ihr AWS-Konto automatisch für alle Services in AWS, einschließlich Amazon VPC, registriert. Wenn Sie noch kein AWS-Konto erstellt haben, gehen Sie zu http://aws.amazon.comund wählen Sie dann Create a Free Account.

Schritt 1: Erstellen der VPC

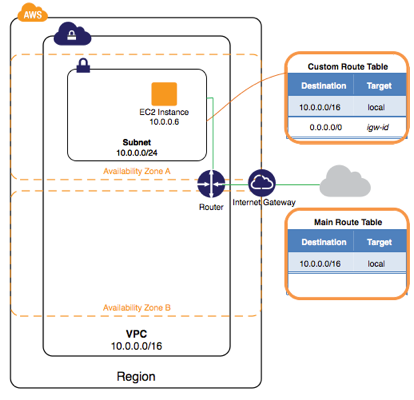

In diesem Schritt verwenden Sie den Amazon VPC-Assistenten in der Amazon VPC-Konsole, um eine VPC zu erstellen. Der Assistent führt die folgenden Schritte für Sie aus:

- Erstellt eine VPC mit einem /16 CIDR-Block (ein Netzwerk mit 65.536 privaten IP-Adressen). Weitere Informationen zur CIDR-Notation und zur Größenbestimmung einer VPC finden Sie unter Ihre VPC.

- Hängt ein Internet-Gateway an die VPC an. Weitere Informationen zu Internet-Gateways finden Sie unter Internet-Gateways.

- Erstellt ein Subnetz der Größe /24 (ein Bereich von 256 privaten IP-Adressen) in der VPC.

- Erstellt eine benutzerdefinierte Routentabelle und ordnet sie Ihrem Subnetz zu, sodass Datenverkehr zwischen dem Subnetz und dem Internet-Gateway fließen kann. Weitere Informationen zu Routing-Tabellen finden Sie unter Routentabellen.

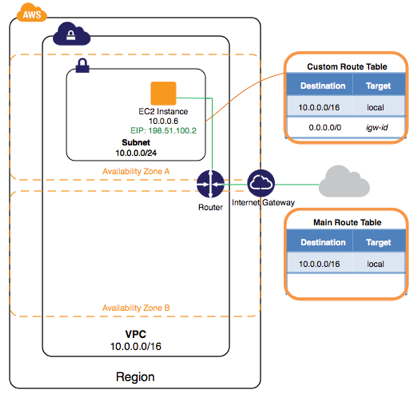

Das folgende Diagramm stellt die Architektur der VPC dar, nachdem Sie diesen Schritt abgeschlossen haben.

Erstellen einer VPC mit dem Amazon VPC-Assistenten

-

Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/.

-

Notieren Sie sich in der Navigationsleiste oben rechts die Region, in der Sie die VPC erstellen. Stellen Sie sicher, dass Sie für den Rest dieser Übung weiterhin in derselben Region arbeiten, da Sie keine Instanz aus einer anderen Region in Ihrer VPC starten können. Weitere Informationen zu Regionen finden Sie unter Regionen und Availability Zones.

-

Wählen Sie im Navigationsbereich VPC-Dashboard, und wählen Sie dann VPC-Assistent starten.

Hinweis:

Wählen Sie im Navigationsbereich nicht Ihre VPCs aus. Sie können von dieser Seite aus nicht auf den VPC-Assistenten zugreifen.

-

Wählen Sie die erste Option, VPC mit einem einzigen öffentlichen Subnetz, und wählen Sie dann Auswählen.

-

Geben Sie auf der Konfigurationsseite im Feld VPC-Name einen Namen für Ihre VPC ein, z. B. my-vpc, und geben Sie im Feld Subnetzname einen Namen für Ihr Subnetz ein. Auf diese Weise können Sie die VPC und das Subnetz in der Amazon VPC-Konsole identifizieren, nachdem Sie sie erstellt haben. In dieser Übung können Sie die restlichen Konfigurationseinstellungen auf der Seite belassen und Create VPCauswählen.

(Optional) Wenn Sie möchten, können Sie die Konfigurationseinstellungen wie folgt ändern und dann Create VPCauswählen.

-

Der IP-CIDR-Block zeigt den IP-Adressbereich an, den Sie für Ihre VPC verwenden (10.0.0.0/16), und das Feld Öffentliches Subnetz zeigt den IP-Adressbereich an, den Sie für das Subnetz verwenden (10.0.0.0/24). Wenn Sie die standardmäßigen CIDR-Bereiche nicht verwenden möchten, können Sie Ihre eigenen angeben. Weitere Informationen finden Sie unter VPC und Subnet Sizing.

-

In der Liste Availability Zone können Sie die Availability Zone auswählen, in der das Subnetz erstellt werden soll. Sie können keine Voreinstellung zulassen, damit AWS eine Availability Zone für Sie auswählen kann. Weitere Informationen finden Sie unter Regionen und Availability Zones.

-

Im Abschnitt Endpunkte für S3 zu Ihren Subnetzen hinzufügen können Sie ein Subnetz auswählen, in dem ein VPC-Endpunkt für Amazon S3 in derselben Region erstellt werden soll. Weitere Informationen finden Sie unter VPC-Endpoints.

-

Die

Enable DNS hostnamesOption, wenn sie auf Ja gesetzt ist, stellt sicher, dass Instanzen, die in Ihrer VPC gestartet werden, einen DNS-Hostnamen erhalten. Weitere Informationen finden Sie unter Verwenden von DNS mit Ihrer VPC. -

Mit der Option Hardware-Mandanten können Sie auswählen, ob Instanzen, die in Ihrer VPC gestartet werden, auf freigegebener oder dedizierter Hardware ausgeführt werden. Bei der Auswahl eines dedizierten Mandantenverhältnisses entstehen zusätzliche Kosten. Weitere Informationen zur Hardware-Mandanten finden Sie unter Dedicated Instances.

-

-

Ein Statusfenster zeigt die laufende Arbeit an. Wenn die Arbeit abgeschlossen ist, wählen Sie OK, um das Statusfenster zu schließen.

-

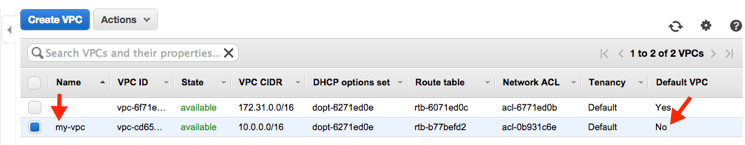

Your VPCs pagezeigt Ihre Standard-VPC und die VPC an, die Sie gerade erstellt haben. Die VPC, die Sie erstellt haben, ist eine nicht standardmäßige VPC, daher wird in der Spalte Standard-VPC Nein angezeigt.

Informationen über Ihre VPC anzeigen

Nachdem Sie die VPC erstellt haben, können Sie Informationen über das Subnetz, das Internet-Gateway und die Routing-Tabellen anzeigen. Die von Ihnen erstellte VPC verfügt über zwei Routing-Tabellen — eine Haupt-Routing-Tabelle, über die alle VPCs standardmäßig verfügen, und eine benutzerdefinierte Routing-Tabelle, die vom Assistenten erstellt wurde. Die benutzerdefinierte Routing-Tabelle ist mit Ihrem Subnetz verknüpft, was bedeutet, dass die Routen in dieser Tabelle bestimmen, wie der Datenverkehr für das Subnetz fließt. Wenn Sie Ihrer VPC ein neues Subnetz hinzufügen, wird standardmäßig die Haupt-Routing-Tabelle verwendet.

So zeigen Sie Informationen über Ihre VPC an

- Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/.

- Wählen Sie im Navigationsbereich Ihre VPCsaus. Notieren Sie sich den Namen und die ID der VPC, die Sie erstellt haben (sehen Sie in den Spalten Name und VPC-ID nach). Sie verwenden diese Informationen, um die Komponenten zu identifizieren, die Ihrer VPC zugeordnet sind.

- Wählen Sie im Navigationsbereich Subnetsaus. Die Konsole zeigt das Subnetz an, das beim Erstellen Ihrer VPC erstellt wurde. Sie können das Subnetz anhand seines Namens in der Spalte Name identifizieren, oder Sie können die VPC-Informationen verwenden, die Sie im vorherigen Schritt erhalten haben, und in der Spalte VPC nachsehen.

- Wählen Sie im Navigationsbereich Internet Gatewaysaus. Sie finden das Internet-Gateway, das mit Ihrer VPC verbunden ist, in der Spalte VPC angezeigt werden, in der die ID und der Name (falls zutreffend) der VPC angezeigt werden.

- Wählen Sie im Navigationsbereich Route Tablesaus. Es gibt zwei Routing-Tabellen, die der VPC zugeordnet sind. Wählen Sie die benutzerdefinierte Routing-Tabelle aus (in der Spalte Main wird Nein angezeigt), und wählen Sie dann die Registerkarte Routen, um die Routeninformationen im Detailbereich anzuzeigen:

- Die erste Zeile in der Tabelle ist die lokale Route, die es Instanzen innerhalb der VPC ermöglicht, miteinander zu kommunizieren. Diese Route ist standardmäßig in jeder Routing-Tabelle vorhanden und kann nicht entfernt werden.

- Die zweite Zeile zeigt die Route, die der Amazon VPC-Assistent hinzugefügt hat, damit der Datenverkehr, der für eine IP-Adresse außerhalb der VPC (0.0.0.0/0) bestimmt ist, vom Subnetz zum Internet-Gateway fließen kann.

- Wählen Sie die Hauptroutentabelle aus. Die Hauptrouten-Tabelle hat eine lokale Route, aber keine anderen Routen.

Schritt 2: Erstellen Sie eine Sicherheitsgruppe 12

Eine Sicherheitsgruppe fungiert als virtuelle Firewall, um den Datenverkehr für die zugehörigen Instanzen zu steuern. Um eine Sicherheitsgruppe zu verwenden, fügen Sie die Regeln für eingehenden Datenverkehr zur Instanz und Regeln für ausgehenden Datenverkehr zur Instanz hinzu, um den ausgehenden Datenverkehr von Ihrer Instanz zu steuern. Um einer Instanz eine Sicherheitsgruppe zuzuordnen, geben Sie die Sicherheitsgruppe an, wenn Sie die Instanz starten. Wenn Sie Regeln zur Sicherheitsgruppe hinzufügen oder daraus entfernen, wenden wir diese Änderungen automatisch auf die Instanzen an, die der Sicherheitsgruppe zugeordnet sind.

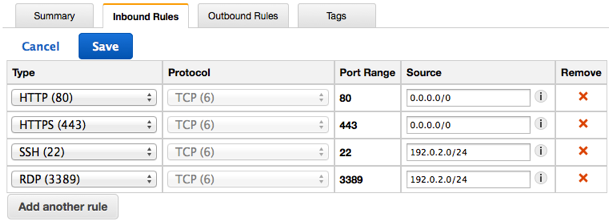

Ihre VPC verfügt über eine Standardsicherheitsgruppe. Jede Instanz, die beim Start keiner anderen Sicherheitsgruppe zugeordnet ist, ist mit der Standardsicherheitsgruppe verknüpft. In dieser Übung erstellen Sie eine neue Sicherheitsgruppe, WebServerSG, und geben diese Sicherheitsgruppe an, wenn Sie eine Instanz in Ihrer VPC starten.

Themen

Erstellen Ihrer WebServerSG-Sicherheitsgruppe

Sie können Ihre Sicherheitsgruppe mithilfe der Amazon VPC-Konsole erstellen.

Regeln für die WebServerSG-Sicherheitsgruppe

In der folgenden Tabelle werden die Regeln für eingehenden und ausgehenden Datenverkehr für die Sicherheitsgruppe WebServerSG beschrieben. Sie fügen die Regeln für den eingehenden Datenverkehr selbst hinzu. Die Regel für ausgehenden Datenverkehr ist eine Standardregel, die die gesamte ausgehende Kommunikation an einen beliebigen Ort zulässt — Sie müssen diese Regel nicht selbst hinzufügen.

| Eingehend | |||

|---|---|---|---|

| Quell-IP | Protokoll | Port-Reichweite | Anmerkungen |

| 0.0.0.0/0 | TCP | 80 | Ermöglicht eingehenden HTTP-Zugriff von überall. |

| 0.0.0.0/0 | TCP | 443 | Ermöglicht eingehenden HTTPS-Zugriff von überall. |

| Öffentlicher IP-Adressbereich Ihres Heimnetzwerks | TCP | 22 | Ermöglicht eingehenden SSH-Zugriff von Ihrem Heimnetzwerk auf eine Linux/UNIX-Instanz. |

| Öffentlicher IP-Adressbereich Ihres Heimnetzwerks | TCP | 3389 | Ermöglicht eingehenden RDP-Zugriff von Ihrem Heimnetzwerk auf eine Windows-Instanz. |

| Ausgehend | |||

|---|---|---|---|

| Ziel-IP | Protokoll | Port-Reichweite | Anmerkungen |

| 0.0.0.0/0 | Alle | Alle | Die Standardregel für ausgehenden Datenverkehr, die jegliche ausgehende Kommunikation zulässt. |

So erstellen Sie die WebServerSG-Sicherheitsgruppe und fügen Regeln hinzu

- Öffnen Sie die Amazon VPC-Konsole unter https://aws.amazon.com/console/.

- Wählen Sie im Navigationsbereich Sicherheitsgruppenaus.

- Wählen Sie Sicherheitsgruppe erstellen.

- Geben Sie im Feld Gruppenname WebServerSG als Namen der Sicherheitsgruppe ein, und geben Sie eine Beschreibung an. Sie können optional das Feld Name-Tag verwenden, um ein Tag für die Sicherheitsgruppe mit dem Schlüssel Name und einem von Ihnen angegebenen Wert zu erstellen.

- Wählen Sie im VPC-Menü die ID Ihrer VPC aus und wählen Sie dann Yes, Createaus.

- Wählen Sie die WebServerSG-Sicherheitsgruppe aus, die Sie gerade erstellt haben (Sie können ihren Namen in der Spalte Gruppenname anzeigen).

- Wählen Sie auf der Registerkarte Eingehende Regelndie Option Bearbeiten und fügen Sie Regeln für eingehenden Datenverkehr wie folgt hinzu. Wählen Sie dann Speichern aus, wenn Sie fertig sind:

- Wählen Sie HTTP aus der Liste Typ aus, und geben Sie 0.0.0.0/0 in das Feld Quelle ein.

- Wählen Sie Weitere Regel hinzufügen, wählen Sie in der Liste Typ die Option HTTPS aus und geben Sie 0.0.0.0/0 in das Feld Quelle ein.

- Wählen Sie Weitere Regel hinzufügen. Wenn Sie eine Linux-Instanz starten, wählen Sie SSH aus der Liste Typ aus, oder wenn Sie eine Windows-Instanz starten, wählen Sie RDP aus der Liste Typ aus. Geben Sie den öffentlichen IP-Adressbereich Ihres Netzwerks in das Feld Quelle ein. Wenn Sie diesen Adressbereich nicht kennen, können Sie 0.0.0.0/0 für diese Übung verwenden.

Achtung:

Wenn Sie 0.0.0.0/0 verwenden, ermöglichen Sie allen IP-Adressen den Zugriff auf Ihre Instanz über SSH oder RDP. Dies ist für die kurze Übung akzeptabel, aber für Produktionsumgebungen unsicher. In der Produktion autorisieren Sie nur eine bestimmte IP-Adresse oder einen bestimmten Adressbereich für den Zugriff auf Ihre Instanz.

Schritt 3: Starten Sie eine Instanz in Ihrer VPC 14

Wenn Sie eine EC2-Instanz in einer VPC starten, müssen Sie das Subnetz angeben, in dem die Instanz gestartet werden soll. In diesem Fall starten Sie eine Instanz im öffentlichen Subnetz der von Ihnen erstellten VPC. Sie verwenden den Amazon EC2-Startassistenten in der Amazon EC2-Konsole, um Ihre Instanz zu starten.

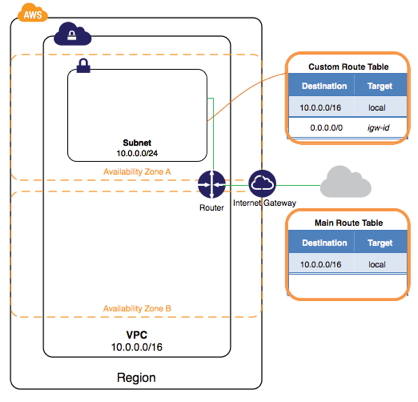

Das folgende Diagramm stellt die Architektur der VPC dar, nachdem Sie diesen Schritt abgeschlossen haben.

So starten Sie eine EC2-Instanz in einer VPC

- Öffnen Sie die Amazon EC2-Konsole.

- Stellen Sie sicher, dass Sie in der Navigationsleiste oben rechts denselben Bereich auswählen, in dem Sie Ihre VPC und Sicherheitsgruppe erstellt haben.

- Wählen Sie im Dashboard die Option Instanz startenaus.

- Wählen Sie auf der ersten Seite des Assistenten das AMI aus, das Sie verwenden möchten. Für diese Übung empfehlen wir, dass Sie ein Amazon Linux AMI oder ein Windows-AMIwählen.

- Auf der Seite Choose an Instance Type können Sie die Hardwarekonfiguration und Größe der zu startenden Instanz auswählen. Standardmäßig wählt der Assistent den ersten verfügbaren Instanz-Typ basierend auf dem ausgewählten AMI aus. Sie können die Standardauswahl beibehalten und dann Weiter: Instanzdetails konfigurierenwählen.

- Wählen Sie auf der Seite “ Instanzdetails konfigurieren “ die von Ihnen erstellte VPC aus der Liste Netzwerk und das Subnetz aus der Subnetzliste aus. Behalten Sie die restlichen Standardeinstellungen bei und gehen Sie durch die nächsten Seiten des Assistenten, bis Sie zur Seite “Tag-Instanz” gelangen.

- Auf der Seite “Tag-Instanz “ können Sie Ihre Instanz mit einem Name-Tag kennzeichnen, z. B. Name=MyWebServer. Auf diese Weise können Sie Ihre Instanz in der Amazon EC2-Konsole identifizieren, nachdem Sie sie gestartet haben. Wählen Sie Weiter: Sicherheitsgruppe konfigurieren, wenn Sie fertig sind.

- Auf der Seite Sicherheitsgruppe konfigurieren definiert der Assistent automatisch die Sicherheitsgruppe launch-wizard-x, damit Sie eine Verbindung zu Ihrer Instanz herstellen können. Wählen Sie stattdessen die Option Vorhandene Sicherheitsgruppe auswählen, wählen Sie die WebServerSG-Gruppe aus, die Sie zuvor erstellt haben, und wählen Sie dann Überprüfen und starten.

- Überprüfen Sie auf der Seite Review Instance Launch die Details Ihrer Instanz und wählen Sie dann Launch aus.

- Im Dialogfeld Vorhandenes Schlüsselpaar auswählen oder Neues Schlüsselpaar erstellen können Sie ein vorhandenes Schlüsselpaar auswählen oder ein neues erstellen. Wenn Sie ein neues Schlüsselpaar erstellen, stellen Sie sicher, dass Sie die Datei herunterladen und an einem sicheren Ort speichern. Sie benötigen den Inhalt des privaten Schlüssels, um nach dem Start eine Verbindung zu Ihrer Instanz herzustellen. Um Ihre Instanz zu starten, aktivieren Sie das Kontrollkästchen Bestätigung und wählen Sie dann Launch Instancesaus.

- Wählen Sie auf der Bestätigungsseite die Option View Instances, um Ihre Instanz auf der Seite Instances anzuzeigen. Wählen Sie Ihre Instanz aus und sehen Sie sich deren Details auf der Registerkarte Beschreibung an. Im Feld Private IPs wird die private IP-Adresse angezeigt, die Ihrer Instanz aus dem IP-Adressbereich in Ihrem Subnetz zugewiesen wurde.

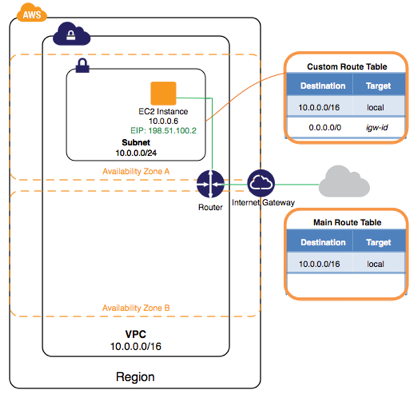

Schritt 4: Weisen Sie Ihrer Instanz eine elastische IP-Adresse zu

Im vorherigen Schritt haben Sie Ihre Instanz in einem öffentlichen Subnetz gestartet - einem Subnetz, das über eine Route zu einem Internet-Gateway verfügt. Die Instanz in Ihrem Subnetz benötigt jedoch auch eine öffentliche IP-Adresse, um mit dem Internet kommunizieren zu können. Standardmäßig wird einer Instanz in einer nicht standardmäßigen VPC keine öffentliche IP-Adresse zugewiesen. In diesem Schritt weisen Sie Ihrem Konto eine Elastic IP-Adresse zu und ordnen sie dann Ihrer Instanz zu. Weitere Informationen zu Elastic IP-Adressen finden Sie unter Elastic IP Addresses.

Das folgende Diagramm stellt die Architektur der VPC dar, nachdem Sie diesen Schritt abgeschlossen haben.

So weisen Sie eine Elastic IP-Adresse zu und weisen sie zu

- Öffnen Sie die Amazon VPC-Konsole unter https://console.aws.amazon.com/vpc/.

- Wählen Sie im Navigationsbereich Elastic IPsaus.

-

Wählen Sie Neue Adresse zuweisenund dann Ja, Zuordnen.

Hinweis:

Wenn Ihr Konto EC2-Classic unterstützt, wählen Sie zuerst EC2-VPC aus der Liste Netzwerkplattform aus.

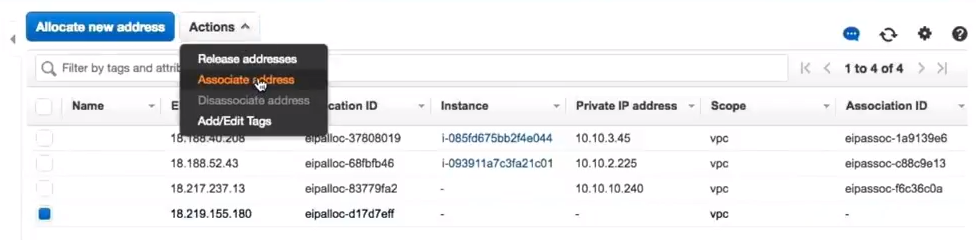

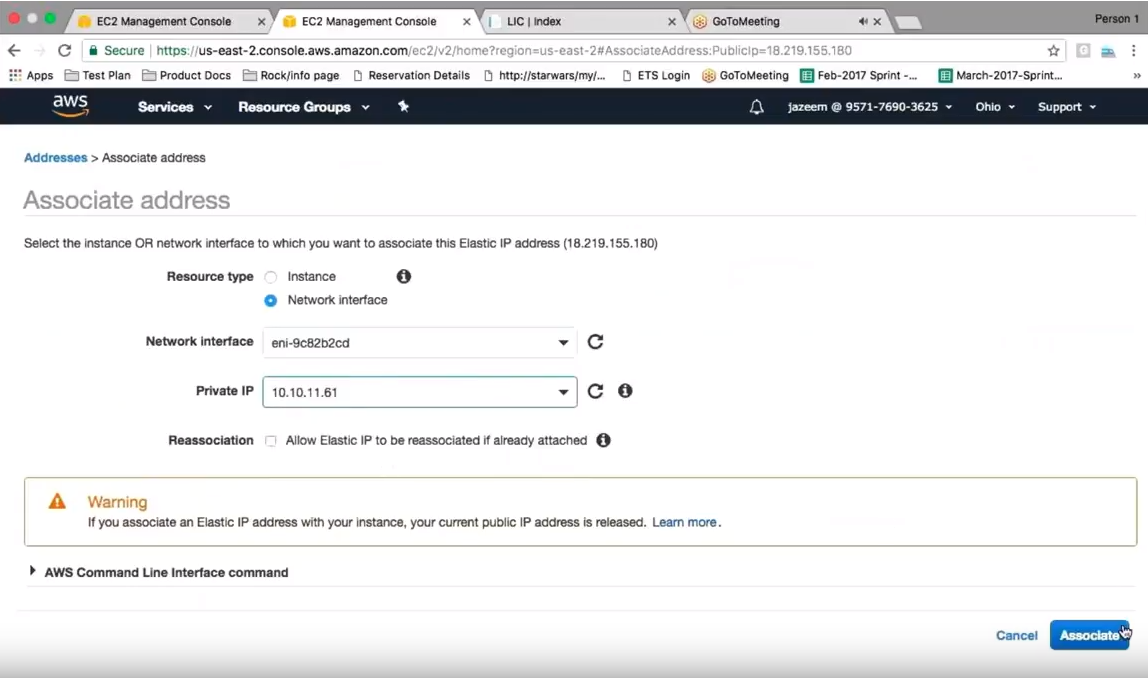

- Wählen Sie die Elastic IP-Adresse aus der Liste aus, klicken Sie auf Aktionenund dann auf Adresse zuordnen.

- Wählen Sie im Dialogfeld in der Liste Zuordnen mit die Option Instanzaus, und wählen Sie dann Ihre Instanz aus der Liste Instanzaus. Wählen Sie Ja, assoziieren, wenn Sie fertig sind.

Auf Ihre Instanz kann jetzt über das Internet zugegriffen werden. Sie können sich über die Elastic IP-Adresse mit SSH oder Remote Desktop von Ihrem Heimnetzwerk aus mit Ihrer Instanz verbinden. Weitere Informationen zur Verbindung mit einer Linux-Instanz finden Sie unter Connecting to Your Linux Instance im Amazon EC2 User Guide for Linux Instances. Weitere Informationen zum Herstellen einer Verbindung mit einer Windows-Instanz finden Sie unter Connect to Your Windows Instance Using RDP im Amazon EC2 User Guide for Windows Instances.

Damit ist die Übung abgeschlossen. Sie können die Instanz weiterhin in Ihrer VPC verwenden, oder wenn Sie die Instanz nicht benötigen, können Sie sie beenden und ihre Elastic IP-Adresse freigeben, um Gebühren für sie zu vermeiden. Sie können Ihre VPC auch löschen. Beachten Sie, dass Ihnen die in dieser Übung erstellten VPC- und VPC-Komponenten (z. B. die Subnetze und Routing-Tabellen) nicht in Rechnung gestellt werden.

Unified Gateway für Citrix Virtual Apps and Desktops konfigurieren

Navigieren Sie zur Admin-Konsole Ihres Citrix ADC.

Melden Sie sich mit nsroot und der Instanz-ID, die AWS während des Erstellungsprozesses zugewiesen hat, beim Citrix ADC an.

SSL-Zertifikat installieren:

- Gehen Sie zu Traffic Management — SSL. Rechtsklicken Sie und aktivieren Sie diese Funktion.

- Importieren Sie das SSL-Zertifikat als Schlüsselpaar.

SSL-Zertifikat installieren:

- Erweitern Sie Citrix Gateway und wählen Sie Virtuelle Serveraus.

-

Klicken Sie auf Hinzufügen.

Geben Sie einen Namen für das Gateway und die IP-Adresse ein, die sich im öffentlichen Subnetz befinden, das Sie während des Citrix ADC Build-Prozesses zugewiesen haben.

HINWEIS:

Notieren Sie sich diese IP-Adresse so, wie wir sie bei der späteren Zuweisung der Elastic IP-Adressen benötigen.

- Klicken Sie auf OK, klicken Sie dann auf Kein Serverzertifikat, und wählen Sie das zuvor importierte Zertifikat aus. Klicken Sie auf Bind.

- Klicken Sie auf OK und Fertig, und zu diesem Zeitpunkt sollte ein Citrix Gateway in einem “Up” -Status angezeigt werden.

Informationen zum Konfigurieren von Unified Gateway finden Sie unter https://support.citrix.com/article/CTX205485/how-do-i-configure-unified-gateway-for-common-enterprise-applications.

Externen Zugriff auf die Unified Gateway-Instanz bereitstellen:

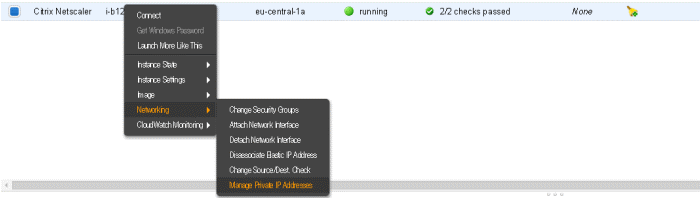

- Melden Sie sich bei Ihrem AWS-Portal unter aws.amazon.com an und navigieren Sie zu Ihren Instanzen.

-

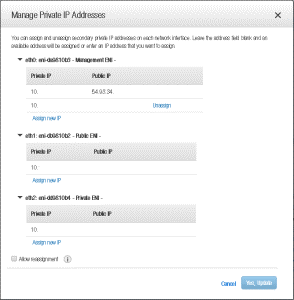

Klicken Sie mit der rechten Maustaste auf Ihren Citrix ADC, wählen Sie Netzwerk und dann Private IP-Adressen verwalten.

- Klicken Sie auf der Schnittstelle, auf der Sie das Citrix ADC Gateway ausführen möchten, auf Neue IP zuweisen .

-

Weisen Sie die IP-Adresse zu Stellen Sie sicher, dass Sie dieselbe Adresse verwenden, die Sie Ihrem Citrix ADC Gateway zugewiesen haben.

- Klicken Sie auf Ja Update. Dadurch wird die neue IP-Adresse der Instanz auf AWS-Ebene zugewiesen. Sie können dieser privaten IP jetzt eine neue Elastic IP zuweisen.

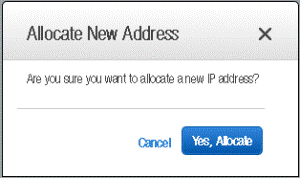

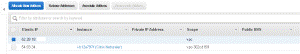

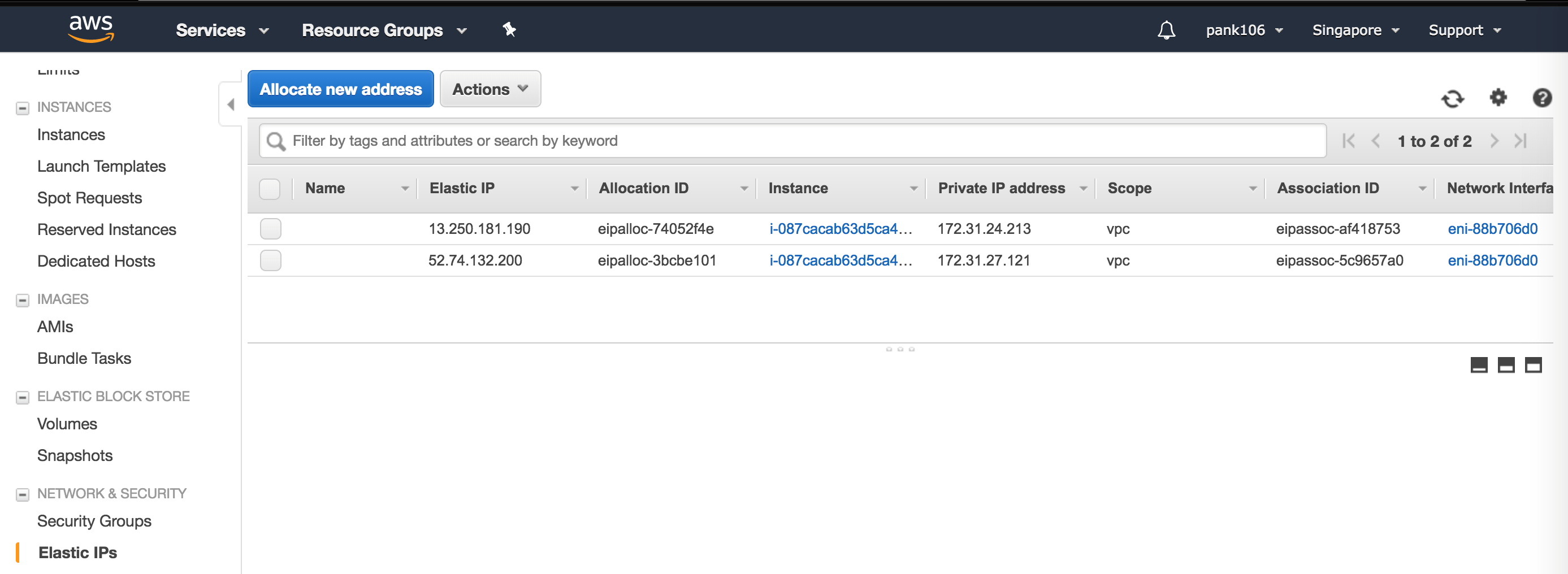

- Navigieren Sie zu Netzwerk und Sicherheit und Elastic IPs.

-

Klicken Sie auf Neue Adresse zuweisen, wenn Sie dazu aufgefordert werden — wählen Sie Ja, um eine neue IP-Adresse zu erhalten.

-

Wählen Sie die Adresse aus der Liste aus und wählen Sie Adresse zuordnenaus.

-

Wählen Sie die zuvor Citrix ADC-Instanz aus der Instanzliste aus. Sobald diese Option ausgewählt ist, können Sie die IP-Adresse auswählen, die Sie der Instanz statisch zugewiesen haben (dieselbe Adresse wie Ihr Citrix Gateway), und Zuordnenauswählen.

- Verweisen Sie Ihren DNS-Namenseintrag auf die elastische IP-Adresse, die Amazon Ihnen zugewiesen hat.

- Melden Sie sich bei Ihrem Citrix Gateway an.

Hochverfügbarer Lastausgleich für StoreFront

Bitte beachten Sie die Schritte zur Citrix Konfiguration.

Konfigurieren von GSLB an zwei AWS-Standorten

Das Einrichten von GSLB für Citrix ADC in AWS besteht hauptsächlich aus der Konfiguration des Citrix ADC für den Lastausgleich des Datenverkehrs zu Servern außerhalb der VPC, zu der der Citrix ADC gehört, z. B. innerhalb einer anderen VPC in einer anderen Verfügbarkeitsregion oder einem on-premises Datencenter usw.

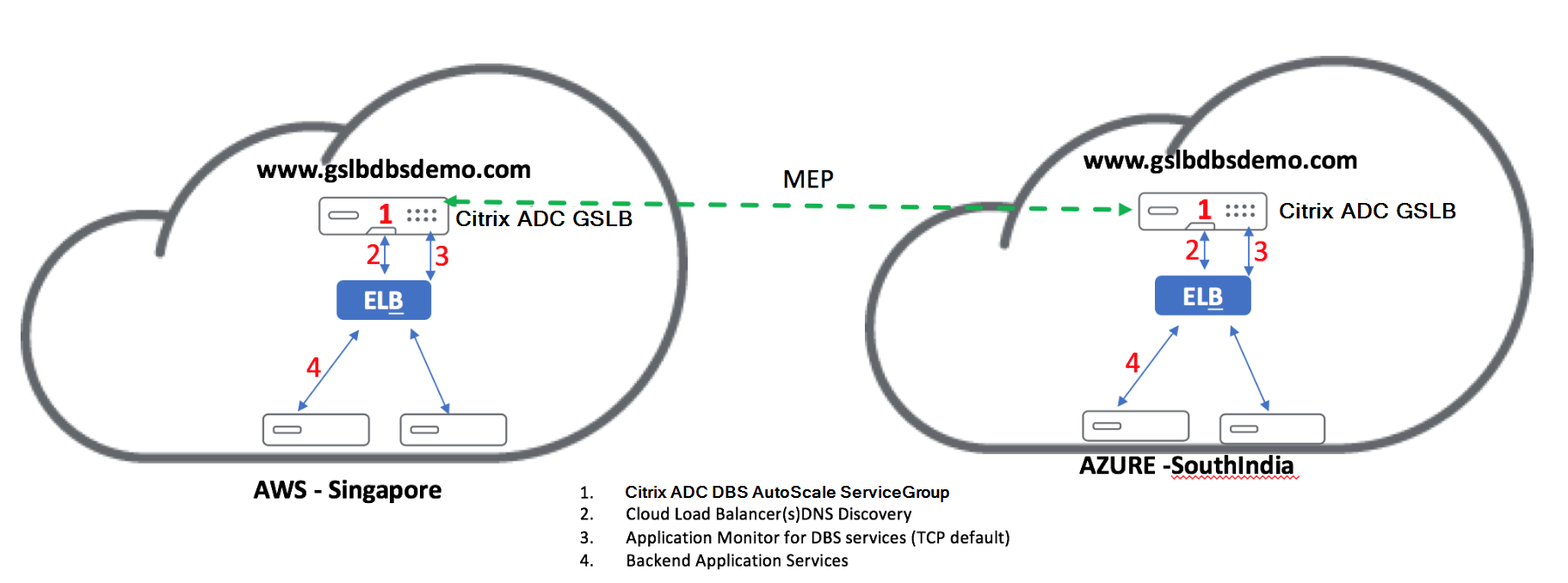

Domainnamen-basierte Dienste (GSLB DBS) mit Cloud-Load-Balancern

GSLB und DBS im Überblick

Die Unterstützung von Citrix ADC GSLB mithilfe von DBS (Domain Based Services) für Cloud-Load-Balancer ermöglicht die automatische Erkennung dynamischer Cloud-Dienste mithilfe einer Cloud-Load-Balancer-Lösung. Mit dieser Konfiguration kann Citrix ADC Global Server Load Balancing Domain Name Based Services (GSLB DBS) in einer Active-Active Umgebung implementieren. DBS ermöglicht die Skalierung von Back-End-Ressourcen in AWS- und Microsoft Azure-Umgebungen aus der DNS-Erkennung.

In diesem Abschnitt werden Integrationen zwischen Citrix ADC in den AWS- und Azure Auto Scaling-Umgebungen behandelt. Im letzten Abschnitt des Dokuments wird beschrieben, wie Sie ein HA-Paar von Citrix ADCs einrichten können, das sich über zwei verschiedene Availability Zones (Availability Zones, AZs) für eine AWS-Region erstrecken.

Voraussetzungen

Zu den Voraussetzungen für die Citrix ADC GSLB Service Groups gehört eine funktionierende AWS/Microsoft Azure-Umgebung mit dem Wissen und der Fähigkeit, Sicherheitsgruppen, Linux-Webserver, Citrix ADCs in AWS, Elastic IPs und Elastic Load Balancers zu konfigurieren.

Die Integration von GSLB DBS Service erfordert Citrix ADC Version 12.0.57 für AWS ELB und Microsoft Azure ALB Load Balancer Instanzen.

Funktionserweiterungen der Citrix ADC GSLB Service Group

GSLB-Dienstgruppen-Entität: Citrix ADC Version 12.0.57

Die GSLB Service Group wird eingeführt, die Autoscale mithilfe der dynamischen BDS-Discovery unterstützt.

DBS Feature Components (domänenbasierter Dienst) müssen an die GSLB-Dienstgruppe gebunden sein

Beispiel:

> add server sydney_server LB-Sydney-xxxxxxxxxx.ap-southeast-2.elb.amazonaws.com

> add gslb serviceGroup sydney_sg HTTP -autoScale DNS -siteName sydney

> bind gslb serviceGroup sydney_sg sydney_server 80

<!--NeedCopy-->

Domainnamen-basierte Services — AWS ELB

GLSB DBS verwendet den FQDN Ihres Elastic Load Balancer, um die GSLB-Servicegruppen dynamisch zu aktualisieren und die Backend-Server einzubeziehen, die in AWS erstellt und gelöscht werden. Die Back-End-Server oder -Instanzen in AWS können so konfiguriert werden, dass sie je nach Netzwerkbedarf oder CPU-Auslastung skaliert werden. Um diese Funktion zu konfigurieren, verweisen wir den Citrix ADC auf unseren Elastic Load Balancer, um dynamisch an verschiedene Server in AWS weiterzuleiten, ohne den Citrix ADC jedes Mal manuell aktualisieren zu müssen, wenn eine Instanz in AWS erstellt und gelöscht wird. Die Citrix ADC DBS-Funktion für GSLB-Dienstgruppen verwendet die DNS-fähige Diensterkennung, um die Mitgliedsdienstressourcen des in der AutoScaler-Gruppe identifizierten DBS-Namespaces zu ermitteln.

Diagramm:

Citrix ADC GSLB DBA AutoScale-Komponenten mit Cloud Load Balancers

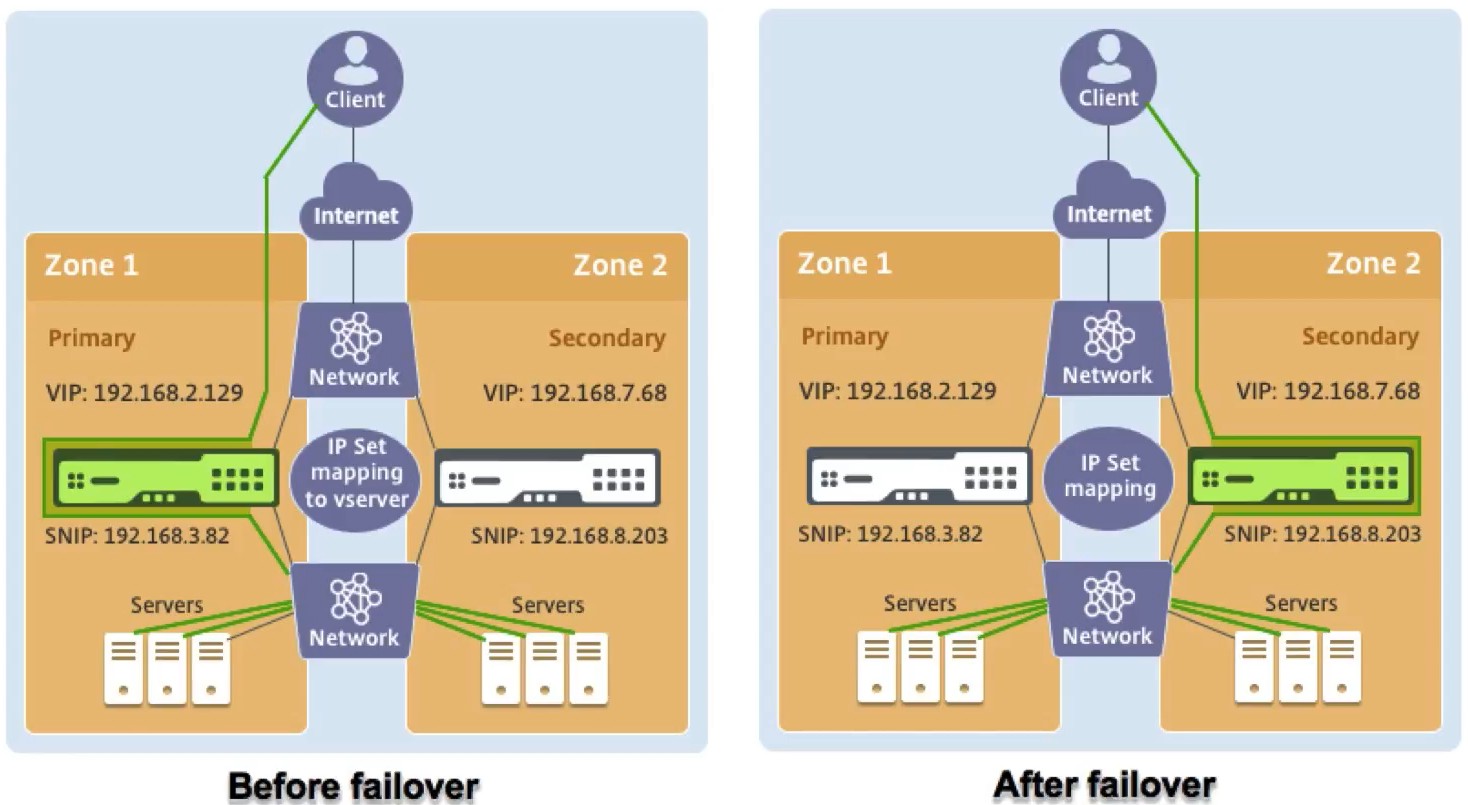

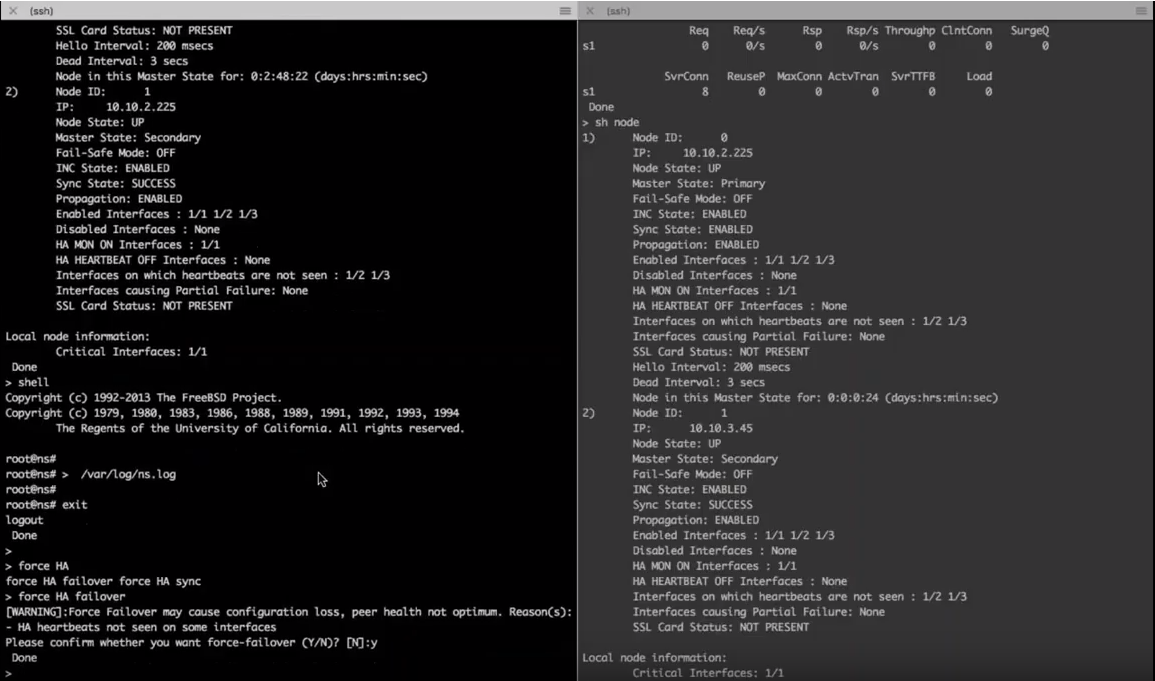

Verwenden Sie Citrix ADC HA in AWS über mehrere Availability Zones hinweg

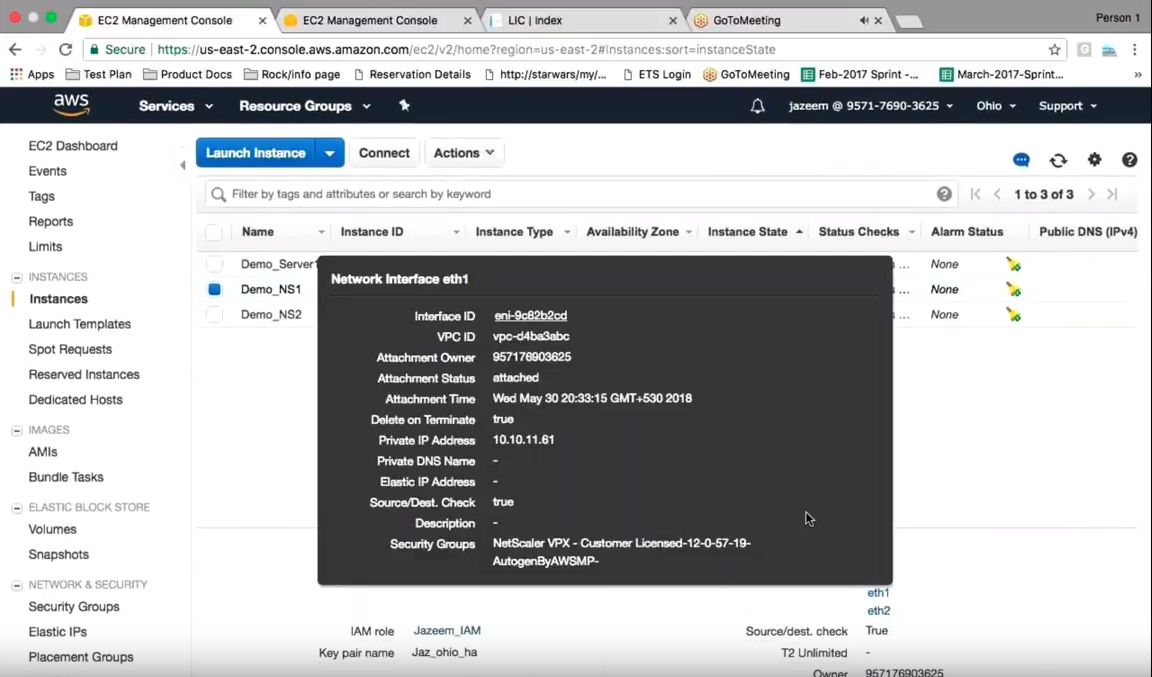

Die Bereitstellung des Citrix ADC in AWS über verschiedene Availability Zones hinweg ist eine neue Funktion, die für Citrix ADC 12.1 veröffentlicht wurde. Dies erfolgt durch Anhängen des Citrix ADC an eine Elastic Network-IP-Adresse (ENI).

Die Funktionsweise der Lösung unterscheidet sich geringfügig von anderen, da Sie die HA auf dem VPX und eine unabhängige Netzwerkkonfiguration einrichten müssen. Diese Lösung nutzt eine neue Funktion der IP-Set-Funktion für den virtuellen Server, um das Failover aufrechtzuerhalten.

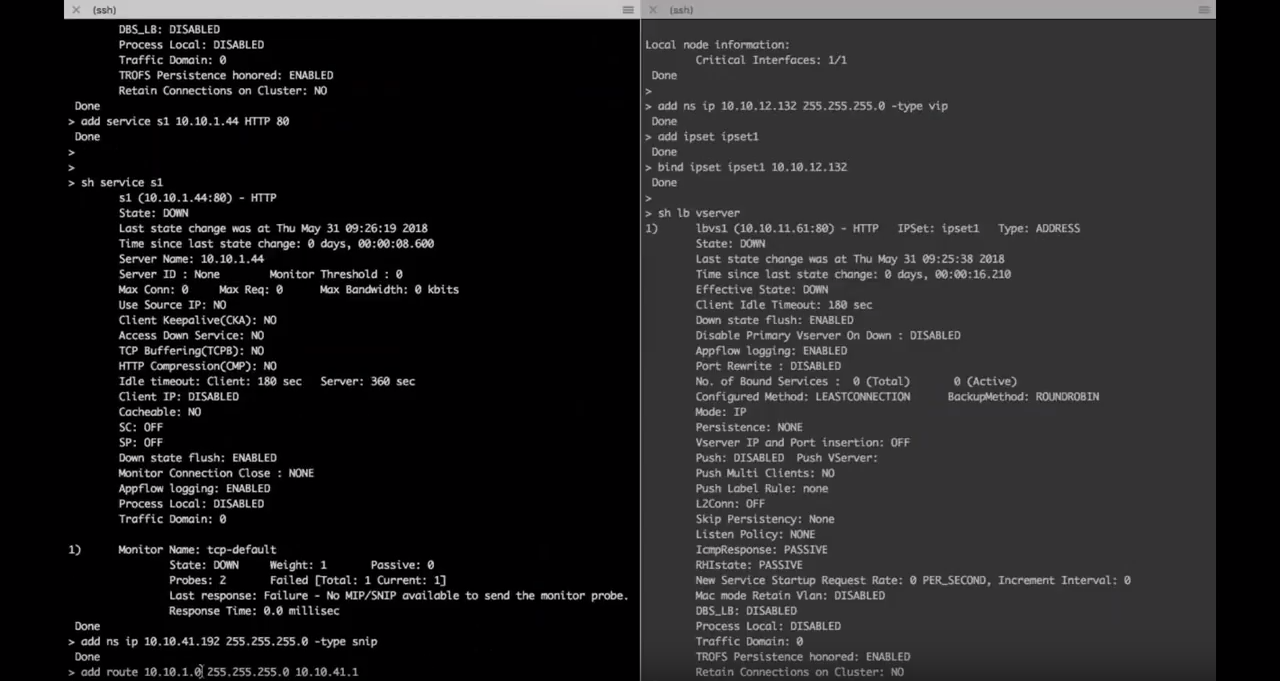

Um zu beginnen, müssen Sie sich beim Citrix ADC anmelden und eine serverseitige Netzwerkadresse, eine clientseitige Adresse sowie das Routing zu beiden definieren oder einrichten.

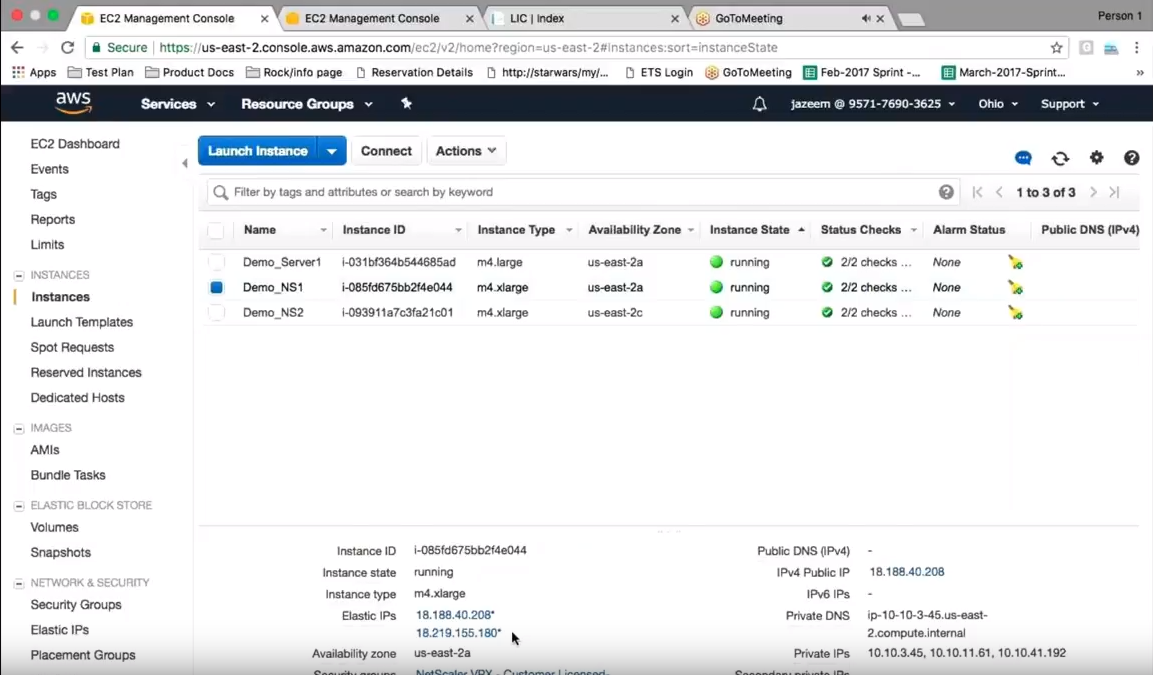

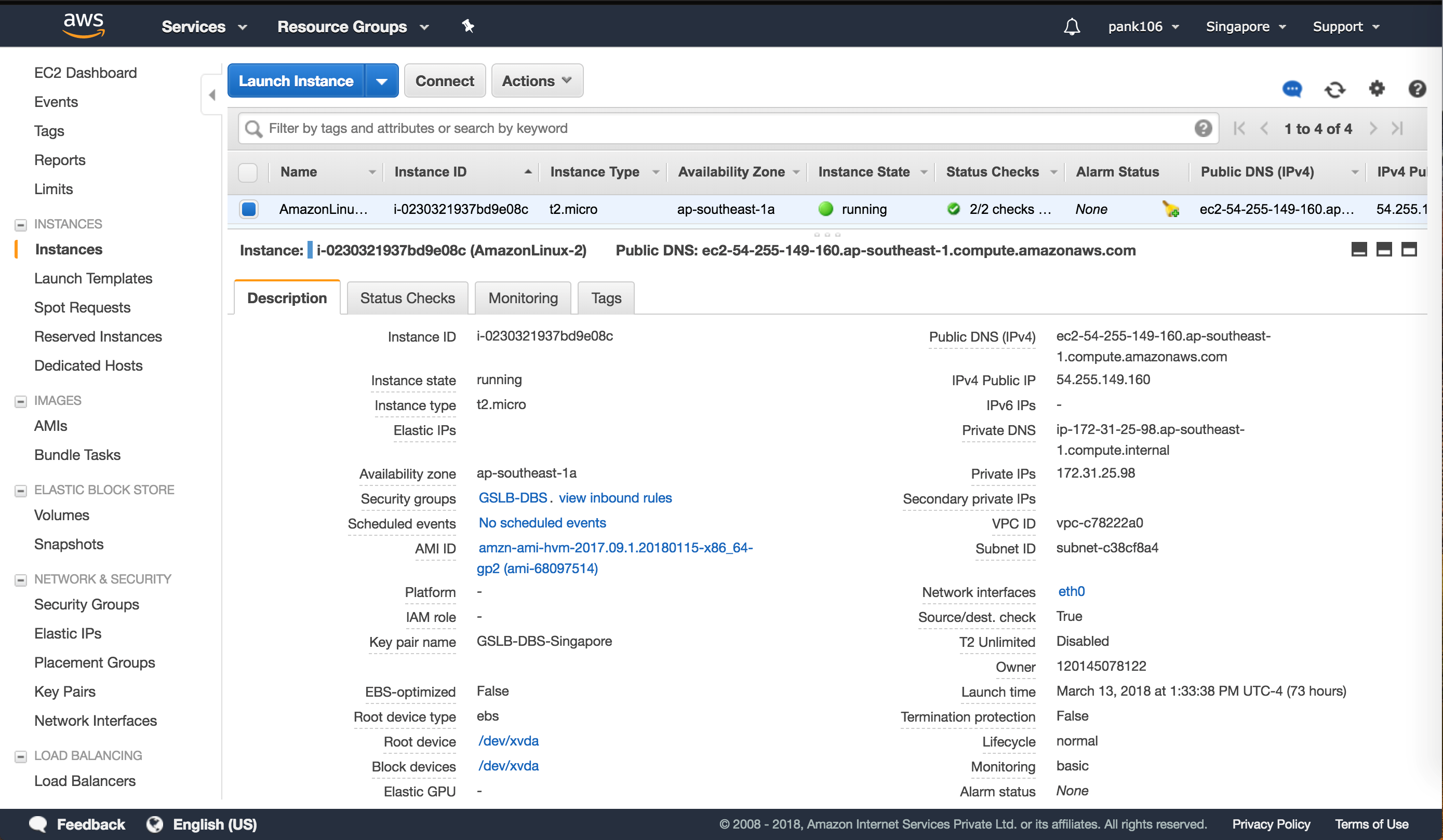

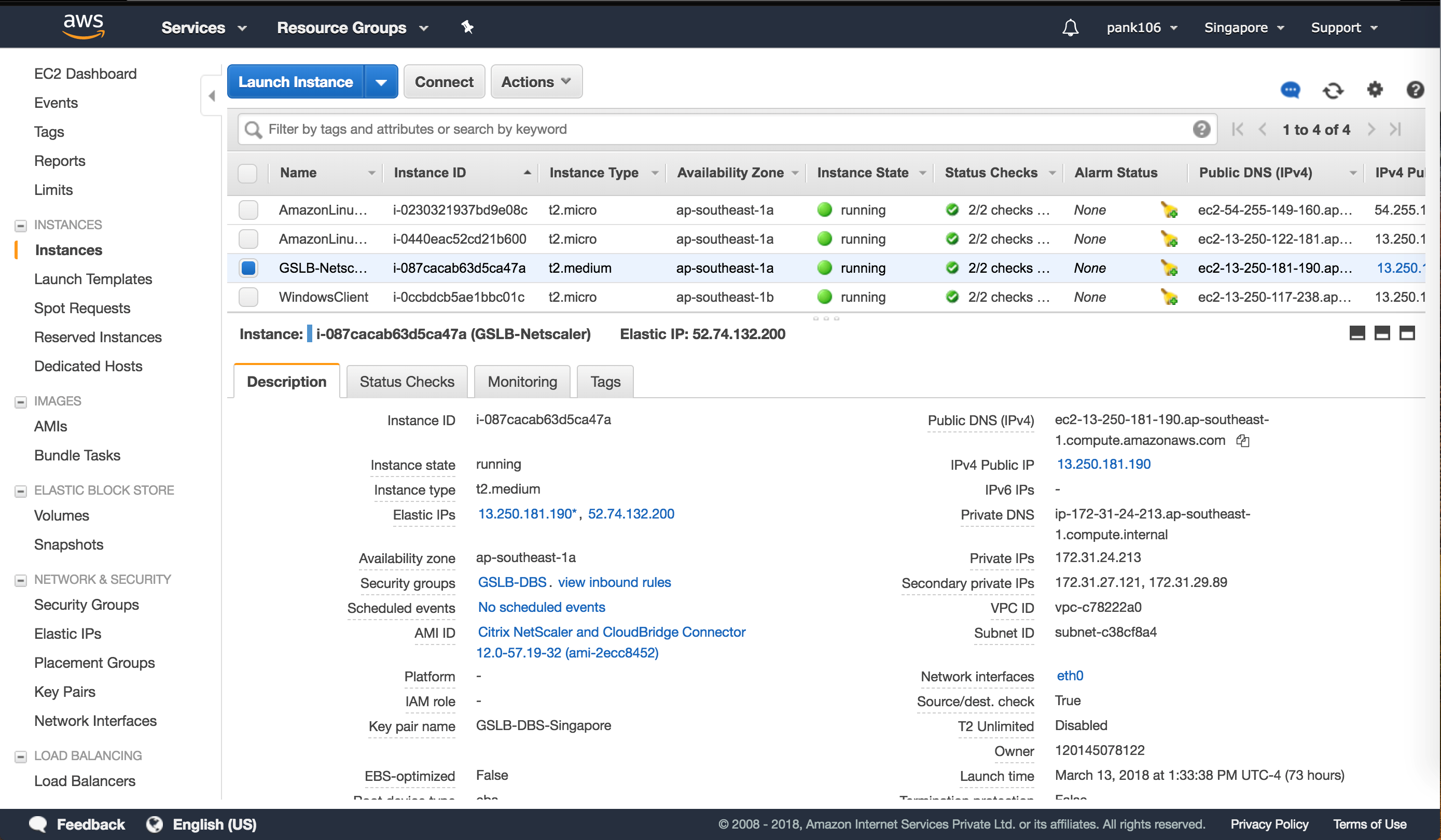

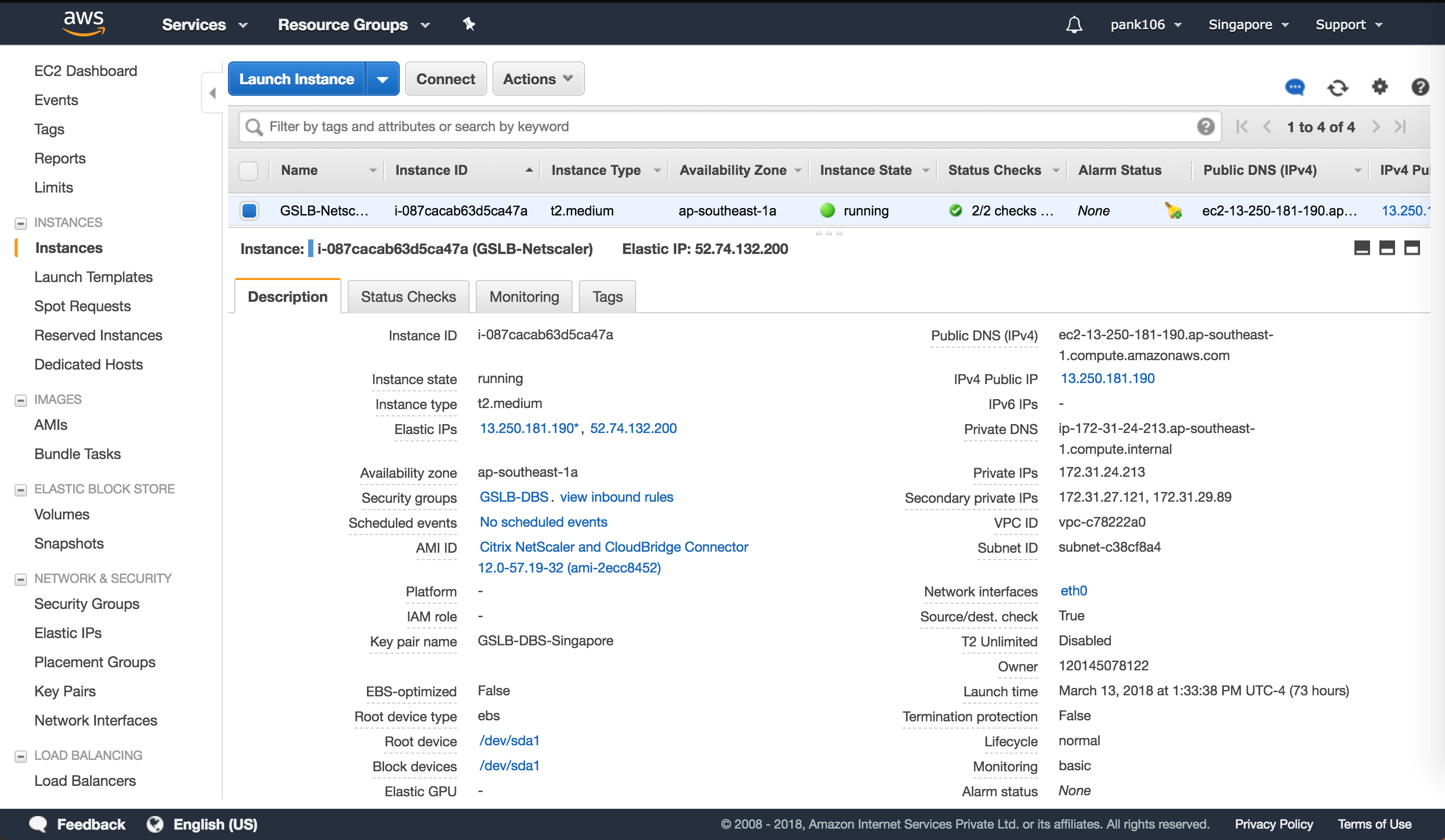

In der AWS-Konsole wurde die erste VPX mit einer elastischen IP eingerichtet.

Wenn Sie in die elastische Schnittstelle gehen, müssen Sie zunächst diese elastische IP der vorhandenen privaten Adresse auf dieser Schnittstelle zuordnen, damit die Lösung funktioniert.

Nachdem diese Zuordnung hergestellt wurde, können Sie mit dem Failover fortfahren.

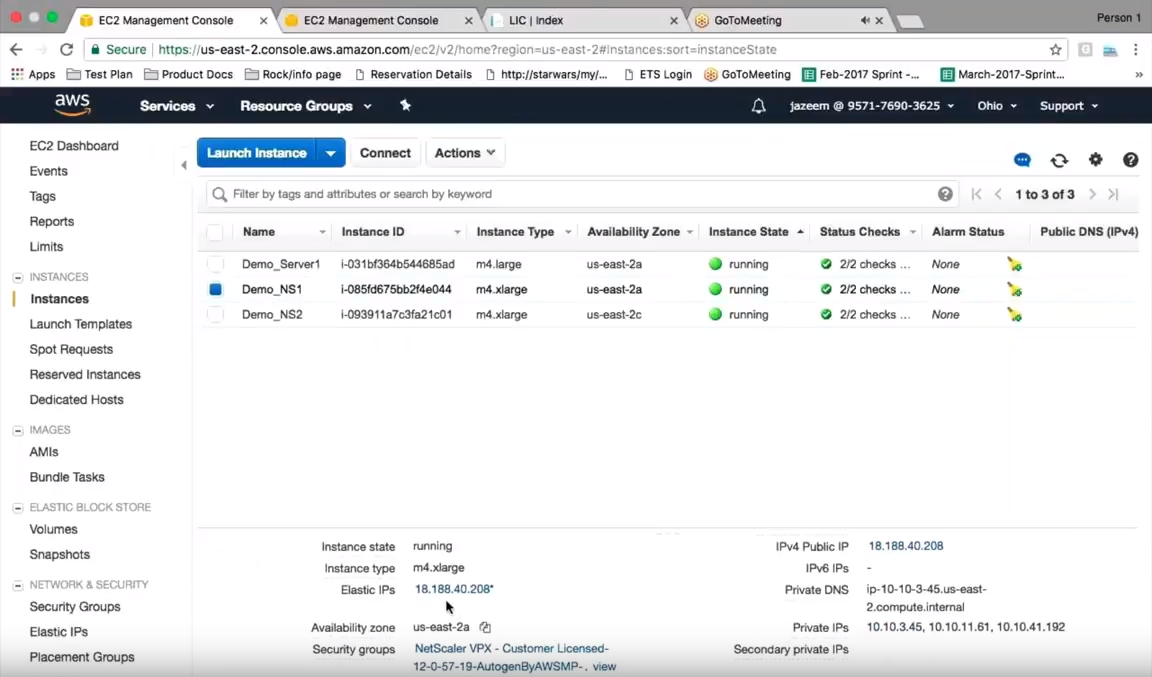

Unten sollte es jetzt eine zweite elastische IP auf dem VPX geben.

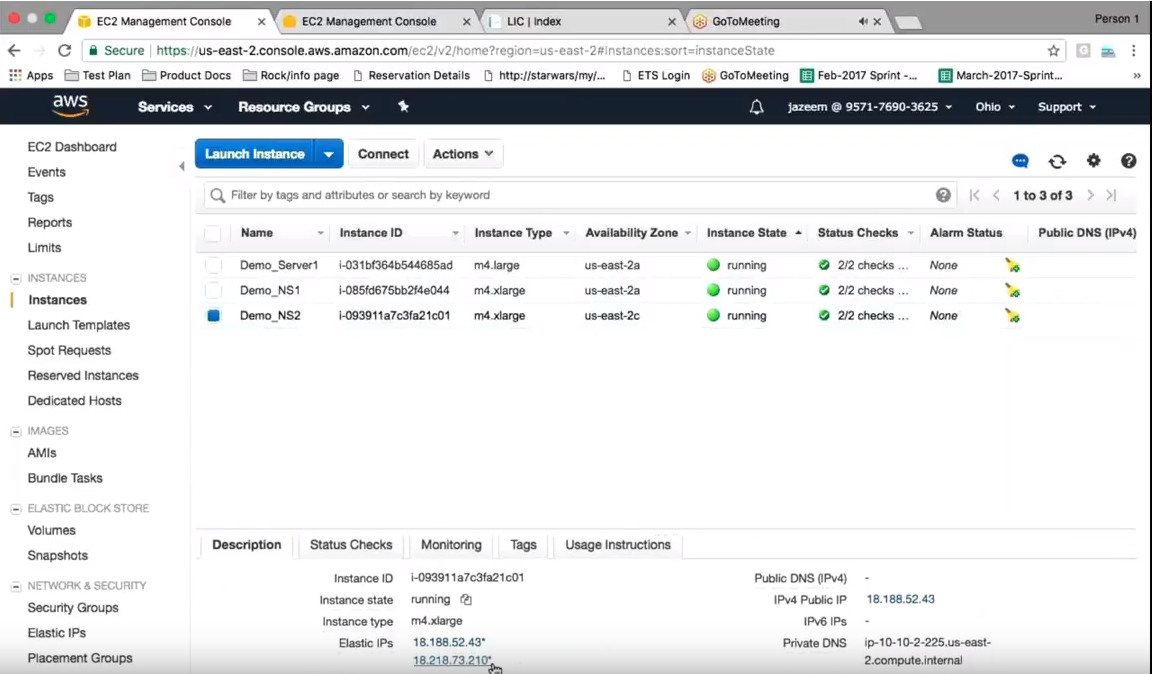

Gehen Sie also zum VPX, um ein Failover zu initiieren, und kehren Sie zur AWS-Konsole zurück. Wenn Sie sich diesmal die elastischen IPs ansehen, die zum ersten Citrix ADC gehören, beachten Sie, dass die neue EIP nicht vorhanden ist, da sie jetzt auf den zweiten Citrix ADC verschoben wurde.

Um dies zu überprüfen, geben Sie einen show node-Befehl auf dem ersten und zweiten Citrix ADC ein, um sicherzustellen, dass der zweite Citrix ADC jetzt in einem primären Zustand eingerichtet ist, als er sich im Standby-Modusbefand.

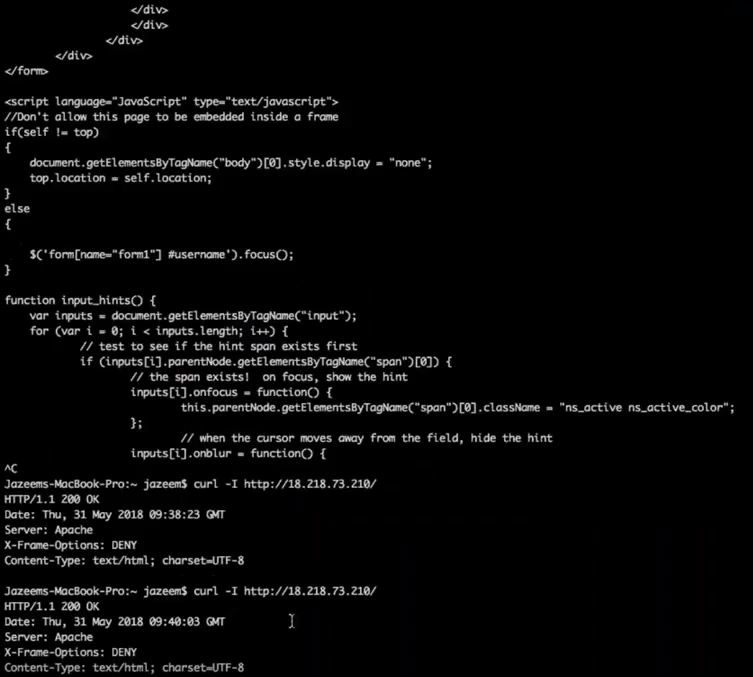

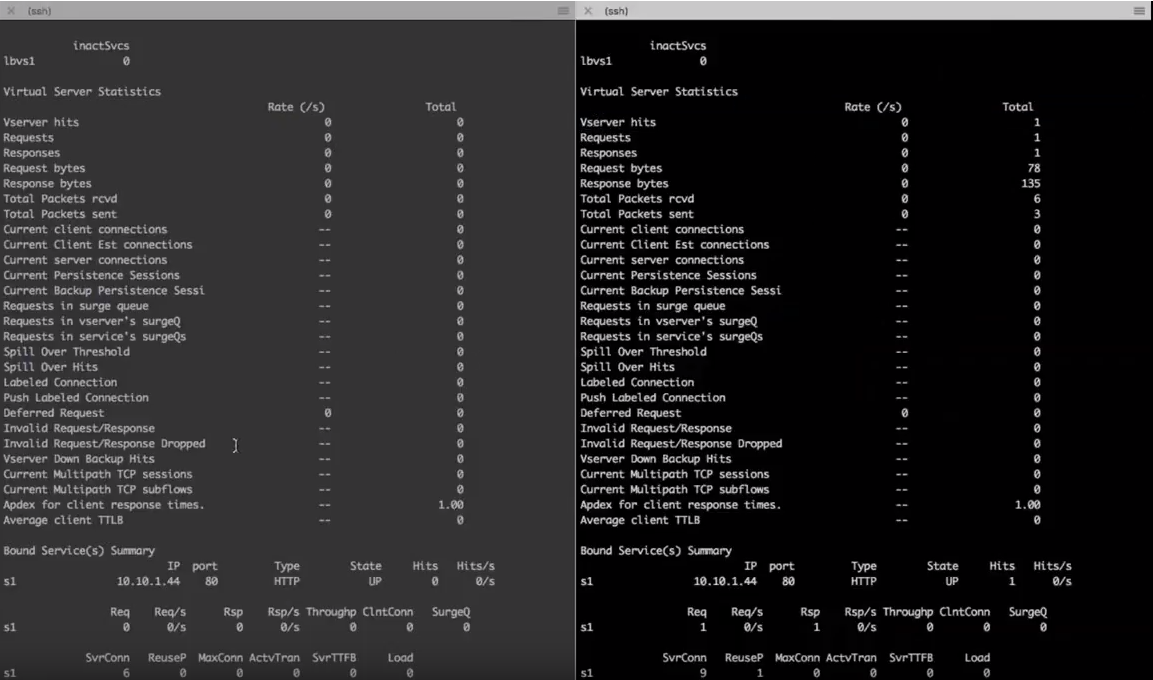

Jetzt können Sie den Verkehrsfluss in Echtzeit betrachten.

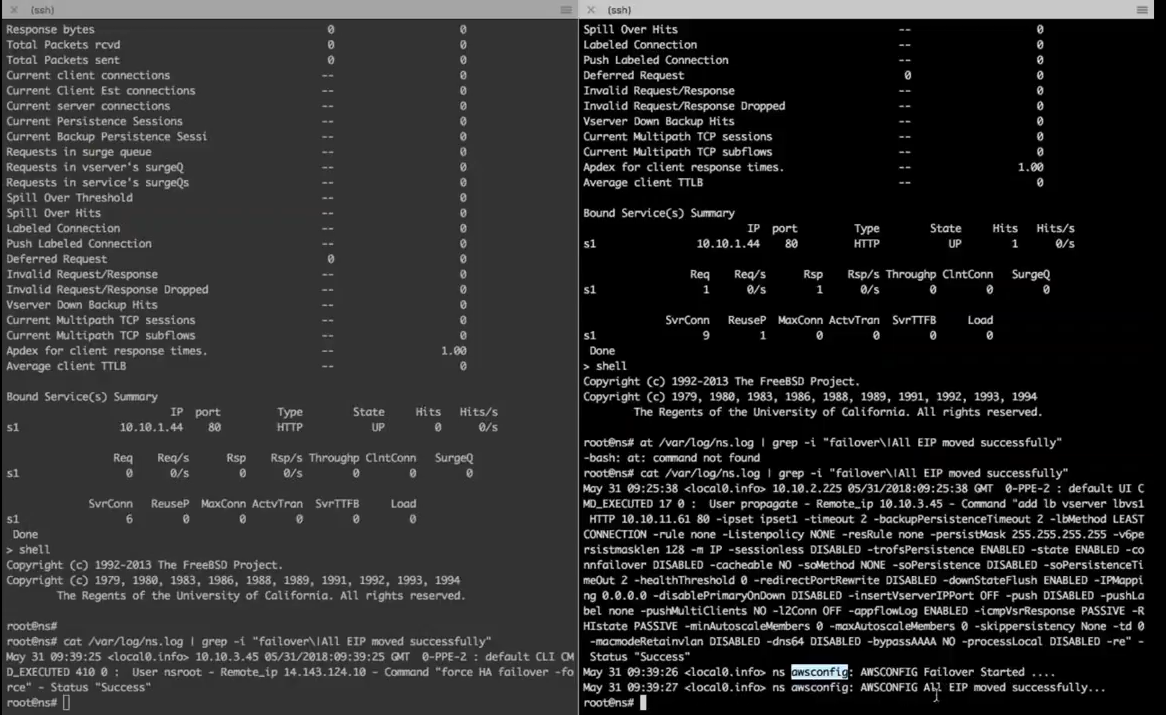

Sie können nach dem Failover eine Anfrage an den VIP senden. Wenn Sie eine Statistik auf dem virtuellen LB-Server auf dem Citrix ADC durchführen, der zuerst aktiv war, beachten Sie, dass dort keine Anforderungen getroffen wurden. Wenn Sie denselben Befehl auf dem zuvor im Standby-Modus befindlichen, jetzt aktiven Citrix ADC ausführen, können Sie sehen, dass dort ein virtueller Server getroffen wurde. Es zeigt, dass der Datenverkehr nach dem HA-Übergang an den neuen Citrix ADC ging.

Wenn Sie jetzt ein Debuggen durchführen oder den aktuellen Status sehen möchten, können Sie in die Shell gehen und nach den Datensätzen suchen, die Ihnen zeigen, wann das HA-Failover stattgefunden hat und wann die AWS-Konfiguration oder der API-Aufruf durchgeführt wurde, um alle EIPs vom primären Citrix ADC zum sekundären zu übertragen.

AWS-Komponenten konfigurieren

Sicherheitsgruppen

Hinweis:

Es wird empfohlen, unterschiedliche Sicherheitsgruppen für ELB, Citrix ADC GSLB-Instanz und Linux-Instanz zu erstellen, da die für jede dieser Entitäten erforderlichen Regeln unterschiedlich sind. Dieses Beispiel verfügt über eine konsolidierte Sicherheitsgruppenkonfiguration zur Kürze.

Informationen zur ordnungsgemäßen Konfiguration der virtuellen Firewall finden Sie unter Sicherheitsgruppen für Ihre VPC .

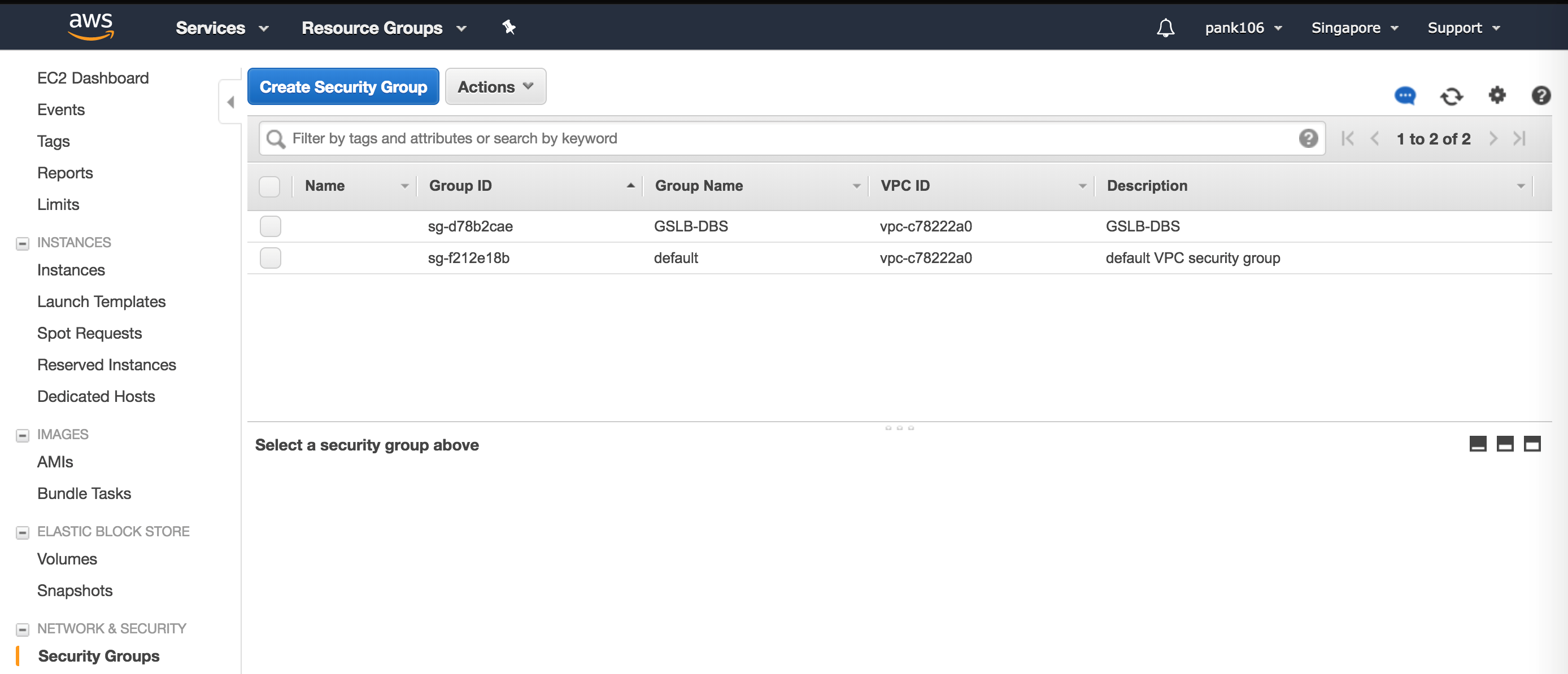

Schritt 1:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu NETZWERK & SICHERHEIT > Sicherheitsgruppen.

Schritt 2:

Klicken Sie auf Sicherheitsgruppe erstellen und geben Sie einen Namen und eine Beschreibung ein. Diese Sicherheitsgruppe umfasst die Citrix ADC - und Linux-Back-End-Webserver.

Schritt 3:

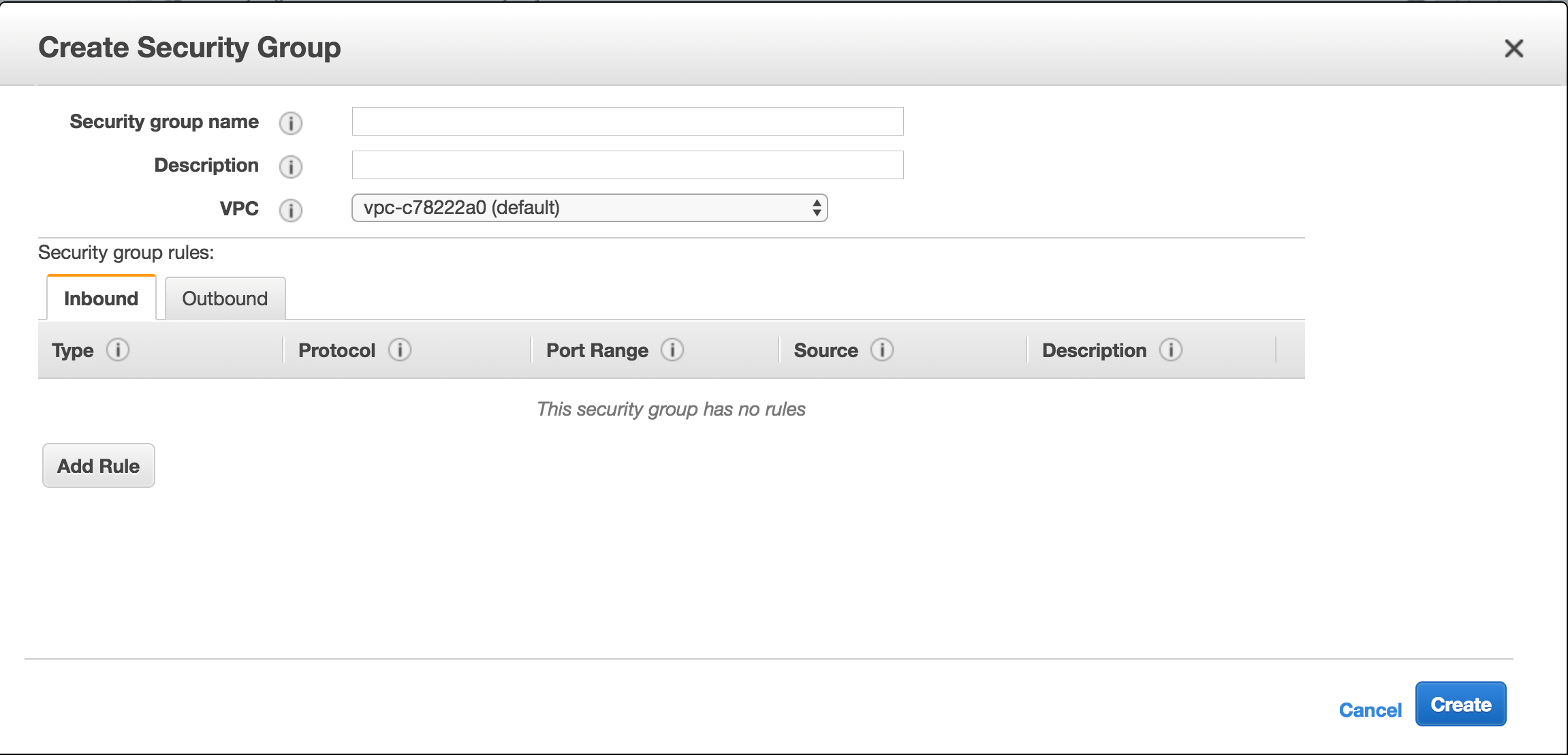

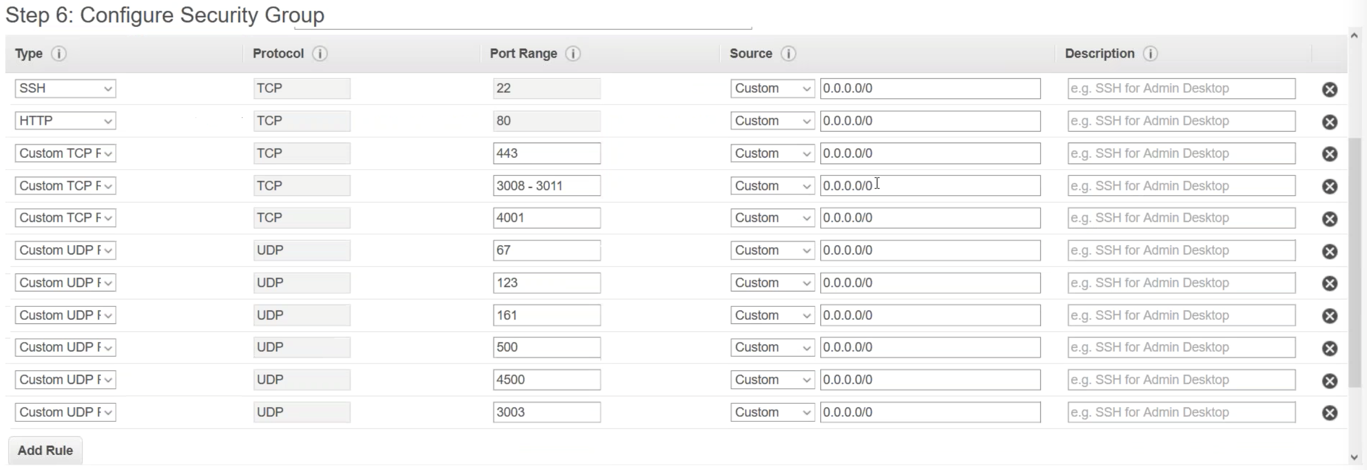

Fügen Sie die Regeln für eingehende Port aus dem Screenshot unten hinzu.

Hinweis:

Für granular Hardening wird die Beschränkung des Quell-IP-Zugriffs empfohlen

Amazon Linux-Backend-Webdienste

Schritt 4:

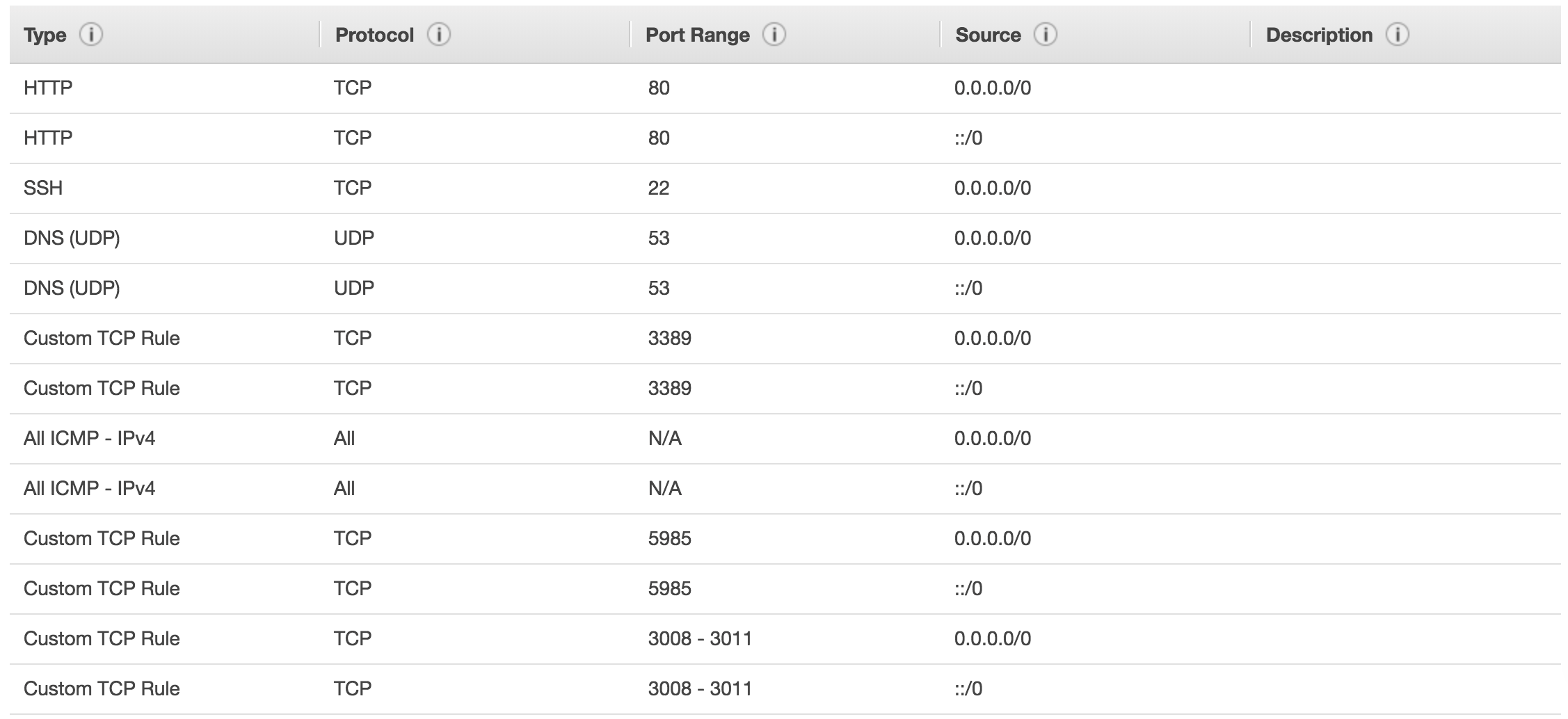

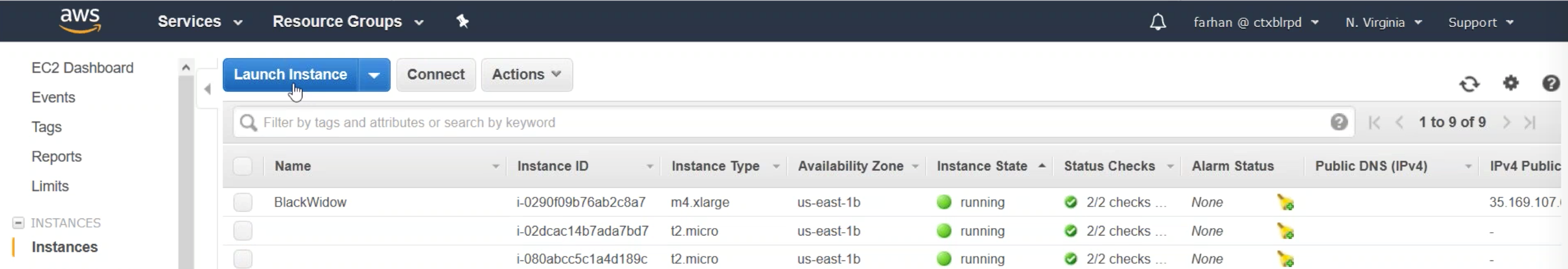

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu Instances.

Schritt 5:

Klicken Sie unter Verwendung der folgenden Details auf Instanz starten, um die Amazon Linux-Instanz zu konfigurieren

Geben Sie Details zum Einrichten eines Webservers oder eines Back-End-Dienstes für diese Instanz ein.

Citrix ADC-Konfiguration

Schritt 6:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu Instances.

Schritt 7:

Klicken Sie unter Verwendung der folgenden Details auf Instanz starten, um die Amazon AMI-Instanz zu konfigurieren

Elastic IP-Konfiguration

Hinweis:

Citrix ADC kann bei Bedarf auch für die Ausführung mit einer einzigen elastischen IP eingerichtet werden, um die Kosten zu senken, da keine öffentliche IP für das NSIP vorhanden ist. Fügen Sie stattdessen Elastic IP an SNIP an, das den Verwaltungszugriff auf die Box sowie die GSLB-Site-IP und ADNS-IP abdecken kann.

Schritt 8:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu NETWORK & SECURITY und konfigurieren Sie dann Elastic IPs

Klicken Sie auf Neue Adresse zuweisen, um eine neue Elastic IP-Adresse zu erstellen.

Konfigurieren Sie die Elastic IP so, dass sie auf Ihre laufende Citrix ADC-Instanz in AWS verweist.

Konfigurieren Sie eine zweite Elastic IP und verweisen Sie sie erneut auf Ihre laufende Citrix ADC-Instanz.

Elastic Load Balancer

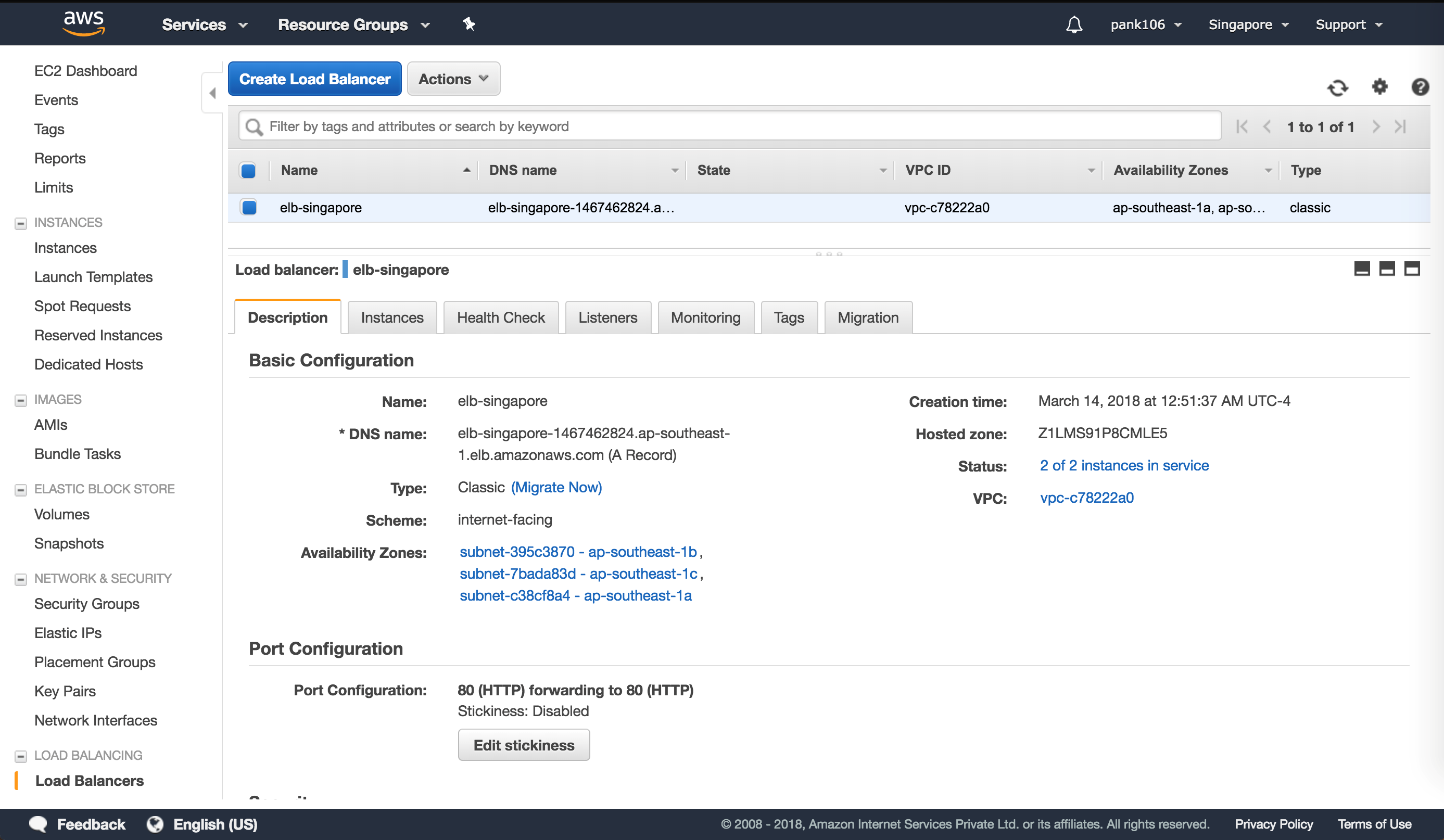

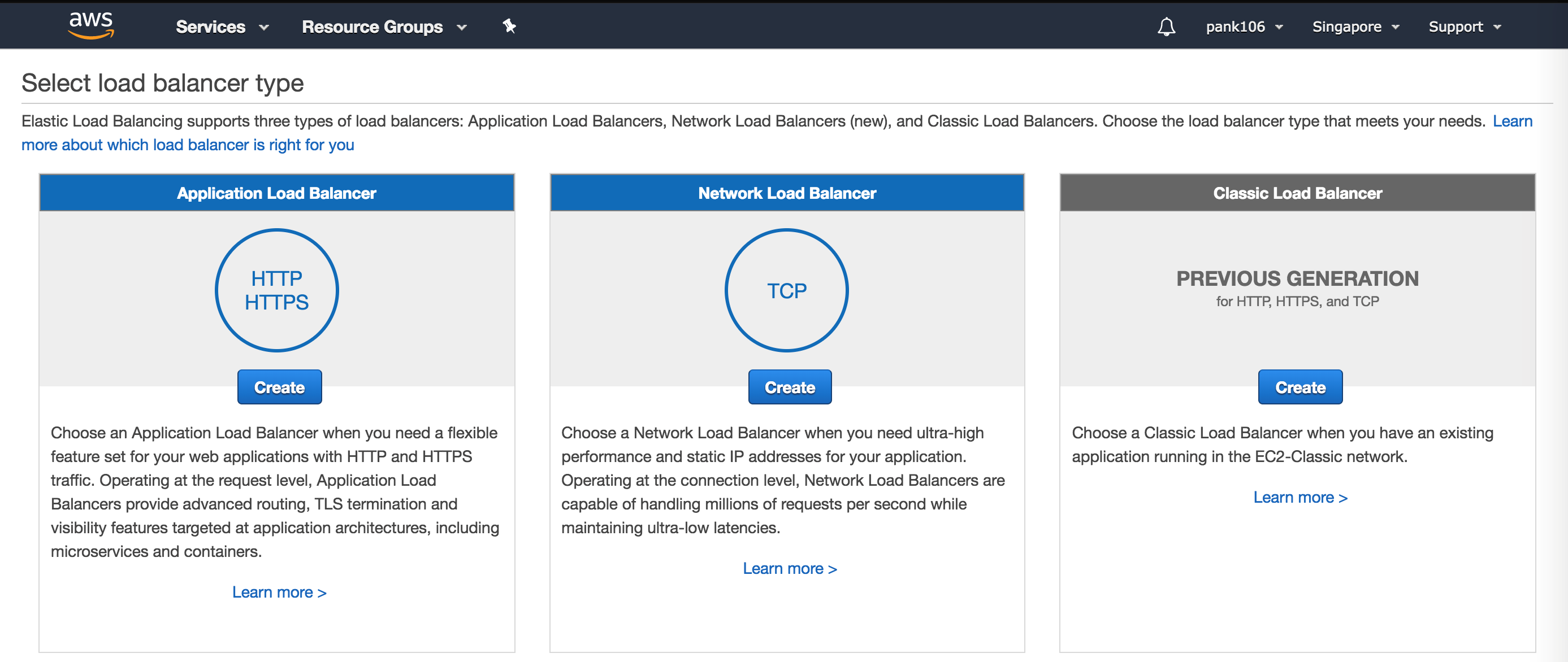

Schritt 9:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie innerhalb von EC2 zu LOAD BALANCING und dann zu Load

Schritt 10:

Klicken Sie auf Create Load Balancer, um einen klassischen Load Balancer

Mit Ihren Elastic Load Balancers können Sie Ihren Back-End-Amazon Linux-Instanzen einen Lastenausgleich vornehmen und gleichzeitig zusätzliche Instanzen ausbalancieren, die je nach Bedarf hochgefahren werden.

Domänennamenbasierte Dienste für den globalen Serverlastenausgleich konfigurieren

Konfigurationen für die Datenverkehrsverwaltung

Hinweis:

Es ist erforderlich, den Citrix ADC entweder mit einem Nameserver oder einem virtuellen DNS-Server zu konfigurieren, über den die ELB/ALB-Domänen für die DBS-Dienstgruppen aufgelöst werden.

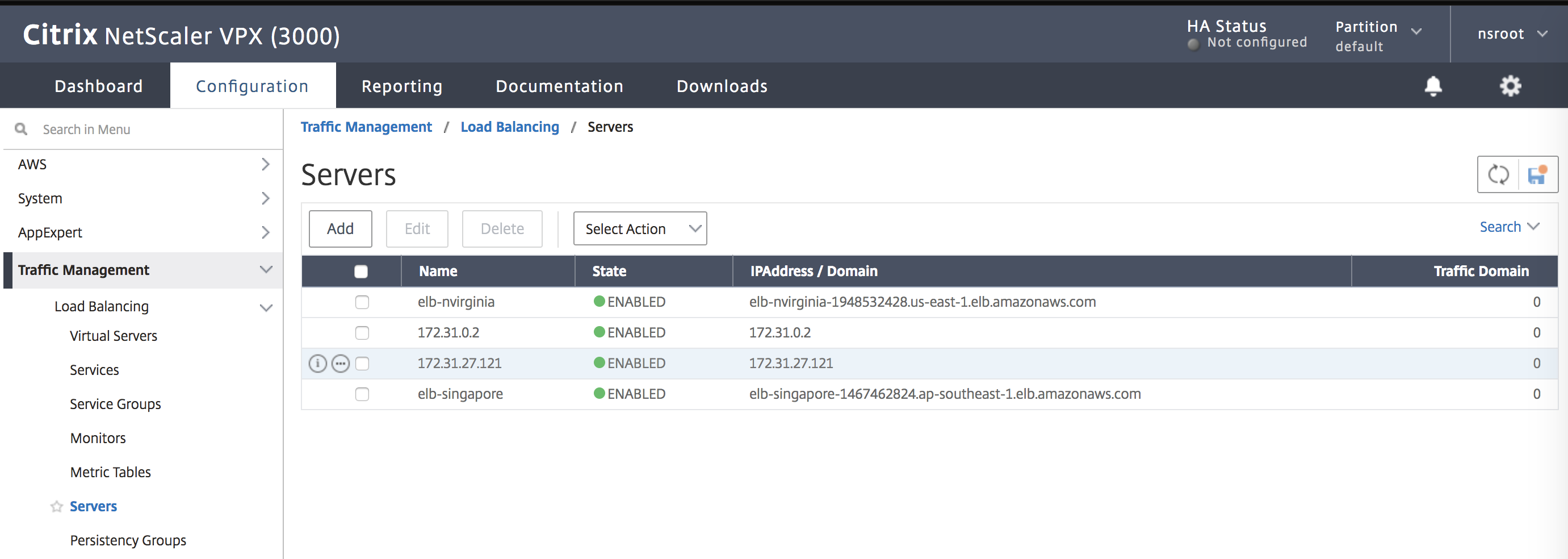

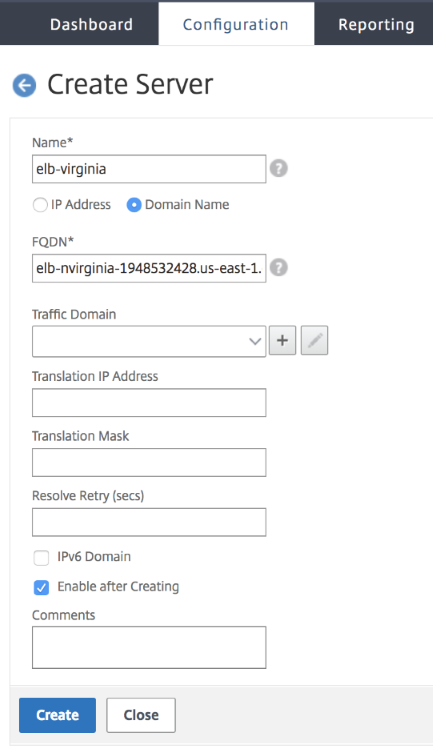

Schritt 1:

Navigieren Sie zu Traffic Management > Load Balancing > Servers.

Schritt 2:

Klicken Sie auf Hinzufügen, um einen Server zu erstellen, und geben Sie einen Namen und FQDN an, die dem A-Eintrag (Domänenname) in AWS für den Elastic Load Balancer (ELB) entsprechen.

Wiederholen Sie Schritt 2, um die zweite ELB vom zweiten Ressourcenstandort in AWS hinzuzufügen.

GSLB-Konfigurationen

Schritt 1:

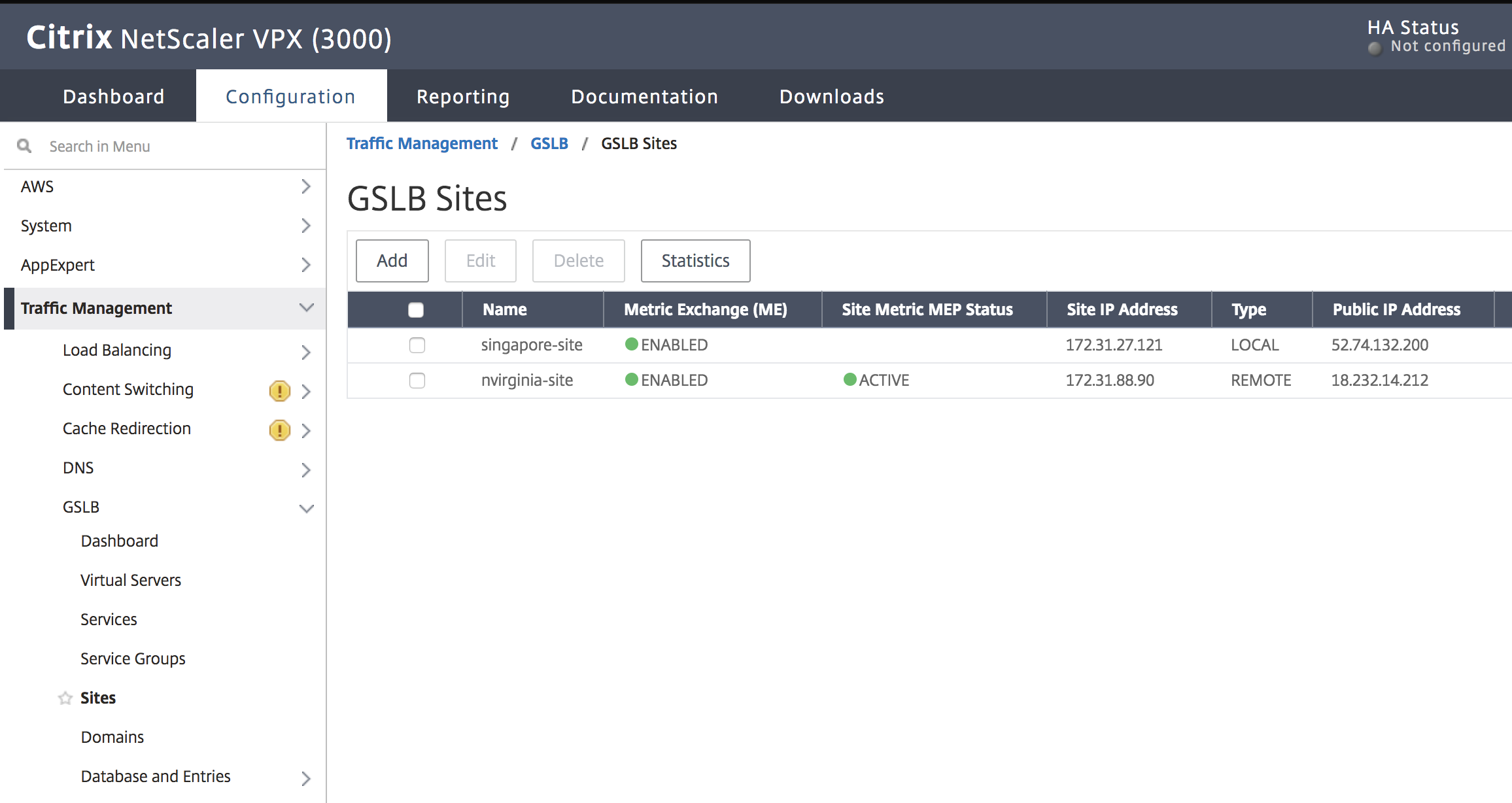

Navigieren Sie zu Traffic Management > GSLB > Sites.

Schritt 3:

Klicken Sie auf Hinzufügen, um eine GSLB-Site zu konfigurieren.

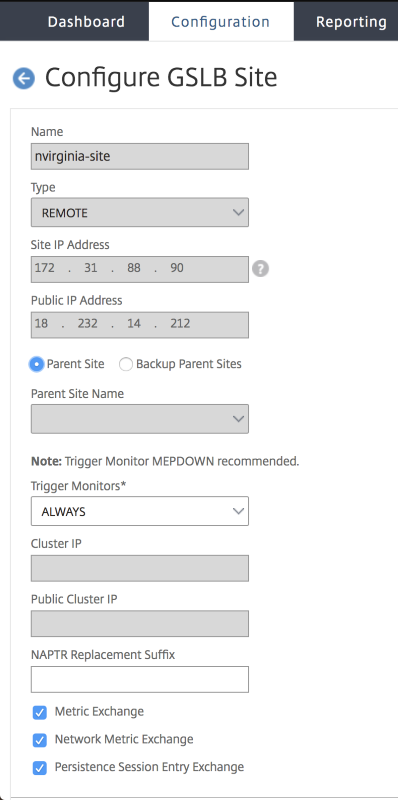

Benennen Sie die Website. Der Typ ist als Remote oder Lokal konfiguriert, je nachdem, auf welchem Citrix ADC Sie die Site konfigurieren. Die IP-Adresse der Website ist die IP-Adresse für die GSLB-Website. Die GSLB-Site verwendet diese IP-Adresse, um mit den anderen GSLB-Sites zu kommunizieren. Die öffentliche IP-Adresse ist erforderlich, wenn Sie einen Cloud-Dienst verwenden, bei dem eine bestimmte IP auf einer externen Firewall oder einem NAT-Gerät gehostet wird. Die Site sollte als übergeordnete Site konfiguriert sein. Stellen Sie sicher, dass die Trigger-Monitore auf IMMER eingestellt sind, und aktivieren Sie die drei Kästchen unten für Metrikaustausch, Netzwerkmetrikaustausch und Persistence Session Entry Exchange.

Es wird empfohlen, die Einstellung des Trigger-Monitors auf MEPDOWN zu setzen. Weitere Informationen finden Sie unter Konfigurieren einer GSLB-Dienstgruppe.

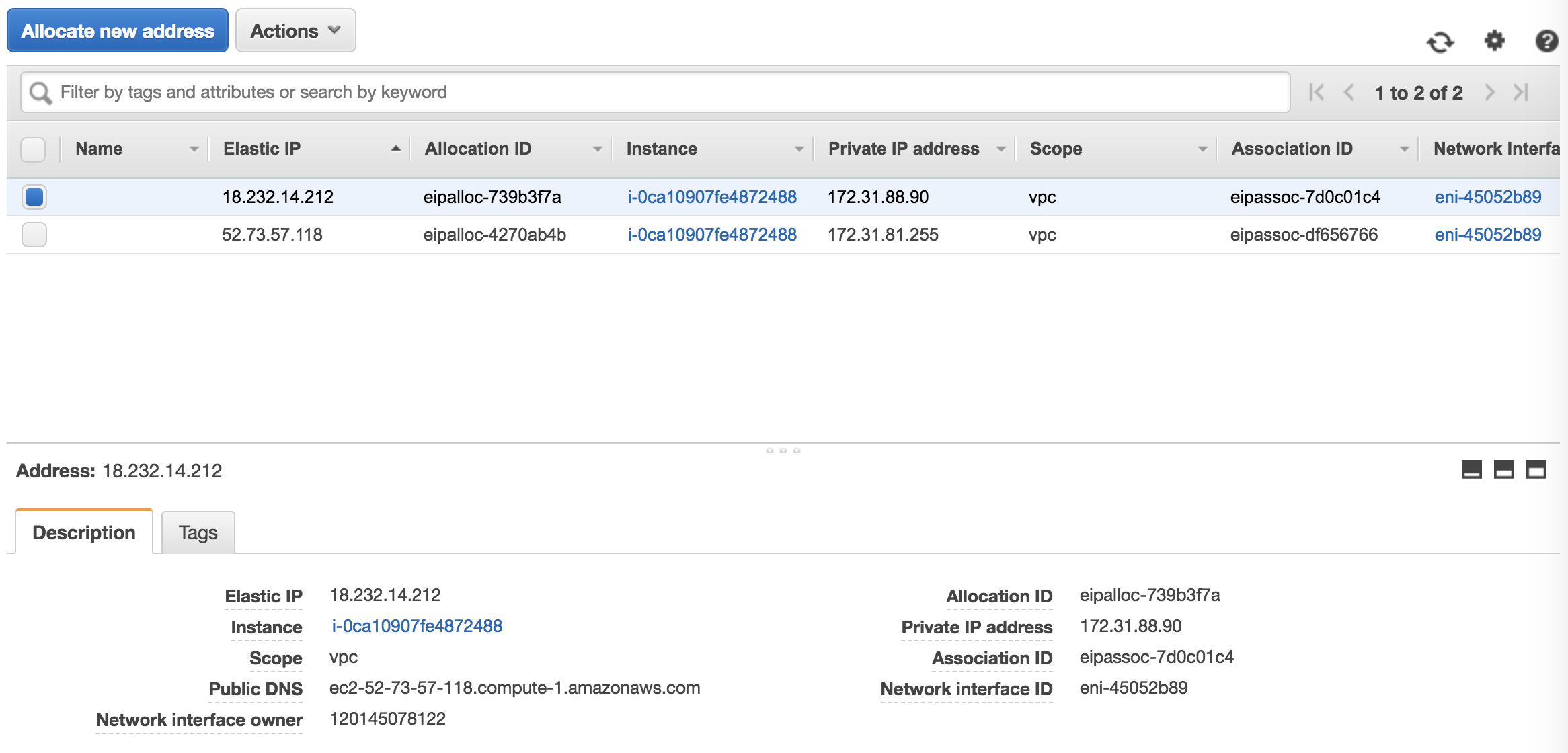

Schritt 4:

Unten sehen Sie einen Screenshot unserer AWS-Konfigurationen, der zeigt, wo Sie die Site-IP-Adresse und die öffentliche IP-Adresse finden. Sie finden sie unter Netzwerk & Sicherheit > Elastic IPs.

Klicken Sie auf Erstellen, wiederholen Sie die Schritte 3 und 4, um die GSLB-Site für den anderen Ressourcenstandort in Azure zu konfigurieren (dieser kann auf demselben Citrix ADC konfiguriert werden)

Schritt 5:

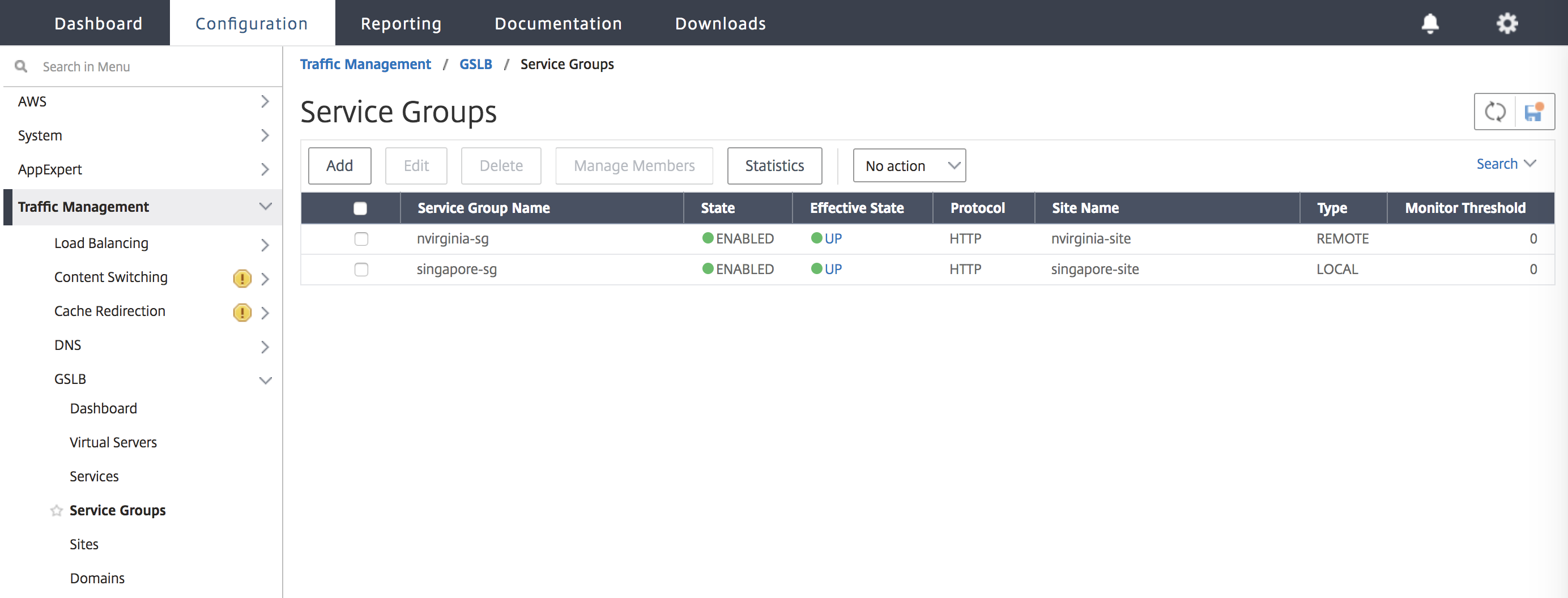

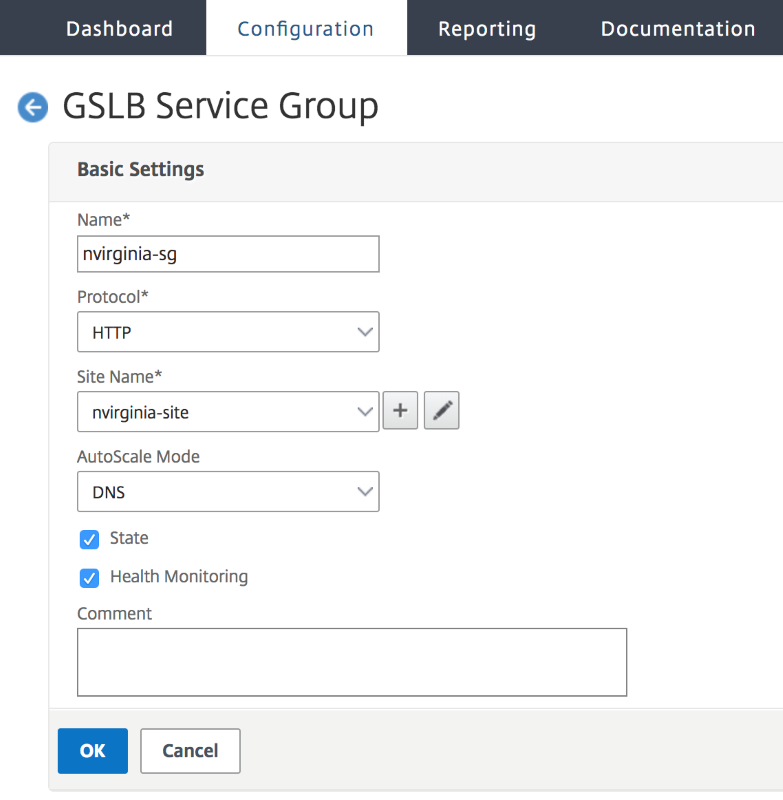

Navigieren Sie zu Traffic Management > GSLB > Dienstgruppen.

Schritt 6:

Klicken Sie auf Hinzufügen, um eine neue Dienstgruppe hinzuzufügen. Benennen Sie die Dienstgruppe, verwenden Sie das HTTP-Protokoll, und wählen Sie dann unter Site-Name die entsprechende Site aus, die in den vorherigen Schritten erstellt wurde. Stellen Sie sicher, dass Sie den AutoScalemodus als DNS konfigurieren und die Kontrollkästchen für die Status- und Integritätsüberwachung aktivieren.

Klicken Sie auf OK, um die Dienstgruppe zu erstellen.

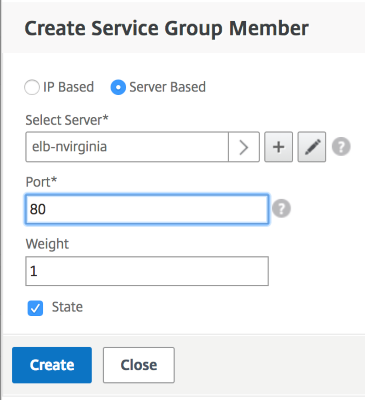

Schritt 7:

Klicken Sie auf Dienstgruppenmitglieder und wählen Sie Serverbasiertaus. Wählen Sie den entsprechenden Elastic Load Balancing Server aus, der am Anfang des Run Guide konfiguriert wurde. Konfigurieren Sie den Datenverkehr so, dass er über Port 80 geht.

Klicken Sie auf Erstellen.

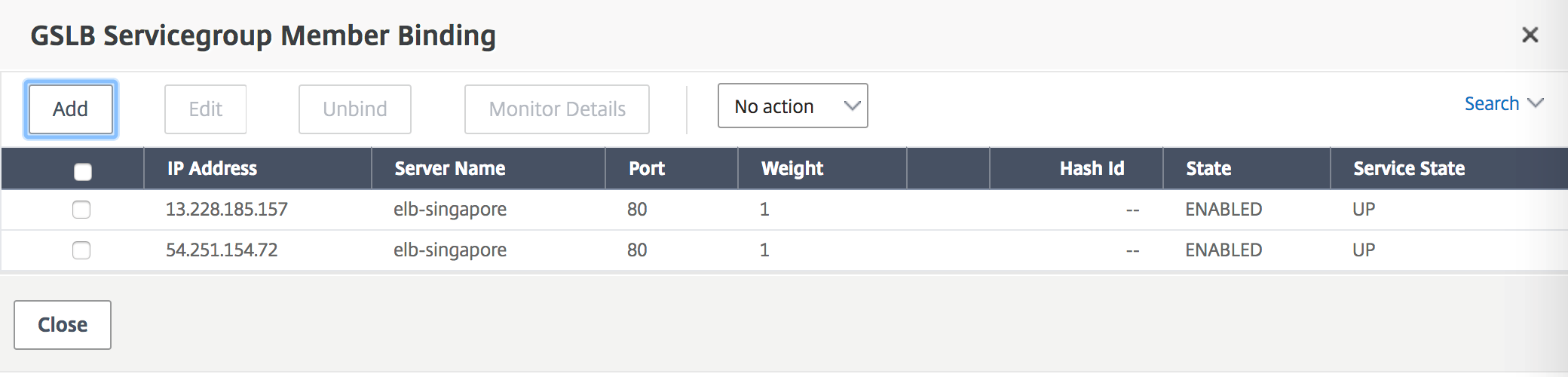

Schritt 8:

Die Dienstgruppe “Member Binding” sollte mit zwei Instanzen gefüllt werden, die sie vom Elastic Load Balancer empfängt.

Wiederholen Sie die Schritte, um die Servicegruppe für den zweiten Ressourcenstandort in AWS zu konfigurieren. (Dies kann vom selben Ort aus erfolgen).

Schritt 9:

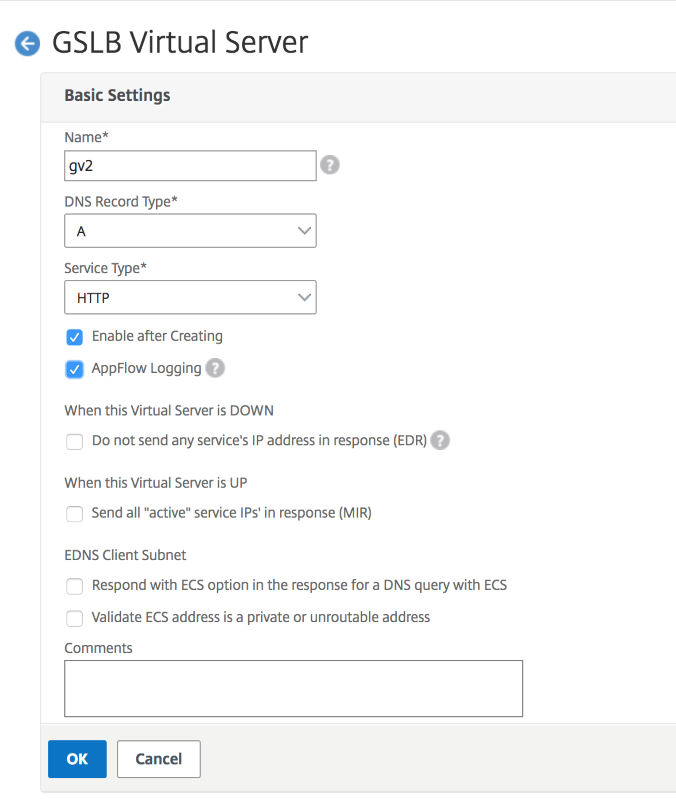

Navigieren Sie zu Traffic Management > GSLB > Virtuelle Server.

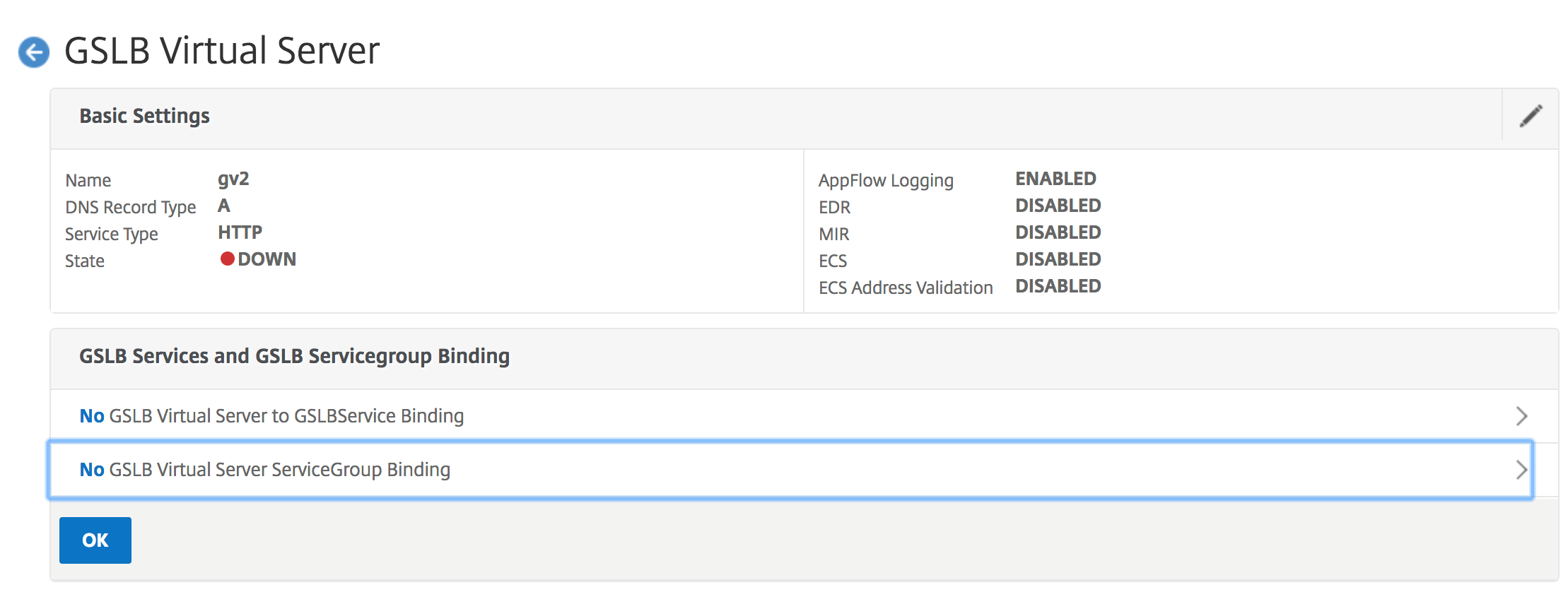

Klicken Sie auf Hinzufügen, um den virtuellen Server zu erstellen. Nennen Sie den Server, DNS-Datensatztyp ist als A, Diensttyp als HTTP festgelegt, und aktivieren Sie die Kontrollkästchen Nach dem Erstellen aktivieren und AppFlow-Protokollierung. Klicken Sie auf OK, um den virtuellen GSLB-Server zu erstellen. (Citrix ADC-Benutzeroberfläche)

Schritt 10:

Wenn der virtuelle GSLB-Server erstellt wurde, klicken Sie auf Keine GSLB Virtual Server ServiceGroup-Bindung.

Klicken Sie auf Hinzufügen, um den virtuellen Server zu erstellen. Nennen Sie den Server, DNS-Datensatztyp ist als A, Diensttyp als HTTP festgelegt, und aktivieren Sie die Kontrollkästchen Nach dem Erstellen aktivieren und AppFlow-Protokollierung. Klicken Sie auf OK, um den virtuellen GSLB-Server zu erstellen. (Citrix ADC-Benutzeroberfläche)

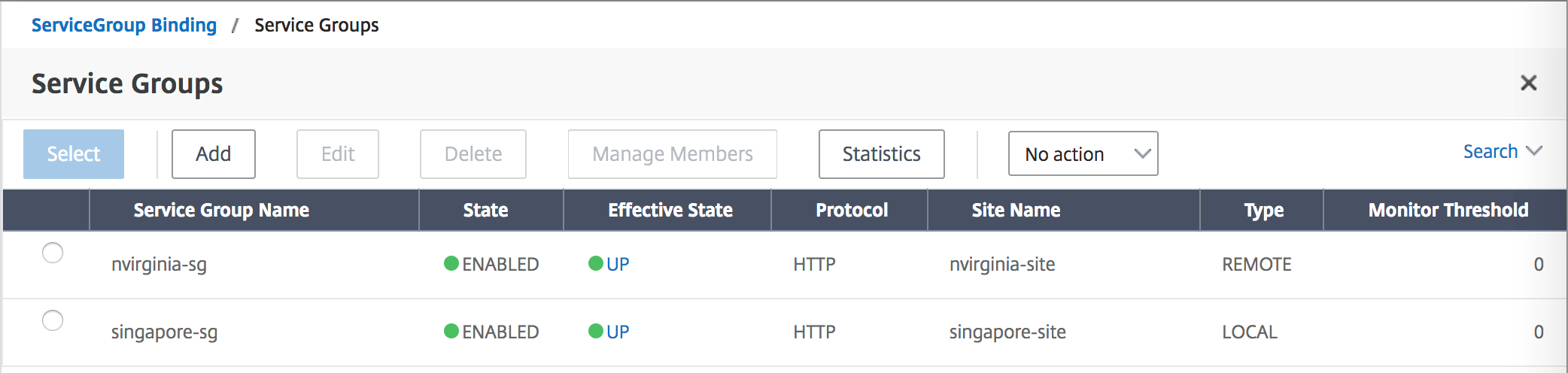

Schritt 11:

Verwenden Sie unter ServiceGroup-Bindung die Option Dienstgruppennamen auswählen, um die in den vorherigen Schritten erstellten Dienstgruppen auszuwählen und hinzuzufügen.

Schritt 12:

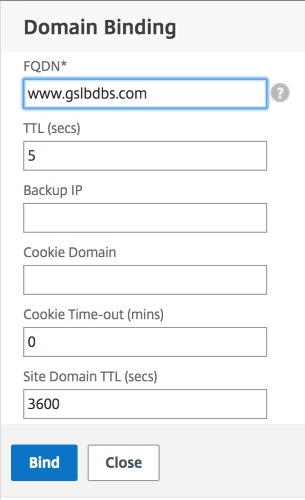

Konfigurieren Sie anschließend die GSLB Virtual Server Domain Binding, indem Sie auf Keine GSLB Virtual Server Domain Bindingklicken. Konfigurieren Sie den FQDN und die Bindung, die restlichen Einstellungen können als Standardeinstellungen beibehalten werden.

Schritt 13:

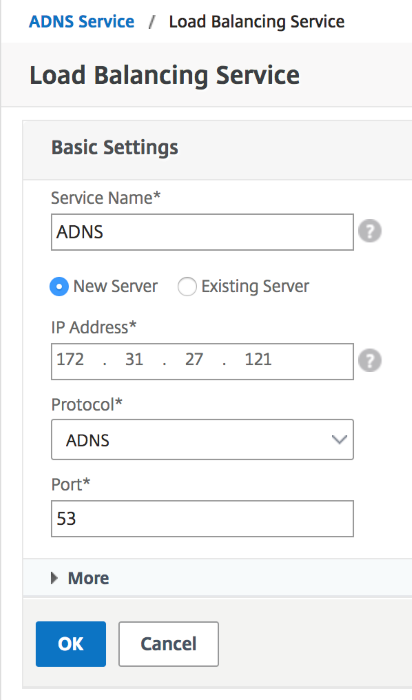

Konfigurieren Sie den ADNS-Dienst, indem Sie auf Kein Dienstklicken. Fügen Sie einen Dienstnamen hinzu, klicken Sie auf Neuer Server, und geben Sie die IP-Adresse des ADNS-Servers ein.

Wenn Ihr ADNS bereits konfiguriert ist, können Sie Existing Server und dann Ihren ADNS aus dem Menü auswählen. Stellen Sie sicher, dass das Protokoll ADNS ist und der Datenverkehr über Port 53.

Konfigurieren Sie die Methode als LEASTCONNECTION und die Backupmethode als ROUNDROBIN

Automatische Citrix ADC-Backend-Skalierung mit AWS

AWS enthält eine Funktion namens Auto Scaling, die basierend auf den vom Administrator festgelegten Regeln zusätzliche Instanzen in AWS hochfährt. Diese Regeln werden durch die CPU-Auslastung definiert und drehen sich um das Erstellen und Löschen von Instanzen bei Bedarf. Citrix ADC lässt sich direkt in die AWS Auto Scaling-Lösung integrieren, sodass der Citrix ADC alle verfügbaren Backend-Server erkennt, die ein Lastausgleich möglich ist. Die Einschränkung dieser Funktion besteht darin, dass sie derzeit nur innerhalb einer AZ in AWS funktioniert.

AWS-Komponenten konfigurieren

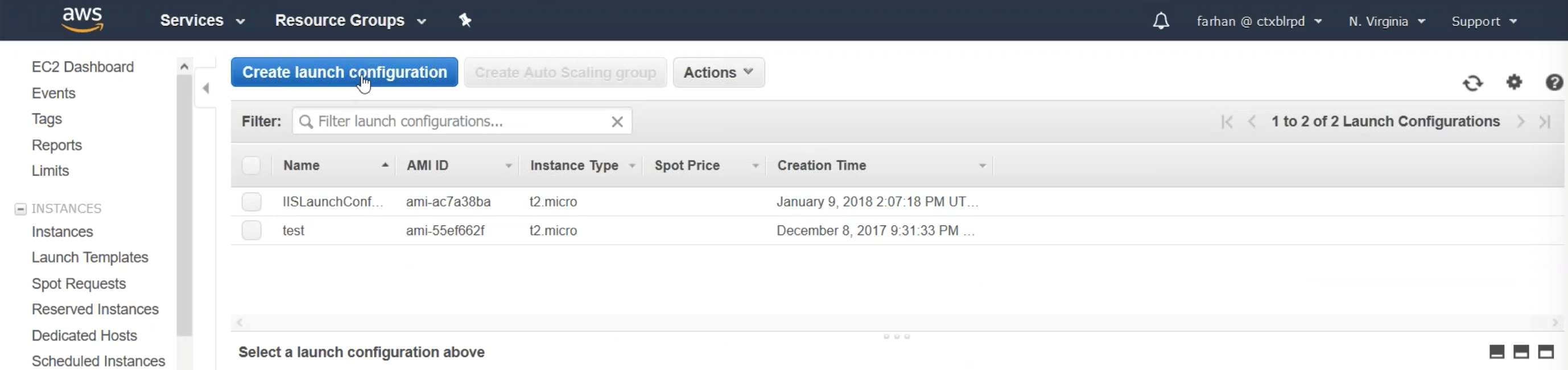

Schritt 1:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu AUTO SCALING > Konfiguration starten. Klicken Sie auf Startkonfiguration erstellen.

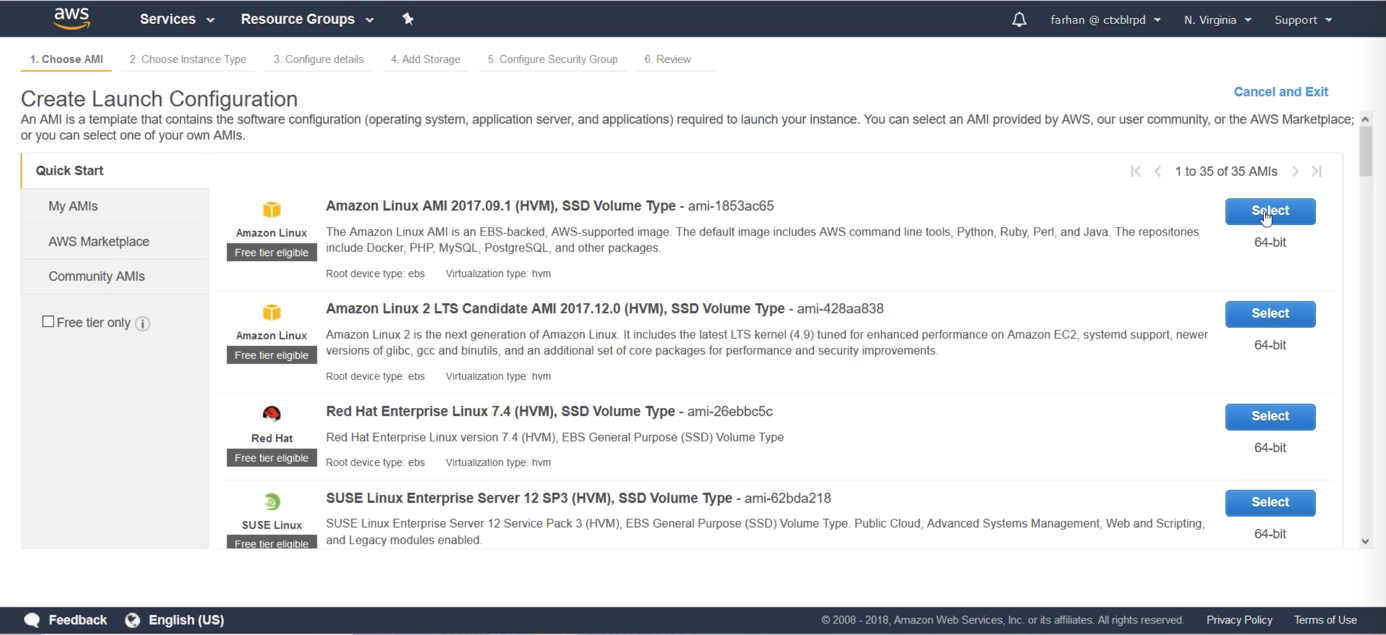

Schritt 2:

In diesem Schritt können Sie den Servertyp Ihrer Wahl auswählen. Hier konfigurieren Sie, welche VMs Sie automatisch skalieren möchten. Für dieses Beispiel müssen wir Amazon Linux AMIwählen.

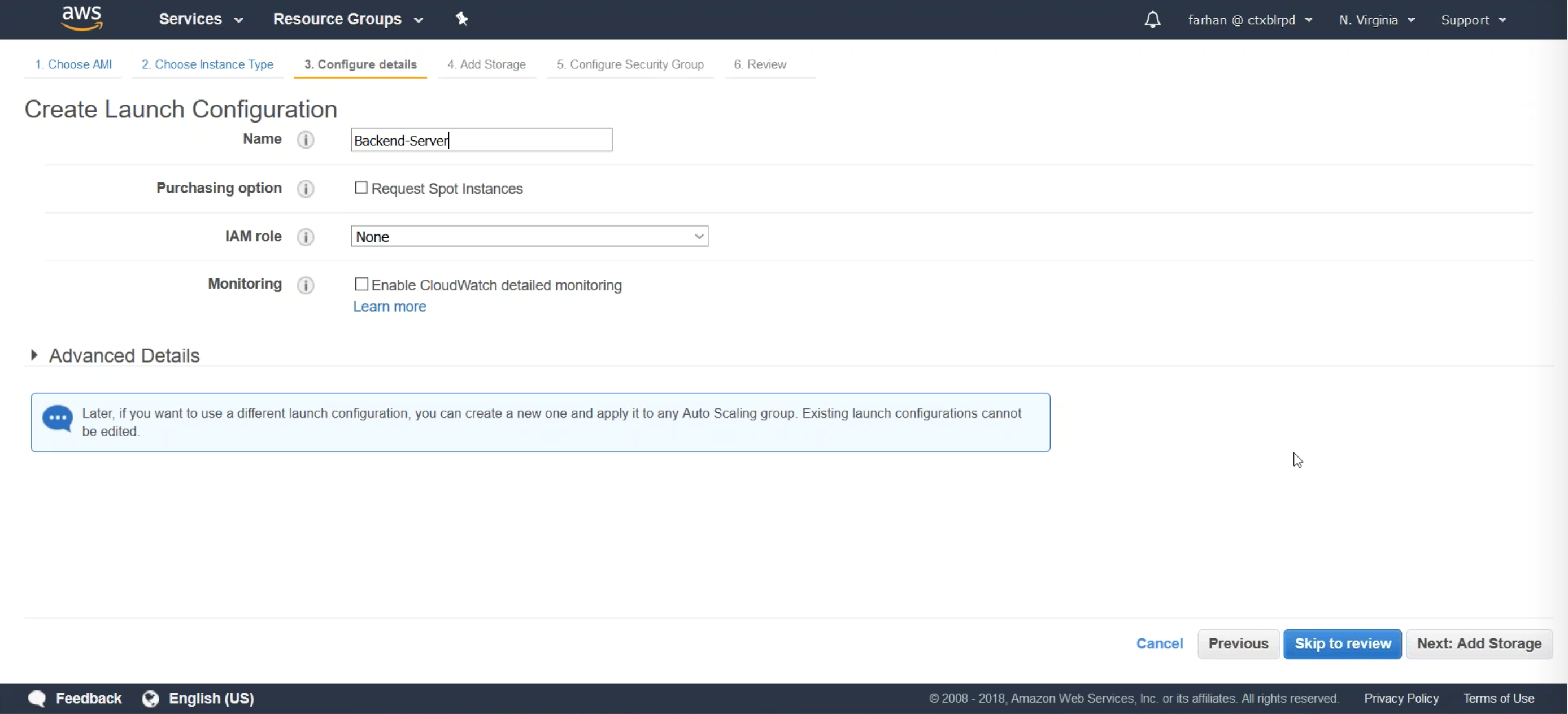

Schritt 3:

Wählen Sie aus, welche Art von Instanz Sie benötigen, indem Sie aus einer möglichen Varianz für Back-End-Ressourcen auswählen. Nennen Sie Ihre Instanz für den Rest des Runguides. Der Name der Instanz ist als Backend-Server bekannt. Konfigurieren Sie den Speicher für die Instanz und fügen Sie ihn einer Sicherheitsgruppe hinzu, oder erstellen Sie eine neue Sicherheitsgruppe, die alle in diesem Ausführungshandbuch erstellten AWS-Komponenten umfasst.

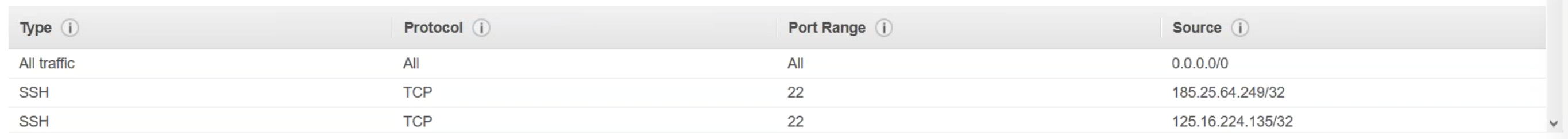

Schritt 4:

Ein zusätzlicher Hinweis für Ihre Sicherheitsgruppe. Für diesen Runguide sind die folgenden Ports geöffnet:

Gruppen und Richtlinien für die automatische Skalierung des Citrix ADC-Backends

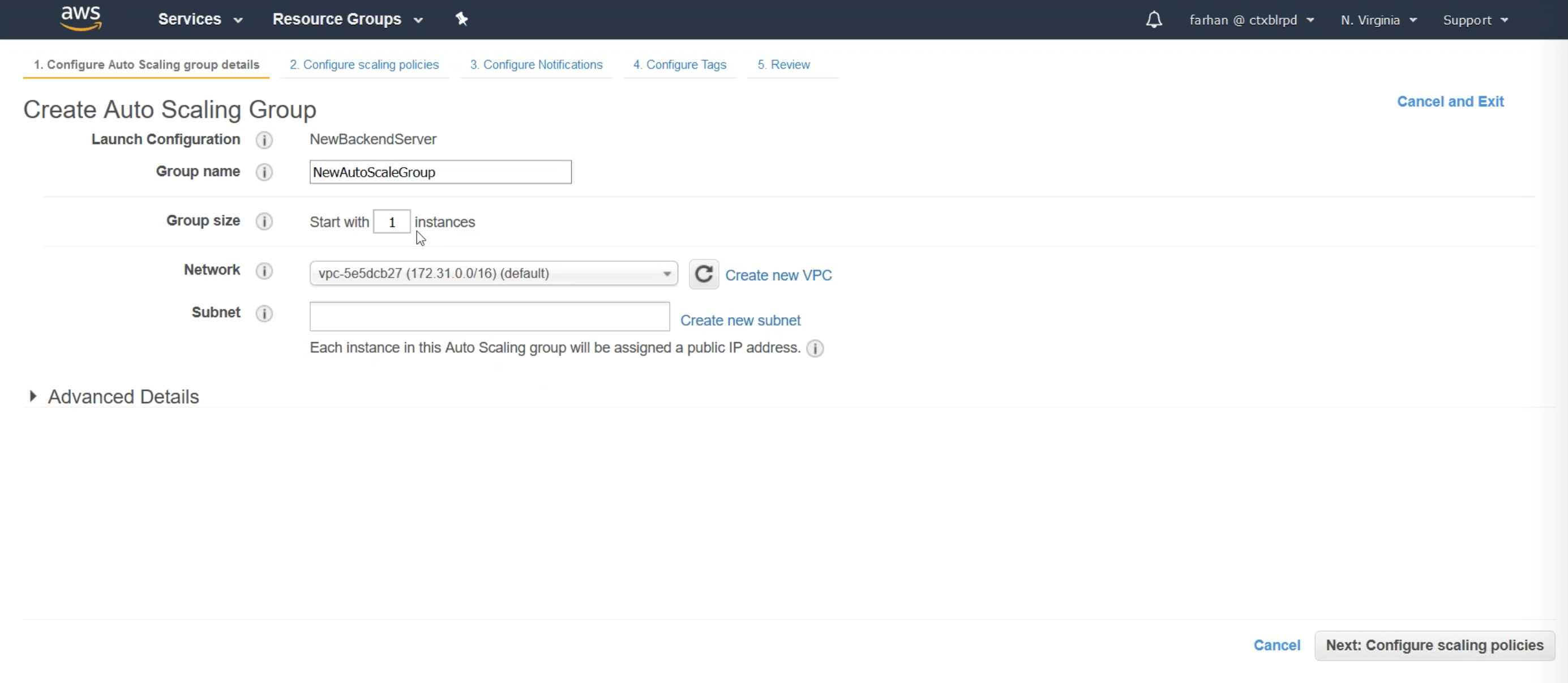

Auto Scaling für Citrix ADC Frontend in AWS konfigurieren:

Schritt 1:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu AUTO SCALING > Auto Scaling Group.

Klicken Sie auf das Optionsfeld, um eine Auto Scaling-Gruppe aus einer vorhandenen Startkonfiguration zu erstellen. Achten Sie darauf, den BackendServer auszuwählen, den wir im vorherigen Schritt des Laborleitfadens erstellt haben.

Fügen Sie unter Auto Scaling-Gruppe erstellen den Gruppennamen hinzu, wählen Sie die anfängliche Gruppengröße aus, wählen Sie Netzwerk und Subnetzaus, und klicken Sie dann auf Weiter.

Hinweis:

Das Subnetz muss über die Subnetz-IP (SNIP) des Citrix ADC erreichbar sein.

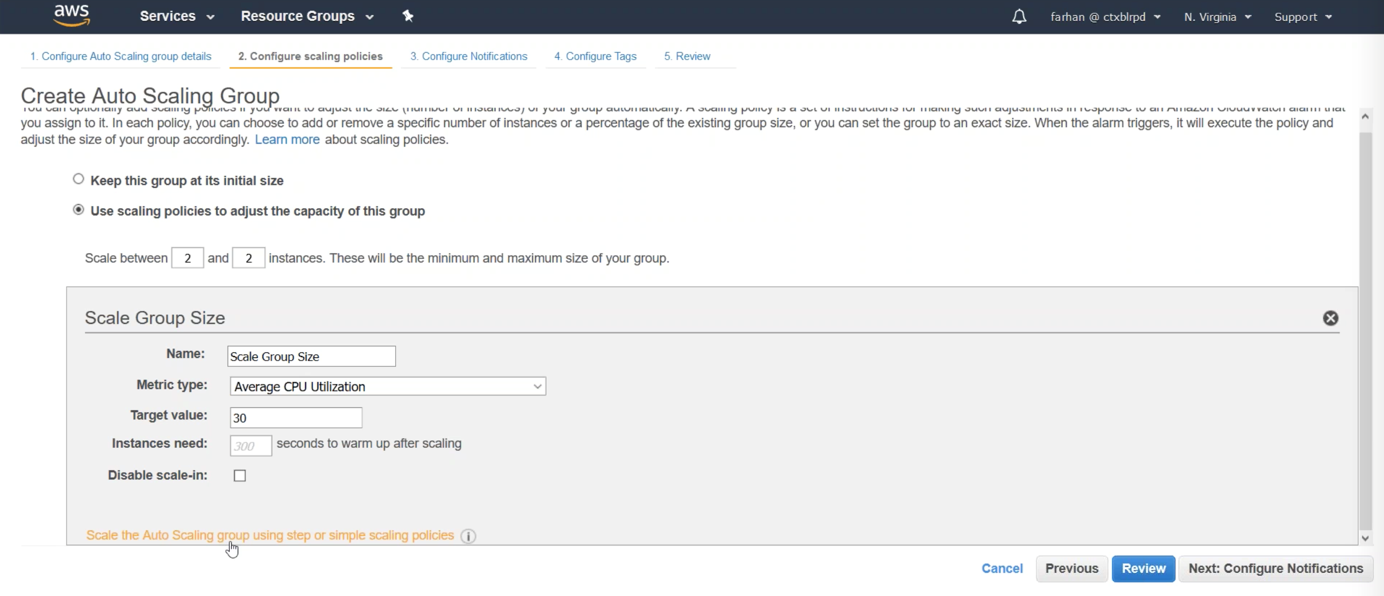

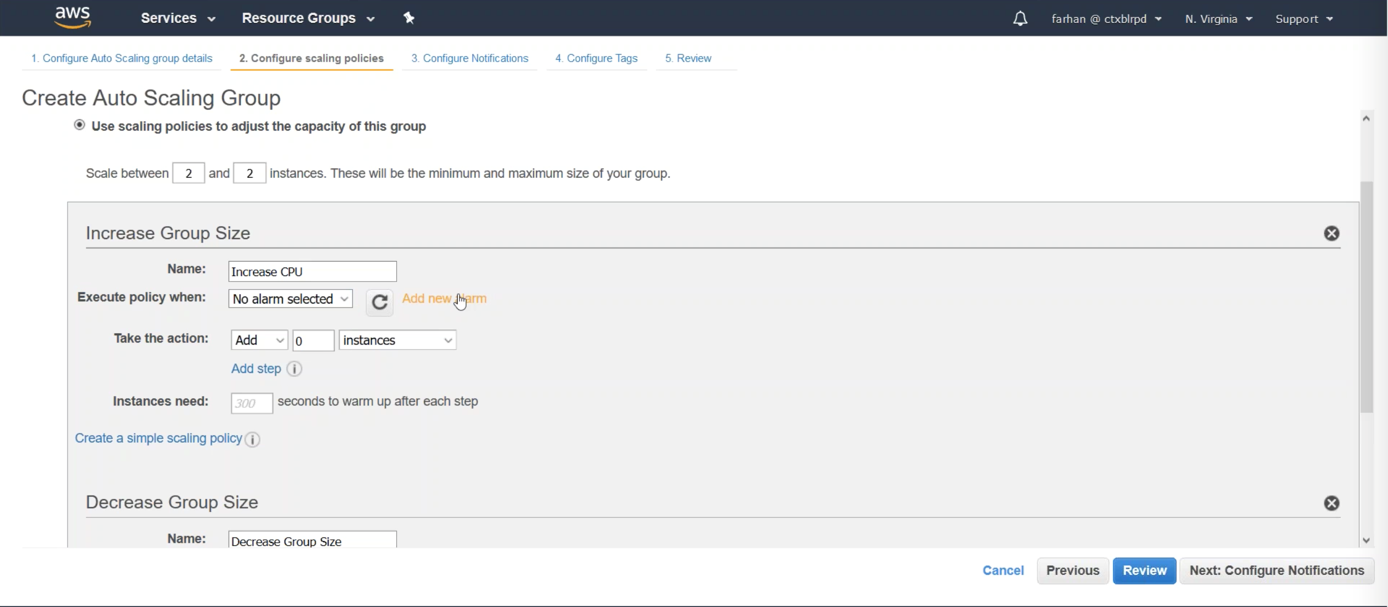

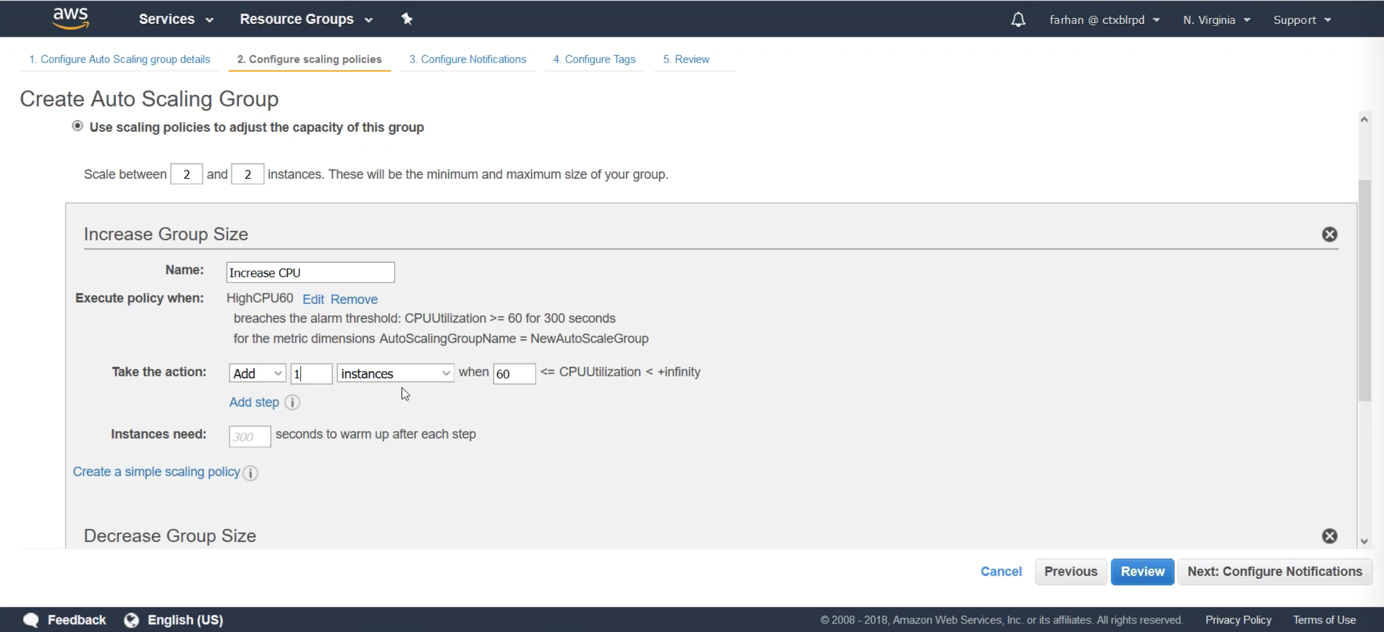

Schritt 2:

Konfigurieren Sie auf der Konfigurationsseite “Auto Scaling-Gruppe erstellen “ Ihre Skalierungsrichtlinien. Sie können dies erreichen, indem Sie auf das Optionsfeld klicken, um Skalierungsrichtlinien zum Anpassen der Kapazität dieser Gruppe zu verwenden. Klicken Sie anschließend auf Die Gruppe Auto Scaling mit schrittweisen oder einfachen Skalierungsrichtlinien skalieren.

Schritt 3:

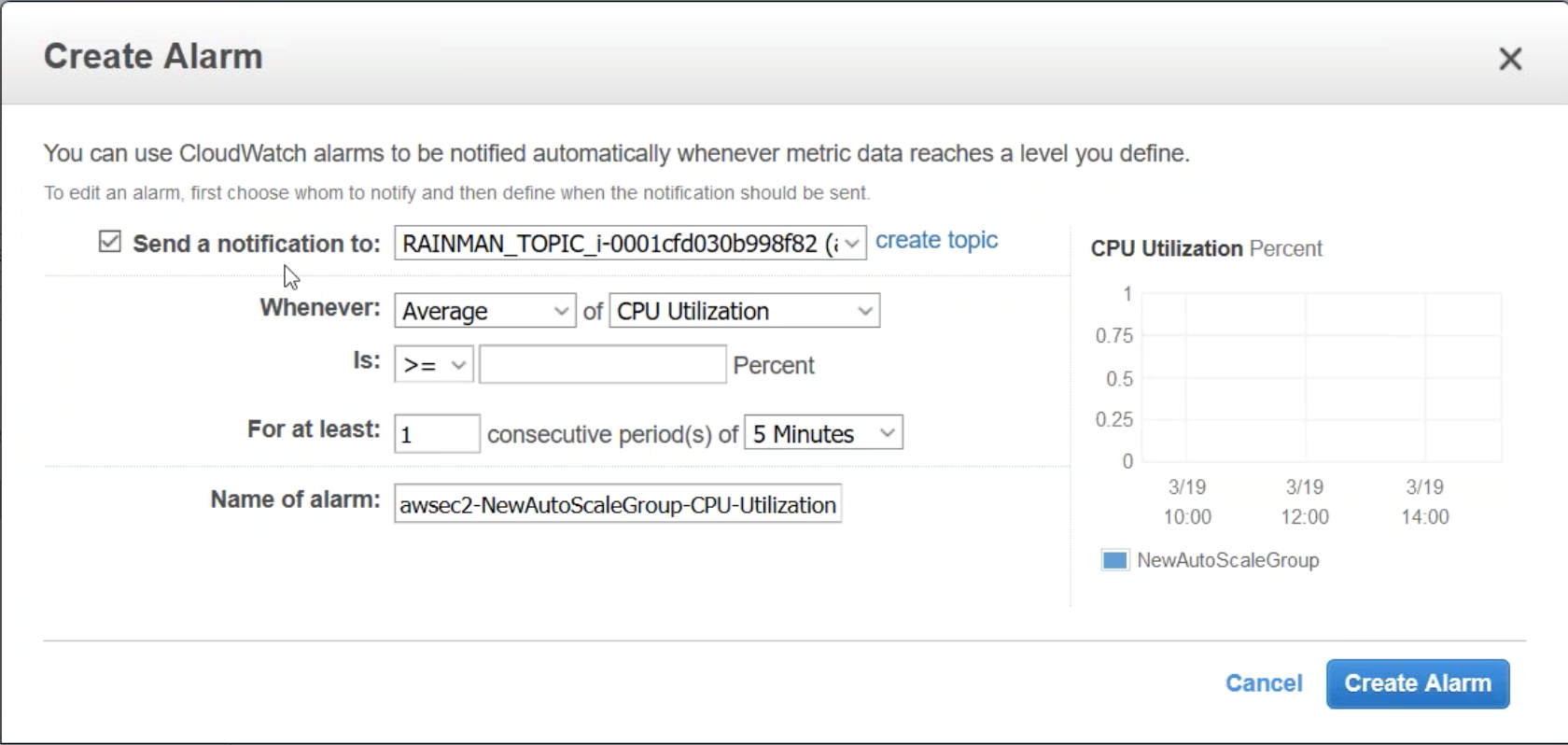

Wählen Sie Neuen Alarm hinzufügen aus.

Schritt 4:

Konfigurieren Sie beim Erstellen des Alarms, um eine Benachrichtigung an Ihren Citrix ADC zu senden. Konfigurieren Sie den Alarm so, dass die durchschnittliche CPU-Auslastung für mindestens einen aufeinanderfolgenden Zeitraum von 5 Minuten >= 70 beträgt. Wenden Sie die Richtlinie an.

Schritt 5:

Konfigurieren Sie in Ihrer Auto Scaling-Gruppe, um eine Instanz hinzuzufügen, wenn die Richtlinie ausgelöst wird.

Schritt 6:

Konfigurieren Sie denselben Alarm und dieselbe Richtlinie, aber dieses Mal, um einen Backend-Server zu entfernen, wenn die CPU 5 Minuten lang durchschnittlich <=30 beträgt. Setzen Sie die Verkleinerungsgruppengröße auf 1 Instanz entfernen, wenn die Richtlinie zum Verringern ausgelöst wird.

Hinweis:

Zum Löschen von Servern benachrichtigen wir Citrix ADC, keinen Datenverkehr an einen Backend-Server zu senden, der zum Löschen markiert ist.

Klicken Sie auf Benachrichtigungen konfigurieren und Tags konfigurieren, um die Auto Scaling-Gruppe zu überprüfen und zu erstellen.

Hinweis:

Die Variablen Min und Max können so konfiguriert werden, dass sie die geringste und höchste Anzahl von Instanzen festlegen, die innerhalb der Auto Scaling-Gruppe erstellt und ausgeführt werden. Derzeit unterstützt AWS das Hochfahren zusätzlicher Instanzen mit nur einer Netzwerkschnittstelle.

Erstellen Sie einen Citrix ADC in AWS

Schritt 1:

Melden Sie sich bei Ihrer AWS-Ressourcengruppe an und navigieren Sie zu EC2. Navigieren Sie in EC2 zu Instances > Instances.

Schritt 2:

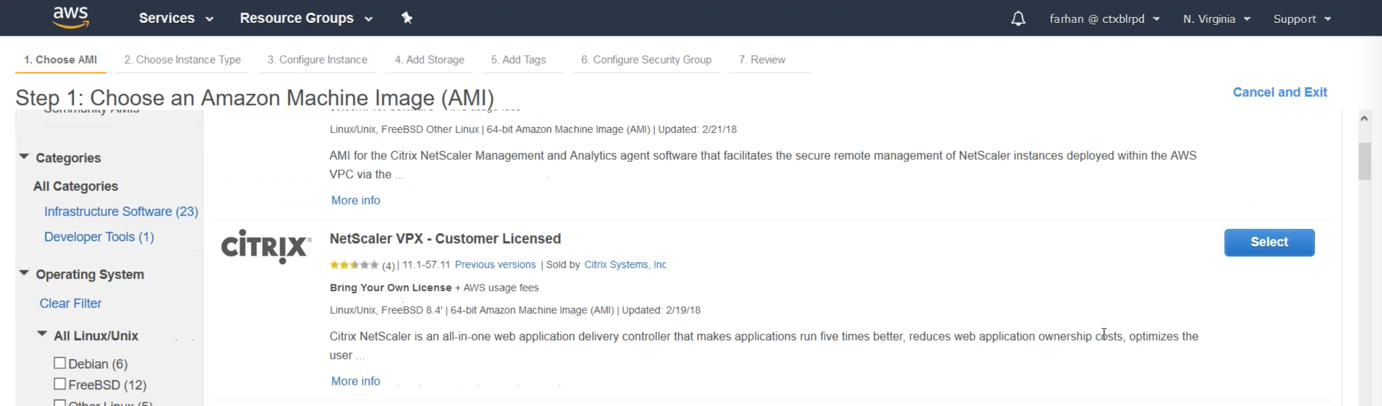

Navigieren Sie links zu AWS Marketplace und suchen Sie dann nach Citrix ADC. Wählen Sie Citrix Networking VPX — Kundenlizenziert. Stellen Sie sicher, dass Ihre Versionsnummer 12.0.51.x oder höher ist, um Auto Scaling zu verwenden. Sie können frühere Versionen auswählen, um eine Version von Citrix ADC auszuwählen, die Auto Scaling unterstützt.

Schritt 3:

Navigieren Sie links zu AWS Marketplace und suchen Sie dann nach Citrix ADC. Wählen Sie Citrix Networking VPX — Kundenlizenziert. Stellen Sie sicher, dass Ihre Versionsnummer 12.0.51.x oder höher ist, um Auto Scaling zu verwenden. Sie können frühere Versionen auswählen, um eine Version von Citrix ADC auszuwählen, die Auto Scaling unterstützt.

Wählen Sie den Instanztyp, zum Beispiel General Purpose m4.xlarge 4 vCPU und 16 GB RAM. Klicken Sie auf Weiter.

Schritt 4:

Wählen Sie auf der Registerkarte Instanzdetails konfigurieren das Subnetz aus (drei Subnetze müssen eventuell für NSIP, SNIP und VIP/Gateway konfiguriert werden). Außerdem müssen Sie eine IAM-Rolle hinzufügen. Klicken Sie hier, um eine neue IAM-Rolle zu erstellen. Fügen Sie die IAM-Rollen hinzu, die Sie im folgenden Schritt finden. Nachdem diese Rolle erstellt wurde, müssen Sie sie Ihrem Cloud-Profil auf Ihrem Citrix ADC hinzufügen.

Schritt 5:

Konfigurationen für das Cloud-Profil sind wie folgt:

Standardmäßig erstellt und fügt die CloudFormation-Vorlage die folgende IAM-Rolle an

"Version": "2012-10-17",

"Statement": [

{

"Action": [

"ec2:DescribeAddresses",

"ec2:AssociateAddress",

"ec2:DisassociateAddress",

"ec2:DescribeInstances",

"ec2:DescribeNetworkInterfaces",

"ec2:DetachNetworkInterface",

"ec2:AttachNetworkInterface",

"ec2:StopInstances",

"ec2:StartInstances",

"ec2:RebootInstances",

"autoscaling:\*",

"sns:\*",

"sqs:\*",

"iam:GetRole",

"iam:SimulatePrincipalPolicy"

]

Resource: "\*"

Effect: Allow

}

]

<!--NeedCopy-->

Die IAM-Rollenberechtigungen können wie folgt weiter eingeschränkt werden:

"Action": [

ec2:DescribeInstances,

ec2:DescribeNetworkInterfaces,

ec2:DetachNetworkInterface,

ec2:AttachNetworkInterface,

ec2:StartInstances,

ec2:StopInstances,

ec2:RebootInstances,

ec2:DescribeAddresses,

ec2:AssociateAddress,

ec2:DisassociateAddress,

ec2:AssignPrivateIpAddress,

ec2:UnAssignPrivateIpAddress,

autoscaling:*,

sns:CreateTopic,

sns:DeleteTopic,

sns:ListTopics,

sns:Subscribe,

sqs:CreateQueue,

sqs:ListQueues,

sqs:DeleteMessage,

sqs:GetQueueAttributes,

sqs:SetQueueAttributes,

iam:SimulatePrincipalPolicy,

iam:GetRole

]

<!--NeedCopy-->

Schritt 6:

Klicken Sie auf die Option Speicher hinzufügen . Legen Sie auf der Registerkarte Tags hinzufügen den Schlüsselwert als Name und den Wert als Citrix ADC-AutoScale fest, um diese EC2-Ressourcen zu kennzeichnen.

Schritt 7:

Erstellen Sie auf der Registerkarte Sicherheitsgruppe konfigurieren eine neue Sicherheitsgruppe mit den folgenden Port-Anforderungen:

Überprüfen und starten Sie die Instanz.

Schritt 8:

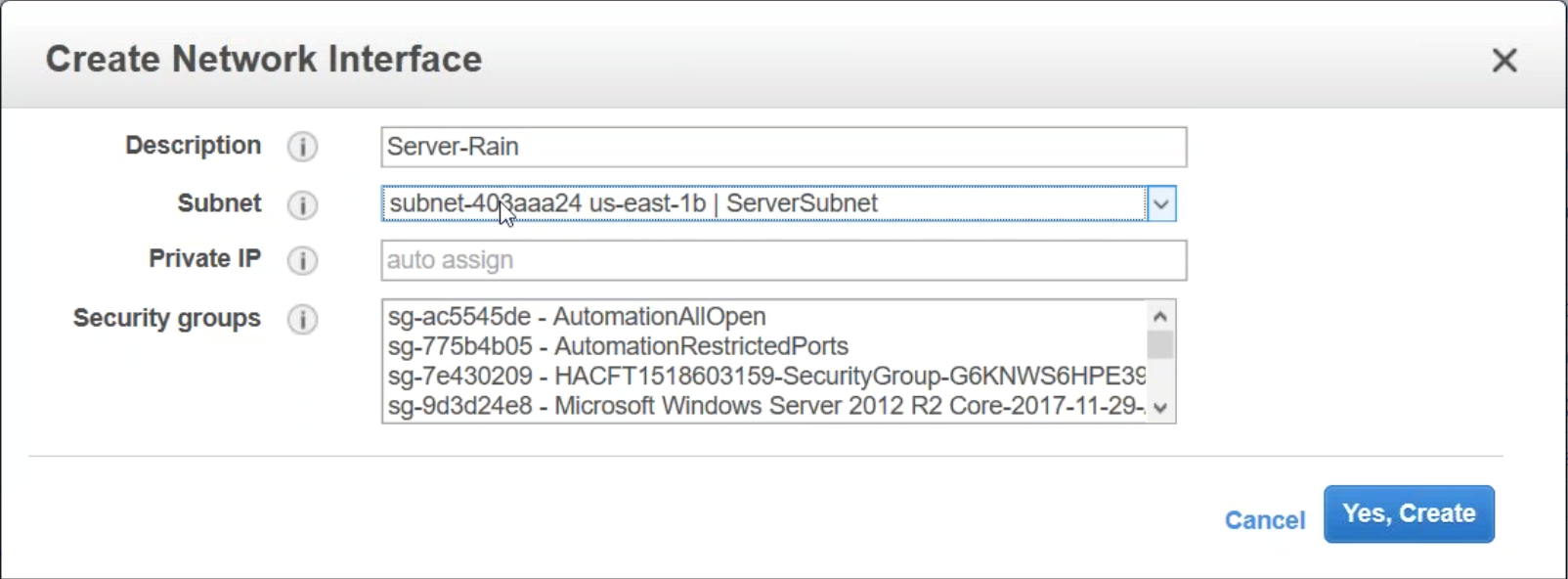

Navigieren Sie zu NETZWERK & SICHERHEIT > Netzwerkschnittstellen und klicken Sie auf Netzwerkschnittstelle erstellen.

Fügen Sie eine Beschreibung hinzu und wählen Sie dann ein Subnetz aus. Dieses Subnetz wird für Ihr SNIP verwendet und sollte daher in einem Subnetz im internen Netzwerk platziert werden. Wählen Sie außerdem die Sicherheitsgruppe aus, die im vorherigen Schritt erstellt wurde. Klicken Sie auf Yes, Create.

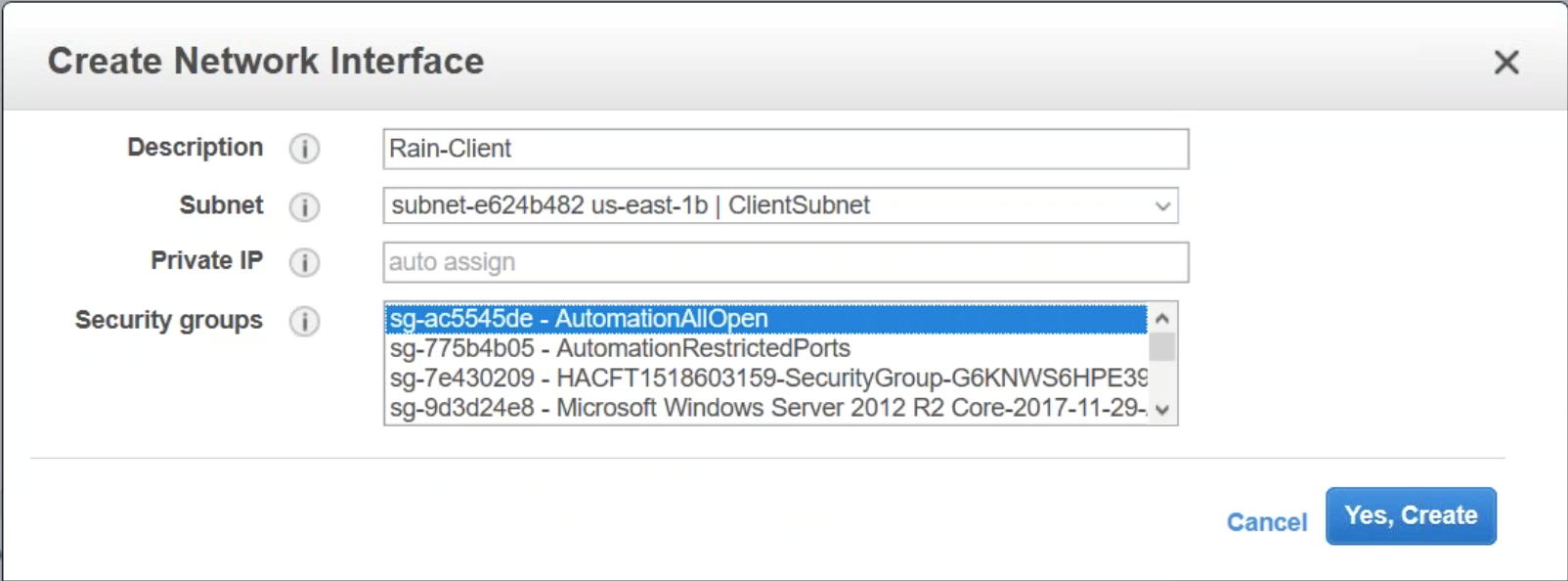

Fügen Sie eine zusätzliche Netzwerkschnittstelle hinzu. Dies ist ein öffentlich zugängliches Subnetz für Ihr Gateway/LB-VIP. Erstellen Sie eine Beschreibung und wählen Sie die oben konfigurierte Sicherheitsgruppe aus.

Schritt 9:

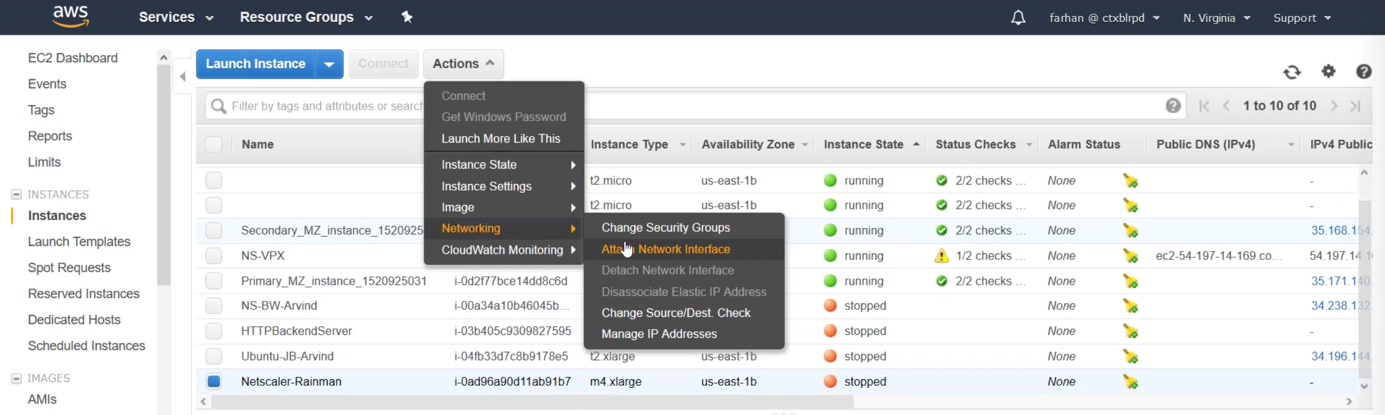

Navigieren Sie zurück zu Instances und wählen Sie Ihren Citrix ADC aus. Um die Netzwerkschnittstellen zum Citrix ADC hinzuzufügen, muss die Instanz angehalten werden. Wählen Sie in der Liste Aktionen die Option Instanzstatus aus und klicken Sie dann auf Beenden

Klicken Sie erneut auf die Schaltfläche Aktionen und navigieren Sie nach unten zu Netzwerk- und Netzwerkschnittstelle anfügen.

Die NSIP-Schnittstelle ist bereits an die VM angeschlossen, die nächste hinzuzufügende Schnittstelle sollte die LB-VIP sein, gefolgt vom Hinzufügen der Server/internen Schnittstelle für das SNIP. Sobald die Netzwerkschnittstellen angeschlossen sind, kann die Instanz gestartet werden.

Konfigurieren Sie eine neue Elastic IP und verknüpfen Sie sie mit Ihrer NSIP-Schnittstelle.

Konfigurieren Sie Citrix ADC für die Integration mit AWS Auto Scaling

Schritt 1:

Navigieren Sie zu der Elastic IP, die Sie im vorherigen Schritt dieses Übungsleitfadens mit dem NSIP verknüpft haben, um auf die Citrix ADC Management Console zuzugreifen.

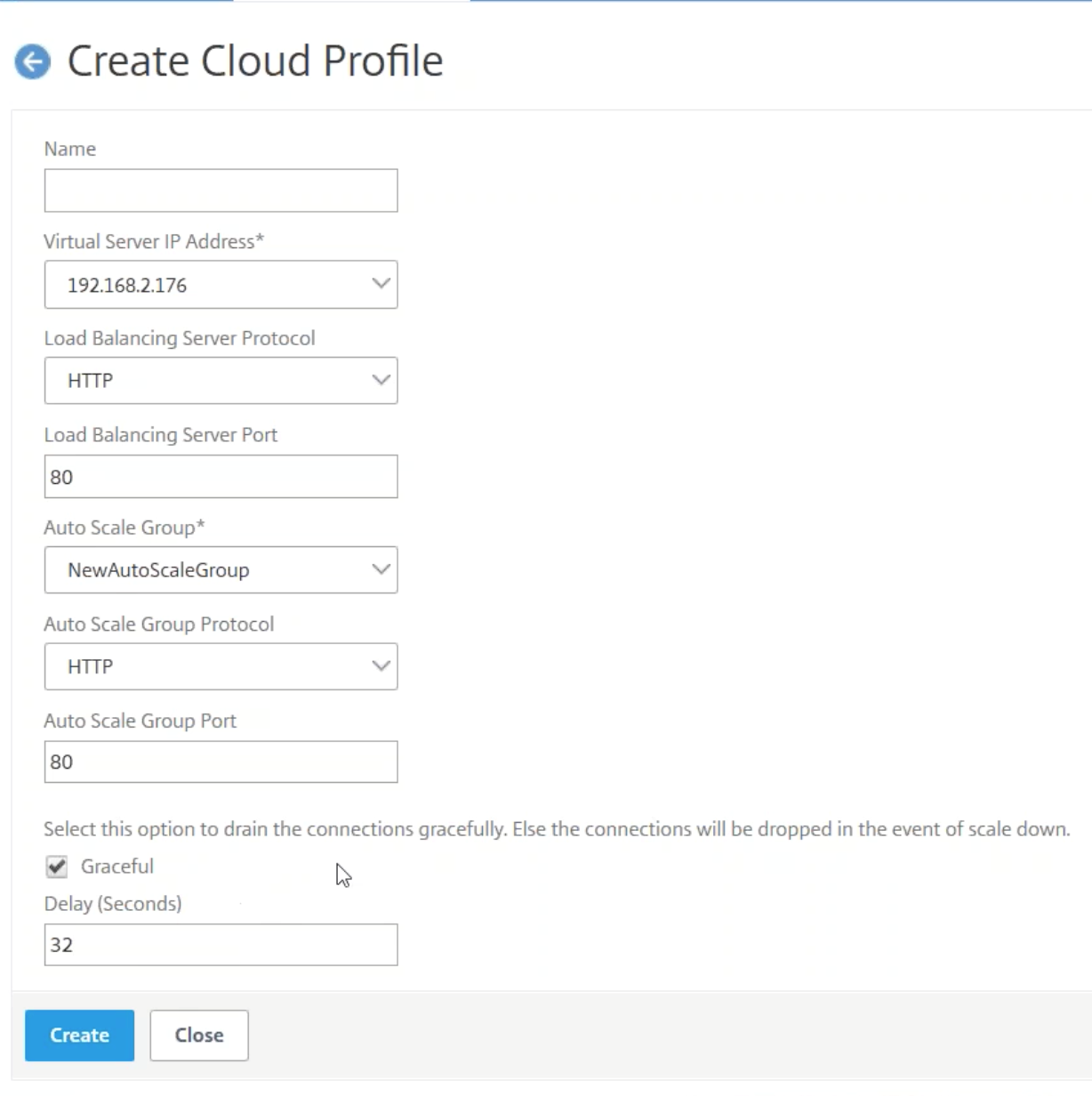

Der erste Schritt zum Konfigurieren des Citrix ADC ist das Anhängen eines Cloud-Profils. Klicken Sie auf AWS und dann auf Cloud-Profil. Klicken Sie anschließend auf Hinzufügen, um ein Cloud-Profil zu erstellen.

Geben Sie einen Namen für das Cloud-Profil an. Die IP-Adresse des virtuellen Servers sollte mit einer internen IP auf Ihrem Citrix ADC gefüllt werden und mit dieser korrelieren. Die Auto Scale Group ist diejenige, die Sie in den vorherigen Schritten dieses Laborleitfadens erstellt haben. Wählen Sie Gracefulaus. Dadurch kann ein Timeout für Back-End-Instanzen gelöscht werden, sodass alle Paketübertragungen abgeschlossen werden können und Sitzungen nicht innerhalb der Kulanzzeit beendet werden können. Die Zeitverzögerung für die Kulanzfrist kann angepasst werden.

Citrix ADC-Frontend Auto Scaling in AWS konfigurieren

-

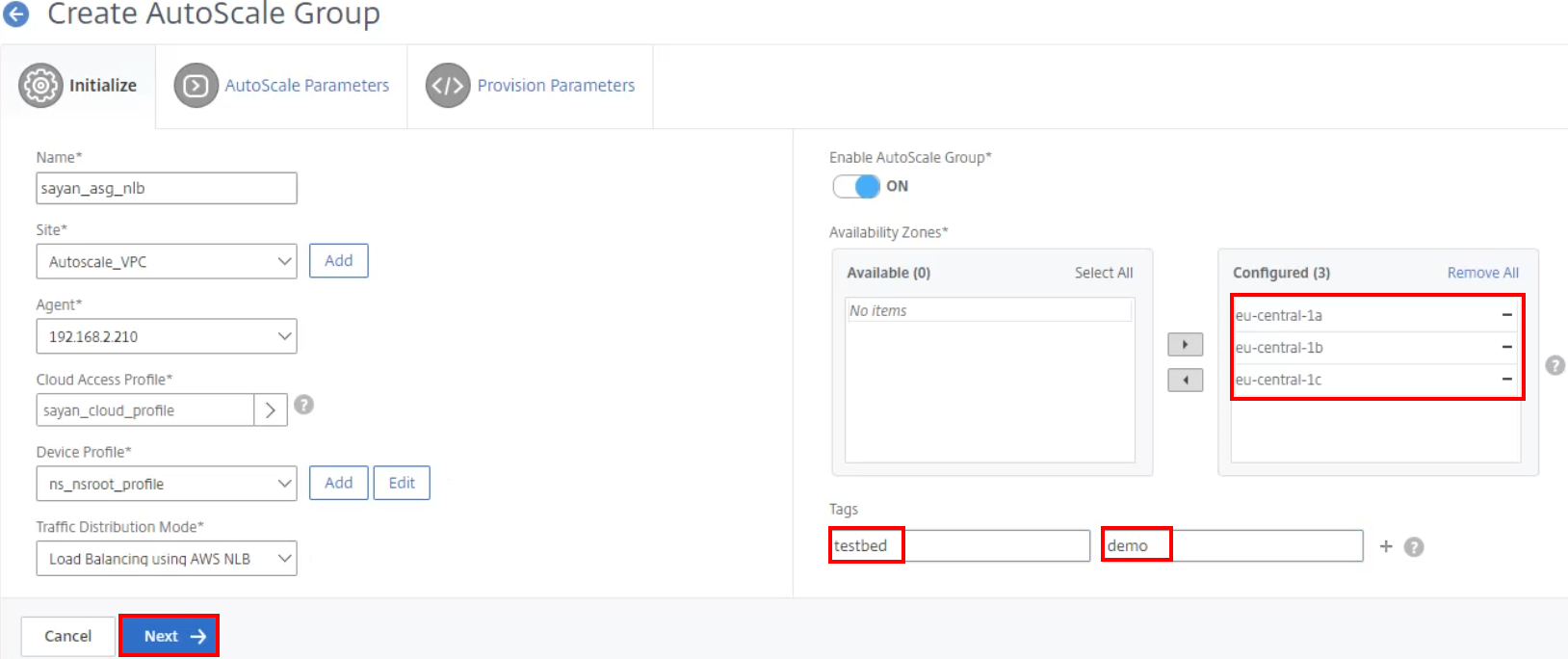

Melden Sie sich bei Citrix ADM an, um die Auto Scaling-Gruppe zu erstellen.

-

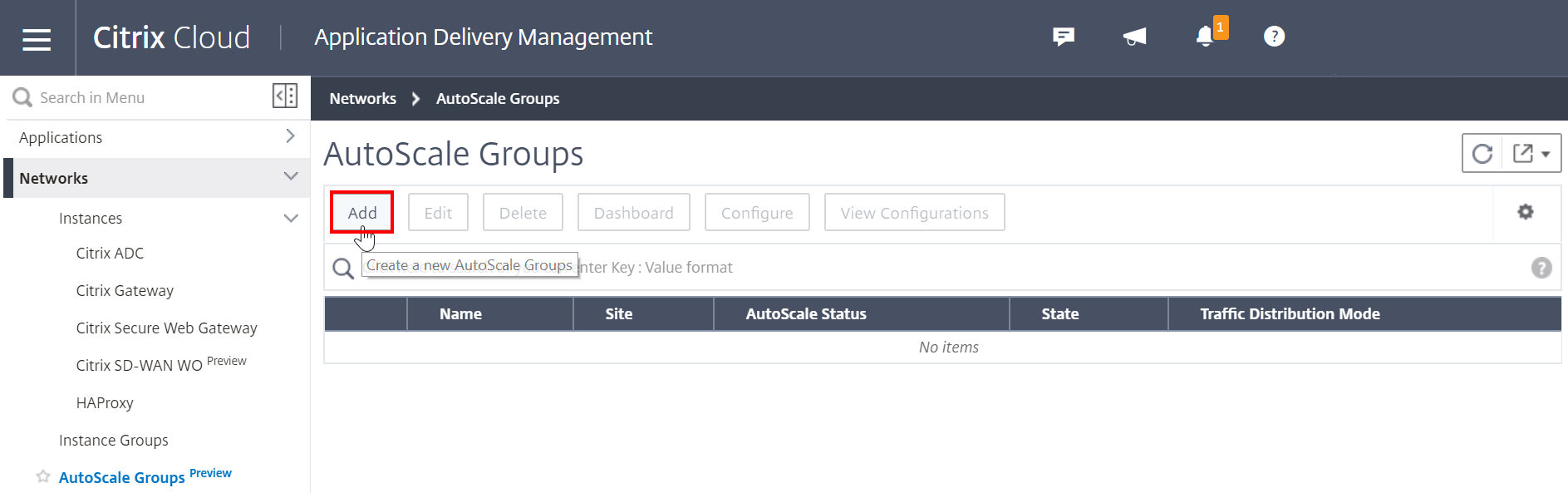

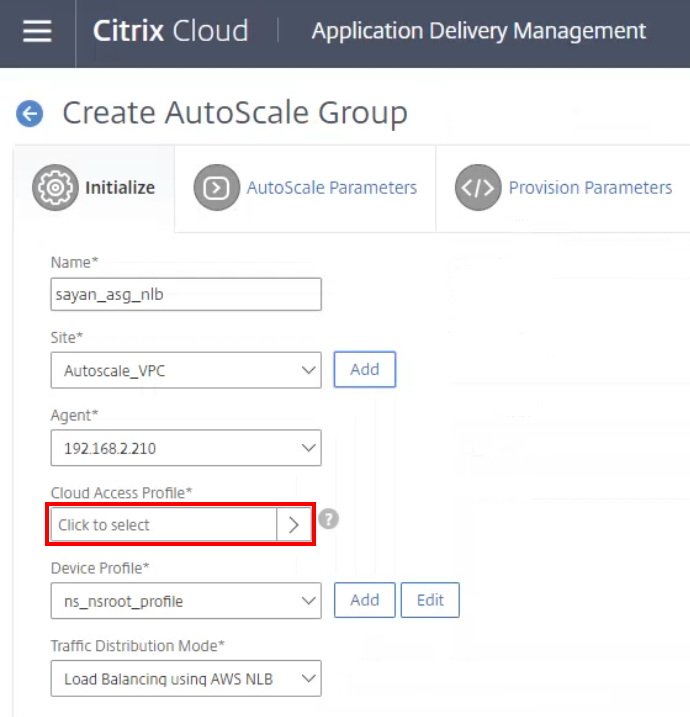

Navigieren Sie zu Netzwerke > AutoScale-Gruppen, und klicken Sie auf Hinzufügen, um den Gruppennamen zu erstellen.

-

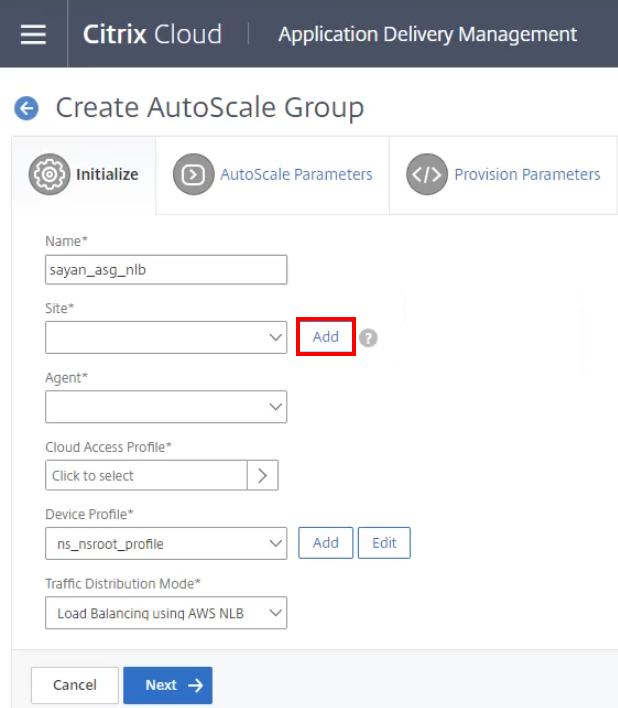

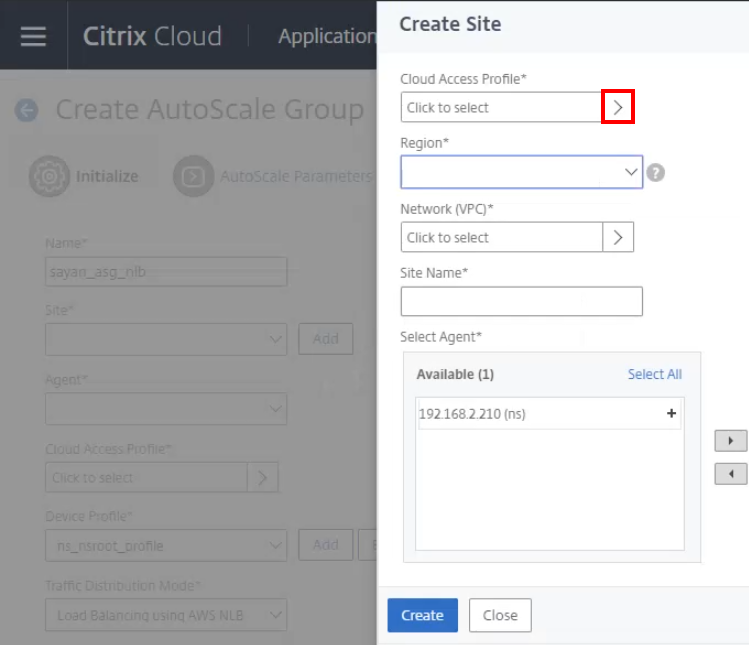

Klicken Sie in der Site-Einstellung auf Hinzufügen.

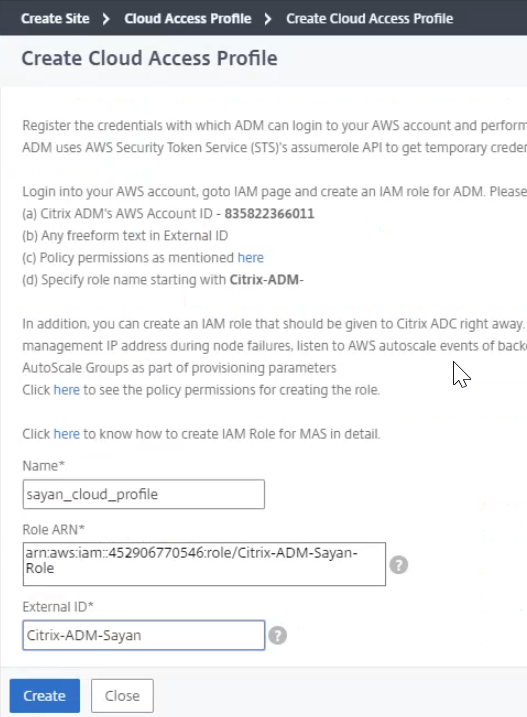

Erstellen eines Cloud-Zugriffsprofils

-

Fügen Sie beim Erstellen einer Site im Cloud-ZugriffsprofilAWShinzu.

-

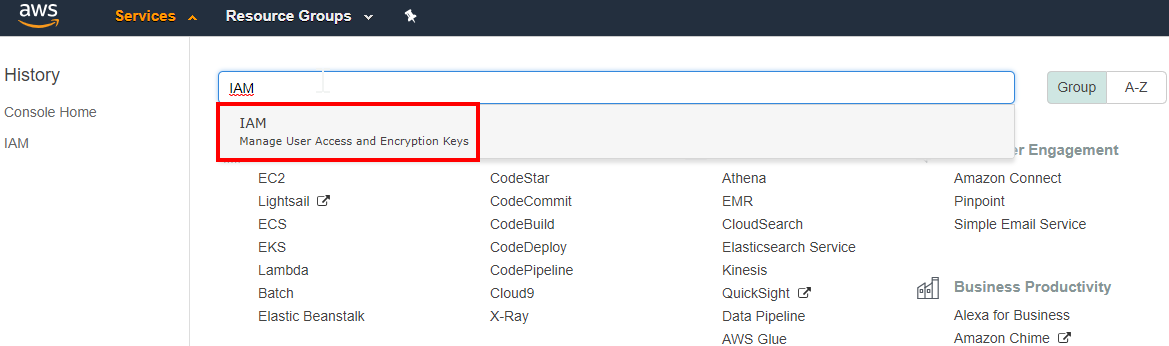

Benennen Sie das Profil und melden Sie sich bei Ihrem AWS-Portal an Suchen Sie nach dem Identity and Access Management (IAM) -Dienst, um den Benutzerzugriff und die Verschlüsselungsschlüssel zu verwalten.

-

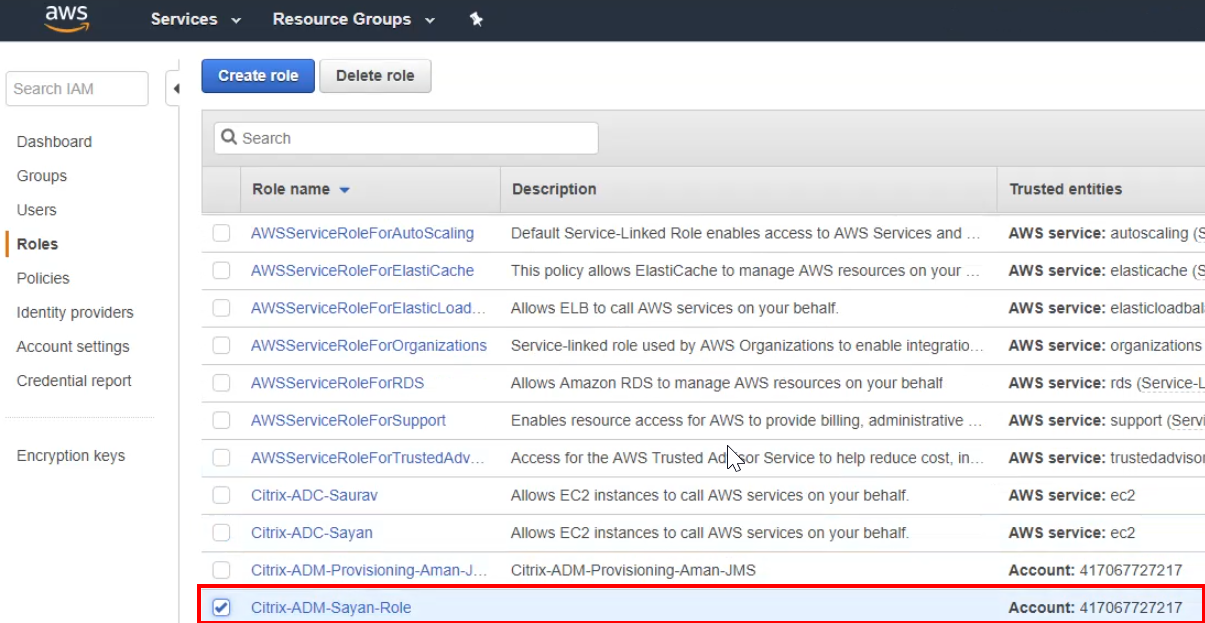

Wählen Sie im IAM-Dashboardim linken Bereich Rollen aus und suchen Sie nach der entsprechenden Citrix ADM-Rolle.

-

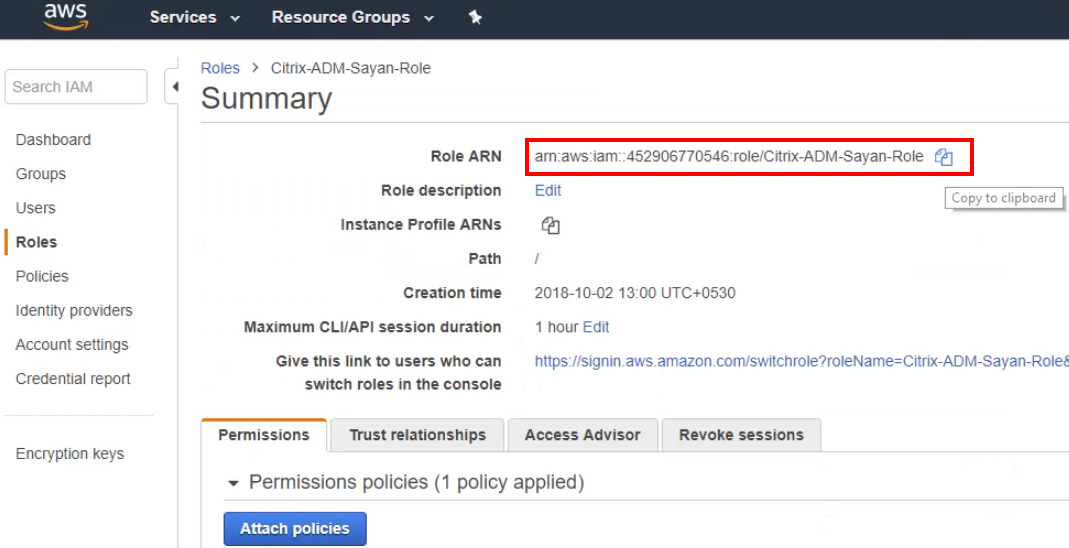

Kopieren Sie den Rollen-ARN in die Zwischenablage.

-

Kehren Sie nach dem Kopieren des Namens zur Citrix ADM-Konsole zurück und fügen Sie den Namen in das Textfeld Rollen-ARN ein.

-

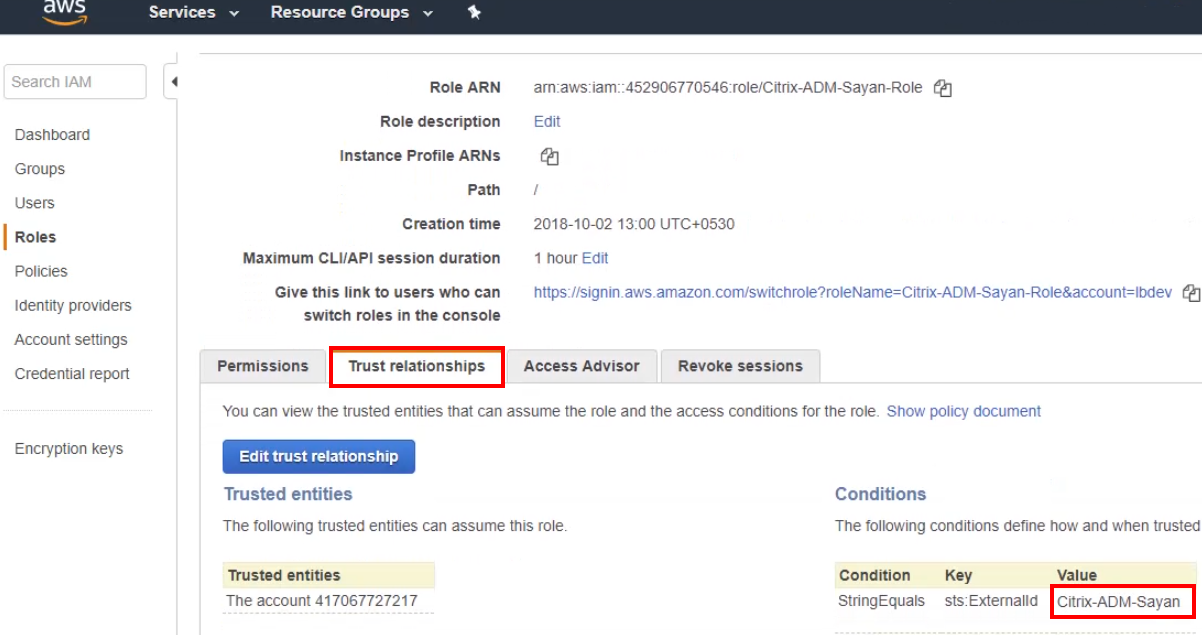

Um die externe ID zu erhalten, kehren Sie zum AWS Roles-Dashboard zurück, navigieren Sie zur Registerkarte Vertrauensbeziehungen und kopieren Sie den Wert aus den Bedingungen.

-

Fügen Sie den Wert in der Citrix ADM-Konsole in das Feld Externe ID ein und klicken Sie auf Erstellen.

-

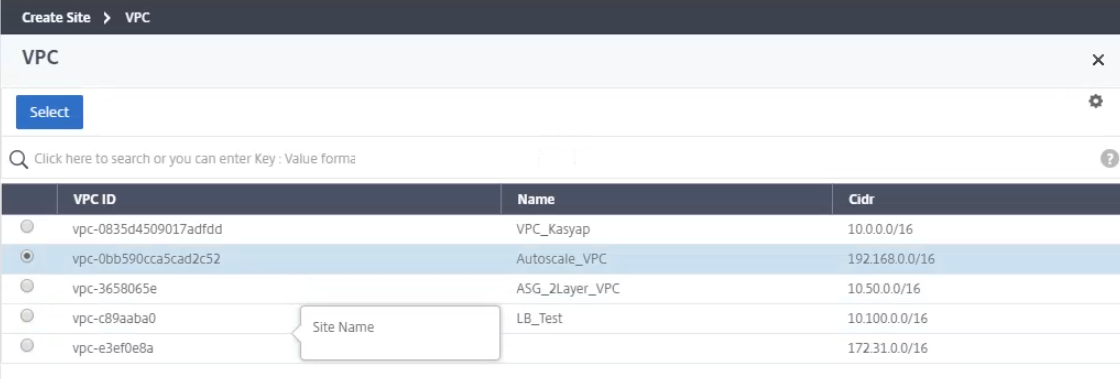

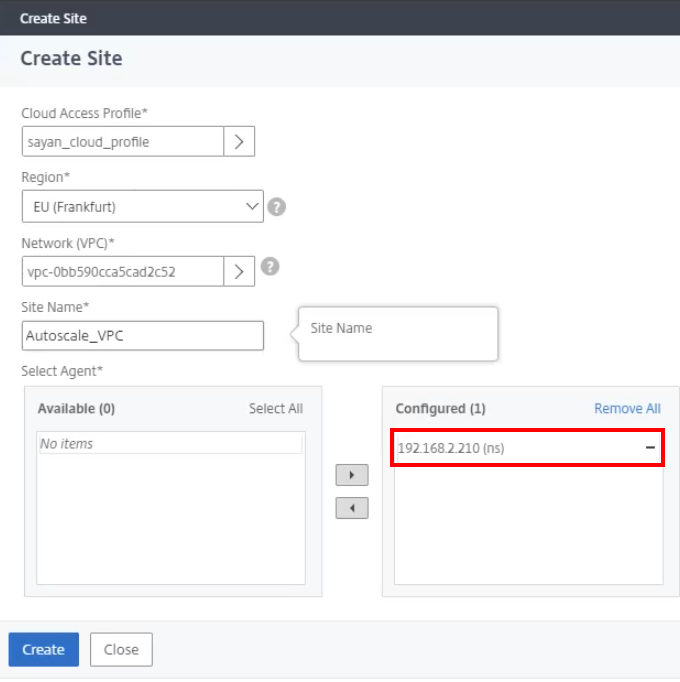

Wählen Sie die Region aus, und wählen Sie dann das entsprechende VPC-Netzwerk aus.

-

Verschieben Sie den Agenten von Verfügbar in Konfiguriert.

-

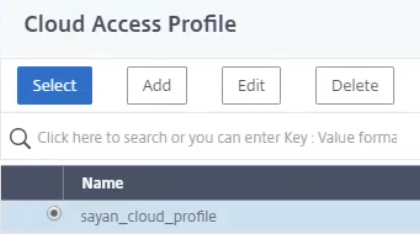

Wählen Sie das entsprechende Cloud Access-Profilaus.

-

Verschieben Sie nach dem Laden die Availability Zones von Available in Configured und fügen Sie die entsprechenden Tags zur AutoScale-Gruppe hinzu. Wählen Sie Weiter, um die AutoScale-Parameter festzulegen.

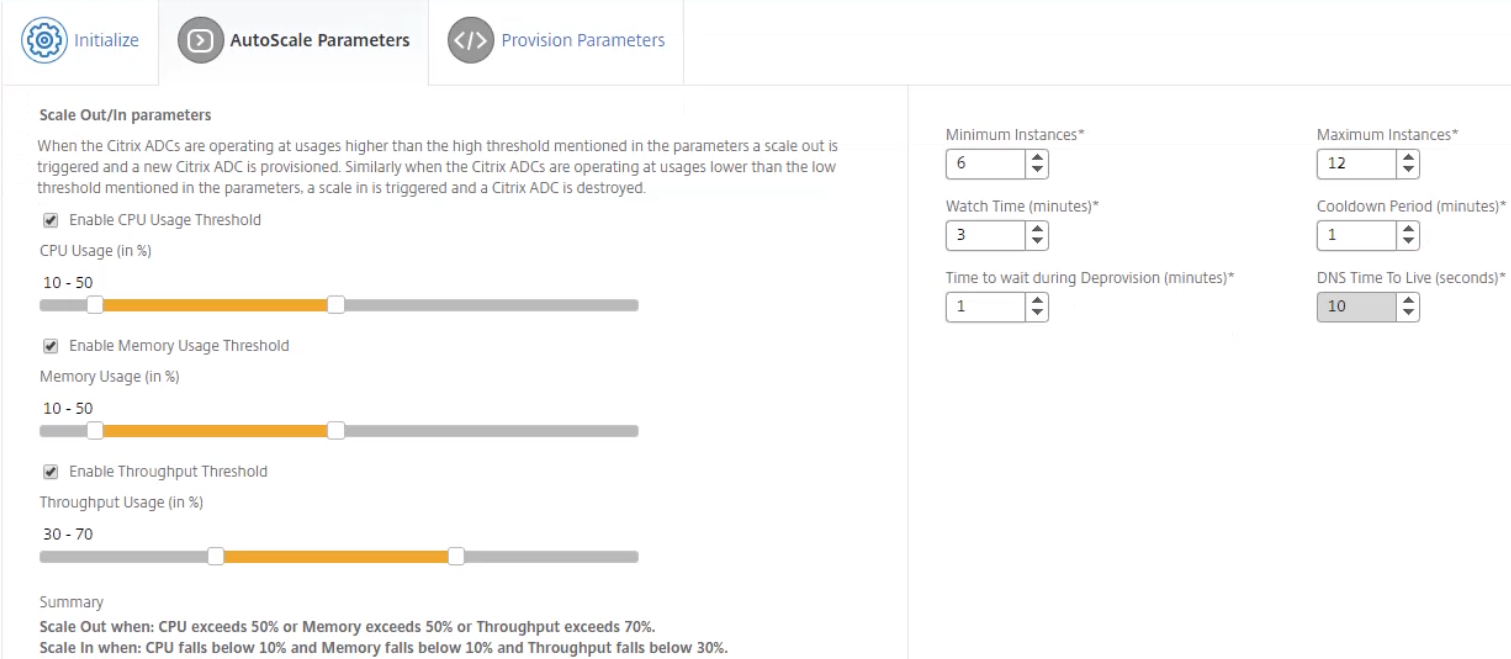

Stellen Sie die AutoScale-Parameter ein

-

Passen Sie beim Einstellen der AutoScale-Parameter die Schwellenwerte und Parameter an die gewünschten Einstellungen an. Klicken Sie dann auf Weiter, um mit der Konfiguration der Einstellungen für die Provisioningparameter zu beginnen.

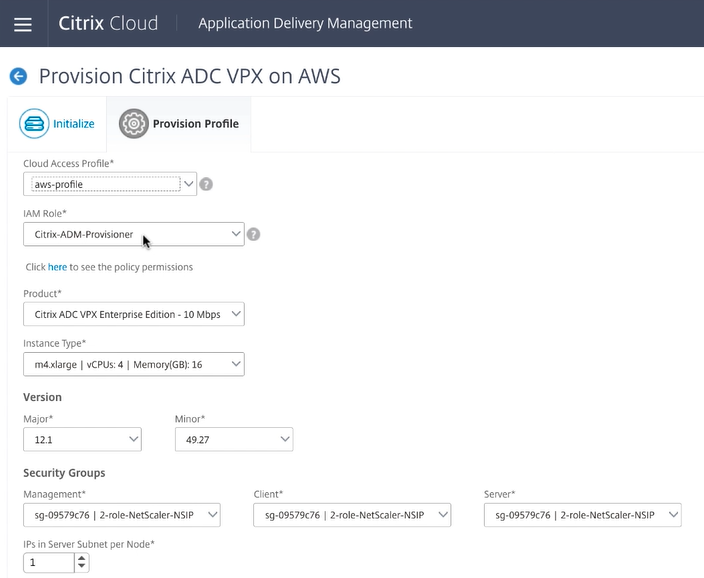

-

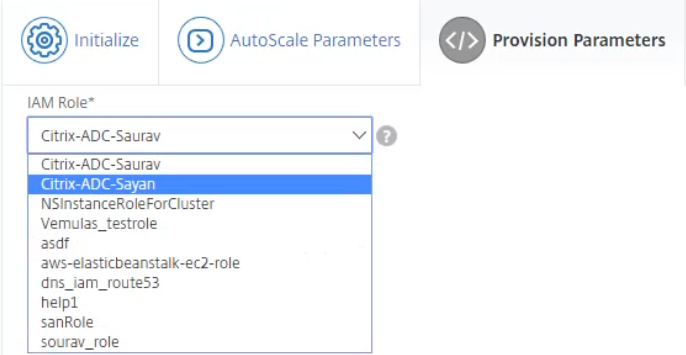

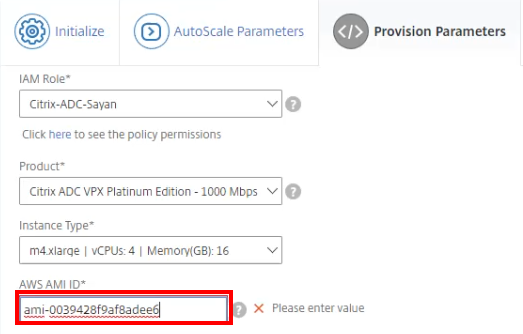

Wählen Sie im Abschnitt Bereitstellungsparameter die Rolle aus dem Feld IAM-Rolle aus.

-

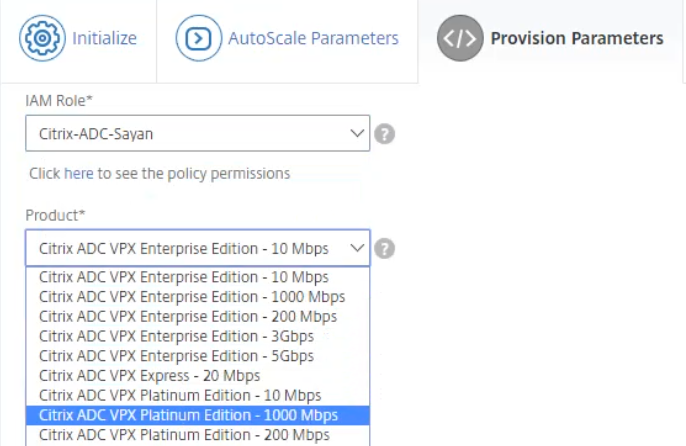

Wählen Sie das entsprechende Citrix ADC Produkt und die Edition aus.

-

Erfassen Sie die Amazon Machine Image (AMI) ID von den jeweiligen Instanzen in AWS. Geben Sie diese ID in das Feld AWS-AMI-ID ein.

-

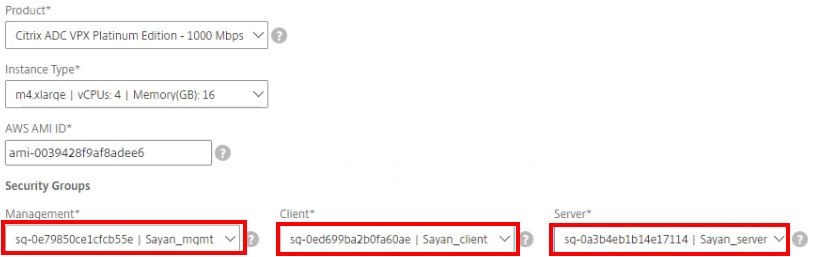

Nachdem Sie die AMI-IDhinzugefügt haben, aktualisieren Sie die Sicherheitsgruppen mit den entsprechenden Gruppen.

-

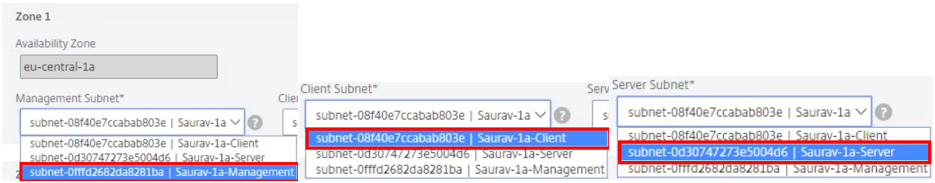

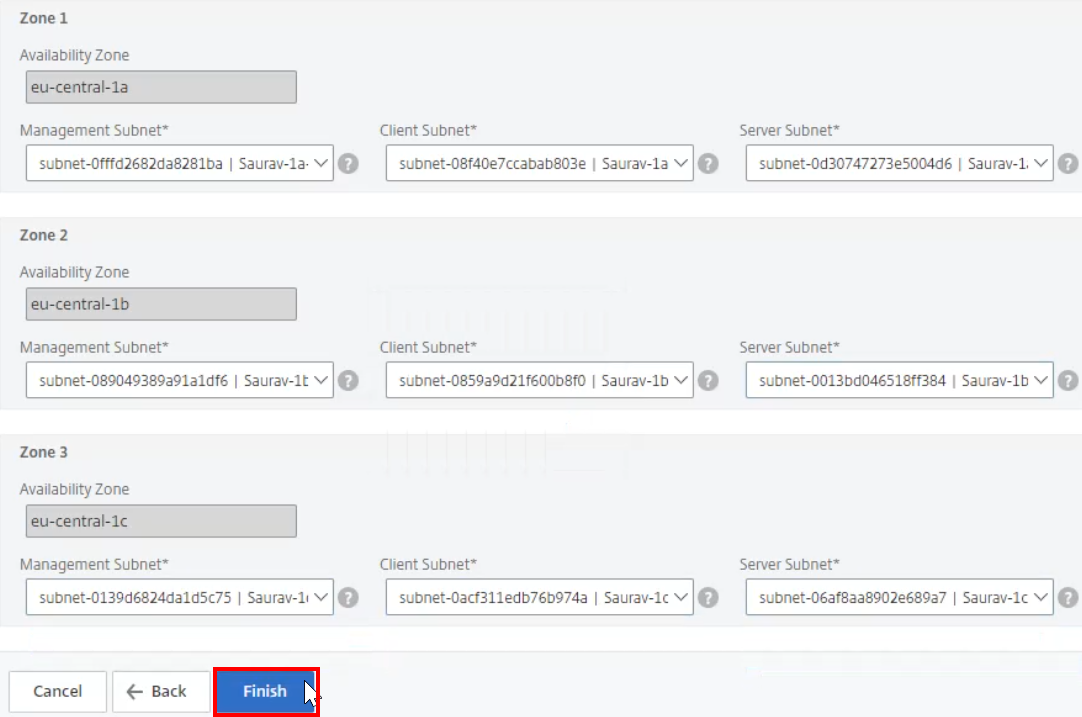

Um Konfigurationen der Zonen 1, 2 und 3 zu starten, weisen Sie die entsprechenden Verwaltungs-, Client- und Server-Subnetze zu.

-

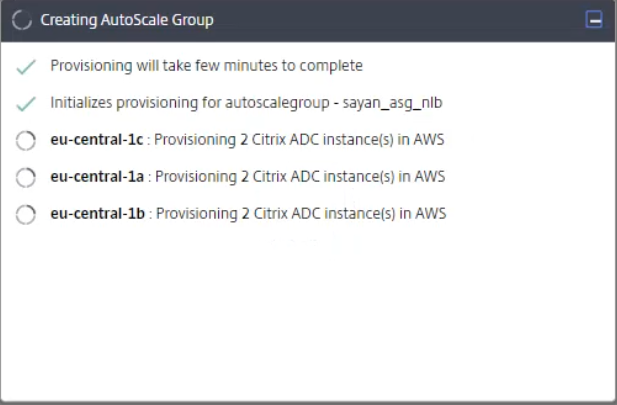

Klicken Sie auf Fertigstellen, um die Konfiguration dieser Auto Scaling-Gruppe zu erstellen. Der Erstellungsprozess kann bis zu 10-20 Minuten dauern.

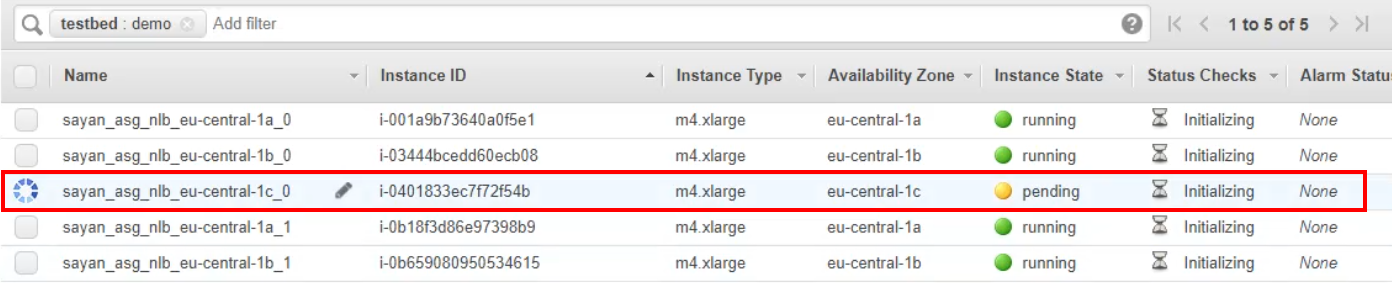

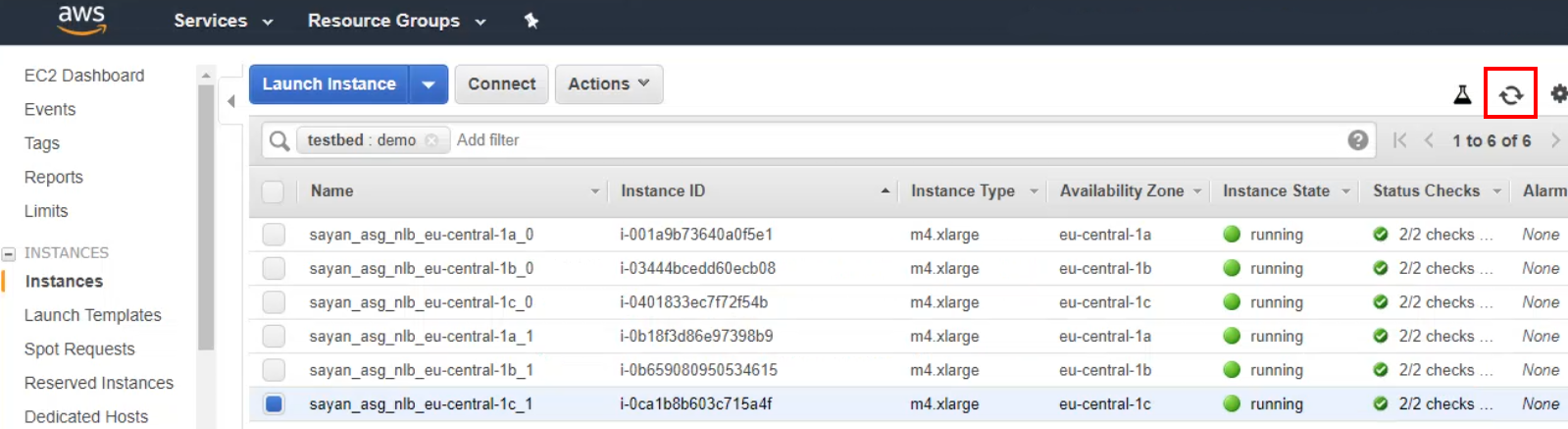

Instanzen in AWS initialisieren

-

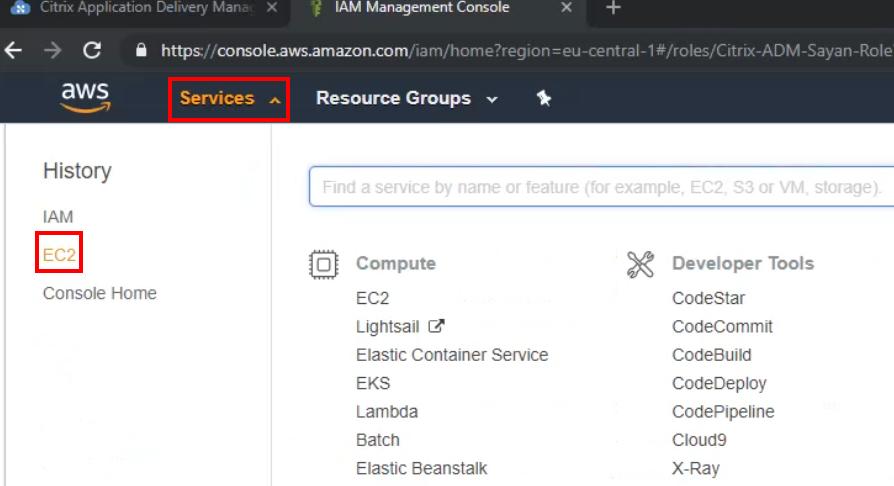

Öffnen Sie während der Erstellung der Auto Scaling-Gruppe Ihre AWS-Konsole und navigieren Sie zur Registerkarte Services . Wählen Sie den Amazon Elastic Compute Cloud (EC2) -Service aus.

-

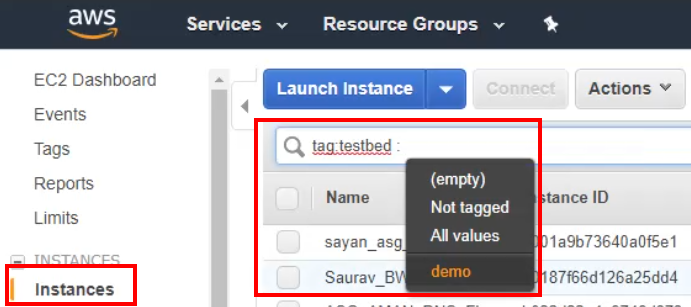

Wählen Sie im EC2-Dashboard die Registerkarte Instances aus und filtern Sie anhand der Tags, die im Abschnitt AutoScale-Gruppe festgelegt wurden.

-

Beim Filtern können Sie die ausstehende Instanz sehen, die noch initialisiert wird.

-

Die Initialisierung der Instanzen sollte abgeschlossen sein, nachdem sie erstellt wurden.

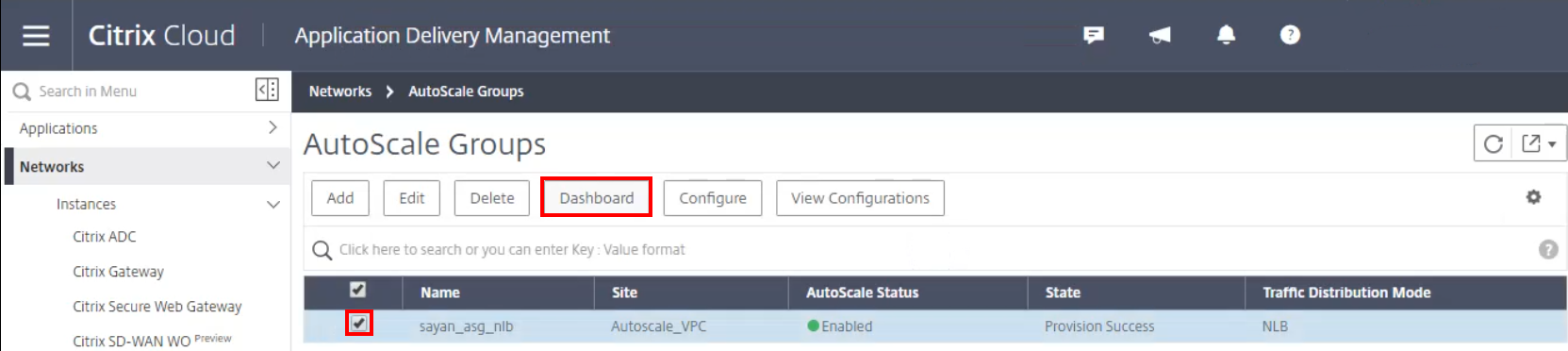

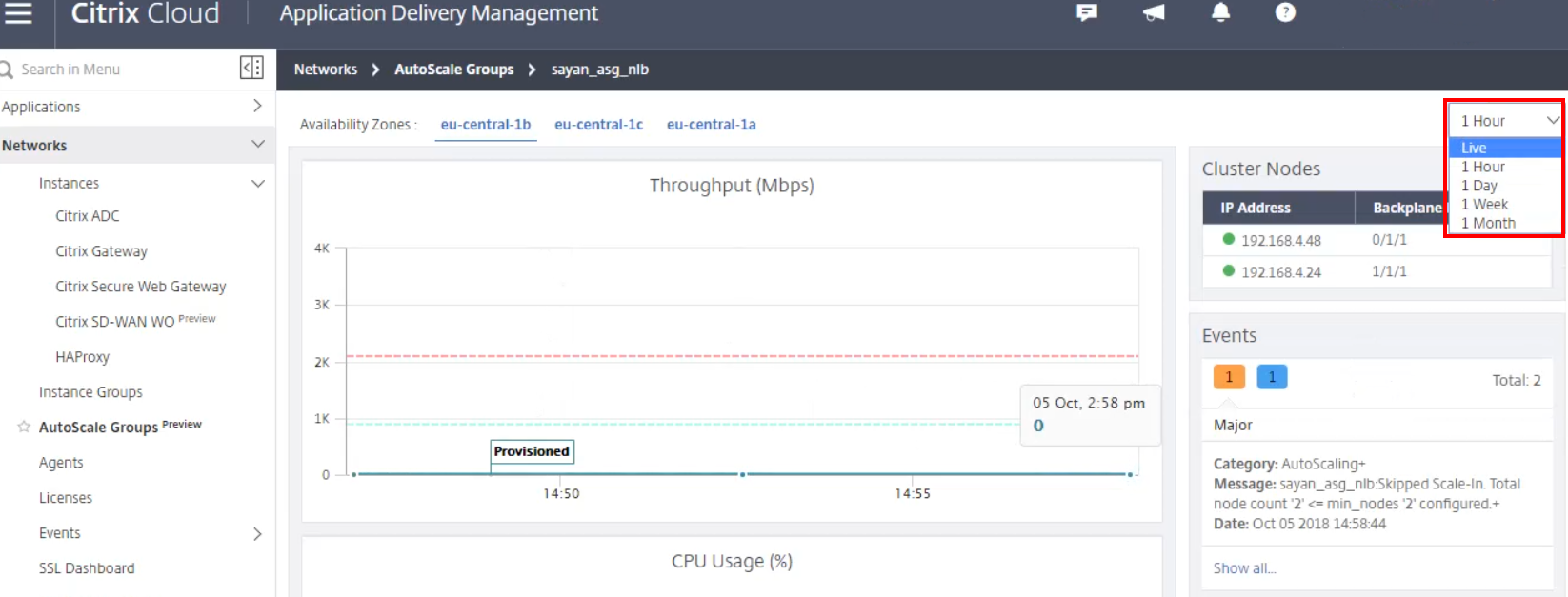

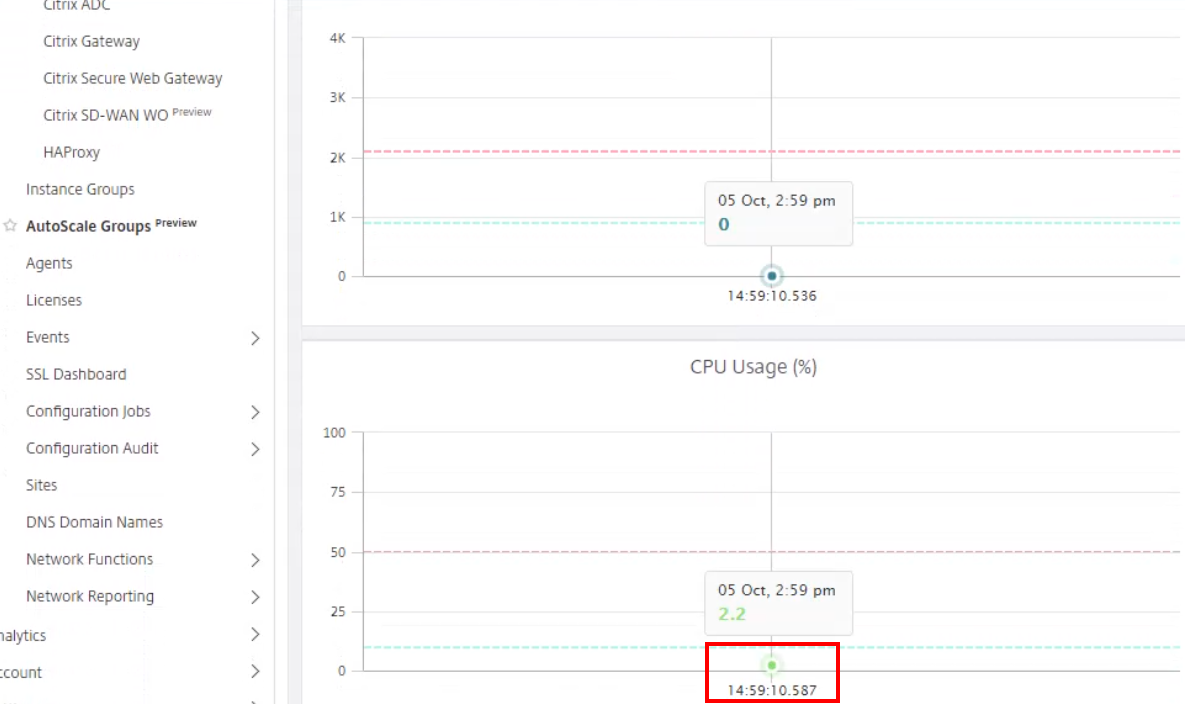

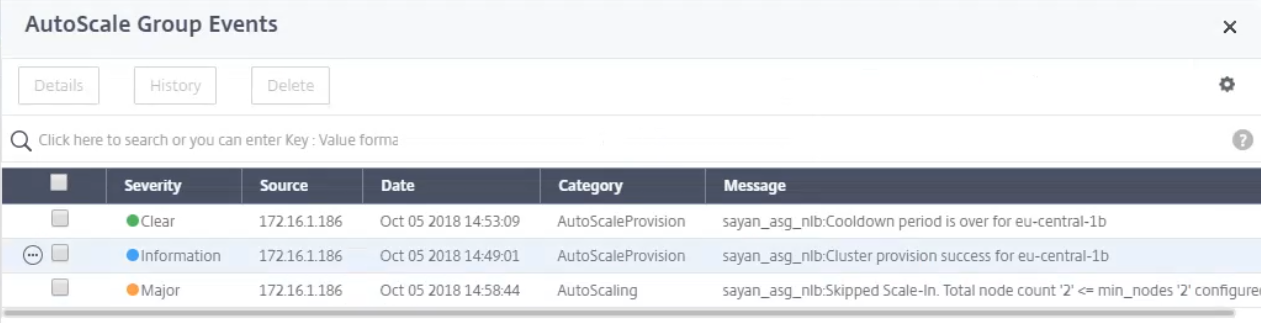

Überwachen der Auto Scaling-Gruppenereignisse

-

Nachdem Sie die Auto Scaling-Gruppe erstellt haben, wählen Sie Ihre Gruppe aus und gehen Sie zum AutoScale-Gruppen-Dashboard .

-

Filtert bestimmte Zeiträume heraus, um die Auto Scaling-Gruppe zu überwachen. Um Einblicke in Echtzeit zu erhalten, ändern Sie den Überwachungszeitraum auf Live.

-

Klicken Sie auf den folgenden Datenpunkt in der Grafik, um alle Gruppenereignisse anzuzeigen.

-

Wenn Sie die spezifischen Live-Ereignisse anzeigen, können Sie die spezifischen Ereignisse der entsprechenden Auto Scaling-Gruppe überwachen.

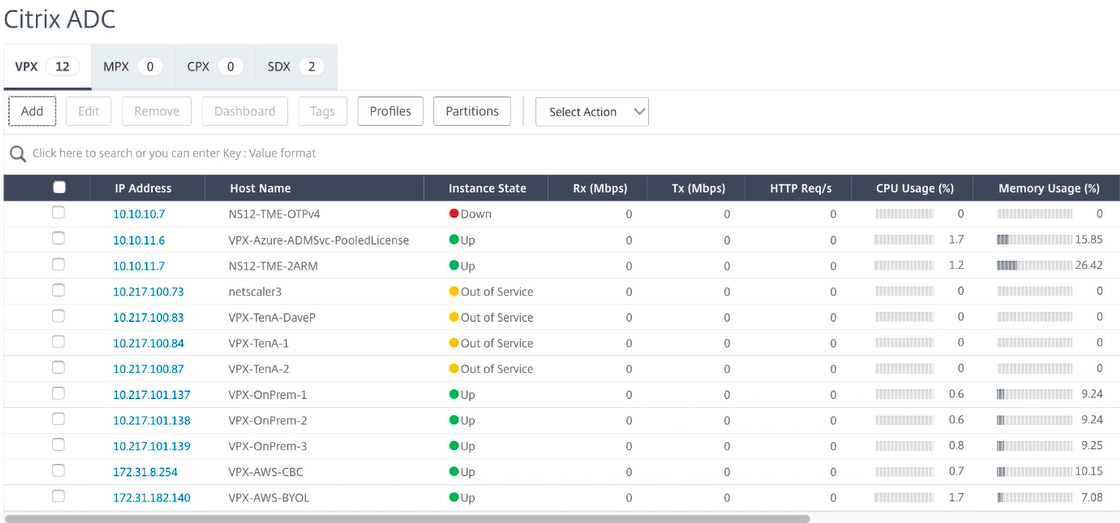

Bereitstellen von Citrix ADC VPX-Instanzen mithilfe des Citrix ADM-Dienstes

Der Citrix ADM Service ist eine Cloud-basierte Lösung, mit der Citrix ADC-Instanzen überwacht und Einblick in den Zustand, die Leistung und die Sicherheit von Anwendungen erhalten können. Durch die Nutzung des Provisioning-Tools zum automatischen Erstellen von Instanzen in öffentlichen Clouds wie AWS wird außerdem die Verwaltung von ADC-Instanzen an mehreren Standorten vereinfacht, unabhängig davon, ob sie sich lokal oder in der Cloud befinden.

Voraussetzungen

Für das Provisioning von Citrix ADC-Instanzen in AWS mit dem Citrix ADM Service sind einige Schritte erforderlich, die in der erforderlichen Dokumentation zusammengefasst sind. Weitere Informationen finden Sie unter Provisioning von Citrix ADC VPX-Instanzen in AWS.

Diese Schritte umfassen die folgenden Aufgaben in AWS, bevor Sie Citrix ADC VPX-Instanzen in Citrix ADM bereitstellen:

- Subnetze erstellen

- Erstellen von Sicherheitsgruppen

- IAM-Rolle erstellen und eine Richtlinie definieren

Die IAM-Rolle muss mit Berechtigungen konfiguriert werden, die dem Citrix ADM Service den Zugriff auf das AWS-Konto ermöglichen. Nachdem Sie alles eingerichtet haben, können Sie den Citrix ADM Service nutzen, um die VPX-Instanzen in AWS bereitzustellen.

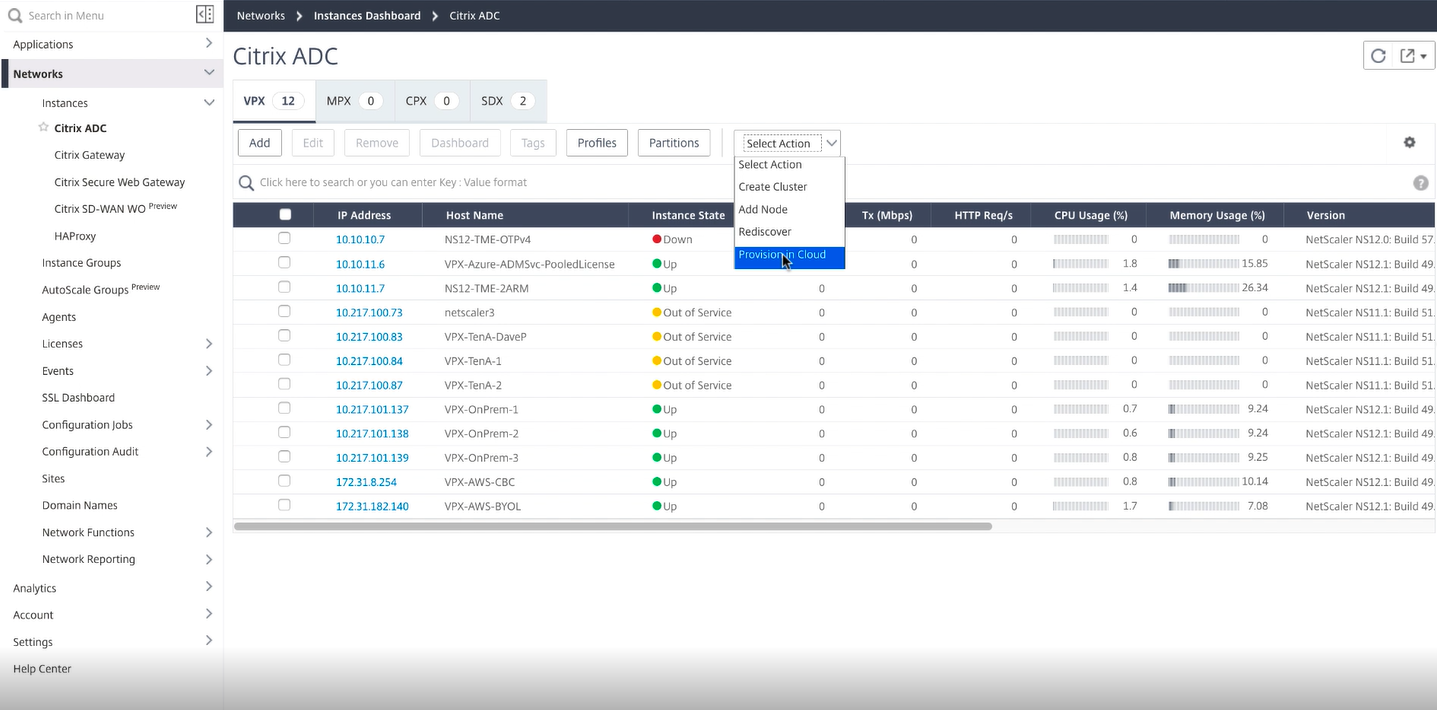

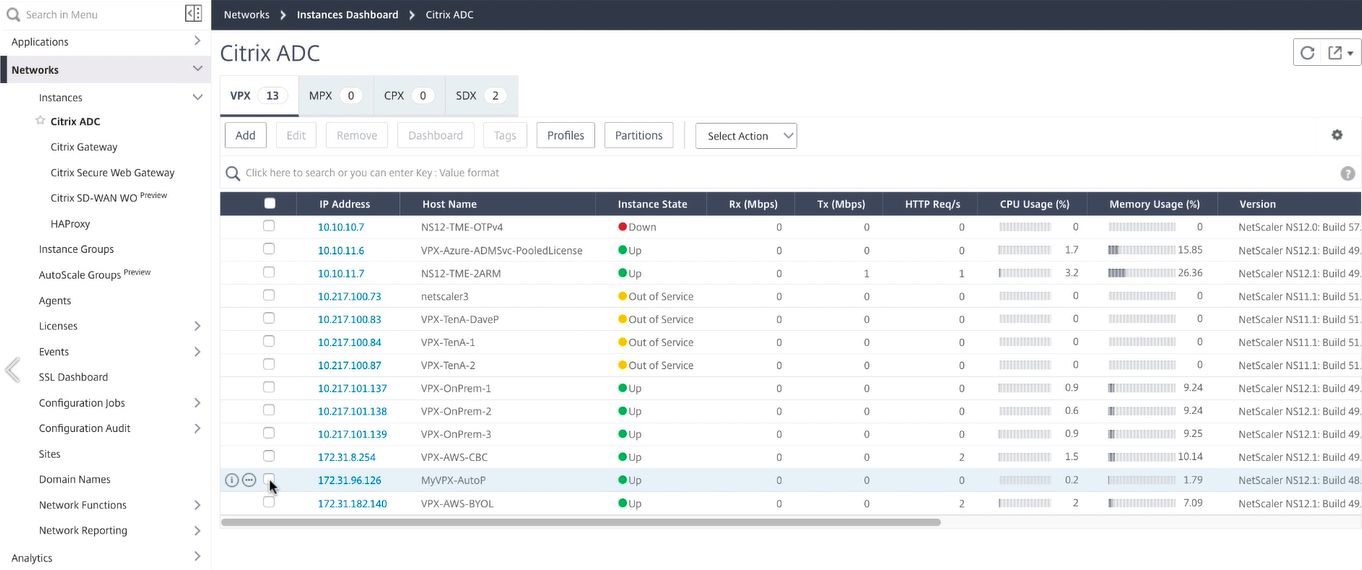

Bereitstellen von Citrix ADC VPX-Instanzen mithilfe des Citrix ADM-Dienstes

Melden Sie sich beim Citrix Cloud ADM-Dienst an und navigieren Sie zu Netzwerke > Instanzen > Citrix ADC. Klicken Sie dann auf der Registerkarte Aktion auswählen auf Bereitstellung in Cloud.

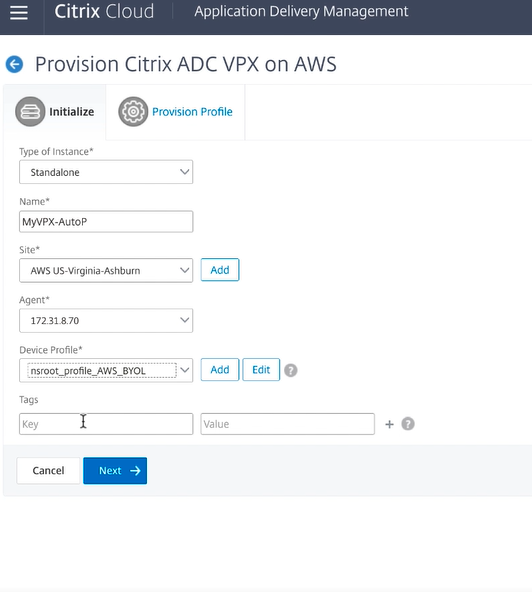

Dadurch werden Sie aufgefordert, Informationen über die Instanz zu definieren, die Sie bereitstellen möchten.

Insbesondere müssen Sie Folgendes definieren:

- Instanztyp: Standalone-Instanz ist hier ausgewählt.

- Name: Ein Name, den die Instanz annehmen soll, wenn sie bereitgestellt wird.

- Standort: Die Site definiert, in welchem Bereich oder in welcher Region Sie die Bereitstellung durchführen.

- Agent: Der Agent bestimmt, welcher ADM-Agent innerhalb der Site verfügbar sein wird. Dies muss vor der automatischen Bereitstellung eingerichtet werden. Sie müssen sowohl eine Site als auch einen Agenten erstellen, der zu dieser Site gehört, bevor Sie mit dieser Übung beginnen.

- Geräteprofil: Ein Geräteprofil mit “nsroot” als Benutzername und einem gewünschten Kennwort. Sobald Citrix ADC von Citrix ADM bereitgestellt wurde, wird das Kennwort des NSroot-Benutzers des ADC auf das im Profil angegebene Kennwort festgelegt. Darüber hinaus wird dieses Profil von Citrix ADM immer dann verwendet, wenn es sich bei der Instanz anmelden muss.

- Tags: Optionales Tag für die Instanzen oder die Gruppe von Instanzen.

Wählen Sie dann das Cloud-Zugriffsprofil für Ihr AWS-Konto aus. Dies ist das Profil, das Citrix ADM verwendet, um sich in Ihrem AWS-Konto anzumelden, um Entitäten abzurufen und Vorgänge wie Provisioning und Deprovisioning auszuführen. Mit diesem Profil füllt der Citrix ADM-Dienst die restlichen Felder mit Objekten aus, die sich auf Ihr Konto beziehen.

In diesem Szenario ist eine IAM-Rolle vordefiniert, die vom Citrix ADM Service zum Bereitstellen der VPX-Instanzen verwendet wird. Sie können jedoch auch andere Rollen erstellen.

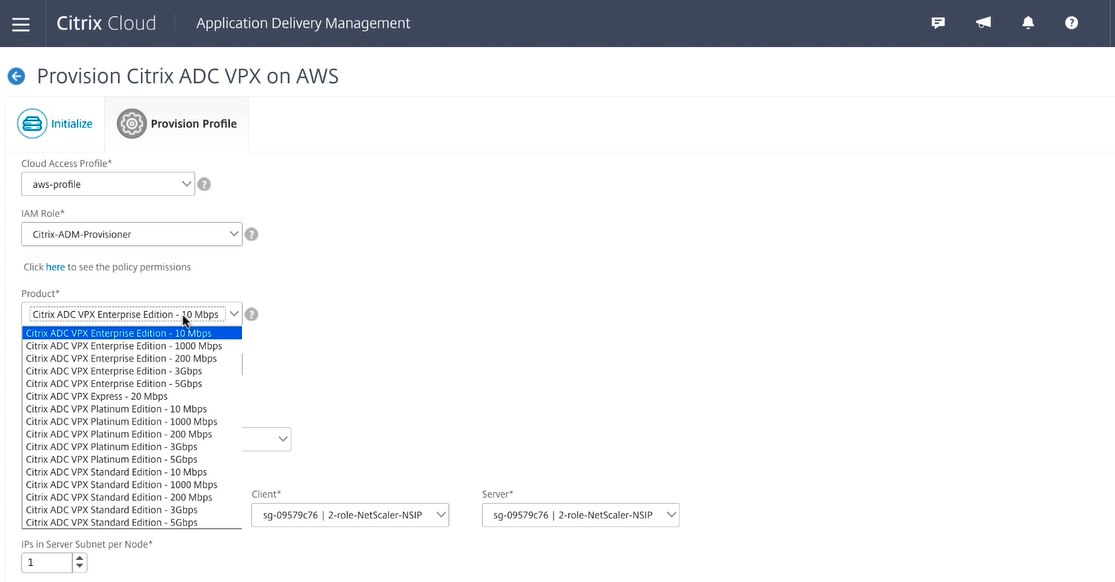

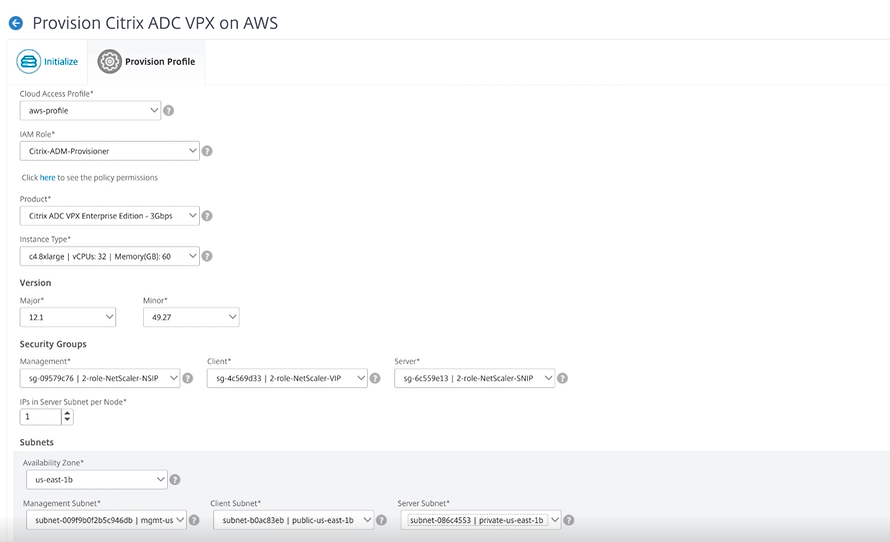

Sie müssen dann die Produkt-Edition der VPX-Instanz auswählen, die Sie basierend auf dem gewünschten Durchsatz bereitstellen möchten.

Hinweis:

VPX Express ist enthalten, damit Sie eine VPX-Instanz ohne Lizenz bereitstellen können.

Version

Bestimmen Sie, welche Softwareversion Sie ausführen möchten, indem Sie die Haupt- und Nebenversion auswählen.

Sicherheitsgruppen

Sicherheitsgruppen sollten über vordefinierte Berechtigungen für den Zugriff auf verschiedene Virtual Private Clouds (VPCs) verfügen. Da für jede Instanz drei Netzwerkschnittstellen oder vNICs erforderlich sind, müssen Sie drei verschiedene Sicherheitsgruppen auf den von Ihnen bereitgestellten Dienst anwenden, darunter:

- Eine für Remote-Verwaltung (Rolle NSIP)

- Eine für kundenseitigen Zugriff (Rolle VIP)

- Eine für serverseitige Kommunikation (Rolle SNIP)

Außerdem sollten Sie die erforderliche Anzahl von IPs auswählen, die für die Skalierbarkeit dieser Lösung erforderlich sind.

Schließlich müssen Sie auswählen, in welcher Verfügbarkeitszone sich die Bereitstellung befinden soll, und die übereinstimmenden VPC-Subnetzinformationen für jedes Subnetz definieren:

- Eine für die Verwaltungsschnittstelle (NSIP)

- Eine, auf die Kunden zugreifen können (VIP)

- Eine für SNIPs für den Zugriff auf Backend-Server (SNIP)

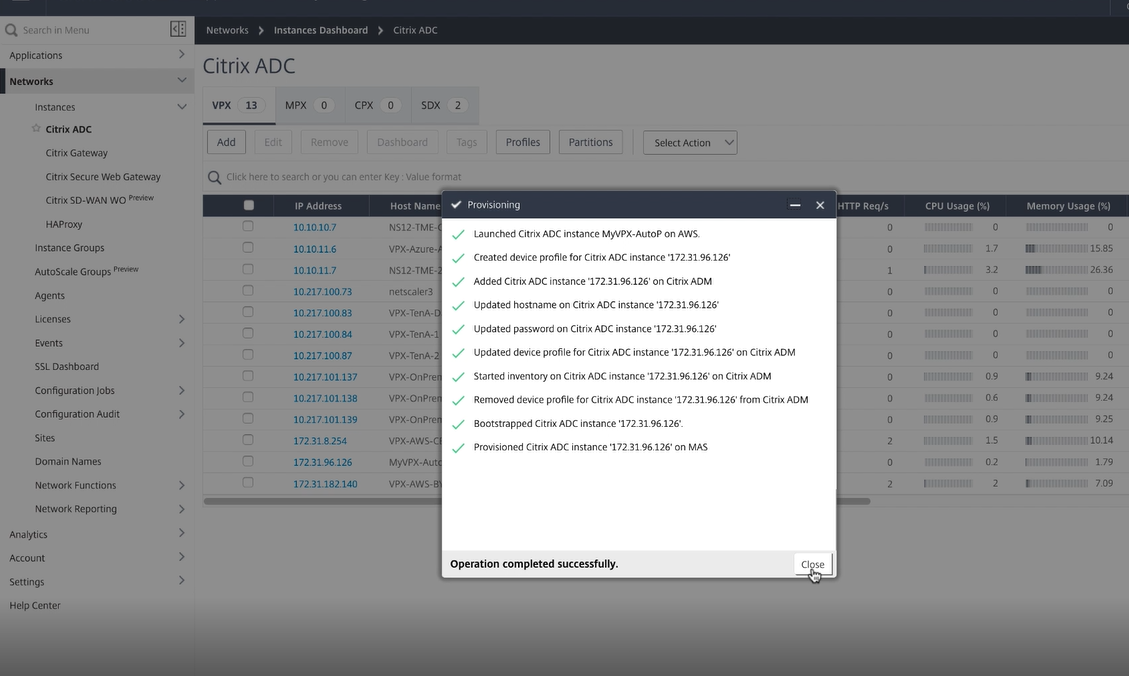

Nachdem Sie auf Fertigstellengeklickt haben, beginnt die Bereitstellung. Wenn die Bereitstellung erfolgreich abgeschlossen wurde, erhalten Sie eine Benachrichtigung, dass Ihre VPX bereitgestellt wurde.

Sobald die Bereitstellung abgeschlossen ist, können Sie die Citrix ADC VPX-Instanzen in Citrix ADM für alle Verwaltungs- und Bereitstellungszwecke anzeigen.

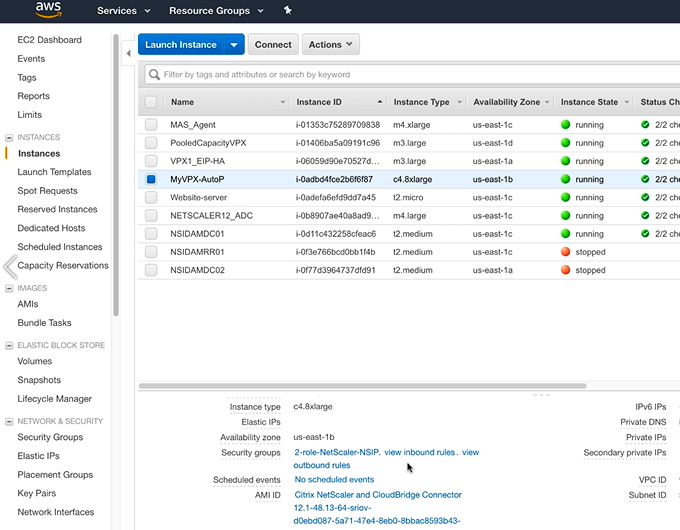

Sie können dann zur EC2-Konsole navigieren, um die neue Instanz anzuzeigen, die mit dem Namen erstellt wurde, den wir in den Citrix ADM-Einstellungen festgelegt haben. Es ist alles für die Verwaltung in Citrix ADM synchronisiert und bereit für die Bereitstellung Ihrer Anwendungen auf Citrix ADC.

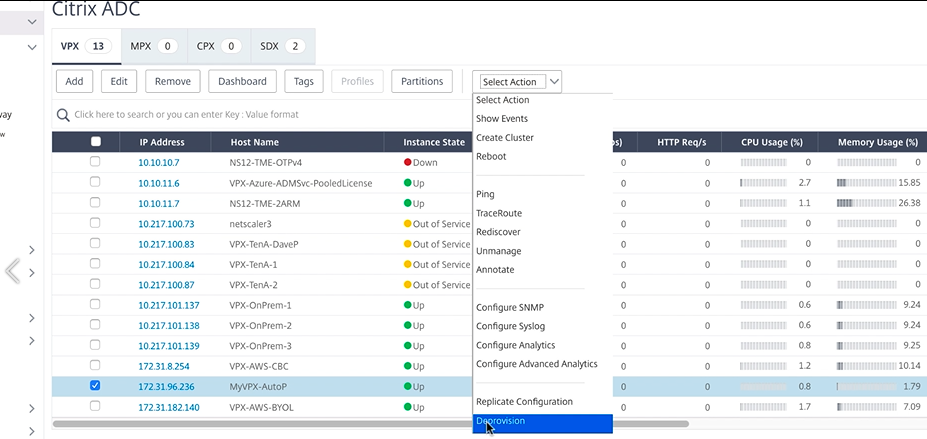

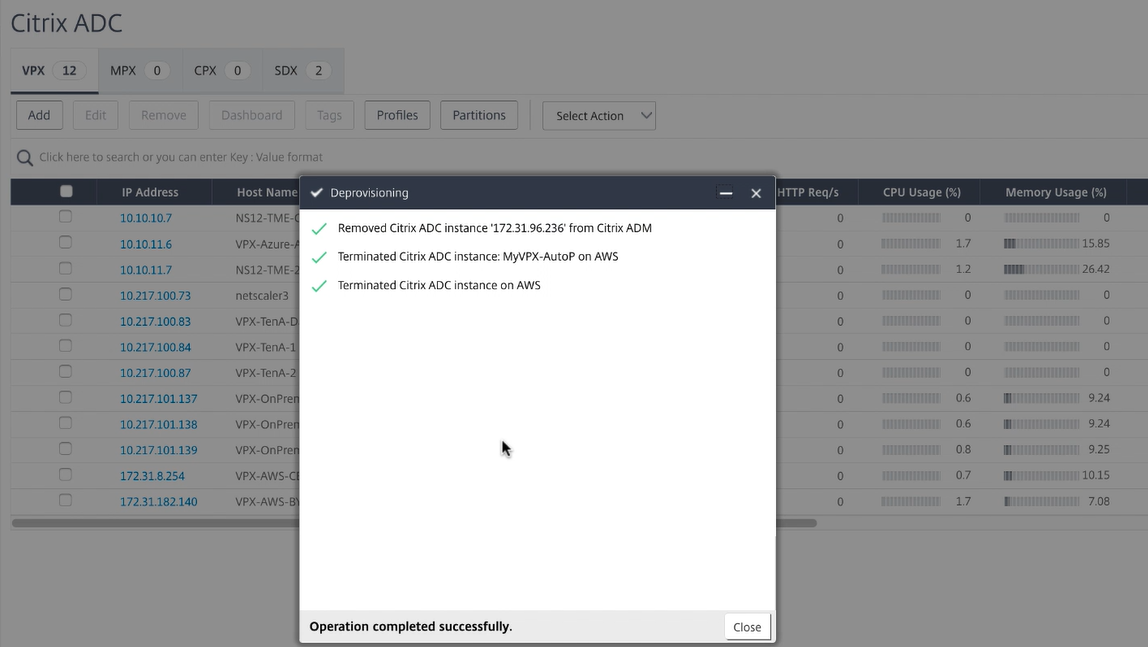

AWS-Bereitstellung

Um die Bereitstellung dieser Instanzen aufzuheben, navigieren Sie zurück zum Citrix Cloud ADM-Dienst und gehen Sie zu Netzwerke > Instanzen > Citrix ADC. Klicken Sie auf der Registerkarte Aktion auswählen auf Bereitstellung aufheben.

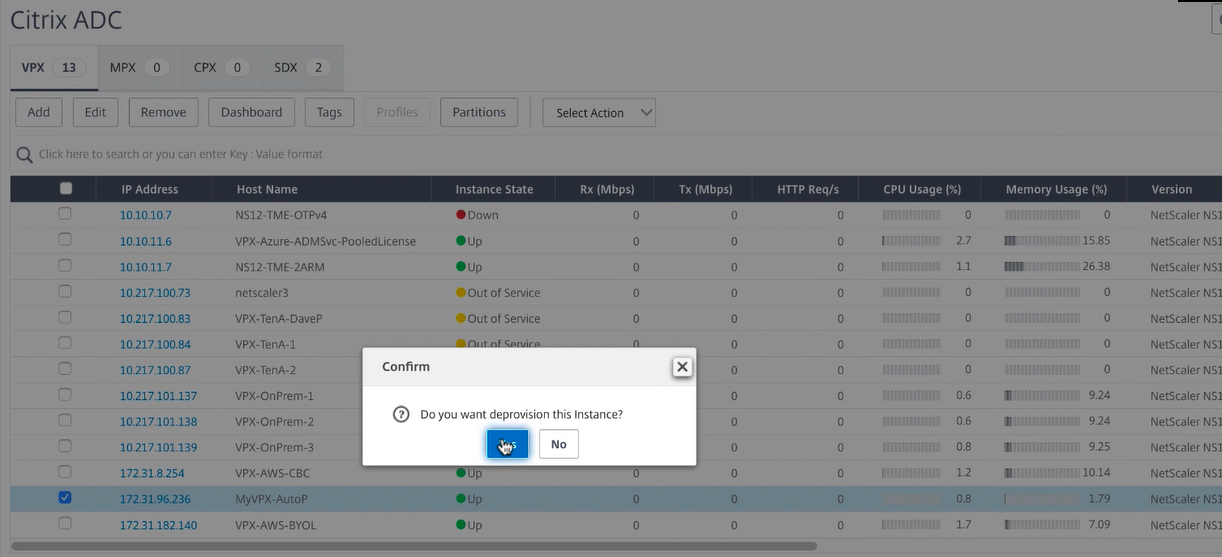

AWS-Deprovisioning

Sie werden aufgefordert, Ihre Aktion zu bestätigen. Um fortzufahren, wählen Sie Ja und dann wird die gesamte Bereitstellung rückgängig gemacht.

Nachdem Sie eine Bestätigung erhalten haben, dass die VPX-Instanz aufgehoben wurde, wird das Gerät nicht mehr in der Citrix ADM-Konsole angezeigt.

Weitere Informationen

- Implementierungshandbuch: Citrix XenDesktop in AWS

- Wie konfiguriere ich Unified Gateway für gängige Unternehmensanwendungen

- Beschleunigen Sie Ihr Geschäft, indem Sie Citrix-Lösungen auf Amazon Web Services (AWS) ausführen

- Cloud-Netzwerk- und Desktop-Virtualisierungslösungen für AWS

- Citrix ADC Schnellstartanleitung für die Bereitstellung von VPX in AWS

- Schnelle Bereitstellung und Konfiguration von Citrix ADC High Availability (HA) in allen Availability Zones in AWS

- Bereitstellung von Citrix ADC HA-Paaren auf AWS mühelos gemacht: Verwenden der Cloud Formation-Vorlage

- Autoscaling von Citrix ADC VPX in AWS mit Citrix ADM

In diesem Artikel

- Übersicht Citrix Networking VPX

- Übersicht Citrix ADC in Amazon Web Services

- Einschränkungen und Nutzungsrichtlinien

- Unterstützte EC2-Instanzen, ENI und IP-Adresskapazitäten

- Anwendungsfälle

- AWS-Netzwerk-Architektur — ENI und EIP

- VPX auf AWS konfigurieren

- Unified Gateway für Citrix Virtual Apps and Desktops konfigurieren

- Hochverfügbarer Lastausgleich für StoreFront

- Konfigurieren von GSLB an zwei AWS-Standorten

- Domainnamen-basierte Dienste (GSLB DBS) mit Cloud-Load-Balancern

- Verwenden Sie Citrix ADC HA in AWS über mehrere Availability Zones hinweg

- AWS-Komponenten konfigurieren

- Domänennamenbasierte Dienste für den globalen Serverlastenausgleich konfigurieren

- Automatische Citrix ADC-Backend-Skalierung mit AWS

- Gruppen und Richtlinien für die automatische Skalierung des Citrix ADC-Backends

- Konfigurieren Sie Citrix ADC für die Integration mit AWS Auto Scaling

- Citrix ADC-Frontend Auto Scaling in AWS konfigurieren

- Bereitstellen von Citrix ADC VPX-Instanzen mithilfe des Citrix ADM-Dienstes

- Weitere Informationen