Citrix ADC SSL-Profile - Validiertes Referenzdesign

Übersicht

Zusammenfassung von Citrix ADC

Citrix ADC ist ein All-in-One-Application Delivery Controller, der die Ausführung von Anwendungen um das Fünffache verbessert, die Betriebskosten von Anwendungen senkt, die Benutzererfahrung optimiert und sicherstellt, dass Anwendungen immer verfügbar sind, indem Folgendes verwendet wird:

- Erweiterter L4-7-Lastausgleich und Verkehrsmanagement

- Bewährte Anwendungsbeschleunigung wie HTTP-Komprimierung und Caching

- Eine integrierte Anwendungs-Firewall für Anwendungssicherheit

- Serverauslagerung zur deutlichen Kostensenkung und Serverkonsolidierung

Als unbestrittener Marktführer bei der Bereitstellung von Diensten und Anwendungen wird Citrix ADC in Tausenden von Netzwerken auf der ganzen Welt eingesetzt, um die Bereitstellung aller Unternehmens- und Cloud-Services zu optimieren, zu sichern und zu steuern. Citrix ADC wird direkt vor Web- und Datenbankservern bereitgestellt und kombiniert Hochgeschwindigkeits-Lastenausgleich und Content Switching, HTTP-Komprimierung, Inhaltscaching, SSL-Beschleunigung, Sichtbarkeit des Anwendungsflusses und eine leistungsstarke Anwendungsfirewall in einer integrierten, benutzerfreundlichen Plattform. Die Erfüllung von SLAs wird durch eine durchgängige Überwachung erheblich vereinfacht, die Netzwerkdaten in umsetzbare Business Intelligence umwandelt. Citrix ADC ermöglicht die Definition und Verwaltung von Richtlinien mithilfe einer einfachen deklarativen Policy-Engine ohne Programmierkenntnisse.

Übersicht Citrix ADC SSL-Profile

Sie können ein SSL-Profil verwenden, um anzugeben, wie ein Citrix ADC SSL-Datenverkehr verarbeitet. Das Profil ist eine Sammlung von SSL-Parametereinstellungen für SSL-Entitäten, wie virtuelle Server, Dienste und Dienstgruppen, und bietet eine einfache Konfiguration und Flexibilität. Sie sind nicht darauf beschränkt, nur einen Satz globaler Parameter zu konfigurieren. Sie können mehrere Sätze (Profile) globaler Parameter erstellen und verschiedenen SSL-Entitäten unterschiedliche Sätze zuweisen. SSL-Profile werden in zwei Kategorien eingeteilt:

- Frontend-Profile, die für die Frontend-Entität geltende Parameter enthalten. Das heißt, sie gelten für das Unternehmen, das Anfragen von einem Kunden erhält.

- Back-End-Profile, die Parameter enthalten, die für die Back-End-Entität gelten. Das heißt, sie gelten für die Entität, die Clientanfragen an einen Server sendet.

Im Gegensatz zu einem TCP- oder HTTP-Profil ist ein SSL-Profil optional. Sobald SSL-Profile (ein globaler Parameter) aktiviert sind, erben alle SSL-Endpunkte Standardprofile. Das gleiche Profil kann für mehrere Entitäten wiederverwendet werden. Wenn einer Entität kein Profil zugeordnet ist, gelten die auf globaler Ebene festgelegten Werte. Für dynamisch erlernte Dienste gelten die aktuellen globalen Werte.

Im Vergleich zu der alternativen Methode, bei der SSL-Parameter, Verschlüsselungen und ECC-Kurven auf einzelnen SSL-Endpunkten konfiguriert werden müssen, vereinfachen SSL-Profile auf Citrix ADC die Konfigurationsverwaltung, indem sie als zentraler Punkt der SSL-Konfiguration für alle zugehörigen Endpunkte fungieren. Darüber hinaus werden Konfigurationsprobleme wie die Neuordnung von Verschlüsselungen und Ausfallzeiten bei der Neuordnung von Chiffren durch die Verwendung von SSL-Profilen gelöst.

SSL-Profile helfen beim Festlegen der erforderlichen SSL-Parameter und Verschlüsselungsbindungen auf den SSL-Endpunkten, auf denen diese Parameter und Bindungen traditionell nicht festgelegt werden konnten. SSL-Profile können auch auf sicheren Monitoren festgelegt werden.

In der folgenden Tabelle sind die Parameter aufgeführt, die Teil jedes Profils sind:

| Frontendprofil | Backendprofil |

|---|---|

| cipherRedirect, cipherURL | denySSLReneg |

| clearTextPort* | encryptTriggerPktCount |

| clientAuth, clientCert | nonFipsCiphers |

| denySSLReneg | pushEncTrigger |

| dh, dhFile, dhCount | pushEncTriggerTimeout |

| dropReqWithNoHostHeader | pushFlag |

| encryptTriggerPktCount | quantumSize |

| eRSA, eRSACount | serverAuth |

| insertionEncoding | commonName |

| nonFipsCiphers | sessReuse, sessTimeout |

| pushEncTrigger | SNIEnable |

| pushEncTriggerTimeout | ssl3 |

| pushFlag | sslTriggerTimeout |

| quantumSize | strictCAChecks |

| redirectPortRewrite | TLS 1.0, TLS 1.1, TLS 1.2 |

| sendCloseNotify | |

| sessReuse, sessTimeout | |

| SNIEnable | |

| ssl3 | |

| sslRedirect | |

| sslTriggerTimeout | |

| strictCAChecks | |

| tls1, tls11, tls12,tls13 |

*Der Parameter clearTextPort gilt nur für einen virtuellen SSL-Server.

Eine Fehlermeldung wird angezeigt, wenn Sie versuchen, einen Parameter festzulegen, der nicht Teil des Profils ist (z. B. wenn Sie versuchen, den Parameter ClientAuth in einem Backend-Profil festzulegen).

Einige SSL-Parameter, wie z. B. CRL-Speichergröße, OCSP-Cachegröße, UndefAction Control und UndefAction Data, sind in keinem der obigen Profile enthalten, da diese Parameter unabhängig von Entitäten sind. Diese Parameter sind unter Traffic Management > SSL > Erweiterte SSL-Einstellungenvorhanden.

Ein SSL-Profil unterstützt die folgenden Vorgänge:

-

Hinzufügen — Erstellt ein SSL-Profil auf dem Citrix ADC. Geben Sie an, ob das Profil ein Frontend oder ein Backend ist. Frontend ist die Standardeinstellung.

-

Festlegen — Ändert die Einstellungen eines vorhandenen Profils.

-

Unset (Unset) — Setzt die angegebenen Parameter auf ihre Standardwerte. Wenn Sie keine Parameter angeben, wird eine Fehlermeldung angezeigt. Wenn Sie ein Profil für eine Entität aufheben, ist das Profil nicht an die Entität gebunden.

-

Entfernen—Löscht ein Profil. Ein Profil, das von einer Entität verwendet wird, kann nicht gelöscht werden. Beim Löschen der Konfiguration werden alle Entitäten gelöscht. Infolgedessen werden die Profile auch gelöscht.

-

Binden — Bindet ein Profil an einen Vserver.

-

Unbind — Entbindet ein Profil von einem Vserver.

-

Anzeigen — Zeigt alle Profile an, die auf dem Citrix ADC verfügbar sind. Wenn ein Profilname angegeben ist, werden die Details dieses Profils angezeigt. Wenn eine Entität angegeben ist, werden die mit dieser Entität verknüpften Profile angezeigt.

Anwendungsfälle für SSL-Profile

SSL-Standardprofile

Citrix ADC-Appliances verfügen über zwei integrierte Standardprofile —

-

ns_default_ssl_profile_frontend — Standard-Frontend-Profil für alle virtuellen Server und internen Dienste vom Typ SSL.

-

ns_default_ssl_profile_backend — Standard-Back-End-Profil für SSL-Typ-Dienste, Dienstgruppen und sichere Monitore.

Jeder neu erstellte Endpunkt erhält eine entsprechende Standard-SSL-Profilbindung.

Es ist möglich, die SSL-Parameter und Chiffren von Standard-SSL-Profilen zu ändern. Dadurch wird sichergestellt, dass Kunden die Einstellungen und Bindungen an einem Punkt ändern können, auf den entsprechende Endpunkte verwiesen werden.

Wichtig:

Speichern Sie Ihre Konfiguration, bevor Sie die Software aktualisieren, und aktivieren Sie die Standardprofile.

Aktualisieren Sie die Software auf einen Build, der die erweiterte Profilinfrastruktur unterstützt, und aktivieren Sie dann die Standardprofile. Abhängig von Ihrer spezifischen Bereitstellung können Sie einen von zwei Ansätzen wählen. Wenn Ihre Bereitstellung über eine gemeinsame SSL-Konfiguration für alle Endpunkte verfügt, finden Sie weitere Informationen unter Anwendungsfall 1. Wenn Ihre Bereitstellung über eine große SSL-Konfiguration verfügt und die SSL-Parameter und Verschlüsselungen bei Endpunkten nicht üblich sind, finden Sie weitere Informationen unter Anwendungsfall 2.

Wenn Sie das Profil nach dem Upgrade der Software aktivieren, können Sie die Änderungen nicht rückgängig machen. Das heißt, das Profil kann nicht deaktiviert werden. Daher besteht die einzige Möglichkeit, die Änderung rückgängig zu machen, darin, mit der alten Konfiguration neu zu starten.

Hinweis: Ein einzelner Vorgang (Standardprofil aktivieren oder SSL-Parameter -DefaultProfile ENABLED setzen) aktiviert (bindet) sowohl das Standard-Front-End-Profil als auch das Standard-Back-End-Profil.

Hinweis: Standard-SSL-Profile sind jetzt für das Clustering ab v11.1 verfügbar

Um die Konfiguration mithilfe der Citrix ADC-Befehlszeile zu speichern, geben Sie an der Eingabeaufforderung Folgendes ein:

>save config

>shell

root@ns# cd /nsconfig

root@ns# cp ns.conf ns.conf.NS<currentreleasenumber><currentbuildnumber>

<!--NeedCopy-->

Anwendungsfall 1

Nachdem Sie die Standardprofile aktiviert haben, sind sie an alle SSL-Endpunkte gebunden. Die Standardprofile können bearbeitet werden. Wenn Ihre Bereitstellung die meisten Standardeinstellungen verwendet und nur wenige Parameter ändert, können Sie die Standardprofile bearbeiten. Die Änderungen werden sofort über alle Endpunkte hinweg wiedergegeben.

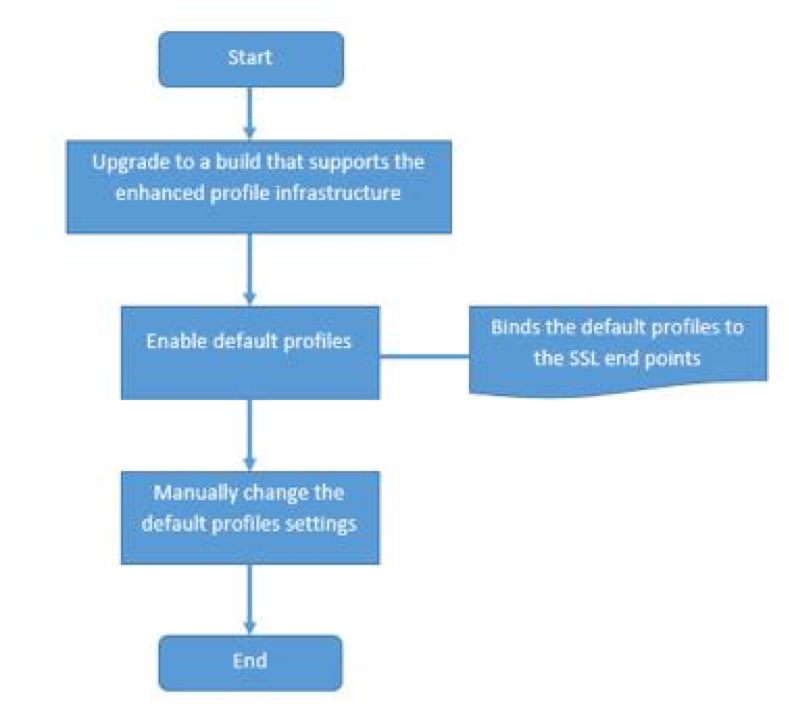

Im folgenden Flussdiagramm werden die Schritte erläutert, die Sie ausführen müssen:

-

Informationen zum Upgrade der Software finden Sie unter Upgrade der Systemsoftware.

- Aktivieren Sie die Standardprofile über die Citrix ADC-Befehlszeile oder die GUI.

- Geben Sie in der Befehlszeile Folgendes ein: set ssl parameter -defaultProfile ENABLED

- Wenn Sie die GUI lieber verwenden möchten, navigieren Sie zu Traffic Management > SSL > Erweiterte SSL-Einstellungen ändern, scrollen Sie nach unten und wählen Sie Standardprofil aktivieren aus.

- (Optional) Ändern Sie manuell alle Einstellungen im Standardprofil.

- Geben Sie in der Befehlszeile

set ssl profile <name>gefolgt von den zu ändernden Parametern ein. - Wenn Sie die GUI bevorzugen, navigieren Sie zu System > Profile. Wählen Sie unter SSL-Profile ein Profil aus und klicken Sie auf Bearbeiten.

- Geben Sie in der Befehlszeile

Anwendungsfall 2

Wenn Ihre Bereitstellung spezifische Einstellungen für die meisten SSL-Entitäten verwendet, können Sie ein Skript ausführen, das automatisch benutzerdefinierte Profile für jeden Endpunkt erstellt und diese an den Endpunkt bindet. Verwenden Sie das in diesem Abschnitt beschriebene Verfahren, um die SSL-Einstellungen für alle SSL-Endpunkte in Ihrer Bereitstellung beizubehalten. Laden Sie nach dem Upgrade der Software ein Migrationsskript herunter und führen Sie es aus, um die SSL-spezifischen Änderungen zu erfassen. Die Ausgabe der Ausführung dieses Skripts ist eine Batch-Datei. Aktivieren Sie die Standardprofile und wenden Sie dann die Befehle in der Batchdatei an. Im Anhang finden Sie ein Beispiel für eine Migration der SSL-Konfiguration nach dem Upgrade.

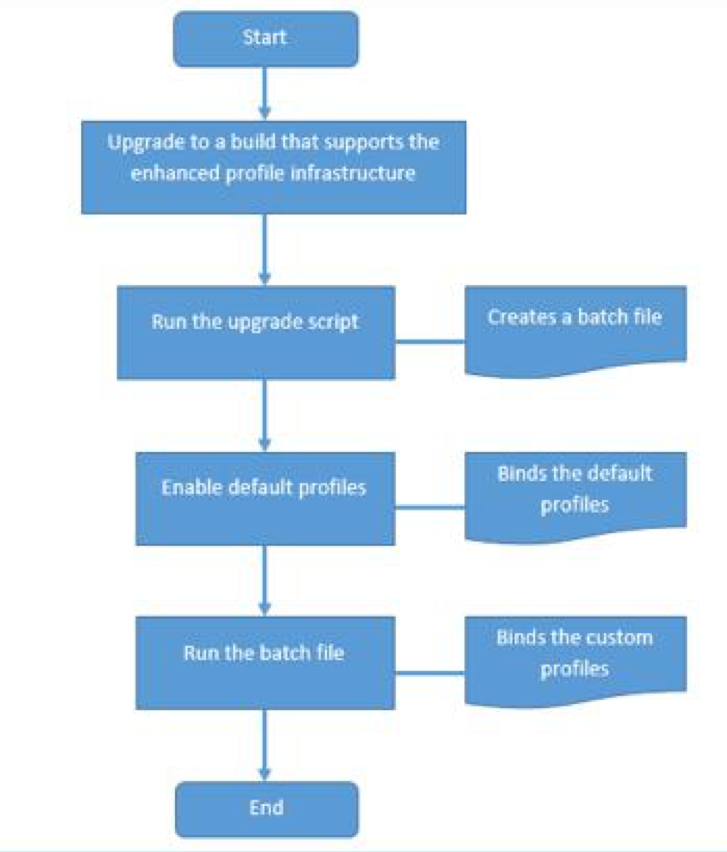

Im folgenden Flussdiagramm werden die Schritte erläutert, die Sie ausführen müssen:

-

Informationen zum Upgrade der Software finden Sie unter Upgrade der Systemsoftware.

-

Laden Sie ein Skript herunter und führen Sie es aus, um die SSL-spezifischen Änderungen zu erfassen. Zusätzlich zu anderen Migrationsaktivitäten analysiert das Skript die alte ns.conf-Datei und verschiebt alle speziellen Einstellungen (außer der Standardeinstellung) von einer SSL-Endpunktkonfiguration in ein benutzerdefiniertes Profil. Sie müssen die Standardprofile nach dem Upgrade aktivieren, damit die Konfigurationsänderungen angewendet werden können.

Hinweis:

Wenn Sie das Migrationsskript ausführen, können Sie festlegen, dass die Profilnamen automatisch generiert werden, oder Sie können den Benutzer interaktiv zur Eingabe der Profilnamen auffordern. Das Migrationsskript überprüft Folgendes und erstellt entsprechend Pro-Dateien.

- Endpunkte mit den Standardeinstellungen und ähnlichen Verschlüsselungs- und Verschlüsselungsgruppeneinstellungen: Das Skript erstellt ein Profil.

- Endpunkte mit den Standardeinstellungen und mit unterschiedlichen Chiffriergruppen oder unterschiedlichen Prioritäten für die Verschlüsselungsgruppen: In jedem Fall erstellt das Skript eine benutzerdefinierte Chiffriergruppe, bindet diese an ein Profil und bindet jedes Profil an die entsprechenden Endpunkte.

- Endpunkte mit den Standardeinstellungen und Standardchiffern: Ein Standardprofil ist an den Endpunkt gebunden.

To run the script, at the command prompt, type:./default_profile_script /nsconfig/ns.conf -b > <output file name>` <!--NeedCopy-->You must run this command from the folder in which you store the script. -

Aktivieren Sie die Standardprofile über die Citrix ADC-Befehlszeile oder die GUI.

- Geben Sie in der Befehlszeile Folgendes ein:

set ssl parameter -defaultProfile ENABLED - Wenn Sie die GUI lieber verwenden möchten, navigieren Sie zu Traffic Management > SSL > Erweiterte SSL-Einstellungen ändern, scrollen Sie nach unten und wählen Sie Standardprofil aktivieren aus.

- Geben Sie in der Befehlszeile Folgendes ein:

Benutzerdefinierte SSL-Profile

Neben den Standard-SSL-Profilen können Kunden benutzerdefinierte Frontend- und Back-End-SSL-Profile für bestimmte Anwendungsfälle erstellen. Es kann Szenarien geben, in denen verschiedene Anwendungen unterschiedliche Verschlüsselungen und SSL-Parameter benötigen. In diesen Fällen können Kunden neue Profile erstellen und sie an Endpunkte binden.

Es gibt keine Obergrenze für die Anzahl der benutzerdefinierten Profile, die in einem System erstellt werden können.

Informationen zur Aktivierung von SSL-Profilen und mehr finden Sie in der Dokumentation zu SSL-Profilen.

SSL-Front-End-Profile

Front-End-SSL-Profile beziehen sich auf virtuelle Server vom Typ SSL und interne Dienste. Front-End-Profile gelten für alle virtuellen Server vom Typ SSL in den Kategorien Load Balancing Virtual Server, Content Switching Virtual Server, AAA-TM Virtual Server und Gateway VPN Virtual Server.

Folgende Arten von virtuellen Servern unterstützen Front-End-Profile — SSL, SSL_TCP, SIP_SSL, SSL_FIX und SSL_DIAMETER.

Alle internen Dienste unterstützen Frontend-Profile.

SSL-Backend-Profile

Back-End-Profile beziehen sich auf SSL-Dienste, Dienstgruppen und sichere Monitore. Dienste und Dienstgruppen des folgenden Typs unterstützen Back-End-Profile — SSL, SSL_TCP, SIP_SSL, SSL_FIX, SSL_DIAMETER.

Einige Monitore können so konfiguriert werden, dass sie den Zustand von Backend-Servern über sichere Verbindungen überprüfen. SSL-Profile können an solche Monitore gebunden werden, um die SSL-Parameter und Verschlüsselungen zu konfigurieren. Solche Monitore sind — HTTP, HTTP-ECV, HTTP-INLINE, TCP und TCP-ECV.