Referenzarchitektur: Dienst für Virtual Apps and Desktops

Übersicht

Als Covid-19 auftrat, zwang es alle Mitarbeiter von Worldwide Co., remote zu arbeiten. Weltweite Bürobenutzer von Co. arbeiteten in der Regel von einem unternehmenseigenen PC aus, der mit ihrem Würfel/Büro verbunden war Worldwide Co. hat Citrix Virtual Apps and Desktops Service schnell bereitgestellt, damit Benutzer mit Remote-PC-Zugriff von zu Hause aus sicher auf ihren Arbeits-PC zugreifen können.

Während der Pandemie 2020 erkannte Worldwide Co., dass Mitarbeiter in bestimmten Rollen von zu Hause aus gleichermaßen oder produktiver arbeiten als im Büro. Daher wollten sie sicherstellen, dass ihre Umgebung diesen neuen festen Remote-Mitarbeitern zugute kommt.

Obwohl viele Mitarbeiter zu festen Remote-Mitarbeitern wurden, hat eine Gruppe von Mitarbeitern Rollen, die Vor-Ort-Büroarbeit erfordern. Worldwide Co. möchte den Büromitarbeitern jedoch die Flexibilität bieten, bei Bedarf aus der Ferne zu arbeiten.

Diese Referenzarchitektur zeigt, wie Worldwide Co. ihre Citrix Virtual Apps and Desktops Umgebung geplant hat.

Erfolgskriterien

Worldwide Co. definierte eine Liste von Erfolgskriterien, die die Grundlage für das übergeordnete Design bildeten.

| Erfolgskriterien | Beschreibung | Lösung |

|---|---|---|

| Flexibler Arbeitsstil | Obwohl viele Benutzer über eine primäre Arbeitsumgebung verfügen, unterstützt die Lösung die Flexibilität des Arbeitsstils, sodass Benutzer bei Bedarf von überall aus arbeiten können. | Citrix Virtual Apps and Desktops Service |

| Minimieren Sie die Hard | Ein großer Prozentsatz der Benutzer arbeitet im Büro auf traditionellen PCs. Die Lösung ermöglicht es Benutzern, remote zu arbeiten und gleichzeitig die gleiche Erfahrung zu haben. | Remote-PC-Zugriff |

| Sichere Ressourcen | Unternehmensressourcen müssen für Benutzer gesichert sein, die mit nicht vertrauenswürdigen Endpunkten oder von ungesicherten Standorten aus zugreifen. | VPN-loser Zugang |

| Minimierung des Datencenterspeicherbedarfs | Minimieren Sie den Speicherbedarf des Rechenzentrums, um die Flexibilität und Agilität zu haben, bei Bedarf zu skalieren und die Menge an physischer Hardware und Appliances zu verringern, die verwaltet werden müssen. | Citrix Virtual Apps and Desktops Service und Cloud VDI |

| Anpassungsfähige Sitzung | Aufgrund der unterschiedlichen Art der Verbindung des Endbenutzers mit der Ressource ändert sich das Erlebnis dynamisch, wenn sich die Umgebung des Endbenutzers ändert. | Adaptive HDX-Technologien |

| Berichte zur Nutzererfahrung | Da die IT die Verbindungen zwischen Remotebenutzern und den virtuellen Desktops nicht vollständig steuern kann, muss sie in der Lage sein, das Gesamterlebnis zu überwachen und die Bereiche zu identifizieren, in denen Verbesserungen erforderlich sind. | Leistungsanalyse |

| Optimales Routing | Um die Latenz zu verringern und das Erlebnis zu verbessern, muss die Lösung die bestmögliche Route verwenden. | Citrix Gateway Service |

| Optimierung der Cloud-Kosten | Minimieren Sie die Cloud-Kosten, indem Sie Workloads automatisch basierend auf Zeitplan und Nutzung skalieren. | Autoscale |

| Multifaktor-Authentifizierung | Da die Sicherheit im Vordergrund steht, muss MFA eine weitere Layer der Authentifizierung und des Schutzes von Unternehmensressourcen sicherstellen. | Zeitbasierter Einmal-Kennwort-Micro-Service |

| Optimale Leistung und App-Reaktionszeit | Vermeiden Sie in einer Umgebung mit mehreren Benutzern eine Situation, in der ein einzelner Benutzer CPU-Ressourcen monopolisieren kann, was sich negativ auf andere Benutzer auswirkt. | Workspace Management - CPU-Optimierung |

| Optimieren Sie die Images, die den Endbenutzern zur Verfügung gestellt werden | Einfaches Tool zur Unterstützung von Administratoren bei der Optimierung ihrer Images | Citrix Optimizer |

| Geschäftskontinuität | Optionen für die Ausfallsicherheit bei einem Ausfall mit den Clouddiensten | Citrix Service Continuity |

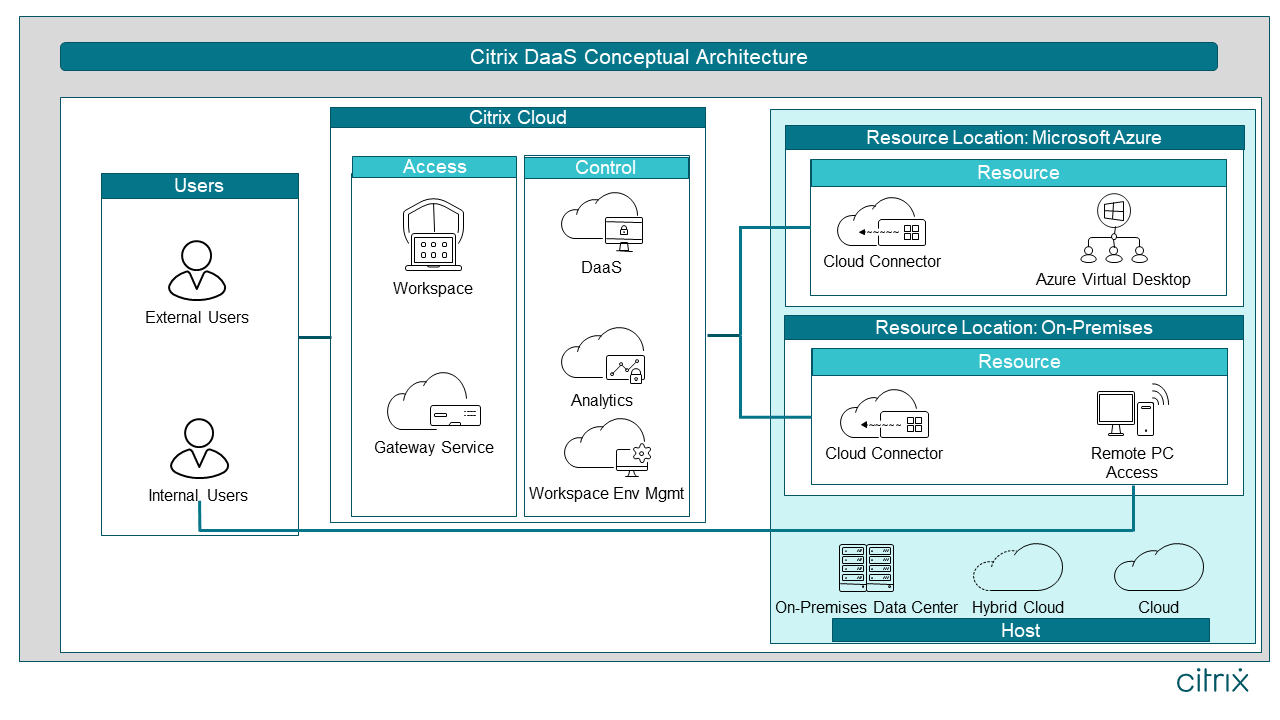

Konzeptarchitektur

Basierend auf den oben genannten Anforderungen hat Worldwide Co. die folgende Architektur erstellt. Diese Architektur wird nicht nur alle oben genannten Anforderungen erfüllen, sondern auch Worldwide Co. die Grundlage geben, die sie benötigen, um auf andere Anwendungsfälle auszudehnen, wie sie in Zukunft identifiziert werden.

Die Citrix Virtual Apps and Desktops Architektur ist in Ebenen unterteilt. Dieses Framework bietet eine Grundlage, um die technische Architektur für die gängigsten Szenarien für die Bereitstellung virtueller Desktops und Anwendungen zu verstehen. Alle Layer fließen zusammen, um eine vollständige End-to-End-Lösung für ein Unternehmen zu schaffen.

Im Überblick:

-

Benutzerebene: Diese Ebene beschreibt die Endbenutzerumgebung und Endgeräte, die zur Verbindung mit Ressourcen verwendet werden.

- Externe Benutzer: Greifen Sie auf Citrix Workspace zu, um Zugriff auf Azure Virtual Desktop in Azure zu erhalten.

- Interne Benutzer: Wenn Sie im Büro sind, nutzen Sie weiterhin ihren physischen PC. Wenn sie remote arbeiten, greifen sie auf Citrix Workspace und Remote-PC-Zugriff zu, um eine Verbindung zu ihrem bürobasierten physischen PC herzustellen.

-

Zugriffsebene: Diese Ebene beschreibt Details zum externen und internen Zugriff auf die Citrix-Umgebung.

- Citrix Workspace: Eine vollständige Lösung für den digitalen Workspace, mit der Sie einen sicheren Zugriff auf die Informationen, Apps und andere Inhalte bereitstellen können, die für die Rolle einer Person in Ihrem Unternehmen relevant sind.

- Gateway-Service: Dieser cloudbasierte Dienst bietet sicheren Remotezugriff mit Identity and Access Management (IdAM)-Funktionen und bietet SaaS (Software as a Service)-Apps und virtuellen Apps und Desktops eine einheitliche Erfahrung.

-

Ressourcenebene: Diese Ebene definiert die virtuellen Desktops, Anwendungen und Daten, die jeder Benutzergruppe zur Verfügung gestellt werden.

- Remote-PC-Zugriff: Ein herkömmlicher lokaler Windows-Desktop, der einem einzelnen Benutzer zugewiesen ist und lokal oder remote abgerufen werden kann.

- Azure Virtual Desktop: virtualisiertes Windows 10-Multisitzungs-Betriebssystem, damit Benutzer remote auf ihre Desktops und Anwendungen zugreifen können.

-

Steuerungsebene: Diese Ebene beschreibt Details zu den Komponenten, die zur Unterstützung des restlichen Umfelds verwendet werden.

- Virtual Apps and Desktops Service: Dieser Cloud-basierte Dienst verwaltet die Autorisierung und Vermittlung für Azure Virtual Desktops und Remote-PC-Zugriff.

- Workspace Environment Management Service: Dieser cloudbasierte Service verwendet intelligente Ressourcenverwaltungs- und Profilverwaltungstechnologien, um die bestmögliche Leistung, die Desktopanmeldung und die Reaktionszeiten von Anwendungen zu erzielen.

- Performance-Analytics: Dieser cloudbasierte Service verfolgt, aggregiert und visualisiert wichtige Leistungsindikatoren der Citrix Virtual Apps and Desktops Umgebung.

-

Hostebene: Diese Ebene beschreibt die Hardwarekomponenten, Private, Public und Hybrid Cloud, die für die Citrix Umgebung verwendet werden — Details zu Hardware, Speicher und Virtualisierung.

- Physischer PC: Sie verwenden die physischen PCs, die sie bereits besitzen, ermöglichen Benutzern jedoch bei Bedarf den Remotezugriff auf diese

- Azure: Um ihren Platzbedarf im Rechenzentrum zu reduzieren, stellen sie neue virtuelle Desktop-Ressourcen in Azure bereit.

In den folgenden Abschnitten gehen wir die einzelnen Komponenten der oben genannten Architektur durch und wie sie die Anforderungen des Unternehmens XYZ erfüllen.

Detaillierte Architektur

Benutzerebene

Die Ausrichtung der Benutzeranforderungen an einen geeigneten virtuellen Desktop ist der erste Schritt bei der Erstellung einer vollständigen End-to-End-Lösung. Worldwide Co. hat die nachstehenden Benutzeranforderungen definiert.

| Benutzer benötigen Zugang zu… | Zu den Benutzern gehören… | Zu den Endpunkten gehören… | Zu den üblichen Standorten gehören… | IT liefert… |

|---|---|---|---|---|

| Standardisierte Desktop-Umgebung mit Branchenanwendungen | Engineers Designers Führungskräfte | Im Büro: Physische Unternehmens-PCs Remote: Persönliche Geräte | Überwiegend internes lokales Netzwerk. Manchmal entferntes, nicht vertrauenswürdiges Netzwerk. | Remote-PC-Zugriff |

| Standardisierte Desktop-Umgebung mit Branchenanwendungen | Vertriebs-Marketing | Persönliche Geräte Tablets Laptops | Nicht vertrauenswürdiges Remote-Netzwerk | Azure Virtual Desktop |

Büroangestellte arbeiten in der Regel mit ihrem unternehmenseigenen PC aus dem Büro. Als die Pandemie passierte, brauchten sie eine Möglichkeit, sicher von zu Hause aus zu arbeiten und gleichzeitig ihre PCs im Büro zu nutzen. Worldwide Co. erkannte, dass Büroangestellte als Remote-Mitarbeiter produktiv sein können und die Flexibilität bieten möchten, remote zu arbeiten. Sie nutzen ihre PCs weiterhin lokal, wenn sie im Büro arbeiten, und greifen über Citrix Virtual Apps and Desktops Remote-PC-Zugriff sie zu, wenn sie von zu Hause aus arbeiten.

Mitarbeiter sind überwiegend Remote-Mitarbeiter. Worldwide Co. möchte keine unternehmenseigenen Geräte bereitstellen, sondern möchten diesen Mitarbeitern die Möglichkeit geben, das gewünschte Gerät zu verwenden. Dies kann Geräte wie persönliche Laptops, Smartphones oder Tablets umfassen. Da Worldwide Co. den Platzbedarf ihres Rechenzentrums minimieren möchte, haben sie sich entschieden, Azure Virtual Desktop mit Citrix Virtual Apps und Desktop-Service für diese Gruppe von Mitarbeitern bereitzustellen.

Zugriffsebene

Der Zugang zur Umgebung umfasst mehr als nur die Verbindung zu einer Ressource. Die Bereitstellung der richtigen Zugriffsebene basiert darauf, wo sich der Benutzer neben den von der Organisation definierten Sicherheitsrichtlinien befindet. Worldwide Co. entschied sich für Folgendes:

-

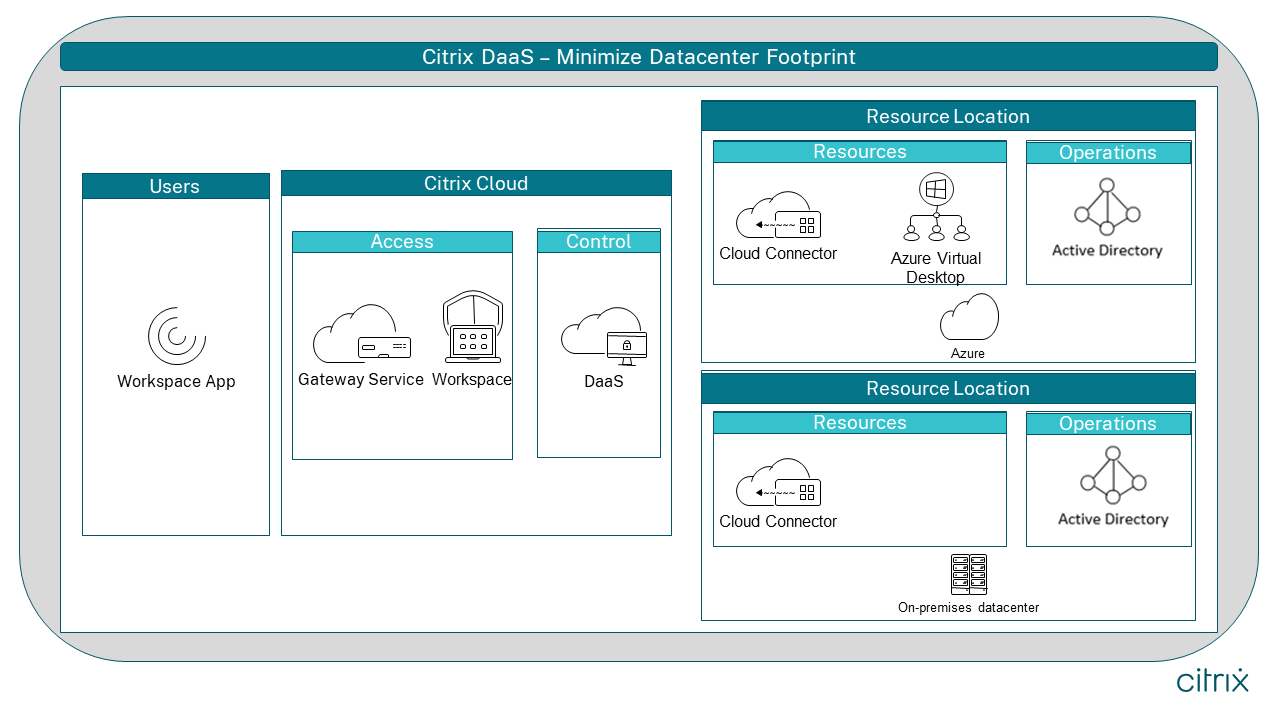

Minimierung des Speicherbedarfs iim Rechenzentrum

- Gateway-Service: Worldwide Co. hat beschlossen, den Gateway Service bereitzustellen, um sich an das Ziel anzupassen, den Platzbedarf im Rechenzentrum zu reduzieren. Der Gateway-Dienst ermöglicht es ihnen, ihren externen Benutzern sicheren Remotezugriff zu bieten, ohne physische Hardware, öffentliche IP-Adressen oder Firewall-Regeln bereitstellen und verwalten zu müssen. Sie müssen sich auch keine Sorgen um die Architektur für Redundanz machen, da Citrix dies für sie erledigt - Gateway Service arbeitet in mehreren Regionen weltweit mit integrierter Redundanz. Der Gateway-Service minimiert die erforderliche Infrastruktur, was Administratoren die Flexibilität bietet, bei Bedarf schnell zu skalieren (M & A, DR, neue Benutzer oder Auftragnehmer). Weitere Informationen zum Gateway Service finden Sie hier.

- Rendezvous-Protokoll: Worldwide Co. hat auch das Rendezvous-Protokoll aktiviert, das es der HDX-Sitzung ermöglicht, den Citrix Cloud Connector zu Bypass und eine direkte Verbindung zum Citrix Gateway Service herzustellen. Das Rendezvous-Protokoll reduziert die Belastung der Cloud Connectors, wodurch der Platzbedarf im Rechenzentrum reduziert wird.

- Multifaktor-Authentifizierung: Worldwide Co. hat beschlossen, Multifaktor-Authentifizierung zum Schutz ihres geistigen Eigentums zu implementieren Sie haben sich dafür entschieden, dies über den zeitbasierten One-Time Password Microservice in Citrix Workspace zu tun. Sie haben sich für TOTP entschieden, weil sie damit ihre Sicherheitsanforderungen erfüllen können, ohne andere Systeme von Drittanbietern bereitstellen oder warten zu müssen. Weitere Informationen zu TOTP und Workspace Identity finden Sie hier.

- Optimales Routing - Gateway-Dienst: Da der Gateway-Dienst global verteilt ist, kann der Benutzer eine Verbindung über den schnellsten Zugangspunkt herstellen, was die beste Benutzererfahrung bietet.

- Secure Resources: Alle Benutzer, die sich beim Workspace- und Gateway-Dienst authentifizieren, bieten VPN-freien Zugriff auf ihre physischen PCs und Cloud-gehosteten VDI-Desktops. Während diese Referenzarchitektur nur die Benutzer zeigt, die auf virtuelle Apps und Desktops zugreifen, bietet Workspace Unternehmen die Flexibilität, Endbenutzern SaaS, Web, Mobile, Dateien und Mikroapps von einem einheitlichen Ort aus zur Verfügung zu stellen. Außerdem bietet es SSO, damit sich Benutzer nicht immer wieder ständig neu authentifizieren müssen.

-

Business Continuity: Worldwide Co. hat auch die neuesten Service Continuity-Funktionen in Citrix Workspace genutzt. Service Continuity erweitert die Ausfallsicherheit des Citrix Virtual Apps and Desktop Service weiter, falls ein Ausfall mit einem der folgenden Fälle vorliegt:

- Citrix Workspace Portal

- Citrix Cloud-Plattform

- Citrix Identity Provider-Dienst

- Citrix Virtual Apps and Desktops-Steuerungsebene

- AWS und Azure-Plattform

Worldwide Co. hat sich für diesen Ansatz anstelle von Local Host Cache entschieden, da Service Continuity keine on-premises Anforderungen hat. Im Wesentlichen verwendet es langlebige Verbindungstickets für den Workspace und verbindet Benutzer mit ihren VDAs, solange eine Netzwerkverbindung zwischen den Endpunkten und dem VDA besteht. Weitere Informationen zur Servicekontinuität finden Sie hier.

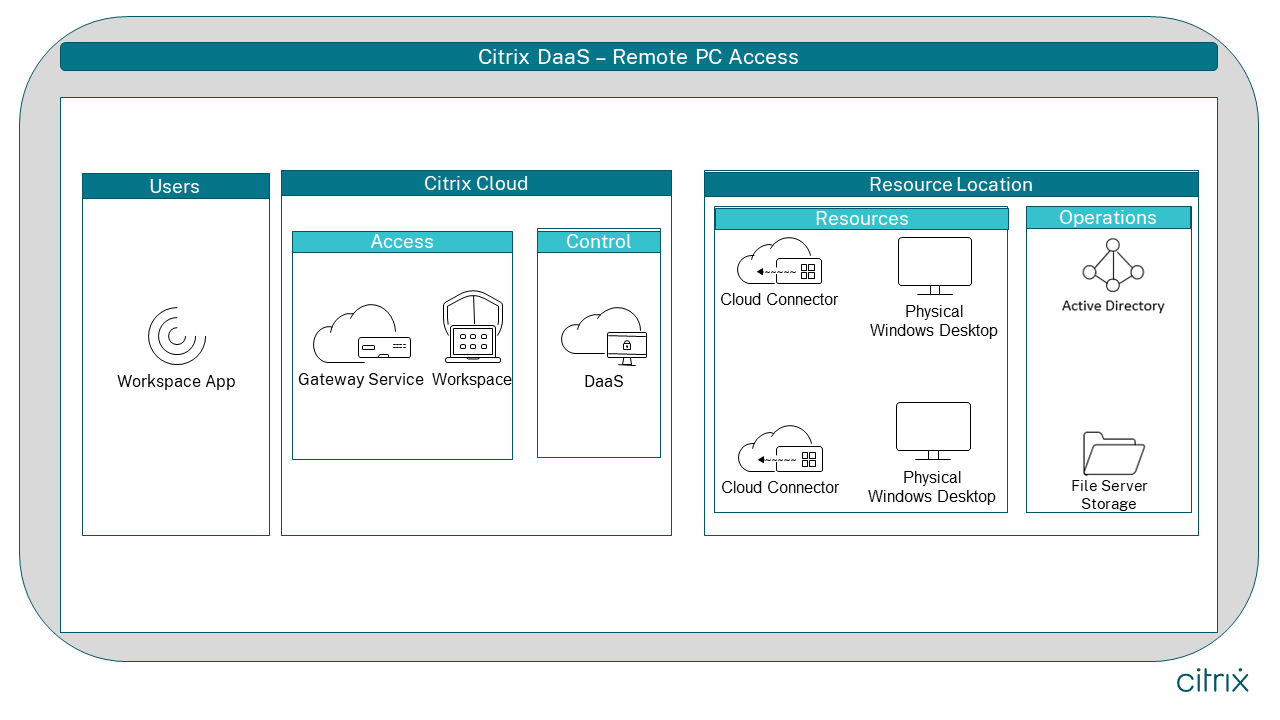

Ressourcenebene

Benutzer benötigen Zugriff auf ihre Ressourcen, unabhängig davon, ob es sich bei diesen Ressourcen um Desktops oder Anwendungen handelt. Ressourcen werden in Ressourcenstandorten konfiguriert, die von Worldwide Co verwaltet werden. Die Konfiguration der Ressourcen muss mit den Gesamtbedürfnissen der Benutzergruppen übereinstimmen. Endbenutzer erwarten ein Erlebnis, das einer herkömmlichen PC-Umgebung ähnlich oder überlegen ist. Ressourcen können on-premises, in Private Cloud, Public Cloud oder in einem hybriden Ansatz lokalisiert werden. Dies ist für den Endbenutzer nahtlos. Cloud Connectors befinden sich in jedem Ressourcenstandort, um die Ressourcen mit Citrix Cloud zu verbinden. Worldwide Co. entschied sich für Folgendes:

-

Minimierung der Hardwarekosten

- Remote-PC-Zugriff: Remote-PC-Zugriff ermöglicht Benutzern den Zugriff auf ihre physischen PCs im Büro.

Benutzer greifen über ihr eigenes persönliches Gerät zu und greifen über Workspace App auf. Nach der Authentifizierung hätten Benutzer Zugriff auf ihre physischen Windows-Desktops. Worldwide Co. folgte den hier gefundenen Best Practices (/de-de/tech-zone/design/design-decisions/remote-pc-access.html) für ihre Remote-PC-Zugriffs-VDAs.

-

Minimieren Sie den Speicherabdruck im Rechenzentrum: Worldwide Co. hat Azure als ihren anderen Ressourcenstandort gewählt. Auf diese Weise können sie bei Bedarf schnell neue Ressourcen einrichten, ohne eine neue Infrastruktur hinzufügen zu müssen. Es gibt ihnen die Flexibilität, schnell und einfach zu skalieren.

Worldwide Co. verwendete den folgenden Leitfaden zur Designentscheidung, um zu überlegen, welche Instanzserie bereitgestellt werden sollte. Letztendlich haben sie sich für eine D13_v2-Instanz mit Standard-Datenträger und einem 2-GB-MCSIO-Cache mit einem Windows 10-Multisession-Betriebssystem entschieden. Worldwide Co. hat sich dafür entschieden, diese über Azure Active Directory Domain Services Directory-Domänendienste und Benutzerkonten im on-premises Active Directory der Organisation mit ihrem on-premises Active Directory verbinden zu lassen. Weitere Informationen finden Sie hier.

Worldwide Co. verwendete den folgenden Leitfaden zur Designentscheidung, um zu überlegen, welche Instanzserie bereitgestellt werden sollte. Letztendlich haben sie sich für eine D13_v2-Instanz mit Standard-Datenträger und einem 2-GB-MCSIO-Cache mit einem Windows 10-Multisession-Betriebssystem entschieden. Worldwide Co. hat sich dafür entschieden, diese über Azure Active Directory Domain Services Directory-Domänendienste und Benutzerkonten im on-premises Active Directory der Organisation mit ihrem on-premises Active Directory verbinden zu lassen. Weitere Informationen finden Sie hier. - Optimieren Sie die Images, die den Endbenutzern zur Verfügung gestellt wurden: Worldwide Co. hat sich entschieden, den Citrix Optimizer zur Optimierung ihrer VDAs zu verwenden. Informationen zum Citrix Optimizer finden Sie hier.

- Adaptive Sitzung: Worldwide Co. verwendete die Basisrichtlinien, aktivierte jedoch “Adaptive Transport”. Adaptiver Transport ermöglicht es der Sitzung, auf veränderte Netzwerkbedingungen zu reagieren. Mit Remote-Mitarbeitern ermöglicht ihnen der adaptive Transport eine optimale Benutzererfahrung. Sie haben auch andere HDX-Technologien genutzt, um das Gesamterlebnis zu verbessern.

Steuerungsebene

Mit Citrix Virtual Apps and Desktops Service sind die Delivery Controller, SQL-Datenbank, Studio, Director und Licensing die Kernkomponenten in der Steuerungsebene. Diese Komponenten werden in Citrix Cloud von Citrix während der Aktivierung des Virtual Apps and Desktop Service bereitgestellt. Citrix übernimmt die Redundanz, die Updates und die Installation dieser Komponenten. Dadurch kann die Umgebung immer über die neuesten Funktionen und Sicherheitspatches verfügen. Weitere Services innerhalb von Citrix Cloud können aktiviert werden, um die Anforderungen von Worldwide Co. Worldwide Co. wählte Folgendes:

- User Experience Reporting: Worldwide Co. entschied sich dafür, Citrix Analytics for Performance zu aktivieren, um die Endbenutzererfahrung zu quantifizieren und Probleme proaktiv zu lösen. Diese Informationen können an beiden Ressourcenstandorten eingesehen werden. Weitere Informationen finden Sie hier.

- Optimale Leistung und App-Response-Zeit: Worldwide Co. wollte eine Situation vermeiden, in der ein einzelner Benutzer CPU-Ressourcen monopolisieren kann, was sich negativ auf andere Benutzer auswirkt (Noisy-Neighbor-Syndrom). Daher verwendeten sie den Workspace Environment Management Service, um CPU-Verwaltungseinstellungen zu aktivieren. Weitere Informationen zum CPU-Management finden Sie hier.

Worldwide Co. entschied sich für eine Domäne, ihre virtuellen Azure Windows-Desktops über Azure Active Directory Domain Services Directory-Domänendienste mit dem on-premises Active Directory des Unternehmens zu verbinden und die Konten ihrer Benutzer im on-premises Active Directory der Organisation zu halten. Das Active Directory wird mit dem Azure AD im Azure-Abonnement des Kunden mithilfe von Azure AD Connect synchronisiert. Mit dieser Einrichtung kann die Identität des Benutzers über das synchronisierte Azure AD authentifiziert werden.

Hostebene

Administratoren haben die Flexibilität, on-premises, in einer Public Cloud oder in einem hybriden Ansatz bereitzustellen. Worldwide Co. hat sich für Folgendes entschieden:

-

Optimieren Sie Cloud-Kosten:

- Autoscale: Worldwide Co. hat sich für die Bereitstellung von Autoscale entschieden, um die Cloud-Kosten zu optimieren. Mit Autoscale können Sie Ressourcen intelligent nutzen, zuweisen und freigeben. Weitere Informationen zu Autoscale finden Sie hier. Worldwide Co. wird zunächst die folgenden zeitplanbasierten Autoscale-Parameter basierend auf dem typischen Arbeitstag verwenden:

| Tag | Spitzenzeiten | Zeiten außerhalb der Spitzenzeiten | Maschinen Aktiv |

|---|---|---|---|

| Wochentage | 7AM-5PM | 5PM-7AM | Spitzenwert: 50% Rabatt auf den Höchststand: 5% |

| Wochenende | Ohne | Ganztägig | 5% |

Um mehr Benutzer unterzubringen, ermöglichte Worldwide Co. auch die ladenbasierte Skalierung mit den folgenden Parametern:

| Tag | Kapazitätspuffer (Spitze) | Kapazitätspuffer (Off-Peak) |

|---|---|---|

| Wochentage | 20% | 5% |

| Wochenende | 5% | 5% |

- Azure-Größe: Worldwide Co. entschied sich für die Bereitstellung einer D13_v2-Instanz mit Standard-Datenträger und einem 2-GB-MCSIO, um die beste Benutzererfahrung zu den niedrigsten Kosten zu bieten. Eine eingehende Analyse der Skalierbarkeit von Citrix Virtual Apps und Desktop-Diensten auf Azure finden Sie hier.