Tech Brief: Sicherer privater Zugang

Übersicht

Citrix Secure Private Access ist eine in der Cloud bereitgestellte Zero Trust Network Access (ZTNA) -Lösung, die adaptiven Zugriff auf IT-genehmigte Anwendungen bietet, unabhängig davon, ob sie vor Ort oder in der Cloud bereitgestellt werden. Herkömmliche VPN-Lösungen bieten Zugriff auf Netzwerkebene und sind:

- Anfällig für Angriffe auf Netzwerkebene

- Backhauling des gesamten Verkehrs erforderlich

- Erfordert häufig eine Geräteverwaltung, um den Zustand des Endbenutzergeräts zu erfassen

Citrix Secure Private Access hilft dabei, diese Fallstricke zu vermeiden. Secure Private Access bietet Zugriff nur auf Andwendungslayer und verhindert so Angriffe auf Netzwerkebene, erfordert kein Backhauling, wodurch eine viel bessere Endbenutzererfahrung bereitgestellt wird, und bietet der IT eine Reihe von Sicherheitskontrollen, die Mitarbeitern die Möglichkeit bieten, auf IT sanktionierte Anwendungen auf jedem Gerät, unabhängig davon, ob es verwaltet wird oder BYO.

In diesem Video erfahren Sie mehr:

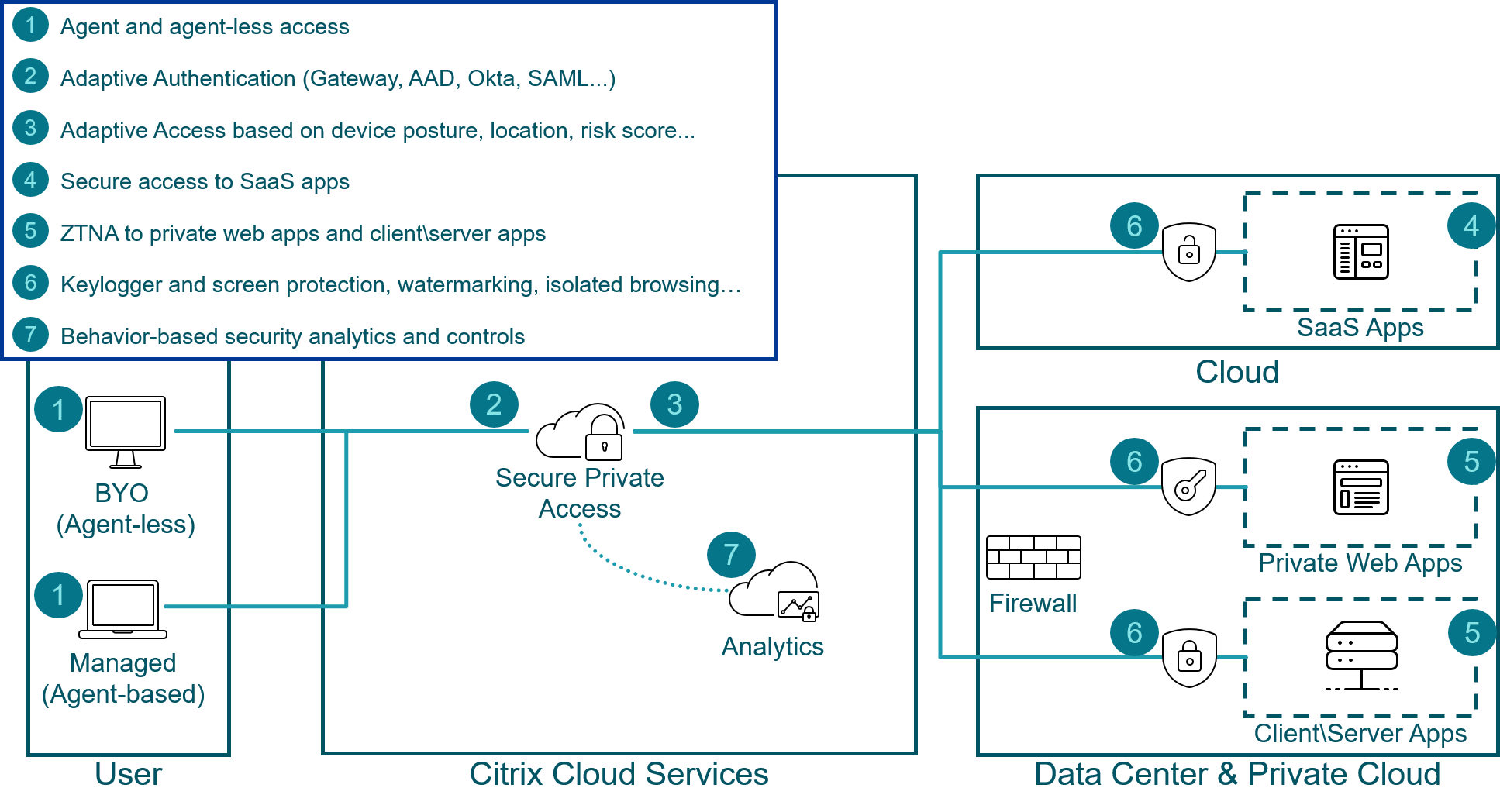

Konzeptarchitektur

Auf hoher Ebene ermöglicht Citrix Secure Private Access Benutzern eine sichere Verbindung mit öffentlichen SaaS-Apps, privaten Web-Apps und Client/Server-Apps.

Konzeptionell gilt beim Zugriff auf eine genehmigte Ressource Secure Private Access

- Ermittelt, ob der Endpunkt agentenlos oder agentenbasiert ist. Dadurch wird bestimmt, ob der Benutzer auf eine Ressource zugreifen kann und über welche Funktionen der Benutzer in der App verfügt.

- Nutzt die adaptive Authentifizierung, um die Identität des Benutzers über mehrere Identitätsanbieter (IdP) hinweg ordnungsgemäß zu überprüfen.

- Bietet adaptiven Zugriff auf autorisierte Ressourcen. Mithilfe von Kriterien wie Gerätezustand, Benutzerrisiko und Benutzerstandort kann Secure Private Access vollen Zugriff ermöglichen, jeglichen Zugriff verweigern oder eingeschränkten Zugriff gewähren.

- Stellt eine Zero-Trust-Netzwerkzugriffs-Verbindung (ZTNA) zu privaten Web- und Client/Server-Apps her. Durch die Verwendung einer ausschließlich ausgehenden Verbindung und der Weiterleitung des gesamten Datenverkehrs über den Secure Private Access-Dienst steht das Endpunktgerät eines Benutzers niemals in direktem Kontakt mit dem sicheren Netzwerk.

- Wendet Sitzungseinschränkungen an, die die Funktionen des Benutzers einschränken. Sicherheitsrichtlinien für Sitzungen können Keylogger- und Bildschirmaufzeichnungsschutz, Wasserzeichen, isoliertes Surfen und Einschränkungen beim Drucken/Herunterladen/Zwischenablage umfassen.

- Überwacht das Benutzerverhalten mit dem Analytics for Security-Dienst. Der Analytics-Dienst erstellt ein Benutzerverhaltensprofil und identifiziert potenzielle Bedrohungen, die automatisch oder manuell gemindert werden können.

Die Funktionen von Secure Private Access lassen sich in die folgenden Kategorien unterteilen:

- Adaptive Sicherheit

- Zugriff auf die Anwendung

- Sicherheit im Browser

- Analyse des Benutzer- und Erlebnisverhaltens

Adaptive Sicherheit

Secure Private Access beinhaltet anpassungsfähige Sicherheit für lokale und in der Cloud gehostete Ressourcen. Oft wird die Zugriffsebene eines Benutzers bei der ersten Anmeldung gewährt. Mit adaptiver Sicherheit wird das Sicherheitsrisikoprofil eines Benutzers kontinuierlich überwacht, was sich auf die Sicherheitseinstellungen auswirkt. Adaptive Security beeinflusst, wie sich Benutzer authentifizieren (Adaptive Authentication) und welche Funktionen Benutzer innerhalb von Anwendungen haben (Adaptive Access). Und durch die Integration von Single Sign-On können die adaptiven Sicherheitsrichtlinien nahtlos angewendet werden, während die Benutzerauthentifizierung vereinfacht wird.

Adaptive Authentifizierung

Die adaptive Authentifizierung bestimmt den richtigen Authentifizierungsablauf für die aktuelle Anfrage. Die adaptive Authentifizierung kann die Gerätehaltung, den geografischen Standort, das Netzwerksegment und die Mitgliedschaft in der Benutzerorganisation/Abteilung identifizieren. Basierend auf den erhaltenen Informationen kann ein Administrator definieren, wie er Benutzer für ihre von der IT genehmigten Apps authentifizieren möchte. Auf diese Weise können Unternehmen dasselbe Authentifizierungsrichtlinien-Framework für alle Ressourcen implementieren, einschließlich öffentlicher SaaS-Apps, privater Web-Apps, privater Client/Server-Apps und Desktops as a Service (DaaS).

In diesem Video erfahren Sie mehr:

Richtlinien zur adaptiven Authentifizierung können problemlos Geschäftslogik integrieren, um eine stärkere Authentifizierungslösung zu schaffen. Dies könnte Szenarien beinhalten wie:

- Intern vs. Extern: Benutzer, die von internen Standorten aus eine Verbindung von verwalteten Geräten herstellen, können sich mit einem Benutzernamen und einem Kennwort authentifizieren. Externe Benutzer auf BYO-Geräten würden eine Multi-Faktor-Authentifizierung benötigen, die ein zeitbasiertes One Time Password (TOTP) -Token enthält.

- Mitarbeiter gegen Auftragnehmer gegen Partner: Unternehmen benötigen häufig unterschiedliche Authentifizierungsabläufe basierend auf der Benutzeridentität. Wenn Sie ein Mitarbeiter sind, authentifizieren Sie sich bei Active Directory. Wenn der Benutzer ein Auftragnehmer ist, verwenden Sie ein persönliches Gmail-Konto. Wenn der Benutzer ein Partner ist, verwenden Sie ein verwaltetes Azure Active Directory-Konto.

- Fusionen und Übernahmen: Adaptive Authentication kann Unternehmen dabei helfen, die mit einer Fusion oder Übernahme verbundenen Authentifizierungsherausforderungen zu bewältigen. Mit der adaptiven Authentifizierung können sich Benutzer bei ihrem Identitätsanbieter vor dem Zusammenschluss authentifizieren. Die Identität vor dem Zusammenschluss kann dann verwendet werden, um ZTNA Zugriff auf autorisierte Ressourcen von beiden Organisationen zu gewähren.

Adaptiver Zugang

Mit adaptivem Zugriff können Unternehmen Benutzern vollen Zugriff, keinen Zugriff oder eingeschränkten Zugriff auf SaaS-, Private Web- und private Client/Server-Apps gewähren.

Wenn ein Benutzer versucht, auf eine autorisierte Ressource zuzugreifen, bestimmt der adaptive Zugriff, wie die aktuelle Anforderung mit den definierten Bedingungen übereinstimmt. Die Bedingungen können eine Kombination aus:

- Benutzer- oder Gruppenzugehörigkeit

- Gerätetyp: Handy oder Desktop

- GEO-Standort

- Netzwerk-Standort

- Gerätehaltung basierend auf automatisierten Endpunktanalysescans

Basierend auf den Ergebnissen der Bedingungen ist der Zugriff auf die Ressource entweder erlaubt, verweigert oder eingeschränkt. Bei eingeschränktem Zugriff werden Sicherheitsrichtlinien auf die Sitzung angewendet, die Folgendes beinhalten können:

In diesem Video erfahren Sie mehr:

- Bevorzugter Browser: Deaktiviert die Verwendung des lokalen Browsers. Verwendet automatisch den Enterprise Browser oder den Remote Browser Isolation-Dienst. Weitere Informationen zu den verschiedenen Browseroptionen finden Sie im Abschnitt Browsersicherheit.

- Keylogger-Schutz: Ein Risiko, das gemindert werden muss, wenn Endbenutzer ihre persönlichen Geräte für die Arbeit verwenden, ist Malware. Keylogger-Malware versucht, sensible Informationen wie Benutzeranmeldeinformationen oder persönlich identifizierbare Informationen zu exfiltrieren und zu sammeln. Der Keylogger-Schutz verhindert, dass Malware auf dem Endpunktgerät Benutzertastenanschläge erfasst. Die Tastenanschläge werden verschlüsselt, bevor sie von Malware erfasst werden können, was zum Schutz vor gestohlenen Kennwörtern, Benutzeridentitäten oder Kreditkarteninformationen beiträgt.

- Screen Capture-Schutz: Die Grenze zwischen persönlicher und geschäftlicher Nutzung auf Geräten wurde verwischt, sodass Endbenutzer häufig von der Arbeit an einer Business-App zu einem virtuellen Hangout mit Freunden oder der Familie auf diesem Gerät wechseln. In diesen Szenarien kann die versehentliche Bildschirmfreigabe vertraulicher Daten in der Business-App zu erheblichen Problemen führen, insbesondere für Endbenutzer in stark regulierten Branchen. Screen Capture Protection verhindert, dass der Bildschirminhalt der geschützten Anwendung innerhalb von Webkonferenz-Tools, Bildschirmaufnahmesoftware und Malware gemeinsam genutzt wird.

- Zugriff auf die Zwischenablage einschränken: Deaktiviert Ausschneiden/Kopieren/Einfügen zwischen der App und Endpunkt-Zwischenablage.

- Drucken einschränken: Deaktiviert die Fähigkeit, aus dem App-Browser heraus zu drucken.

- Navigation einschränken: Deaktiviert die Browserschaltflächen “Nächsten/Zurück”.

- Downloads einschränken: Deaktiviert die Möglichkeit des Benutzers, aus der SaaS-App herunterzuladen.

- Wasserzeichen anzeigen: Überlagert ein bildschirmbasiertes Wasserzeichen, das den Benutzernamen und die IP-Adresse des Endpunkts anzeigt. Wenn ein Benutzer versucht zu drucken oder einen Screenshot aufzunehmen, wird das Wasserzeichen wie auf dem Bildschirm angezeigt.

Im Folgenden werden diese Funktionen demonstriert.

| Verknüpfungen | ||

|---|---|---|

|

Demo ansehen: Browsereinschränkungen — Video kommt bald | |

|

Demo ansehen: Keylogger-Schutz | |

|

Demo ansehen: Screen Sharing-Schutz | |

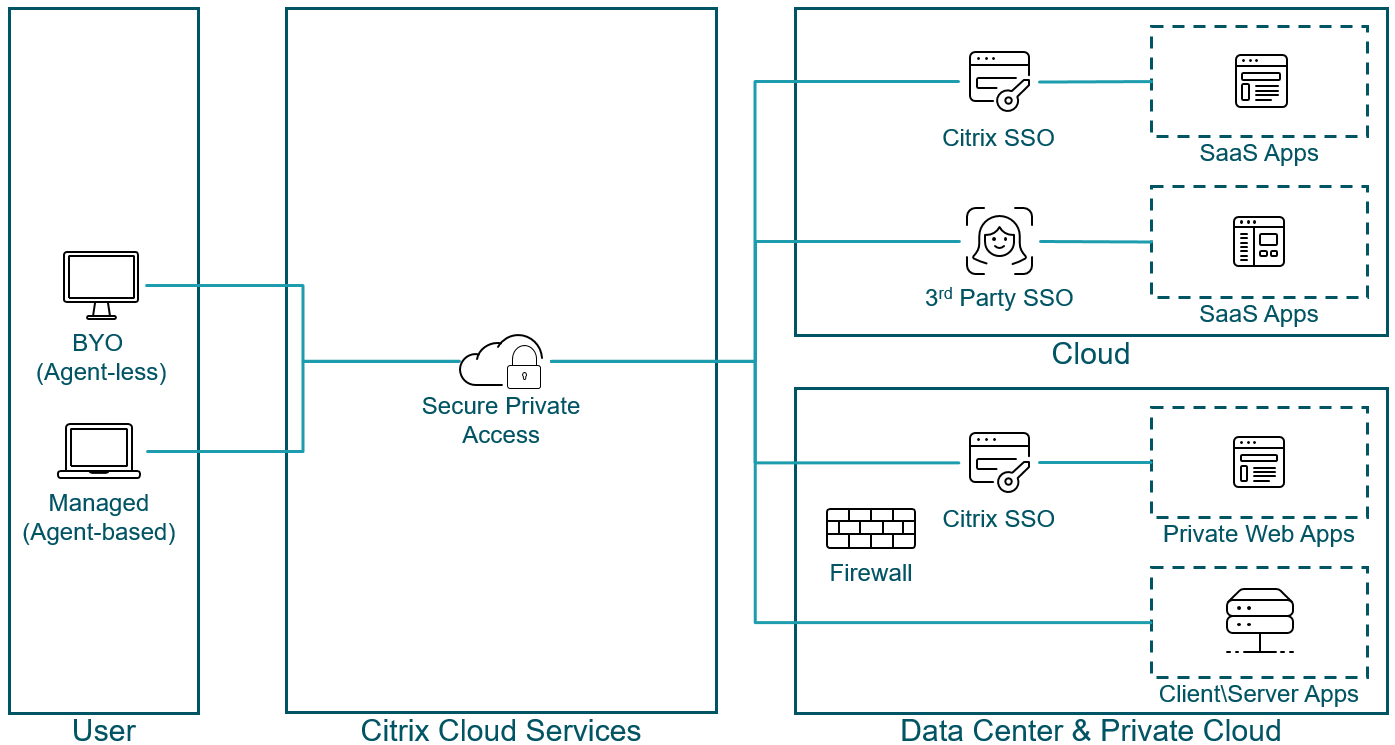

Single Sign-On

Mit der adaptiven Authentifizierung können Unternehmen starke Authentifizierungsrichtlinien bereitstellen, um das Risiko kompromittierter Benutzerkonten zu verringern. Die Single-Sign-On-Funktionen von Secure Private Access verwenden dieselben adaptiven Authentifizierungsrichtlinien für alle SaaS-, Private Web- und Client/Server-Apps.

Ein einziger Satz von Anmeldeinformationen hilft Unternehmen dabei, einige Herausforderungen bei der Benutzer- und Administratorerfahrung zu lösen:

- Benutzer müssen sich nicht für jede Anwendung einen Benutzernamen und ein Kennwort merken

- Benutzer müssen nicht für jede Anwendung komplexe Kennwörter erstellen

- Benutzer müssen nicht für jede Anwendung MFA-Schlüssel/-Token einrichten/konfigurieren

- Benutzer müssen keine VPN-Verbindung starten, um auf eine interne Webanwendung zugreifen zu können

- Admins können den Zugriff auf alle Anwendungen deaktivieren, indem sie die primäre Identität des Benutzers deaktivieren

Sobald der Benutzer mit einer primären Identität authentifiziert wurde, verwendet die Single Sign-On-Funktion in Citrix Cloud SAML-Assertionen, um nachfolgende Authentifizierungsherausforderungen für SaaS und Web-Apps automatisch zu erfüllen. Es stehen über 300 SAML SSO-Vorlagen zur schnellen Konfiguration von Web- und SaaS-Apps zur Verfügung.

Einige Organisationen haben sich möglicherweise bereits auf einen SSO-Anbieter standardisiert. Secure Private Access ist in der Lage, SSO-Anbieter von Drittanbietern zu nutzen und gleichzeitig adaptive Zugriffsrichtlinien auf die Benutzersitzungen anzuwenden.

Weitere Informationen zu Single Sign-On finden Sie in den folgenden Papieren:

| Verknüpfungen | ||

|---|---|---|

|

Weitere Informationen: SSO für SaaS Apps | |

|

Weitere Informationen: SSO für private Web-Apps | |

|

Weitere Informationen: IdP Chaining | |

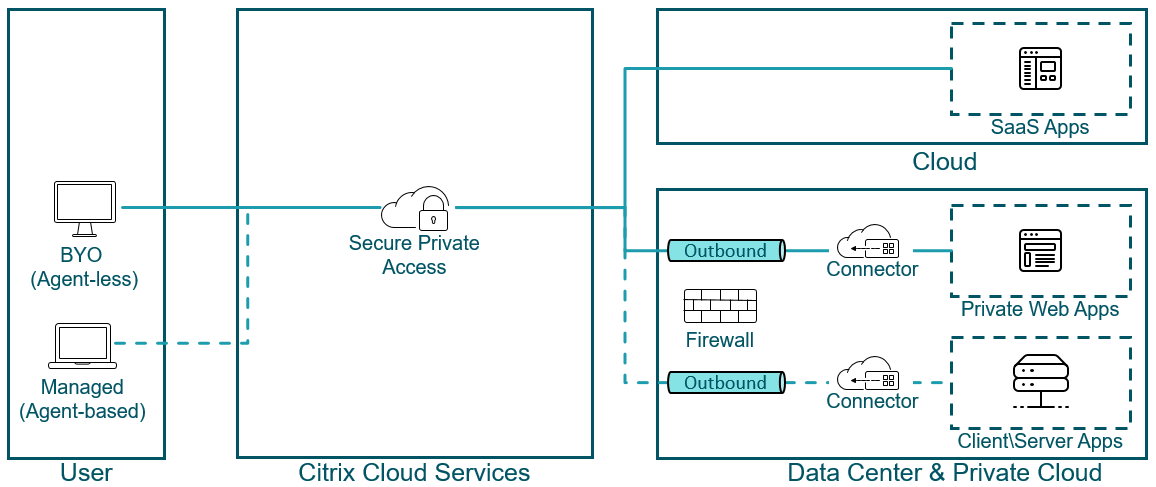

Zugriff auf die Anwendung

Secure Private Access ist in der Lage, eine Verbindung zu on-premises Web-Apps herzustellen, ohne auf ein VPN angewiesen zu sein. Diese VPN-lose Verbindung verwendet eine on-premises bereitgestellte Connector Appliance. Die Connector Appliance erstellt einen ausgehenden Kontrollkanal zum Citrix Cloud-Abonnement der Organisation. Von dort aus ist Secure Private Access in der Lage, Verbindungen zu den internen Web-Apps zu tunneln, ohne dass ein VPN erforderlich ist.

Beim Zugriff auf SaaS-Apps und private Web-Apps stellt Secure Private Access die Verbindung bereit, ohne dass ein Agent auf dem Endpunkt erforderlich ist. Beim Zugriff auf eine private Client/Server-App muss der Benutzer jedoch einen Agenten auf dem Endpunkt bereitgestellt haben.

Um die Benutzererfahrung beim Zugriff auf diese verschiedenen Ressourcentypen von Secure Private Access aus zu sehen, sehen Sie sich bitte die folgenden Demos an.

| Verknüpfungen | ||

|---|---|---|

|

Demo ansehen: Zugriff auf private Client/Server-Apps | |

|

Demo ansehen: Zugang zu privaten Web-Apps | |

|

Demo ansehen: Zugriff auf öffentliche SaaS-Apps | |

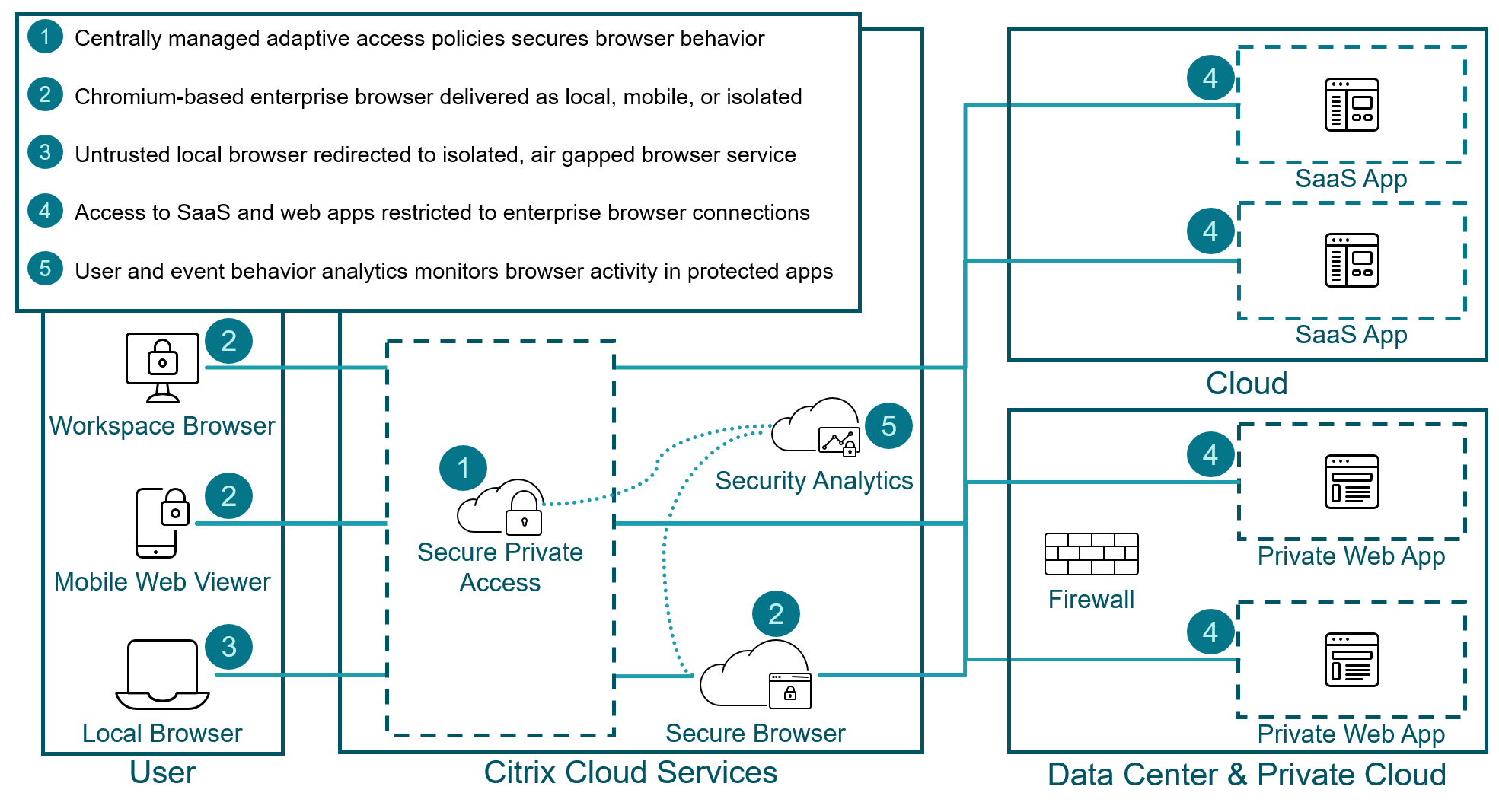

Sicherheit im Browser

Secure Private Access ermöglicht Endbenutzern das sichere Surfen im Internet mit einem zentral verwalteten und gesicherten Unternehmensbrowser. Wenn ein Endbenutzer eine SaaS- oder private Web-App startet, werden dynamisch mehrere Entscheidungen getroffen, um zu entscheiden, wie diese Anwendung am besten bereitgestellt werden soll.

Secure Private Access bietet die folgenden drei Möglichkeiten:

- Lokaler Browser: Starten Sie die Anwendung im traditionellen, nicht verwalteten lokalen Browser des Benutzers.

- Enterprise Browser: Starten Sie die Anwendung mit dem Citrix Enterprise Browser (früher Citrix Workspace Browser) auf dem lokalen Gerät. Enterprise Browser ist ein unternehmensfähiger Browser mit einfach anzuwendenden, zentral verwalteten Sicherheitseinschränkungen.

- Isolierter Unternehmensbrowser: Starten Sie die Anwendung in einer virtuellen Remotebrowserinstanz mit Air-Gap mit dem Citrix Remote Browser Isolation Service. Der Dienst verwendet den Citrix Enterprise Browser und wendet dieselben zentral verwalteten Sicherheitseinschränkungen an.

- Mobile Enterprise Browser: Nutzt den mobilen Web Viewer, um einen sicheren Unternehmensbrowser auf Mobilgeräten bereitzustellen. Der mobile Web Viewer verwendet den Citrix Enterprise Browser und wendet dieselben zentral verwalteten Sicherheitseinschränkungen an.

Lokaler Browser

Mit dem lokalen Browser stellen die meisten Benutzer und Organisationen SaaS- und private Web-Apps für Benutzer bereit. Bei diesem Ansatz wird darauf geachtet, dass der Benutzer und das Gerät nicht auf sensible oder vertrauliche Daten zugreifen. Wenn Sie einer Zero-Trust-Strategie folgen, ist der lokale Browser keine geeignete Lösung.

Unternehmens-Browser

Citrix Enterprise Browser ist ein auf Chrome basierender Unternehmensbrowser, der auf dem Endpunkt ausgeführt wird. Enterprise Browser erstellt eine Sicherheits-Sandbox für die Websitzung. Die lokale Ausführung bietet Endbenutzern die beste Leistung beim Rendern von Webseiten von SaaS- und privaten Webanwendungen, da der Browser wie der herkömmliche Browser eines Benutzers aussieht und sich so verhält.

Die sichere Sandbox schützt den Endbenutzer und das Unternehmen vor Malware, Leistungsverschlechterung, Datenverlust und unbeabsichtigtem Endbenutzerverhalten. Mit Enterprise Browser können Unternehmen zentral adaptive Zugriffsrichtlinien anwenden, die Keylogger, Bildschirmaufnahmen, Zwischenablagevorgänge und mehr einschränken.

In diesem Video erfahren Sie mehr:

Der Citrix Enterprise Browser umfasst die folgenden adaptiven Zugriffssicherheitsfunktionen:

- Keylogger-Schutz

- Bildschirmfreigabe-Schutz

- Wasserzeichen

- Einschränkungen beim Herunterladen

- Einschränkungen beim Drucken

- Einschränkungen bei der Navigation

- Einschränkungen der Zwischenablage

Isolierter Unternehmensbrowser

Der Citrix Remote Browser Isolation Service ist ein isolierter, in der Cloud gehosteter Unternehmensbrowser. Der Remote Browser Isolation-Dienst nutzt den Citrix Enterprise Browser, mit der Ausnahme, dass er in einer isolierten, virtualisierten und temporären Cloud-Sitzung ausgeführt wird. Der gehostete Browserdienst bietet eine sichere Möglichkeit, auf Internet- und browserbasierte Unternehmensanwendungen zuzugreifen. Es schafft eine Luftspalte zwischen dem Browser und Benutzern, Geräten und Netzwerken und schützt sie vor gefährlicher Malware.

In diesem Video erfahren Sie mehr:

Wenn Richtlinien für den adaptiven Zugriff mit Richtlinieneinschränkungen angewendet werden, wird der Remote Browser Isolation-Dienst automatisch verwendet, wenn auf dem Endpunkt des Benutzers keine lokale Version von Citrix Enterprise Browser installiert ist. Secure Browser wird häufig in Situationen verwendet, in denen die Workspace App nicht installiert ist, wie Kioske oder persönliche Geräte.

Der Citrix Remote Browser Isolation Service umfasst die folgenden Sicherheitsfunktionen für den adaptiven Zugriff:

- Luftspalt\ isoliert

- Wasserzeichen

- Einschränkungen beim Herunterladen

- Einschränkungen beim Drucken

- Einschränkungen bei der Navigation

- Einschränkungen der Zwischenablage

Browser für mobile Unternehmen

Wenn Sie sich auf einem mobilen Gerät befinden, werden die Sicherheitsvorteile des Citrix Enterprise Browsers weiterhin mit dem mobilen Web Viewer angewendet. Dieselben Richtlinieneinstellungen für den adaptiven Zugriff werden mit dem Citrix Enterprise Browser angewendet, aber der mobile Web Viewer bietet eine berührungsbasierte Oberfläche, mit der Benutzer vertraut sind.

In diesem Video erfahren Sie mehr:

Die App Mobile Web Viewer für Workspace umfasst die folgenden adaptiven Zugriffssicherheitsfunktionen:

- Wasserzeichen

- Einschränkungen beim Herunterladen

- Einschränkungen beim Drucken

- Einschränkungen bei der Navigation

- Einschränkungen der Zwischenablage

Analyse des Nutzer- und Erlebnisverhaltens (UEBA)

Administratoren benötigen Einblick in ihre Umgebung. Die Notwendigkeit, über potenzielle Bedrohungen, Nutzung und Leistung Bescheid zu wissen. Secure Private Access sendet Informationen zum Benutzerverhalten an den Analytics-Dienst, um Unternehmen bei der Sicherung ihrer SaaS-Apps, privaten Web-Apps und Client-Server-Apps zu unterstützen.

Sicherheit

Citrix Analytics for Security bewertet kontinuierlich das Verhalten von Secure Private Access-Benutzern, um Sicherheitsbedrohungen proaktiv zu erkennen und zu beheben. Es generiert individuelle Benutzerrisikobewertungen basierend auf dem Benutzerverhalten, um potenzielle Benutzer mit hohem Risiko aufzudecken.

Analytics for Security erkennt böswillige Benutzeraktivitäten und verhindert mit präskriptiven, automatisierten Abhilfemaßnahmen Schäden für das Unternehmen. Die generierte Risikobewertung kann in Secure Private Access verwendet werden, um Sicherheitskontrollen wie Wasserzeichen zu automatisieren, den Zugriff auf die Zwischenablage zu deaktivieren und Downloads mit Richtlinien für Adaptive Access zu verhindern.

Administratoren können benutzerdefinierte Risikoindikatoren mithilfe von Kriterien wie den folgenden erstellen:

- App-Startzeit

- Endzeit der App

- Druckaktion

- Zugriff auf die Zwischenablage

- URL-Zugriff

- Datenupload

- Datendownload

Im Folgenden werden diese Funktionen demonstriert.

| Verknüpfungen | ||

|---|---|---|

|

Weitere Informationen: Analytics für Sicherheit | |

|

Weitere Informationen: Identitätsriskantes Benutzerverhalten | |

Verwendung

Usage Analytics bietet Einblicke in die grundlegenden Nutzungsdaten von Secure Private Access. Administratoren erhalten einen Überblick darüber, wie Benutzer mit den SaaS- und Webanwendungen interagieren, die in ihrer Organisation verwendet werden.

Die Nutzungsdaten helfen ihnen, die Akzeptanz und das Engagement eines Produkts durch den Benutzer zu verstehen. Mithilfe der folgenden Kennzahlen können Administratoren feststellen, ob Apps nützlich sind oder für den Ruhestand vorgesehen sind.

- Anzahl der einzelnen Benutzer, die SaaS und Webanwendungen verwenden

- Top SaaS- und Webanwendungsbenutzer

- Anzahl der gestarteten SaaS- und Webanwendungen

- Top SaaS und Webanwendungen

- Top-Domains, auf die Benutzer zugreifen

- Gesamtmenge der von Benutzern, Anwendungen und Domains hochgeladenen und heruntergeladenen Daten

Anwendungsfälle

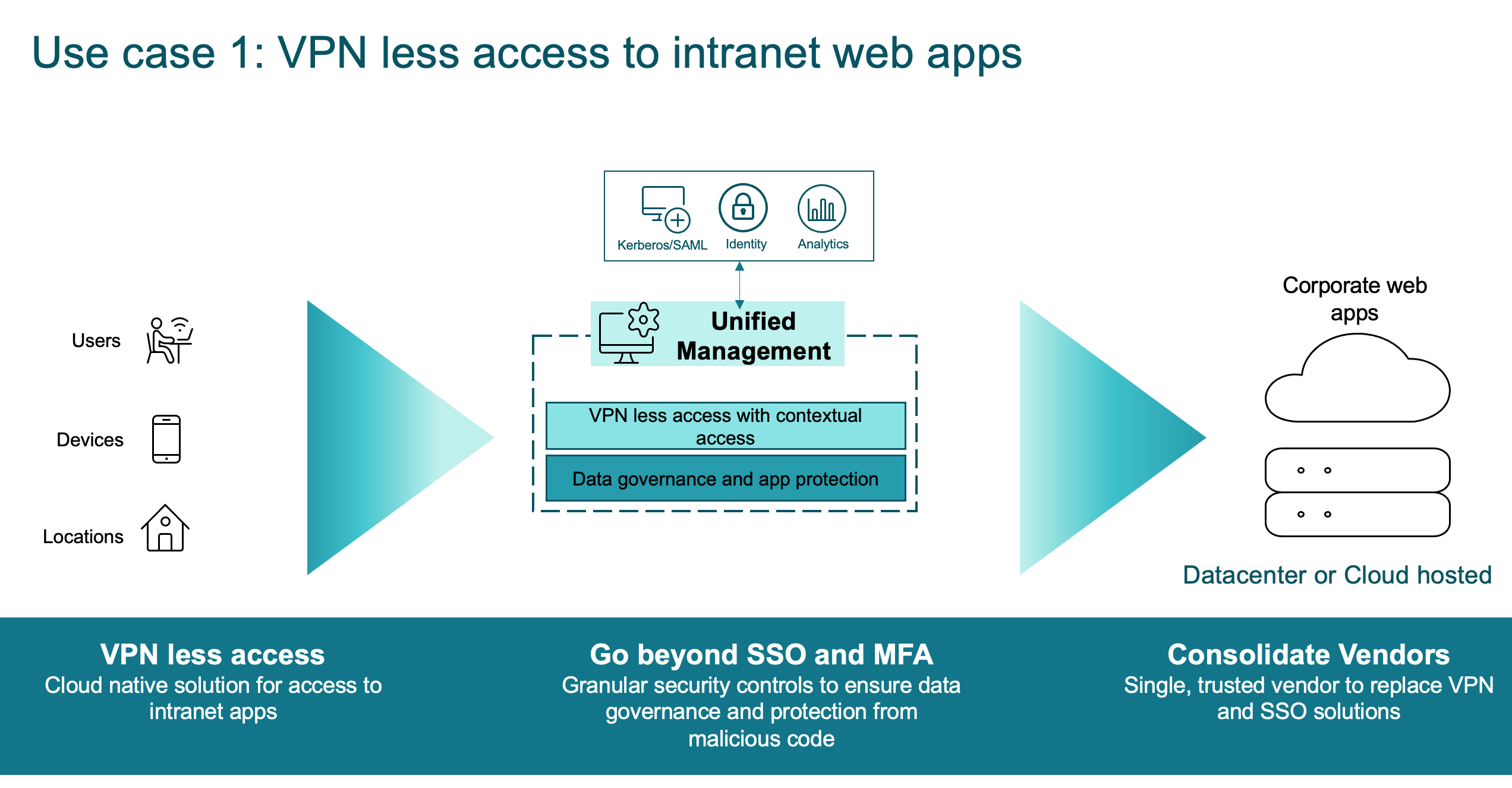

VPN-loser Zugang

Citrix Secure Private Access ergänzt oder ersetzt bestehende VPN-Lösungen durch eine Zero-Trust-Lösung, die Remote-Benutzern den Zugriff ohne VPN ermöglicht. Diese Lösung löst viele Herausforderungen mit der Bereitstellung von Zugriff auf interne Ressourcen für externe Benutzer. Mit Secure Private Access gibt es:

- Kein Netzwerkgerät zu verwalten, zu warten und zu sichern — was die Geräteausbreitung reduziert

- Keine öffentliche IP-Adresse erforderlich, da die Cloud-Dienste interne Ressourcen über die Connector Appliances kontaktieren können

- Keine Firewallregeln erforderlich, da die Connector Appliance ausgehende Verbindungen zu den Cloud-basierten Diensten herstellt (keine eingehende Kommunikation erforderlich)

- Bei einer globalen Bereitstellung werden Unternehmen automatisch an den optimalen Secure Private Access-Dienst geroutet/umgeleitet, wodurch alle von der Organisation erforderlichen Konfigurationen erheblich vereinfacht werden.

- Keine Änderung an der zugrunde liegenden Rechenzentrumsinfrastruktur.

Secure Private Access ist in der Lage, eine Verbindung zu on-premises Web-Apps herzustellen, ohne auf ein VPN angewiesen zu sein. Diese VPN-lose Verbindung verwendet eine on-premises bereitgestellte Connector Appliance. Die Connector Appliance erstellt einen ausgehenden Kontrollkanal zum Citrix Cloud-Abonnement der Organisation. Von dort aus ist Secure Private Access in der Lage, Verbindungen zu den internen Web-Apps zu tunneln und gleichzeitig SSO bereitzustellen. Der VPN-lose Zugriff verbessert nicht nur die Sicherheit und den Datenschutz, sondern verbessert auch die Endbenutzererfahrung.

| Verknüpfungen | ||

|---|---|---|

|

Demo ansehen: ZTNA vs VPN — Anmeldeerlebnis | |

|

Demo ansehen: ZTNA vs VPN — Port-Scannen | |

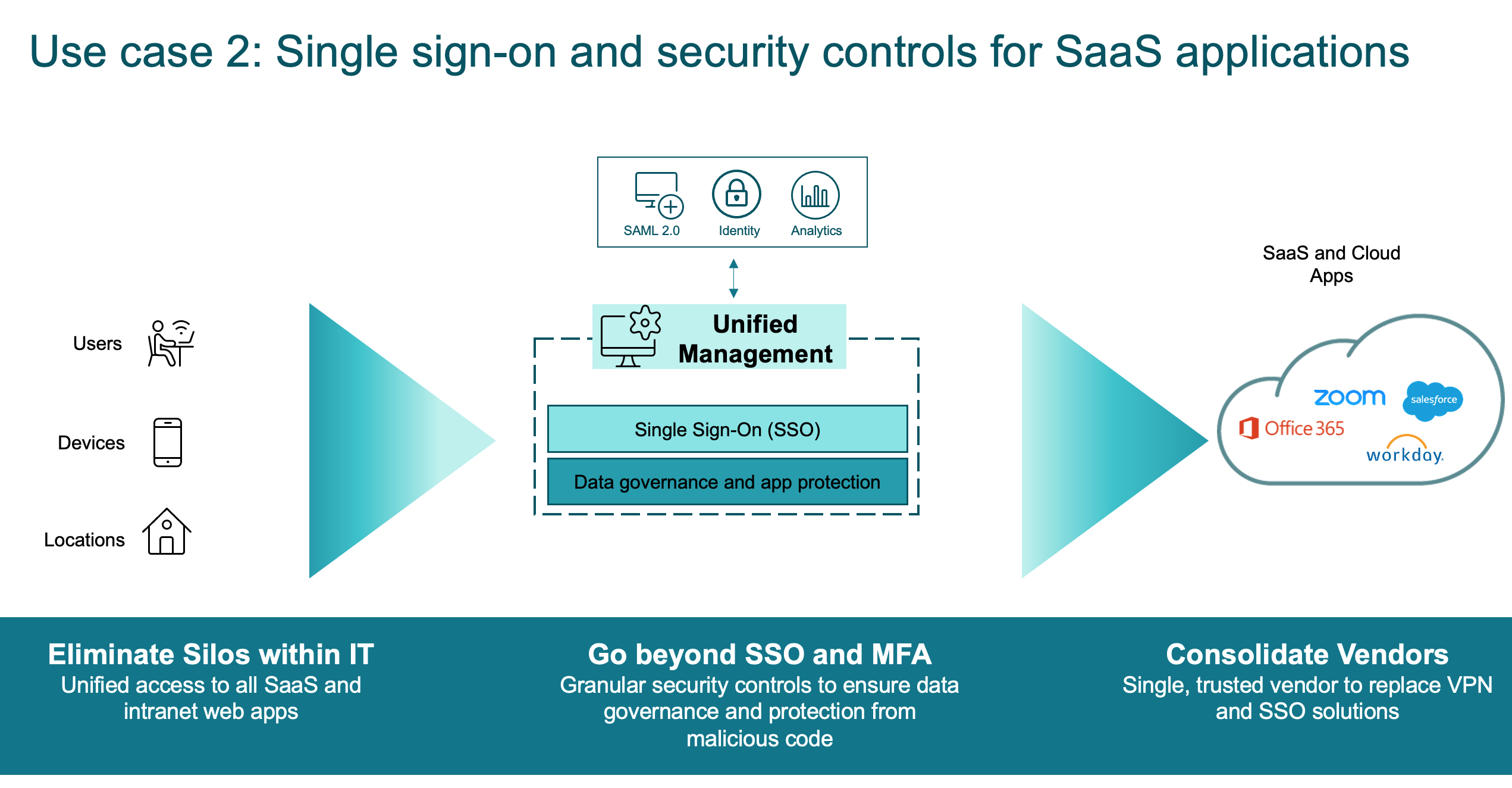

SSO und Adaptive Access für browserbasierte Apps

Secure Private Access bietet Richtlinien für einmaliges Anmelden und adaptiven Zugriff für Web- und SaaS-Apps. Mit der adaptiven Authentifizierung können Unternehmen ihren Authentifizierungsfluss an das Unternehmen anpassen. Die adaptive Authentifizierung schützt die bestehenden Investitionen in das Identitätsökosystem eines Unternehmens und erleichtert deren Umstellung auf die Cloud, ohne dass ein Forklift-Upgrade erforderlich ist.

Obwohl eine autorisierte SaaS-App als sicher gilt, können Inhalte in der SaaS-App tatsächlich gefährlich sein — ein Sicherheitsrisiko darstellen. Adaptive Zugriffsrichtlinien bieten der IT die Möglichkeit, Sicherheitsrichtlinien sowohl für Web- als auch für SaaS-Anwendungen durchzusetzen, die sie Mitarbeitern bereitstellen. Diese Richtlinien schützen die in diesen Anwendungen gespeicherten Daten, indem sie die folgenden Kontrollen anwenden:

- Wasserzeichen

- Einschränken der Navigation

- Downloads einschränken

- Keylogging einschränken

- Bildschirmaufnahme einschränken

- Drucken einschränken

Mehr Remote-Mitarbeiter bedeuten mehr Remote-Meetings und Webkonferenzen durch verschiedene Anwendungen. Bei diesen Besprechungen müssen die Mitarbeiter normalerweise ihren Bildschirm teilen, was die Möglichkeit eröffnet, vertrauliche Daten versehentlich preiszugeben. Die Keylogger- und Bildschirmaufnahmebeschränkungen schützen vor Endpunkt-Malware und Benutzerfehlern. Wenn Benutzer versehentlich Finanzdaten in einer Webkonferenz teilen, wird den Teilnehmern nur ein leerer Bildschirm angezeigt. Dieser Schutz gilt auch für die gängigsten Snipping-, Bildschirmdruck-, Bildschirmaufnahme- und Aufzeichnungstools.

Die Browserisolierung für den Internetverkehr schützt Endbenutzer und Unternehmen vor webbasierten Bedrohungen. Mit Enterprise Browser und dem Remote Browser Isolation-Dienst haben Administratoren die Wahl, auf Websites in einem lokalen Chrome-basierten Browser, einer in der Cloud gehosteten und isolierten Enterprise Browser-Instanz, zuzugreifen. Mit dem Dienst sind mögliche Angriffe in der Cloud enthalten. Secure Browser Run zerstört die virtualisierte Enterprise Browser-Instanz nach der Verwendung. Wenn eine neue Sitzung gestartet wird, erhält der Benutzer eine neue Enterprise Browser-Instanz. Richtlinien steuern Funktionen wie “Copy and Paste”, damit keine Dateien oder Daten das Unternehmensnetzwerk erreichen können.

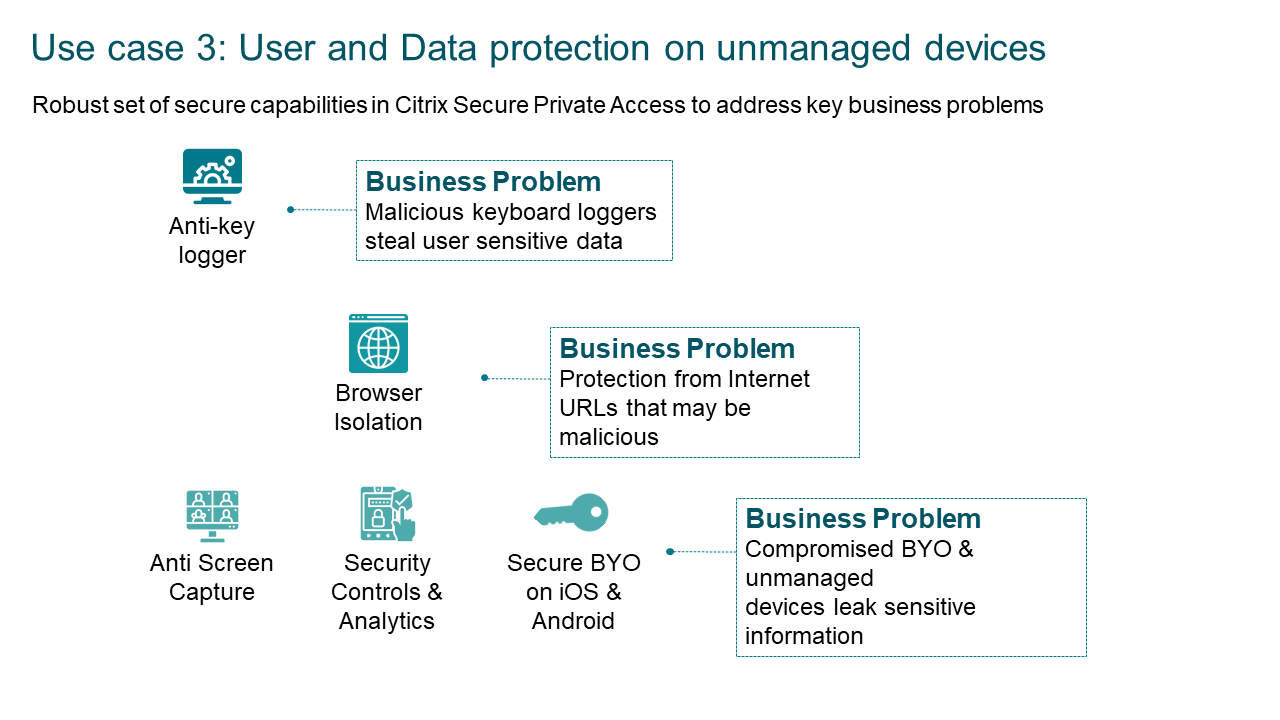

Schutz von Benutzer- und Unternehmensdaten auf BYO- und nicht verwalteten Endpoints

Mithilfe adaptiver Authentifizierungs- und Zugriffsrichtlinien bietet Secure Private Access Administratoren die Möglichkeit, ihre Unternehmen vor Datenverlust und Diebstahl von Anmeldeinformationen zu schützen. Adaptive Authentifizierungs- und Zugriffsrichtlinien sind noch wichtiger, wenn Mitarbeiter persönliche Geräte für den Zugriff auf Unternehmensressourcen verwenden.

Adaptive Zugriffsrichtlinien können Keylogger- und Bildschirmaufnahmeschutzfunktionen aktivieren. Die Funktion schützt Mitarbeiter vor ruhender, bildschirmverstärkender Malware oder Keyloggern, die möglicherweise Kennwörter oder persönliche Informationen erfassen können.

Keylogger- und Screen-Capture-Schutzfunktionen steuern den Zugriff auf bestimmte API-Aufrufe des zugrunde liegenden Betriebssystems, die zum Erfassen von Bildschirmen oder Tastaturdrücken erforderlich sind. Diese Richtlinien können selbst vor den am besten angepassten und speziell entwickelten Hacker-Tools schützen. Es hilft, alle virtuellen Anwendungen oder Webanwendungen zu schützen, die Mitarbeiter in Citrix Secure Private Access- und Authentifizierungsdialogfeldern verwenden (verhindert Kennwortverluste).

Die Funktion zum Schutz von Keylogger und Bildschirmaufnahmen macht den vom Benutzer eingegebenen Text nicht entzifferbar, indem er verschlüsselt wird, bevor ein Keylogging-Tool darauf zugreifen kann. Ein Keylogger, der auf dem Client-Endpunkt installiert ist, der die Daten liest, würde anstelle der Tastenanschläge, die der Benutzer eingibt, Kauderwelsch erfassen.

Weitere Anwendungsfälle

| Verknüpfungen | ||

|---|---|---|

|

Lesen Sie mehr: Tech Brief: Secure Private Access — Anwendungsfälle | |