layout: doc—

Hinweis:

XenCenter yyyy.x.x wird noch nicht für die Verwendung mit Citrix Hypervisor 8.2 CU1 in Produktionsumgebungen unterstützt. Verwenden Sie XenCenter 8.2.7, um Ihre Citrix Hypervisor 8.2 CU1-Produktionsumgebung zu verwalten. Weitere Informationen finden Sie in der XenCenter 8.2.7-Dokumentation.

Sie können XenCenter 8.2.7 und XenCenter yyyy.x.x auf demselben System installieren. Die Installation von XenCenter yyyy.x.x überschreibt Ihre XenCenter 8.2.7-Installation nicht.

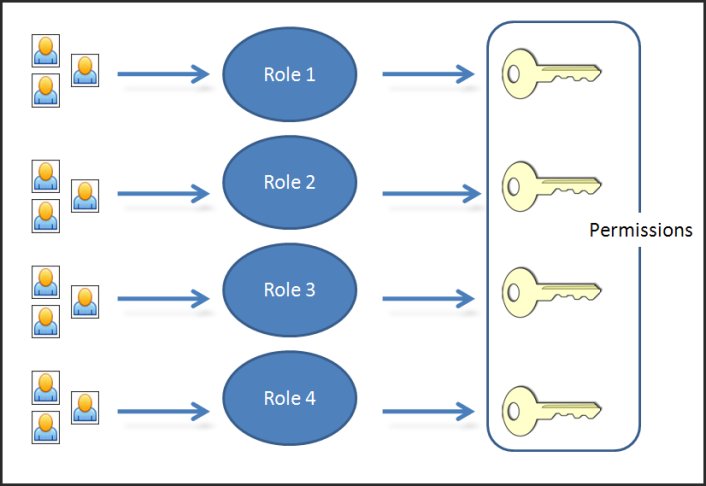

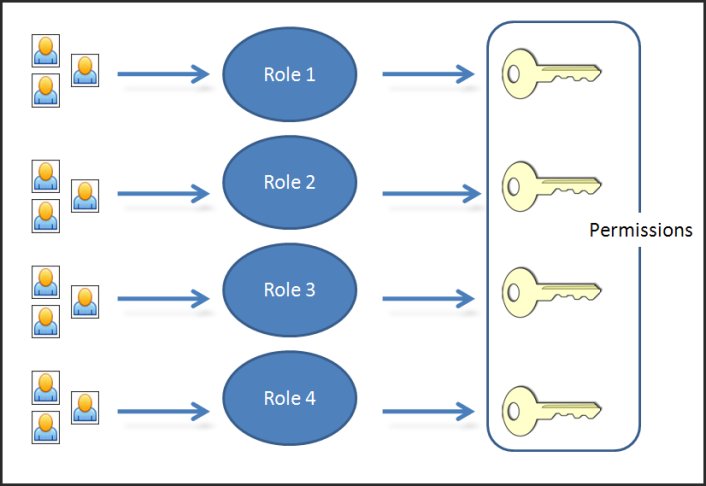

Mit der Funktion Role Based Access Control (RBAC) können Sie Active Directory-Benutzern und -Gruppen vordefinierte Rollen oder Berechtigungssätze zuweisen. Diese Berechtigungen steuern die Zugriffsebene, die XenServer-Administratoren auf Server und Pools haben. RBAC wird auf Poolebene konfiguriert und bereitgestellt. Da Benutzer Berechtigungen über ihre zugewiesene Rolle erwerben, weisen Sie einem Benutzer oder seiner Gruppe eine Rolle zu, um ihnen die erforderlichen Berechtigungen zu erteilen.

Mit RBAC können Sie einschränken, welche Operationen verschiedene Benutzergruppen ausführen können. Diese Kontrolle verringert die Wahrscheinlichkeit, dass unerfahrene Benutzer katastrophale versehentliche Änderungen vornehmen. Die Zuweisung von RBAC-Rollen hilft auch dabei, nicht autorisierte Änderungen an Ihren Ressourcenpools aus Compliance-Gründen zu verhindern. Um die Compliance und die Überwachung zu erleichtern, bietet RBAC außerdem eine Überwachungsprotokollfunktion und den entsprechenden Bericht “Workload Balancing Pool Audit Trail”. Weitere Informationen finden Sie unter Änderungen der Prüfung.

RBAC hängt von Active Directory für Authentifizierungsdienste ab. Insbesondere führt XenServer eine Liste autorisierter Benutzer auf der Grundlage von Active Directory Directory-Benutzer- und Gruppenkonten. Daher müssen Sie den Pool der Domäne beitreten und Active Directory-Konten hinzufügen, bevor Sie Rollen zuweisen können.

Der Standardprozess für die Implementierung von RBAC und die Zuweisung einer Rolle eines Benutzers oder einer Gruppe besteht aus den folgenden Schritten:

Der lokale Superuser (LSU) oder root ist ein spezielles Benutzerkonto, das für die Systemadministration verwendet wird und über alle Rechte oder Berechtigungen verfügt. In XenServer ist der lokale Superuser das Standardkonto bei der Installation. Die LSU wird von XenServer authentifiziert und nicht von einem externen Authentifizierungsdienst. Wenn der externe Authentifizierungsdienst ausfällt, kann sich die LSU trotzdem anmelden und das System verwalten. Die LSU kann jederzeit über SSH auf den physischen XenServer-Server zugreifen.

XenServer verfügt über sechs vordefinierte Rollen, die auf unterschiedliche Funktionen in einer IT-Organisation abgestimmt sind.

Pool-Administrator (Pool-Administrator). Diese Rolle ist die mächtigste verfügbare Rolle. Pool-Admins haben vollen Zugriff auf alle Funktionen und Einstellungen von XenServer. Sie können alle Vorgänge ausführen, einschließlich Rollen- und Benutzerverwaltung. Sie können Zugriff auf die XenServer-Konsole gewähren. Als Best Practice empfiehlt Citrix, diese Rolle einer begrenzten Anzahl von Benutzern zuzuweisen.

Hinweis:

Der lokale Superuser (root) hat immer die Pool-Admin-Rolle. Die Pool-Admin-Rolle hat dieselben Berechtigungen wie der lokale Stamm.

Wenn Sie die Pool-Admin-Rolle von einem Benutzer entfernen, sollten Sie auch das Server-Root-Kennwort ändern und das Pool-Geheimnis rotieren. Weitere Informationen finden Sie unter Pool-Sicherheit.

Informationen zu den Berechtigungen, die mit jeder Rolle verknüpft sind, finden Sie unter Definitionen von RBAC-Rollen und Berechtigungen. Informationen darüber, wie RBAC berechnet, welche Rollen für einen Benutzer gelten, finden Sie unter Berechnen von RBAC-Rollen.

Hinweis:

Wenn Sie einen Benutzer erstellen, müssen Sie dem neu erstellten Benutzer zunächst eine Rolle zuweisen, bevor dieser das Konto verwenden kann. XenServer weist dem neu erstellten Benutzer nicht automatisch eine Rolle zu.