Citrix ADC como SP SAML

El proveedor de servicios SAML (SP) es una entidad SAML implementada por el proveedor de servicios. Cuando un usuario intenta acceder a una aplicación protegida, el SP evalúa la solicitud del cliente. Si el cliente no está autenticado (no tiene una cookie NSC_TMAA o NSC_TMAS válida), el SP redirige la solicitud al proveedor de identidad (IdP) SAML.

El SP también valida las aserciones SAML que se reciben del IdP.

Cuando el dispositivo Citrix ADC está configurado como SP, un servidor virtual de administración de tráfico recibe todas las solicitudes de usuario (equilibrio de carga o cambio de contenido). Las solicitudes están asociadas con la acción SAML pertinente.

El dispositivo Citrix ADC también admite enlaces POST y Redirect durante el cierre de sesión.

Nota

Un dispositivo Citrix ADC se puede utilizar como SP SAML en una implementación donde el IdP SAML está configurado en el dispositivo o en cualquier IdP SAML externo.

Cuando se utiliza como un SP SAML, un dispositivo Citrix ADC:

-

Puede extraer la información de usuario (atributos) del token SAML. Esta información se puede utilizar en las directivas configuradas en el dispositivo Citrix ADC. Por ejemplo, si quiere extraer los atributos GroupMember y emailaddress, en SamlAction, especifique el parámetro Attribute2 como GroupMember y el parámetro Attribute3 como emailaddress.

Nota

Los atributos predeterminados, como nombre de usuario, contraseña y dirección URL de cierre de sesión, no se deben extraer en los atributos 1 a 16, ya que se analizan y almacenan implícitamente en la sesión.

-

Puede extraer nombres de atributos de hasta 127 bytes de una aserción SAML entrante. El límite anterior era de 63 bytes. Soporte introducido en NetScaler 11.0, compilación 64.x.

-

Soporta enlaces de publicaciones, redireccionamiento y artefactos. El soporte para enlaces de redireccionamiento y artefactos se introduce en NetScaler 11.0, compilación 55.x.

Nota

El enlace de redirección no debe utilizarse para una gran cantidad de datos, cuando la aserción después de inflar o decodificar es mayor que 10K.

-

Puede descifrar aserciones. Soporte introducido en NetScaler 11.0, compilación 55.x.

-

Puede extraer atributos de varios valores de una aserción SAML. Estos atributos se envían son etiquetas XML anidadas tales como:

<AttributeValue> <AttributeValue>Value1</AttributeValue> <AttributeValue>Value2</AttributeValue> </AttributeValue>

Cuando se presenta con XML anterior, el dispositivo Citrix ADC puede extraer Value1 y Value2 como valores de un atributo determinado, a diferencia del firmware antiguo que solo extrae Value1.

Nota

Soporte introducido en NetScaler 11.0, compilación 64.x.

-

Puede especificar la validez de una aserción SAML.

Si la hora del sistema en Citrix ADC SAML IdP y el SP SAML del mismo nivel no está sincronizada, cualquiera de las partes podría invalidar los mensajes. Para evitar estos casos, ahora puede configurar la duración de tiempo para la que las aserciones son válidas.

Esta duración, llamada “tiempo de sesgo”, especifica el número de minutos para los que se debe aceptar el mensaje. El tiempo de inclinación se puede configurar en el SP SAML y en el IdP de SAML.

Nota

Soporte introducido en NetScaler 11.0, compilación 64.x.

-

Puede enviar un atributo adicional llamado ‘ForceAuth’ en la solicitud de autenticación al IdP externo (proveedor de identidad). De forma predeterminada, ForceAuthN se establece en ‘False’. Se puede establecer en ‘True’ para sugerir al IdP que forzar la autenticación a pesar del contexto de autenticación existente. Además, Citrix ADC SP realiza una solicitud de autenticación en el parámetro de consulta cuando se configura con enlace de artefactos.

Para configurar el dispositivo Citrix ADC como un SP SAML mediante la interfaz de línea de comandos

-

Configure una acción del SP SAML.

Ejemplo

El siguiente comando agrega una acción SAML que redirige las solicitudes de usuario no autenticadas.

add authentication samlAction SamlSPAct1 -samlIdPCertName nssp –samlRedirectUrl https://auth1.example.com<!--NeedCopy--> -

Configure la directiva SAML.

Ejemplo

El siguiente comando define una directiva SAML que aplica la acción SAML definida anteriormente a todo el tráfico.

add authentication samlPolicy SamlSPPol1 ns_true SamlSPAct1<!--NeedCopy--> -

Enlazar la directiva SAML al servidor virtual de autenticación.

Ejemplo

El siguiente comando vincula la directiva SAML a un servidor virtual de autenticación denominado “av_saml”.

bind authentication vserver av_saml -policy SamlSPPol1<!--NeedCopy--> -

Enlazar el servidor virtual de autenticación al servidor virtual de administración de tráfico adecuado.

Ejemplo

El siguiente comando agrega un servidor virtual de equilibrio de carga denominado “lb1_ssl” y asocia el servidor virtual de autenticación denominado “av_saml” al servidor virtual de equilibrio de carga.

add lb vserver lb1_ssl SSL 10.217.28.224 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost auth1.example.com -Authentication ON -authnVsName av_saml<!--NeedCopy-->

Para configurar un dispositivo Citrix ADC como un SP SAML mediante la interfaz gráfica de usuario

-

Configure la acción y la directiva SAML.

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Directiva. Cree una directiva con SAML como tipo de acción y asocie la acción SAML requerida a la directiva.

-

Asocie la directiva SAML a un servidor virtual de autenticación.

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Servidores virtuales y asocie la directiva SAML con el servidor virtual de autenticación.

-

Asocie el servidor de autenticación con el servidor virtual de administración de tráfico adecuado.

Vaya a Administración del tráfico > Equilibrio de carga (o Content Switching) > Servidores virtuales, seleccione el servidor virtual y asocie el servidor virtual de autenticación con él.

Aumento del tamaño SessionIndex en SAML SP

El tamaño SessionIndex del proveedor de servicios (SP) SAML se incrementa a 96 bytes. Anteriormente, el tamaño máximo predeterminado de SessionIndex era de 63 bytes.

Compatibilidad de referencia de clase de autenticación personalizada para SAML SP

Puede configurar el atributo de referencia de clase de autenticación personalizada en el comando de acción SAML. Con el atributo de referencia de clase de autenticación personalizada, puede personalizar los nombres de clase en las etiquetas SAML apropiadas. El atributo de referencia de clase de autenticación personalizada junto con el espacio de nombres se envía al IdP de SAML como parte de la solicitud de autenticación de SAML SP.

Anteriormente, mediante el comando de acción SAML, solo se podía configurar un conjunto de clases predefinidas definidas en el atributo AuthnctXClassRef.

Importante

Al configurar el atributo CustomAuthnctXClassRef, asegúrese de lo siguiente:

- Los nombres de las clases deben incluir caracteres alfanuméricos o una dirección URL válida con etiquetas XML adecuadas.

- Si tiene que configurar varias clases personalizadas, cada clase debe estar separada por comas.

Para configurar los atributos CustomAuthnCTXClassRef mediante la CLI

En el símbolo del sistema, escriba:

add authentication samlAction <name> [-customAuthnCtxClassRef <string>]set authentication samlAction <name> [-customAuthnCtxClassRef <string>]

Ejemplo:

add authentication samlAction samlact1 –customAuthnCtxClassRef http://www.class1.com/LoA1,http://www.class2.com/LoA2set authentication samlAction samlact2 –customAuthnCtxClassRef http://www.class3.com/LoA1,http://www.class4.com/LoA2

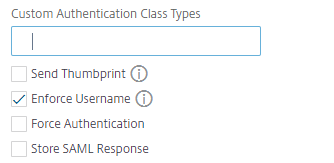

Para configurar los atributos CustomAuthnCTXClassRef mediante la interfaz gráfica de usuario

- Vaya a Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Acciones > SAML.

- En la página SAML, seleccione la ficha Servidores y haga clic en Agregar.

- En la página Crear servidor SAML de autenticación, escriba el nombre de la acción SAML.

-

Desplácese hacia abajo para configurar los tipos de clase en la sección Tipos de clase de autenticación personalizada.

En este artículo

- Para configurar el dispositivo Citrix ADC como un SP SAML mediante la interfaz de línea de comandos

- Para configurar un dispositivo Citrix ADC como un SP SAML mediante la interfaz gráfica de usuario

- Aumento del tamaño SessionIndex en SAML SP

- Compatibilidad de referencia de clase de autenticación personalizada para SAML SP