Directivas de autenticación

Cuando los usuarios inician sesión en Citrix ADC o Citrix Gateway, se autentican de acuerdo con una directiva que usted cree. Una directiva de autenticación comprende una expresión y una acción. Las directivas de autenticación utilizan expresiones Citrix ADC.

Después de crear una acción de autenticación y una directiva de autenticación, enlácela a un servidor virtual de autenticación y asígnele una prioridad. Cuando lo vincule, desígnelo también como directiva primaria o secundaria. Las directivas primarias se evalúan antes que las directivas secundarias. En configuraciones que usan ambos tipos de directivas, las directivas principales suelen ser directivas más específicas, mientras que las directivas secundarias suelen ser directivas más generales. Su objetivo es gestionar la autenticación de cualquier cuenta de usuario que no cumpla con los criterios más específicos. La directiva define el tipo de autenticación. Una única directiva de autenticación se puede utilizar para necesidades de autenticación sencillas y suele estar vinculada a nivel global. También puede utilizar el tipo de autenticación predeterminado, que es local. Si configura la autenticación local, también debe configurar usuarios y grupos en Citrix ADC.

Puede configurar varias directivas de autenticación y vincularlas para crear un procedimiento de autenticación detallado y servidores virtuales. Por ejemplo, puede configurar la autenticación en cascada y en dos fases mediante la configuración de varias directivas. También puede establecer la prioridad de las directivas de autenticación para determinar qué servidores y el orden en que Citrix ADC comprueba las credenciales de los usuarios. Una directiva de autenticación incluye una expresión y una acción. Por ejemplo, si establece la expresión en True value, cuando los usuarios inician sesión, la acción evalúa el inicio de sesión del usuario como true y, a continuación, los usuarios tienen acceso a los recursos de red.

Después de crear una directiva de autenticación, la vincula a nivel global o a servidores virtuales. Cuando vincula al menos una directiva de autenticación a un servidor virtual, las directivas de autenticación enlazadas al nivel global no se utilizan cuando los usuarios inician sesión en el servidor virtual, a menos que el tipo de autenticación global tenga una prioridad más alta que la directiva enlazada al servidor virtual.

Cuando un usuario inicia sesión en Citrix ADC, la autenticación se evalúa en el siguiente orden:

- Se comprueba si hay directivas de autenticación vinculadas en el servidor virtual.

- Si las directivas de autenticación no están enlazadas al servidor virtual, Citrix ADC comprueba si hay directivas de autenticación globales.

- Si una directiva de autenticación no está vinculada a un servidor virtual ni de forma global, el usuario se autentica mediante el tipo de autenticación predeterminado.

Si configura directivas de autenticación LDAP y RADIUS y quiere enlazar las directivas de forma global para la autenticación de dos factores, puede seleccionar la directiva en la utilidad de configuración y, a continuación, seleccionar si la directiva es el tipo de autenticación principal o secundaria. También puede configurar una directiva de extracción de grupos.

Nota:

Citrix ADC o Citrix Gateway codifican solo los caracteres UTF-8 para la autenticación y no son compatibles con los servidores que utilizan caracteres ISO-8859-1.

En la GUI

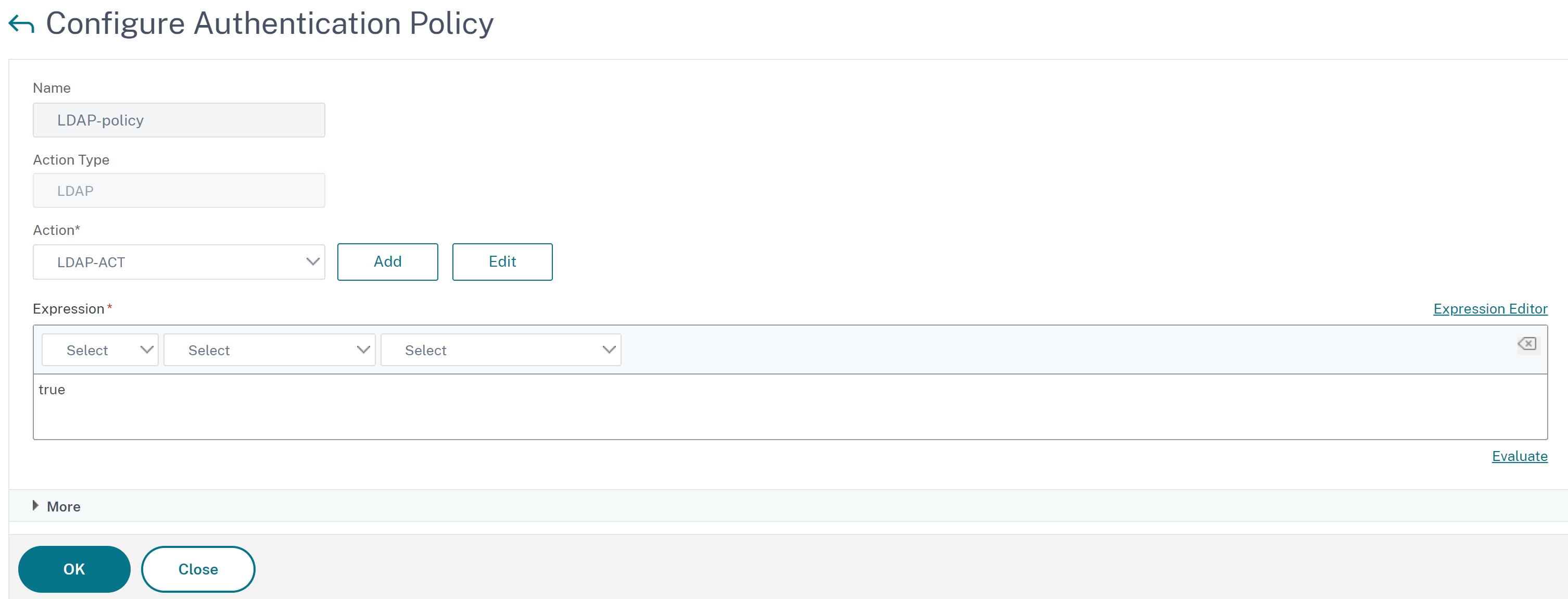

Crear o modificar una directiva de autenticación avanzada

-

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Directiva.

-

En la página Directivas de autenticación, realice una de las siguientes tareas:

- Para crear una directiva de autenticación, haga clic en Agregar. Aparece la página Crear directiva de autenticación.

- Actualice los campos obligatorios y haga clic en Crear.

-

Para modificar una directiva de autenticación, seleccione la acción y, a continuación, haga clic en Modificar. Aparece la página Configurar la directiva de autenticación. Modifique los campos obligatorios y haga clic en Aceptar.

- Nombre: Nombre de la directiva de autenticación avanzada.

- Tipo de acción: tipo de acción de autenticación para la que se está creando la directiva.

- Acción: Nombre de la acción de autenticación (LDAP, RADIUS, SAML) que se realizará si la directiva coincide. Si no hay ninguna acción de autenticación en la lista desplegable, haga clic en Agregar.

- Expresión: nombre de la regla o expresión con nombre de Citrix ADC que la directiva utiliza para determinar si se debe intentar autenticar al usuario con el servidor virtual de autenticación. Para obtener más información sobre las expresiones de directiva avanzadas, consulte Expresiones de directiva avanzadas.

- Acción de registro: nombre de la acción de registro de mensajes que se utilizará cuando una solicitud coincida con esta directiva.

Eliminar una directiva de autenticación

Si ha cambiado o eliminado un servidor de autenticación de la red, elimine la directiva de autenticación correspondiente de Citrix ADC.

-

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Directiva.

-

En la página Directivas de autenticación, seleccione la directiva que quiera eliminar y haga clic en Eliminar.

-

Haga clic en Sí para confirmar la acción.

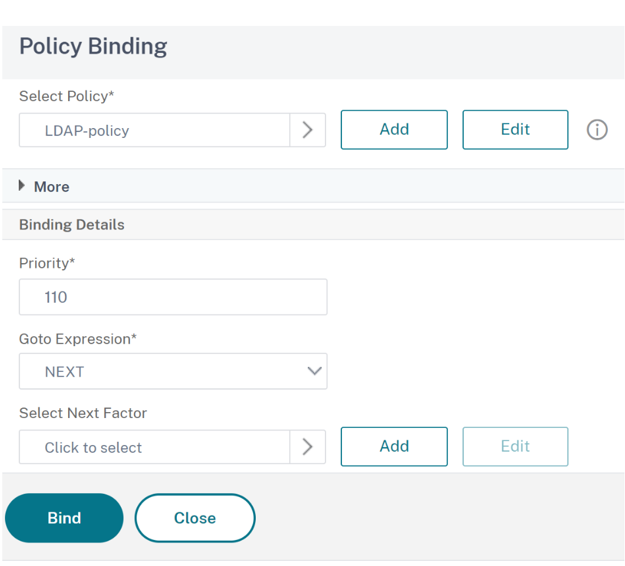

Enlazar la directiva de autenticación

Debe vincular las directivas de autenticación avanzada a un servidor virtual de autenticación y vincular el servidor virtual de autenticación a un servidor virtual VPN mediante un perfil de autenticación.

-

Cree un servidor virtual de autenticación.

-

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Servidores virtuales.

-

En la página Servidores virtuales de autenticación, haga clic en Agregar. Actualice los campos obligatorios y haga clic en Aceptar.

-

Si existe un servidor virtual de autenticación, seleccione el servidor correspondiente en la página Servidores virtuales de autenticación.

-

En la sección Directivas de autenticación avanzadas, seleccione la directiva de autenticación.

-

En la página Vinculación de directivas, seleccione la directiva y haga clic en Agregar. Proporcione los detalles del enlace, como la prioridad, la expresión GoTo y el siguiente factor, y, a continuación, haga clic en Enlazar.

-

-

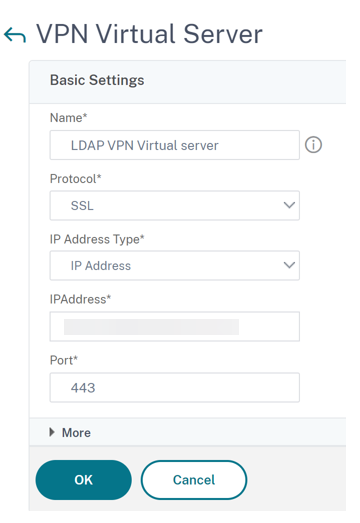

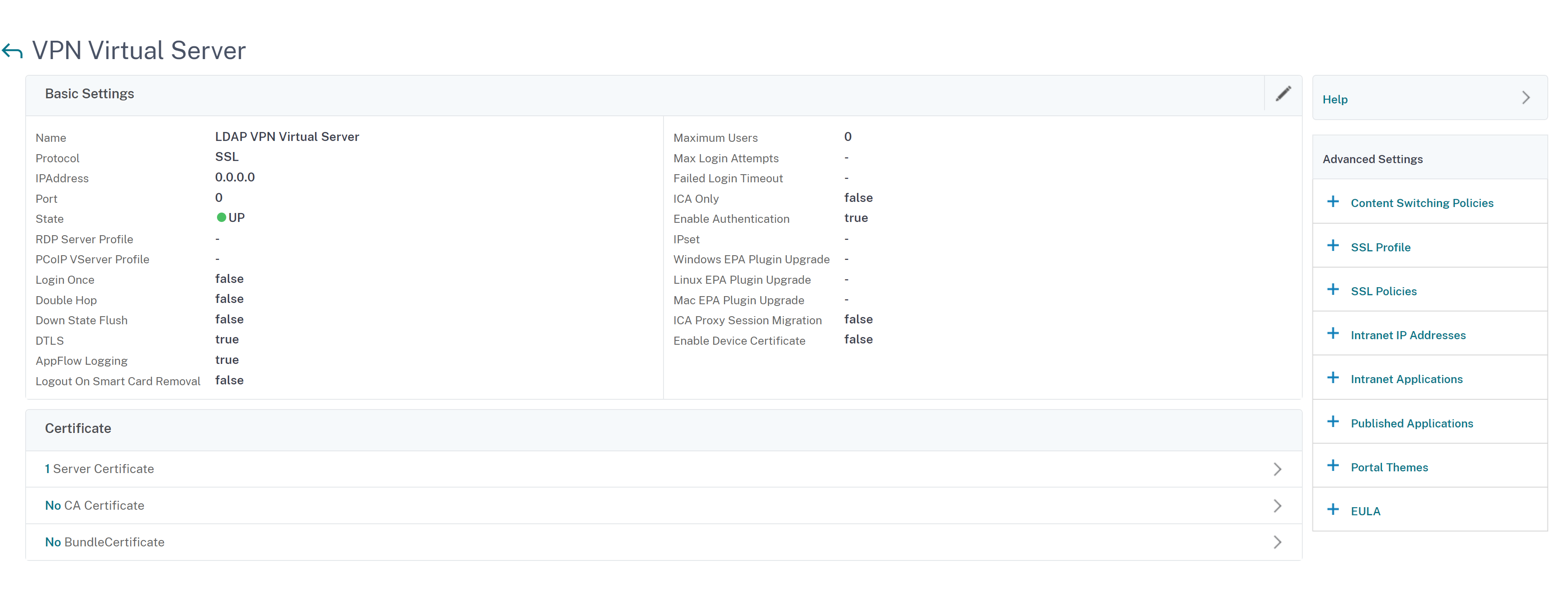

Cree un servidor virtual VPN.

-

Vaya a Citrix Gateway > Servidores virtuales.

-

En la página Servidores virtuales de Citrix Gateway, haga clic en Agregar.

-

En la página Servidor virtual VPN, actualice los campos obligatorios y haga clic en Aceptar.

-

-

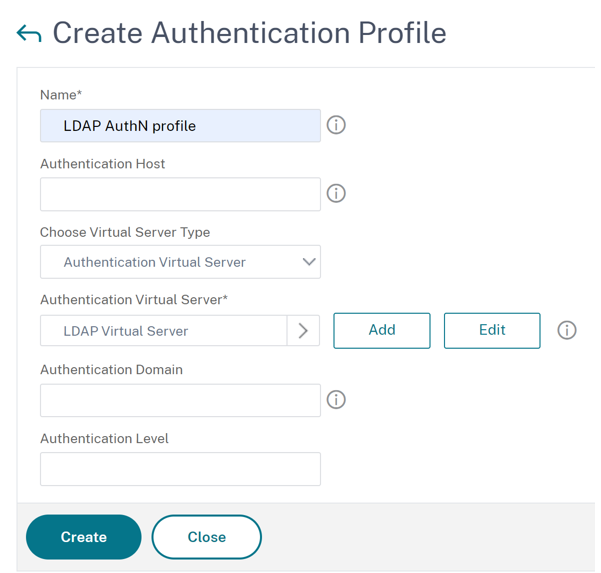

Cree un perfil de autenticación.

-

Vaya a Seguridad > AAA: Tráfico de aplicaciones > Perfil de autenticación.

-

En la página Perfil de autenticación, haga clic en Agregar.

-

Actualice los campos obligatorios y haga clic en Crear.

-

-

Vincule el servidor virtual de autenticación al servidor virtual VPN mediante el perfil de autenticación.

-

Vaya a Citrix Gateway > Servidores virtuales Citrix Gateway y seleccione el servidor virtual VPN. Aparece la página Servidor virtual VPN.

-

En la sección Perfil de autenticación, seleccione el perfil de autenticación de la lista desplegable y haga clic en Aceptar.

-

También puede ir a la sección Configuración avanzada de la página del servidor virtual VPN, hacer clic en + Perfil de autenticación, seleccionar el perfil de autenticación en la lista desplegable y hacer clic en Aceptar.

-

Haga clic en Listo.

-

En la CLI

En el símbolo del sistema, escriba los comandos siguientes:

add authentication policy <name> -rule <expression> -action <string>

show authentication policy <name>

bind authentication vserver <name> -policy <policyname> [-priority <priority>][-secondary]

show authentication vserver <name>

<!--NeedCopy-->

Ejemplo:

add authentication policy Authn-Pol-1 true

show authentication policy Authn-Pol-1

Name: Authn-Pol-1 Rule: true Request action: LOCAL

bind authentication vserver Auth-Vserver-2 -policy Authn-Pol-1

show authentication vserver Auth-Vserver-2

Auth-Vserver-2 (10.102.29.77:443) - SSL Type: CONTENT State: UP Client Idle

Timeout: 180 sec Down state flush: DISABLED

Disable Primary Vserver On Down : DISABLED

Authentication : ON

Current AAA Users: 0

Authentication Domain: myCompany.employee.com

Primary authentication policy name: Authn-Pol-1 Priority: 0

<!--NeedCopy-->

Modificar una directiva de autenticación

En el símbolo del sistema, escriba los siguientes comandos para modificar una directiva de autenticación existente:

set authentication policy <name> [-rule <expression>] [-action <string>] [-undefAction <string>] [-comment <string>] [-logAction <string>]

<!--NeedCopy-->

Ejemplo

set authentication policy Authn-Pol-1 -rule true

<!--NeedCopy-->

Eliminar una directiva de autenticación

En el símbolo del sistema, escriba el siguiente comando para eliminar una directiva de autenticación:

rm authentication policy <name>

<!--NeedCopy-->

Ejemplo

rm authentication localPolicy Authn-Pol-1

<!--NeedCopy-->

Enlazar la directiva de autenticación

Para directivas avanzadas, cree un perfil de autenticación y asócielo a un servidor virtual de autenticación. Una vez creado el perfil de autenticación, asocie el perfil de autenticación a un servidor virtual VPN.

Cree un perfil de autenticación y configure un servidor virtual de autenticación en el perfil:

add authentication authnProfile <name> {-authnVsName <string>} {-AuthenticationHost <string>}{-AuthenticationDomain <string>}[-AuthenticationLevel <positive_integer>]

<!--NeedCopy-->

Ejemplo

add authentication authnProfile Authn-Prof-1 -authnVsName Auth-Vserver-2 -AuthenticationDomain "myCompany.employee.com"

<!--NeedCopy-->

Cree un servidor virtual VPN y añada el perfil de autenticación correspondiente:

Ejemplo

add vpn vserver VPN-Vserver-2 ssl -authentication ON -authnprofile Authn-Prof-1

<!--NeedCopy-->

Agregar una acción de autenticación

Si no usa la autenticación LOCAL, debe agregar una acción de autenticación explícita. En el símbolo del sistema, escriba el siguiente comando:

add authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Ejemplo

add authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Configurar una acción de autenticación

Para configurar una acción de autenticación existente, en el símbolo del sistema, escriba el siguiente comando:

set authentication tacacsAction <name> -serverip <IP> [-serverPort <port>][-authTimeout <positive_integer>][ ... ]

<!--NeedCopy-->

Ejemplo

set authentication tacacsaction Authn-Act-1 -serverip 10.218.24.65 -serverport 1812 -authtimeout 15 -tacacsSecret "minotaur" -authorization OFF -accounting ON -auditFailedCmds OFF -defaultAuthenticationGroup "users"

<!--NeedCopy-->

Eliminar una acción de autenticación

Para eliminar una acción RADIUS existente, en el símbolo del sistema, escriba el siguiente comando:

rm authentication radiusAction <name>

<!--NeedCopy-->

Ejemplo

rm authentication tacacsaction Authn-Act-1

<!--NeedCopy-->

La autenticación noAuth

Citrix ADC admite la capacidad de autenticación NoAuth, que permite al cliente configurar un parámetro DefaultAuthenticationGroup en el noAuthActioncomando cuando un usuario ejecuta esta directiva. El administrador puede comprobar la presencia de este grupo en el grupo del usuario para determinar la navegación del usuario a través de la directiva noAuth.

Para configurar una autenticación NoAuth

En la línea de comandos, escriba;

add authentication noAuthAction <name> [-defaultAuthenticationGroup <string>]

<!--NeedCopy-->

Ejemplo

add authentication noAuthAction noauthact –defaultAuthenticationGroup mynoauthgroup

<!--NeedCopy-->

Tipos de autenticación globales predeterminados

Al instalar Citrix ADC y ejecutar el asistente de Citrix Gateway, configuró la autenticación en el asistente. Esta directiva de autenticación está vinculada automáticamente al nivel global de Citrix Gateway. El tipo de autenticación que se configura en el asistente de Citrix Gateway es el tipo de autenticación predeterminado. Puede cambiar el tipo de autorización predeterminado ejecutando de nuevo el asistente de Citrix Gateway o modificar la configuración de autenticación global en la utilidad de configuración.

Si necesita agregar otros tipos de autenticación, puede configurar directivas de autenticación en Citrix Gateway y vincular las directivas a Citrix Gateway mediante la utilidad de configuración. Al configurar la autenticación de forma global, se define el tipo de autenticación, se configuran los valores y se establece el número máximo de usuarios que se pueden autenticar.

Después de configurar y vincular la directiva, puede establecer la prioridad para definir qué tipo de autenticación tiene prioridad. Por ejemplo, se configuran las directivas de autenticación LDAP y RADIUS. Si la directiva LDAP tiene un número de prioridad de 10 y la directiva RADIUS tiene un número de prioridad de 15, la directiva LDAP tiene prioridad, independientemente de dónde vincule cada directiva. Esto se denomina autenticación en cascada.

Puede elegir entregar páginas de inicio de sesión desde la memoria caché en memoria de Citrix Gateway o desde el servidor HTTP que se ejecuta en Citrix Gateway. Si elige entregar la página de inicio de sesión desde la memoria caché en memoria, la entrega de la página de inicio de sesión desde Citrix Gateway es más rápida que desde el servidor HTTP. La elección de entregar la página de inicio de sesión desde la memoria caché en memoria reduce el tiempo de espera cuando muchos usuarios inician sesión al mismo tiempo. Solo puede configurar la entrega de páginas de inicio de sesión desde la caché como parte de una directiva de autenticación global.

También puede configurar la dirección IP de traducción de direcciones de red (NAT) que es una dirección IP específica para la autenticación. Esta dirección IP es única para la autenticación y no es la subred de Citrix Gateway, las direcciones IP asignadas ni las direcciones IP virtuales. Este es un parámetro opcional.

Nota:

No puede usar el asistente de Citrix Gateway para configurar la autenticación SAML.

Puede utilizar el Asistente de configuración rápida para configurar la autenticación de certificados de cliente, LDAP y RADIUS. Al ejecutar el asistente, puede seleccionar entre un servidor LDAP o RADIUS existente configurado en Citrix Gateway. También puede configurar los ajustes de LDAP o RADIUS. Si usa la autenticación de dos factores, se recomienda usar LDAP como el tipo de autenticación principal.

Configurar los tipos de autenticación globales predeterminados

- En la GUI, en la ficha Configuración, en el panel de navegación, expanda Citrix Gateway y, a continuación, haga clic en Configuración global.

- En el panel de detalles, en Configuración, haga clic en Cambiar la configuración de autenticación.

- En Número máximo de usuarios, escriba el número de usuarios que se pueden autenticar mediante este tipo de autenticación.

- En Dirección IP NAT, escriba la dirección IP única para la autenticación.

- Seleccione Habilitar el almacenamiento en caché estático para entregar las páginas de inicio de sesión más rápido.

- Seleccione Habilitar comentarios de autenticación mejorada para enviar un mensaje a los usuarios si la autenticación falla. El mensaje que reciben los usuarios incluye los errores de contraseña, la cuenta inhabilitada o bloqueada, o el usuario no se encuentra, por nombrar algunos.

- En Tipo de autenticación predeterminado, seleccione el tipo de autenticación.

- Configure los ajustes de su tipo de autenticación y, a continuación, haga clic en Aceptar.

Función para recuperar los intentos de inicio de sesión actuales para un usuario

Citrix ADC ofrece una opción para recuperar el valor de los intentos de inicio de sesión actuales de un usuario mediante una expresión aaa.user.login_attempts. Esta expresión acepta un argumento (nombre de usuario) o ningún argumento. Si no hay ningún argumento, la expresión obtiene el nombre de usuario de aaa_session o aaa_info.

Puede usar la expresión aaa.user.login_attempts con directivas de autenticación para su posterior procesamiento.

Para configurar el número de intentos de inicio de sesión por usuario

En la línea de comandos, escriba:

add expression er aaa.user.login_attempts

Nota:

La

aaa.user.login_attemptsexpresión no funciona si el parámetro Intentos de inicio de sesión persistentes está habilitado. Para obtener más información sobre el parámetro Intentos de inicio de sesión persistentes, consulte Bloqueo de cuentas de usuario del sistema .

Los siguientes ejemplos de CLI describen las configuraciones de intentos de inicio de sesión para diferentes escenarios:

-

Servidor virtual de autenticación

set authentication vserver av_vs -maxLoginAttempts 5 -failedLoginTimeout 100Para obtener más información sobre el servidor virtual de autenticación y sus parámetros compatibles, consulte Servidor virtual de autenticación .

-

Servidor virtual VPN

set vpn vserver vpn_vs -maxLoginAttempts 5 -failedLoginTimeout 100Para obtener más información sobre el servidor virtual Citrix Gateway, consulte la sección Servidores virtuales .

-

Bloquear una cuenta de usuario del sistema

set aaa parameter -maxloginAttempts 3 -failedLoginTimeout 10Para obtener más información sobre el bloqueo de la cuenta de usuario del sistema, consulte Bloquear la cuenta de usuario del sistema para el acceso de administración .

Descripciones de parámetros:

-

maxLoginAttempts: número máximo de intentos de inicio de sesión permitidos antes de que se bloquee a un usuario. -

failedLoginTimeout: Número de segundos permitidos antes de que falle el inicio de sesión. El usuario debe reiniciar el proceso de inicio de sesión.

-