-

Cómo funciona la autenticación, la autorización y la auditoría

-

Componentes básicos de la configuración de autenticación, autorización y auditoría

-

-

Autenticación SAML

-

Autorización del acceso de los usuarios a los recursos de aplicaciones

-

NetScaler ADC como proxy del servicio de federación de Active Directory

-

NetScaler Gateway local como proveedor de identidad de Citrix Cloud

-

Compatibilidad de configuración para el atributo de cookie SameSite

-

Autenticación, autorización y auditoría con protocolos de uso común

-

Solución de problemas relacionados con la autenticación y la autorización

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Autenticación SAML

Security Assertion Markup Language (SAML) es un mecanismo de autenticación basado en XML que proporciona capacidad de Single Sign-On y está definido por el Comité Técnico de Servicios de Seguridad de OASIS.

Nota

A partir de NetScaler 12.0, compilación 51.x, el dispositivo Citrix ADC utilizado como proveedor de servicios SAML (SP) con autenticación multifactor (nFactor) ahora rellena previamente el campo nombre de usuario en la página de inicio de sesión. El dispositivo envía un atributo NameID como parte de una solicitud de autorización SAML, recupera el valor del atributo NameID del proveedor de identidad (IdP) de Citrix ADC SAML y rellena previamente el campo nombre de usuario.

¿Por qué usar la autenticación SAML?

Considere un caso en el que un proveedor de servicios (LargeProvider) aloja varias aplicaciones para un cliente (BigCompany). BigCompany tiene usuarios que deben acceder sin problemas a estas aplicaciones. En una configuración tradicional, LargeProvider necesitaría mantener una base de datos de usuarios de BigCompany. Esto plantea algunas preocupaciones para cada una de las siguientes partes interesadas:

- LargeProvider debe garantizar la seguridad de los datos del usuario.

- BigCompany debe validar a los usuarios y mantener los datos del usuario actualizados, no solo en su propia base de datos, sino también en la base de datos de usuarios mantenida por LargeProvider. Por ejemplo, un usuario eliminado de la base de datos BigCompany también debe eliminarse de la base de datos LargeProvider.

- Un usuario tiene que iniciar sesión de forma individual en cada una de las aplicaciones alojadas.

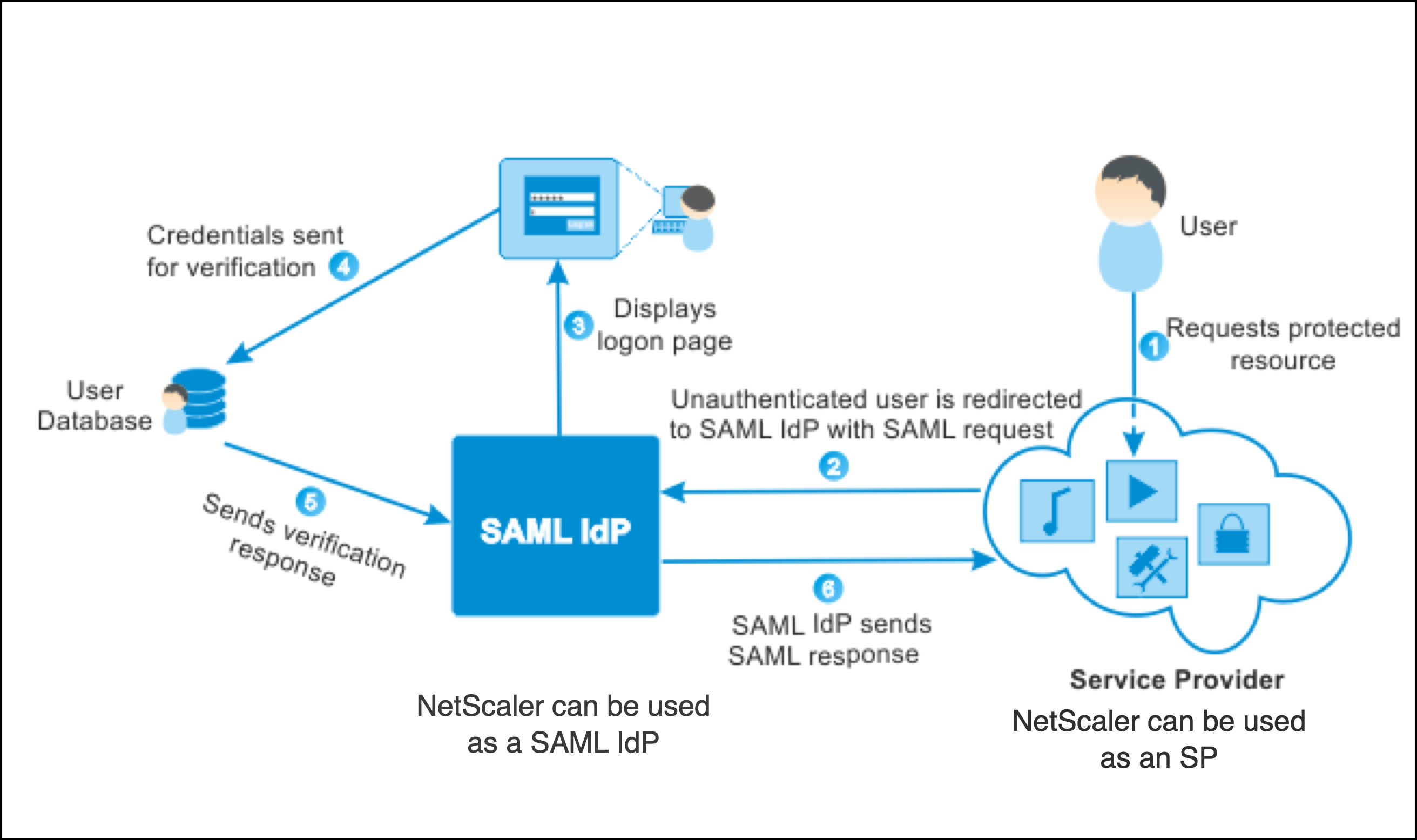

El mecanismo de autenticación SAML proporciona un enfoque alternativo. El siguiente diagrama de implementación muestra cómo funciona SAML (flujo iniciado por SP).

Las preocupaciones planteadas por los mecanismos tradicionales de autenticación se resuelven de la siguiente manera:

- LargeProvider no tiene que mantener una base de datos para los usuarios de BigCompany. Liberado de la administración de identidades, LargeProvider puede concentrarse en proporcionar mejores servicios.

- BigCompany no soporta la carga de asegurarse de que la base de datos de usuarios de LargeProvider se mantenga sincronizada con su propia base de datos de usuarios.

- Un usuario puede iniciar sesión una vez, en una aplicación alojada en LargeProvider, e iniciar sesión automáticamente en las otras aplicaciones que están alojadas allí.

El dispositivo Citrix ADC se puede implementar como proveedor de servicios SAML (SP) y proveedor de identidades SAML (IdP). Lea los temas pertinentes para comprender las configuraciones que se deben realizar en el dispositivo Citrix ADC.

Un dispositivo Citrix ADC configurado como proveedor de servicios SAML ahora puede imponer una comprobación de restricción de audiencia. La condición de restricción de audiencia se evalúa como “Válido” solo si el grupo de respuesta SAML es miembro de al menos una de las audiencias especificadas.

Puede configurar un dispositivo Citrix ADC para analizar atributos en aserciones SAML como atributos de grupo. Al analizarlos como atributos de grupo, el dispositivo puede enlazar directivas a los grupos.

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.