Restablecimiento personal de contraseñas

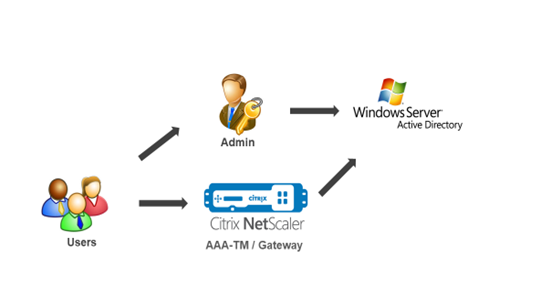

El restablecimiento de contraseñas de autoservicio es una solución de administración de contraseñas basada en la web. Está disponible tanto en la función de autenticación, autorización y auditoría del dispositivo Citrix ADC como en Citrix Gateway. Elimina la dependencia del usuario de la asistencia del administrador para cambiar la contraseña.

El restablecimiento de contraseña de autoservicio proporciona al usuario final la capacidad de restablecer o crear una contraseña de forma segura en los siguientes casos:

- El usuario ha olvidado la contraseña.

- El usuario no puede iniciar sesión.

Hasta ahora, si un usuario final olvida una contraseña de AD, el usuario final tenía que ponerse en contacto con el administrador de AD para restablecer la contraseña. Con la función de restablecimiento de contraseña de autoservicio, un usuario final puede restablecer la contraseña sin la intervención del administrador.

Los siguientes son algunos de los beneficios de usar el restablecimiento de contraseña de autoservicio:

- Aumento de la productividad mediante el mecanismo de cambio automático de contraseña, que elimina el tiempo de espera para que los usuarios esperen a que se restablezcan las contraseñas.

- Con el mecanismo de cambio automático de contraseña, los administradores pueden concentrarse en otras tareas críticas.

La siguiente ilustración ilustra el flujo de restablecimiento de contraseñas de autoservicio para restablecer la contraseña.

Para usar el restablecimiento automático de contraseñas, un usuario debe estar registrado en la autenticación, autorización y auditoría de Citrix o en el servidor virtual de Citrix Gateway.

El restablecimiento de contraseñas de autoservicio proporciona las siguientes capacidades:

- Autorregistro de nuevos usuarios. Puede registrarse como nuevo usuario.

- Configure las preguntas basadas en el conocimiento. Como administrador, puede configurar un conjunto de preguntas para los usuarios.

-

Registro de ID de correo electrónico alternativo. Debe proporcionar una identificación de correo electrónico alternativa durante el registro. La OTP se envía a la ID de correo electrónico alternativa porque el usuario ha olvidado la contraseña de la ID de correo electrónico principal.

Nota:

A partir de la versión 12.1 build 51.xx, el registro de ID de correo electrónico alternativo se puede realizar de forma independiente. Se introduce un nuevo esquema de inicio de sesión, AltEmailRegister.xml, para realizar solo el registro alternativo de ID de correo electrónico. Anteriormente, el registro de ID de correo electrónico alternativo solo se podía realizar mientras se realizaba el registro de KBA.

- Restablecer la contraseña olvidada. El usuario puede restablecer la contraseña respondiendo a las preguntas basadas en el conocimiento. Como administrador, puede configurar y almacenar las preguntas.

El restablecimiento de contraseña de autoservicio proporciona los dos mecanismos de autenticación nuevos siguientes:

-

Preguntas y respuestas basadas en el conocimiento. Debe registrarse en la autenticación, autorización y auditoría de Citrix o en Citrix Gateway antes de seleccionar el esquema de preguntas y respuestas basado en el conocimiento.

-

Autenticación OTP de correo Se envía una OTP al ID de correo electrónico alternativo, que el usuario registró durante el registro de restablecimiento de contraseña de autoservicio.

Nota

Estos mecanismos de autenticación se pueden usar para los casos de uso de restablecimiento de contraseña de autoservicio y para cualquier propósito de autenticación similar a cualquiera de los mecanismos de autenticación existentes.

Requisitos previos

Antes de configurar el restablecimiento de contraseña de autoservicio, revise los siguientes requisitos previos:

- Versión 12.1 de la función Citrix ADC, compilación 50.28.

- La versión admitida es el nivel de función de dominio de AD 2016, 2012 y 2008.

- El nombre de usuario ldapBind enlazado a Citrix ADC debe tener acceso de escritura a la ruta de AD del usuario.

Nota

El restablecimiento de contraseña de autoservicio solo se admite en el flujo de autenticación nFactor. Para obtener más información, consulte Autenticación de nFactor mediante Citrix ADC.

Limitaciones

A continuación se presentan algunas de las limitaciones del restablecimiento de contraseñas de autoservicio:

- El restablecimiento de contraseñas de autoservicio se admite en LDAPS. El restablecimiento de contraseñas de autoservicio solo está disponible si el back-end de autenticación es LDAP (protocolo LDAP).

- El usuario no puede ver el ID de correo electrónico alternativo ya registrado.

- Las preguntas y respuestas basadas en el conocimiento, y la autenticación y el registro de OTP por correo electrónico no pueden ser el primer factor en el flujo de autenticación.

- Para el complemento nativo y Receiver, el registro solo se admite a través del explorador.

- El tamaño mínimo de certificado utilizado para el restablecimiento de contraseñas de autoservicio es de 1024 bytes y debe seguir el estándar x.509.

- Solo se admite un certificado RSA para el restablecimiento de contraseñas de autoservicio.

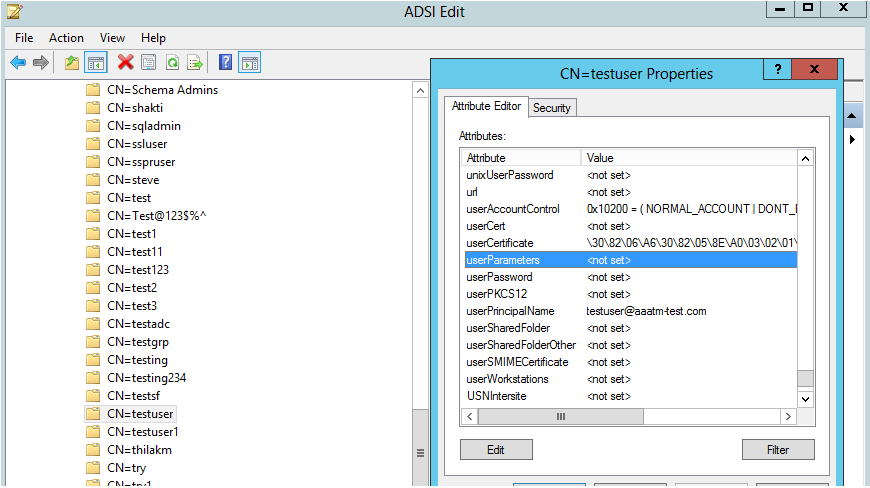

Configuración de Active Directory

Las preguntas y respuestas basadas en el conocimiento de Citrix ADC y la OTP de correo electrónico utilizan un atributo de AD para almacenar los datos de los usuarios. Debe configurar un atributo de AD para almacenar las preguntas y respuestas junto con el ID de correo electrónico alternativo. El dispositivo Citrix ADC lo almacena en el atributo KB configurado en el objeto de usuario de AD. Al configurar un atributo de AD, tenga en cuenta lo siguiente:

- El atributo de AD debe admitir una longitud máxima de 32 000 valores.

- El tipo de atributo debe ser un “DirectoryString”.

- Se puede utilizar un único atributo de AD para las preguntas y respuestas basadas en el conocimiento y el ID de correo electrónico alternativo.

- No se puede usar un solo atributo de AD para el registro de preguntas y respuestas basadas en el conocimiento y OTP nativo ni en el registro de ID de correo electrónico alternativo

- El administrador LDAP de Citrix ADC debe tener acceso de escritura al atributo AD seleccionado.

También puede usar un atributo de AD existente. Sin embargo, asegúrese de que el atributo que piensa usar no se use en otros casos. Por ejemplo, userParameters es un atributo existente dentro del usuario de AD que puede usar. Para verificar este atributo, lleve a cabo los siguientes pasos:

- Vaya a ADSI > seleccione usuario.

- Haga clic derecho y desplácese hacia abajo hasta la lista de atributos

- En el panel de la ventana CN=testuser Properties, puede ver que el atributo userParameters no está establecido.

Registro de restablecimiento de contraseña de autoservicio

Para implementar la solución de restablecimiento de contraseñas de autoservicio en un dispositivo Citrix ADC, debe realizar lo siguiente:

- Registro de restablecimiento de contraseña de autoservicio (preguntas y respuestas/ID de correo electrónico basadas en el conocimiento).

- Página de inicio de sesión del usuario (para restablecer la contraseña, que incluye preguntas y respuestas basadas en el conocimiento y validación OTP por correo electrónico y factor de restablecimiento de contraseña final).

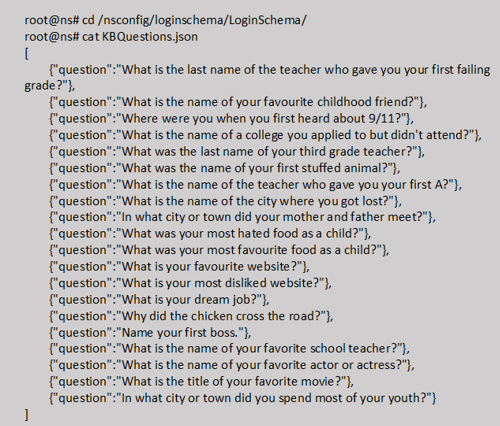

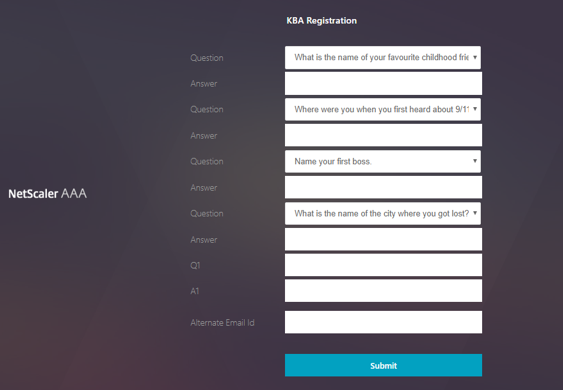

Se proporciona un conjunto de catálogos de preguntas predefinidos como un archivo JSON. Como administrador, puede seleccionar las preguntas y crear el esquema de inicio de sesión de registro de restablecimiento de contraseña de autoservicio a través de la GUI de Citrix ADC. Puede elegir cualquiera de las siguientes opciones:

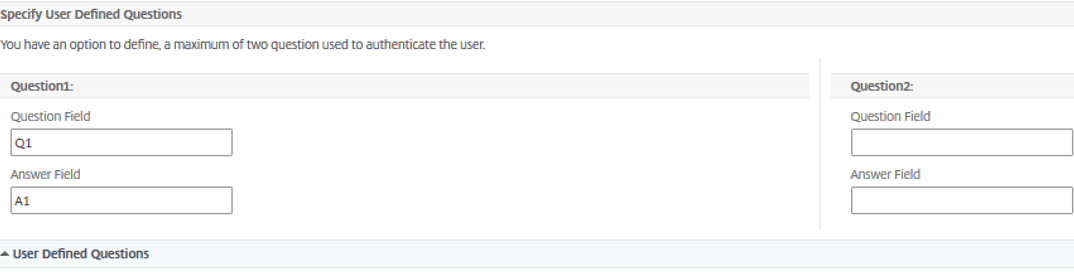

- Seleccione un máximo de cuatro preguntas definidas por el sistema.

- Proporcionar una opción para que los usuarios personalicen dos preguntas y respuestas.

Para ver el archivo JSON de preguntas basadas en el conocimiento predeterminado desde la CLI

Nota

Citrix Gateway incluye el conjunto de preguntas definidas por el sistema de forma predeterminada. El administrador puede modificar el archivo “KBQuestions.json” para incluir las preguntas de su elección.

Las preguntas definidas por el sistema solo se muestran en inglés y no están disponibles en otros idiomas.

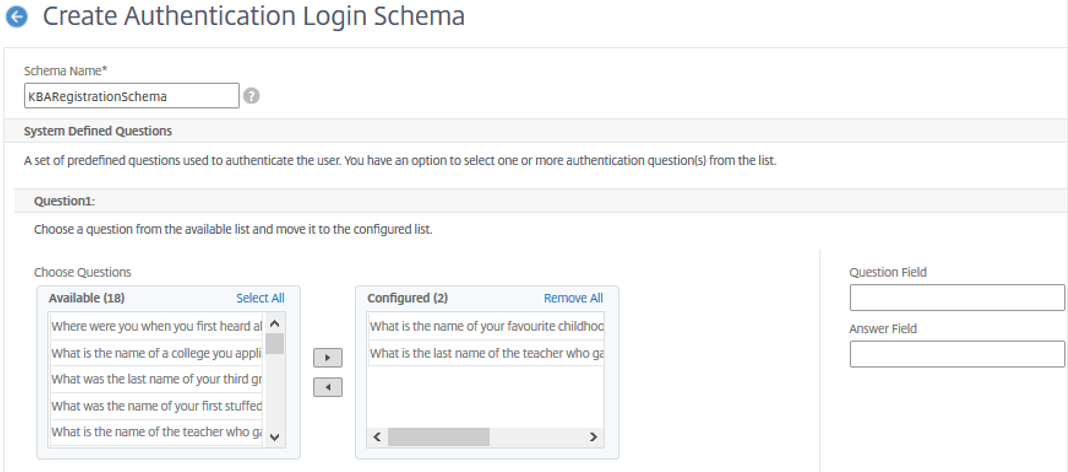

Para completar el esquema de inicio de sesión de registro de preguntas y respuestas basado en el conocimiento

-

Vaya a Seguridad > AAA — Tráfico de aplicaciones > Esquema de inicio de sesión.

- En la página Esquema de inicio de sesión, haga clic en Perfiles.

- Haga clic en Agregar esquema de inicio de sesión de registro de KBA.

-

En la página Crear esquema de inicio de sesión de autenticación, especifique un nombre en el campo Nombre del esquema.

-

Seleccione las preguntas de su elección y muévalas a la lista Configuradas.

-

En la sección Preguntas definidas por el usuario, puede proporcionar preguntas y respuestas en los campos Q1 y A1.

-

En la sección Registro de correo electrónico, marque la opción Registrar correo electrónico alternativo. Puede registrar el ID de correo electrónico alternativo desde la página de inicio de sesión de registro de usuario para recibir la OTP.

-

Haga clic en Crear. El esquema de inicio de sesión, una vez generado, muestra todas las preguntas configuradas al usuario final durante el proceso de registro.

Crear un flujo de trabajo de registro y administración de usuarios mediante la CLI

Se requiere lo siguiente antes de comenzar la configuración:

- Dirección IP asignada al servidor virtual de autenticación

- FQDN correspondiente a la dirección IP asignada

- Certificado de servidor para servidor virtual de autenticación

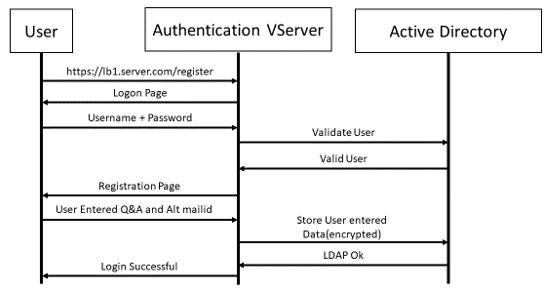

Para configurar la página de registro y administración de dispositivos, necesita un servidor virtual de autenticación. La siguiente ilustración ilustra el registro del usuario.

Para crear un servidor virtual de autenticación

-

Configure un servidor virtual de autenticación. Debe ser de tipo SSL y asegúrese de vincular el servidor virtual de autenticación con el tema del portal.

> add authentication vserver <vServerName> SSL <ipaddress> <port> > bind authentication vserver <vServerName> [-portaltheme<string>] -

Vincular el par de certificados y claves de servidor virtual SSL.

> bind ssl vserver <vServerName> certkeyName <string>Ejemplo:

> add authentication vserver authvs SSL 1.2.3.4 443 > bind authentication vserver authvs -portaltheme RFWebUI > bind ssl vserver authvs -certkeyname c1

Para crear una acción de inicio de sesión LDAP

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>]

Nota

Puede configurar cualquier directiva de autenticación como primer factor.

Ejemplo:

> add authentication ldapAction ldap_logon_action -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -serverport 636 -sectype SSL -KBAttribute userParameters

Para crear una directiva de autenticación para el inicio de sesión LDAP

> add authentication policy <name> <rule> [<reqAction]

Ejemplo:

> add authentication policy ldap_logon -rule true -action ldap_logon_action

Para crear una acción de registro de preguntas y respuestas basada en el conocimiento

Se introducen dos nuevos parámetros en ldapAction. KBAttribute para la autenticación KBA (registro y validación) y alternateEmailAttr para el registro del ID de correo electrónico alternativo del usuario.

> add authentication ldapAction <name> {-serverIP <ipaddr|ipv6\_addr|> \[-serverPort <port>] \[-ldapBase <BASE> ] \[-ldapBindDn <AD USER>] \[-ldapBindDnPassword <PASSWORD>] \[-ldapLoginName <USER FORMAT>] \[-KBAttribute <LDAP ATTRIBUTE>] \[-alternateEmailAttr <LDAP ATTRIBUTE>]

Ejemplo:

> add authentication ldapAction ldap1 -serverIP 1.2.3.4 -sectype ssl -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters

Mostrar la pantalla de registro y administración de usuarios

El esquema de inicio de sesión “KBARegistrationSchema.xml” se utiliza para mostrar la página de registro del usuario al usuario final. Utilice la siguiente CLI para mostrar el esquema de inicio de sesión.

> add authentication loginSchema <name> -authenticationSchema <string>

Ejemplo:

> add authentication loginSchema kba_register -authenticationSchema /nsconfig/loginschema/LoginSchema/KBARegistrationSchema.xml

Citrix recomienda dos formas de mostrar la pantalla de administración y registro de usuarios: URL o atributo LDAP.

Uso de URL

Si la ruta de la URL contiene “/register” (por ejemplo, https://lb1.server.com/register), la página de registro del usuario se muestra con la URL.

Para crear y vincular una directiva de registro

> add authentication policylabel user_registration -loginSchema kba_register

> add authentication policy ldap1 -rule true -action ldap1

> bind authentication policylabel user_registration -policy ldap1 -priority 1

Para vincular la directiva de autenticación al servidor virtual de autenticación, autorización y auditoría cuando la dirección URL contiene ‘/register’

> add authentication policy ldap_logon -rule "http.req.cookie.value(\"NSC_TASS\").contains(\"register\")" -action ldap_logon

> bind authentication vserver authvs -policy ldap_logon -nextfactor user_registration -priority 1

Para enlazar certificado a VPN global

bind vpn global -userDataEncryptionKey c1

Nota

Debe vincular el certificado para cifrar los datos de usuario (preguntas y respuestas de KB e ID de correo electrónico alternativo registrado) almacenados en el atributo AD.

Si el certificado caduca, debe vincular un certificado nuevo y volver a realizar el registro.

Uso de atributo

Puede vincular una directiva de autenticación al servidor virtual de autenticación, autorización y auditoría para comprobar si el usuario ya está registrado o no. En este flujo, cualquiera de las directivas anteriores antes del factor de registro de preguntas y respuestas basado en el conocimiento debe ser LDAP con el atributo KBA configurado. Esto es para comprobar si el usuario de AD está registrado o no utiliza un atributo de AD.

Importante

La regla “AAA.USER.ATTRIBUTE(“kba_registered”).EQ(“0”)” obliga a los nuevos usuarios a registrarse para recibir preguntas basadas en conocimientos y respuestas y correo electrónico alternativo.

Para crear una directiva de autenticación para comprobar si el usuario aún no está registrado

> add authentication policy switch_to_kba_register -rule "AAA.USER.ATTRIBUTE(\"kba_registered\").EQ(\"0\")" -action NO_AUTHN

> add authentication policy first_time_login_forced_kba_registration -rule true -action ldap1

Para crear una etiqueta de directiva de registro y vincularla a la directiva de registro LDAP

> add authentication policylabel auth_or_switch_register -loginSchema LSCHEMA_INT

> add authentication policylabel kba_registration -loginSchema kba_register

> bind authentication policylabel auth_or_switch_register -policy switch_to_kba_register -priority 1 -nextFactor kba_registration

> bind authentication policylabel kba_registration -policy first_time_login_forced_kba_registration -priority 1

Para vincular la directiva de autenticación al servidor virtual de autenticación, autorización y auditoría

bind authentication vserver authvs -policy ldap_logon -nextfactor auth_or_switch_register -priority 2

Registro de usuarios y validación de gestión

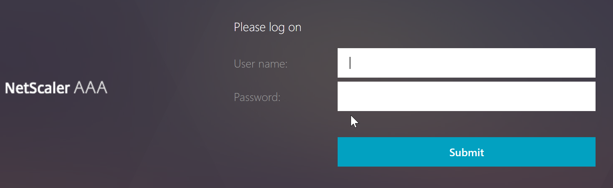

Una vez que haya configurado todos los pasos mencionados en las secciones anteriores, debe ver la siguiente pantalla de IU.

-

Introduzca la URL del servidor virtual lb; por ejemplo, https://lb1.server.com. Se muestra la pantalla de inicio de sesión.

-

Introduzca el nombre de usuario y la contraseña. Haga clic en Submit. Se muestra la pantalla Registro de usuario.

- Seleccione la pregunta preferida en la lista desplegable e introduzca la respuesta.

- Haga clic en Submit. Se muestra la pantalla de registro de usuario con éxito.

Configurar página de inicio de sesión de usuario

En este ejemplo, el administrador asume que el primer factor es el inicio de sesión de LDAP (para el que el usuario final ha olvidado la contraseña). A continuación, el usuario sigue el registro de preguntas y respuestas basado en el conocimiento y la validación OTP de ID de correo electrónico y, finalmente, restablece la contraseña mediante el restablecimiento de contraseña de autoservicio.

Puede utilizar cualquiera de los mecanismos de autenticación para el restablecimiento de contraseñas de autoservicio. Citrix recomienda tener una pregunta y una respuesta basadas en el conocimiento, y enviar un correo electrónico OTP o ambos para lograr una privacidad sólida y evitar cualquier restablecimiento ilegítimo de contraseñas de usuario.

Se requiere lo siguiente antes de empezar a configurar la página de inicio de sesión del usuario:

- IP para servidor virtual de equilibrador de carga

- FQDN correspondiente para el servidor virtual del equilibrador de carga

- Certificado de servidor para el equilibrador de carga

Crear un servidor virtual de equilibrador de carga mediante la CLI

Para acceder al sitio web interno, debe crear un servidor virtual LB para hacer frente al servicio back-end y delegar la lógica de autenticación en el servidor virtual de autenticación.

> add lb vserver lb1 SSL 1.2.3.162 443 -persistenceType NONE -cltTimeout 180 -AuthenticationHost otpauth.server.com -Authentication ON -authnVsName authvs

> bind ssl vserver lb1 -certkeyname c1

Para representar el servicio de back-end en el equilibrio de carga:

> add service iis_backendsso_server_com 1.2.3.4 HTTP 80

> bind lb vserver lb1 iis_backendsso_server_com

Crear acción LDAP con autenticación inhabilitada como primera directiva

> add authentication ldapAction ldap3 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -authentication disabled

> add authentication policy ldap3 -rule aaa.LOGIN.VALUE("passwdreset").EQ("1") -action ldap3

Crear una acción de validación de preguntas y respuestas basada en el conocimiento

Para la validación de preguntas y respuestas basada en el conocimiento en el flujo de restablecimiento de contraseñas de autoservicio, debe configurar el servidor LDAP con la autenticación inhabilitada.

> add authentication ldapAction <LDAP ACTION NAME> -serverIP <SERVER IP> -serverPort <SERVER PORT> -ldapBase <BASE> -ldapBindDn <AD USER> -ldapBindDnPassword <PASSWORD> -ldapLoginName <USER FORMAT> -KBAttribute <LDAP ATTRIBUTE> - alternateEmailAttr <LDAP ATTRIBUTE> -authentication DISABLED

Ejemplo:

> add authentication ldapAction ldap2 -serverIP 1.2.3.4 -serverPort 636 -ldapBase "OU=Users,DC=server,DC=com" -ldapBindDn administrator@ctxnsdev.com -ldapBindDnPassword PASSWORD -ldapLoginName samAccountName -KBAttribute userParameters -alternateEmailAttr userParameters -authentication disabled

Para crear una directiva de autenticación para la validación de preguntas y respuestas basada en el conocimiento mediante la CLI

add authentication policy kba_validation -rule true -action ldap2

Crear una acción de validación de correo electrónico

LDAP debe ser un factor anterior al factor de validación de correo electrónico porque necesita el ID de correo electrónico del usuario o el ID de correo electrónico alternativo como parte del registro de restablecimiento de contraseña de autoservicio.

Nota:

Para que la solución OTP de correo electrónico funcione, asegúrese de que la autenticación basada en el inicio de sesión esté habilitada en el servidor SMTP.

Para asegurarse de que la autenticación basada en el inicio de sesión esté habilitada, escriba el siguiente comando en el servidor SMTP. Si la autenticación basada en el inicio de sesión está habilitada, observará que el texto AUTH LOGIN aparece en negrita en la salida.

root@ns# telnet <IP address of the SMTP server><Port number of the server>

ehlo

Ejemplo:

root@ns# telnet 10.106.3.66 25

Trying 10.106.3.66...

Connected to 10.106.3.66.

Escape character is '^]'.

220 E2K13.NSGSanity.com Microsoft ESMTP MAIL Service ready at Fri, 22 Nov 2019 16:24:17 +0530

ehlo

250-E2K13.NSGSanity.com Hello [10.221.41.151]

250-SIZE 37748736

250-PIPELINING

250-DSN

250-ENHANCEDSTATUSCODES

250-STARTTLS

250-X-ANONYMOUSTLS

250-AUTH LOGIN

250-X-EXPS GSSAPI NTLM

250-8BITMIME

250-BINARYMIME

250-CHUNKING

250 XRDST

Para obtener información sobre cómo habilitar la autenticación basada en el inicio de sesión, consulte https://support.microfocus.com/kb/doc.php?id=7020367.

Para configurar la acción de correo electrónico mediante CLI

add authentication emailAction emailact -userName sender@example.com -password <Password> -serverURL "smtps://smtp.example.com:25" -content "OTP is $code"

Ejemplo:

add authentication emailAction email -userName testmail@gmail.com -password 298a34b1a1b7626cd5902bbb416d04076e5ac4f357532e949db94c0534832670 -encrypted -encryptmethod ENCMTHD_3 -serverURL "smtps://10.19.164.57:25" -content "OTP is $code" -emailAddress "aaa.user.attribute(\"alternate_mail\")"

Nota

El parámetro “emailAddress” de la configuración es una expresión PI. Por lo tanto, se configura para tomar el ID de correo electrónico de usuario predeterminado de la sesión o el ID de correo electrónico alternativo ya registrado.

Para configurar el ID de correo electrónico mediante la

- Vaya a Seguridad > AAA — Tráfico de aplicaciones > directivas > Autenticación > Directivas avanzadas > Acciones > Acción de correo electrónico de autenticación. Haga clic en Agregar.

- En la página Crear acción de correo electrónico de autenticación, rellene los detalles y haga clic en Crear.

Para crear una directiva de autenticación para la validación de correo electrónico mediante la CLI

add authentication policy email_validation -rule true -action email

Para crear una directiva de autenticación para el factor de restablecimiento de contraseña

add authentication policy ldap_pwd -rule true -action ldap_logon_action

Presentación de la interfaz de usuario a través del esquema de inicio de sesión

Hay tres LoginSchema para restablecer la contraseña de autoservicio para restablecer la contraseña. Utilice los siguientes comandos de CLI para ver los tres esquemas de inicio de sesión:

root@ns# cd /nsconfig/loginschema/LoginSchema/

root@ns# ls -ltr | grep -i password

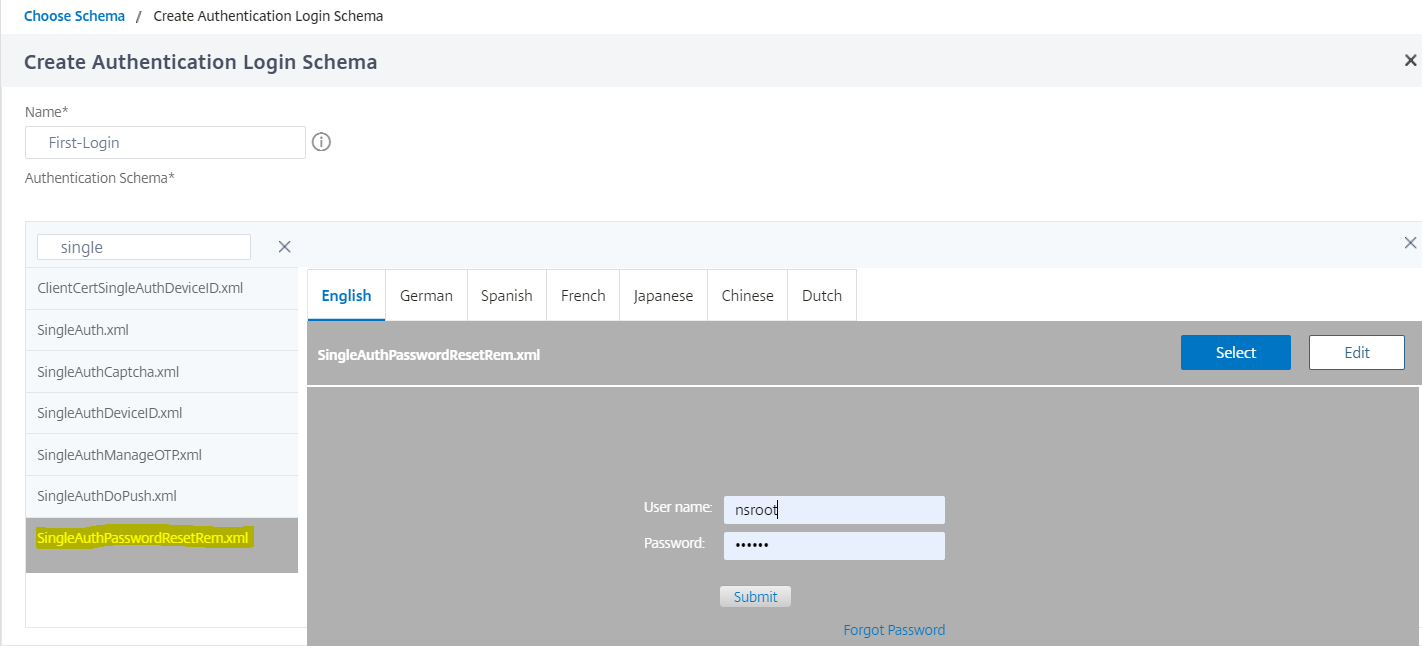

-r--r--r-- 1 nobody wheel 2088 Nov 13 08:38 SingleAuthPasswordResetRem.xml

-r--r--r-- 1 nobody wheel 1541 Nov 13 08:38 OnlyUsernamePasswordReset.xml

-r--r--r-- 1 nobody wheel 1391 Nov 13 08:38 OnlyPassword.xml

Para crear un restablecimiento de contraseña de autenticación única mediante CLI

> add authentication loginSchema lschema_password_reset -authenticationSchema "/nsconfig/loginschema/LoginSchema/SingleAuthPasswordResetRem.xml"

> add authentication loginSchemaPolicy lpol_password_reset -rule true -action lschema_password_reset

Crear un factor de validación OTP basado en el conocimiento y responder por correo electrónico a través de la etiqueta de directivas

Si el primer factor es el inicio de sesión LDAP, puede crear una pregunta y respuesta basadas en el conocimiento y enviar por correo electrónico etiquetas de directiva OTP para el siguiente factor mediante los siguientes comandos.

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel kba_validation -loginSchema lschema_noschema

> add authentication policylabel email_validation -loginSchema lschema_noschema

Crear factor de restablecimiento de contraseña a través de la etiqueta de directiva

Puede crear el factor de restablecimiento de contraseña a través de la etiqueta de directiva mediante los siguientes comandos.

> add authentication loginSchema lschema_noschema -authenticationSchema noschema

> add authentication policylabel password_reset -loginSchema lschema_noschema

> bind authentication policylabel password_reset -policyName ldap_pwd -priority 10 -gotoPriorityExpression NEXT

Enlaza la pregunta y respuesta basadas en el conocimiento y la directiva de correo electrónico a las directivas creadas anteriormente mediante los siguientes comandos.

> bind authentication policylabel email_validation -policyName email_validation -nextfactor password_reset -priority 10 -gotoPriorityExpression NEXT

> bind authentication policylabel kba_validation -policyName kba_validation -nextfactor email_validation -priority 10 -gotoPriorityExpression NEXT

Enlazar el flujo

Debe tener el flujo de inicio de sesión de LDAP creado en la directiva de autenticación para el inicio de sesión de LDAP. En este flujo, el usuario hace clic en el enlace de contraseña olvidada que aparece en la primera página de inicio de sesión de LDAP, luego en la validación KBA seguida de la validación OTP y, finalmente, en la página de restablecimiento de contraseña.

bind authentication vserver authvs -policy ldap3 -nextfactor kba_validation -priority 10 -gotoPriorityExpression NEXT

Para enlazar todo el flujo de la interfaz de usuario

bind authentication vserver authvs -policy lpol_password_reset -priority 20 -gotoPriorityExpression END

Flujo de trabajo de inicio de sesión para restablecer la contraseña

A continuación se muestra un flujo de trabajo de inicio de sesión de usuario si el usuario necesita restablecer la contraseña:

-

Introduzca la URL del servidor virtual lb; por ejemplo, https://lb1.server.com. Se muestra la pantalla de inicio de sesión.

-

Haga clic en He olvidado mi contraseña. Una pantalla de validación muestra dos preguntas de un máximo de seis preguntas y respuestas registradas contra un usuario de AD.

-

Responda a las preguntas y haga clic en Iniciar sesión. Se muestra una pantalla de validación de OTP de correo electrónico en la que debe introducir la OTP recibida en el ID de correo electrónico alternativo registrado.

-

Introduzca la OTP de correo electrónico. Una vez que la validación de OTP por correo electrónico se realiza correctamente, se muestra la página de restablecimiento de contraseña.

-

Introduzca una nueva contraseña y confirme la nueva contraseña. Haga clic en Submit. Una vez que el restablecimiento de la contraseña se haya realizado correctamente, se mostrará la pantalla de restablecimiento de la contraseña

Ahora puede iniciar sesión con la contraseña de restablecimiento.

Solución de problemas

Citrix ofrece una opción para solucionar algunos de los problemas básicos a los que puede enfrentarse al usar el restablecimiento de contraseña de autoservicio. La siguiente sección le ayuda a solucionar algunos de los problemas que pueden producirse en áreas específicas.

Registro NS

Antes de analizar los registros, le recomendamos que defina el nivel de registro para depurar mediante el comando set syslogparams -loglevel DEBUG. Cuando este parámetro está habilitado, los registros se imprimen en el archivo ns.log.

Registro

El siguiente mensaje indica un registro de usuario correcto.

"ns_aaa_insert_hash_keyValue_entry key:kba_registered value:1"

Nov 14 23:35:51 <local0.debug> 10.102.229.76 11/14/2018:18:05:51 GMT 0-PPE-1 : default SSLVPN Message 1588 0 : "ns_aaa_insert_hash_keyValue_entry key:alternate_mail value:eyJ2ZXJzaW9uIjoiMSIsICJraWQiOiIxbk1oWjN0T2NjLVVvZUx6NDRwZFhxdS01dTA9IiwgImtleSI6IlNiYW9OVlhKNFhUQThKV2dDcmJSV3pxQzRES3QzMWxINUYxQ0tySUpXd0h4SFRIdVlWZjBRRTJtM0ZiYy1RZmlQc0tMeVN2UHpleGlJc2hmVHZBcGVMZjY5dU5iYkYtYXplQzJMTFF1M3JINFVEbzJaSjdhN1pXUFhqbUVrWGdsbjdUYzZ0QWtqWHdQVUI3bE1FYVNpeXhNN1dsRkZXeWtNOVVnOGpPQVdxaz0iLCAiaXYiOiI4RmY3bGRQVzVKLVVEbHV4IiwgImFsZyI6IkFFUzI1Nl9HQ00ifQ==.oKmvOalaOJ3a9z7BcGCSegNPMw=="

Validación de preguntas y respuestas basadas en el conocimiento

El siguiente mensaje indica una validación correcta de preguntas y respuestas basadas en el conocimiento.

"NFactor: Successfully completed KBA Validation, nextfactor is email"

Validación de ID de correo electrónico

El siguiente mensaje indica que se ha restablecido correctamente la contraseña.

"NFactor: Successfully completed email auth, nextfactor is pwd_reset"

Configurar SSPR mediante el visualizador nFactor

Antes de comenzar la configuración de SSPR con el visualizador nFactor, necesitamos agregar los siguientes servidores LDAP:

-

Servidor LDAP estándar con la autenticación habilitada para la autenticación de usuarios y el atributo AD especificado.

-

Servidor LDAP para la extracción de parámetros de usuario sin autorización.

-

Servidor LDAP para restablecer la contraseña en SSL sin autorización. Además, el atributo AD que se utilizará para almacenar los detalles del usuario debe definirse en este servidor.

-

Servidor LDAP para el registro de usuarios, con la autenticación habilitada y el atributo AD especificado.

-

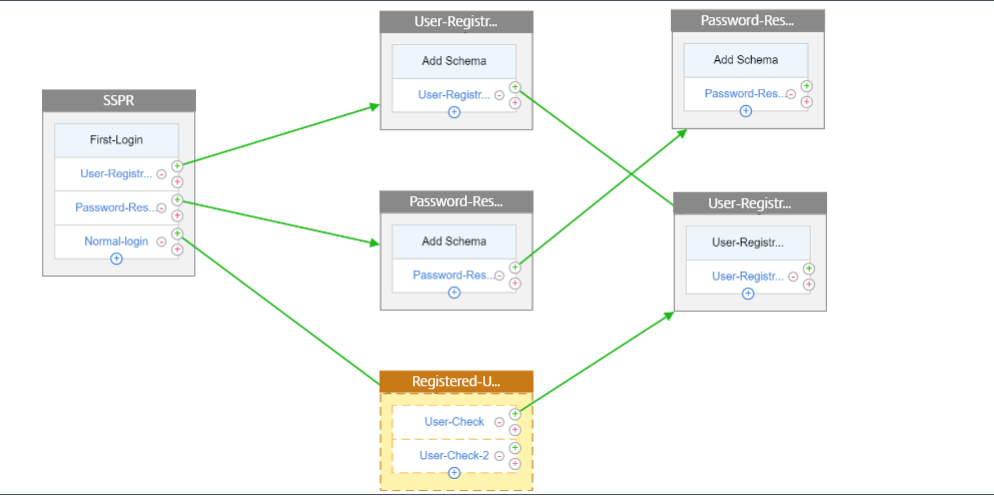

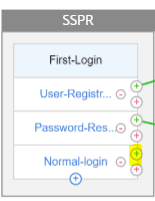

En la siguiente ilustración se muestra el flujo completo:

-

Enlazar el certificado globalmente mediante el siguiente comando CLI:

bind vpn global -userDataEncryptionKey Wildcard

Ahora que se han agregado los servidores LDAP, proceda con la configuración de nFactor mediante el visualizador

-

Vaya a Seguridad > AAA > Tráfico de aplicaciones > Visualizador nFactor > Flujos nFactor, haga clic en Agregar y haga clic en el icono más dentro del cuadro.

-

Dé un nombre al flujo.

-

Haga clic en Agregar esquema que sirva como esquema predeterminado. Haga clic en Agregar en la página Esquema de inicio de sesión

-

Después de darle un nombre al esquema, selecciónelo. Haga clic en Seleccionar en la esquina superior derecha para seleccionar el esquema.

-

Haga clic en Crear y luego en Aceptar.

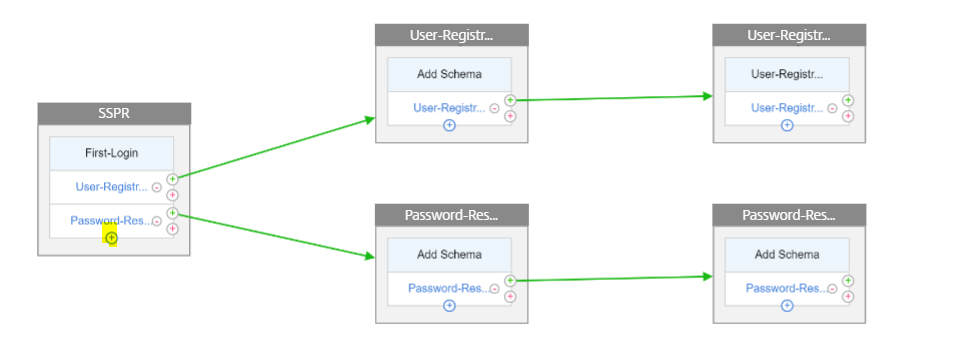

Una vez que se agrega el esquema predeterminado, tenemos que configurar los siguientes tres flujos:

- Registro de usuarios: para el registro explícito de usuarios

- Restablecimiento de contraseña: para restablecer la contraseña

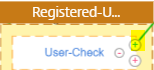

- Inicio desesión normal + Comprobación de usuario registrado: En caso de que el usuario esté registrado e introduzca la contraseña correcta, el usuario inicia sesión. En caso de que el usuario no esté registrado, lo lleva a la página de registro.

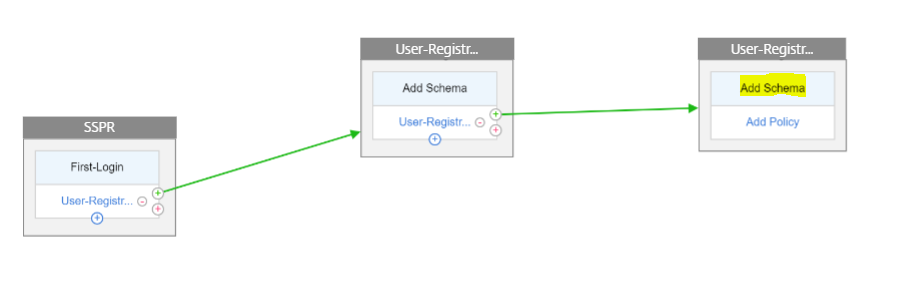

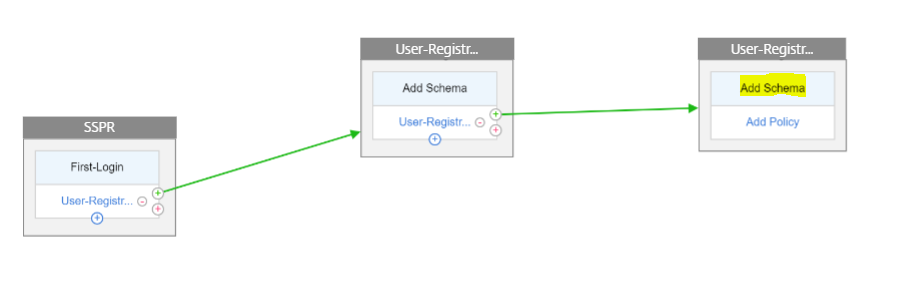

Registro de usuarios

Vamos a continuar desde donde lo dejamos después de agregar el esquema.

-

Haga clic en Add Policypara comprobar si el usuario está intentando registrarse de forma explícita.

-

Haga clic en Crear y, después, en Agregar.

-

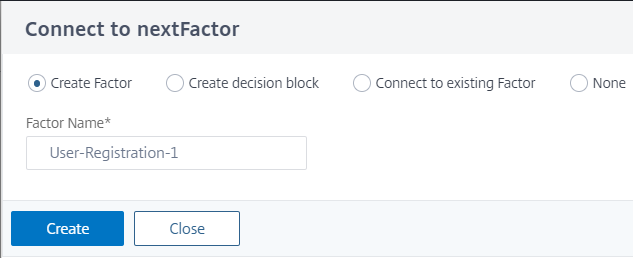

Haga clic en el icono verde “+” para agregar el siguiente factor de autenticación al flujo de registro de usuarios.

-

Haga clic en Crear.

-

Haga clic en Agregar directiva para el factor Registro de usuarios-1.

-

Cree la directiva de autenticación. Esta directiva extrae la información del usuario y la valida antes de redirigirla a la página de registro.

-

Haga clic en Crear y, después, en Agregar.

-

Ahora haga clic en el icono verde “+” para crear otro factor para el registro de usuario y haga clic en Crear. Haga clic en Agregar esquema.

-

Cree el esquema de inicio de sesión de autenticación para el registro de usuarios.

-

Haga clic en Agregar directiva y cree la directiva de autenticación.

-

Haga clic en Crear y haga clic en Agregar.

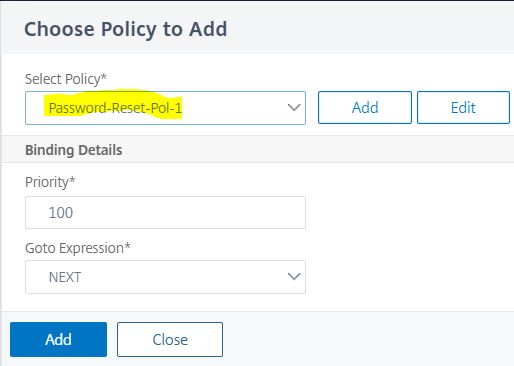

Restablecimiento de contraseña

-

Haga clic en el icono azul “+” para agregar otra directiva (flujo de restablecimiento de contraseña) para el factor SSPR principal.

-

En la página Elegir directiva de autenticación, haga clic en Agregar para crear una directiva de autenticación o seleccione una directiva existente en la lista desplegable. Esta directiva se activa si el usuario hace clic en “Olvidé mi contraseña” en la página de inicio de sesión.

-

Haga clic en Agregar.

-

Haga clic en el icono verde “+” de la directiva de autenticación de restablecimiento de contraseña para agregar el siguiente factor.

-

Haga clic en Crear.

-

Haga clic en Agregar directiva para crear una directiva de autenticación para el factor creado anteriormente. Este factor sirve para validar al usuario.

-

Haga clic en Agregar.

-

Haga clic en el icono verde “+” para agregar el siguiente factor para el flujo de factores de contraseña. Esto valida las respuestas proporcionadas para restablecer la contraseña. Haga clic en Crear.

-

Haga clic en Agregar directiva para agregar una directiva de autenticación para el factor.

-

Seleccione la misma directiva de autenticación en la lista desplegable y haga clic en Agregar.

Inicio de sesión normal + Comprobación de usuario registrado

-

Haga clic en el icono azul “+” para agregar otra directiva de autenticación (flujo de inicio de sesión normal) al factor SSPR principal.

-

Haga clic en Agregarpara crear una directiva de autenticación para el inicio de sesión normal del usuario.

-

Haga clic en Crear y, después, en Agregar.

-

Haga clic en el icono verde “+” de la directiva creada anteriormente para agregar el siguiente factor, seleccione la opción Crear bloque de decisión y asigne un nombre al bloque de decisión.

-

Haga clic en Crear.

-

Haga clic en Agregar directiva para crear una directiva de autenticación para este factor de decisión.

-

Haga clic en Crear y luego en Agregar. Esto comprueba si el usuario está registrado o no.

-

Haga clic en el icono verde “+” del mosaico del bloque de decisiones para dirigir al usuario a la directiva de registro y seleccionar la opción Conectar al factor existente.

-

Seleccione el factor de registro en la lista desplegable Conectar a y haga clic en Crear.

-

Ahora haga clic en el icono azul “+” en el mosaico del bloque de decisión para agregar otra directiva al bloque de decisión. Esta directiva es para que el usuario registrado complete la autenticación.

-

Haga clic en Agregar directiva para crear una directiva de autenticación.

-

Haga clic en Crear y haga clic en Agregar.

En este artículo

- Requisitos previos

- Limitaciones

- Configuración de Active Directory

- Registro de restablecimiento de contraseña de autoservicio

- Crear un flujo de trabajo de registro y administración de usuarios mediante la CLI

- Mostrar la pantalla de registro y administración de usuarios

- Registro de usuarios y validación de gestión

- Configurar página de inicio de sesión de usuario

- Solución de problemas

- Configurar SSPR mediante el visualizador nFactor