Instalar, vincular y actualizar certificados

Para instalar un certificado, consulte Agregar o actualizar un par de claves de certificado.

Vincular certificados

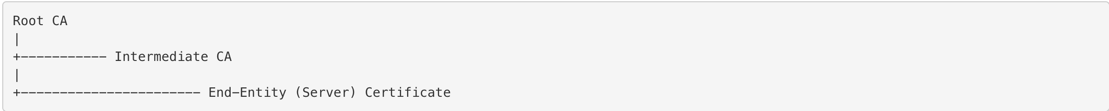

Muchos certificados de servidor están firmados por varias autoridades de certificación (CA) jerárquicas, lo que significa que los certificados forman una cadena como la siguiente:

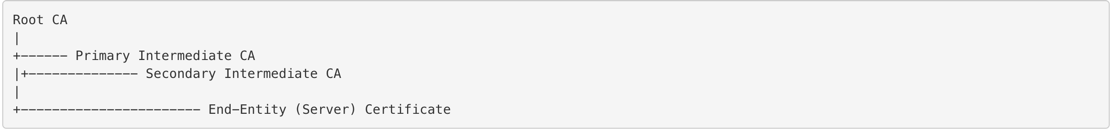

A veces, la CA intermedia se divide en un certificado de CA intermedio principal y secundario. Luego, los certificados forman una cadena como la siguiente:

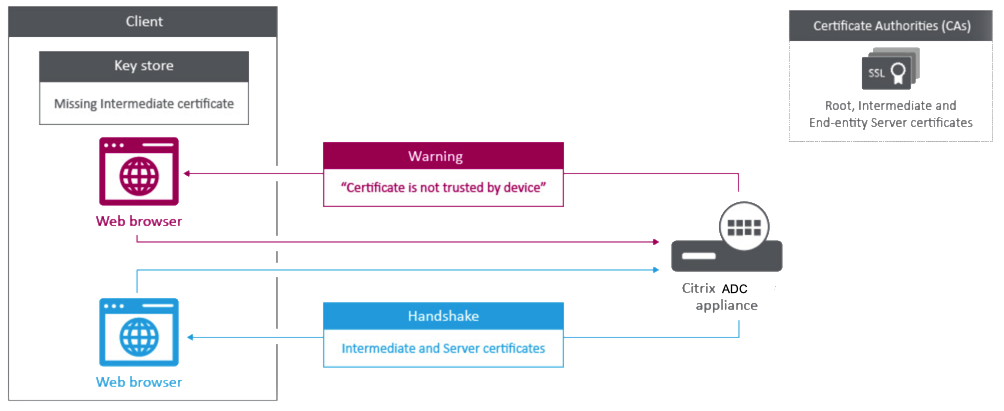

Las máquinas cliente suelen contener el certificado de CA raíz en su almacén de certificados local, pero no uno o más certificados de CA intermedios. El dispositivo ADC debe enviar uno o más certificados de CA intermedios a los clientes.

Nota: El dispositivo no debe enviar el certificado de CA raíz al cliente. El modelo de relación de confianza de la infraestructura de clave pública (PKI) requiere que los certificados de CA raíz se instalen en los clientes mediante un método fuera de banda. Por ejemplo, los certificados se incluyen con el sistema operativo o el explorador web. El cliente ignora un certificado de CA raíz enviado por el dispositivo.

A veces, una CA intermedia que los exploradores web estándar no reconocen como CA de confianza, emite el certificado del servidor. En este caso, se deben enviar uno o más certificados de CA al cliente con el certificado propio del servidor. De lo contrario, el explorador finaliza la sesión SSL porque no puede autenticar el certificado del servidor.

Consulte las siguientes secciones para agregar el servidor y los certificados intermedios:

- Vinculación manual de certificados

- Vinculación automática de certificados

- Crea una cadena de certificados

Cómo vincular un certificado de autoridad intermedia

Vinculación manual de certificados

Nota: Esta función no se admite en la plataforma FIPS de Citrix ADC ni en una configuración de clúster.

En lugar de agregar y vincular certificados individuales, ahora puede agrupar un certificado de servidor y hasta nueve certificados intermedios en un solo archivo. Puede especificar el nombre del archivo al agregar un par de claves de certificado. Antes de hacerlo, asegúrese de que se cumplen los siguientes requisitos previos.

- Los certificados del archivo están en el siguiente orden:

- Certificado de servidor (debe ser el primer certificado del archivo)

- Opcionalmente, una clave de servidor

- Certificado intermedio 1 (ic1)

- Certificado intermedio 2 (ic2)

- Certificado intermedio 3 (ic3), etc. Nota: Los archivos de certificado intermedios se crean para cada certificado intermedio con el nombre “<certificatebundlename>.pem_ic< n>”, donde n está entre 1 y 9. Por ejemplo, bundle.pem_ic1, donde bundle es el nombre del conjunto de certificados e ic1 es el primer certificado intermedio del conjunto.

- Se selecciona la opción de paquete.

- No hay más de nueve certificados intermedios en el archivo.

El archivo se analiza y se identifican el certificado del servidor, los certificados intermedios y la clave del servidor (si está presente). En primer lugar, se agregan el certificado y la clave del servidor. A continuación, se agregan los certificados intermedios, en el orden en que se agregaron al archivo, y se vinculan en consecuencia.

Se informa de un error si se da alguna de las siguientes condiciones:

- Existe un archivo de certificado para uno de los certificados intermedios en el dispositivo.

- La clave se coloca antes del certificado del servidor en el archivo.

- Se coloca un certificado intermedio antes del certificado del servidor.

- Los certificados intermedios no se colocan en el archivo en el mismo orden en que se crean.

- No hay certificados en el archivo.

- Un certificado no tiene el formato PEM correcto.

- El número de certificados intermedios en el archivo supera los nueve.

Agregar un conjunto de certificados mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para crear un conjunto de certificados y verificar la configuración:

add ssl certKey <certkeyName> -cert <string> -key <string> -bundle (YES | NO)

show ssl

show ssl certlink

<!--NeedCopy-->

En el siguiente ejemplo, el conjunto de certificados (bundle.pem) contiene los siguientes archivos:

Certificado de servidor (paquete) vinculado a bundle_ic1

Primer certificado intermedio (bundle_ic1) vinculado a bundle_ic2

Segundo certificado intermedio (bundle_ic2) vinculado a bundle_ic3

Tercer certificado intermedio (bundle_ic3)

add ssl certKey bundletest -cert bundle9.pem -key bundle9.pem -bundle yes

sh ssl certkey

1) Name: ns-server-certificate

Cert Path: ns-server.cert

Key Path: ns-server.key

Format: PEM

Status: Valid, Days to expiration:5733

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=US,ST=California,L=San Jose,O=Citrix ANG,OU=NS Internal,CN=default OULLFT

Validity

Not Before: Apr 21 15:56:16 2016 GMT

Not After : Mar 3 06:30:56 2032 GMT

Subject: C=US,ST=California,L=San Jose,O=Citrix ANG,OU=NS Internal,CN=default OULLFT

Public Key Algorithm: rsaEncryption

Public Key size: 2048

2) Name: servercert

Cert Path: complete/server/server_rsa_1024.pem

Key Path: complete/server/server_rsa_1024.ky

Format: PEM

Status: Valid, Days to expiration:7150

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 1F

Signature Algorithm: sha1WithRSAEncryption

Issuer: C=IN,ST=KAR,O=Citrix R&D Pvt Ltd,CN=Citrix

Validity

Not Before: Sep 2 09:54:07 2008 GMT

Not After : Jan 19 09:54:07 2036 GMT

Subject: C=IN,ST=KAR,O=Citrix Pvt Ltd,CN=Citrix

Public Key Algorithm: rsaEncryption

Public Key size: 1024

3) Name: bundletest

Cert Path: bundle9.pem

Key Path: bundle9.pem

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Server Certificate

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA9

Validity

Not Before: Nov 28 06:43:11 2014 GMT

Not After : Nov 25 06:43:11 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=Server9

Public Key Algorithm: rsaEncryption

Public Key size: 2048

4) Name: bundletest_ic1

Cert Path: bundle9.pem_ic1

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA8

Validity

Not Before: Nov 28 06:42:56 2014 GMT

Not After : Nov 25 06:42:56 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA9

Public Key Algorithm: rsaEncryption

Public Key size: 2048

5) Name: bundletest_ic2

Cert Path: bundle9.pem_ic2

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA7

Validity

Not Before: Nov 28 06:42:55 2014 GMT

Not After : Nov 25 06:42:55 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA8

Public Key Algorithm: rsaEncryption

Public Key size: 2048

6) Name: bundletest_ic3

Cert Path: bundle9.pem_ic3

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA6

Validity

Not Before: Nov 28 06:42:53 2014 GMT

Not After : Nov 25 06:42:53 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA7

Public Key Algorithm: rsaEncryption

Public Key size: 2048

7) Name: bundletest_ic4

Cert Path: bundle9.pem_ic4

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA5

Validity

Not Before: Nov 28 06:42:51 2014 GMT

Not After : Nov 25 06:42:51 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA6

Public Key Algorithm: rsaEncryption

Public Key size: 2048

8) Name: bundletest_ic5

Cert Path: bundle9.pem_ic5

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA4

Validity

Not Before: Nov 28 06:42:50 2014 GMT

Not After : Nov 25 06:42:50 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA5

Public Key Algorithm: rsaEncryption

Public Key size: 2048

9) Name: bundletest_ic6

Cert Path: bundle9.pem_ic6

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA3

Validity

Not Before: Nov 28 06:42:48 2014 GMT

Not After : Nov 25 06:42:48 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA4

Public Key Algorithm: rsaEncryption

Public Key size: 2048

10) Name: bundletest_ic7

Cert Path: bundle9.pem_ic7

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA2

Validity

Not Before: Nov 28 06:42:46 2014 GMT

Not After : Nov 25 06:42:46 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA3

Public Key Algorithm: rsaEncryption

Public Key size: 2048

11) Name: bundletest_ic8

Cert Path: bundle9.pem_ic8

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=ICA1

Validity

Not Before: Nov 28 06:42:45 2014 GMT

Not After : Nov 25 06:42:45 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA2

Public Key Algorithm: rsaEncryption

Public Key size: 2048

12) Name: bundletest_ic9

Cert Path: bundle9.pem_ic9

Format: PEM

Status: Valid, Days to expiration:3078

Certificate Expiry Monitor: ENABLED

Expiry Notification period: 30 days

Certificate Type: Intermediate CA

Version: 3

Serial Number: 01

Signature Algorithm: sha256WithRSAEncryption

Issuer: C=IN,ST=ka,O=sslteam,CN=RootCA4096

Validity

Not Before: Nov 28 06:42:43 2014 GMT

Not After : Nov 25 06:42:43 2024 GMT

Subject: C=IN,ST=ka,O=sslteam,CN=ICA1

Public Key Algorithm: rsaEncryption

Public Key size: 2048

Done

sh ssl certlink

1) Cert Name: bundletest CA Cert Name: bundletest_ic1

2) Cert Name: bundletest_ic1 CA Cert Name: bundletest_ic2

3) Cert Name: bundletest_ic2 CA Cert Name: bundletest_ic3

4) Cert Name: bundletest_ic3 CA Cert Name: bundletest_ic4

5) Cert Name: bundletest_ic4 CA Cert Name: bundletest_ic5

6) Cert Name: bundletest_ic5 CA Cert Name: bundletest_ic6

7) Cert Name: bundletest_ic6 CA Cert Name: bundletest_ic7

8) Cert Name: bundletest_ic7 CA Cert Name: bundletest_ic8

9) Cert Name: bundletest_ic8 CA Cert Name: bundletest_ic9

Done

<!--NeedCopy-->

Agregar un conjunto de certificados mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > SSL > Certificados > Certificados de CA .

- En el panel de detalles, haga clic en Instalar.

- En el cuadro de diálogo Instalar certificado , escriba los detalles, como el certificado y el nombre del archivo de clave, y luego seleccione Paquete de certificados .

- Haga clic en Instalar y, a continuación, en Cerrar.

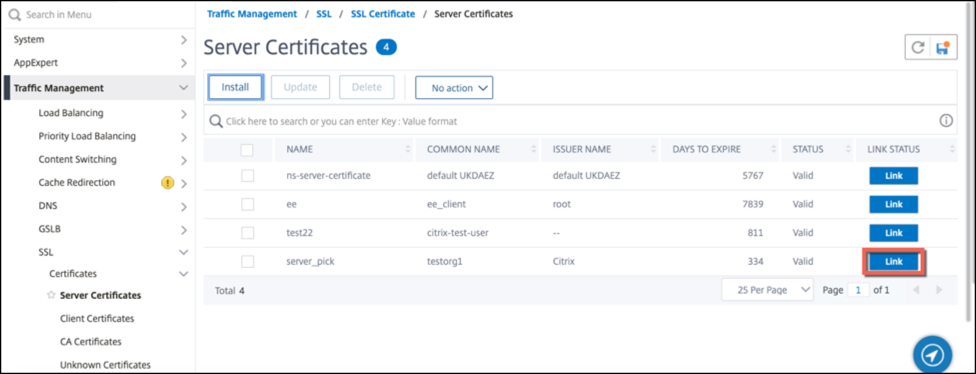

Vinculación automática de certificados

Nota: Esta función está disponible a partir de la versión 13.0 compilación 47.x.

Ya no tiene que vincular manualmente un certificado a su emisor hasta el certificado raíz. Si los certificados de CA intermedios y el certificado raíz están presentes en el dispositivo, puede hacer clic en el botón Vincular en el certificado de usuario final.

Aparece la cadena de potencial.

Haga clic en Vincular certificado para vincular todos los certificados.

Crea una cadena de certificados

En lugar de utilizar un conjunto de certificados (un único archivo), puede crear una cadena de certificados. La cadena vincula el certificado del servidor a su emisor (la CA intermedia). Este enfoque requiere que el archivo de certificado de CA intermedio esté instalado en el dispositivo ADC y la aplicación cliente debe confiar en uno de los certificados de la cadena. Por ejemplo, vincule Cert-Intermediate-A con Cert-Intermediate-B, donde Cert-Intermediate-B está vinculado a Cert-Intermediate-C, que es un certificado en el que confía la aplicación cliente.

Nota: El dispositivo admite el envío de un máximo de 10 certificados en la cadena de certificados enviados al cliente (un certificado de servidor y nueve certificados de CA).

Crear una cadena de certificados mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para crear una cadena de certificados y verificar la configuración. (Repita el primer comando para cada eslabón nuevo de la cadena).

link ssl certkey <certKeyName> <linkCertKeyName>

show ssl certlink

<!--NeedCopy-->

Ejemplo:

link ssl certkey siteAcertkey CAcertkey

Done

show ssl certlink

linked certificate:

1) Cert Name: siteAcertkey CA Cert Name: CAcertkey

Done

<!--NeedCopy-->

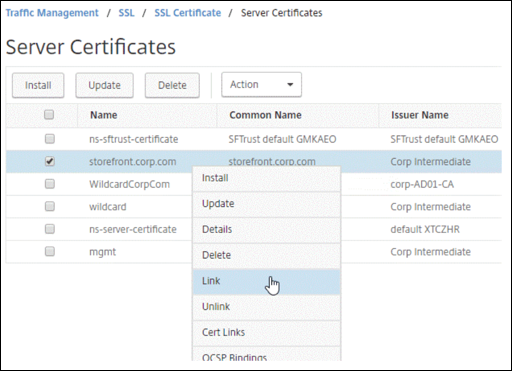

Crear una cadena de certificados mediante la interfaz gráfica de usuario

- Navegue hasta Administración del tráfico > SSL > Certificados.

- Seleccione un certificado de servidor y, en la lista Acción, seleccione Vinculary especifique un nombre de certificado de CA.

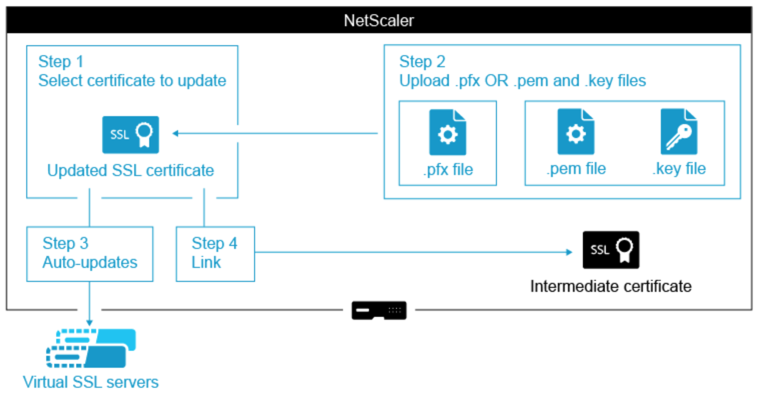

Actualizar un certificado de servidor existente

Para cambiar un certificado de servidor existente manualmente, debe realizar los siguientes pasos:

- Desvincule el certificado antiguo del servidor virtual.

- Retire el certificado del dispositivo.

- Agregue el nuevo certificado al dispositivo.

- Enlazar el nuevo certificado al servidor virtual.

Para reducir el tiempo de inactividad al reemplazar un par de claves de certificado, puede actualizar un certificado existente. Si quiere reemplazar un certificado por un certificado que se emitió para un dominio diferente, debe inhabilitar las comprobaciones de dominio antes de actualizar el certificado.

Para recibir notificaciones sobre certificados a punto de caducar, puede habilitar el control de caducidad.

Cuando quita o desvincula un certificado de un servidor o servicio virtual SSL configurado, el servidor o servicio virtual se vuelve inactivo. Se activan después de que se les vincule un nuevo certificado válido. Para reducir el tiempo de inactividad, puede usar la función de actualización para reemplazar un par de claves de certificado que esté vinculado a un servidor virtual SSL o a un servicio SSL.

Diagrama general de cómo actualizar un certificado SSL en el dispositivo Citrix ADC.

Cómo actualizar un certificado existente

Actualizar un par de claves de certificado existente mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para actualizar un par de claves de certificado existente y verificar la configuración:

update ssl certkey <certkeyName> -cert <string> -key <string>

show ssl certKey <certkeyName>

<!--NeedCopy-->

Ejemplo:

update ssl certkey siteAcertkey -cert /nsconfig/ssl/cert.pem -key /nsconfig/ssl/pkey.pem

Done

show ssl certkey siteAcertkey

Name: siteAcertkey Status: Valid

Version: 3

Serial Number: 02

Signature Algorithm: md5WithRSAEncryption

Issuer: /C=US/ST=CA/L=Santa Clara/O=siteA/OU=Tech

Validity

Not Before: Nov 11 14:58:18 2001 GMT

Not After: Aug 7 14:58:18 2004 GMT

Subject: /C=US/ST-CA/L=San Jose/O=CA/OU=Security

Public Key Algorithm: rsaEncryption

Public Key size: 2048

Done

<!--NeedCopy-->

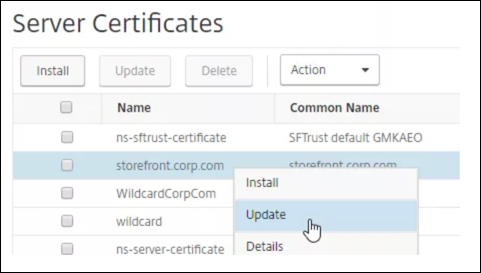

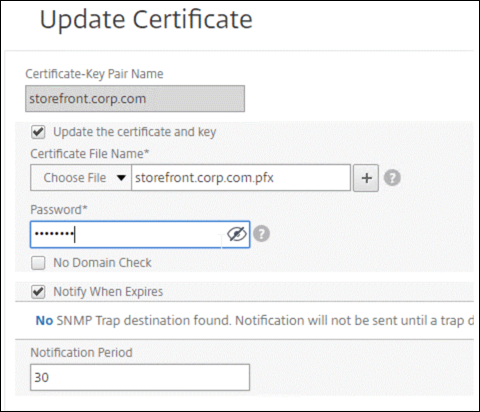

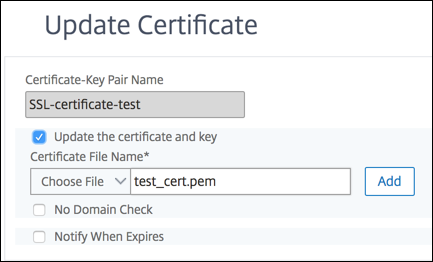

Actualizar un par de claves de certificado existente mediante la interfaz gráfica de usuario

-

Vaya a Administración del tráfico > SSL > Certificados > Certificadosde servidor.

-

Seleccione el certificado que quiere actualizar y haga clic en Actualizar.

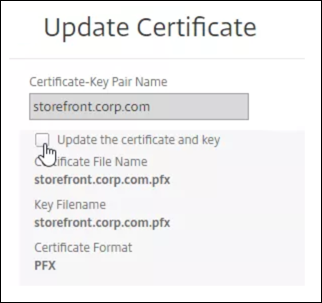

-

Seleccione Actualizar el certificado y la clave.

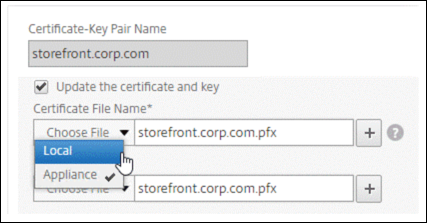

-

En Nombre de archivo de certificado, haga clic en Elegir archivo > Local y busque el archivo .pfx o el archivo PEM de certificado actualizados.

-

Si carga un archivo .pfx, se le pedirá que especifique la contraseña del archivo .pfx.

-

Si carga un archivo pem de certificado, también debe cargar un archivo de clave de certificado. Si la clave está cifrada, debe especificar la contraseña de cifrado.

-

-

Si el nombre común del nuevo certificado no coincide con el certificado anterior, seleccione Sin verificación de dominio.

-

Haga clic en Aceptar. Todos los servidores virtuales SSL a los que está vinculado este certificado se actualizan automáticamente.

-

Después de reemplazar el certificado, es posible que tenga que actualizar el vínculo de certificado a un nuevo certificado intermedio. Para obtener más información sobre cómo actualizar un certificado intermedio sin romper los vínculos, consulte Actualizar un certificado intermedio sin romper los vínculos.

-

Haga clic con el botón secundario en el certificado actualizado y haga clic en Vínculosde certificado para ver si está vinculado a un certificado intermedio.

-

Si el certificado no está vinculado, haga clic con el botón secundario en el certificado actualizado y haga clic en Vincular para vincularlo a un certificado intermedio. Si no ve una opción para vincular, primero debe instalar un nuevo certificado intermedio en el dispositivo en el nodo Certificados de CA.

-

Actualizar un certificado de CA existente

Los pasos para actualizar un certificado de CA existente son los mismos que para actualizar un certificado de servidor existente. La única diferencia es que no necesita una clave en el caso de los certificados de CA.

Inhabilitar las comprobaciones

Cuando se reemplaza un certificado SSL en el dispositivo, el nombre de dominio mencionado en el nuevo certificado debe coincidir con el nombre de dominio del certificado que se reemplaza. Por ejemplo, si tiene un certificado emitido para abc.com y lo actualiza con un certificado emitido para def.com, se producirá un error en la actualización del certificado.

Sin embargo, si quiere que el servidor que ha estado hospedando un dominio en particular aloje un dominio nuevo, inhabilite la comprobación de dominio antes de actualizar su certificado.

Inhabilitar la comprobación de dominio para un certificado mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para inhabilitar la verificación de dominio y verificar la configuración:

update ssl certKey <certkeyName> -noDomainCheck

show ssl certKey <certkeyName>

<!--NeedCopy-->

Ejemplo:

update ssl certKey sv -noDomainCheck

Done

show ssl certkey sv

Name: sv

Cert Path: /nsconfig/ssl/complete/server/server_rsa_512.pem

Key Path: /nsconfig/ssl/complete/server/server_rsa_512.ky

Format: PEM

Status: Valid, Days to expiration:9349

Certificate Expiry Monitor: DISABLED

Done

<!--NeedCopy-->

Inhabilitar la comprobación de dominio para un certificado mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > SSL > Certificados, seleccione un certificado y haga clic en Actualizar.

- Seleccione Sin verificación de dominio.

Reemplazar el certificado predeterminado de un dispositivo ADC por un certificado de CA de confianza que coincida con el nombre de host del dispositivo

El siguiente procedimiento supone que el certificado predeterminado()ns-server-certificate está vinculado a los servicios internos.

- Vaya a Administración del tráfico > SSL > Certificados SSL > Crear solicitud de certificado.

- En nombre común, escriba

test.citrixadc.com. - Envíe la CSR a una entidad de certificación de confianza.

- Después de recibir el certificado de la CA de confianza, copie el archivo en el directorio

/nsconfig/ssl. - Vaya a Administración del tráfico > SSL > Certificados > Certificados de servidor .

- Seleccione el certificado de servidor predeterminado()

ns-server-certificatey haga clic en Actualizar. - En el cuadro de diálogo Actualizar certificado, en Nombre de archivo de certificado, busque el certificado recibido de la CA después de firmar.

- En el campo Nombre de archivo de clave, especifique el nombre de archivo de clave privada predeterminado()

ns-server.key. - Seleccione Sin verificación de dominio.

- Haga clic en Aceptar.

Habilitar el monitor de caducidad

Un certificado SSL es válido durante un período específico. Una implementación típica incluye varios servidores virtuales que procesan transacciones SSL y los certificados vinculados a ellos pueden caducar en momentos diferentes. Un monitor de caducidad configurado en el dispositivo crea entradas en los registros de auditoría syslog y ns del dispositivo cuando un certificado configurado caduca.

Si quiere crear alertas SNMP para la caducidad de certificados, debe configurarlas por separado.

Habilitar un monitor de caducidad para un certificado mediante la CLI

En el símbolo del sistema, escriba los siguientes comandos para habilitar un monitor de caducidad para un certificado y verificar la configuración:

set ssl certKey <certkeyName> [-expiryMonitor ( ENABLED | DISABLED ) [-notificationPeriod <positive_integer>]]

show ssl certKey <certkeyName>

<!--NeedCopy-->

Ejemplo:

set ssl certKey sv -expiryMonitor ENABLED –notificationPeriod 60

Done

<!--NeedCopy-->

Habilitar un monitor de caducidad para un certificado mediante la interfaz gráfica de usuario

- Vaya a Administración del tráfico > SSL > Certificados, seleccione un certificado y haga clic en Actualizar.

- Seleccione Notificar cuando caduquey, si lo quiere, especifique un período de notificación.

Actualizar un certificado intermedio sin romper los enlaces

Ahora puede actualizar un certificado intermedio sin romper ningún vínculo existente. La extensión “AuthorityKeyIdentifier”, en el certificado vinculado emitido por el certificado que se va a reemplazar, no debe contener un campo de número de serie del certificado de autoridad (“authorityCertSerialNumber”). Si la extensión “AuthorityKeyIdentifier” contiene un campo de número de serie, los números de serie del certificado antiguo y el nuevo deben ser los mismos. Puede actualizar cualquier cantidad de certificados en el enlace, de uno en uno, si se cumple la condición anterior. Anteriormente, los enlaces se rompían si se actualizaba un certificado intermedio.

Por ejemplo, hay cuatro certificados: CertA, CertB, CertC y CertD. El certificado CertA es el emisor de CertB, CertB es el emisor de CertC, etc. Si quiere reemplazar un certificado intermedio CertB por CertB_new, sin romper el vínculo, se debe cumplir la siguiente condición:

El número de serie del certificado de CertB debe coincidir con el número de serie del certificado de CertB_new si se cumplen las dos condiciones siguientes:

- La extensión

AuthorityKeyIdentifierestá presente enCertC. - Esta extensión contiene un campo de número de serie.

Si el nombre común en un certificado cambia, al actualizar el certificado, especifique nodomaincheck.

En el ejemplo anterior, para cambiar “www.ejemplo.com” por “*.ejemplo.com”, seleccione el parámetro “Sin verificación de dominio”. CertD

Actualizar el certificado mediante la CLI

En la línea de comandos, escriba:

update ssl certKey <certkeyName> -cert <string> [-password] -key <string> [-noDomainCheck]

<!--NeedCopy-->

Ejemplo:

update ssl certkey siteAcertkey -cert /nsconfig/ssl/cert.pem -key /nsconfig/ssl/pkey.pem -noDomainCheck

<!--NeedCopy-->

Mostrar una cadena de certificados

Un certificado contiene el nombre de la autoridad emisora y el sujeto al que se emite el certificado. Para validar un certificado, debe mirar al emisor de ese certificado y confirmar si confía en él. Si no confía en el emisor, debe ver quién emitió el certificado de emisor. Suba en la cadena hasta llegar al certificado de CA raíz o a un emisor en el que confíe.

Como parte del protocolo de enlace SSL, cuando un cliente solicita un certificado, el dispositivo presenta un certificado y la cadena de certificados de emisor presentes en el dispositivo. Un administrador puede ver la cadena de certificados de los certificados presentes en el dispositivo e instalar los certificados que falten.

Ver la cadena de certificados de los certificados presentes en el dispositivo mediante la CLI

En la línea de comandos, escriba:

show ssl certchain <cert_name>

<!--NeedCopy-->

Ejemplos

Hay 3 certificados: c1, c2 y c3. El certificado c3 es el certificado de CA raíz y firma c2 y c2 firma c1. Los siguientes ejemplos ilustran la salida del

show ssl certchain c1 comando en diferentes casos.

Caso 1:

El certificado c2 está vinculado a c1 y c3 está vinculado a c2.

El certificado c3 es un certificado de CA raíz.

Si ejecuta el siguiente comando, se muestran los vínculos del certificado hasta el certificado de CA raíz.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate name: c2 linked; not a root certificate

2) Certificate name: c3 linked; root certificate

Done

<!--NeedCopy-->

Caso 2:

El certificado c2 está vinculado a c1.

El certificado c2 no es un certificado de CA raíz.

Si ejecuta el siguiente comando, se muestra la información de que el certificado c3 es un certificado de CA raíz pero no está vinculado a c2.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 linked; not a root certificate

2) Certificate Name: c3 not linked; root certificate

Done

<!--NeedCopy-->

Caso 3:

Los certificados c1, c2 y c3 no están vinculados, sino que están presentes en el dispositivo.

Si ejecuta el siguiente comando, se muestra información sobre todos los certificados que comienzan por el emisor del certificado c1. También se especifica que los certificados no están vinculados.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 not linked; not a root certificate

2) Certificate Name: c3 not linked; root certificate

Done

<!--NeedCopy-->

Caso 4:

El certificado c2 está vinculado a c1.

El certificado c3 no está presente en el dispositivo.

Si ejecuta el siguiente comando, se muestra información sobre el certificado vinculado a c1. Se le solicitará que agregue un certificado con el nombre de sujeto especificado en c2. En este caso, se pide al usuario que agregue el certificado de CA raíz c3.

show ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: c2 linked; not a root certificate

2) Certificate Name: /C=IN/ST=ka/O=netscaler/CN=test

Action: Add a certificate with this subject name.

Done

<!--NeedCopy-->

Caso 5:

Un certificado no está vinculado al certificado c1 y el certificado del emisor de c1 no está presente en el dispositivo.

Si ejecuta el siguiente comando, se le pedirá que agregue un certificado con el nombre de sujeto en el certificado c1.

sh ssl certchain c1

Certificate chain details of certificate name c1 are:

1) Certificate Name: /ST=KA/C=IN

Action: Add a certificate with this subject name.

<!--NeedCopy-->

En este artículo

- Vincular certificados

- Cómo vincular un certificado de autoridad intermedia

- Vinculación manual de certificados

- Vinculación automática de certificados

- Crea una cadena de certificados

- Actualizar un certificado de servidor existente

- Cómo actualizar un certificado existente

- Actualizar un certificado de CA existente

- Inhabilitar las comprobaciones

- Reemplazar el certificado predeterminado de un dispositivo ADC por un certificado de CA de confianza que coincida con el nombre de host del dispositivo

- Habilitar el monitor de caducidad

- Actualizar un certificado intermedio sin romper los enlaces

- Mostrar una cadena de certificados