-

Compatibilidad con protocolos TLSv1.3 tal como se define en RFC 8446

-

Matriz de compatibilidad de certificados de servidor en el dispositivo ADC

-

Compatibilidad con plataformas basadas en chip SSL Intel Coleto

-

Compatibilidad con el módulo de seguridad de hardware Thales Luna Network

This content has been machine translated dynamically.

Dieser Inhalt ist eine maschinelle Übersetzung, die dynamisch erstellt wurde. (Haftungsausschluss)

Cet article a été traduit automatiquement de manière dynamique. (Clause de non responsabilité)

Este artículo lo ha traducido una máquina de forma dinámica. (Aviso legal)

此内容已经过机器动态翻译。 放弃

このコンテンツは動的に機械翻訳されています。免責事項

이 콘텐츠는 동적으로 기계 번역되었습니다. 책임 부인

Este texto foi traduzido automaticamente. (Aviso legal)

Questo contenuto è stato tradotto dinamicamente con traduzione automatica.(Esclusione di responsabilità))

This article has been machine translated.

Dieser Artikel wurde maschinell übersetzt. (Haftungsausschluss)

Ce article a été traduit automatiquement. (Clause de non responsabilité)

Este artículo ha sido traducido automáticamente. (Aviso legal)

この記事は機械翻訳されています.免責事項

이 기사는 기계 번역되었습니다.책임 부인

Este artigo foi traduzido automaticamente.(Aviso legal)

这篇文章已经过机器翻译.放弃

Questo articolo è stato tradotto automaticamente.(Esclusione di responsabilità))

Translation failed!

Descripción de la arquitectura

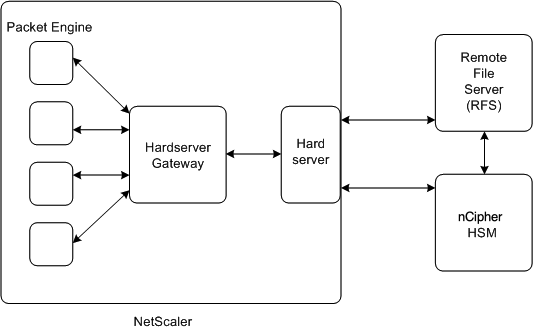

Las tres entidades que forman parte de una implementación de Citrix ADC-NCipher son un módulo NCipher NShield Connect, un servidor de archivos remoto (RFS) y un dispositivo Citrix ADC.

NCipher NShield Connect es un módulo de seguridad de hardware conectado a la red. El RFS se utiliza para configurar el HSM y para almacenar los archivos de clave cifrada.

Hardserver, un demonio propietario proporcionado por NCipher, se utiliza para la comunicación entre el cliente (ADC), el NCipher HSM y el RFS. Utiliza el protocolo de comunicación segura IMPATH. Un demonio de puerta de enlace, denominado Hardserver Gateway, se utiliza para comunicarse entre el motor de paquetes Citrix ADC y el Hardserver.

Nota: Los términos nCipher nShield Connect, NCipher HSM y HSM se utilizan indistintamente en esta documentación.

La siguiente ilustración ilustra la interacción entre los diferentes componentes.

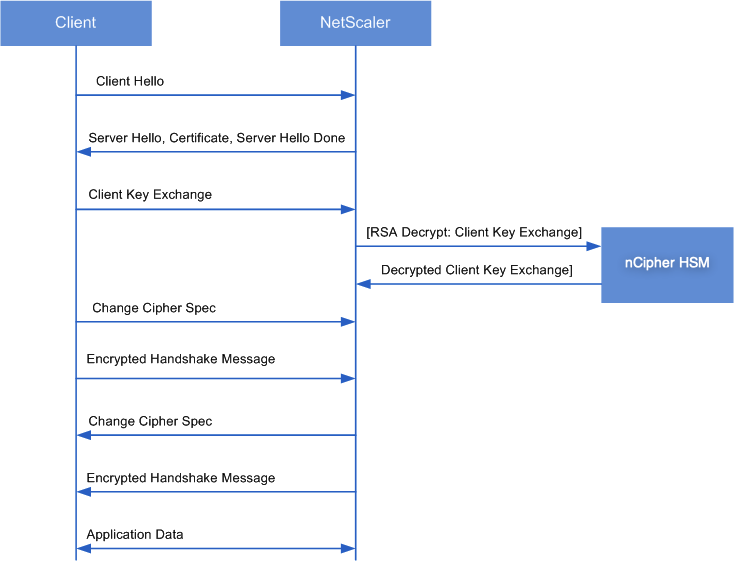

En una implementación típica, el RFS se utiliza para almacenar de forma segura las claves generadas por el HSM. Después de generar las claves, puede transferirlas de forma segura al ADC y, a continuación, utilizar la GUI o la línea de comandos para cargar las claves en el HSM. Un servidor virtual en el ADC utiliza NCipher para descifrar el intercambio de claves de cliente para completar el enlace SSL. A partir de entonces, todas las operaciones SSL se realizan en el ADC.

Nota: Los términos claves y tokens de clave de aplicación se utilizan indistintamente en esta documentación.

La siguiente ilustración ilustra el flujo de paquetes en el protocolo de enlace SSL con NCipher HSM.

Ilustración 1. Diagrama de flujo de paquetes de protocolo de enlace SSL con Citrix ADC mediante NCipher HSM

Nota: La comunicación entre el ADC y el HSM utiliza un protocolo de comunicación patentado de NCipher, llamado IMPATH.

Compartir

Compartir

En este artículo

This Preview product documentation is Cloud Software Group Confidential.

You agree to hold this documentation confidential pursuant to the terms of your Cloud Software Group Beta/Tech Preview Agreement.

The development, release and timing of any features or functionality described in the Preview documentation remains at our sole discretion and are subject to change without notice or consultation.

The documentation is for informational purposes only and is not a commitment, promise or legal obligation to deliver any material, code or functionality and should not be relied upon in making Cloud Software Group product purchase decisions.

If you do not agree, select I DO NOT AGREE to exit.