Compatibilidad del encabezado de respuesta de la directiva de seguridad de contenido para NetScaler Gateway y respuestas generadas por servidor virtual de autenticación

A partir de la versión 13.0—76.29 de NetScaler, se admite el encabezado de respuesta Content-Security-Policy (CSP) para las respuestas generadas por el servidor virtual de autenticación y NetScaler Gateway.

El encabezado de respuesta Content-Security-Policy (CSP) es una combinación de directivas que el explorador web utiliza para evitar ataques de scripting entre sitios (CSS). El encabezado de respuesta HTTP CSP permite a los administradores del sitio web controlar los recursos que el agente de usuario puede cargar para una página determinada. Salvo algunas excepciones, las directivas implican principalmente la especificación de orígenes de servidores y puntos finales de script. Esto ayuda a protegerse contra los ataques de scripts entre sitios. El encabezado CSP está diseñado para modificar la forma en que los exploradores procesan las páginas y, por lo tanto, para protegerse de varias inyecciones entre sitios, incluido CSS. Es importante establecer el valor del encabezado correctamente, de forma que no impida el correcto funcionamiento del sitio web. Por ejemplo, si el encabezado está configurado para evitar la ejecución de JavaScript en línea, el sitio web no debe utilizar JavaScript en línea en sus páginas.

Estas son las ventajas del encabezado de respuesta del CSP.

- La función principal de un encabezado de respuesta CSP es evitar ataques CSS.

- Además de restringir los dominios desde los que se puede cargar el contenido, el servidor puede especificar qué protocolos se pueden utilizar; por ejemplo (e idealmente, desde el punto de vista de la seguridad), un servidor puede especificar que todo el contenido debe cargarse mediante HTTPS.

- CSP ayuda a proteger NetScaler de ataques de scripts entre sitios protegiendo archivos como “tmindex.html” y “homepage.html. El archivo “tmindex.html” está relacionado con la autenticación y el archivo “homepage.html” está relacionado con los enlaces o aplicaciones publicados.

Configuración del encabezado Content-Security-Policy para las respuestas generadas por el servidor virtual de autenticación y NetScaler Gateway

Para habilitar el encabezado CSP, debe configurar su servidor web para que devuelva el encabezado HTTP del CSP.

Puntos que tener en cuenta

- De forma predeterminada, el encabezado CSP está inhabilitado.

- Al habilitar o inhabilitar la directiva CSP predeterminada, se recomienda ejecutar el siguiente comando.

Flush cache contentgroup loginstaticobjects- Para modificar el CSP de /logon/LogonPoint/index.html, modifique el valor “Header set Content-Security-Policy” según sea necesario en la sección correspondiente al directorio de inicio de sesión que se encuentra en el directorio

/var/netscaler/logon.- Para obtener instrucciones sobre cómo configurar una acción y una directiva de reescritura mediante la GUI, consulte Reescritura.

Para configurar CSP para el servidor virtual de autenticación y las respuestas generadas por NetScaler Gateway mediante CLI, escriba el siguiente comando en el símbolo del sistema:

set aaa parameter -defaultCSPHeader <ENABLE/DISABLE>

Para configurar CSP para NetScaler Gateway y autenticar las respuestas generadas por el servidor virtual mediante GUI.

-

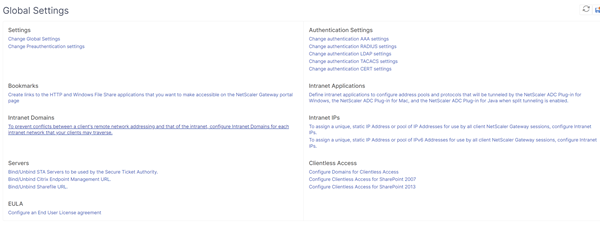

Vaya a NetScaler Gateway > Configuración globaly haga clic en Cambiar configuración AAA de autenticación en Configuración de autenticación.

-

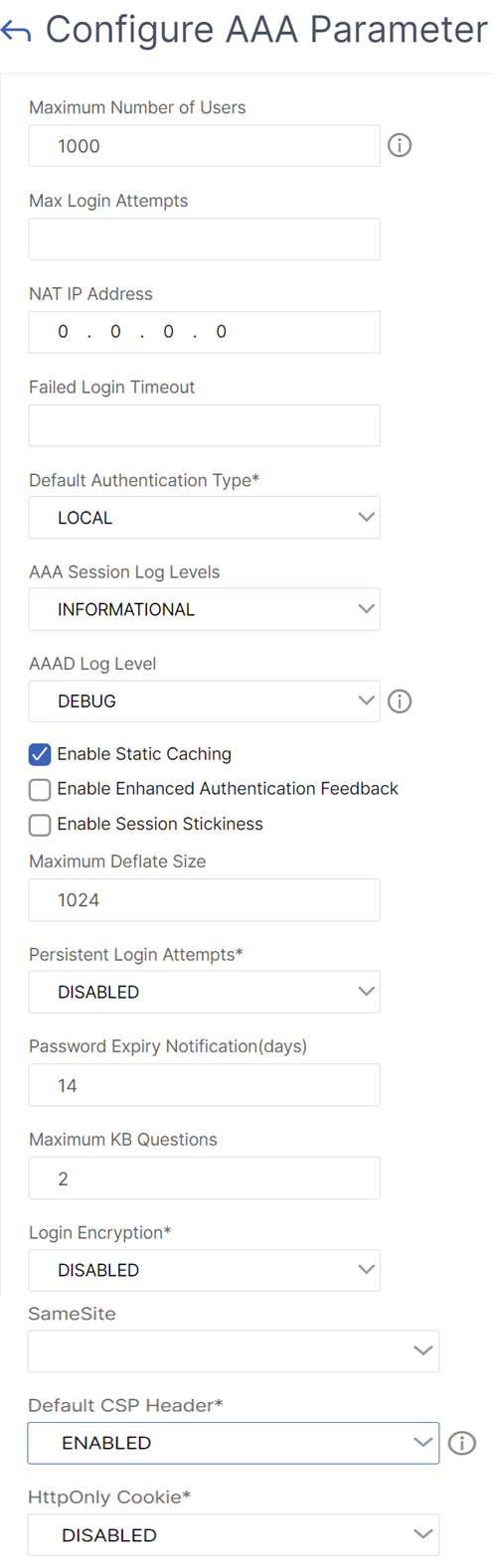

En la página Configurar parámetros AAA, seleccione el campo Habilitado en encabezado CSP predeterminado.

Encabezado personalizado de directiva de seguridad de contenido

Puede configurar un encabezado CSP personalizado mediante una directiva de reescritura en el servidor virtual VPN y los servidores virtuales de autenticación para las respuestas generadas por dispositivos de punto final AAA.

A continuación se muestra un ejemplo de personalización de encabezados de CSP para incluir imágenes y scripts únicamente de las dos fuentes especificadas siguientes: https://company.fqdn.com, https://example.comrespectivamente.

add rewrite action modify_csp insert_http_header Content-Security-Policy ""default-src 'self'; script-src 'self' https://company.fqdn.com 'unsafe-inline' 'unsafe-eval'; connect-src 'self'; img-src http://localhost:* https://example.com 'self' data: http: https:; style-src 'self' 'unsafe-inline'; font-src 'self'; frame-src 'self'; child-src 'self' com.citrix.agmacepa://* citrixng://* com.citrix.nsgclient://*; form-action 'self'; object-src 'self'; report-uri /nscsp_violation/report_uri""

add rewrite policy csp_pol true modify_csp

<!--NeedCopy-->

Para vincular la directiva al servidor virtual de autenticación,

bind authentication vserver auth_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind authentication vserver auth_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

Para vincular la directiva al servidor virtual VPN,

bind vpn vserver vpn_vs -policy csp_pol -priority 1 -type AAA_RESPONSE

bind vpn vserver vpn_vs -policy csp_pol -priority 2 -type RESPONSE

<!--NeedCopy-->

Nota:

El encabezado CSP personalizado no se puede configurar en los servidores virtuales de conmutación de contenido y equilibrio de carga para determinadas respuestas generadas por AAA.