Configure LDAP después de descargar SSL a un servidor virtual de equilibrio de carga

En un dispositivo NetScaler, el proceso AAAD se utiliza para realizar la autenticación básica, como LDAP, RADIUS, TACACS, para el acceso de la administración o la autorización de autenticación y el acceso a la puerta de enlace. Como AAAD se ejecuta en la CPU de administración, es posible que haya problemas con errores de autenticación intermitentes. Para evitar estos errores, se puede usar el servidor virtual de equilibrio de carga para descargar la funcionalidad SSL de la AAAD.

Ventajas de descargar SSL a un servidor virtual de equilibrio de carga

- Rendimiento de AAAD mejorado. En AAAD, para cada solicitud de autenticación para el servidor LDAP de tipo SSL, se establece una nueva sesión SSL. A medida que el proceso AAAD se ejecuta en la CPU de administración, el establecimiento de la sesión SSL afecta al rendimiento durante las solicitudes altas a la AAAD. La descarga de la funcionalidad SSL al servidor virtual de equilibrio de carga mejora el rendimiento del proceso AAAD.

- Render el certificado de cliente al servidor. La biblioteca LDAP del cliente en AAAD solo realiza la validación del certificado del servidor, no se admite la renderización del certificado de cliente al servidor. Dado que la autenticación mutua SSL requiere renderizar el certificado de cliente para establecer la conexión SSL, la descarga de la funcionalidad SSL al servidor virtual de equilibrio de carga permite renderizar el certificado de cliente en el servidor.

Configure LDAP después de descargar SSL al servidor virtual de equilibrio de carga

Nota: Después de crear una dirección IP de servidor virtual de equilibrio de carga para LDAP y dirigir el servidor de solicitudes de LDAP a la dirección IP del servidor virtual, el tráfico proviene del SNIP.

Requisitos previos

- Asegúrese de que el LDAP seguro esté habilitado en los controladores de dominio que el dispositivo NetScaler utiliza para la autenticación. De forma predeterminada, en una CA empresarial, todos los controladores de dominio se inscriben para obtener un certificado mediante la plantilla de certificado de controlador de dominio.

- Asegúrese de que el LDAP seguro funcione utilizando el archivo ldp.exe y conectándose al controlador de dominio a través del puerto 636 y SSL.

Configure LDAP después de descargar SSL al servidor virtual de equilibrio de carga mediante la interfaz gráfica de usuario

-

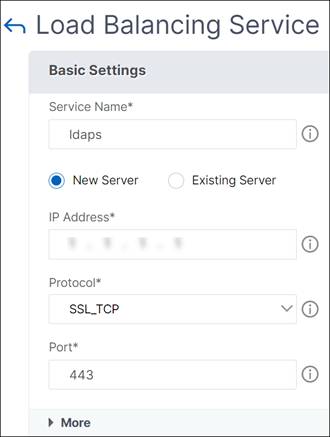

Cree un servicio de equilibrio de carga con el protocolo establecido en SSL_TCP.

- Vaya a Administración del tráfico > Equilibrio de carga > Servicios y haga clic en Agregar.

- Especifique la dirección IP del controlador de dominio y establezca el número de puerto en 636.

- Haga clic en Aceptar.

-

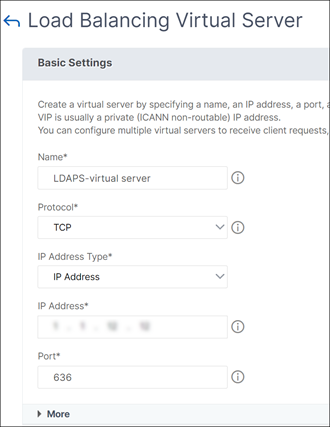

Cree un servidor virtual de equilibrio de carga para el servicio de equilibrio de carga LDAPS.

- Vaya a Administración del tráfico > Equilibrio de carga > Servidores virtuales.

- Configure el protocolo en TCP, introduzca la dirección IP, establezca el puerto en 636 y haga clic en Aceptar.

-

Enlazar el servicio LDAPS al servidor virtual de equilibrio de carga.

- Vaya a Administración del tráfico > Equilibrio de carga > Servidores virtuales.

- Seleccione el servidor virtual LDAP. Aparece la página Servidor virtual de equilibrio de carga.

- En la sección Servicios y grupos de servicios, haga clic en No Load Balancing Virtual Server Service Binding. Aparece la página Service Binding.

- Seleccione el servicio de equilibrio de carga. Actualice los demás campos obligatorios y haga clic en Enlazar.

- Haga clic en Listo.

-

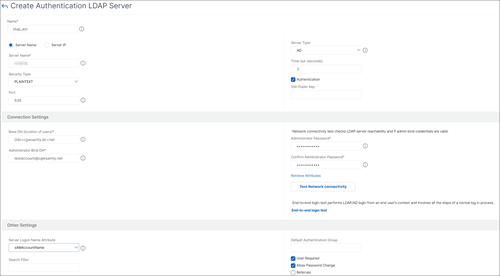

Ahora cambie el servidor de directivas de autenticación de LDAP para que apunte al servidor virtual de equilibrio de carga para un LDAP seguro. El tipo de seguridad debe ser TEXTO SIN FORMATO.

- Vaya a NetScaler Gateway > Directivas > Autenticación > LDAP.

- Seleccione el servidor LDAP y haga clic en Modificar.

- Cambie la dirección IP a la VIP de LDAPS alojada en el dispositivo NetScaler creado anteriormente.

- Cambie el tipo de seguridad a TEXTO SIN FORMATO, cambie el puerto a 636 y active la casilla Permitir cambio de contraseña, si es necesario (SLDAP permite cambiar la contraseña).

- Haga clic en Probar conectividad de red para verificar la conectividad

- Haga clic en Aceptar.

Puede comprobar el panel de autenticación para confirmar que el estado del servidor LDAP es ACTIVO. Además, compruebe los registros de autenticación para confirmar que la autenticación funciona según lo previsto.

Puede comprobar el panel de autenticación para confirmar que el estado del servidor LDAP es ACTIVO. Además, compruebe los registros de autenticación para confirmar que la autenticación funciona según lo previsto.

Configure LDAP después de descargar SSL al servidor virtual de equilibrio de carga mediante la CLI

-

Configure un servidor LDAP para el proceso AAAD. La siguiente configuración de ejemplo establece la conexión SSL con un servidor virtual de equilibrio de carga sin autenticación mutua SSL.

add authentication ldapAction ldap_act -serverIP 1.1.12.12 -serverPort 636 -secTYPE PLAINTEXT -ldapBase "dc=aaatm-test,dc=com" -ldapBindDn administrator@aaatm-test.com -ldapBindDnPassword <password> -ldapLoginName samAccountName <!--NeedCopy--> -

Configure un servidor virtual de equilibrio de carga para el servidor virtual LDAP. El servidor virtual de equilibrio de carga es de tipo TCP.

add lb vserver ldaps TCP 1.1.1.12 636 -persistenceType NONE -cltTimeout 9000 <!--NeedCopy--> -

Configure un servicio para el servidor virtual de equilibrio de carga. El tipo de servicio es SSL-TCP.

add service ldaps 1.1.10.1 SSL_TCP 636 <!--NeedCopy--> -

Configure un certificado de CA para el servicio y establezca el parámetro “ServerAuth” para la validación del certificado del servidor.

bind ssl service ldaps -certkeyName ca-cert -CA set ssl service ldaps -serverAuth enabled <!--NeedCopy--> -

Adjunte el certificado al servicio que se presta al servidor LDAP.

bind ssl service ldaps -certkeyName usr_cert [client-certificate for client-authentication] <!--NeedCopy--> -

Enlazar el servicio al servidor virtual de equilibrio de carga.

bind lb vserver ldaps ldaps <!--NeedCopy-->