Más funciones compatibles con SAML

Las siguientes funciones se admiten para SAML.

Compatibilidad con lectura y generación de metadatos para la configuración del proveedor de identidades y SP SAML

El dispositivo NetScaler ahora admite archivos de metadatos como medio de entidades de configuración tanto para el proveedor de servicios (SP) SAML como para el proveedor de identidad (IDP). El archivo de metadatos es un archivo XML estructurado que describe la configuración de una entidad. Los archivos de metadatos para el SP y el IDP son independientes. Según la implementación y, en ocasiones, un SP o entidad de IDP puede tener varios archivos de metadatos. Como administrador, puede exportar e importar archivos de metadatos (SAML SP e IDP) en NetScaler. La funcionalidad de exportación e importación de metadatos para el proveedor de identidad y el proveedor de identidad SAML se explica en las siguientes secciones.

Exportación de metadatos para el SP SAML

Considere un ejemplo en el que NetScaler está configurado como SP SAML y un IDP de SAML quiere importar metadatos que contienen la configuración del SP de NetScaler. Suponga que el dispositivo NetScaler ya está configurado con un atributo “samlAction” que especifica la configuración del SP SAML.

Para exportar metadatos de usuarios o administradores, consulte el servidor virtual de autenticación o NetScaler Gateway como se muestra a continuación:

https://vserver.company.com/metadata/samlsp/<action-name>

Importación de metadatos para SAML SP

Actualmente, la configuración de la acción SAML en el dispositivo NetScaler toma varios parámetros. El administrador especifica estos parámetros manualmente. Sin embargo, los administradores a menudo desconocen la nomenclatura si se trata de interoperar con diferentes sistemas SAML. Si los metadatos del IDP están disponibles, se puede evitar la mayor parte de la configuración en la entidad “samlAction”. De hecho, es posible que se omita toda la configuración específica del IDP si se proporciona el archivo de metadatos del IDP. La entidad “samlAction” ahora toma un parámetro adicional para leer la configuración del archivo de metadatos.

Cuando importa un metadato en un dispositivo NetScaler, los metadatos no contienen ningún algoritmo de firma que se vaya a utilizar, sino que contienen los detalles del punto final. Un metadato se puede firmar con ciertos algoritmos que se pueden usar para verificar los metadatos en sí. Los algoritmos no se almacenan en la entidad “samlAction”.

Por lo tanto, lo que especifique en la entidad “samlAction” son los que se utilizan al enviar los datos. Los datos entrantes pueden contener un algoritmo diferente para que lo procese un dispositivo NetScaler.

Puede importar un tamaño máximo de 64 K bytes de metadatos.

Para obtener los archivos de metadatos mediante la interfaz de línea de comandos.

set samlAction <name> [-metadataUrl <url> [-metadataRefreshInterval <int>] https://idp.citrix.com/samlidp/metadata.xml

Nota

El parámetro metadataRefreshInterval es el intervalo en minutos para obtener información de metadatos de la URL de metadatos especificada. Valor por defecto 36000.

Importación de metadatos para IDP de SAML

El parámetro “samlIdPProfile” toma un nuevo argumento para leer toda la configuración específica del SP. La configuración del IDP de SAML se puede simplificar sustituyendo las propiedades específicas del SP por un archivo de metadatos del SP. Este archivo se consulta a través de HTTP.

Para leer desde el archivo de metadatos mediante la interfaz de línea de comandos:

set samlIdPProfile <name> [-metadataUrl <url>] [-metadataRefreshInterval <int>]

Compatibilidad con atributos nombre-valor para la autenticación SAML

Ahora puede configurar los atributos de autenticación SAML con un nombre único junto con valores. Los nombres se configuran en el parámetro de acción SAML y los valores se obtienen consultando los nombres. Al especificar el valor del atributo name, los administradores pueden buscar fácilmente el valor del atributo asociado al nombre del atributo. Además, los administradores ya no tienen que recordar el atributo solo por su valor.

Importante

- En el comando samlAction, puede configurar un máximo de 64 atributos separados por comas con un tamaño total inferior a 2048 bytes.

- Citrix recomienda usar la lista de atributos. El uso del “atributo 1 al atributo 16” provocará un error en la sesión si el tamaño del atributo extraído es grande.

Para configurar los atributos nombre-valor mediante la CLI

En la línea de comandos, escriba:

add authentication samlAction <name> [-Attributes <string>]

Ejemplo:

add authentication samlAction samlAct1 -attributes “mail,sn,userprincipalName”

Compatibilidad con URL de servicio al consumidor de aserción para IDP de SAML

Un dispositivo NetScaler configurado como proveedor de identidad (IDP) SAML ahora admite la indexación de Assertion Consumer Service (ACS) para procesar la solicitud del proveedor de servicios SAML (SP). El IDP de SAML importa la configuración de indexación de ACS desde los metadatos del SP o permite introducir información de índices de ACS manualmente. En la siguiente tabla se enumeran algunos artículos que son específicos de implementaciones en las que el dispositivo NetScaler se usa como SP SAML o IDP de SAML.

Información sobre otras implementaciones específicas:

- NetScaler como SP SAML en dispositivo FIPS

- Configuración de Office365 para el inicio de sesión único con NetScaler como IDP de SAML

Compatibilidad con tipos de credenciales WebView para mecanismos de autenticación

La autenticación de un dispositivo NetScaler ahora puede admitir el protocolo AUTHv3. El tipo de credencial WebView en el protocolo AUTHv3 admite todo tipo de mecanismos de autenticación (incluidos SAML y OAuth). El tipo de credencial WebView forma parte de AUTHv3, que Citrix Receiver y el explorador implementan en las aplicaciones web.

En el siguiente ejemplo, se explica el flujo de eventos WebView a través de NetScaler Gateway y Citrix Receiver:

- Citrix Receiver negocia con NetScaler Gateway para obtener compatibilidad con el protocolo AUTHv3.

- El dispositivo NetScaler responde positivamente y sugiere una URL de inicio específica.

- A continuación, Citrix Receiver se conecta al endpoint (URL) específico.

- NetScaler Gateway envía una respuesta al cliente para iniciar WebView.

- Citrix Receiver inicia WebView y envía la solicitud inicial al dispositivo NetScaler.

- El dispositivo NetScaler redirige el URI al extremo de inicio de sesión del navegador.

- Una vez que se completa la autenticación, el dispositivo NetScaler envía una respuesta de finalización a WebView.

- WebView ahora se cierra y devuelve el control a Citrix Receiver para continuar con el protocolo AUTHv3 para el establecimiento de la sesión.

Aumento del tamaño de SessionIndex en el SP SAML

El tamaño de SessionIndex del proveedor de servicios (SP) SAML aumenta a 96 bytes. Anteriormente, el tamaño máximo predeterminado de SessionIndex era de 63 bytes.

Nota

Soporte introducido en NetScaler 13.0 Build 36.x

Soporte de referencia de clase de autenticación personalizada para SAML SP

Puede configurar el atributo de referencia de clase de autenticación personalizado en el comando de acción SAML. Con el atributo de referencia de clase de autenticación personalizada, puede personalizar los nombres de las clases en las etiquetas SAML apropiadas. El atributo de referencia de clase de autenticación personalizada junto con el espacio de nombres se envía al IDP de SAML como parte de la solicitud de autenticación de SP de SAML.

Anteriormente, al usar el comando de acción SAML, podía configurar solo un conjunto de clases predefinidas definidas en el atributo authnCtxClassRef.

Importante

Al configurar el atributo customAuthnCtxClassRef, asegúrese de lo siguiente:

- Los nombres de las clases deben incluir caracteres alfanuméricos o una URL válida con etiquetas XML adecuadas.

- Si tiene que configurar varias clases personalizadas, cada clase debe estar separada por comas

Para configurar los atributos customAuthnCtxClassRef mediante la CLI

En la línea de comandos, escriba:

- add authentication samlAction

<name>[-customAuthnCtxClassRef<string>] - set authentication samlAction

<name>[-customAuthnCtxClassRef<string>]

Ejemplo:

add authentication samlAction samlact1 –customAuthnCtxClassRef http://www.class1.com/LoA1,http://www.class2.com/LoA2set authentication samlAction samlact2 –customAuthnCtxClassRef http://www.class3.com/LoA1,http://www.class4.com/LoA2

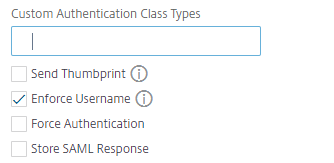

Para configurar los atributos customAuthnCtxClassRef mediante la interfaz gráfica de usuario

- Vaya a Seguridad > AAA - Tráfico de aplicaciones > Directivas > Autenticación > Directivas avanzadas > Acciones > SAML.

- En la página SAML, seleccione la ficha Servidores y haga clic en Agregar.

- En la página Crear servidor SAML de autenticación, introduzca el nombre de la acción SAML.

-

Desplácese hacia abajo para configurar los tipos de clase en la sección Tipos de clase de autenticación personalizada.

Compatibilidad con el enlace de artefactos en SAML IDP

El dispositivo NetScaler configurado como proveedor de identidad (IDP) SAML admite el enlace de artefactos. El enlace de artefactos mejora la seguridad del IDP de SAML y evita que los usuarios malintencionados inspeccionen la afirmación.

Compatibilidad con URL de servicio al consumidor de aserción para IDP de SAML

Un dispositivo NetScaler configurado como proveedor de identidad (IDP) SAML ahora admite la indexación de Assertion Consumer Service (ACS) para procesar la solicitud del proveedor de servicios SAML (SP). El IDP de SAML importa la configuración de indexación de ACS desde los metadatos del SP o permite introducir información de índices de ACS manualmente.

Soporte de descarga FIPS

Un dispositivo NetScaler MPX FIPS utilizado como proveedor de servicios SAML ahora admite aserciones cifradas. Además, ahora se puede configurar un dispositivo NetScaler MPX FIPS que funcione como proveedor de servicios SAML o proveedor de identidades SAML para utilizar los algoritmos SHA2 en el hardware FIPS.

Nota

En el modo FIPS, solo se admite el algoritmo RSA-V1_5 como algoritmo de transporte de claves.

Configuración del soporte de descarga FIPS mediante la interfaz de línea de comandos:

-

Agregar SSL FIPS

add ssl fipsKey fips-key

-

Cree una CSR y utilícela en el servidor de CA para generar un certificado. A continuación, puede copiar el certificado en /nsconfig/ssl. Supongamos que el archivo es fips3cert.cer.

add ssl certKey fips-cert -cert fips3cert.cer -fipsKey fips-key<!--NeedCopy--> -

Especificar este certificado en la acción SAML para el módulo SP SAML

set samlAction <name> -samlSigningCertName fips-cert<!--NeedCopy--> -

Usar el certificado en samlIdPProfile para el módulo IDP de SAML

set samlidpprofile fipstest –samlIdpCertName fips-cert<!--NeedCopy-->

Terminologías SAML comunes

A continuación, se muestran algunas terminologías SAML comunes:

-

Afirmación: una aserción SAML es un documento XML devuelto por el proveedor de identidad al proveedor de servicios después de la autenticación del usuario. La afirmación tiene una estructura específica, tal como se define en el estándar SAML.

-

Tipos de afirmaciones: Los siguientes son los tipos de afirmación.

- Autenticación: el usuario se autentica por un medio determinado en un momento determinado

- Autorización: se le concedió o denegó el acceso al usuario a un recurso específico

- Atributos: el usuario está asociado a los atributos suministrados

-

Servicio al consumidor de aserciones (ACS): el extremo (URL) del proveedor de servicios que es responsable de recibir y analizar una aserción SAML

-

Restricción de audiencia: un valor dentro de la afirmación SAML que especifica a quién (y solo a quién) está destinada la afirmación. La “audiencia” será el proveedor de servicios y, por lo general, es una URL, pero técnicamente se puede formatear como cualquier cadena de datos.

-

Proveedor de identidad (IDP): en términos de SAML, el proveedor de identidad es la entidad que verifica la identidad del usuario, en respuesta a una solicitud del proveedor de servicios.

El proveedor de identidad es responsable de mantener y autenticar la identidad del usuario

-

Proveedor de servicios (SP): en términos de SAML, el proveedor de servicios (SP) ofrece un servicio al usuario y le permite iniciar sesión mediante SAML. Cuando el usuario intenta iniciar sesión, el SP envía una solicitud de autenticación SAML al proveedor de identidad (IDP)

-

Vinculación de SAML: los solicitantes y los respondedores de SAML se comunican mediante el intercambio de mensajes. El mecanismo para transportar estos mensajes se denomina enlace SAML.

-

Artefacto HTTP: una de las opciones de enlace admitidas por el protocolo SAML. HTTP Artifact es útil en casos en los que el solicitante y el respondedor SAML utilizan un agente de usuario HTTP y no desean transmitir todo el mensaje, ya sea por razones técnicas o de seguridad. En su lugar, se envía un artefacto SAML, que es un identificador único para la información completa. El IDP puede usar el artefacto para recuperar la información completa. El emisor del artefacto debe mantener el estado mientras el artefacto está pendiente. Se debe configurar un Servicio de resolución de artefactos (ARS).

HTTP Artifact envía el artefacto como un parámetro de consulta.

-

HTTP POST: una de las opciones de enlace admitidas por el protocolo SAML.

HTTP POST envía el contenido del mensaje como un parámetro POST, en la carga útil.

-

Redirección HTTP: Una de las opciones de enlace admitidas por el protocolo SAML.

Cuando se utiliza la redirección HTTP, el proveedor de servicios redirige al usuario al proveedor de identidades donde se produce el inicio de sesión, y el proveedor de identidades redirige al usuario de vuelta al proveedor de servicios. La redirección HTTP requiere la intervención del agente de usuario (el navegador).

La redirección HTTP envía el contenido del mensaje en la URL. Por este motivo, no se puede usar para la respuesta SAML, ya que el tamaño de la respuesta normalmente superará la longitud de URL permitida por la mayoría de los navegadores.

Nota: El dispositivo NetScaler admite enlaces POST y Redirect durante el cierre de sesión.

-

Metadatos: Los metadatos son los datos de configuración en SP e IDP para saber cómo comunicarse entre sí, lo que estará en los estándares XML

Otros artículos útiles de Citrix relacionados con la autenticación SAML

Puede que le resulten útiles los siguientes artículos relacionados con la autenticación SAML.

En este artículo

- Compatibilidad con lectura y generación de metadatos para la configuración del proveedor de identidades y SP SAML

- Compatibilidad con atributos nombre-valor para la autenticación SAML

- Compatibilidad con URL de servicio al consumidor de aserción para IDP de SAML

- Compatibilidad con tipos de credenciales WebView para mecanismos de autenticación

- Aumento del tamaño de SessionIndex en el SP SAML

- Soporte de referencia de clase de autenticación personalizada para SAML SP

- Compatibilidad con el enlace de artefactos en SAML IDP

- Compatibilidad con URL de servicio al consumidor de aserción para IDP de SAML

- Soporte de descarga FIPS

- Terminologías SAML comunes

- Otros artículos útiles de Citrix relacionados con la autenticación SAML